การแก้พิษที่อยู่โปรโตคอล (ARP) เป็นการโจมตีที่เกี่ยวข้องกับการส่งข้อความ ARP ปลอมแปลงผ่านเครือข่ายท้องถิ่น เป็นที่รู้จักกันว่า การปลอมแปลง ARP, การกำหนดเส้นทางพิษ ARP และการเป็นพิษแคช ARP.

การแก้พิษที่อยู่โปรโตคอล (ARP) เป็นการโจมตีที่เกี่ยวข้องกับการส่งข้อความ ARP ปลอมแปลงผ่านเครือข่ายท้องถิ่น เป็นที่รู้จักกันว่า การปลอมแปลง ARP, การกำหนดเส้นทางพิษ ARP และการเป็นพิษแคช ARP.

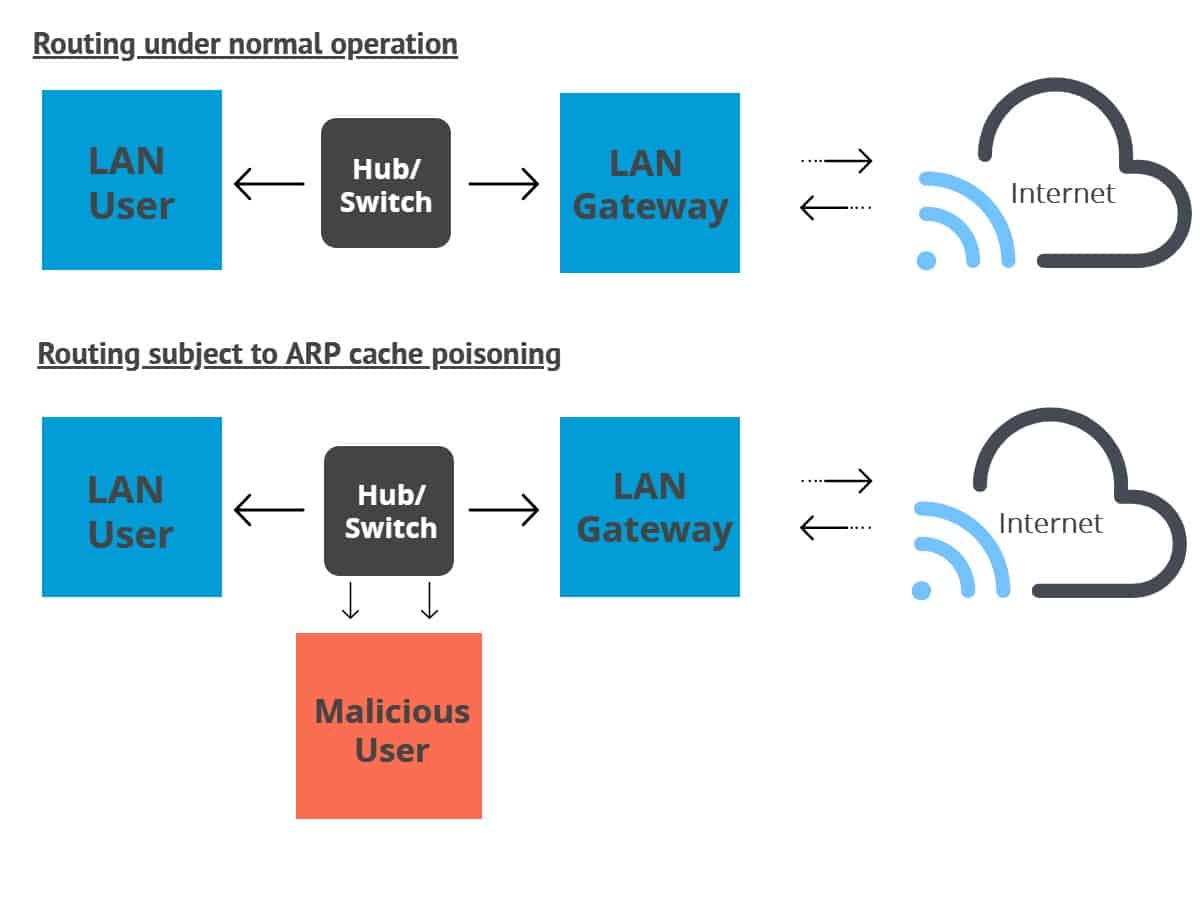

การโจมตีเหล่านี้พยายามเบี่ยงเบนการรับส่งข้อมูลจากโฮสต์ดั้งเดิมที่ตั้งใจไว้ไปยังผู้โจมตีแทน การทำให้เป็นพิษ ARP ทำได้โดยเชื่อมโยงที่อยู่ Media Access Control (MAC) ของผู้โจมตีกับที่อยู่ IP ของเป้าหมาย ใช้งานได้กับเครือข่ายที่ใช้ ARP เท่านั้น.

การวางยาพิษ ARP เป็นประเภทของการโจมตีคนในกลางที่สามารถใช้ หยุดการรับส่งข้อมูลเครือข่ายเปลี่ยนแปลงหรือสกัดกั้น. เทคนิคนี้มักจะใช้เพื่อเริ่มต้นการโจมตีเพิ่มเติมเช่น เซสชั่นหักหลังหรือปฏิเสธการให้บริการ.

Address Resolution Protocol (ARP) คืออะไร?

ARP เป็นโปรโตคอลที่เชื่อมโยงที่อยู่ IP ที่กำหนดกับที่อยู่เลเยอร์ลิงก์ของเครื่องฟิสิคัลที่เกี่ยวข้อง เนื่องจาก IPv4 ยังคงเป็นโปรโตคอลอินเทอร์เน็ตที่ใช้กันมากที่สุด, โดยทั่วไป ARP จะเชื่อมช่องว่างระหว่างที่อยู่ IPv4 32 บิตและที่อยู่ MAC 48 บิต. มันทำงานได้ทั้งสองทิศทาง.

ความสัมพันธ์ระหว่างที่อยู่ MAC ที่กำหนดและที่อยู่ IP ของมันจะถูกเก็บไว้ในตารางที่เรียกว่าแคช ARP เมื่อแพ็กเก็ตมุ่งหน้าไปยังโฮสต์บน LAN มาที่เกตเวย์เกตเวย์จะใช้ ARP เพื่อเชื่อมโยง MAC หรือที่อยู่โฮสต์ทางกายภาพกับที่อยู่ IP ที่สัมพันธ์กัน.

จากนั้นโฮสต์จะค้นหาผ่านแคช ARP ถ้ามันอยู่ที่อยู่ที่สอดคล้องกันที่อยู่จะใช้ในการแปลงรูปแบบและความยาวของแพ็คเก็ต หากไม่พบที่อยู่ที่ถูกต้อง ARP จะส่งแพ็กเก็ตคำขอที่ถามเครื่องอื่น ๆ ในเครือข่ายท้องถิ่นหากพวกเขาทราบที่อยู่ที่ถูกต้อง หากเครื่องตอบกลับด้วยที่อยู่แคช ARP จะได้รับการอัปเดตด้วยในกรณีที่มีคำขอในอนาคตจากแหล่งเดียวกัน.

พิษ ARP คืออะไร?

ตอนนี้คุณเข้าใจเพิ่มเติมเกี่ยวกับโปรโตคอลพื้นฐานแล้วเราสามารถครอบคลุมการวางยาพิษ ARP ในเชิงลึกมากขึ้น โปรโตคอล ARP ได้รับการพัฒนาให้มีประสิทธิภาพซึ่งนำไปสู่การร้ายแรง ขาดความปลอดภัย ในการออกแบบ สิ่งนี้ทำให้ผู้อื่นสามารถทำการโจมตีเหล่านี้ได้ค่อนข้างง่ายตราบใดที่พวกเขาสามารถเข้าถึงเครือข่ายท้องถิ่นของเป้าหมายได้.

พิษ ARP เกี่ยวข้องกับการส่ง ปลอมแปลงแพ็กเก็ต ARP ตอบกลับไปยังเกตเวย์ผ่านเครือข่ายท้องถิ่น. โดยทั่วไปแล้วผู้โจมตีใช้เครื่องมือการปลอมแปลงเช่น Arpspoof หรือ Arppoison เพื่อทำให้งานง่ายขึ้น พวกเขาตั้งค่าที่อยู่ IP ของเครื่องมือให้ตรงกับที่อยู่ของเป้าหมาย เครื่องมือจะสแกน LAN เป้าหมายเพื่อหาที่อยู่ IP และ MAC ของโฮสต์.

เมื่อผู้โจมตีมีที่อยู่ของโฮสต์แล้วพวกเขาก็เริ่มส่งแพ็กเก็ต ARP ปลอมแปลงผ่านเครือข่ายท้องถิ่นไปยังโฮสต์. ข้อความหลอกลวงบอกผู้รับว่าที่อยู่ MAC ของผู้โจมตีควรเชื่อมต่อกับที่อยู่ IP ของเครื่องที่พวกเขากำหนดเป้าหมาย.

ส่งผลให้ผู้รับอัปเดตแคช ARP ด้วยที่อยู่ของผู้โจมตี เมื่อผู้รับสื่อสารกับเป้าหมายในอนาคต, ข้อความของพวกเขาจะถูกส่งไปยังผู้โจมตีแทน.

ณ จุดนี้ผู้โจมตีจะแอบอยู่ตรงกลางของการสื่อสารและสามารถใช้ตำแหน่งนี้เพื่ออ่านทราฟฟิกและการขโมยข้อมูล ผู้โจมตีสามารถแก้ไขข้อความก่อนถึงเป้าหมายหรือแม้แต่หยุดการสื่อสารอย่างสมบูรณ์.

ผู้โจมตีสามารถใช้ข้อมูลนี้เพื่อติดตั้งการโจมตีเพิ่มเติมเช่นการปฏิเสธการให้บริการหรือการไฮแจ็กเซสชัน:

- ปฏิเสธการให้บริการ – การโจมตีเหล่านี้สามารถเชื่อมโยงจำนวนที่อยู่ IP ที่แยกต่างหากกับที่อยู่ MAC ของเป้าหมาย หากที่อยู่เพียงพอที่จะส่งคำขอไปยังเป้าหมายก็สามารถกลายเป็นมากเกินไปโดยการจราจรซึ่งขัดขวางการให้บริการและทำให้ใช้งานไม่ได้.

- เซสชั่นหักหลัง – การปลอมแปลง ARP สามารถใช้เพื่อขโมยรหัสเซสชันซึ่งแฮกเกอร์ใช้เพื่อเข้าสู่ระบบและบัญชี เมื่อพวกเขาเข้าถึงได้แล้วพวกเขาจะสามารถทำลายล้างทุกชนิดได้ตามเป้าหมาย.

วิธีการตรวจจับพิษ ARP

การตรวจพบพิษ ARP สามารถทำได้หลายวิธี คุณสามารถใช้พรอมต์คำสั่งของ Windows ซึ่งเป็นตัววิเคราะห์แพ็กเก็ตโอเพนซอร์ซเช่น Wireshark หรือตัวเลือกที่เป็นกรรมสิทธิ์เช่น XArp.

พร้อมรับคำสั่ง

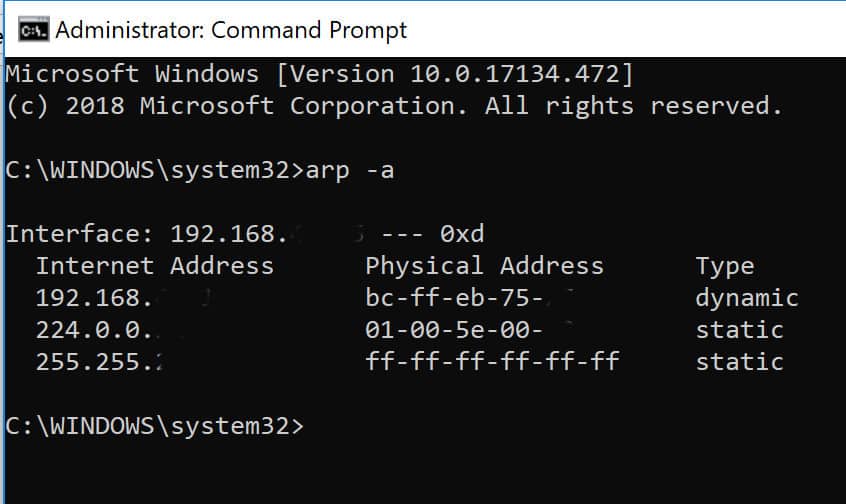

หากคุณสงสัยว่าคุณอาจทุกข์ทรมานจากการโจมตีด้วยพิษจาก ARP คุณสามารถตรวจสอบได้ใน Command Prompt ก่อนอื่นให้เปิด Command Prompt ในฐานะผู้ดูแลระบบ วิธีที่ง่ายที่สุดคือการกดปุ่ม ปุ่ม Windows เพื่อเปิดเมนูเริ่มต้น พิมพ์ใน“cmd” จากนั้นกด Crtl, เปลี่ยน และ เข้าสู่ ในเวลาเดียวกัน.

สิ่งนี้จะแสดงพร้อมท์คำสั่งแม้ว่าคุณอาจจะต้องคลิก ใช่ เพื่ออนุญาตให้แอปทำการเปลี่ยนแปลง ในบรรทัดรับคำสั่งให้ป้อน:

arp -1

นี่จะให้ตาราง ARP ให้คุณ:

* ที่อยู่ในภาพด้านบนบางส่วนถูกปิดทับด้วยเหตุผลด้านความเป็นส่วนตัว.* * * *

ตารางแสดงที่อยู่ IP ในคอลัมน์ด้านซ้ายและที่อยู่ MAC ตรงกลาง. หากตารางมีที่อยู่ IP ที่แตกต่างกันสองแห่งที่ใช้ที่อยู่ MAC เดียวกันคุณอาจได้รับการโจมตีด้วยการวางยาพิษ ARP.

ตัวอย่างเช่นสมมติว่าตาราง ARP ของคุณมีที่อยู่หลายแห่ง เมื่อคุณสแกนผ่านคุณอาจสังเกตเห็นว่าที่อยู่ IP สองแห่งมีที่อยู่จริงเดียวกัน คุณอาจเห็นบางอย่างเช่นนี้ในตาราง ARP ของคุณหากคุณกำลังวางยา:

ที่อยู่อินเทอร์เน็ตที่อยู่ทางกายภาพ

192.168.0.1 00-17-31-dc-39-ab

192.168.0.105 40-d4-48-cr-29-b2

192.168.0.106 00-17-31-dc-39-ab

อย่างที่คุณเห็นทั้งที่อยู่ MAC แรกและที่สามนั้นตรงกัน สิ่งนี้บ่งชี้ว่าเจ้าของ IP address 192.168.0.106 นั้นน่าจะเป็นผู้โจมตีมากที่สุด.

ตัวเลือกอื่น

Wireshark สามารถใช้ในการตรวจจับความเป็นพิษ ARP โดยการวิเคราะห์แพ็กเก็ตแม้ว่าขั้นตอนจะอยู่นอกขอบเขตของบทช่วยสอนนี้และน่าจะดีที่สุดสำหรับผู้ที่เคยมีประสบการณ์กับโปรแกรม.

เครื่องตรวจจับการเป็นพิษ ARP เชิงพาณิชย์เช่น XArp ทำให้กระบวนการง่ายขึ้น พวกเขาสามารถแจ้งเตือนคุณเมื่อพิษ ARP เริ่มต้นขึ้นซึ่งหมายความว่าการตรวจจับการโจมตีก่อนหน้านี้และสามารถลดความเสียหายได้.

วิธีการป้องกันพิษ ARP

คุณสามารถใช้วิธีการต่าง ๆ เพื่อป้องกันการเกิดพิษ ARP โดยแต่ละวิธีมีข้อดีและข้อเสียของตนเอง เหล่านี้รวมถึงรายการ ARP แบบคงที่การเข้ารหัส VPN และการดักจับแพ็คเก็ต.

รายการ ARP แบบคงที่

โซลูชันนี้เกี่ยวข้องกับค่าใช้จ่ายในการบริหารจำนวนมากและแนะนำสำหรับเครือข่ายขนาดเล็กเท่านั้น มันเกี่ยวข้องกับการเพิ่มรายการ ARP สำหรับทุกเครื่องในเครือข่ายในคอมพิวเตอร์แต่ละเครื่อง.

การแม็พเครื่องด้วยชุดของ IP แบบคงที่และที่อยู่ MAC จะช่วยป้องกันการโจมตีจากการปลอมแปลงเนื่องจากเครื่องสามารถเพิกเฉยต่อการตอบกลับ ARP น่าเสียดาย, โซลูชันนี้สามารถป้องกันคุณจากการโจมตีที่ง่ายกว่าเท่านั้น.

การเข้ารหัสลับ

โพรโทคอลเช่น HTTPS และ SSH ยังสามารถช่วยลดโอกาสในการโจมตี ARP ที่ประสบความสำเร็จ เมื่อการรับส่งข้อมูลถูกเข้ารหัสผู้โจมตีจะต้องไปที่ขั้นตอนเพิ่มเติมในการหลอกลวงเบราว์เซอร์เป้าหมายเพื่อยอมรับใบรับรองที่ผิดกฎหมาย อย่างไรก็ตาม, ข้อมูลใด ๆ ที่ส่งนอกโปรโตคอลเหล่านี้จะยังคงมีช่องโหว่.

VPNs

VPN สามารถป้องกันที่เหมาะสมสำหรับบุคคล แต่โดยทั่วไปจะไม่เหมาะสำหรับองค์กรขนาดใหญ่ หากเป็นเพียงคนเดียวที่ทำการเชื่อมต่อที่อาจเป็นอันตรายเช่นใช้ wifi สาธารณะที่สนามบิน VPN จะเข้ารหัสข้อมูลทั้งหมดที่เดินทางระหว่างไคลเอนต์และเซิร์ฟเวอร์ทางออก. สิ่งนี้จะช่วยให้พวกเขาปลอดภัยเพราะผู้โจมตีจะสามารถเห็นไซเฟอร์เท็กซ์เท่านั้น.

เป็นวิธีแก้ปัญหาที่เป็นไปได้น้อยกว่าในระดับองค์กรเนื่องจากการเชื่อมต่อ VPN จะต้องอยู่ระหว่างคอมพิวเตอร์แต่ละเครื่องและแต่ละเซิร์ฟเวอร์ สิ่งนี้ไม่เพียง แต่จะมีความซับซ้อนในการตั้งค่าและบำรุงรักษา แต่การเข้ารหัสและถอดรหัสในระดับนั้นจะขัดขวางประสิทธิภาพของเครือข่ายด้วย.

ตัวกรองแพ็คเก็ต

ตัวกรองเหล่านี้วิเคราะห์แต่ละแพ็คเก็ตที่ส่งผ่านเครือข่าย พวกเขาสามารถ กรองและบล็อกแพ็คเก็ตที่เป็นอันตราย, รวมถึงที่อยู่ IP ที่น่าสงสัย ตัวกรองแพ็คเก็ตยังสามารถบอกได้ว่าแพ็กเก็ตอ้างว่ามาจากเครือข่ายภายในเมื่อมันมาจากภายนอกจริงหรือไม่ช่วยลดโอกาสของการถูกโจมตีที่ประสบความสำเร็จ.

ปกป้องเครือข่ายของคุณจากการเป็นพิษ ARP

หากคุณต้องการให้เครือข่ายของคุณปลอดภัยจากการถูกคุกคามจาก ARP พิษแผนการที่ดีที่สุดคือการรวมกันของเครื่องมือป้องกันและตรวจจับดังกล่าวข้างต้น. วิธีการป้องกันมักจะมีข้อบกพร่องในบางสถานการณ์, ดังนั้นแม้สภาพแวดล้อมที่ปลอดภัยที่สุดอาจพบว่าตัวเองถูกโจมตี.

หากเครื่องมือตรวจจับที่ใช้งานอยู่ในสถานที่เช่นกันคุณจะรู้เกี่ยวกับพิษ ARP ทันทีที่เริ่ม ตราบใดที่ผู้ดูแลระบบเครือข่ายของคุณดำเนินการอย่างรวดเร็วเมื่อได้รับการแจ้งเตือนคุณสามารถทำได้โดยทั่วไป ปิดการโจมตีเหล่านี้ก่อนที่จะสร้างความเสียหายได้มาก.

การออกแบบภาพอ้างอิง ARP Spoofing โดย 0x55534C CC3.0