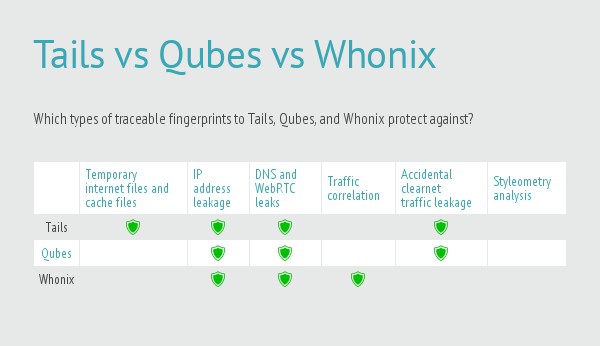

มีระบบปฏิบัติการที่มุ่งเน้นความเป็นส่วนตัวหลากหลายรูปแบบ ส่วนใหญ่เป็นแบบลีนุกซ์และเหมือนกับลินุกซ์เองมันยากที่จะเข้าใจความแตกต่างระหว่างตัวเลือกที่หลากหลาย โดยทั่วไปมีสองประเภทหลักของระบบปฏิบัติการรักษาความปลอดภัย / ความเป็นส่วนตัว: ที่มุ่งเน้นไปที่การไม่เปิดเผยตัวตนและผู้ที่มีเครื่องมือการแทรกซึมสำหรับการวิจัยคอมพิวเตอร์ บทความนี้มุ่งเน้นด้านความเป็นส่วนตัวและจะสำรวจวิธีการหลักสามประการในการบรรลุเป้าหมายนี้: สองวิธีที่ใช้การจำลองเสมือนเพื่อสร้างการแยกและวิธีการทดลองใช้จริงและเก่าของการใช้ Live CD.

Live CD คือซีดีที่สามารถบู๊ตได้ (หรือไดรฟ์ USB) ที่คุณใส่เข้าไปในคอมพิวเตอร์ก่อนที่จะทำการบูท Live CD ไม่ได้ติดตั้งอะไรบนระบบโฮสต์และไม่มีเอกสารหรือร่องรอยอื่น ๆ อยู่ข้างหลังเมื่อปิดเครื่อง สิ่งนี้ทำให้มั่นใจได้ว่าจะไม่มีวิธีใดที่มัลแวร์หรือซอฟต์แวร์การติดตามจะสามารถอยู่รอดได้หลายครั้ง เราจะใช้ TAILS Live CD ในบทความนี้.

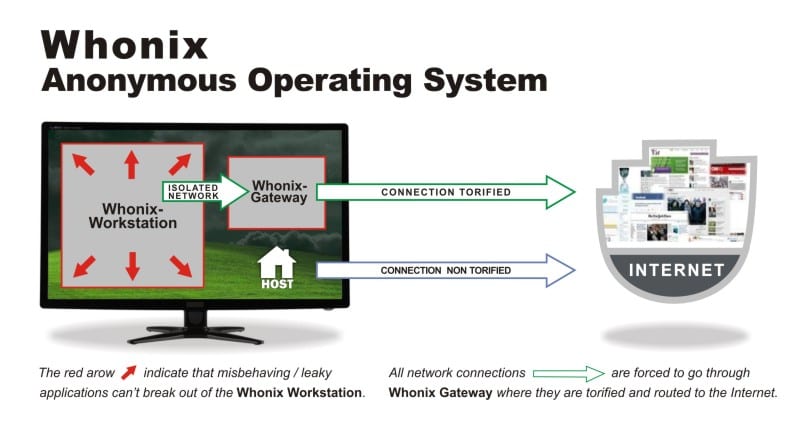

สำหรับเวอร์ชวลไลเซชันเราจะดูที่ Qubes OS และ Whonix Qubes OS สร้างชุดของเครื่องเสมือนที่น่าเชื่อถือมากขึ้นเรื่อย ๆ เพื่อให้กิจกรรมที่เกิดขึ้นในเครื่องเสมือนที่ไม่น่าเชื่อถือไม่สามารถส่งผลกระทบต่อแอปพลิเคชันอื่น ๆ Whonix มีระบบสองส่วนที่ให้คุณทำงานทั้งหมดในเวิร์กสเตชันเครื่องเสมือน มันกำหนดเส้นทางการรับส่งข้อมูลเครือข่ายทั้งหมดของคุณผ่านเกตเวย์เครื่องเสมือนอื่นที่เชื่อมต่อกับเครือข่าย Tor.

ทั้งสามวิธีมีข้อดีข้อเสีย.

Qubes OS – ระบบปฏิบัติการที่ปลอดภัยพอสมควร

Qubes OS อธิบายได้ดีที่สุดว่าเป็น Xen distribution ที่ใช้โดเมน Linux เสมือน Xen เป็นไฮเปอร์ไวเซอร์ประเภทโลหะ 1 ที่เสถียรและเป็นผู้ใหญ่มาก การจำลองเสมือนแบบนี้คล้ายคลึงกับสิ่งที่คุณอาจนึกภาพเมื่อใช้ผลิตภัณฑ์อย่าง VirtualBox ซึ่งมีความแตกต่างที่สำคัญอย่างหนึ่ง ไฮเปอร์ไวเซอร์ประเภท 1 ไม่มีระบบปฏิบัติการที่ทำงานอยู่ด้านล่างซึ่งอาจถูกบุกรุกได้ Xen ถูกติดตั้งบนโลหะเปลือยและจากนั้นสามารถสร้างและจัดการเครื่องเสมือน.

สถาปัตยกรรมนี้อนุญาตให้ Qubes สร้างเครื่องเสมือนแยกกัน (โดเมน, ใน Xen parlance) เพื่อเรียกใช้แอปพลิเคชัน วิธีนี้ช่วยให้มั่นใจได้ว่าแอปพลิเคชันที่มีความเสี่ยงจะไม่ส่งผลกระทบต่อแอปพลิเคชันที่เชื่อถือได้หรือแม้แต่เขียนไปยังระบบไฟล์พื้นฐาน การแยกระดับนี้ไม่ได้เปิดเผยตัวตนมากนัก แต่เป็นการป้องกันระดับสูงจากการแพร่กระจายของมัลแวร์ หากคุณติดมัลแวร์จากเว็บไซต์ที่ไม่ดีหรือตกเป็นเหยื่อของการหลอกลวงทางอีเมลฟิชชิ่งมัลแวร์นั้นจะแพร่กระจายออกนอกโดเมน.

Qubes เรียกโดเมน Xen เหล่านี้ว่า มันสร้างจำนวน qubes ที่จะกำหนดอินสแตนซ์ของแอปพลิเคชัน ตัวอย่างเช่นการท่องเว็บไซต์อื่น ๆ ที่คุณไม่มีเหตุผลที่จะเชื่อถือได้น่าจะทำได้ดีที่สุดใน qube ที่ไม่น่าเชื่อถือ กิจกรรมที่เกี่ยวข้องกับการทำงานในเว็บไซต์และแอพพลิเคชั่นที่เชื่อถือได้อาจกระทำในโซนที่เชื่อถือได้ จุดที่แต่ละ qube มีศักยภาพที่จะส่งผลกระทบต่อการใช้งานใน qube เดียวกัน.

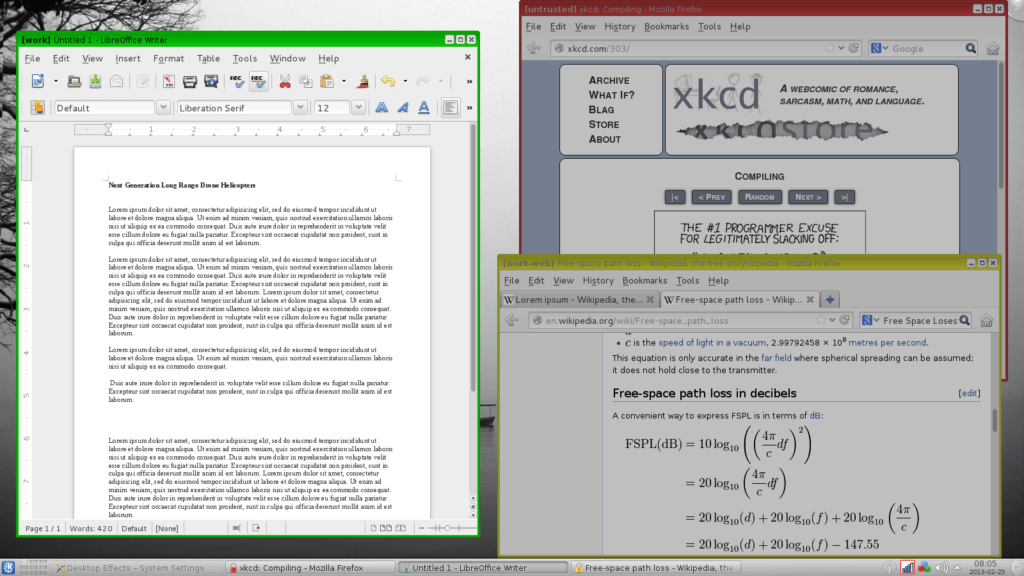

เพื่อให้ง่ายต่อการรักษา qubes ตรงในขณะที่คุณใช้แต่ละหน้าต่างมีขอบหน้าต่างสี “ไม่สามารถลืม” ที่บ่งชี้ระดับความปลอดภัยของแต่ละ qube ทีม Qubes บ่งชี้ว่าขอบหน้าต่างไม่สามารถยกเลิกได้เนื่องจากสร้างขึ้นในระดับศูนย์โดเมน Xen (dom0) ซึ่งเป็นโดเมน Xen ที่มีสิทธิพิเศษเริ่มต้นในเวลาบูตและจัดการโดเมนอื่นทั้งหมดหรือ qubes ในกรณีนี้ qubes ไม่สามารถโต้ตอบกับ dom0 และ qubes นั้นเป็นแบบไม่มีสิทธิ์ได้หมายความว่าพวกเขาไม่สามารถเข้าถึงระบบระดับต่ำได้เอง.

ภาพ: https://www.qubes-os.org/sc Screenshots/

ภาพ: https://www.qubes-os.org/sc Screenshots/

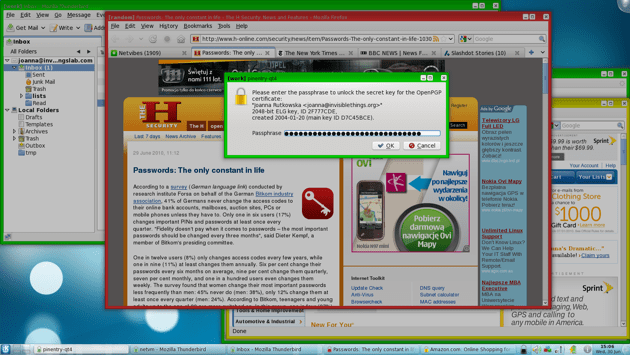

การระบายสีเส้นขอบหน้าต่างเป็นวิธีที่รวดเร็วในการดูระดับความน่าเชื่อถือของแต่ละหน้าต่าง ในภาพหน้าจอนี้เราจะเห็นเส้นขอบหน้าต่างสีแดง (ไม่น่าเชื่อถือ), สีเขียว (เชื่อถือได้) และสีเหลือง (อยู่ตรงกลาง) บริเวณขอบหน้าต่าง นอกจากนี้ยังง่ายที่จะเห็นว่าการขอรหัสผ่านมาจากแอปพลิเคชันในโดเมนที่เชื่อถือได้ (สีเขียว) แม้ว่าจะมีการวางซ้อนบนแอปพลิเคชันที่ไม่น่าเชื่อถือ (สีแดง) เทคนิคฟิชชิ่งที่พบบ่อยมากคือการใช้เว็บไซต์เพื่อสร้างกล่องเข้าสู่ระบบที่เหมือนจริงมากสำหรับบริการบางอย่างและพยายามดึงคนให้ป้อนข้อมูลประจำตัวของพวกเขา หากเป็นกรณีนี้กล่องรหัสผ่านจะมีขอบสีแดงซึ่งเป็นสัญญาณของคุณว่ามีบางสิ่งที่อาจเกิดความเสี่ยง.

ภาพ: https://www.qubes-os.org/sc Screenshots/

ภาพ: https://www.qubes-os.org/sc Screenshots/

วิธีที่ยอดเยี่ยมในการตรึงเลเยอร์ที่ไม่เปิดเผยชื่อที่ดีไปยังโมเดลความปลอดภัยที่แข็งแกร่งอยู่แล้วคือการใช้ Whonix ซึ่งกล่าวถึงในภายหลังด้วย Qubes เนื่องจาก Qubes OS รันแต่ละแอปพลิเคชั่นใน qube แยกต่างหากเกตเวย์ Whonix และเวิร์กสเตชันจะทำงานใน qubes แยกกัน บทคัดย่อนี้เพิ่มเติมพวกเขาจากกัน หากเกตเวย์ Whonix หรือเวิร์กสเตชันทำงานในสภาพที่เป็นของตัวเองและถูกบุกรุกอย่างใดพวกเขาจะไม่สามารถเข้าถึงแอปพลิเคชันอื่น ๆ บนคอมพิวเตอร์ มีคำแนะนำเกี่ยวกับวิธีสร้างเทมเพลต Qubes OS ที่จำเป็นสำหรับ Whonix.

ข้อดี QubesOS

- การแยกแอปพลิเคชันผ่านการใช้เครื่องเสมือนแบบแซนด์บ็อกซ์ทำให้แน่ใจได้ว่าแอปที่ถูกบุกรุกหรือจาวาสคริปต์ที่เป็นอันตรายไม่สามารถส่งผ่านไปยังแอปพลิเคชันอื่นหรือระบบปฏิบัติการโฮสต์.

- การใช้ Whonix ภายใน QubesOS ช่วยเพิ่มระดับการแยกตัวออกจากอินเทอร์เน็ตโดยบังคับให้ปริมาณการใช้งานอินเทอร์เน็ตทั้งหมดของคุณผ่านเกตเวย์ Whonix Tor

ข้อเสียของ QubesOS

- Qubes OS นั้นยากที่จะทดสอบเพราะมันใช้งานได้ไม่ดีหรือในเครื่องเสมือน.

- มี Live CD ที่ไม่รองรับในหน้าดาวน์โหลด มันอาจหรืออาจไม่ทำงานสำหรับระบบของคุณ และเนื่องจากไม่ได้รับการสนับสนุนจึงไม่สามารถทำงานจริงของ Live CD ได้โดยอนุญาตให้คุณใช้เพื่อเพิ่มความมั่นใจว่าการติดตั้งแบบสมบูรณ์จะทำงานได้อย่างไร ดังนั้นคุณค่อนข้างติดอยู่กับการติดตั้ง Qubes ทั้งหมดหรือไม่มีอะไรเลยบนเครื่องของคุณเพื่อดูว่าค่าโดยสารนั้นเป็นอย่างไร.

Whonix – การไม่เปิดเผยตัวตนในสองส่วน

Whonix ได้รับการออกแบบมาโดยเฉพาะเพื่อให้เปิดเผยตัวตนในขณะที่ใช้อินเทอร์เน็ต ประกอบด้วยเครื่องเสมือนสองเครื่องเกตเวย์และเวิร์กสเตชัน เวิร์กสเตชันสามารถพูดคุยกับเกตเวย์และเกตเวย์เชื่อมต่อกับอินเทอร์เน็ตผ่าน Tor เท่านั้น ทั้งคู่เป็นเครื่องเสมือนของ VirtualBox ดังนั้นคุณสามารถเรียกใช้บนระบบปฏิบัติการใด ๆ ที่ใช้ VirtualBox.

เวิร์กสเตชันและเกตเวย์ Whonix ได้รับการกำหนดค่าให้ใช้เครือข่ายส่วนตัวในคอมพิวเตอร์โฮสต์ของคุณ เวิร์กสเตชันกำหนดเส้นทางการรับส่งข้อมูลทั้งหมดไปยังเกตเวย์ซึ่งใช้เครือข่าย Tor เพื่อเข้าถึงอินเทอร์เน็ต กิจกรรมเครือข่ายทั้งหมดที่ดำเนินการบนเวิร์กสเตชันจะทำผ่าน Tor.

เครื่องโฮสต์ไม่เข้าร่วมในเครือข่ายส่วนตัวของ Whonix และยังคงใช้การเชื่อมต่ออินเทอร์เน็ตตามปกติ.

ภาพ: https://www.whonix.org/

ภาพ: https://www.whonix.org/

นอกเหนือจากการแสดงคำขอเวิร์กสเตชันทั้งหมดผ่าน Tor แล้วเกตเวย์ Whonix ยังป้องกันการระบุโดยใช้วงจร Tor สำหรับแอปพลิเคชันต่างๆ เกตเวย์ใช้การแยกกระแสข้อมูลเพื่อให้แน่ใจว่าแอปพลิเคชันต่าง ๆ บนเวิร์กสเตชันใช้เส้นทางที่แตกต่างผ่าน Tor ขณะนี้มีการกำหนดค่าตามค่าเริ่มต้นคุณสามารถเรียนรู้เพิ่มเติมเกี่ยวกับการแยก Tor บนวิกิ Whonix.

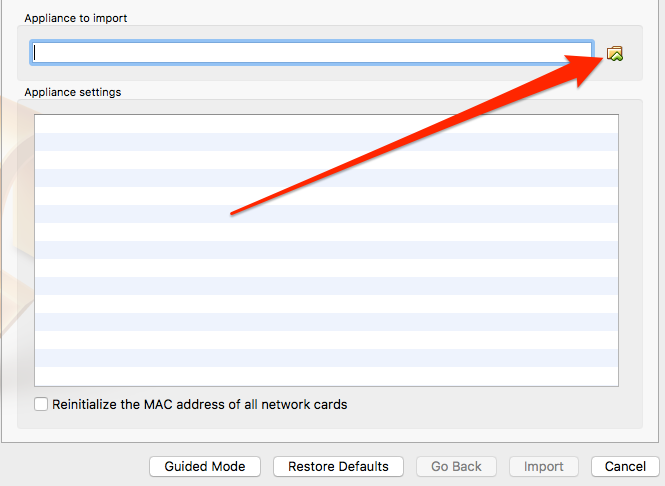

ดาวน์โหลดเครื่องมือสองเครื่องจากเว็บไซต์ Whonix ที่นี่แล้วนำเข้าทีละตัวใน VirtualBox.

เลือกไฟล์ -> เครื่องใช้นำเข้า:

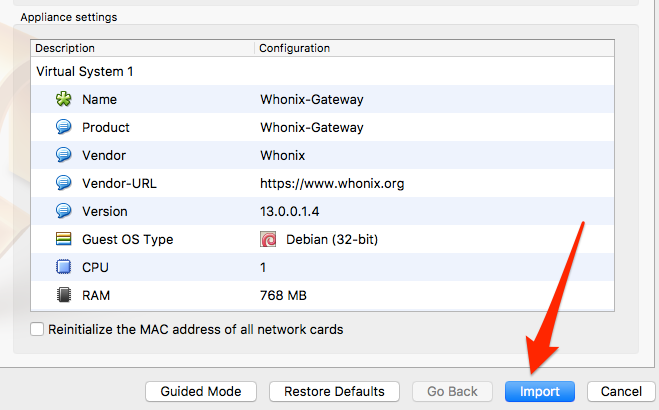

VirtualBox จะใช้เวลาสองสามนาทีในการอ่านอุปกรณ์แล้วแสดงการตั้งค่า คลิกปุ่มนำเข้าเพื่อทำให้เสร็จสมบูรณ์จากนั้นคลิกปุ่มเริ่มเพื่อเปิดเกตเวย์เครื่องเสมือน.

Whonix Gateway

เกตเวย์สามารถเรียกใช้จากบรรทัดคำสั่ง หากระบบของคุณมี RAM น้อยกว่า 2GB อาจเป็นเรื่องยากที่จะเรียกใช้เดสก์ท็อปเต็มรูปแบบสองเครื่องดังนั้นคุณสามารถเลือกที่จะรันเกตเวย์แบบไม่มีหัว ฉันจะใช้เดสก์ท็อปสำหรับทั้งเวิร์กสเตชันและเกตเวย์สำหรับบทความนี้เพราะมันง่ายต่อการแสดงแนวคิด.

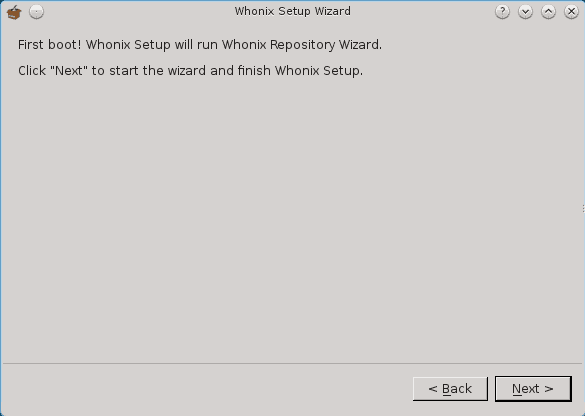

วิซาร์ดการเรียกใช้ครั้งแรกจะแสดงหน้าจอสองจอที่เต็มไปด้วยคำเตือนเกี่ยวกับวิธีที่ Whonix ไม่ควรเชื่อถือเพื่อแสดงตน:

Whonix เป็นซอฟต์แวร์ทดลอง อย่าพึ่งมันเพราะไม่เปิดเผยชื่อที่แข็งแกร่ง.

นั่นเป็นเรื่องที่น่าสับสนเล็กน้อยเพราะหน้าหลักของเว็บไซต์ Whonix ระบุว่ามีการปกปิดตัวตนที่ไม่ปลอดภัย:

มันทำให้ไม่เปิดเผยตัวตนทางออนไลน์ที่เป็นไปได้ผ่านการใช้เครือข่ายทอร์แบบปลอดภัยและอัตโนมัติ.

ฉันคิดว่าข้อความพื้นฐานที่นี่คือมีหลายวิธีที่คุณสามารถทรยศตัวตนของคุณที่ไม่มีอะไรเกี่ยวข้องกับการป้องกันทางเทคนิค.

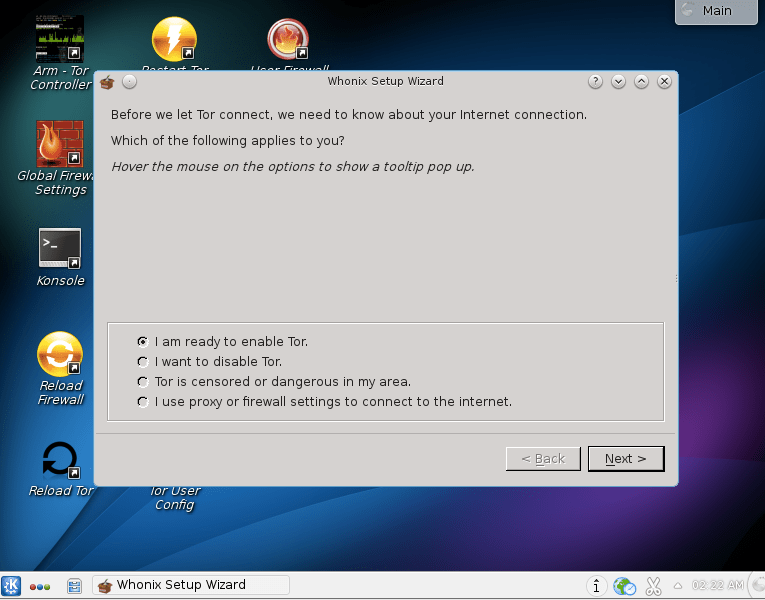

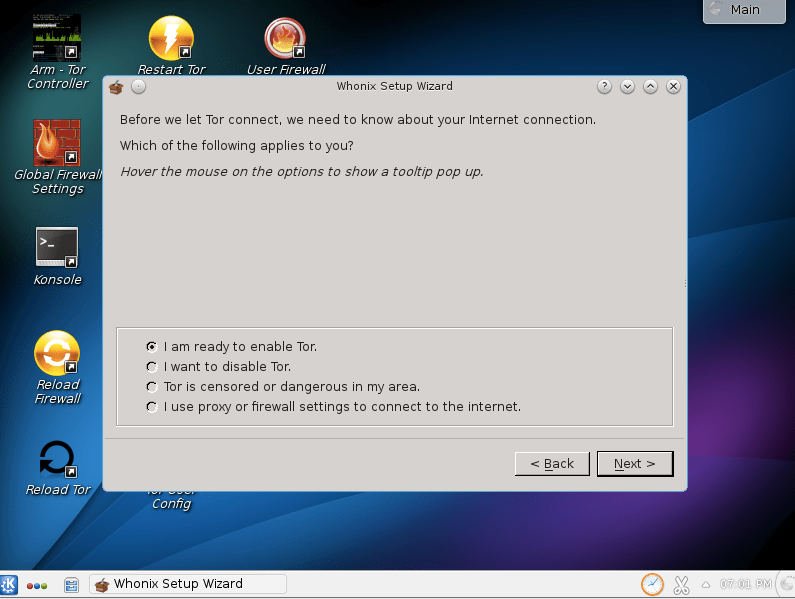

ขั้นตอนต่อไปคือการกำหนดค่าวิธีที่เกตเวย์ควรเชื่อมต่อกับเครือข่าย Tor ตัวเลือกที่นี่เลียนแบบตัวเลือกการตั้งค่า Tor ตามปกติเกี่ยวกับบริดจ์และพร็อกซี่ เมื่อคุณโฮเวอร์เหนือตัวเลือกเหล่านี้ Whonix จะแสดงการเปลี่ยนแปลงที่จำเป็นในไฟล์ torrc ของคุณเพื่อให้การเปลี่ยนแปลงนั้นสำเร็จ มันจะไม่ทำการเปลี่ยนแปลงใด ๆ โดยอัตโนมัติสำหรับคุณ.

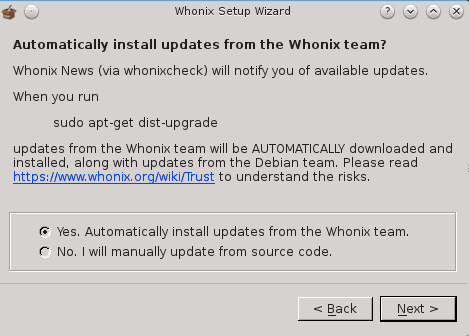

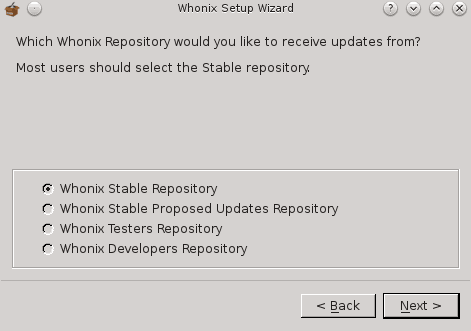

ขั้นตอนต่อไปคือการกำหนดค่าวิธีที่คุณต้องการอัปเดต.

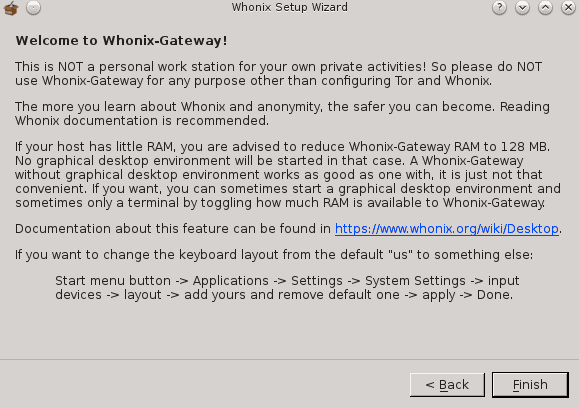

และในที่สุดคำเตือนที่ว่านี่เป็นเกตเวย์ Whonix และไม่ควรใช้เป็นเวิร์กสเตชัน.

Whonix Workstation

เมื่อเกตเวย์ Whonix ของคุณได้รับการติดตั้งและเชื่อมต่อกับ Tor แล้วก็ถึงเวลาเปิดเวิร์คสเตชั่นแล้ว อิมพอร์ตเครื่องเสมือนเวิร์กสเตชันเมื่อคุณทำเกตเวย์และบูต ข้อตกลงและเงื่อนไขการลงโทษและความเศร้าโศกเดียวกันจะปรากฏขึ้น จากนั้นคุณสามารถกำหนดค่าการอัพเดทของคุณ.

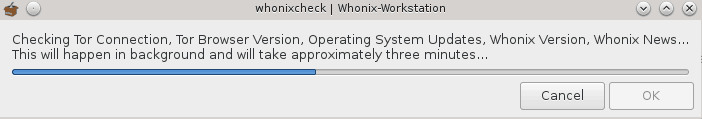

ปล่อยให้การอัปเดตแรกเสร็จสมบูรณ์และเวิร์กสเตชันพร้อมใช้งาน:

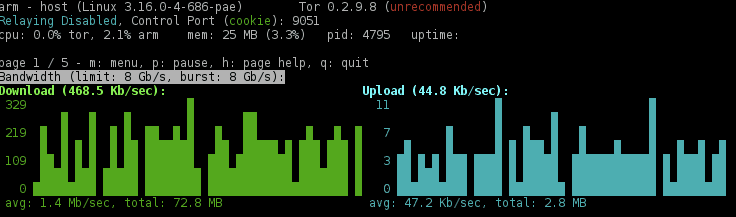

หากคุณต้องการเห็นเกตเวย์ของคุณทำงานให้เปิดเบราว์เซอร์ Tor ในเวิร์กสเตชันจากนั้นเปิดใช้ Tor Anonymizing Relay Monitor (ARM) คุณจะเห็นปริมาณการใช้งานจากเวิร์กสเตชันผ่านเกตเวย์ของคุณ.

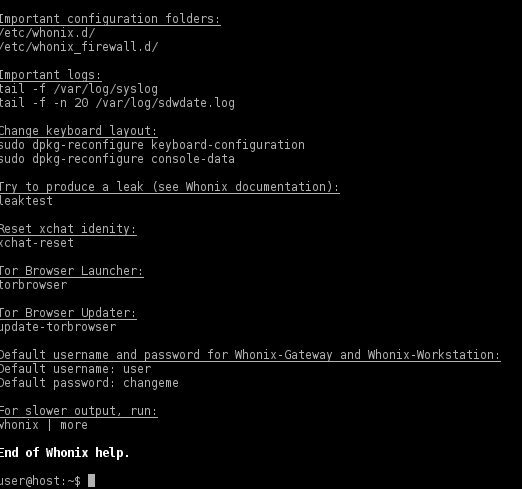

สำหรับความช่วยเหลือเบื้องต้นให้เปิดหน้าต่างเทอร์มินัลแล้วพิมพ์ whonix ด้วยตัวเอง หน้าจอความช่วยเหลือจะปรากฏขึ้นพร้อมข้อมูลรับรองผู้ใช้เริ่มต้น คุณสามารถใช้สิ่งเหล่านั้นเพื่อ sudo เพื่อรูทเพื่อดูอินเทอร์เฟซเครือข่ายของคุณ.

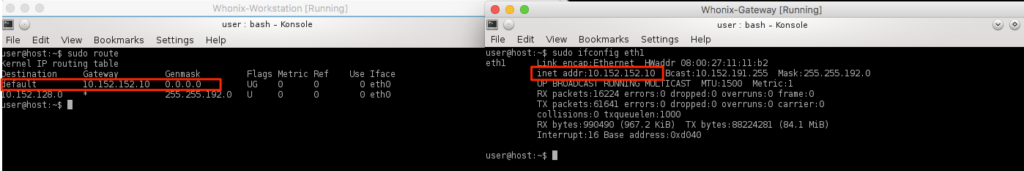

การตรวจสอบอย่างรวดเร็วของอินเทอร์เฟซเครือข่ายแสดงว่าเวิร์กสเตชันใช้ที่อยู่ IP ส่วนตัวตามที่คาดไว้และกำลังกำหนดเส้นทางการรับส่งข้อมูลทั้งหมดผ่านเกตเวย์.

การปิดเกตเวย์ทำให้เวิร์กสเตชันไม่สามารถเชื่อมต่ออินเทอร์เน็ตได้เลย.

ข้อดีของ Whonix

- การใช้เทคโนโลยี VirtualBox ทำให้มั่นใจได้ว่าผู้คนในวงกว้างสามารถใช้ Whonix ได้ VirtualBox สามารถใช้ได้กับทุกระบบปฏิบัติการที่สำคัญและฟรี.

- การติดตั้งและใช้งานเริ่มต้นนั้นง่ายมาก ไม่จำเป็นต้องมีความรู้หรือการกำหนดค่าพิเศษในการทำงาน.

Whonix cons

- ในขณะที่เวิร์กสเตชัน Whonix ถูกแยกออกจากโฮสต์คอมพิวเตอร์ แต่ก็ไม่มีการแยกออกจากกัน การแสดงพฤติกรรมที่มีความเสี่ยงและไม่เสี่ยงในเวิร์กสเตชันนั้นมีอันตรายเช่นเดียวกับการทำทั้งสองอย่างบนโฮสต์คอมพิวเตอร์.

- เนื่องจากการไม่เปิดเผยชื่อนั้นมีให้ในเครื่องเสมือนของเวิร์กสเตชันเท่านั้นจึงสามารถลืมใช้งานได้ง่ายและสิ้นสุดการใช้งานเครื่องโฮสต์โดยไม่ได้ตั้งใจ.

ก้อย – ระบบไม่เปิดเผยตัวตน Amnesic Live

Tails เป็นระบบปฏิบัติการสดที่สร้างขึ้นจาก Debian GNU / Linux ไม่มีกระบวนการติดตั้ง คุณบูตคอมพิวเตอร์ด้วยและจะเริ่มจากสื่อชั่วคราวที่คุณบูตจาก เมื่อคุณปิดระบบจะลืม (ความจำเสื่อม) และช่วยให้คุณไม่ระบุตัวตนขณะใช้งาน (ไม่ระบุตัวตน).

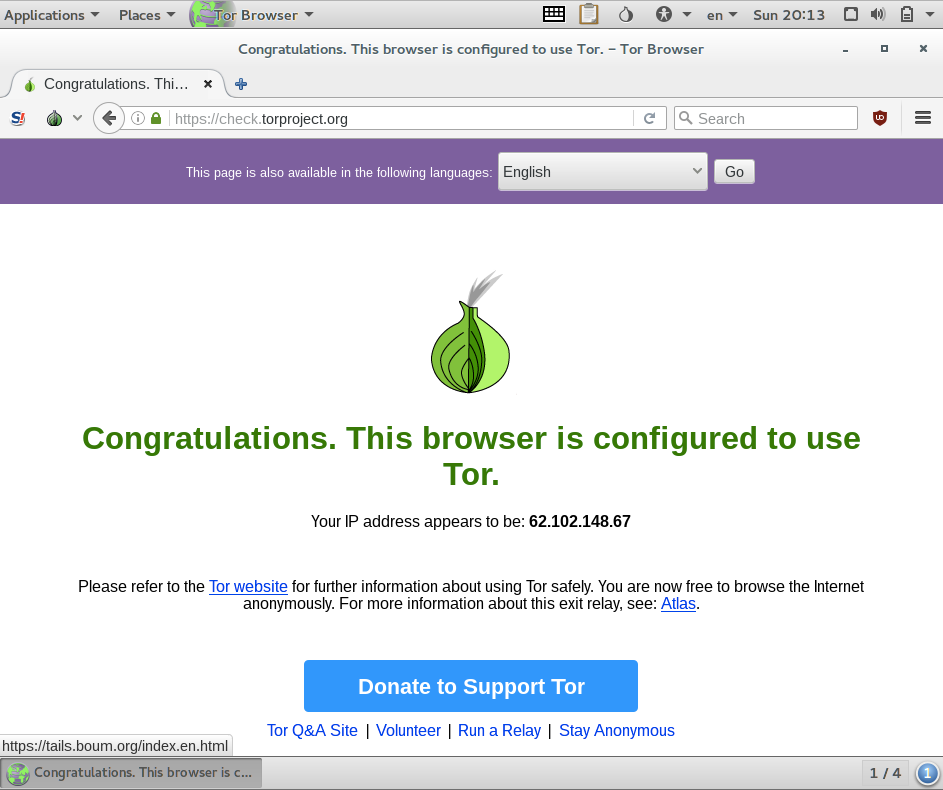

การเชื่อมต่อเครือข่ายทั้งหมดถูกส่งผ่านเครือข่าย Tor และแอปพลิเคชันที่พยายามเข้าถึงอินเทอร์เน็ตโดยตรงจะถูกบล็อก Tor ถูกตั้งค่าตามค่าเริ่มต้น แต่ก้อยสามารถกำหนดค่าให้ใช้เครือข่ายนิรนามของ I2P ได้.

เริ่มที่นี่เพื่อเริ่มกระบวนการดาวน์โหลด: https://tails.boum.org/install/index.en.html คำแนะนำดูเหมือนจะเกี่ยวข้องน้อย ฉันไม่แน่ใจว่าทำไมพวกเขาถึงต้องการ USB หลายแท่งหรือโทรศัพท์มือถือเพื่ออ่านคำแนะนำ ฉันเพียงแค่ดาวน์โหลดไฟล์ Tails ISO และโหลดลงใน VirtualBox เหมือนกับที่ฉันต้องการ หากคุณจะใช้ก้อยอย่างถูกต้องคุณจะต้องเบิร์น ISO นั้นไปยังสื่อบางอย่างที่คุณสามารถบูทได้ มักจะเป็น CD / DVD หรือ USB stick.

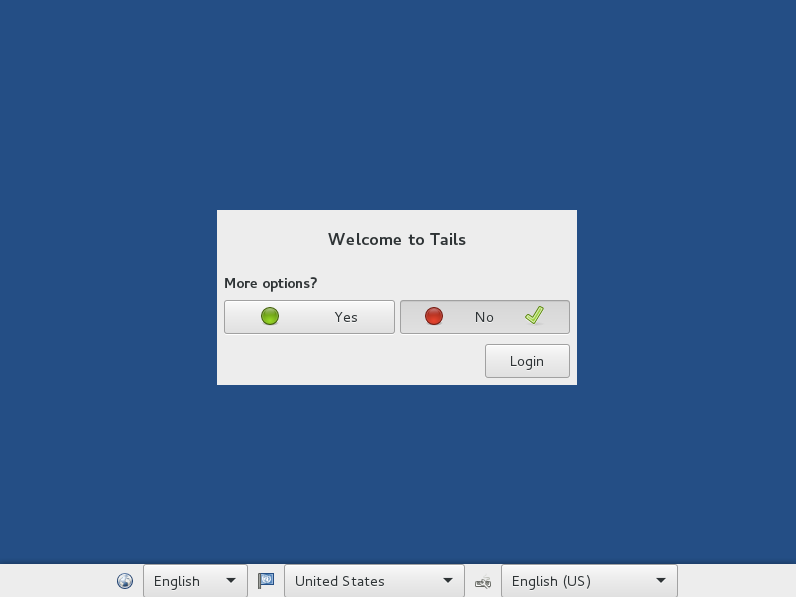

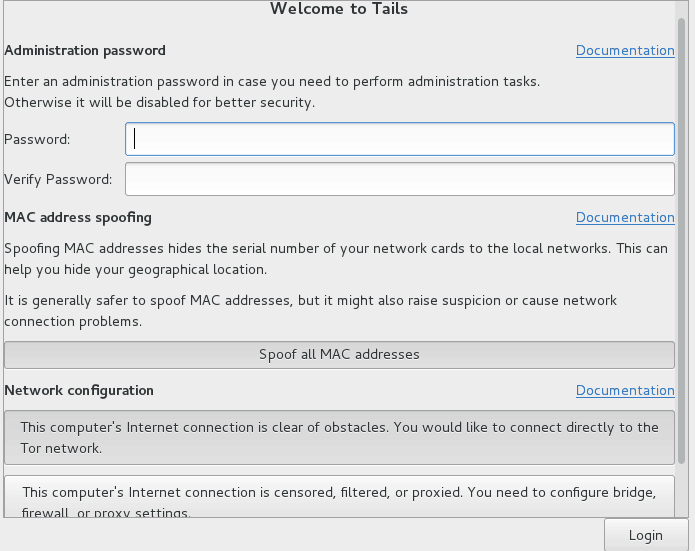

การบูตครั้งแรกจะแสดง Tails Greeter ซึ่งคุณสามารถเลือกกำหนดค่าตัวเลือกบางอย่างก่อนที่จะโหลดเดสก์ท็อป.

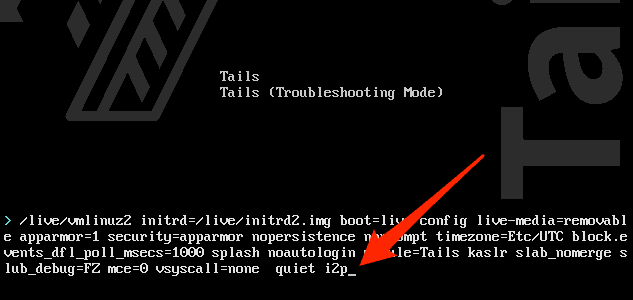

ในการใช้ก้อยกับ I2P แทน Tor คุณจะต้องรีบูต เมื่อเมนูบูตโหลดเดอปรากฏขึ้นกดปุ่ม Tab เพื่อแสดงตัวเลือกการบูตปัจจุบัน กด Spacebar แล้วเพิ่ม i2p ให้กับตัวเลือกที่มีอยู่ กด Enter เพื่อทำการบูทต่อไป.

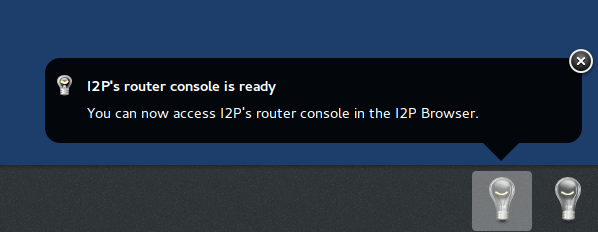

แผงการแจ้งเตือนที่ด้านล่างของเดสก์ท็อปจะบอกคุณว่า Tor หรือ I2P ได้รับการกำหนดค่า:

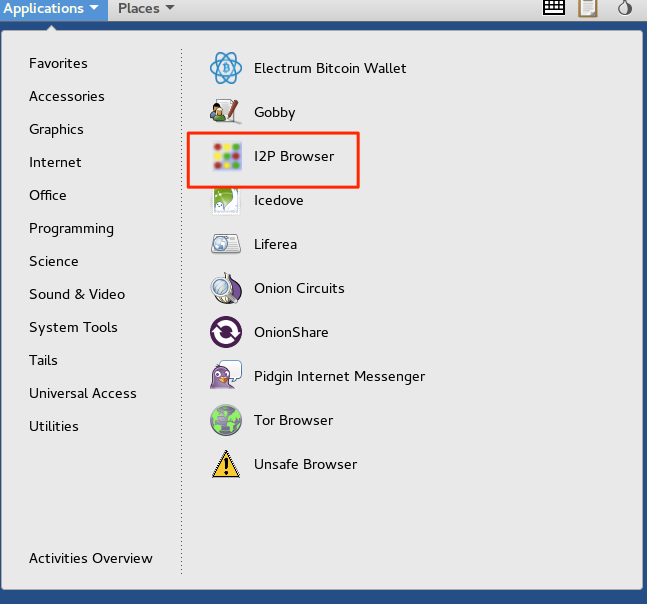

เปิดเบราว์เซอร์ I2P เพื่อดูสถานะการเชื่อมต่อ I2P ของคุณโดยเลือกแอปพลิเคชัน -> ตัวเลือกเมนูอินเทอร์เน็ต.

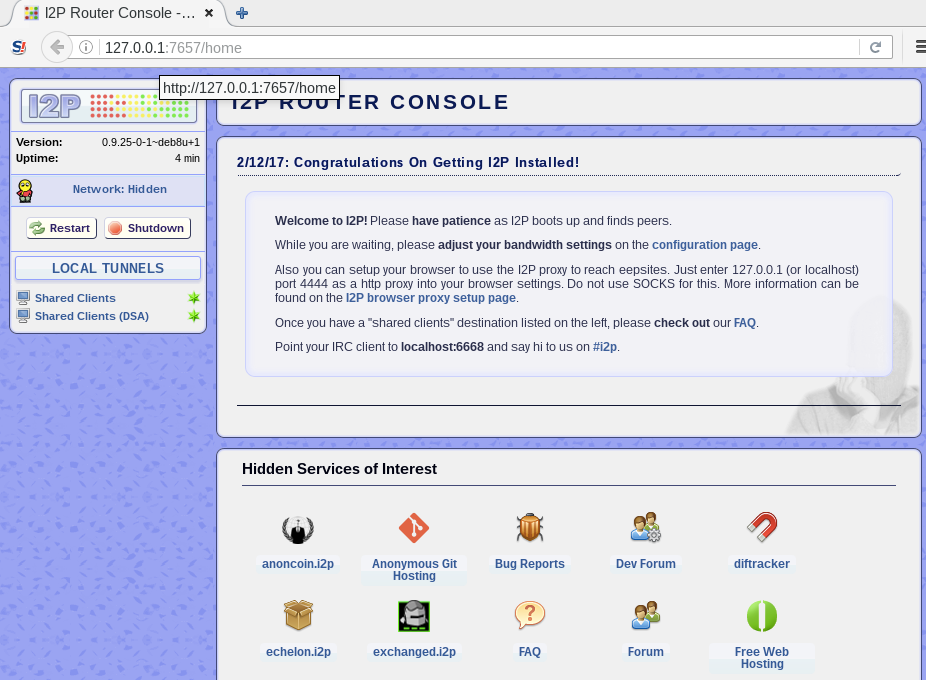

รอขณะที่โหลด:

เหมือนกับ Tor มีไซต์ภายในที่ใช้ส่วนขยาย. ion, I2P มีบริการซ่อนตัวของตนเองที่ใช้ส่วนขยาย. i2p.

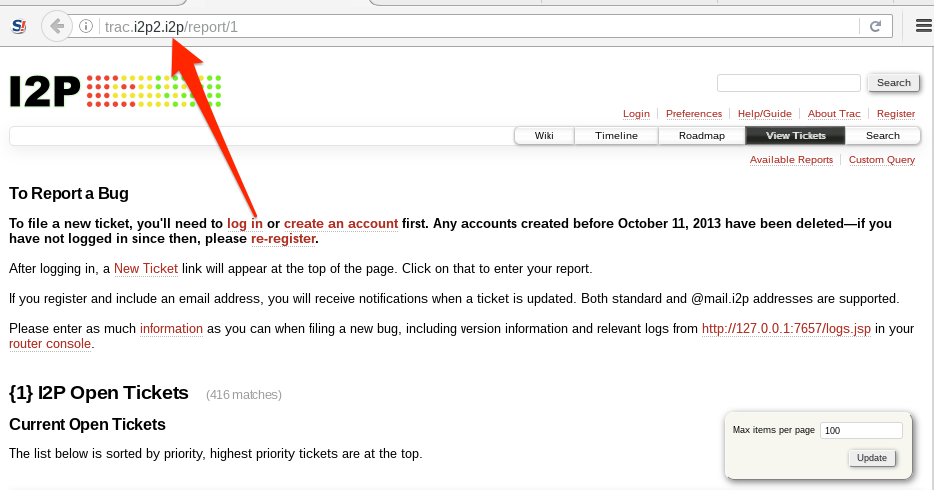

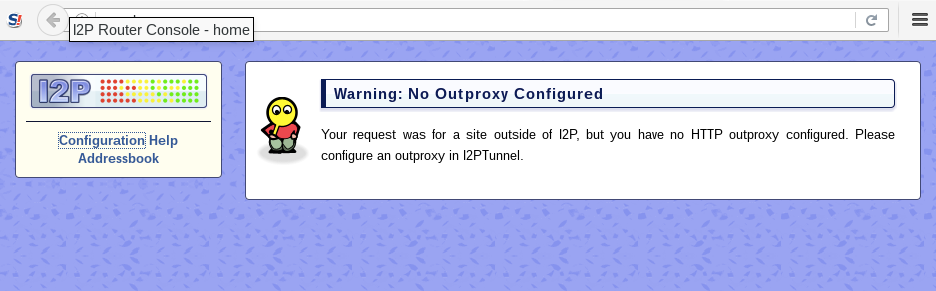

ซึ่งแตกต่างจาก Tor เราเตอร์ I2P จะไม่อนุญาตให้คุณเข้าถึงไซต์ net ที่ชัดเจนโดยค่าเริ่มต้น คุณจะต้องกำหนดค่า Outproxy เพื่อเข้าถึงเว็บไซต์อินเทอร์เน็ตปกติในขณะที่ใช้ I2P.

มีเฉพาะ HTTP, HTTPS และ Outproxies ทางอีเมลเท่านั้น หากคุณต้องการ SOCKS outproxy ในการทำสิ่งต่างๆให้มากขึ้นคุณควรใช้ Tor.

ข้อดีหาง

- โดยทั่วไปแผ่นซีดีที่ใช้งานจริงนั้นใช้งานง่ายมาก คุณสามารถเขียนได้ครั้งเดียวใช้งานได้ทุกที่ซึ่งมีประโยชน์มากหากคุณใช้คอมพิวเตอร์ที่ไม่น่าเชื่อถือหลายเครื่อง.

- การกำหนดค่าเริ่มต้นที่จะใช้ Tor แสดงตัวตนแบบไม่ระบุชื่อตามขอบเขตที่ Tor กำหนดไว้.

Tails Cons

- ก้อยไม่ได้เข้ารหัสเอกสารที่สร้างขึ้นในช่วงของมันตามค่าเริ่มต้น แต่มีคุณสมบัติปริมาณการเข้ารหัสถาวรที่คุณสามารถใช้สำหรับการนี.

- ซีดี Live ทั้งหมดไม่ได้แก้ไขปัญหาเสาหิน ระบบปฏิบัติการไม่มีการแยกดังนั้นกิจกรรมที่มีความเสี่ยงในแอปพลิเคชันเดียวอาจส่งผลกระทบต่อผู้อื่น.

Live CD distros อื่น ๆ

Live CD ถูกมองว่าเป็นหนึ่งในวิธีที่ง่ายที่สุดในการให้ความปลอดภัยและการไม่เปิดเผยชื่อ ด้วยเหตุนี้จึงมี Live CD ให้เลือกมากมาย บางคนที่จับตามองฉันในขณะที่เขียนบทความนี้คือ IprediaOS และ TENS.

IprediaOS

Ipredia OS ใช้เครือข่ายไม่ระบุชื่อ I2P แทนเครือข่าย Tor ซึ่งแพร่หลายในหมู่ distros อื่น ๆ I2P พร้อมใช้งานสำหรับ Windows, Linux, macOS และ Android IprediaOS มีให้ดาวน์โหลดแบบ Live CD ที่สามารถติดตั้งได้โดยใช้เดสก์ท็อป Gnome หรือ Lightweight X11 Desktop (LXDE).

การไม่ระบุชื่อมาจากการใช้เครือข่าย I2P รวมถึงจากแอปพลิเคชันที่ติดตั้งไว้ล่วงหน้า แอปพลิเคชั่นที่ให้บริการรองรับ BitTorrent, อีเมล, IRC และเว็บเบราว์เซอร์ที่ไม่ระบุชื่อ เหมือนกับ Tor มีไซต์หัวหอมภายใน I2P มีไซต์ I2P ภายในชื่อ eepSites พร้อมส่วนขยาย. i2p.

ดาวน์โหลด Live CD ที่ติดตั้งได้จากเว็บไซต์ Ipredia.

TENS – Trusted End Node Security

[ความปลอดภัยของโหนดปลายทางที่เชื่อถือได้ [(https://www.spi.dod.mil/lipose.htm) TENS ถูกสร้างขึ้นโดยกระทรวงกลาโหมสหรัฐอเมริกา (DoD) น่าสนใจสหรัฐฯ DoD ลงนามใบรับรอง SSL ของตนเอง เบราว์เซอร์ของคุณส่วนใหญ่ไม่มี DoD ที่ระบุว่าเป็นผู้ออกใบรับรองที่เชื่อถือได้ดังนั้นคุณจะเห็นข้อผิดพลาด SSL เมื่อคุณพยายามเยี่ยมชมไซต์ ดูเหมือนว่าจะปลอดภัยจากการวิจัยของฉัน แต่ระดับความหวาดระแวงของคุณควรควบคุมการกระทำของคุณ.

TENS บู๊ตลงใน RAM ไม่ได้เขียนอะไรลงดิสก์ดังนั้นจึงสร้างโหนดปลายทางที่เชื่อถือได้และชั่วคราวบนคอมพิวเตอร์เกือบทุกเครื่อง โปรดทราบว่าวัตถุประสงค์ของ TENS คือการสร้างโหนด END ที่เชื่อถือได้ มันถูกสร้างขึ้นเพื่อปกป้องคอมพิวเตอร์ที่คุณกำลังเชื่อมต่อ มันไม่ได้ออกแบบมาเพื่อปกป้องคุณ.

มีรุ่นที่แตกต่างกันไม่กี่แบบซึ่งสองรุ่นมีให้บริการแก่สาธารณะ Public Deluxe มาพร้อมกับ Libre Office ในขณะที่ Public เวอร์ชันมาตรฐานไม่ได้ รุ่น Professional สามารถใช้ได้เฉพาะกับบุคลากรภาครัฐของสหรัฐอเมริกาเท่านั้น แต่ละแผนกสามารถร้องขอการสร้างที่กำหนดเองได้และเป็นวิธีการที่ได้รับอนุมัติเพียงวิธีเดียวในการเชื่อมต่อกับระบบ DoD บนอุปกรณ์ที่ไม่ใช่ของรัฐบาล.

ดูสิ่งนี้ด้วย: บริการ VPN VPN ที่ดีที่สุดคืออะไร?