พื้นหลังของ Tor

Onion Router (Tor) เป็นหนึ่งในเครื่องมือความเป็นส่วนตัวทางอินเทอร์เน็ตที่รู้จักกันดี พัฒนาโดยแผนกต่าง ๆ ของกระทรวงกลาโหมสหรัฐในกลางปี 1990 คำว่า ‘หัวหอมเราเตอร์’ ใช้เพื่อช่วยให้เห็นภาพการทำงานของมัน ทราฟฟิกเครือข่ายจะถูกส่งไปยังเครือข่าย Tor จากนั้นก็เด้งผ่านโหนด Tor อื่น ๆ ภายในเครือข่ายก่อนที่มันจะกลับออกไปสู่เครือข่ายที่ชัดเจน (หมายถึงอินเทอร์เน็ตปกติ) แพ็กเก็ตเริ่มต้นจะถูกเข้ารหัสซ้ำซ้อนและแต่ละโหนดของ Tor จะถอดรหัสเลเยอร์ที่ต้องการทราบว่าต้องทำอย่างไรกับแพ็คเก็ต เนื่องจากการเข้ารหัสแบบเลเยอร์นี้ไม่มีโหนด Tor เดียวที่รู้ทั้งต้นทางและปลายทางของแพ็กเก็ตเครือข่าย.

มีวิธีอื่นในการใช้ Tor แทนที่จะใช้มันในลักษณะที่คล้ายกับ VPN ในการป้อนช่วงชิงแล้วออกจาก Tor ก็เป็นไปได้ที่จะเรียกใช้บริการเช่นเว็บไซต์ภายในเครือข่าย Tor เอง ในกรณีนี้ทราฟฟิกเครือข่ายจะเข้าสู่เครือข่าย Tor แต่ไม่เคยออก บทความนี้จะกล่าวถึงขั้นตอนพื้นฐานที่เกี่ยวข้องกับการสร้างบริการ Tor.

มีสองเหตุผลหลักในการเรียกใช้บริการที่ซ่อนอยู่ของ Tor:

- เมื่อต้องการเรียกใช้บริการที่คุณต้องการซ่อนและยังคงซ่อนอยู่และไม่ผูกติดกับคุณในทางใดทางหนึ่ง นี่คือแบบจำลอง Silk Road เส้นทางสายไหมเป็นตลาดที่ผิดกฎหมายที่ให้บริการแบบซ่อนเร้นบนเครือข่ายทอร์ เนื่องจากขายสินค้าผิดกฎหมายผู้ประกอบการจึงมีความสนใจที่ซ่อนอยู่ อย่างไรก็ตามมีเว็บไซต์ทางกฎหมายมากมายที่ดำเนินการโดยผู้ที่ต้องการซ่อนตัวจากเหตุผลทางการเมืองหรือเหตุผลอื่น ๆ.

- เพื่อมอบวิธีที่ปลอดภัยและไม่ระบุชื่อให้ผู้เข้าชมเข้าถึงคุณแม้ว่าคุณจะไม่สนใจเกี่ยวกับเว็บไซต์ที่เป็นของคุณก็ตาม นี่คือรูปแบบ Facebook Facebook ให้บริการ Tor ที่ https://www.facebookcorewwwi.onion เห็นได้ชัดว่าไม่มีความพยายามที่จะซ่อนนั่นคือบริการ Tor Facebook เจ้าของและผู้ประกอบการซึ่งเป็นที่รู้จักกันดี.

ในขณะที่เจตนาของบทความนี้เป็นกรณีหลังทั้งสองมีความปลอดภัยการดำเนินงานจำนวนมาก (OpSec) เกี่ยวข้องกับคุณจะต้องอยู่ เพียงแค่ติดตั้งเว็บเซิร์ฟเวอร์และติดตั้ง Tor อาจจะไม่เพียงพอที่จะทำให้เว็บไซต์ของคุณและตัวตนของคุณแยกจากกันเป็นเวลานาน ความสำคัญต่อคุณนั้นสำคัญกับระดับความหวาดระแวงของคุณ.

การติดตั้งไคลเอ็นต์ Tor

บริการ Tor ที่ซ่อนอยู่สามารถเข้าถึงได้ผ่านระบบที่เชื่อมต่อกับ Tor เท่านั้น เช่นเดียวกับที่คุณต้องการเปิดตัว VPN เพื่อเข้าถึงเนื้อหาทางภูมิศาสตร์ที่ถูกบล็อกคุณจะต้องเปิดใช้ Tor เพื่อเข้าถึงบริการที่ซ่อนอยู่ โชคดีที่การติดตั้งและใช้งานไคลเอ็นต์ Tor นั้นง่ายมากเนื่องจากการทำงานอย่างหนักของโครงการ Tor ในช่วงหลายปีที่ผ่านมา.

ดูสิ่งนี้ด้วย: VPN ที่ดีที่สุดสำหรับ Tor

บทความนี้ไม่เกี่ยวกับการตั้งค่าไคลเอนต์ Tor แบบ end-to-end ที่ปลอดภัย เราแค่ต้องการให้ลูกค้า Tor ทำงานเพื่อที่จะไปสู่การสร้างบริการ Tor ที่ซ่อนอยู่ ดังนั้นเมื่อคุณปฏิบัติตามคำแนะนำการตั้งค่าไคลเอนต์ Tor ขั้นพื้นฐานในบทความนี้คุณอาจต้องการตรวจสอบคำแนะนำของ Tor Project สำหรับการใช้ไคลเอ็นต์ Tor ของคุณอย่างถูกต้องเพื่อรักษานิรนาม.

มีลูกค้า Tor มากมายสำหรับแพลตฟอร์มที่หลากหลาย Dave Albaugh เขียนแนวทางที่ดีที่สุดในการใช้ Tor สำหรับการเบราส์แบบไม่ระบุชื่อซึ่งมีรายการที่ครบถ้วนสมบูรณ์ ในบทความนี้เราจะดูที่การติดตั้งไคลเอ็นต์ Tor บนระบบปฏิบัติการขนาดใหญ่สามระบบ Windows, macOS / OSX และ Linux ในทำนองเดียวกันบริการ Tor ที่ซ่อนอยู่สามารถเรียกใช้บน Windows หรือระบบที่คล้าย Unix และฉันจะติดตั้ง Linux พื้นฐาน.

วิธีที่ง่ายที่สุดในการทำให้ Tor ไคลเอ็นต์ทำงานบนระบบใด ๆ ก็คือติดตั้งชุดเบราว์เซอร์ของ Tor มันมีเวอร์ชันที่แข็งขึ้นของ Firefox และสร้างพร็อกซี SOCKS5 บนพอร์ตโฮสต์ในโฮสต์ 9150 ที่แอปพลิเคชันอื่น ๆ ที่ตระหนักถึงพร็อกซีเช่น SSH สามารถใช้งานได้ เราต้องการ SSH ที่ได้รับการปกป้องจาก Tor เพื่อตั้งค่าบริการที่ซ่อนอยู่ของเรา.

การติดตั้งเบราว์เซอร์ของ Tor สำหรับ Windows

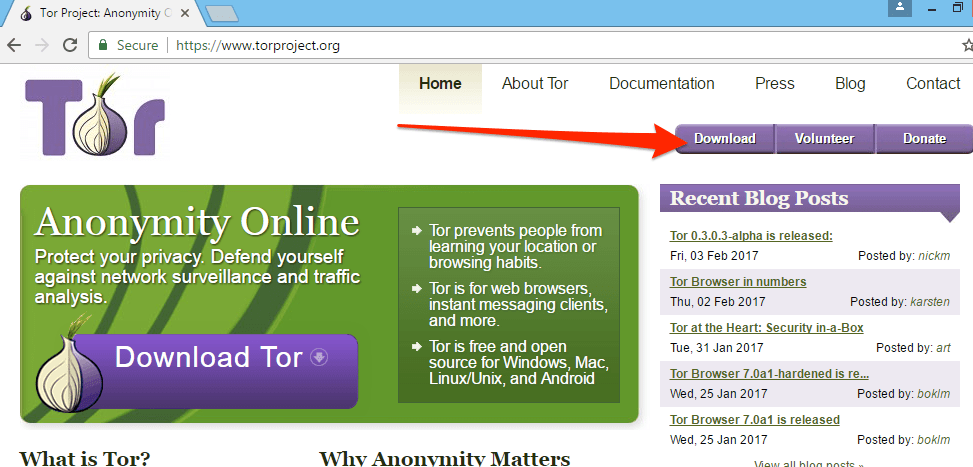

หากต้องการติดตั้งไคลเอ็นต์ Tor สำหรับ Windows ให้ไปที่เว็บไซต์ Tor โดยตรง ให้แน่ใจว่าคุณดาวน์โหลดจากเว็บไซต์ torproject.org จริง มีฝ่ายตรงข้ามจำนวนมากของ Tor และดังนั้นจึงมีลูกค้ารุ่น Tor หลายรุ่นที่ถูกบุกรุกบนอินเทอร์เน็ต การดาวน์โหลดโดยตรงจาก torproject.org จะทำให้แน่ใจได้ว่าคุณจะได้รับเวอร์ชันที่ปราศจากการดัดแปลง นอกจากนี้ยังมีลายเซ็น GPG สำหรับการดาวน์โหลดแต่ละครั้งในเว็บไซต์ Tor ซึ่งคุณสามารถเปรียบเทียบกับการดาวน์โหลดของคุณเพื่อความมั่นใจมากยิ่งขึ้น.

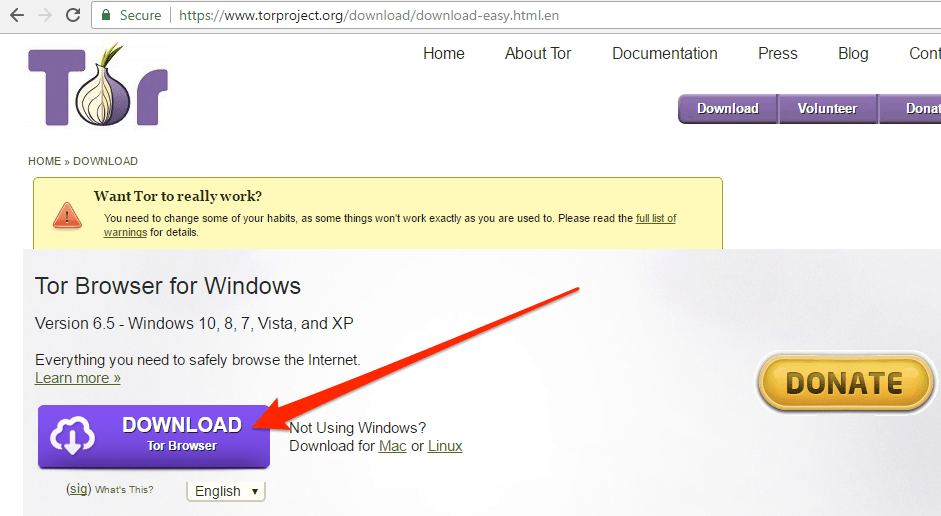

คลิกปุ่มดาวน์โหลดและเลือกเวอร์ชัน Windows:

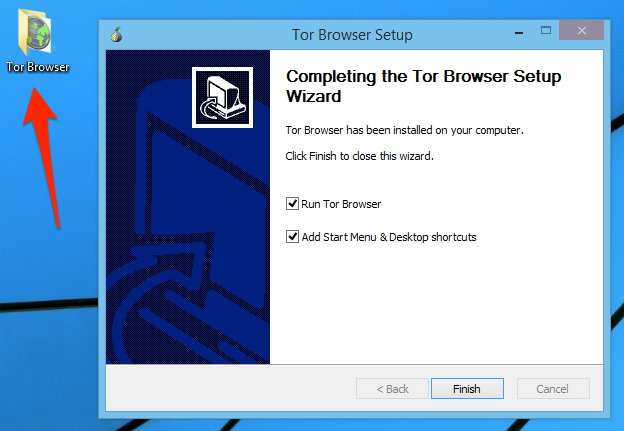

ดับเบิลคลิกไฟล์ที่ดาวน์โหลดเพื่อเริ่มกระบวนการติดตั้ง คุณจะถูกขอให้เลือกภาษาและตำแหน่งการติดตั้งเหมือนกับกระบวนการติดตั้ง Windows มาตรฐานอื่น ๆ เมื่อการติดตั้งเสร็จสมบูรณ์คุณจะเห็นทอร์เบราว์เซอร์ใหม่บนเดสก์ท็อปของคุณ.

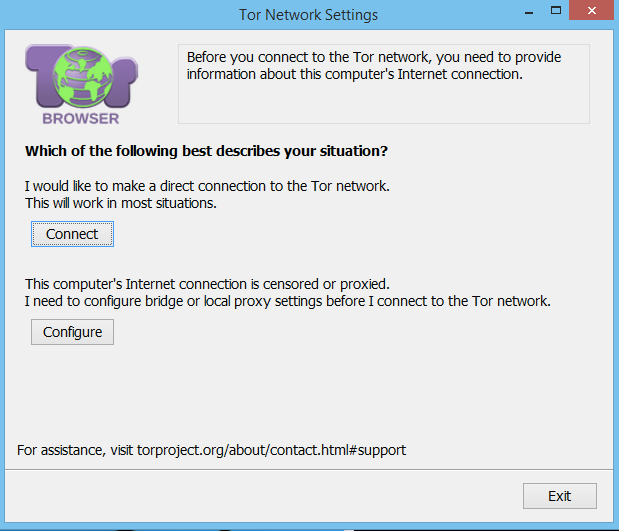

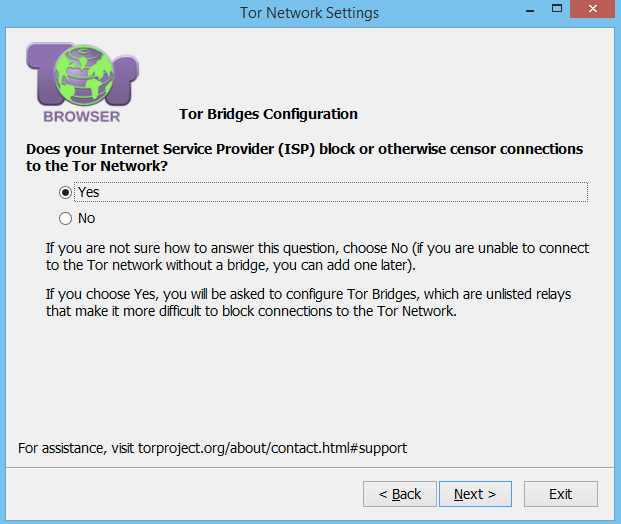

กระบวนการทำงานครั้งแรกจะถามคุณว่าคุณต้องการการตั้งค่า Tor แบบใด ขอให้สังเกตว่าตัวเลือกการเชื่อมต่อโดยตรงมีปุ่มเชื่อมต่อในขณะที่ตัวเลือกบริดจ์หรือท้องถิ่นพร็อกซี่มีปุ่มกำหนดค่า.

ในกรณีส่วนใหญ่ตัวเลือกการเชื่อมต่อโดยตรงจะใช้งานได้ในทางเทคนิค แต่มีสองสถานการณ์ที่คุณอาจต้องการเลือกตัวเลือกที่สอง การเชื่อมต่อโดยตรงจะยังไม่เปิดเผยตัวตน แต่ผู้สังเกตการณ์จะเห็นได้ชัดเจนว่าคุณใช้ Tor ซึ่งคุณอาจไม่ต้องการ นอกจากนี้ ISP และเครือข่ายบางอย่างอาจบล็อกการเชื่อมต่อ Tor อย่างแข็งขันหรือคุณอาจต้องกำหนดค่าพร็อกซีเพื่อเข้าถึง Tor หากสิ่งเหล่านี้นำไปใช้คุณจะต้องเลือกตัวเลือกที่สองเพื่อตั้งค่าบริดจ์หรือกำหนดค่าพร็อกซี.

การตั้งค่าบริดจ์และพร็อกซี

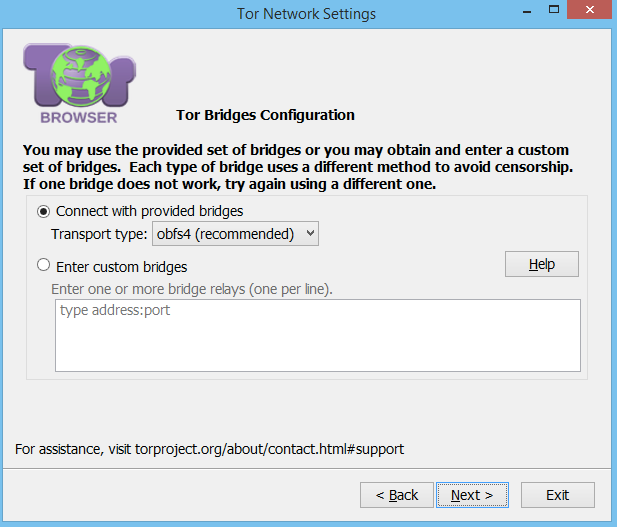

การเลือกใช่สำหรับคำถามนี้จะเป็นการเปิดหน้าจอที่คุณสามารถเปิดใช้งานบริดจ์ได้ โหนด Tor ถูกเผยแพร่เพื่อให้ทุกคนที่ต้องการบล็อกการเข้าถึง Tor บนเครือข่ายของพวกเขาเพียงแค่ต้องการบล็อกคำขอที่กำหนดไว้สำหรับโหนดที่รู้จักเหล่านี้ บริดจ์เป็นเพียงโหนด Tor ที่ไม่ได้เผยแพร่ดังนั้นการเชื่อมต่อกับมันจะไม่ถูกบล็อกเพราะมันไม่ใช่โหนดที่รู้จัก ยกเว้นว่าคุณต้องการระบุบริดจ์ของคุณเองให้เลือกตัวเลือกเชื่อมต่อไปยังบริดจ์.

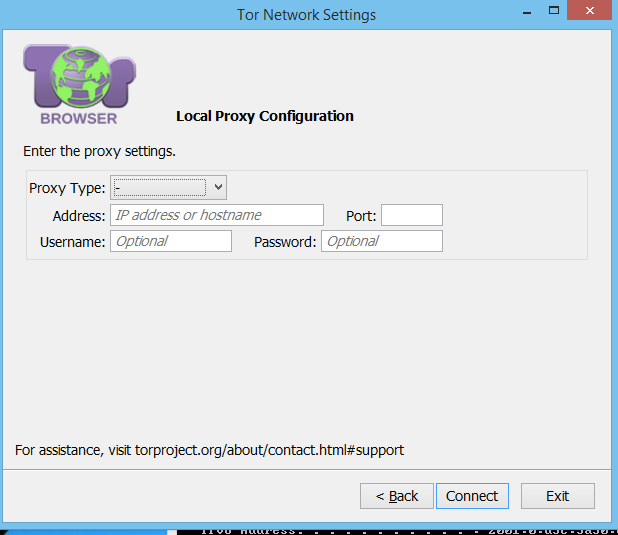

จากนั้นคุณจะถูกนำไปที่หน้าการกำหนดค่าพร็อกซี.

การเลือกไม่ให้คำถามนี้จะข้ามหน้าจอการกำหนดค่าบริดจ์และนำคุณไปสู่หน้าจอการกำหนดค่าพร็อกซีโดยตรง.

ป้อนข้อมูลพร็อกซีเฉพาะของคุณแล้วคลิกปุ่มเชื่อมต่อ คุณจะเชื่อมต่อกับเครือข่าย Tor และเบราว์เซอร์ของ Tor จะเริ่มทำงาน.

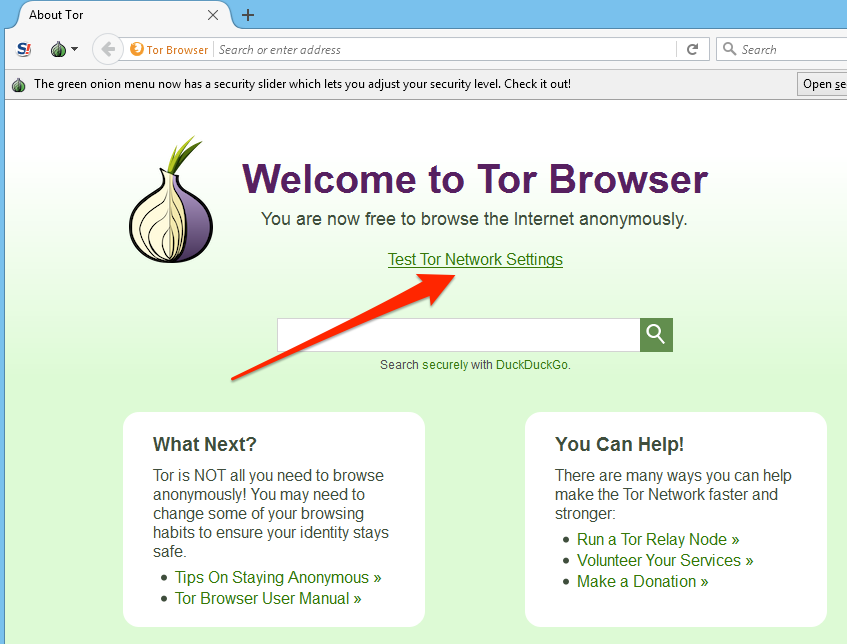

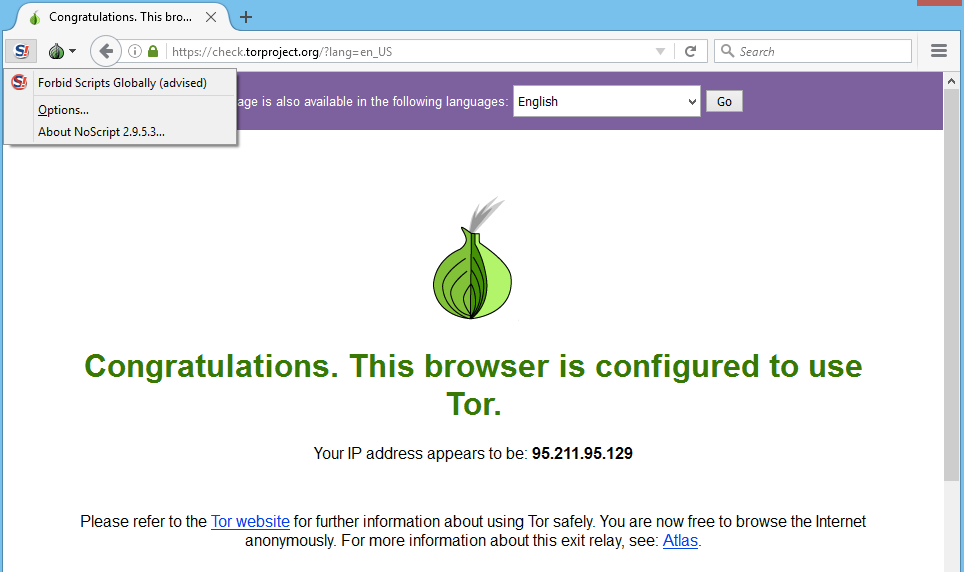

คลิกลิงก์ทดสอบการตั้งค่าเครือข่าย Tor เพื่อยืนยันว่าคุณเชื่อมต่ออยู่ ที่อยู่ IP ที่คุณเห็นไม่ควรเป็นของคุณเอง.

หากคุณสนใจโหนดทางออกที่คุณได้รับมอบหมายให้คลิกลิงก์ Atlas เพื่อค้นหาข้อมูลเพิ่มเติม.

การติดตั้งเบราว์เซอร์ของ Tor สำหรับ macOS / OSX

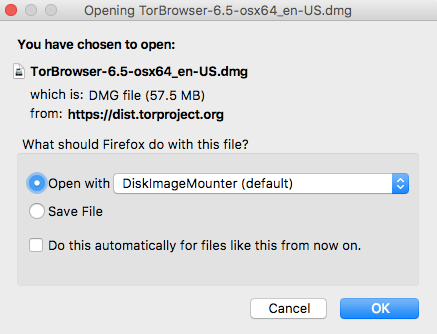

ในการติดตั้ง Tor ไคลเอ็นต์บน macOS / OSX ให้ไปที่หน้าดาวน์โหลด Tor Project จริงและเลือกตัวเลือก Tor Browser สำหรับ Mac.

คุณจะได้รับแจ้งให้เปิดไฟล์ภาพและย้ายไปยังโฟลเดอร์แอปพลิเคชันของคุณ:

จากนั้นคุณจะสามารถค้นหาแอปพลิเคชัน Tor Browser ใน Launchpad ขั้นตอนการดำเนินการครั้งแรกจะนำคุณเข้าสู่บริดจ์และตัวช่วยสร้างพร็อกซีเดียวกันกับที่ใช้กับ Windows เมื่อคุณดำเนินการเสร็จแล้วให้คลิกปุ่มเชื่อมต่อ เบราว์เซอร์ของ Tor จะเปิดตัว คลิกลิงก์ทดสอบการตั้งค่าเครือข่าย Tor เพื่อให้แน่ใจว่าทำงานได้อย่างถูกต้องและแสดงที่อยู่ IP อื่น ๆ.

การติดตั้งเบราว์เซอร์ของ Tor สำหรับ Linux

เบราว์เซอร์ Linux Tor เป็นระบบปฏิบัติการไบนารีเดียวที่ไม่มีกระบวนการติดตั้ง.

แตกไฟล์ tar ที่บีบอัดแล้วและมันจะสร้างไดเรกทอรี tor-browser_en-US พร้อมไฟล์ชื่อ start-tor-browser.desktop อยู่ในนั้น เรียกใช้ไฟล์นั้นจากเปลือกหรือดับเบิลคลิกในตัวจัดการไฟล์ของคุณเพื่อเรียกใช้ Tor Browser การดำเนินการนี้จะเริ่มกระบวนการเรียกใช้ครั้งแรกที่คุ้นเคยซึ่งจะทำให้คุณสามารถตั้งค่าบริดจ์หรือพร็อกซีที่คุณอาจต้องการแล้วเชื่อมต่อกับ Tor คำแนะนำโดยละเอียดเกี่ยวกับการตั้งค่านั้นอยู่ในส่วนการติดตั้งเบราว์เซอร์ Tor สำหรับ Windows ของบทความนี้.

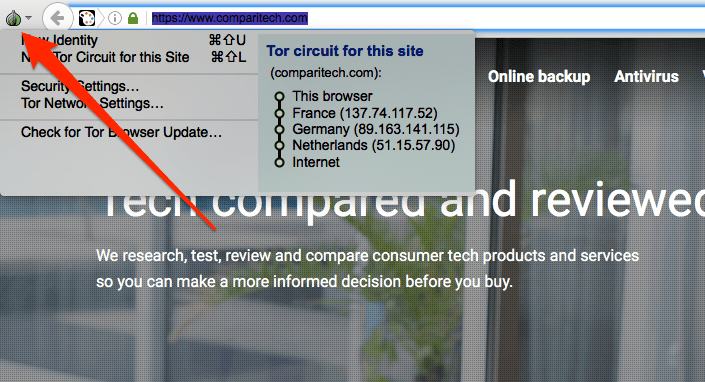

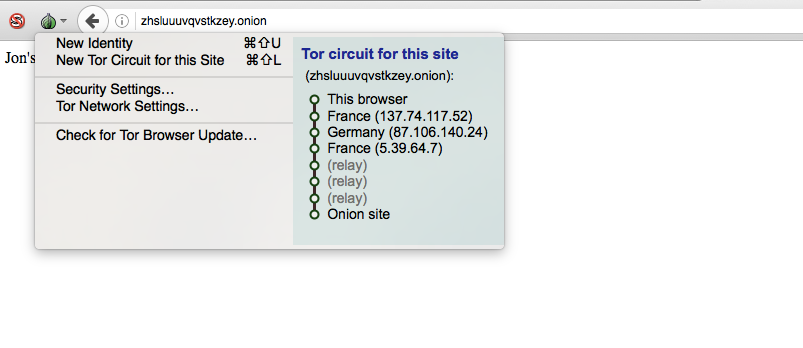

การคลิกที่ไอคอนหัวหอมข้างแถบที่อยู่ของเบราว์เซอร์จะเปิดเผยข้อมูลเกี่ยวกับวงจร Tor ที่สร้างขึ้นสำหรับคุณ วงจรคือเส้นทางผ่าน Tor ที่คำขอของคุณใช้ ตัวอย่างเช่นเพื่อดูเว็บไซต์ Comparitech จากแคนาดาฉันเข้าสู่เครือข่าย Tor ในฝรั่งเศสเด้งผ่านเยอรมนีและออกไปยังเครือข่ายที่ชัดเจนในเนเธอร์แลนด์.

การตั้งค่าบริการ Tor

บริการ Tor ใช้โครงสร้าง URL เฉพาะ ในเครือข่ายที่ชัดเจนเราเคยเห็นโดเมนระดับบนสุด (TLDs) เช่น. com, .net และอื่น ๆ อีกมากมาย TLD ที่ไม่มีอยู่ในเครือข่ายที่ชัดเจนคือ. onion และในทางกลับกัน TLD เท่านั้นที่มีอยู่ในเครือข่าย Tor หมายความว่าหากคุณพยายามเชื่อมต่อกับบริการ Tor เช่นเว็บไซต์ Tor ของ Facebook ที่ https://www.facebookcorewwwi.onion โดยไม่ต้องเชื่อมต่อกับ Tor คุณจะไม่สามารถทำได้ เนื่องจากรูปแบบการตั้งชื่อนี้บางคนอ้างถึงบริการ Tor เป็นไซต์หัวหอม.

ข้อควรพิจารณาด้านความปลอดภัยระหว่างการติดตั้ง

ตอนนี้เรากำลังจะติดตั้งบริการ Tor โดยใช้ Linux VPS ราคาถูก นี่เป็นบทเรียนแรกใน OpSec: เนื่องจากฉันไม่สนใจ Silk Road Model ฉันแค่ซื้อ VPS จากผู้ให้บริการคลาวด์ซึ่งจะเชื่อมโยงฉันกับเซิร์ฟเวอร์นี้ตลอดไป คุณควรใช้เซิร์ฟเวอร์ที่สะท้อนถึงระดับความกังวลของคุณเกี่ยวกับการเชื่อมโยงกับมัน.

ข้อควรพิจารณาอีกประการหนึ่งคือการเชื่อมต่อเซิร์ฟเวอร์นี้กับที่อยู่ IP ISP ของคุณจะเชื่อมโยงคุณกับบริการนี้ หากนั่นเป็นข้อกังวลสำหรับคุณมีสองวิธีหลักในเรื่องนี้ หากคุณมีวิธีการอื่นที่เหมาะสมในการเชื่อมต่อกับระบบนี้โดยไม่ใช้ SSH คุณสามารถตั้งค่าบริการ Tor ของคุณโดยใช้วิธีนั้นและไม่ต้องกังวลกับมัน แต่ถ้าคุณไม่มีวิธีเชื่อมต่อกับเซิร์ฟเวอร์นี้นอกจาก SSH คุณสามารถใช้พร็อกซี SOCKS5 ที่ Tor Browser จัดหาให้เพื่อกำหนดเส้นทางปริมาณการใช้งาน SSH ของคุณ วิธีใดวิธีหนึ่งควรป้องกันไม่ให้ที่อยู่ IP ของคุณเชื่อมโยงกับเซิร์ฟเวอร์นี้.

SSH โดยใช้พร็อกซี Tor

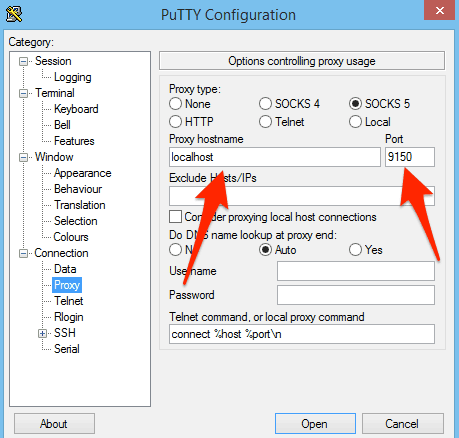

หากคุณกำลังใช้ PuTTY คุณสามารถกำหนดค่านั้นในบานหน้าต่างพร็อกซี:

การใช้ Linux หรือ macOS คุณสามารถใช้ SSH กับอาร์กิวเมนต์ ProxyCommand โดยใช้ $ SERVERIP และ $ USERNAME ที่ถูกต้องสำหรับเซิร์ฟเวอร์ของคุณ การใช้ IP แทนชื่อโฮสต์ที่คุณสร้างไว้ควรป้องกันการรั่วไหลของ DNS:

$ ssh $ SERVERIP -l $ USERNAME -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p"

ฉันเห็นสิ่งนี้ในบันทึกของเซิร์ฟเวอร์:

5 ก.พ. 16:34:34 host-172-20-0-101 sshd [11269]: รหัสผ่านที่ยอมรับสำหรับ $ USERNAME จาก 65.19.167.131 พอร์ต 22323 ssh2

และเราสามารถปรึกษา Tor Atlas เพื่อยืนยันว่า IP 65.19.167.131 เป็นโหนดทางออก Tor ในสหรัฐอเมริกาดังนั้นทุกอย่างดูดี.

เมื่อติดตั้ง Tor บนเซิร์ฟเวอร์แล้วคุณสามารถตัดสินใจตั้งค่าบริการ SSH Tor แล้วเชื่อมต่อโดยใช้ชื่อ. ion สำหรับบริการของคุณ คำสั่งนั้นมีลักษณะเช่นนี้และเนื่องจากคำขอพร็อกซีของ Tor พร็อกซีจะเห็น localhost IP ในบันทึก SSH.

$ ssh $ YOURSERVICENAME.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p" รหัสผ่านของ $ $ERERID@$YOURSERVICENAME.onion: เข้าสู่ระบบครั้งสุดท้าย: Sun Feb 5 20:47:10 [year] จาก 127.0.0.1

กำลังติดตั้ง Tor

เพิ่มที่เก็บ Tor ลงในแหล่งการติดตั้งของคุณ Tor อาจพร้อมใช้งานใน repos การแจกจ่ายของคุณ แต่อาจล้าสมัย อาจเป็นวิธีที่ดีที่สุดในการสร้างไฟล์ repo เช่น /etc/yum.repos.d/tor.repo กับ repo โครงการ Tor จริงโดยใช้รายการต่อไปนี้:

[tor] name = เปิดใช้งาน repo Tor = 1 baseurl = https: //deb.torproject.org/torproject.org/rpm/el/6/$basearch/gpgcheck = 1 gpgkey = https: //deb.torproject.org/ torproject.org/rpm/RPM-GPG-KEY-torproject.org.asc

จากนั้นติดตั้ง Tor:

sudo yum ติดตั้งทอร์

คุณสามารถค้นหาแพ็คเกจ Debian และ Ubuntu ได้ในไดเรกทอรี https://deb.torproject.org/torproject.org/dists/ อัปเดตการกำหนดค่าข้างต้นตามความจำเป็นสำหรับการแจกจ่ายของคุณ.

ดูที่ไฟล์ / etc / tor / torrc ขั้นต่ำเปล่าที่คุณจะต้องเปิดใช้งานในไฟล์นั้นคือ:

RunAsDaemon 1 DataDirectory / var / lib / tor

คุณอาจต้องการกำหนดเส้นทางการสืบค้น DNS ของคุณผ่าน Tor สิ่งนี้จะบังคับ DNS ทั้งหมดของคุณผ่าน Tor โดยเพิ่มสิ่งนี้ลงใน torrc fle ของคุณ (ใช้ค่าบางอย่างสำหรับ VirtualAddrNetworkIPv4 ที่เหมาะสมบนเซิร์ฟเวอร์ของคุณ):

VirtualAddrNetworkIPv4 10.192.0.0/10 AutomapHostsOnResolve 1 TransPort 9040 TransListenAddress 127.0.0.1 DNSPort 53

เพื่อให้การทำงานนั้นคุณจะต้องบอกเซิร์ฟเวอร์ของคุณเพื่อแก้ไข DNS บน localhost ที่สามารถทำได้โดยการแก้ไข /etc/resolv.conf เพื่อบอกให้ระบบของคุณแก้ไขโดยใช้ localhost แทนเนมเซิร์ฟเวอร์ที่กำหนดค่าไว้ตอนนี้.

เนมเซิร์ฟเวอร์ 127.0.0.1

จากนั้นรีสตาร์ทตัวแก้ไขของคุณ:

เครือข่ายบริการ sudo รีสตาร์ท

มีข้อมูลเพิ่มเติมเกี่ยวกับ DNS และการมอบฉันทะโดยทั่วไปในหน้า Tor Project ที่นี่.

เตรียมบริการจริง (เว็บ SSH)

บริการ Tor สามารถเป็นบริการประเภทใดก็ได้ที่คุณเห็นว่าทำงานบนเครือข่ายที่ชัดเจน ฉันจะใช้เว็บเซิร์ฟเวอร์เป็นตัวอย่างโดยใช้เว็บเซิร์ฟเวอร์ Nginx (เด่นชัด Engine X) Tor จะทำงานต่อหน้า Nginx และร้องขอทั้งหมดพรอกซี ฉันใช้ CentOS สำหรับคำแนะนำเหล่านี้ดังนั้นคำสั่งเหล่านี้ส่วนใหญ่จะใช้ได้กับ distro ที่ใช้ Red Hat ใด ๆ คุณสามารถใช้ apt get แทน yum บนระบบที่ใช้ Debian เช่น Ubuntu และไฟล์ที่ฉันพูดถึงอาจอยู่ในตำแหน่งที่แตกต่างกันเล็กน้อย.

ติดตั้ง Nginx โดยใช้ตัวจัดการแพคเกจการกระจายของคุณ.

sudo yum ติดตั้ง nginx

จำได้ว่า Tor กำลังจะร้องขอพรอกซีสำหรับเว็บเซิร์ฟเวอร์ ซึ่งหมายความว่า Nginx ควรฟังบนพอร์ต localhost เท่านั้น หาก Nginx รับฟังอินเทอร์เฟซเครือข่ายที่เชื่อมต่อกับอินเทอร์เน็ตคุณจะเสี่ยงต่อการซ่อนบริการของคุณบนอินเทอร์เน็ต หากต้องการผูก Nginx กับ localhost เท่านั้นให้ค้นหาไฟล์ default.conf และอัพเดตเซิร์ฟเวอร์มาตรฐาน stanza ใน distros แบบ RPM ไฟล์กำหนดค่าเริ่มต้นมักจะอยู่ที่นี่:

sudo vi /etc/nginx/conf.d/default.conf

เพิ่ม localhost ให้เป็นค่าเริ่มต้นฟังคำสั่งเพื่อให้มีลักษณะดังนี้:

ฟัง localhost: 80 default_server; ชื่อเซิร์ฟเวอร์ _; รูท / usr / share / nginx / html;

รีสตาร์ท Nginx:

sudo serice nginx ทำการรีสตาร์ท

ทดสอบทั้งพอร์ต localhost 80 และพอร์ตที่สามารถเข้าถึงอินเทอร์เน็ต 80 ได้บนเซิร์ฟเวอร์:

# curl -IL localhost HTTP / 1.1 200 OK เซิร์ฟเวอร์: nginx / 1.10.2 วันที่: Sun, 05 Feb [year] 20:13:33 GMT ชนิดเนื้อหา: text / html ความยาวเนื้อหา: 3698 แก้ไขล่าสุด: จันทร์, 31 ตุลาคม 2016 12:37:31 GMT การเชื่อมต่อ: ETag แบบรักษาชีวิต: "58173b0b-E72" ยอมรับช่วง: ไบต์

นอกเซิร์ฟเวอร์:

$ curl -IL 170.75.162.213 curl: (7) ล้มเหลวในการเชื่อมต่อกับ 170.75.162.213 พอร์ต 80: การเชื่อมต่อถูกปฏิเสธ

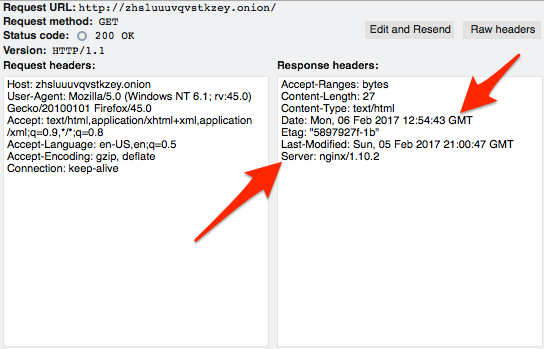

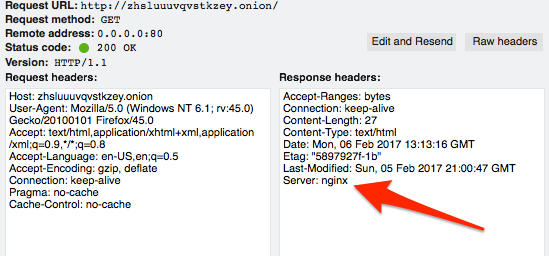

แม้จะมีการรั่วไหลของข้อมูลในส่วนหัวที่ควรได้รับการจัดการการตั้งค่าการเชื่อมต่อดูดี เพิ่มเติมเกี่ยวกับส่วนหัวในส่วน OpSec ในภายหลัง.

ขั้นตอนต่อไปคือการบอก Tor ให้รับฟังทราฟฟิกบนเน็ตเวิร์กอินเตอร์เฟสภายนอกบนพอร์ต 80 จากนั้นพร็อกซีนั้นจะรับส่งข้อมูลไปยังการติดตั้ง Nginx ในพื้นที่ของคุณ.

sudo เป็นกลุ่ม / etc / tor / torrc

เพิ่มบรรทัดต่อไปนี้ในตอนท้าย รูปแบบของคำสั่ง HiddenServicePort คือพอร์ตที่คุณต้องการให้ Tor ยอมรับการเชื่อมต่อจากนั้น IP: PORT เพื่อเชื่อมต่อการร้องขอไปยังพร็อกซี ในกรณีนี้เราต้องการให้ Tor ฟังบนพอร์ต HTTP 80 มาตรฐานและจากนั้นกลับไปที่อินสแตนซ์ Nginx ของเราบนพอร์ต 80 บน localhost คุณสามารถอนุมานได้ว่าคุณสามารถใช้พร็อกซีแบ็กเอนด์แยกกันและไม่เพียง แต่บริการในท้องถิ่นกับทอร์เท่านั้น.

HiddenServiceDir / var / lib / tor / http_hs / HiddenServicePort 80 127.0.0.1:80

รีสตาร์ท tor:

sudo บริการ tor เริ่มต้นใหม่

หากต้องการค้นหาชื่อของบริการ HTTP Tor ใหม่ของคุณให้ดูในไฟล์ชื่อโฮสต์ของ HiddenServiceDir ที่ระบุในไฟล์ torrc นี่คือชื่อบริการ HTTP ที่แท้จริงที่สร้างขึ้นสำหรับบทความนี้ แต่เป็นไปได้ว่าจะไม่สามารถใช้งานได้ในขณะที่เผยแพร่

cat / var / lib / tor / http_hs / ชื่อโฮสต์

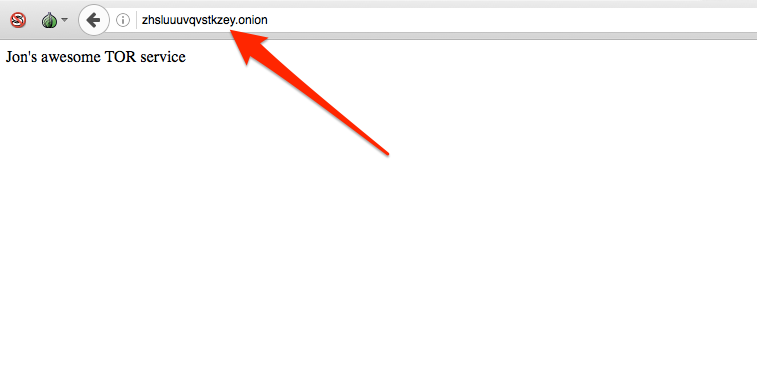

zhsluuuvqvstkzey.onion

ภายใน 10 นาทีหรือมากกว่านั้นก็จะใช้งานได้กับ Tor และคุณจะสามารถนำมาใช้ในเบราว์เซอร์ของ Tor ได้.

สังเกตวงจร Tor ที่แตกต่างกันซึ่งบริการหัวหอมใช้ จะไม่ออกจาก Tor สู่อินเทอร์เน็ตเนื่องจากเป็นตัวอย่างก่อนหน้าของการใช้ Tor เพื่อเข้าถึงเว็บไซต์ Comparitech เนื่องจากเว็บไซต์. onion อาศัยอยู่ใน Tor เท่านั้น.

ตอนนี้คุณสามารถเพิ่มบริการอื่น ๆ เช่นบริการ Tor SSH หรืออะไรก็ได้ เพียงติดตั้งบริการที่คุณต้องการใช้แล้วเพิ่มสองคำสั่ง HiddenService ใน torrc ของคุณแล้วเริ่ม Tor ใหม่.

sudo เป็นกลุ่ม / etc / tor / torrc

HiddenServiceDir / var / lib / tor / ssh_hs / HiddenServicePort 22 127.0.0.1:22

รีสตาร์ท Tor เพื่อสร้างคีย์บริการและชื่อ:

sudo service Tor เริ่มต้น sudo cat / var / lib / tor / ssh_hs / ชื่อโฮสต์ oxxcatqaha6axbcw.onion

SSH จากเครื่องอื่นโดยใช้ชื่อหัวหอมของคุณ:

ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p"

[email protected] รหัสผ่าน: เข้าสู่ระบบครั้งล่าสุด: วันอาทิตย์ 5 ก.พ. 20:53:20 [year] จาก 127.0.0.1

เมื่อคุณยืนยันแล้วคุณสามารถ SSH โดยใช้ชื่อหัวหอมได้เป็นเวลาที่ดีที่จะปิด SSH จากเครือข่ายที่ชัดเจน ยกเลิกหมายเหตุบรรทัดนี้ในไฟล์ / etc / ssh / sshd_config ของคุณ:

#ListenAddress 0.0.0.0

และเปลี่ยนเป็นอ่าน:

ListenAddress 127.0.0.1

และรีสตาร์ท SSH:

บริการ sudo รีสตาร์ท ssh

ปิดบริการที่ซ่อนอยู่ของคุณไว้ (OpSec)

Operational Security (OpSec) เป็นแนวคิดที่รวบรวมได้ง่ายและดูเหมือนไม่เกี่ยวข้องข้อมูลสามารถสร้างข้อมูลเฉพาะบางอย่าง ทอร์เองนั้นดีมากในการไม่เปิดเผยข้อมูลการจราจร แต่มนุษย์ก็น่ากลัวที่ OpSec ด้วยเหตุนี้หลายคนที่เคยใช้ Tor เพื่อทำความชั่วจึงได้รับการพิสูจน์ว่าประสบความสำเร็จ.

กรณีทอร์โปรไฟล์ที่สูงที่สุดน่าจะเป็นที่ตั้งของตลาดทอเรียเส้นทางสายไหม ผู้ดูแลระบบของทั้งสองรุ่นของไซต์นั้นถูกจับกุมเช่นเดียวกับผู้ขายบางราย ในขณะที่รายละเอียดที่ละเอียดอาจจะไม่เป็นที่รู้จักอย่างสมบูรณ์ในกรณีส่วนใหญ่การเปิดเผยตัวตนจะถูกทำลายโดย OpSec ที่เลอะเทอะแทนที่จะเป็นจุดอ่อนใน Tor เอง อย่างไรก็ตามมีบางกรณีที่เครือข่าย Tor อาจถูกโจมตี.

มีรายงานว่าฝ่ายตรงข้ามของ Tor กำลังใช้งานโหนด Tor แนวความคิดที่ว่าถ้าฝ่ายตรงข้ามดำเนินการโหนดส่งต่อและออกเพียงพอการวิเคราะห์ปริมาณการใช้ข้อมูลขนาดใหญ่สามารถดำเนินการเพื่อระบุผู้ใช้แต่ละคน FBI Operation Onymous ที่ทำลาย Silk Road 2.0 และไซต์อื่น ๆ อีก 400 แห่งน่าจะใช้โหนดของ Tor ซึ่งเป็นส่วนหนึ่งของการรวบรวมข้อมูลการสืบสวน จำนวนรีเลย์ Tor ที่ได้รับการแก้ไขเพื่อเปลี่ยนส่วนหัวเพื่อเปิดเผยข้อมูลการไหลของข้อมูลที่ปรากฏในเครือข่าย Tor ที่นำไปสู่การจับกุม มีการตั้งข้อสังเกตว่า 129 จาก 400 เว็บไซต์นั้นโฮสต์โดยผู้ให้บริการเว็บโฮสติ้งรายเดียว นี่อาจหมายความว่าผู้ให้บริการโฮสติ้งมี OpSec ไม่ดีหรืออาจหมายความว่าร่วมมือกับการบังคับใช้กฎหมายโดยการให้ข้อมูลเซิร์ฟเวอร์ภายในที่ไม่สามารถใช้ได้กับผู้ใช้ Tor ปกติ.

ไม่ว่าในกรณีใดถ้าคุณต้องการยกเลิกการเชื่อมโยงกับบริการซ่อนเร้นของคุณคุณจะมีงานใหญ่มากรออยู่ข้างหน้า งบประมาณและความมุ่งมั่นของฝ่ายตรงข้ามของคุณน่าจะเป็นปัจจัยกำหนดความสำเร็จมากกว่าขั้นตอนใด ๆ ที่คุณทำ แต่นั่นก็เป็นเหตุผลที่ไม่เลอะเทอะ เบ็นทาซเคอร์เขียนผลงานการคิดของ Tor OpSec ที่อ่านหนังสือ นี่คือบางสิ่งที่คุณควรตรวจสอบเพื่อให้แน่ใจว่าคุณไม่ได้รั่วไหลข้อมูลที่สามารถใช้ระบุตัวคุณได้.

OpSec ทางเทคนิค

ความปลอดภัยทำได้ดีที่สุดในเลเยอร์ ไม่มี bullet เงินหนึ่งขนาดเหมาะกับทุกรูปแบบการรักษาความปลอดภัย เราเห็นสิ่งนี้ในสถาปัตยกรรม Tor ซึ่งไม่มีโหนดเดียวที่มีข้อมูลเพียงพอที่จะประนีประนอมผู้ใช้ ในทำนองเดียวกันเมื่อตั้งค่าเซิร์ฟเวอร์และบริการ Tor ของคุณคุณไม่ควรเชื่อถือพวกเขาเพื่อกำหนดค่าโดยคำนึงถึงกรณีการใช้งานเฉพาะของคุณ.

ไฟร์วอลล์

เรากำหนดค่าบริการ Tor สองตัวอย่างของเราให้ฟังบนอินเทอร์เฟซ localhost เท่านั้น นี่ควรจะเพียงพอที่จะป้องกันไม่ให้มีอยู่ในเครือข่ายที่ชัดเจน แต่สิ่งต่าง ๆ สามารถเกิดขึ้นได้ซึ่งอยู่นอกเหนือการควบคุมของคุณดังนั้นจึงเหมาะสมที่จะเพิ่มเลเยอร์ความปลอดภัยและไฟร์วอลล์ออกจากเซิร์ฟเวอร์ทั้งหมดในพอร์ตทั้งหมด วิธีนี้จะป้องกันไม่ให้บริการของคุณพร้อมใช้งานบนเน็ตอย่างชัดเจนเนื่องจากการอัพเกรดที่ผิดพลาดหรือความผิดพลาดของมนุษย์.

ส่วนหัวของแอปพลิเคชัน

มีสองเหตุผลในการกำจัดส่วนหัวให้ได้มากที่สุดในบริการทั้งหมดของคุณ ก่อนอื่นพวกเขาอาจเปิดเผยข้อมูลเกี่ยวกับระบบของคุณที่สามารถช่วยระบุว่ามันอยู่ที่ไหน ประการที่สองแม้ว่าพวกเขาจะไม่เปิดเผยข้อมูลที่เฉพาะเจาะจงเช่นนั้นข้อมูลทั้งหมดสามารถนำมาใช้ในความพยายามในการพิมพ์ลายนิ้วมือเซิร์ฟเวอร์และต่อมาเชื่อมโยงกับเซิร์ฟเวอร์อื่นที่รู้จักกันเพื่อระบุ.

คุณสามารถลบสตริงเวอร์ชัน Nginx โดยใช้ส่วน server_tokens คำสั่งในเซิร์ฟเวอร์สถานที่หรือส่วน http ของไฟล์กำหนดค่า Nginx ของคุณ.

sudo vim /etc/nginx/conf.d/default/com

ฉันวางไว้ในส่วนเซิร์ฟเวอร์:

เซิร์ฟเวอร์ {server_tokens ปิด; ฟัง localhost: 80 default_server; ชื่อเซิร์ฟเวอร์ _; …

ตอนนี้เวอร์ชันจะหายไป:

คุณสามารถใช้ Nginx ได้ไกลขึ้นโดยใช้ส่วนหัวเพิ่มเติม ด้วยคุณสามารถตั้งค่าหรือลบส่วนหัวที่กว้างขึ้น.

SSH

ข้อพิจารณาพิเศษกับ SSH คือลายนิ้วมือของเซิร์ฟเวอร์ เมื่อคุณเชื่อมต่อกับเซิร์ฟเวอร์ SSH เป็นครั้งแรกคุณจะได้รับแจ้งว่าระบบของคุณไม่สามารถยืนยันข้อมูลประจำตัวของระบบระยะไกลที่แสดงด้วยลายนิ้วมือสำคัญของเซิร์ฟเวอร์และถามว่าคุณต้องการทำอะไร พวกเราส่วนใหญ่ยอมรับมันแล้วกุญแจสาธารณะของเซิร์ฟเวอร์จะถูกเก็บไว้ในไฟล์รู้จัก _ โฮสของเรา ความพยายามที่ตามมาในการเชื่อมต่อกับบริการนั้นไม่ได้แจ้งให้เราทราบอีกต่อไป:

$ ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p" ไม่สามารถสร้างความถูกต้องของโฮสต์ ‘oxxcatqaha6axbcw.onion ()’ ได้ ลายนิ้วมือคีย์ RSA คือ SHA256: FroAZ5QibIdWgYyCajY3BxMQjR5XGQFwS1alTOarmQc คุณแน่ใจหรือไม่ว่าต้องการเชื่อมต่อ (ใช่ / ไม่ใช่) ใช่คำเตือน: เพิ่ม ‘oxxcatqaha6axbcw.onion’ (RSA) อย่างถาวรในรายการโฮสต์ที่รู้จัก รหัสผ่านของ [email protected]:

บรรทัดนี้ถูกเพิ่มลงในไฟล์ know_hosts ของฉัน:

oxxcatqaha6axbcw.onion ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEArIR0Jn5fhY7kQxb37jBC1 + hRFZlxjrs4YsWf4Ds

8ukJp9BysAp0GbPDYT2egCggHfX79806KSMBIuUiU + g6AsxsyZPjv8t2xRc7KBfqaDL2BVqOy1bnxUva1AsPHeRG / symeTA3

Zo + + Qz0YVNMN fPCS3YA7Bc7u1YbP6KLpwyFs + CEcJdH1mHiGTx2Z0l9q7atj8tAheO7livBpLacP0SPseQqkEfJ / GWVUB7cW

KB7S2N1dy1M9im883Lpgp9Xe2doy2vScNwb70tES4zZg08AjSsybLXzSdYTEUqSP6IS0YWBE1dqdlfw ==

ดังนั้นครั้งต่อไปที่ฉันเข้าสู่ระบบในขั้นตอนนั้นจะไม่ถูกดำเนินการ:

$ ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p" [email protected] รหัสผ่าน: เข้าสู่ระบบครั้งสุดท้าย: จันทร์ 6 ก.พ. 13:25:50 [year] จาก 127.0.0.1

ปัญหานี้อยู่ในไฟล์ known_hosts ของฉัน เนื่องจากฉันเชื่อมต่อกับเซิร์ฟเวอร์ของฉันก่อนหน้านี้โดยใช้ IP สาธารณะและพร็อกซี Tor ของฉันฉันมีรายการสำหรับลายนิ้วมือหัวหอมนั้นภายใต้ที่อยู่ IP อื่น:

170.75.162.213 ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEArIR0Jn5fhY7kQxb37jBC1 + hRFZlxjrs4YsWf4DVJjjYY7dlVzhN5mEnmBZMNF9

8ukJp9BysAp0GbPDYT2egCggHfX79806KSMBIuUiU + g6AsxsyZPjv8t2xRc7KBfqaDL2BVqOy1bnxUva1AsPHeRG / symeTA3

Zo + + Qz0YVNMN fPCS3YA7Bc7u1YbP6KLpwyFs + CEcJdH1mHiGTx2Z0l9q7atj8tAheO7livBpLacP0SPseQqkEfJ / GWVUB7cWK

B7S2N1dy1M9im883Lpgp9Xe2doy2vScNwb70tES4zZg08AjSsybLXzSdYTEUqSP6IS0YWBE1dqdlfw ==

นี่คือ correlator ที่ทรงพลัง เกือบจะแน่ใจว่าที่อยู่ IP 170.75.162.213 กำลังโฮสต์บริการ Tor ของฉันที่ oxxcatqaha6axbcw.onion ตามข้อมูลนี้.

นี่เป็นเพียงสองตัวอย่างของวิธีการที่บริการของคุณสามารถพิมพ์ลายนิ้วมือเพื่อระบุตัวตนในภายหลัง อาจไม่มีวิธีการระบุทุกอย่างที่เป็นไปได้ที่บริการของคุณสามารถระบุได้ แต่ส่วนหัวแอปพลิเคชันและพฤติกรรมเป็นหัวข้อที่ดีในการตรวจสอบ.

OpSec เชิงพฤติกรรม

มีวิธีที่ไม่ใช่เทคนิคที่บริการของคุณอาจเชื่อมโยงกับคุณเช่นกัน.

uptime

บริการของคุณสามารถตรวจสอบสถานะการออนไลน์ได้ บริการ Tor หลายอย่างไม่ได้โฮสต์ในดาต้าเซ็นเตอร์แบบดั้งเดิมและฉันมีให้บริการเป็นระยะ ๆ ความสัมพันธ์รอบการทำงานอาจให้เบาะแสกับเขตเวลาหรือตารางการทำงานของผู้ประกอบการ.

ข้อมูลบัญชี

การใช้ Tor สำหรับการไม่เปิดเผยตัวตนนั้นมีความรู้สึกเล็กน้อยหากคุณเข้าถึงไซต์จากนั้นลงชื่อเข้าใช้ด้วยข้อมูลที่สามารถระบุตัวตนได้ Ross Ulbricht ถูกตัดสินว่าเป็นโรเบิร์ตไพร์ทโรดแห่งสายไหม (v 1.0) ถูกตัดสินว่าชั่วขณะโดยเจ้าหน้าที่เอฟบีไอในห้องสมุดและตัวแทนเอฟบีไออีกคนคว้าแล็ปท็อปของเขาแล้ววิ่ง Ulbricht ลงชื่อเข้าใช้บัญชี Silk Road DRP ของเขา เห็นได้ชัดว่า Ulbricht ได้รับการระบุและจัดตั้งขึ้นแล้ว แต่วิศวกรรมสังคมเพียงเล็กน้อยนั้นอนุญาตให้ FBI จับเขาเข้าสู่บัญชีของบุคคลที่พวกเขากำลังมองหา.

ชื่อผู้ใช้ความสัมพันธ์

หลายคนใช้มือจับหรือนามแฝงบนอินเทอร์เน็ตเพื่อซ่อนตัวตนที่แท้จริงของพวกเขา ในบางกรณีพวกเขาเลือกที่จับในช่วงต้นและมีแนวโน้มที่จะยึดติดกับมันหรืออย่างน้อยก็ใช้มันเป็นครั้งคราว นี่คือ OpSec ที่ไม่ดี.

แม้ว่าสิ่งนี้จะไม่เกี่ยวข้องกับ Tor โดยเฉพาะ แต่มันก็เป็นตัวอย่างที่ดีว่าข้อมูลบัญชีในอดีตสามารถใช้ระบุตัวบุคคลได้อย่างไร Paul Combetta ผู้ดูแลระบบอีเมลของฮิลลารีคลินตันถูกกำหนดเป้าหมายโดยผู้ใช้ Reddit ในฐานะผู้ใช้ “ผู้ใช้” ซึ่งกำลังร้องขอข้อมูลเกี่ยวกับวิธีแก้ไขผู้รับอีเมลในช่วงเวลาที่มีการเปิดตัวเซิร์ฟเวอร์อีเมลส่วนตัวของ Clinton มีประวัติที่ยาวนานและง่ายต่อการตรวจสอบของ Combetta โดยใช้ตัวจัดการนั้นดังนั้นมันจึงแทบไม่มีการเปิดเผยตัวตนเลย.

เช่นเดียวกับเทคโนโลยีที่เกี่ยวข้องกับ OpSec อาจไม่มีการ จำกัด ประเภทของพฤติกรรมที่สามารถรวบรวมและเชื่อมโยงเพื่อระบุผู้ปฏิบัติงานของบริการ Tor ฝ่ายตรงข้ามของคุณจะต้องหมดความคิดและเงินก่อนที่จะทำ.