บลูทู ธ ราคาถูกและแพร่หลาย ลำโพงและชุดหูฟังสมาร์ทวอทตัวควบคุมเกมและอุปกรณ์ IoT ล้วน แต่พึ่งพาการสื่อสาร แต่คลื่นลูกใหม่ของเครื่องมือบลูทู ธ มีแฮ็กเกอร์แยกโปรโตคอลออกจากกันและการทดสอบของเราเองแสดงให้เห็นว่าอุปกรณ์นั้นไม่ปลอดภัย.

เราตรวจสอบลำโพงไร้สายเจ็ดรุ่นจากผู้ผลิตที่แตกต่างกันและพบว่าลำโพงเหล่านี้มีความเสี่ยงต่อการถูกเปิดเผยเมื่อไม่นานมานี้ KEY ยังไม่มีข้อความegotiation โอฉ Bการโจมตี luetooth (KNOB) แฮกเกอร์สามารถควบคุมอุปกรณ์บลูทู ธ ได้อย่างสมบูรณ์โดยไม่ต้องแจ้งเหยื่อหรือทำการโจมตีที่ร้ายกาจยิ่งขึ้นเช่นการตรวจสอบการสนทนาผ่านชุดหูฟังบลูทู ธ.

ผลการทดสอบความปลอดภัยของ Bluetooth แสดงความเสี่ยงที่สำคัญ

เราสามารถทดสอบลำโพงบลูทู ธ 7 แบบและเราพบว่ามีช่องโหว่ 7 จุดที่จะถูกโจมตี แบบจำลองที่เราทดสอบประกอบด้วยลำโพง Harman Kardon และ JBL 5 ตัวในชั้นวางของร้านค้าพร้อมกับรุ่นเก่า 2 รุ่น เราพยายามเลือกผู้พูดจากจุดราคาที่หลากหลาย.

สำหรับการทดสอบ KNOB เราใช้ Huawei Nexus 5 ที่รูทแล้วโดยใช้ Android Nougat และเพื่อขโมยลำโพงที่เราใช้ Raspberry Pi 3B + อุปกรณ์ทั้งสองใช้เวอร์ชันของแนวคิดการพิสูจน์ KNOB ที่แพตช์ ROM เพื่อบังคับใช้การเข้ารหัสที่ต่ำมาก อุปกรณ์เดียวที่เราบุกรุกอย่างแข็งขันคือ Harman Kardan Onyx Studio 2 แต่อุปกรณ์ทั้งหมดได้ทำการต่อรองข้อมูลแบบ 1 ไบต์และมีความเสี่ยง.

| Harman Kardon | Onyx Studio 2 | 3.0 | ใช่ |

| Harman Kardon | Onyx Studio 3 | 4.1 | ใช่ |

| Harman Kardon | Onyx Studio 5 | 4.2 | ใช่ |

| Harman Kardon | Onyx Studio 6 | 4.2 | ใช่ |

| JBL | พลิก 5 | 4.2 | ใช่ |

| JBL | Xtreme 2 | 4.2 | ใช่ |

| JBL | ชาร์จ 4 | 4.2 | ใช่ |

ไม่น่าแปลกใจที่ผู้พูดทุกคนที่เราทดสอบได้รับผลกระทบเนื่องจาก KNOB ใช้ประโยชน์จากการโจมตีมาตรฐานบลูทู ธ เอง อุปกรณ์ทุกชิ้นที่ใช้ชิปเซ็ตที่ผลิตก่อนปี [year] มีความเสี่ยงที่จะถูกรายงาน เราคาดว่า อุปกรณ์ที่ใช้ Bluetooth 5.1 ขึ้นไปไม่ควรมีช่องโหว่ หากเป็นไปตามมาตรฐานที่อัพเดต.

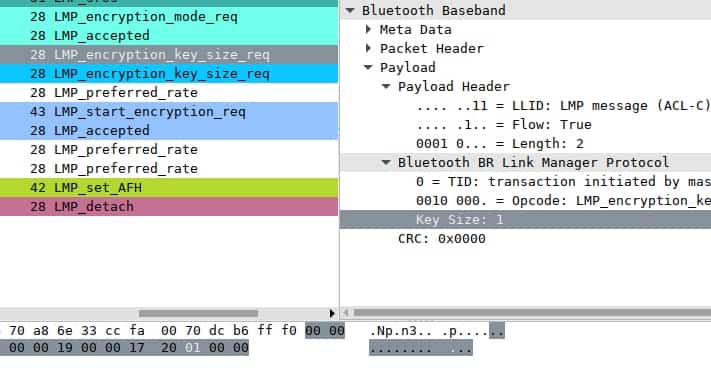

การรับส่งข้อมูลของ Huawei Nexus 5 ของเราที่ขอให้ใช้ 1 ไบต์ของเอนโทรปี ทางด้านซ้ายเป็นสีน้ำเงินอ่อนคุณสามารถเห็น Onyx Studio 5 ดำเนินการต่อเพื่อยอมรับการเข้ารหัสที่อ่อนแอ.

การรับส่งข้อมูลของ Huawei Nexus 5 ของเราที่ขอให้ใช้ 1 ไบต์ของเอนโทรปี ทางด้านซ้ายเป็นสีน้ำเงินอ่อนคุณสามารถเห็น Onyx Studio 5 ดำเนินการต่อเพื่อยอมรับการเข้ารหัสที่อ่อนแอ.

ถึงกระนั้นมันก็สั่นสะเทือนเมื่อเห็นการทดสอบทุกครั้งกลับมาเป็นบวก เราเห็นการเชื่อมต่อหลังจากการเชื่อมต่อยอมรับ 1 ไบต์ของเอนโทรปีโดยใช้หลักฐานพิสูจน์แนวคิดและการตรวจสอบปริมาณข้อมูลใน Wireshark.

แม้แต่อุปกรณ์ใหม่ล่าสุด Onyx Studio 6 ของ Harman Kardon ยังมีช่องโหว่แม้จะถูกผลิตขึ้นหลังจากมีรายงาน KNOB เราเชื่อว่าผู้ผลิตมีสินค้าคงคลังชิปเซ็ตที่ยังคงใช้งานอยู่แม้จะมีความเสี่ยงด้านความปลอดภัย.

การโจมตีบลูทู ธ KNOB คืออะไร?

บลูทู ธ เป็นมาตรฐานที่สุภาพมาก เมื่ออุปกรณ์สองเครื่องจับคู่พวกเขาจะเริ่มเจรจา สิ่งหนึ่งที่พวกเขาเห็นด้วยคือการเข้ารหัส อุปกรณ์บลูทู ธ สามารถร้องขอระดับความปลอดภัยที่แตกต่างกันสำหรับลิงค์ ในทางปฏิบัติสิ่งนี้จะเพิ่มความเข้ากันได้ของอุปกรณ์และอายุการใช้งานด้วยการทำให้แน่ใจว่าอุปกรณ์เก่ายังคงสามารถสื่อสารกับโทรศัพท์ใหม่และในทางกลับกัน.

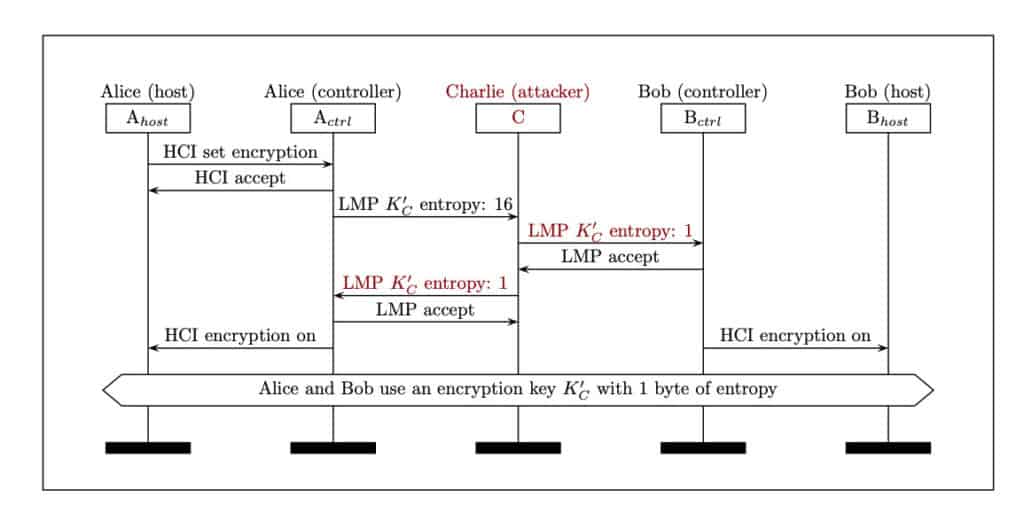

Alice, Bob และ Charlie แสดงให้เห็นถึงการโจมตี KNOB ในภาพประกอบนี้จากกระดาษสีขาว Charlie ต้องแทรกแพ็กเก็ตปลอมแปลงในเวลาที่เหมาะสมเพื่อบังคับให้ Alice และ Bob ใช้การเข้ารหัสที่อ่อนแอ

Alice, Bob และ Charlie แสดงให้เห็นถึงการโจมตี KNOB ในภาพประกอบนี้จากกระดาษสีขาว Charlie ต้องแทรกแพ็กเก็ตปลอมแปลงในเวลาที่เหมาะสมเพื่อบังคับให้ Alice และ Bob ใช้การเข้ารหัสที่อ่อนแอ

แต่การโจมตีใช้ประโยชน์จากข้อบกพร่องที่ทำให้ผู้โจมตีบังคับให้อุปกรณ์สองเครื่องใช้การเข้ารหัสที่อ่อนแอ การโจมตี KNOB ที่ประสบความสำเร็จจะลดการเชื่อมโยงของรหัสคีย์เป็น 1 ไบต์ ระดับของเอนโทรปีกำหนดว่าคีย์การเข้ารหัสเปลี่ยนแปลงไปตามเวลาเท่าใดและเป็นหัวใจสำคัญของความปลอดภัยของบลูทู ธ ตั้งแต่การเปลี่ยนแปลงที่สำคัญช้าผู้ใช้ที่เป็นอันตรายจึงสามารถถอดรหัสได้อย่างง่ายดาย.

ทีมที่อยู่เบื้องหลัง KNOB, Daniele Antonioli, Nils Ole Tippenhauer และ Kasper Rasmussen นำเสนอการหาประโยชน์ที่ USENIX ในช่วงฤดูร้อน ผลกระทบของช่องโหว่มีความน่าทึ่ง อุปกรณ์บลูทู ธ หลายพันล้านเครื่องมีความเสี่ยงต่อการถูกโจมตีที่สำคัญ.

ในกระดาษสีขาวของพวกเขาทีมกล่าว (เน้นที่เหมือง)“ การโจมตี KNOB เป็น ภัยคุกคามที่ร้ายแรงต่อความปลอดภัยและความเป็นส่วนตัว ของผู้ใช้บลูทู ธ ทั้งหมด. เรารู้สึกประหลาดใจที่ค้นพบปัญหาพื้นฐานดังกล่าวในมาตรฐานที่ใช้กันอย่างแพร่หลายและอายุ 20 ปี”

การโจมตีที่เพิ่มขึ้น

ด้วย KNOB เปิดประตูเราตัดสินใจที่จะเพิ่มการโจมตีอีกขั้น ในสภาพแวดล้อมที่มีการควบคุมเราสามารถใช้ประโยชน์จากการเข้าถึงลิงค์ถอดรหัสและจี้เซสชันบลูทู ธ.

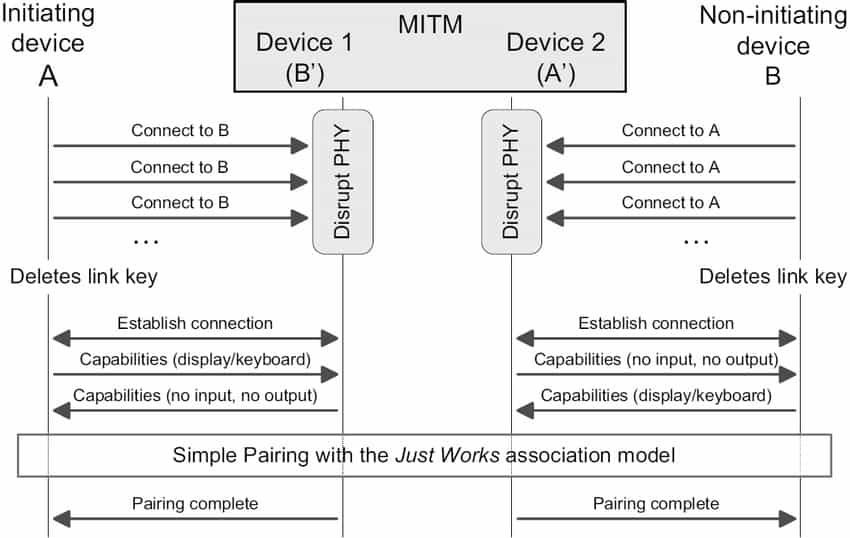

การตั้งค่าผู้ชายที่อยู่ตรงกลาง

เราสามารถเพิ่มการโจมตีด้วยการตั้งค่ารีเลย์สำหรับ MitM หลังจากใช้ KNOB เพื่อถอดรหัสการเชื่อมโยง ด้วยการใช้เครื่องมือที่เปิดเผยต่อสาธารณชนเราได้โคลนอุปกรณ์เป้าหมายและตั้งค่ารีเลย์ MitM.

การโจมตี KNOB ทำให้การตั้งค่า Man ใน Middle ง่ายขึ้นมากโดยให้ผู้โจมตีดูที่เซสชันในข้อความธรรมดา เราสามารถใช้ประโยชน์จากสิ่งนี้เพื่อสร้างการโจมตีที่ไม่ได้ขัดขวางการเชื่อมโยงระหว่างเหยื่อและอุปกรณ์

การโจมตี KNOB ทำให้การตั้งค่า Man ใน Middle ง่ายขึ้นมากโดยให้ผู้โจมตีดูที่เซสชันในข้อความธรรมดา เราสามารถใช้ประโยชน์จากสิ่งนี้เพื่อสร้างการโจมตีที่ไม่ได้ขัดขวางการเชื่อมโยงระหว่างเหยื่อและอุปกรณ์

ด้วยรีเลย์ที่สมบูรณ์และแพ็กเก็ตบลูทู ธ ที่มองเห็นได้เราสามารถเล่นส่วนหนึ่งของผู้โจมตีโดยการสกัดกั้นและแก้ไขข้อมูลส่วนหัวของลำโพง.

ควรสังเกตว่าอุปกรณ์ที่เราโจมตีนั้นเป็นอุปกรณ์ที่เก่าแก่ที่สุดที่เราเข้าถึง Harman Kardon Onyx Studio 2 ที่ใช้ Bluetooth 3.0 และ A2DP 1.3 มีความเป็นไปได้ว่าอุปกรณ์รุ่นใหม่กว่านี้จะใช้มาตรการตอบโต้แบบแพคเก็ตอื่น ๆ ในการโจมตีเช่นนี้ยากขึ้น.

หักหลังเซสชั่น

เพื่อทำการจี้ให้เสร็จสมบูรณ์เราได้เขียนสคริปต์ Python เพื่อแก้ไขเซสชันที่ทำงานผ่านเรา M ผมn เสื้อเขา Mรีเลย์ iddle (MitM) จากนั้นส่งแพ็กเก็ตที่มีการเปลี่ยนแปลงอีกครั้ง ในกรณีนี้เราแทนที่สตรีมเสียงที่ถูกส่งไปยังลำโพง.

ผลก็คือเราสามารถควบคุมผู้พูดและเปลี่ยนเพลงที่กำลังเล่นได้ เหยื่อไม่ได้ถูกตัดการเชื่อมต่อจากเซสชัน Bluetooth ลิงก์ยังคงเปิดใช้งานอยู่ แต่กำลังส่งข้อมูลไปยังอุปกรณ์รีเลย์ที่เราควบคุมแทนลำโพง.

ตราบใดที่ผู้โจมตีดูแลเพื่อให้รีเลย์ดาต้าสตรีมนั้นถูกต้อง, ไม่มีข้อบ่งชี้ว่าเซสชั่นอยู่ภายใต้การโจมตีจากมุมมองของเหยื่อ, นอกเหนือจากการเปลี่ยนเพลง.

เกิดอะไรขึ้นกับความปลอดภัยของบลูทู ธ?

ไม่มีความบังเอิญที่ช่องโหว่บลูทู ธ ใหม่ขนาดใหญ่กำลังเกิดขึ้นในขณะนี้ เครื่องมือใหม่ที่เพิ่งเปิดตัวซึ่งช่วยให้แฮ็กเกอร์ได้เห็นมุมมองที่ชัดเจนของการรับส่งข้อมูลผ่านบลูทู ธ ขณะเดินทางข้ามอากาศ.

ยูทิลิตี้เหล่านี้บางส่วนยังหยาบรอบ ๆ ขอบ แต่ก็กำลังปรับปรุงอย่างรวดเร็ว และที่สำคัญกว่านั้นคือพวกเขาไม่จำเป็นต้องใช้ฮาร์ดแวร์ที่มีราคาแพงมากซึ่งก่อนหน้านี้เป็นตัวเลือกเดียวสำหรับแฮกเกอร์ Bluetooth.

ยูทิลิตี้เหล่านี้กำลังเปิดการวิจัยความปลอดภัยของบลูทู ธ สำหรับคนทั่วไป แทนที่จะเป็นโซลูชัน all-in-one ที่มีราคาแพงเช่น Ellisys Bluetooth Explorer นักวิจัยกำลังใช้อุปกรณ์ราคาถูกและพร้อมใช้งานในโหมดดีบัก.

เราเชื่อว่านี่อาจเป็นจุดเริ่มต้นของการเปลี่ยนแปลงทางทะเลครั้งใหญ่ในส่วนความปลอดภัยของบลูทู ธ และผู้ใช้ควรตระหนักว่ามีการพัฒนาช่องโหว่มากขึ้นโดยใช้เครื่องมือเหล่านี้.

ชุดเครื่องมือแฮ็กเกอร์บลูทู ธ ที่ทันสมัย

ในการวิจัยของเราเกี่ยวกับความปลอดภัยของบลูทู ธ เราได้ตั้งห้องปฏิบัติการทดสอบที่ทันสมัย เราได้ใช้แพ็คเกจซอฟต์แวร์ต่อไปนี้พร้อมกับ Raspberry Pi 3B + และสมาร์ทโฟน Nexus 5 ที่รูทไปเพื่อทำการวิจัย.

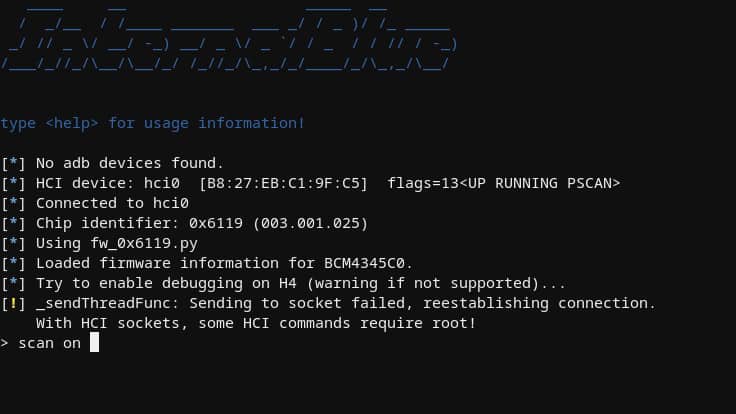

internalblue เป็น testbed ที่ให้นักวิจัยเข้าถึงอุปกรณ์บลูทู ธ ในระดับต่ำ ตามที่นักวิจัยที่เกี่ยวข้องมันเป็นกุญแจสำคัญในการพัฒนาการโจมตี KNOB Internalblue สามารถบันทึกทราฟฟิก, หน่วยความจำดั๊ก, ส่งแพ็กเก็ต, ส่งคำแนะนำการประกอบ, ตั้งเบรกพอยต์และอื่น ๆ.

gatttool เป็นเครื่องมือสำหรับการสำรวจ Bluetooth Lโอ๊ย Eอุปกรณ์ nergy (BLE) ซึ่งเป็นหน่อใหม่ของมาตรฐานบลูทู ธ รุ่นใหม่พร้อมคุณสมบัติการประหยัดพลังงาน นักวิจัยมีความสนใจในมาตรฐาน BLE เพราะจะช่วยให้ผู้ใช้ที่ไม่มีคู่สมรสสามารถสำรวจข้อมูลได้.

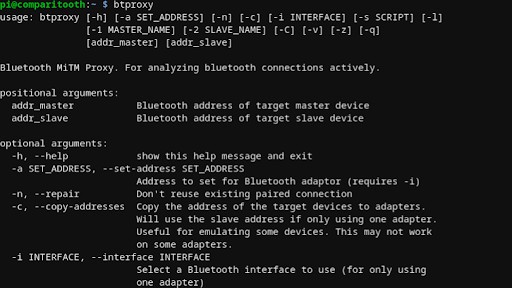

btproxy ช่วยให้นักวิจัยสร้างรีเลย์ MitM สำหรับการวิเคราะห์ปริมาณการใช้งานระหว่างสองอุปกรณ์ ผู้โจมตีใช้ซอฟต์แวร์นี้เพื่อดักฟังบนอุปกรณ์บลูทู ธ และฉีดข้อมูลของตัวเองลงในการเชื่อมต่อ.

ยูทิลิตี้เหล่านี้พร้อมด้วยเครื่องมือพิเศษจำนวนหนึ่งถือเป็นทรัพย์สินขนาดใหญ่สำหรับนักวิจัยและพวกเขากำลังเปิดเผยข้อบกพร่องที่สำคัญในการรักษาความปลอดภัยของบลูทู ธ.

การกระโดดแชนเนลเป็นความประหยัดของบลูทู ธ

หากมีปัจจัยหนึ่งที่ทำให้การหาช่องโหว่เหล่านี้ไม่กลายเป็นสิ่งที่น่ารำคาญในชีวิตประจำวันความยืดหยุ่นของ Bluetooth ก็คือ เพื่อให้สามารถใช้งาน KNOB ได้ผู้โจมตีจะต้องอยู่ในช่วงเวลาของการจับคู่ มิฉะนั้นผู้โจมตีต้องพยายามบังคับให้อุปกรณ์ทำการจับคู่ใหม่ในขณะที่อุปกรณ์กำลังแสดงอยู่.

การโจมตีแบบจับคู่ซ้ำเหล่านี้ทำได้ยาก ในบางกรณีพวกเขาเกี่ยวข้องกับการใช้ประโยชน์จากช่องโหว่ของฮาร์ดแวร์ แต่วิธีเดียวที่รับประกันว่าจะบังคับให้อุปกรณ์เชื่อมต่อและจับคู่อีกครั้งคือการขัดจังหวะการเชื่อมต่อของพวกเขาโดยการระเบิดคลื่นความถี่ด้วยเสียง.

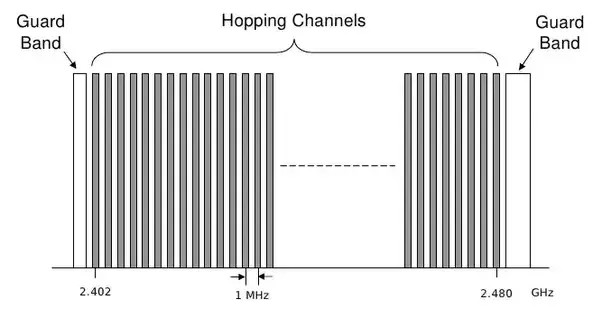

คลื่นความถี่บลูทู ธ แบ่งออกเป็น 79 วงกว้าง 1MHz ทุกอุปกรณ์บลูทู ธ สามารถที่จะกระโดดไปที่แถบอื่น 1,600 ครั้งต่อวินาที สิ่งนี้ทำให้การเชื่อมต่อมีความยืดหยุ่นมากขึ้นจากการโจมตีการจับคู่อีกครั้ง

คลื่นความถี่บลูทู ธ แบ่งออกเป็น 79 วงกว้าง 1MHz ทุกอุปกรณ์บลูทู ธ สามารถที่จะกระโดดไปที่แถบอื่น 1,600 ครั้งต่อวินาที สิ่งนี้ทำให้การเชื่อมต่อมีความยืดหยุ่นมากขึ้นจากการโจมตีการจับคู่อีกครั้ง

โชคดีที่บลูทู ธ มีระบบที่แข็งแกร่งเพื่อป้องกันการโจมตีจากการจับคู่อีกครั้ง คลื่นความถี่บลูทู ธ แบ่งออกเป็น 79 วง 1MHz อุปกรณ์ต่าง ๆ กระโดดข้ามคลื่นความถี่เหล่านี้ 1,600 ครั้งต่อวินาทีโดยการสุ่ม เพื่อให้เกิดเสียงดังพอที่จะรับประกันการหยุดชะงักผู้โจมตีจะต้องเปิดเผยตัวเองโดยใช้ jammer ความถี่หลายช่องสัญญาณกำลังแรงสูง.

อุปกรณ์เหล่านี้ผิดกฎหมาย พวกเขาพบเป็นประจำโดยการบังคับใช้กฎหมายโดยใช้สมการและวิธีอื่น ๆ และการใช้มันเป็นความเสี่ยงที่สำคัญ สำหรับการทดสอบของเราเราไม่ได้ทำการโจมตีแบบจับคู่ซ้ำ แต่เราได้กำหนดให้ผู้โจมตีที่มีแรงจูงใจเพียงพอสามารถทำการโจมตีดังกล่าวได้.

ความกังวลของ KNOB

การโจมตีลำโพงเหล่านี้เน้นวิธีที่ไม่เป็นอันตรายอย่างหนึ่งที่แฮ็กเกอร์สามารถใช้ประโยชน์จากการควบคุมบลูทู ธ แต่ก็ไม่ผิดพลาด: ประตูเปิดออกกว้าง ในบทความของพวกเขาผู้เขียนของ KNOB กล่าวถึงความกังวลของพวกเขาว่าช่องโหว่อาจถูกยกระดับด้วยวิธีที่จริงจังมาก.

ตัวอย่างเช่นอาจเป็นไปได้ที่จะโจมตีอะแดปเตอร์อินเทอร์เน็ตบลูทู ธ และปริมาณการใช้ข้อมูล หรือโจมตีชุดหูฟังบลูทู ธ ที่ใช้ในการออกคำสั่งไปยังผู้ช่วยเสมือนจากนั้นฉีดคำสั่งที่เป็นอันตรายหรือตรวจสอบการตอบสนอง.

KNOB เป็นเพียงจุดเริ่มต้นสำหรับแฮกเกอร์บลูทู ธ ซึ่งเพิ่งได้รับเครื่องมือโอเพนซอร์สใหม่และปลดล็อคฮาร์ดแวร์เพื่อช่วยสำรวจอุปกรณ์

KNOB เป็นเพียงจุดเริ่มต้นสำหรับแฮกเกอร์บลูทู ธ ซึ่งเพิ่งได้รับเครื่องมือโอเพนซอร์สใหม่และปลดล็อคฮาร์ดแวร์เพื่อช่วยสำรวจอุปกรณ์

นอกจากนี้เรายังกังวลเกี่ยวกับการใช้ Bluetooth เป็นกลไกการพิสูจน์ตัวตนที่เพิ่มขึ้น ตัวอย่างเช่นสกูตเตอร์ไฟฟ้าบางส่วนที่เช่าโดยแอพ rideshare ใช้บลูทู ธ เพื่อจับคู่บัญชีผู้ใช้กับสกูตเตอร์ การโจมตีกลไกการพิสูจน์ตัวตนอาจทำให้เกิดการโจรกรรมหรือการฉ้อโกง.

ผลกระทบของช่องโหว่นี้เป็นสิ่งที่น่ากังวลอย่างยิ่ง. ทุกคนควรถือว่าการเชื่อมต่อบลูทู ธ ไม่ปลอดภัย.

ผู้บริโภคสามารถทำอะไรกับข้อบกพร่องด้านความปลอดภัยของบลูทู ธ?

มันสำคัญมากที่ผู้คนจะหยุดซื้อและใช้ฮาร์ดแวร์บลูทู ธ รุ่นเก่า ไม่น่าที่ผู้ผลิตจะสามารถแก้ไขอุปกรณ์ที่ได้รับผลกระทบจำนวนมากได้ อุปกรณ์บลูทู ธ มีแนวโน้มที่จะอัปเดตได้ยากและในบางกรณีอาจเป็นไปไม่ได้ที่จะแก้ไขเฟิร์มแวร์เลย.

พยายามเชื่อมต่อกับอุปกรณ์บลูทู ธ รุ่นเก่าโดยใช้แอปอย่างเป็นทางการของผู้ผลิตและทำการอัปเดต หากการอัปเดตไม่พร้อมใช้งานให้ระวังความเสี่ยงและลองปฏิบัติตามแนวทางปฏิบัติทั่วไป:

- ไม่มีการสนทนาที่ละเอียดอ่อนผ่านอุปกรณ์บลูทู ธ

- ปิดใช้งานบลูทู ธ ในโทรศัพท์และคอมพิวเตอร์ของคุณเมื่อไม่ได้ใช้งาน

- อย่าพึ่งพาบลูทู ธ สำหรับการควบคุมการเข้าถึงเว็บไซต์

- มองหาอุปกรณ์ที่ใช้ Bluetooth 5.1 ขึ้นไป

- อย่าใช้อุปกรณ์บลูทู ธ เพื่อสื่อสารกับผู้ช่วยเสมือน

- หลีกเลี่ยงการใช้อะแดปเตอร์อินเทอร์เน็ต Bluetooth

เนื่องจากข้อบกพร่องด้านความปลอดภัยของบลูทู ธ ถูกเปิดเผยผู้บริโภคจำเป็นต้องตระหนักถึงความเสี่ยงที่เกี่ยวข้องกับอุปกรณ์เหล่านี้ KNOB เป็นเพียงภัยคุกคามแรกที่เกิดขึ้นจำนวนมากและความจริงที่มีผลกระทบต่อมาตรฐานนั้นเป็นสัญญาณที่ไม่ดีสำหรับสถานะความปลอดภัยของบลูทู ธ โดยทั่วไป.