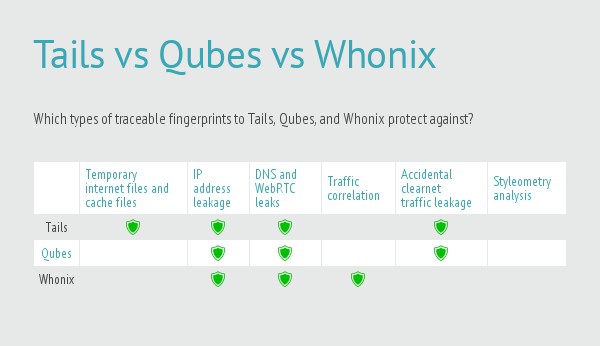

انواع سیستم عامل متمرکز بر حفظ حریم خصوصی در دسترس است. بیشتر آنها مبتنی بر لینوکس هستند و دقیقاً مانند خود لینوکس ، تشخیص تفاوت بین چنین طیف گسترده ای از گزینه ها دشوار است. به طور کلی ، دو نوع سیستم عامل امنیتی / حریم خصوصی وجود دارد: آنهایی که بر ارائه ناشناس بودن و آنهایی که شامل ابزارهای نفوذ برای تحقیقات رایانه هستند ، تمرکز دارند. این مقاله به جنبه های حفظ حریم خصوصی می پردازد و سه راه اصلی برای دستیابی به این هدف را مورد بررسی قرار می دهد: دو مورد که از مجازی سازی برای ایجاد انزوا استفاده می کنند و روش قدیمی و آزمایشی قدیمی استفاده از CD های زنده..

یک CD زنده یک سی دی قابل بوت (یا درایو USB) است که قبل از بوت شدن به رایانه می چسبید. CD های زنده هیچ چیزی را روی سیستم میزبان نصب نمی کنند و در هنگام خاموش هیچ اسناد و یا ردپای دیگری در آن باقی نمی ماند. این تضمین می کند که هیچ راهی برای نرم افزارهای مخرب یا ردیابی برای زنده ماندن چندین جلسه وجود ندارد. ما در این مقاله از CD زنده TAILS استفاده خواهیم کرد.

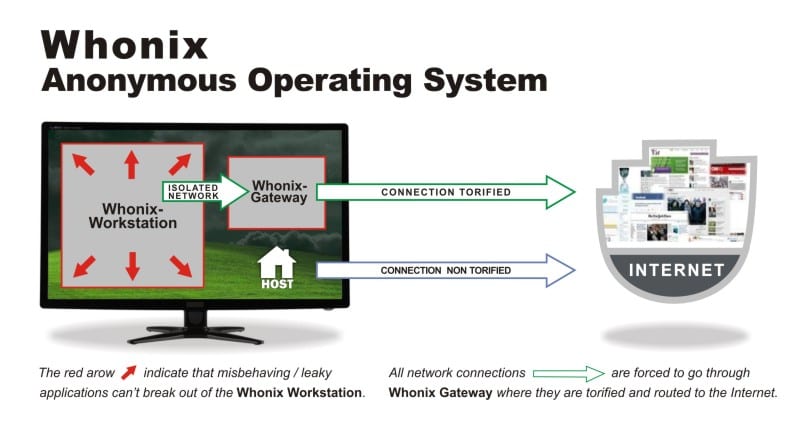

برای مجازی سازی ، به بررسی سیستم عامل Qubes و Whonix خواهیم پرداخت. Qubes OS مجموعه ای از ماشین های مجازی را به طور فزاینده ای ایجاد می کند تا فعالیت هایی که در یک ماشین مجازی غیرقابل اعتماد انجام می شود ، نتواند روی سایر برنامه ها تأثیر بگذارد. Whonix یک سیستم دو بخشی دارد که به موجب آن می توانید تمام کارهای خود را در یک ایستگاه کاری ماشین مجازی انجام دهید. این مسیر کلیه ترافیک شبکه شما را از طریق دروازه ماشین مجازی دیگر که به شبکه Tor متصل می شود ، هدایت می کند.

هر سه روش جوانب مثبت و منفی خود را دارند.

Qubes OS – یک سیستم عامل منطقی و ایمن

Qubes OS به عنوان توزیع Xen که دامنه های مجازی لینوکس را اجرا می کند بهترین توصیف است. Xen یک متخصص فشار خون بالا و پایدار فلز لخت 1 است. این نوع مجازی سازی مشابه آنچه شما ممکن است هنگام استفاده از محصولی مانند VirtualBox با یک تفاوت مهم تصویر کنید ، می باشد. یک مشاور Hypervisor نوع 1 هیچ سیستم عامل را در زیر آن اجرا نکرده است که می تواند به خطر بیفتد. Xen بر روی فلز برهنه نصب شده است و می تواند ماشینهای مجازی را ایجاد و مدیریت کند.

این معماری به Qubes اجازه می دهد تا ماشین های مجازی مجزا (دامنه ها را با استفاده از Xen) ایجاد کنند تا در آن برنامه ها را اجرا کنند. این تضمین می کند که برنامه های مخاطره آمیز نمی توانند روی برنامه های قابل اعتماد تأثیر بگذارند یا حتی به سیستم پرونده زیر بنویسند. این درجه از جدایی به خودی خود ناآشنایی زیادی را ارائه نمی دهد ، اما درجه قابل توجهی از محافظت در برابر گسترش بدافزار را فراهم می کند. اگر در پایان به آلوده شدن به بدافزارها از یک وب سایت بد یا آلوده شدن به کلاهبرداری فیشینگ ایمیل ، دشوار است که این بدافزارها در خارج از دامنه موجود در آن سرایت کنند..

Qubes این قسمتهای Xen را qub می نامد. این تعداد از qub ها را ایجاد می کند که در آن می توانید نمونه برنامه ها را اختصاص دهید. به عنوان مثال ، گشت و گذار در وب سایت های متفرقه که هیچ دلیلی برای اعتماد به آنها ندارید ، احتمالاً به بهترین وجه در qub نامعتبر انجام می شود. فعالیت های مرتبط با کار در وب سایت ها و برنامه های قابل اعتماد ممکن است در منطقه مورد اعتماد انجام شود. نکته این که هر مکعب فقط توانایی تأثیرگذاری بر برنامه های مشابه در همان مکعب را دارد.

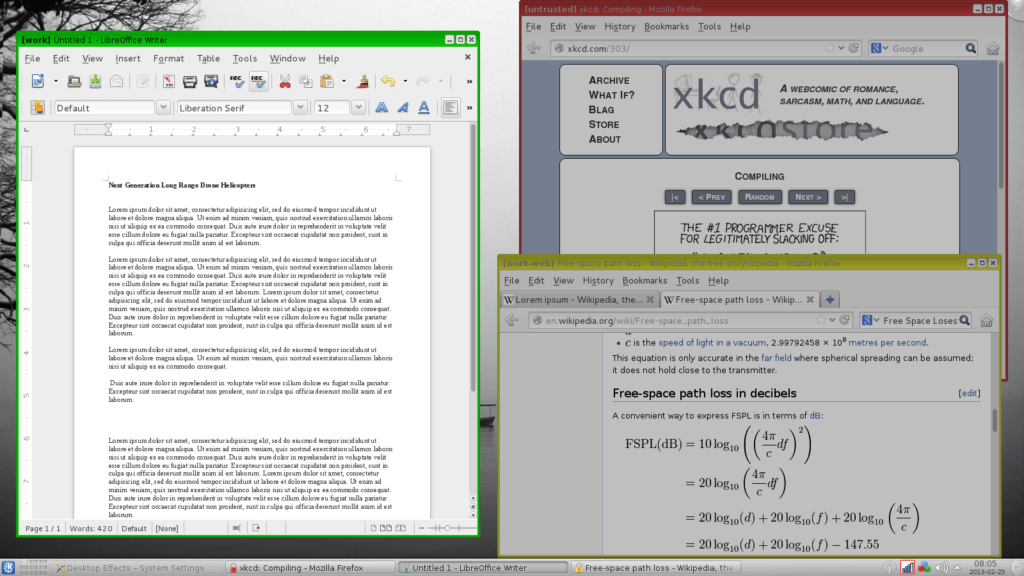

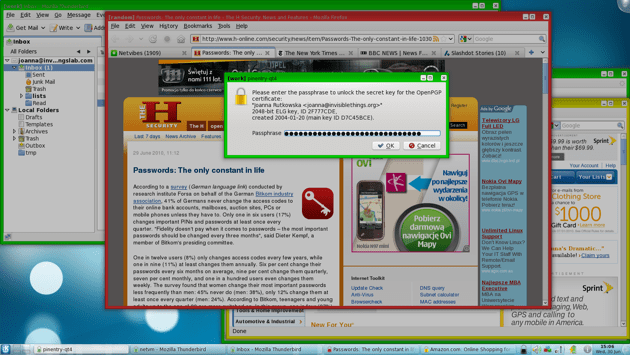

برای آسان تر نگه داشتن کباب ها هنگام استفاده از آنها ، هر پنجره دارای یک حاشیه پنجره ای رنگی “غیر قابل مقاومت” است که نشان دهنده سطح امنیتی هر مکعب است. تیم Qubes نشان می دهد که مرزهای پنجره غیر قابل مقاومت هستند زیرا در سطح Xen domain صفر (dom0) ساخته می شوند که دامنه ممتاز Xen در زمان بوت شروع می شود و در این حالت تمام دامنه های دیگر یا qub ها را مدیریت می کند. qub ها قادر به تعامل با dom0 نیستند و qub ها غیرقابل کنترل هستند به این معنی که آنها نمی توانند خود به توابع سیستم سطح پایین دسترسی داشته باشند.

تصویر: https://www.qubes-os.org/screenshots/

تصویر: https://www.qubes-os.org/screenshots/

رنگ آمیزی حاشیه پنجره روشی نسبتاً سریع را برای دیدن سطح اطمینان هر پنجره فراهم می کند. در این تصویر می توانیم از مرز پنجره قرمز (غیرقابل اعتماد) ، سبز (قابل اعتماد) و زرد (جایی در وسط) دیدن کنیم. همچنین به راحتی می توان فهمید که رمز ورود از برنامه ای در دامنه قابل اعتماد (سبز) است ، حتی اگر روی یک برنامه غیرقابل اعتماد (قرمز) پوشانده شود. تکنیک بسیار رایج فیشینگ استفاده از وب سایت برای ایجاد جعبه ورود بسیار واقع بینانه برای برخی از سرویس ها و تلاش برای ورود افراد برای ورود به اعتبار خود است. اگر این مورد در اینجا باشد ، جعبه رمز عبور حاوی مرز قرمز خواهد بود که می تواند سیگنال شما از وقوع اتفاق خطرناک باشد.

تصویر: https://www.qubes-os.org/screenshots/

تصویر: https://www.qubes-os.org/screenshots/

یک راه عالی برای مقابله با یک لایه ناشناس بودن خوب بر روی مدل امنیتی در حال حاضر قوی استفاده از Whonix است که بعدا در مورد Qubes بحث شد. از آنجا که سیستم عامل Qubes هر برنامه را در یک مکعب جداگانه اجرا می کند ، دروازه و ایستگاه کاری Whonix در کباب های جداگانه اجرا می شود. این بیشتر آنها را از یکدیگر انتزاع می کند. اگر دروازه Whonix یا ایستگاه کاری در qube خود اجرا شود و به نوعی به خطر بیفتد ، آنها قادر به دسترسی به برنامه دیگری در رایانه نخواهند بود. در اینجا دستورالعملهایی در مورد چگونگی ایجاد الگوهای لازم QBes OS برای Whonix وجود دارد.

جوانب QubesOS

- جداسازی برنامه با استفاده از ماشینهای مجازی ماسهبازی تضمین می کند که یک برنامه سوء استفاده شده یا Javascript مخرب نمی تواند به برنامه های دیگر یا سیستم عامل میزبان منتقل شود.

- استفاده از Whonix در QubesOS با مجبور کردن تمام ترافیک اینترنت شما از طریق دروازه Whonix Tor ، سطح جدائی بیشتری از اینترنت فراهم می کند.

منفی های QubesOS

- تست سیستم عامل Qubes دشوار است زیرا عملکرد خوبی ندارد یا اصلاً در یک ماشین مجازی.

- یک CD زنده پشتیبانی نشده در صفحه بارگیری وجود دارد. ممکن است برای سیستم شما کار کند یا نباشد. و از آنجا که پشتیبانی نمی شود ، واقعاً وظیفه یک CD Live را با استفاده از این برنامه به شما امکان نمی دهیم تا از این روش برای به دست آوردن اعتماد به نفس در مورد عملکرد یک نصب کامل استفاده کنید. بنابراین ، شما کاملاً با نصب همه یا چیزهای Qubes روی دستگاه خود گیر کرده اید تا ببینید که چگونه کرایه دارد.

Whonix – ناشناس بودن در دو بخش

Whonix به طور خاص برای تأمین ناشناس بودن در حین استفاده از اینترنت طراحی شده است. این دستگاه از دو ماشین مجازی ، دروازه و ایستگاه کاری تشکیل شده است. ایستگاه کاری فقط می تواند با دروازه صحبت کند و دروازه از طریق Tor به اینترنت متصل می شود. هر دو دستگاه ماشین مجازی VirtualBox هستند ، بنابراین می توانید آن را در هر سیستم عامل که VirtualBox را اجرا می کند ، اجرا کنید.

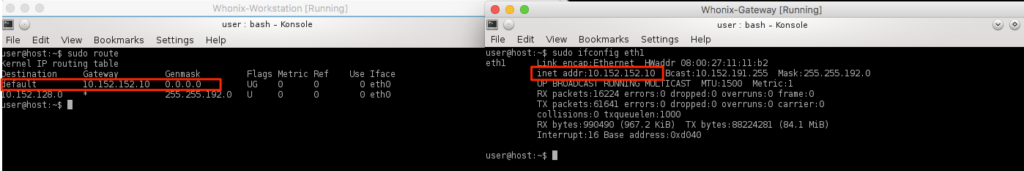

ایستگاه کاری و دروازه Whonix برای استفاده از یک شبکه خصوصی در رایانه میزبان شما تنظیم شده است. ایستگاه کاری کل ترافیک خود را به سمت دروازه هدایت می کند که از شبکه Tor برای دسترسی به اینترنت استفاده می کند. تمام فعالیت های شبکه انجام شده در ایستگاه کاری از طریق Tor انجام می شود.

دستگاه میزبان در شبکه خصوصی Whonix شرکت نمی کند و بنابراین همچنان به استفاده از اتصال اینترنتی عادی خود ادامه می دهد.

تصویر: https://www.whonix.org/

تصویر: https://www.whonix.org/

علاوه بر سؤال كردن از تمام درخواستهای ایستگاههای کاری از طریق Tor ، دروازه Whonix همچنین از شناسایی مدار با استفاده از مدارهای Tor برای كاربردهای مختلف محافظت می كند. دروازه پیاده سازی جریان را برای اطمینان از استفاده از برنامه های مختلف در ایستگاه کاری از مسیرهای مختلف عبور می کند. اگرچه این به طور پیش فرض پیکربندی شده است ، می توانید در مورد جدا سازی Tor در ویکی Whonix اطلاعات بیشتری کسب کنید.

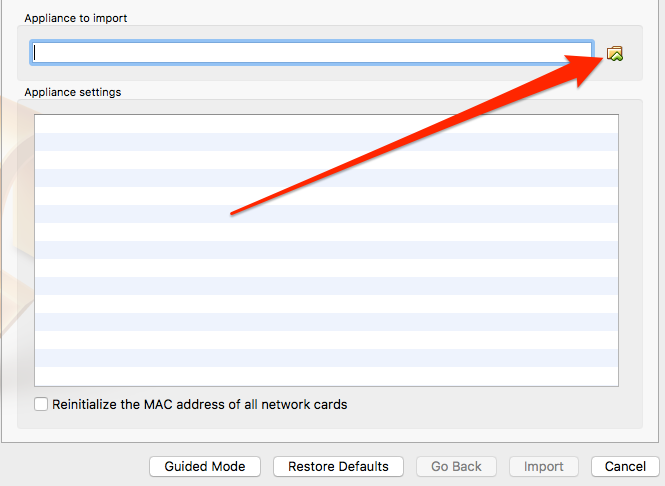

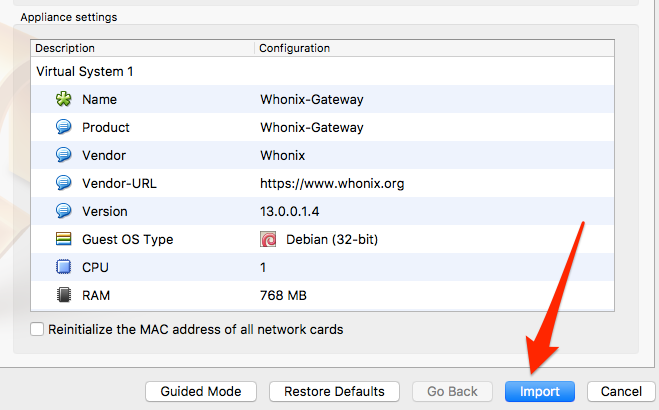

این دو وسیله را از وب سایت Whonix در اینجا بارگیری کنید و سپس آنها را یک به یک در VirtualBox وارد کنید.

فایل را انتخاب کنید -> لوازم وارداتی:

VirtualBox چند دقیقه طول خواهد کشید تا دستگاه را بخوانید و سپس تنظیمات آن را نمایش دهید. برای نهایی کردن آن ، بر روی دکمه Import کلیک کرده و سپس بر روی دکمه Start کلیک کنید تا ماشین مجازی دروازه را راه اندازی کنید.

دروازه وونیکس

دروازه را می توان از خط فرمان اجرا کرد. اگر سیستم شما کمتر از 2 گیگابایت رم داشته باشد ، ممکن است اجرای دو رومیزی تمام عیار دردناک باشد ، بنابراین می توانید راه اندازی دروازه بدون سر را انتخاب کنید. من برای این مقاله از دسک تاپ برای کارگاه و دروازه استفاده خواهم کرد زیرا نمایش مفاهیم ساده تر است.

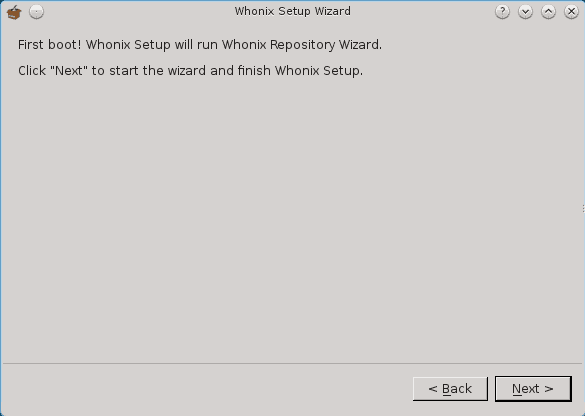

جادوگر اجرای اول دو صفحه پر از هشدارها در مورد چگونگی استفاده از وونیکس برای ارائه گمنامی به شما نمایش نمی دهد:

Whonix نرم افزاری آزمایشی است. برای ناشناس بودن قوی به آن اعتماد نکنید.

این کمی جای تعجب است زیرا صفحه اصلی وب سایت Whonix به طور خاص اعلام کرده است که ناشناس بودن نا امن را ارائه می دهد:

این امر باعث می شود ناشناس ماندن آنلاین از طریق استفاده از شبکه ایمن ، ایمن ، خودکار و رومیزی انجام شود.

من فکر می کنم پیام اساسی در اینجا این است که روش های بسیاری وجود دارد که از طریق آن می توانید به شناسایی خود خیانت کنید که هیچ ارتباطی با اقدامات فنی ندارد.

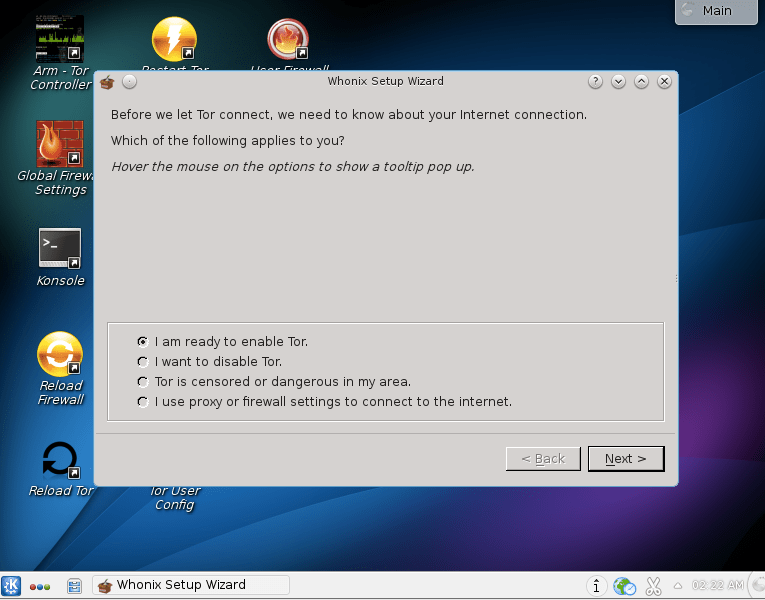

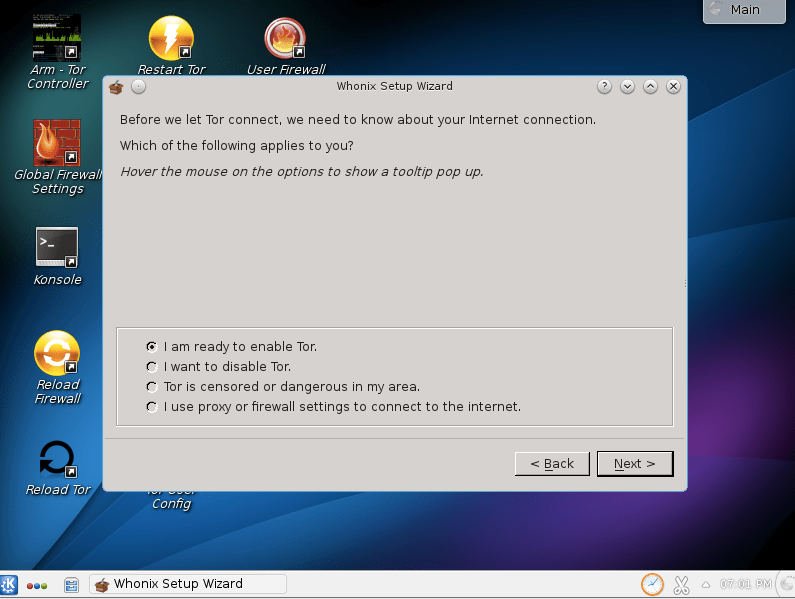

مرحله بعدی پیکربندی نحوه اتصال دروازه به شبکه Tor است. گزینه های موجود در اینجا گزینه های عادی تنظیم Tor را در مورد پل ها و پروکسی ها تقلید می کنند. هنگامی که بیش از هر یک از این گزینه ها را معلوم می کنید ، Whonix تغییراتی را که در پرونده torrc شما لازم است برای دستیابی به آن تغییر نشان می دهد. هیچ تغییری به صورت خودکار برای شما ایجاد نمی کند.

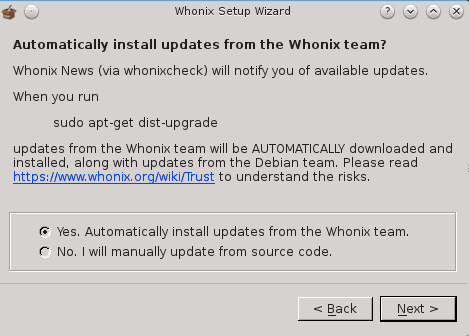

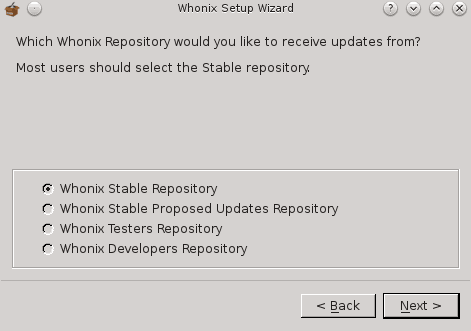

مرحله بعدی پیکربندی نحوه انجام به روزرسانی ها است.

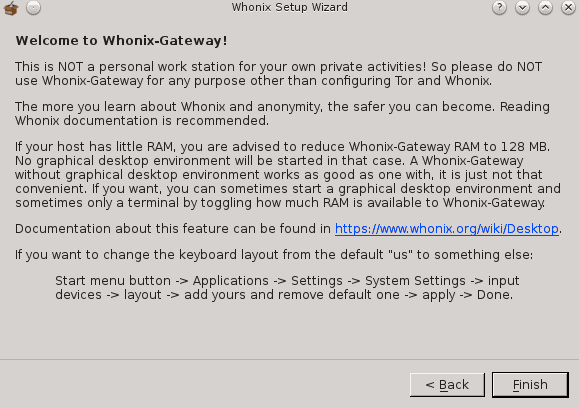

و در آخر ، یک هشدار که این دروازه Whonix است و نباید از آن به عنوان ایستگاه کاری استفاده شود.

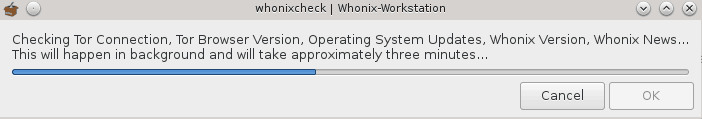

ایستگاه کاری Whonix

اکنون که دروازه Whonix شما نصب شده و به Tor وصل شده است ، زمان آن رسیده است که ایستگاه کاری راه اندازی شود. ماشین مجازی ایستگاه کاری را همانطور که دروازه انجام داده اید وارد کنید و آن را بوت کنید. همان قوانین و مقررات عذاب و غرور نمایش داده می شوند. سپس می توانید تنظیمات برگزیده بروزرسانی خود را پیکربندی کنید.

بگذارید اولین به روزرسانی کامل شود و ایستگاه کاری آماده استفاده است:

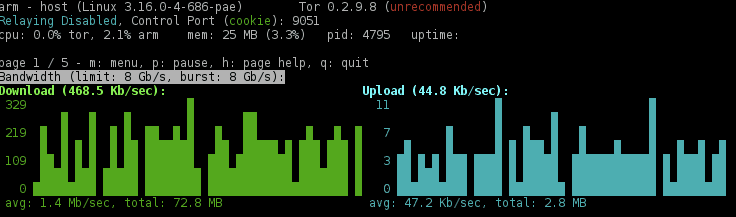

اگر می خواهید دروازه خود را در عمل مشاهده کنید ، مرورگر Tor را در ایستگاه کاری راه اندازی کنید ، سپس Tor Anonymizing Relay Monitor (ARM) را راه اندازی کنید. خواهید دید که ترافیک ایستگاه کاری از طریق دروازه شما عبور می کند.

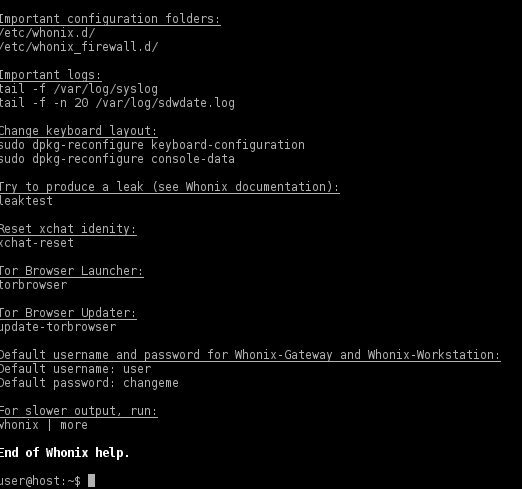

برای راهنمایی اصلی ، یک پنجره ترمینال را باز کنید و به تنهایی whonix را تایپ کنید. یک صفحه راهنما ظاهر می شود که اعتبارنامه پیش فرض کاربر را نیز شامل می شود. برای دیدن واسطهای شبکه می توانید از آنهایی برای sudo root استفاده کنید.

بررسی سریع واسط های شبکه نشان می دهد که ایستگاه کاری همانطور که انتظار می رود از یک آدرس IP خصوصی استفاده می کند و همه ترافیک خود را از طریق دروازه انجام می دهد..

خاموش کردن دروازه به هیچ وجه ایستگاه کاری را قادر به اتصال به اینترنت نمی کند.

جوانب مثبت Whonix

- استفاده از فناوری VirtualBox تضمین می کند که وسیع ترین افراد بتوانند از Whonix استفاده کنند. VirtualBox برای هر سیستم عامل اصلی موجود است و رایگان است.

- نصب و استفاده پیش فرض بسیار آسان است. برای رسیدن به کار دانش و پیکربندی خاصی لازم نیست.

منفی Whonix

- در حالی که ایستگاه کاری Whonix از کامپیوتر میزبان جدا شده است ، اما جدایی دیگری وجود ندارد. انجام هر دو رفتارهای پرخطر و خطرناک در محل کار به همان اندازه خطرناک است که انجام هر دو در رایانه میزبان.

- از آنجا که ناشناس بودن فقط در ماشین مجازی ایستگاه کاری ارائه می شود ، می توان استفاده از آن را به راحتی فراموش کرد و در نهایت با استفاده از دستگاه میزبان به طور تصادفی.

Tails – سیستم زنده Amnesic Incognito

Tails یک سیستم عامل زنده است که از Debian GNU / Linux ساخته شده است. هیچ فرآیند نصب وجود ندارد. شما کامپیوتر خود را با آن بوت می کنید ، و این از رسانه موقت شما از آن استفاده می شود. وقتی آن را خاموش کردید ، آن را فراموش می کند (فراموشی) و به شما کمک می کند تا هنگام استفاده از آن ناشناس باشید (ناشناس).

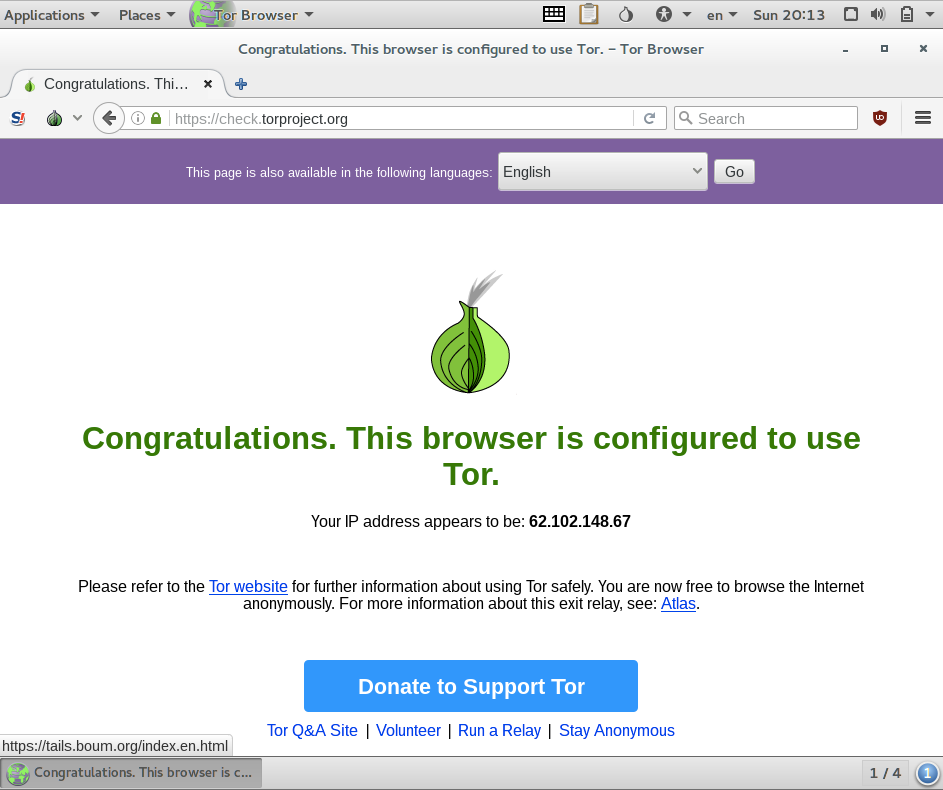

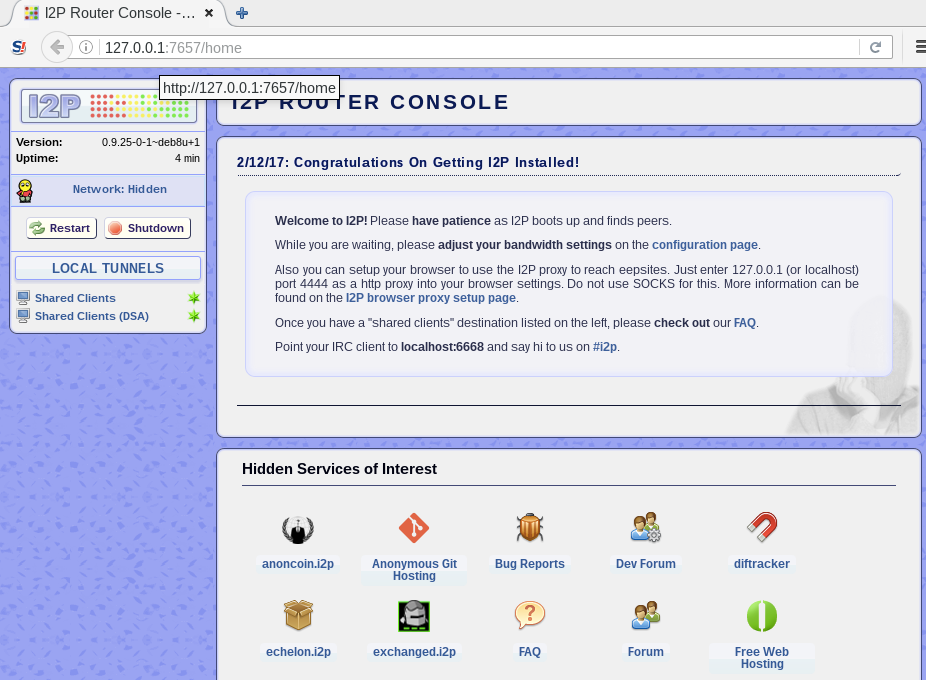

تمام اتصالات شبکه از طریق شبکه Tor مسیریابی می شوند و برنامه هایی که سعی در دسترسی مستقیم به اینترنت دارند مسدود شده اند. Tor بصورت پیش فرض تنظیم شده است ، اما Tails همچنین می تواند پیکربندی شود تا از شبکه ناشناس I2P استفاده کند.

برای شروع مراحل بارگیری از اینجا شروع کنید: https://tails.boum.org/install/index.en.html. به نظر می رسد دستورالعمل ها کمی درگیر هستند. من مطمئن نیستم که چرا آنها نیاز به چندین USB USB یا تلفن همراه برای خواندن دستورالعمل ها دارند. من به راحتی فایل Tails ISO را بارگیری کردم و آن را مانند هر مورد دیگر در VirtualBox بارگذاری کردم. اگر می خواهید از Tails به درستی استفاده کنید ، باید آن ISO را برای برخی از رسانه هایی که می توانید از آن استفاده کنید ، بسوزانید ؛ معمولاً CD / DVD یا USB می باشد.

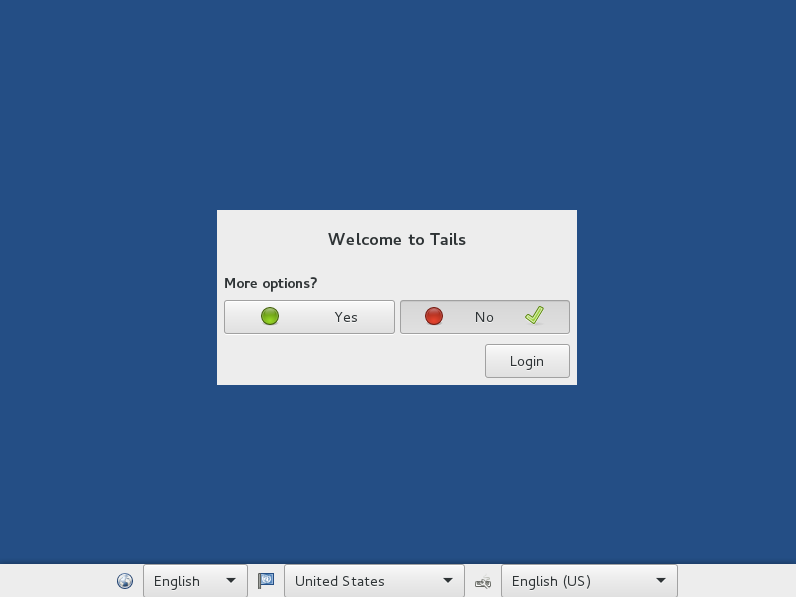

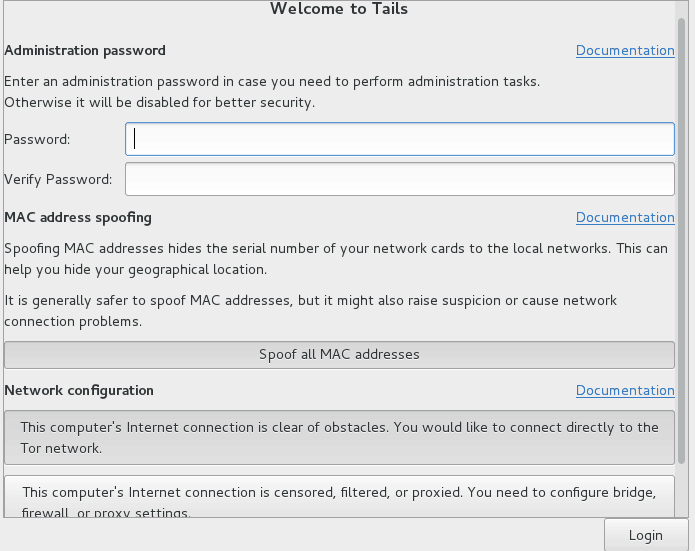

اولین بوت Tails Greeter را نمایش می دهد که می توانید برخی گزینه ها را قبل از بارهای دسک تاپ پیکربندی کنید.

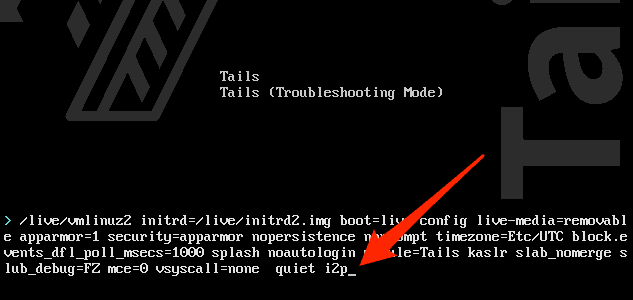

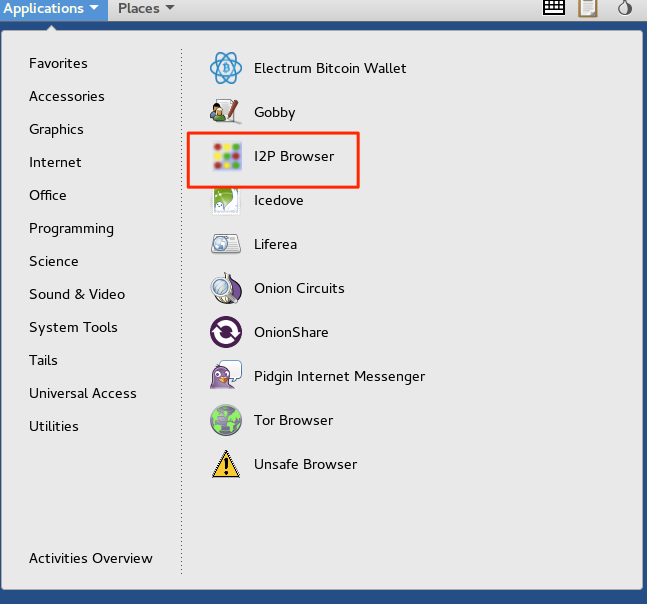

برای استفاده از Tails با I2P به جای Tor ، مجدداً راه اندازی مجدد می شود. هنگامی که منوی boot loader ظاهر می شود ، دکمه Tab را فشار دهید تا گزینه های فعلی boot نمایش داده شود. Spacebar را فشار داده و سپس i2p را به گزینه های موجود اضافه کنید. برای ادامه بوت شدن ، Enter را فشار دهید.

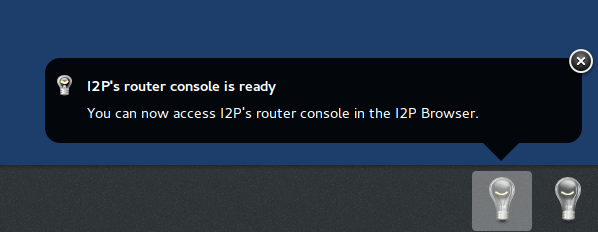

پانل اعلان در پایین دسک تاپ به شما خواهد گفت که آیا Tor یا I2P پیکربندی شده است:

مرورگر I2P را راه اندازی کنید تا با انتخاب برنامه ، وضعیت اتصال I2P خود را مشاهده کنید -> گزینه منوی اینترنت.

منتظر بمانید

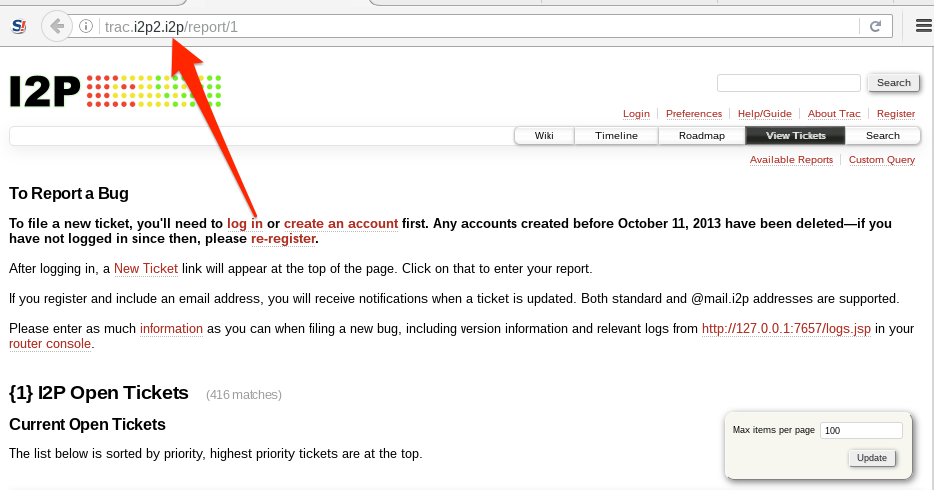

دقیقاً مانند Tor سایتهای داخلی دارد که از پسوند .onion استفاده می کنند ، I2P سرویس های مخفی خود را دارد که از پسوند .i2p استفاده می کند.

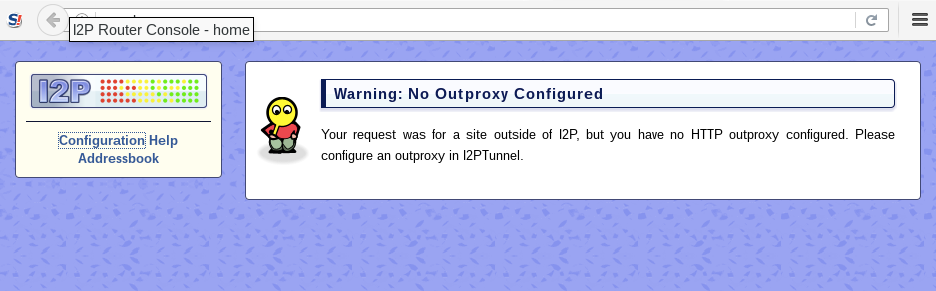

برخلاف Tor ، روتر I2P به شما اجازه نمی دهد به طور پیش فرض به سایتهای خالص پاک دسترسی پیدا کنید. برای دسترسی به سایت های اینترنتی عادی هنگام استفاده از I2P ، باید Outproxy را پیکربندی کنید.

فقط HTTP ، HTTPS و Outproxies از طریق ایمیل در دسترس هستند. اگر برای انجام کارهای بیشتر به یک بیرون زدگی SOCKS نیاز دارید ، باید با Tor بچسبید.

جوانب مثبت

- استفاده از CD های زنده به طور کلی بسیار آسان است. اگر روی چندین رایانه غیر قابل اعتماد هستید ، می توانید یک بار بسوزانید ، از هر مکانی که بسیار مفید باشد استفاده کنید.

- تنظیمات پیش فرض برای استفاده از Tor ناشناس بودن خارج از جعبه را در حدی که Tor آن را فراهم می کند فراهم می کند.

منفی

- Tails اسناد ایجاد شده در طول جلسه خود را بطور پیش فرض رمزگذاری نمی کند ، اما دارای ویژگی حجم مداوم رمزگذاری شده است که می توانید برای این کار استفاده کنید.

- همه CD های زنده به مشکل یکپارچه نمی پردازند. سیستم عامل هیچ تفکیکی ندارد ، بنابراین فعالیتهای پرخطر در یک برنامه می تواند بر دیگران تأثیر بگذارد.

سایر پخش کننده های CD زنده

CD زنده به عنوان یكی از ساده ترین راهها برای تأمین امنیت و ناشناس ماندن در نظر گرفته می شود. به همین دلیل ، انواع متنوعی از CD های زنده در دسترس است. چند مورد دیگر که هنگام نوشتن این مقاله چشمم را جلب کردند IprediaOS و TENS هستند.

IprediaOS

Ipredia OS از شبکه ناشناس I2P به جای شبکه Tor استفاده می کند که در بین سایر حواله ها رواج دارد. I2P برای ویندوز ، لینوکس ، macOS و اندروید در دسترس است. IprediaOS به عنوان یک بارگیری قابل نصب در CD Live با استفاده از دسک تاپ Gnome یا دسک تاپ Lightweight X11 (LXDE) در دسترس است..

ناشناس بودن از استفاده از شبکه I2P و همچنین از برنامه های از پیش نصب شده ناشی می شود. برنامه های ارائه شده از BitTorrent ، ایمیل ، IRC و مرورگر وب ناشناس پشتیبانی می کنند. مانند Tor دارای سایت های پیاز داخلی است ، I2P دارای سایت های داخلی I2P با نام eepSites با پسوند .i2p است.

یک CD زنده قابل نصب را از سایت Ipredia بارگیری کنید.

TENS – امنیت گره پایان قابل اعتماد

[امنیت گره انتهای قابل اعتماد [(https://www.spi.dod.mil/lipose.htm). TENS توسط وزارت دفاع آمریكا (وزارت دفاع) ایجاد شد. جالب اینجاست که وزارت دفاع ایالات متحده گواهینامه های SSL خود را امضا می کند. به احتمال زیاد مرورگر شما DoD را به عنوان مرجع صدور گواهینامه معتبر درج نمی کند ، بنابراین به احتمال زیاد هنگام بازدید از سایت ، خطاهای SSL را مشاهده خواهید کرد. به نظر می رسد بر اساس تحقیقات من چنین کاری انجام شود ، اما سطح پارانویا باید بر عملکرد شما حاکم باشد.

ده ها تن به RAM می روند ، هیچ چیزی را روی دیسک نمی نویسند ، بنابراین یک گره انتهایی قابل اعتماد و موقت را تقریباً در هر رایانه ایجاد می کند. توجه داشته باشید که هدف از TENS ایجاد یک گره END قابل اعتماد است. برای محافظت از رایانه ای که به آن وصل می شوید ایجاد شد. به طور خاص برای محافظت از شما طراحی نشده است.

چند نسخه متفاوت وجود دارد که دو نسخه از آنها در دسترس عموم است. Public Deluxe با Office Libre همراه است ، در حالی که نسخه عمومی آن چنین نیست. نسخه حرفه ای فقط در دسترس کارمندان دولت ایالات متحده است. واحدهای منفرد می توانند درخواست ساخت بصورت سفارشی را داشته باشند و تنها روش تأیید شده برای اتصال به سیستم های DoD در تجهیزات غیر دولتی است.

همچنین مشاهده کنید: بهترین خدمات لینوکس VPN چیست؟?

حفظ حریم خصوصی در سیستم عامل Qubes OS ارائه می دهد. با استفاده از مجازی سازی Xen ، Qubes OS ماشین های مجازی مجزا را ایجاد می کند تا برنامه های مخاطره آمیز نتوانند روی برنامه های قابل اعتماد تأثیر بگذارند. هر مکعب فقط توانایی تأثیرگذاری بر برنامه های مشابه در همان مکعب را دارد و حاشیه پنجره رنگی “غیر قابل مقاومت” نشان دهنده سطح امنیتی هر مکعب است. این سیستم عامل منطقی و ایمن بهترین راه حل برای حفظ حریم خصوصی در دسترس است.

سیستم عامل های متمرکز بر حفظ حریم خصوصی در دسترس هستند و بیشتر آنها مبتنی بر لینوکس هستند. این سیستم عامل ها دو نوع امنیتی / حریم خصوصی دارند: آنهایی که بر ارائه ناشناس بودن و آنهایی که شامل ابزارهای نفوذ برای تحقیقات رایانه هستند ، تمرکز دارند. در این مقاله به سه راه اصلی برای دستیابی به حفظ حریم خصوصی پرداخته شده است: دو مورد که از مجازی سازی برای ایجاد انزوا استفاده می کنند و روش قدیمی و آزمایشی قدیمی استفاده از CD های زنده. سیستم عامل Qubes و Whonix برای مجازی سازی و CD زنده TAILS برای ایجاد انزوا مورد بررسی قرار گرفته است. هر سه روش جوانب مثبت و منفی خود را دارند. Qubes OS به عنوان یک سیستم عامل منطقی و ایمن شناخته می شود که مجموعه ای از ماشین های مجازی را به طور فزاینده ای ایجاد می کند تا فعالیت هایی که در یک ماشین مجازی غیرقابل اعتماد انجام می شود ، نتواند روی سایر برنامه ها تأثیر بگذارد. Whonix یک سیستم دو بخشی دارد که به موجب آن می توانید تمام کارهای خود را در یک ایستگاه کاری ماشین مجازی انجام دهید. TAILS یک سیستم زنده Amnesic Incognito است که از CD زنده استفاده می کند و هیچ چیزی را روی سیستم میزبان نصب نمی کند و در هنگام خاموش هیچ اسناد و یا ردپای دیگری در آن باقی نمی ماند. هر کدام از این روش ها می توانند به عنوان یک ابزار مفید برای حفظ حریم خصوصی در دسترس باشند.

این مقاله در مورد انواع سیستم عامل متمرکز بر حفظ حریم خصوصی صحبت می کند. بیشتر این سیستم عامل ها مبتنی بر لینوکس هستند و دو نوع سیستم عامل امنیتی / حریم خصوصی وجود دارد: آنهایی که بر ارائه ناشناس بودن و آنهایی که شامل ابزارهای نفوذ برای تحقیقات رایانه هستند ، تمرکز دارند. در این مقاله به سه راه اصلی برای دستیابی به حفظ حریم خصوصی پرداخته شده است: دو مورد که از مجازی سازی برای ایجاد انزوا استفاده می کنند و روش قدیمی و آزمایشی قدیمی استفاده از CD های زنده. هر سه روش جوانب مثبت و منفی خود را دارند. به عنوان مثال، Qubes OS یک سیستم عامل منطقی و ایمن است که مجموعه ای از ماشین های مجازی را به طور فزاینده ای ایجاد می کند تا فعالیت هایی که در یک ماشین مجازی غیرقابل اعتماد انجام می شود ، نتواند روی سایر برنامه ها تأثیر بگذارد. Whonix یک سیستم دو بخشی دارد که به موجب آن می توانید تمام کارهای خود را در یک ایستگاه کاری ماشین مجازی انجام دهید. Tails یک سیستم زنده Amnesic Incognito است که از CD زنده استفاده می کند. هر یک از این روش ها می توانند به شما کمک کنند تا حریم خصوصی خود را حفظ کنید.