تونل زدن اسپلیت به کاربران VPN اجازه می دهد تا از طریق برنامه های مشخص شده یا دستگاه های مشخص شده از طریق VPN تردد کنند در حالی که ترافیک سایر برنامه ها و دستگاه ها از طریق شبکه غیر VPN پیش فرض حرکت می کند. تونل سازی اسپلیت برای چندین هدف مختلف قابل استفاده است از جمله:

- اجازه استفاده عادی از اینترنت و همزمان دسترسی به منابع فقط در دسترس کاربران VPN ، مانند سرور تجاری

- تنظیم دستگاه های خاص ، مانند کنسول های بازی یا جعبه های رسانه ای در حال پخش ، برای استفاده (یا استفاده نکردن) از VPN بدون اینکه روی دستگاه های دیگر در شبکه تأثیر بگذارد.

- ارسال ترافیک همه دستگاهها از طریق VPN ، به استثنای دسترسی به محتوا یا خدماتی که به اتصالات VPN اجازه نمی دهند ، مانند MLB.tv یا Netflix

- ارسال کلیه ترافیک از طریق VPN به استثنای محتوا و خدماتی که نیاز به تأخیر کمی دارند ، مانند برنامه های VoIP و بازی های آنلاین

- فقط مسیریابی ترافیک تورنت از طریق VPN انجام می شود ، در حالی که تمام ترافیک اینترنت دیگر به شبکه پیش فرض می رود

- بدون تأثیر اتصال به سایر دستگاه های شبکه محلی ، مانند چاپگرها یا یک سرور Plex Media ، به VPN دسترسی پیدا کنید

تخیل شما محدودیت تعداد برنامه های کاربردی برای تونل سازی اسپلیت است. خوب ، آن و سخت افزار شما. انواع مختلف تونل سازی اسپلیت الزامات فنی متفاوتی دارند. آنچه می توانید به دست بیاورید بستگی زیادی به دستگاه ، روتر وای فای و سرویس VPN شما دارد.

قبل از شروع ، مهم است که بدانید که تونل سازی اسپلیت به دانش فنی پیشرفته ای نیاز دارد و اجرای حادثه ناخواسته می تواند منجر به خطرات امنیتی شود. اگر به درستی تنظیمات تنظیم تونل زنی را تنظیم نکنید ، ISP یا شخص ثالث شما می توانند به برخی از داده های حساس شما دسترسی داشته باشند.

انواع تونل سازی اسپلیت

برای کاربران معمولی VPN ، چهار نوع اصلی تونل سازی اسپلیت وجود دارد.

نوع اول ساده ترین است و در صورت نیاز به دسترسی به منابع از راه دور از طریق VPN و در عین حال اتصال معمولی و غیر VPN به اینترنت مفید است. ما چگونگی انجام این کار را در آموزش های زیر توضیح خواهیم داد.

دوم توسط دستگاه است. به عنوان مثال ، اگر می خواهید کنسول بازی شما بدون VPN به اینترنت متصل شود ، اما کامپیوتر و تلفن هوشمند خود را به یک VPN وصل کنید. این نوع تونل سازی اسپلیت معمولاً در روتر وای فای شما انجام می شود. در سیستم عامل محبوب روتر DD-WRT ، به این روش “مسیریابی مبتنی بر خط مشی” گفته می شود.

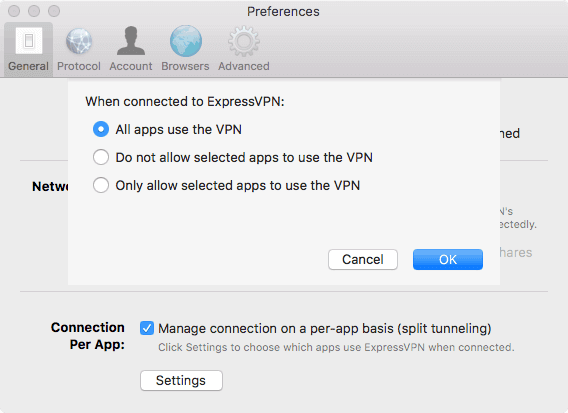

نوع سوم تونل سازی اسپلیت به صورت کاربردی است. می توانید لیست سیاه یا لیست سفید برنامه ها و خدماتی را که می خواهید به VPN وصل شوید یا به ترتیب نمی خواهید به VPN وصل شوید ، تنظیم کنید. حالت دوم گاهی اوقات تونل سازی شکسته “معکوس” نامیده می شود. به عنوان مثال ، اگر فقط می خواهید ترافیک تورنت از طریق VPN بگذرد ، اما تمام برنامه های دیگر شما مانند بازی ها و مرورگرهای وب برای اتصال به اینترنت بدون VPN ، این روشی است که می خواهید از آن استفاده کنید. تونل سازی تقسیم شده توسط برنامه فقط روی برخی از VPN ها ، سیستم عامل ها و سیستم عامل روتر کار می کند.

نوع نهایی تونل زنی اسپلیت به شما امکان می دهد تا ترافیک را بر اساس مقصد خود انجام دهید تا منبع آن. به عنوان مثال ، اگر می خواستید تمام ترافیک ها را از طریق VPN مسیریابی کنید به جز مسافرت به Netflix یا Hulu. این مسیریابی مبتنی بر IP نامیده می شود و انجام این کار دشوارترین نوع تونل سازی اسپلیت است. به روتر یا فایروال حالتمندی نیاز دارد و حتی اگر آن را داشته باشید ، سایت هایی مانند Netflix دارای آدرس های IP زیادی هستند که کار با قابلیت اطمینان برای آن دشوار است. به این ترتیب ، ما نمی خواهیم مسیریابی IP را در این مقاله پوشش دهیم.

همه سیستم عامل ها از انواع مختلف تونل سازی اسپلیت پشتیبانی نمی کنند. در حقیقت ، کاربران ویندوز دریافتند که گزینه های آنها به شدت محدود است. مک ها بد نیستند ، اما روترهای موجود با سیستم عامل DD-WRT یا Tomato بیشترین تطبیق پذیری را ارائه می دهند. متاسفانه ، آنها همچنین پیچیده ترین برای پیکربندی هستند.

نحوه تقسیم تونل در MacOS

ابتدا با ارائه دهنده VPN خود بررسی کنید تا ببینید برنامه آنها شامل قابلیت تونل سازی اسپلیت داخلی است یا خیر. گرچه خیلی رایج نیست ، برخی از ارائه دهندگان مانند ExpressVPN تونل سازی اسپلیت مبتنی بر برنامه را ارائه می دهند. با اتصال در هر برنامه ویژگی در برنامه Mac ExpressVPN ، می توانید یک لیست سیاه یا لیست سفید برنامه ها ایجاد کنید تا از طریق VPN مسیریابی کنید.

اگر برنامه VPN شما دارای پشتیبانی داخلی برای تونل سازی اسپلیت نیست ، باید دستمان را کثیف کنیم و کارهای دستی را انجام دهیم.

شما به امتیازات اداری superuser و اتصال L2TP یا PPTP موجود و همچنین زیر شبکه مقصد برای فضای خصوصی VPN احتیاج دارید..

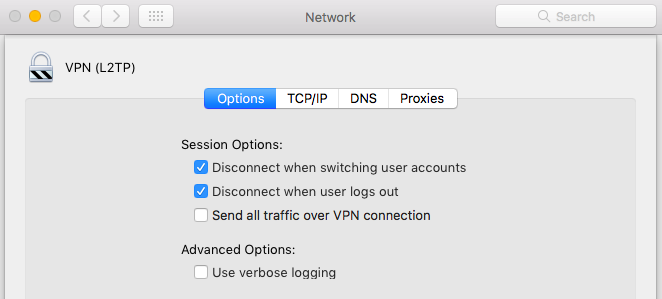

- قابل اعتماد و متخصص تنظیمات سیستم > شبکه

- در نوار کناری سمت چپ ، روی اتصال VPN خود کلیک کنید و بروید تنظیمات پیشرفته > گزینه ها

- کادر را علامت بزنید ارسال تمام ترافیک از طریق اتصال VPN

- تغییرات خود را ذخیره کنید و به VPN وصل شوید

- پس از اتصال ، به بروید کاربرد > خدمات رفاهی > پایانه

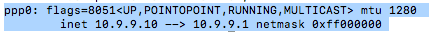

- تایپ کنید ifconfig وارد ترمینال شده و Enter را بزنید. از رابط کاربری VPN یادداشت بگیرید. با استفاده از L2TP ، احتمالاً چنین خواهد بود ppp0

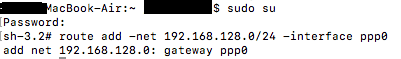

- به عنوان root وارد شوید. یک روش آسان برای انجام این کار تایپ کردن است سودو سو وارد ترمینال شده و با گذرواژه Mac خود تأیید کنید.

- دستور زیر را جایگزین کنید >SUBNET DESTINATION< با زیر شبکه مورد نظر خود را از طریق VPN مسیریابی می کنید ، و >VPN INTERFACE< با رابط ذکر شده در مرحله قبل اضافه کنید. net >SUBNET DESTINATION< -رابط >VPN INTERFACE<

همچنین مشاهده کنید: لیست ما از ارائه دهندگان پیشنهادی Mac VPN.

نحوه تقسیم تونل بر روی ویندوز

ویندوز نسبتاً محدود است وقتی صحبت از تونل زدن می شود. هیچ راهی وجود ندارد که ما از تقسیم تونل براساس برنامه یا مقصد آگاه باشیم. در عوض ، گزینه تونل سازی اسپلیت در ویندوز بسیار گسترده تر است. می توانید ترافیک IPv4 و IPv6 را تونل نکنید تا فقط ترافیک محلی از طریق VPN عبور کند. این تنها در صورتی مفید است که فقط از VPN استفاده کنید تا به منابع از راه دور که از اتصال عادی اینترنت شما در دسترس نیستند ، دسترسی پیدا کنید ،.

علاوه بر این ، ویندوز فقط پروتکل های VPN تونل هایی را که از آن پشتیبانی می کند تقسیم کرده است. این بدان معناست که ابتدا باید پیوند L2TP ، SSTP یا PPTP را پیکربندی کنید. OpenVPN در اینجا کار نمی کند.

این مثال از اتصال محلی شما برای دسترسی به اینترنت استفاده می کند در حالی که از VPN برای دسترسی به منابع از راه دور مانند سرور مشاغل خصوصی استفاده می شود که فقط از طریق VPN قابل دسترسی است. VPN فقط در مواردی که میزبان در شبکه محلی در دسترس نباشد ، مورد استفاده قرار می گیرد.

در این آموزش ، از ویندوز 10 استفاده خواهید کرد. ما فرض خواهیم کرد که اتصال VPN خود را قبلاً تنظیم کرده اید ، و فقط باید تونل سازی اسپلیت را فعال کنید. برای فضای خصوصی VPN به امتیازات سرپرست و زیر شبکه مقصد احتیاج دارید.

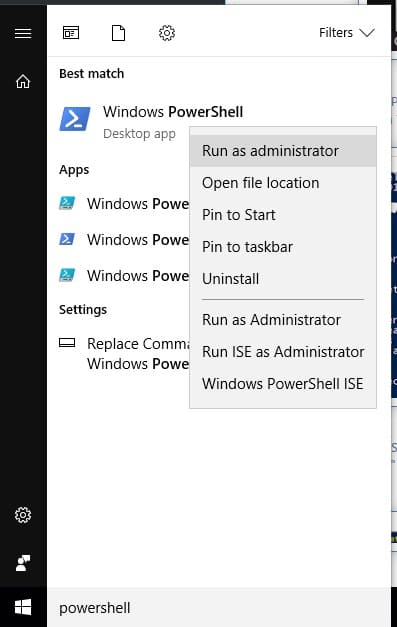

- در نوار جستجوی ویندوز ، نوع خود را تایپ کنید پاورچل و روی آن راست کلیک کنید به عنوان سرپرست اجرا کنید

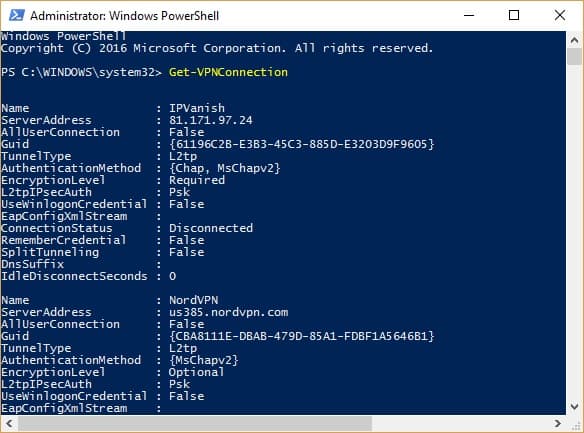

- تایپ کنید Get-VPN اتصال و Enter را فشار دهید تا لیستی از تمام اتصالات VPN موجود خود را تهیه کنید. (من VPN های زیادی را آزمایش می کنم ، بنابراین در تصویر من چندین مورد وجود دارد ، اما احتمالاً فقط یک مورد آن را دارید.) نام از VPN که می خواهید تونل تقسیم کنید.

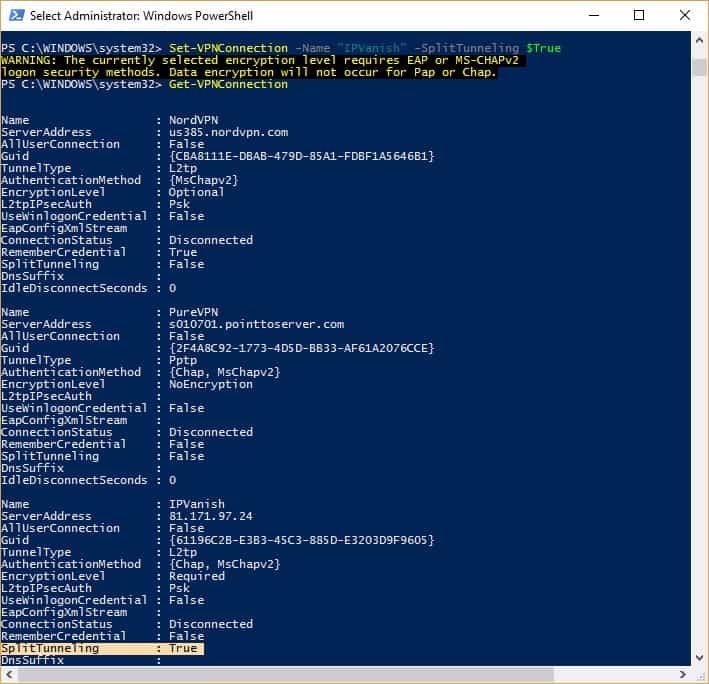

- دستور زیر را تایپ کرده و کلید Enter را بزنید ، و جایگزین آن شوید >VPN NAME< با نامی که در مرحله قبل ذکر کردید: Set-VPNConnection-Name “>VPN NAME<“-SplitTunneling $ True

می توانید بررسی کنید که با ورود به سیستم ، تونل سازی اسپلیت فعال شده است Get-VPN اتصال دوباره فرمان دهید اکنون قسمت تونل زنی تقسیم شده باید روی True تنظیم شود.

در مرحله بعد ، این دستور را وارد کنید و از آن یادداشت کنید شرح رشته:

ipconfig / all

در صورت لزوم ، مسیر را اضافه کنید. جایگزین کردن >SUBNET DESTINATION< با زیر شبکه ای که می خواهید از طریق VPN مسیریابی کنید ، و >رابط< با نام فیلد توضیحی که در مرحله آخر به آن اشاره کردیم:

رابط netsh ipv4 اضافه کردن مسیر >SUBNET DESTINATION< ">نام INTERFACE<"

اگر می خواهید تونل سازی اسپلیت را غیرفعال کنید ، این دستور را وارد کنید:

Set-VPNConnection -Name ">VPN NAME<" -SplitTunneling $ False

تقسیم تونل زدن با سرور OpenVPN خود را در ویندوز

اگر سرور OpenVPN خود را شبیه به یکی از آموزش های ما که از Amazon EC2 استفاده می کند ، ایجاد کرده اید ، می توانید با ویرایش فایل های پیکربندی خود تونل سازی اسپلیت را در ویندوز فعال کنید.

برداشتن تغییر مسیر-دروازه def1 در پرونده پیکربندی سرور OpenVPN خود (احتمالاً server.conf نامیده می شود). در پیکربندی مشتری (client.ovpn یا client.conf) خط زیر را اضافه کنید:

مسیر 12.12.12.0 255.255.255.0 vpn_gateway

این زیر شبکه 12.12.12.0 از طریق اتصال VPN و سایر موارد خارج از اتصال غیر VPN حرکت می کند.

همچنین مشاهده کنید: بهترین VPN برای کاربران ویندوز 10.

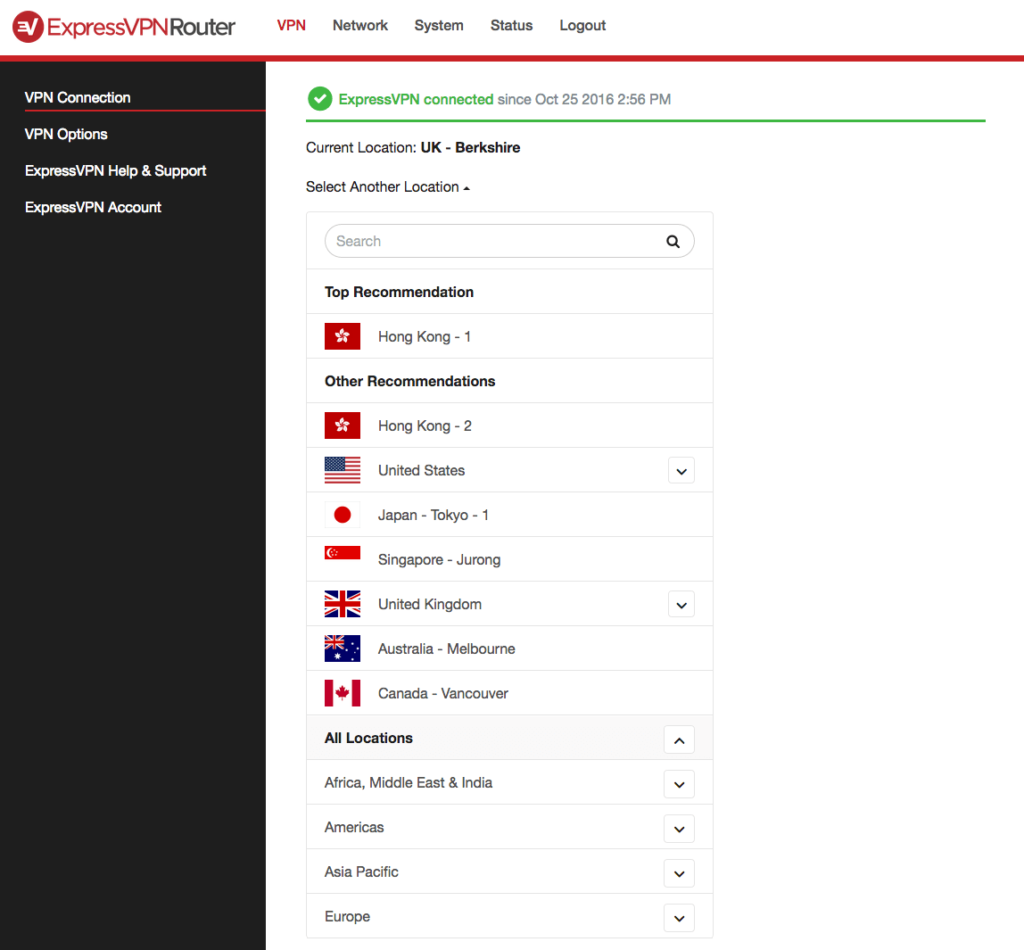

نحوه تقسیم تونل در روترهای DD-WRT

راه اندازی OpenVPN و تونل زدن اسپلیت در روترهای DD-WRT کاری خسته کننده و مشکل است ، بنابراین اگر می خواهید مسیر روتر را طی کنید ، توصیه می کنیم خرید اشتراک را به ExpressVPN. با این کار ، می توانید سیستم عامل روتر دلخواه ExpressVPN را نصب کنید ، یا روتر را با سیستم عامل پیش نصب شده خریداری کنید. خیلی ساده تر از تنظیم دستی همه چیز است.

بهترین تقسیم VPN برای تقسیم تونل در روترهای DD-WRT: ExpressVPN انتخاب ماست. این VPN با استفاده آسان از برنامه های بدون سر و صدا و نرم افزار روتر ، راهی را برای شما پیش می برد. این شبکه سرور گسترده ای دارد که برای اتصالات پر سرعت بهینه شده است. ضرب و شتم حریم خصوصی و امنیت. با کلیه سرویسهای اصلی جریان کار می کند. 30 روز ضمانت برگشت پول بدون نیاز به كوبه وجود دارد ، بنابراین می توانید آن را بدون ریسك امتحان كنید.

اگر می خواهید چند دلار صرفه جویی کنید و کار را به سختی انجام دهید ، فرض می کنیم قبلاً اتصال VPN خود را در DD-WRT تنظیم کرده باشید و به درستی کار کنید. DD-WRT به شما امکان می دهد ترافیک تونل VPN را به چند روش مختلف تقسیم کنید:

- توسط دستگاه ، به نام “مسیریابی مبتنی بر سیاست”

- توسط آدرس IP مقصد ، به نام “مسیریابی IP”

- توسط برنامه یا پورت

مسیریابی مبتنی بر خط مشی

در داشبورد DD-WRT ، به بروید سرویس > VPN. کادر مسیریابی مبتنی بر خط مشی را پیدا کنید و آدرس های IP را برای هر دستگاهی که می خواهید VPN از طریق آن وارد شوید ، وارد کنید. به همین سادگی!

اگر از آدرس های IP دستگاه های خود مطمئن نیستید ، می توانید با مراجعه به آدرس ، آنها را پیدا کنید وضعیت روتر صفحه داشبورد DD-WRT. زیر شبکه بخش ، پیدا کنید اتصالات فعال IP. برای راه اندازی روی عدد کنار آن کلیک کنید جدول اتصالات IP فعال. در اینجا می توانید آدرس های IP را برای همه اتصالات ورودی و خروجی روی روتر و همچنین پروتکل ها و شماره پورت ها مشاهده کنید.

مسیریابی مبتنی بر بندر

اگر می خواهید مشخص کنید که کدام برنامه یا برنامه از VPN استفاده می کند ، یکی از راه های انجام این کار ، تقسیم تونل زدن توسط پورت است. هر برنامه احتمالاً از پورت متفاوتی استفاده می کند ، به عنوان مثال مرورگرهای وب از پورت های TCP 80 و 443 استفاده می کنند ، Spotify از پورت TCP 4070 استفاده می کند و Steam از پورت های UDP 27000 از طریق 27030 استفاده می کند. توسط برنامه.

متأسفانه ، این دشوارتر از آن است که در DD-WRT به نظر می رسد. شما باید با IPTables که حاوی قوانین فایروال لینوکس در سیستم عامل است ، آشنا شوید. ممکن است این آموزش را به عنوان نمونه مفید بدانید.

قابل اعتماد و متخصص مدیریت > دستورات. زیر دیواره آتش کلیک ویرایش کنید و دستورات لازم را وارد کنید. سپس به پیکربندی مشتری OpenVPN خود در DD-WRT بروید و پیدا کنید پیکربندی اضافی کادر را تغییر دهید تا پیکربندی OpenVPN خود را تغییر دهید.

مسیریابی IP مقصد

اگر می خواهید از طریق مقصد ، یعنی از طریق وب سایت یا سرور دیگری ، ترافیک را تونل کنید ، مسیریابی IP ممکن است این ترفند را انجام دهد.

به تنظیمات مشتری OpenVPN خود در DD-WRT بروید و پیدا کنید پیکربندی اضافی جعبه زیر را وارد کنید:

مسیر بدون حرکت

مسیر XXX.XXX.XXX.XXX 255.255.255.255 net_gateway

مسیر YYY.YYY.YYY.YYY 255.ZZZ.ZZZ.0 vpn_gateway

Xs را با همان آدرسی که در زیر وارد کرده اید ، جایگزین کنید آی پی سرور زمینه پیکربندی OpenVPN شما. Ys را با آدرس IP سرور مورد نظر خود برای انتقال ترافیک VPN به و Zs با زیر شبکه مناسب جایگزین کنید (دومی اغلب 255.255.255.0 خواهد بود).

توجه داشته باشید که اگر می خواهید همه ترافیک VPN را به یک وب سایت خاص هدایت کنید ، باید برای همه سرورهایی که وب سایت از آنها استفاده می کند ، آدرس های IP و زیر شبکه ها را اضافه کنید. به عنوان مثال ، Netflix از چندین ده IP استفاده می کند و می توانند در هر زمان تغییر کنند ، بنابراین باید یک لیست به روز از IP های Netflix را پیدا کنید و این پیکربندی را به طور مرتب به روز کنید..

نحوه تقسیم تونل در روترهای گوجه فرنگی

گوجه فرنگی دارای مسیریابی مبتنی بر سیاست نیست که مانند DD-WRT پخته شده باشد ، بنابراین شما با استفاده از IPTables بسیار سخت گیر هستید و کار را انجام می دهید. در داشبورد گوجه فرنگی ، با اتصال و OpenVPN شما قبلاً تنظیم و کار می کند ، این نمونه ای از نحوه فعال سازی مسیریابی انتخابی است..

قابل اعتماد و متخصص مدیریت > اسکریپت ها > دیواره آتش و این دستورات را اضافه کنید:

iptables -I FORWARD -i br0 -o tun11 -j ACCEPT

iptables -I FORWARD -i tun11 -o br0 -j ACCEPT

iptables -I INPUT -i tun11 -j REJECT

iptables -t Nat -A POSTROUTING -o tun11 -j MASQUERADE

روی برگه “WAN Up” کلیک کنید و این دستورات را جایگزین کنید >آدرس IP SOURCE< با IP محلی دستگاه مورد نظر برای عبور از طریق VPN:

30 خواب

جدول ip flush 200

حافظه پنهان مسیر IP

قاعده ip اضافه کردن از >آدرس IP SOURCE< جستجوی 200

VPN_GW = `ifconfig tun11 | تقسیم awk ‘/ inet addr / (($ 2 ، A),":")؛ چاپ A [2] ‘`

مسیر ip جدول 200 را به طور پیش فرض از طریق $ VPN_GW dev tun11 اضافه کنید

در نوار کناری سمت چپ ، به بروید VPN Tunneling > مشتری OpenVPN. در پیکربندی مشتری OpenVPN خود ، به بروید پیشرفته. زیر پیکربندی سفارشی, این دستور را اضافه کنید:

مسیر بدون حرکت

تقسیم تونل توسط پائولیو جوردیو تحت مجوز CC BY 2.0 مجاز است

ما در اینجا در مورد تونل سازی اسپلیت صحبت کردیم که به کاربران VPN اجازه می دهد تا از طریق برنامه های مشخص شده یا دستگاه های مشخص شده از طریق VPN تردد کنند در حالی که ترافیک سایر برنامه ها و دستگاه ها از طریق شبکه غیر VPN پیش فرض حرکت می کند. این روش برای چندین هدف مختلف قابل استفاده است، از جمله اجازه استفاده عادی از اینترنت و همزمان دسترسی به منابع فقط در دسترس کاربران VPN، تنظیم دستگاه های خاص، مانند کنسول های بازی یا جعبه های رسانه ای در حال پخش، برای استفاده (یا استفاده نکردن) از VPN بدون اینکه روی دستگاه های دیگر در شبکه تأثیر بگذارد و غیره.

بهتر است قبل از شروع به استفاده از این روش، دانش فنی پیشرفته ای داشته باشید و تنظیمات تونل زنی را به درستی انجام دهید تا از خطرات امنیتی جلوگیری کنید. همچنین، نوع تونل سازی اسپلیتی که برای شما مناسب است، بستگی به دستگاه، روتر وای فای و سرویس VPN شما دارد.

در مورد نحوه تقسیم تونل در MacOS، ابتدا باید با ارائه دهنده VPN خود بررسی کنید تا ببینید برنامه آنها شامل این ویژگی است یا خیر. در صورتی که برنامه شما این ویژگی را پشتیبانی می کند، می توانید با استفاده از تنظیمات آن، تونل سازی اسپلیت را پیکربندی کنید. اما در صورتی که برنامه شما این ویژگی را پشتیبانی نمی کند، می توانید از روش های دیگری مانند استفاده از روترهای DD-WRT یا Tomato استفاده کنید.

در کل، تونل سازی اسپلیت یک روش مفید برای کاربران VPN است که به آنها امکان می دهد ترافیک خود را بر اساس نیاز خود مدیریت کنند و در عین حال از دسترسی به منابع فقط در دسترس کاربران VPN نیز بهره ببرند. اما باید به دانش فنی پیشرفته ای داشته باشید و تنظیمات را به درستی انجام دهید تا از خطرات امنیتی جلوگیری کنید.