Tor háttér

Az Onion Router (Tor) az egyik legismertebb internetes adatvédelmi eszköz. Az Egyesült Államok Védelmi Minisztériumának különféle ágazatai fejlesztették ki az 1990-es évek közepén. A „hagyma útválasztó” kifejezést a működésének megjelenítésére használják. A hálózati forgalmat átirányítják a Tor hálózatba, majd a hálózaton lévő többi Tor csomópontokon keresztül áttörik, mielőtt visszajutnak a tiszta hálózatba (azaz a normál internetbe). A kezdeti csomagokat redundánsan titkosítják, és az úton lévő összes Tor csomópont csak azt a réteget dekódolja, amelynek tudnia kell, hogy mit kell csinálni a csomaggal. Ennek a rétegezett titkosításnak köszönhetően egyetlen Tor csomópont sem ismeri sem a hálózati csomag forrását, sem pedig rendeltetési helyét.

Van egy másik módszer a Tor használatához. Ahelyett, hogy VPN-szerű módon használnák a Tor-ba való belépéshez, átveréshez, majd az onnan való kilépéshez, szolgáltatásokat, például webhelyeket is futtathatnak a Tor-hálózaton belül. Ebben az esetben a hálózati forgalom belép a Tor hálózatába, de soha nem lép ki. Ez a cikk a Tor szolgáltatás kiépítésével kapcsolatos alapvető lépéseket tartalmazza.

A Tor-rejtett szolgáltatás futtatásának két fő oka van:

- Olyan szolgáltatás futtatásához, amelyet el akar rejteni, és rejtett maradni, és semmilyen módon nem kötődik hozzád. Ez a Selyemút modell. A Selyemút illegális piac volt, amelyet rejtett szolgáltatásként működtettek a Tor hálózatokban. Mivel illegális árukat értékesített, a piaci szereplőknek érdeke volt rejtett maradni. Rengeteg olyan legális webhely található, amelyeket olyan emberek működtetnek, akik politikai vagy egyéb okok miatt rejtettül akarnak maradni.

- Annak biztosítása érdekében, hogy a látogatók biztonságos és névtelen módon elérjék Önt, még akkor is, ha nem törődsz azzal, hogy a webhelyet hozzárendelik. Ez a Facebook modell. A Facebook Tor szolgáltatást üzemeltet a https://www.facebookcorewwwi.onion oldalon. Nyilvánvaló, hogy nem kíséreljük meg elrejteni, hogy ez egy Tor Facebook szolgáltatás; amelyek tulajdonosai és üzemeltetői közismertek.

Noha e cikk szándéka az utóbbi eset, mindkettőnek sok működési biztonsággal (OpSec) kapcsolatos aggodalma van, amelyekkel foglalkoznia kell. A webszerver egyszerű beállítása és a Tor telepítése valószínűleg nem lesz elegendő ahhoz, hogy a webhelyét és személyazonosságát hosszú ideig elkülönítse. Az, hogy ez számodra fontos, arányos-e a paranoia szintjével.

A Tor kliens telepítése

A Tor rejtett szolgáltatásokhoz csak a Tor csatlakoztatott rendszereken lehet hozzáférni. Nagyon hasonlóan ahhoz, hogy VPN-t indítson el, hogy hozzáférjen valamilyen földrajzilag blokkolt tartalomhoz, el kell indítania a Tor-ot a rejtett szolgáltatások eléréséhez. Szerencsére a Tor kliens telepítése és futtatása rendkívül egyszerűvé vált a Tor Project kemény munkájának köszönhetően az évek során.

Lásd még: A legjobb VPN-ek a Tor számára

Ez a cikk nem a végpontok közötti biztonságos Tor-ügyfél-beállításokról szól. Csak el kell indítanunk egy Tor ügyfelet, hogy továbbléphessünk egy rejtett Tor szolgáltatáshoz. Ezért, ha követte az ebben a cikkben található alapvető Tor-ügyfél-beállítási utasításokat, érdemes lehet áttekinteni a Tor-projekt ajánlásait a Tor-ügyfél megfelelő használatáról a névtelenség fenntartása érdekében..

Sok Tor ügyfél létezik a platformok széles skálájához. Dave Albaugh penned A Tor-névtelen böngészés végső útmutatója, amely meglehetősen kimerítő listát tartalmaz. Ebben a cikkben csak a Tor kliens telepítését vizsgáljuk meg a három nagy operációs rendszerre; Windows, macOS / OSX és Linux. Hasonlóképpen, egy Tor rejtett szolgáltatás futtatható Windows-on vagy bármilyen Unix-szerű rendszeren, és betartok egy alapvető Linux beállítást.

A Tor klienst a legegyszerűbben bármilyen rendszeren futtathatja a Tor böngésző csomag telepítése. Ez a Firefox megszilárdított verzióját tartalmazza, és létrehoz egy SOCKS5 proxy-ot a 9150 localhost host porton, amelyet más proxy-tudatos alkalmazások, például az SSH használhatnak. Szükségünk lesz Tor-védett SSH-ra a rejtett szolgáltatás beállításához.

A Tor böngésző telepítése Windows rendszerre

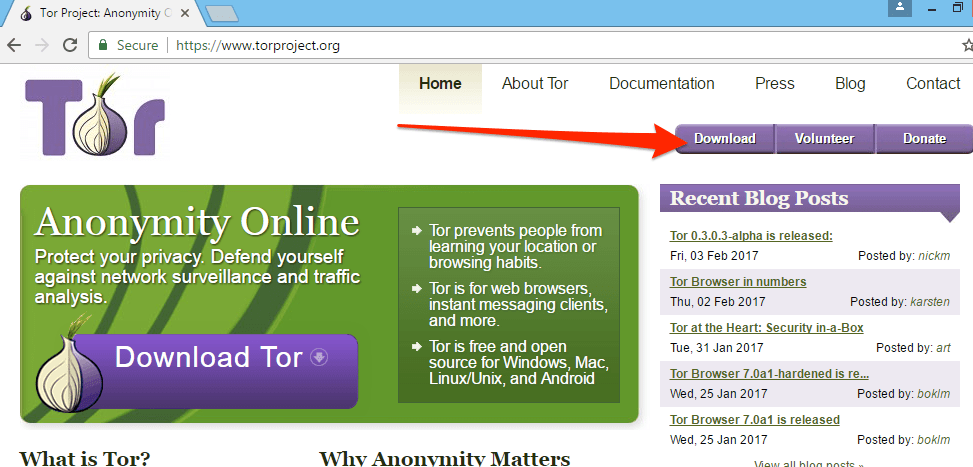

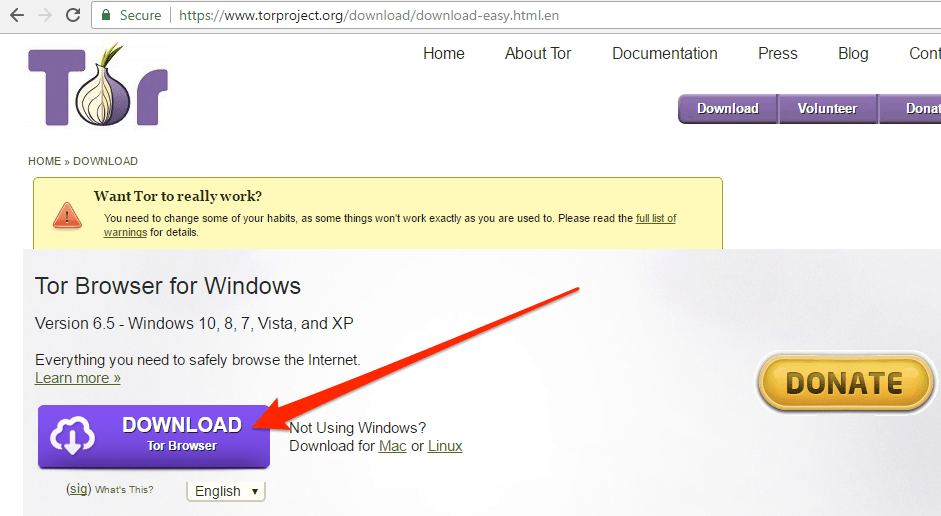

A Tor kliens telepítéséhez Windowshoz közvetlenül keresse fel a Tor webhelyet. Gondoskodjon arról, hogy letölt a valódi torproject.org webhelyről. A Tor számos ellenfelének és ezért a Tor ügyfél számos veszélyeztetett verziójának számít az interneten. A letöltés közvetlenül a torproject.org webhelyről biztosítja, hogy megkapja a manipuláció nélküli verziót. A Tor webhelyén található minden letöltéshez van GPG aláírás is, amelyet még nagyobb biztonság érdekében összehasonlíthat a letöltéssel.

Kattintson a Letöltés gombra, és válassza a Windows verziót:

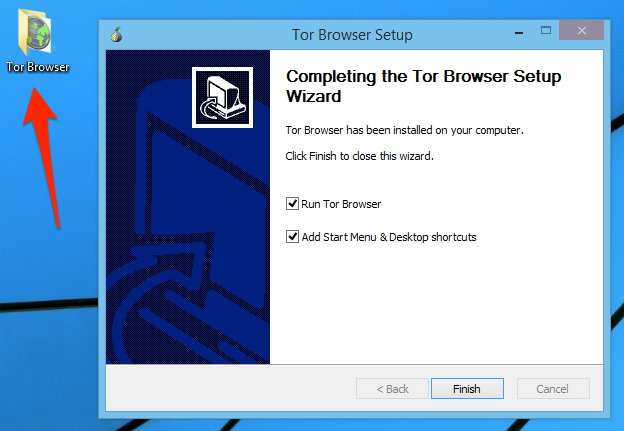

A telepítési folyamat elindításához kattintson duplán a letöltött fájlra. Megkérjük, hogy válasszon egy nyelvet és a telepítési helyet, hasonlóan minden más szokásos Windows telepítési folyamathoz. A telepítés befejezése után új Tor böngészőt fog látni az asztalon.

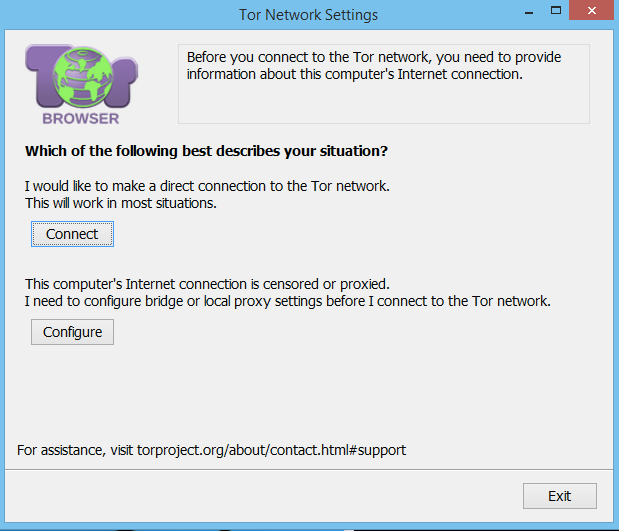

Az első futási folyamat megkérdezi tőle, milyen típusú Tor beállításra van szüksége. Figyelje meg, hogy a Közvetlen kapcsolat opciónak van-e a Csatlakozás gombja, míg a híd vagy a helyi proxy beállításának Konfigurálása gombja van.

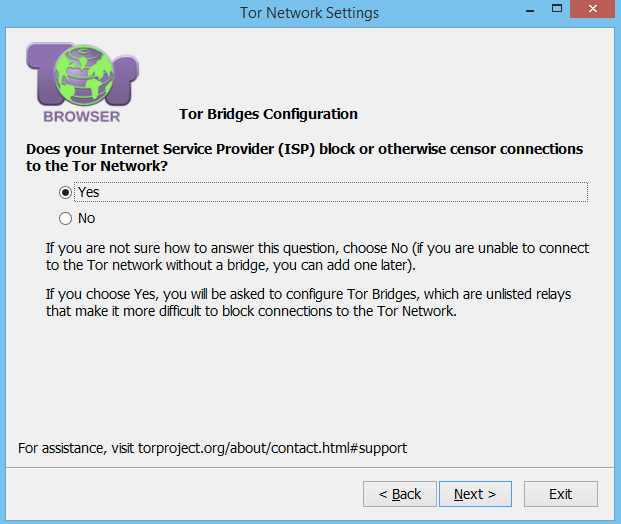

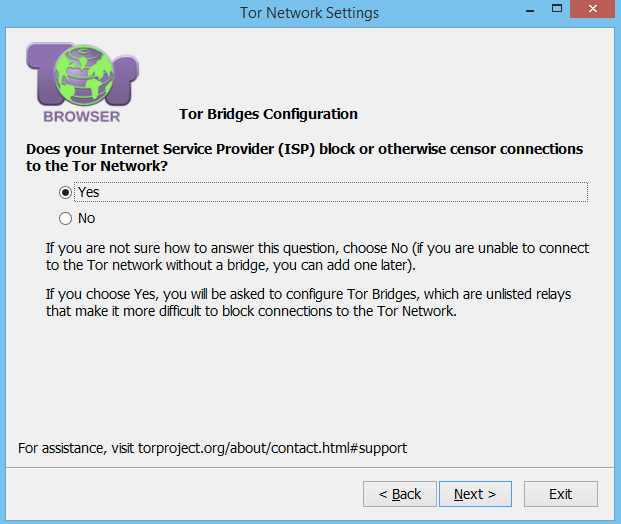

A legtöbb esetben a közvetlen csatlakozási lehetőség műszakilag működni fog, de két helyzetben érdemes választani a második lehetőséget. A közvetlen kapcsolat továbbra is névtelenséget fog biztosítani, de a megfigyelő számára nyilvánvaló, hogy Tor-ot használ, amit esetleg nem akarja. Ezenkívül egyes internetszolgáltatók és hálózatok aktívan blokkolhatják a Tor-kapcsolatokat, vagy lehet, hogy konfigurálnia kell egy proxyt a Tor eléréséhez. Ha ezek közül bármelyik érvényes, akkor ki kell választania a második lehetőséget a híd beállításához vagy a proxy konfigurálásához.

Híd és proxy beállítása

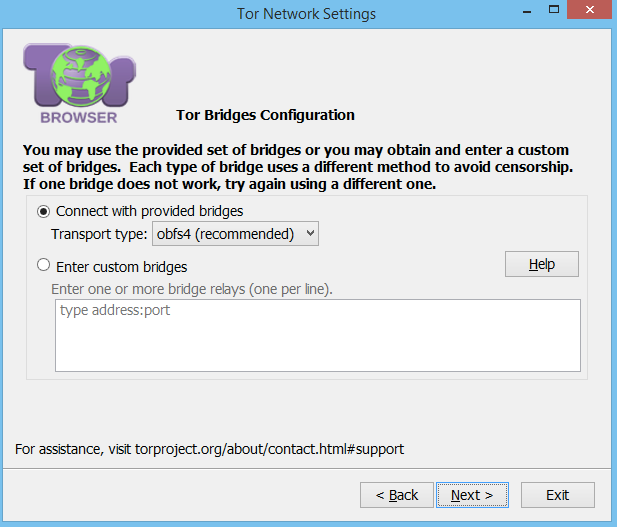

Ha igen, ha választ ad erre a kérdésre, akkor egy képernyő jelenik meg, ahol engedélyezheti a hidakat. A Tor-csomópontokat közzéteszik, így mindenkinek, aki blokkolni kívánja a Tor-hozzáférést a hálózatán, egyszerűen le kell tiltania az ezen ismert csomópontokra irányuló kéréseket. A híd egyszerűen egy nem közzétett Tor csomópont, ezért valószínűleg nem lesznek blokkolva a kapcsolatok azzal, hogy nem ismert csomópont. Ha nincs szüksége saját hidainak meghatározására, válassza a Csatlakozás a biztosított hidakhoz lehetőséget.

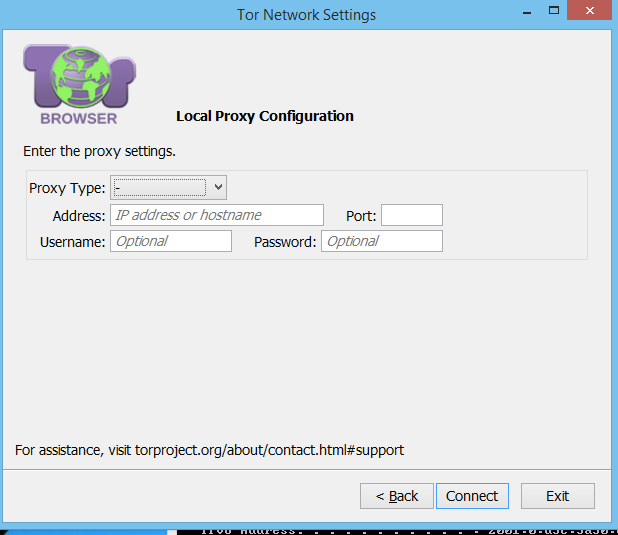

Ezután a proxy konfigurációs oldalára kerül.

Ha nem választ választ erre a kérdésre, akkor megkerüli a híd konfigurációs képernyőjét, és közvetlenül a proxy konfigurációs képernyőjére jut.

Írja be a proxy-adatait, majd kattintson a Csatlakozás gombra. Csatlakozik a Tor hálózatához, és elindul a Tor böngésző.

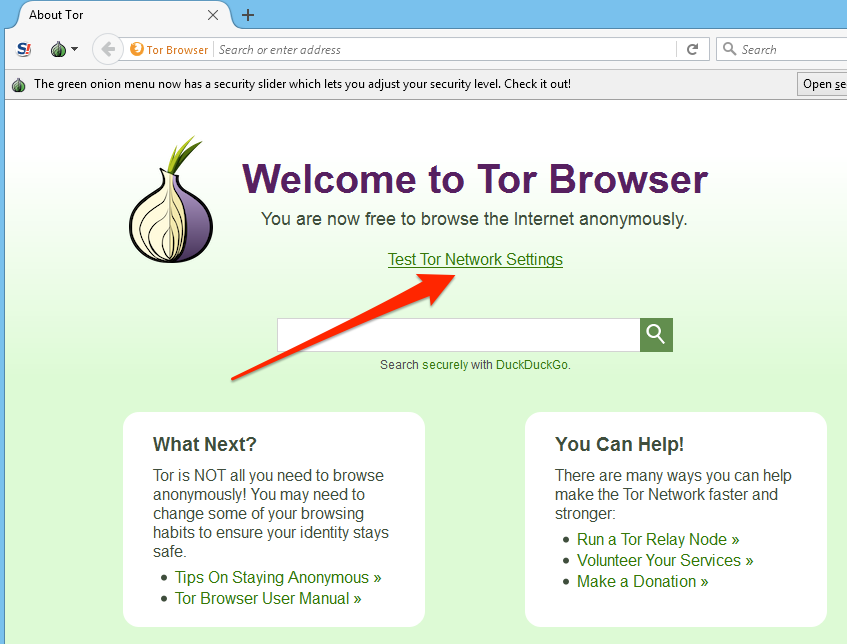

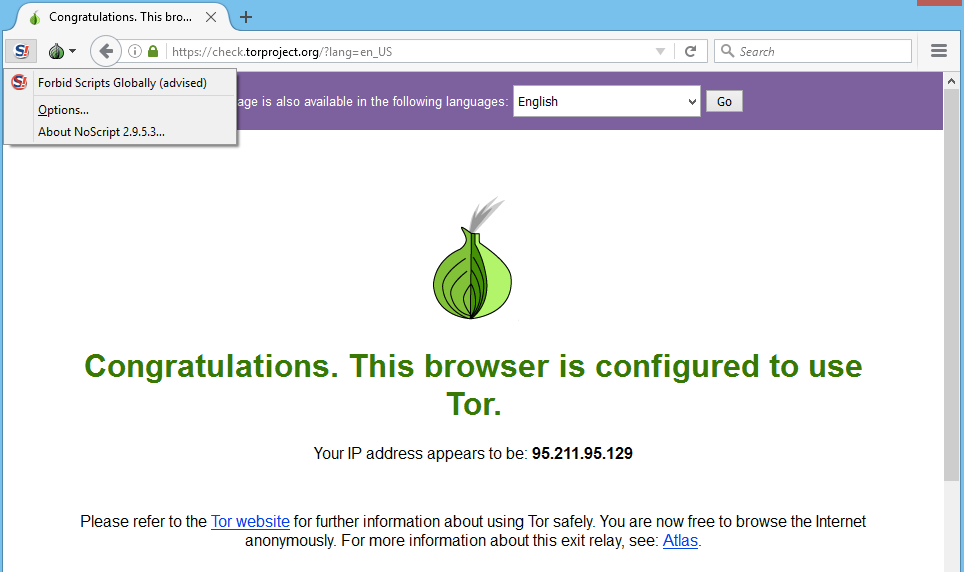

Kattintson a Test Tor Network Settings linkre, hogy megerősítse a csatlakozást. A megjelenített IP-cím nem lehet a sajátja.

Ha érdekli a hozzárendelt kilépő csomópont, kattintson az Atlasz linkre, hogy többet megtudjon róla.

A Tor böngésző telepítése a MacOS / OSX rendszerekhez

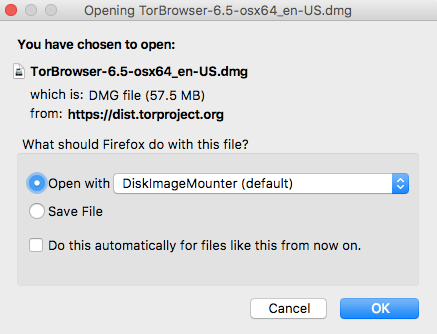

A Tor kliens MacOS / OSX rendszerre történő telepítéséhez keresse fel a valódi Tor Project letöltési oldalt, és válassza a Tor böngésző for Mac lehetőséget.

A program kéri, hogy nyissa meg a képfájlt, és helyezze át az alkalmazások mappájába:

Ezután megtalálhatja a Tor böngésző alkalmazást a Launchpadon. Az első futtatás ugyanazon a hídon és a proxy varázslón keresztül vezet, mint a Windows verzió. Miután ezt megfelelően elvégezte, kattintson a Csatlakozás gombra. Elindul a Tor böngésző. Kattintson a Test Tor Network Settings linkre, hogy ellenőrizze, hogy megfelelően működik-e, és megjelenik-e más IP-cím.

A Tor böngésző telepítése Linuxra

A Linux Tor böngésző egyetlen bináris futtatható fájl, amelynek nincs telepítési folyamata.

Bontsa ki a csomagolt tar fájlt, és létrehozza a tor-böngésző_hu-amerikai könyvtárat, amelyben a start-tor-browser.desktop nevű fájl található. Futtassa a fájlt a héjból, vagy kattintson duplán a fájlkezelőben a Tor böngésző elindításához. Ez elindítja a most már ismert első futási folyamatot, amely lehetővé teszi az esetlegesen szükséges hidak vagy proxyk beállítását, majd a Tor csatlakozását. A telepítésről részletes tudnivalók találhatók a cikk Tor Tor böngésző telepítése Windows operációs rendszerre című szakaszában.

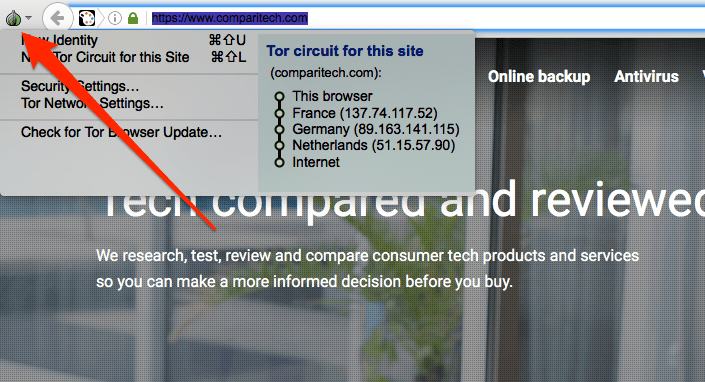

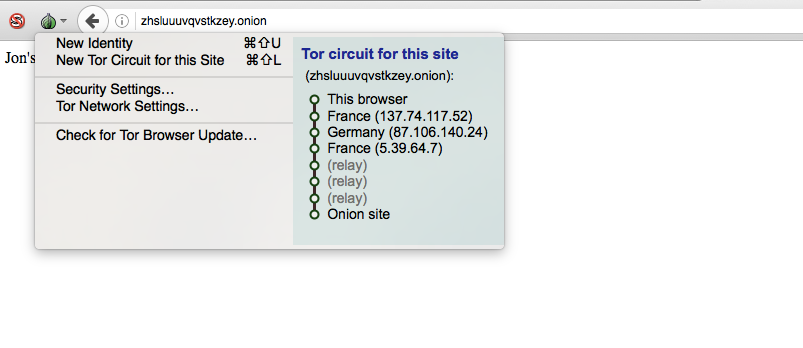

A böngésző címsor melletti hagymaikonra kattintva információt kap az Ön számára létrehozott Tor-áramkörről. Az áramkör a Toron át vezető út, amelyet az Ön kérése elvitt. Például a kanadai Comparitech weboldal megtekintéséhez beléptem a Tor-hálózatba Franciaországban, átugrottam Németországon keresztül, és kiléptem a tiszta hálózatba Hollandiában.

Tor szolgáltatás beállítása

A Tor-szolgáltatások egy meghatározott URL-struktúrát használnak. Az tiszta hálózatban már szoktunk olyan felső szintű domaineket (TLD) látni, mint például .com, .net és számtalan más ember. A TLD, amely nem létezik a tiszta hálózatban, az .onion, és fordítva, ez az egyetlen TLD, amely létezik a Tor hálózatban. Azaz, ha megpróbál csatlakozni egy Tor szolgáltatáshoz, például a Facebook Tor oldalához a https://www.facebookcorewwwi.onion oldalon anélkül, hogy Torhoz lenne csatlakoztatva, akkor nem lesz képes. Ez az elnevezési konvenció miatt néhány ember hagyománnyal említi a Tor szolgáltatásait.

Biztonsági szempontok a telepítés során

Most egy Tor szolgáltatást állítunk fel olcsó Linux VPS használatával. Ez az első lecke az OpSec-ben: mivel nem érdekel a Selyemút-modell, csak egy VPS-t vásárolok egy felhő-szolgáltatótól, amely örökre hozzárendel engem valamilyen módon ehhez a szerverhez. Olyan szervert kell használnia, amely tükrözi az ezzel kapcsolatos aggályait.

Egy másik megfontolás az, hogy ehhez a kiszolgálóhoz az ISP IP-címével történő kapcsolódás társítja Önt ehhez a szolgáltatáshoz. Ha ez aggodalomra ad okot, akkor ennek két fő módja van. Ha van más megfelelő módja annak, hogy ehhez a rendszerhez SSH nélkül csatlakozzon, akkor beállíthatja a Tor szolgáltatásait ezzel a módszerrel, és soha nem kell aggódnia. Ha azonban az SSH-n kívül más módon nem tud csatlakozni ehhez a szerverhez, akkor használja a Tor böngésző által biztosított SOCKS5 proxy-t az SSH-forgalom átirányításához. Mindkét módszer megakadályozhatja az ISP IP-címének társítását ehhez a szerverhez.

SSH Tor proxy segítségével

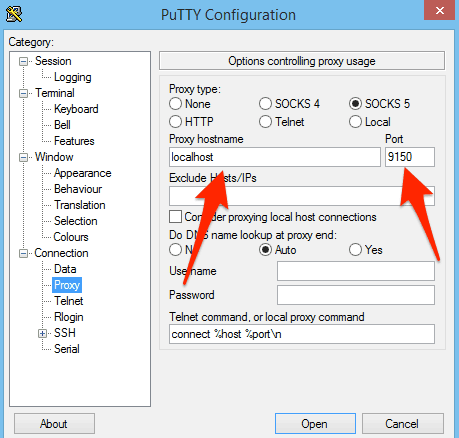

Ha PuTTY-t használ, akkor ezt a Proxy panelen konfigurálhatja:

Linux vagy macOS használatával az SSH-t a ProxyCommand argumentummal használhatja a kiszolgálójának megfelelő $ SERVERIP és $ USERNAME fájl segítségével. Az IP használata a létrehozott gazdagépnév helyett megakadályozhatja a DNS szivárgásokat:

$ ssh $ SERVERIP -l $ USERNAME -o ProxyCommand ="nc -X 5 -x helyi tárhely: 9150% h% p"

Ezt látom a kiszolgáló naplóiban:

5. febr. 16:34:34 host-172-20-0-101 sshd [11269]: Elfogadott jelszó a (z) $ USERNAME számára a 65.19.167.131 port 22323 ssh2 portól

Megkereshetjük a Tor Atlas-ot annak megerősítésére, hogy a 65.19.167.131 IP egy Tor exit csomópont az Egyesült Államokban, tehát minden jól néz ki.

Amint a Tor telepítve van a kiszolgálóra, dönthet úgy is, hogy beállít egy SSH Tor szolgáltatást, majd kapcsolódik a szolgáltatás .onion névvel. Ez a parancs így néz ki, és mivel a Tor proxies kéri, a localhost IP látható az SSH naplókban.

$ ssh $ YOURSERVICENAME.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x helyi tárhely: 9150% h% p" $USERID@$YOURSERVICENAME.onion jelszava: Utolsó bejelentkezés: [year]. febr. 5., 20:47:10, [year]. április 127.0.0.1-től

A Tor telepítése

Adja hozzá a Tor-lerakatot a telepítési forrásokhoz. Lehet, hogy a Tor elérhető a disztribúciókban, de elavulhat. Valószínűleg a legjobb a repo fájl, például az /etc/yum.repos.d/tor.repo létrehozása a Tor projekt aktuális repójával, a következő bejegyzések használatával:

[tor] name = Tor repo engedélyezve = 1 baseurl = https: //deb.torproject.org/torproject.org/rpm/el/6/$basearch/ gpgcheck = 1 gpgkey = https: //deb.torproject.org/ torproject.org/rpm/RPM-GPG-KEY-torproject.org.asc

Ezután telepítse a Tor-ot:

sudo yum install tor

A Debian és az Ubuntu csomagokat a https://deb.torproject.org/torproject.org/dists/ könyvtárban találhatja meg; frissítse a fenti konfigurációt a terjesztéshez szükséges módon.

Vessen egy pillantást az / etc / tor / torrc fájlra. A minimális fájl, amelyet engedélyeznie kell a fájlban, a következő:

RunAsDaemon 1 DataDirectory / var / lib / tor

Érdemes lehet a DNS-lekérdezéseinek a Tor útján történő továbbítását is. Ez kényszeríti az összes DNS-t a Tor-on keresztül azáltal, hogy hozzáadja ezt a torrc-fájlhoz (használjon valamilyen értéket a VirtualAddrNetworkIPv4-hez, amely értelme van a szerveren):

VirtualAddrNetworkIPv4 10.192.0.0/10 AutomapHostsOnResolve 1 TransPort 9040 TransListenAddress 127.0.0.1 DNSPort 53

A munka elvégzéséhez meg kell mondania a kiszolgálójának, hogy oldja meg a DNS-t a localhoston. Ezt megteheti úgy, hogy módosítja az /etc/resolv.conf fájlt, hogy megmondja a rendszernek, hogy a helyileg tárolt gombbal oldja meg ahelyett, hogy a jelenleg konfigurált névszervereket használja..

névszerver 127.0.0.1

Ezután indítsa újra a feloldót:

sudo szolgáltatási hálózat újraindítása

További információ a DNS-ről és a proxykről általában a Tor-projekt oldalon található.

A tényleges szolgáltatás előkészítése (web, SSH)

A Tor-szolgáltatás szó szerint bármilyen szolgáltatás lehet, amelyet az tiszta hálózaton futtatna. Példaként egy webszervert fogok használni, a karcsú Nginx (kiejtett Engine X) webszervert használva. A Tor az Nginx előtt fut, és proxyt küld minden kérésre. A CentOS-t használom ezekre az utasításokra, így ezeknek a parancsoknak a többsége minden Red Hat alapú disztribúcióban működni fog. Használhatja az apt get helyett yum a Debian-alapú rendszereken, mint például az Ubuntu, és az általam említett fájlok kissé eltérő helyeken lehetnek.

Telepítse az Nginx szoftvert a disztribúció csomagkezelőjével.

sudo yum install nginx

Emlékezzünk arra, hogy Tor proxy kéréseket fog végrehajtani a webszerverhez. Ez azt jelenti, hogy az Nginxnek csak a localhost portokon kell figyelnie. Ha az Nginx az Internethez csatlakoztatott hálózati felületeken is figyeli, akkor fennáll annak a veszélye, hogy rejtett szolgáltatása elérhető lesz az tiszta hálózaton. Ha az Nginx-et csak a localhosthoz köti, keresse meg az default.conf fájlt, és frissítse az alapértelmezett kiszolgálói stanzát. RPM-alapú disztrókban az alapértelmezett konfigurációs fájl általában itt található:

sudo vi /etc/nginx/conf.d/default.conf

Adja hozzá a localhost-ot az alapértelmezett figyelési irányelvhez, így így néz ki:

figyeljen a localhostra: 80 alapértelmezett_szerver; szerver név _; root / usr / share / nginx / html;

Indítsa újra az Nginx alkalmazást:

sudo serice nginx újraindítás

Tesztelje mind a 80, mint a localhost portot és az internethez hozzáférhető 80 portot. Maga a szerveren:

# curl -IL localhost HTTP / 1.1 200 OK Szerver: nginx / 1.10.2 Dátum: [year]. február 5., 20:13:33 GMT Tartalomtípus: text / html Tartalom-hossza: 3698 Utoljára módosítva: Hét, okt. 31 2016 12:37:31 GMT kapcsolat: tartsa életben ETag: "58173b0b-E72" Fogadási tartomány: bájt

Kiszolgálón kívül:

$ curl -IL 170.75.162.213 curl: (7) Nem sikerült csatlakozni a 170.75.162.213 80-as porthoz: A kapcsolat megtagadva

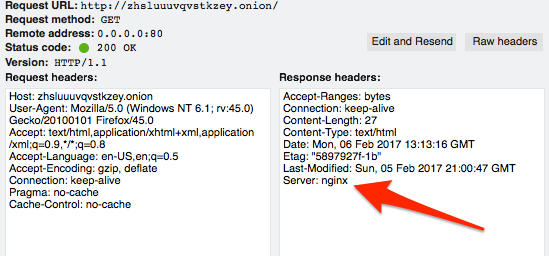

Annak ellenére, hogy előfordulhat, hogy információszivárgás történik azokban a fejlécekben, amelyeket kezelni kell, a kapcsolat beállítása jó. Bővebben a fejlécekről az OpSec szakaszban később.

A következő lépés: utasítsa Tor-ot, hogy hallgassa meg a forgalmat a 80-as porton lévő külső hálózati interfészen, majd proxyzza ezt a forgalmat a helyi Nginx telepítésre..

sudo vim / etc / tor / torrc

Adja hozzá a következő sorokat a végéhez. A HiddenServicePort irányelv formátuma az a port, amelyen a Tor elfogadja a kapcsolatokat, majd az IP: PORT a kérés proxyjához. Ebben az esetben azt szeretnénk, ha Tor hallgatna a szabványos 80-as HTTP porton, majd proxy visszajut a Nginx példányunkhoz a 80-as porton a localhoston. Ebből arra lehet következtetni, hogy proxykat is külön proxyokkal proxyolhat, nemcsak a Tor szolgáltatással kapcsolatos helyi szolgáltatásokat.

HiddenServiceDir / var / lib / tor / http_hs / HiddenServicePort 80 127.0.0.1:80

Újraindítás:

sudo service tor újraindítás

Az új HTTP Tor szolgáltatás nevének megismeréséhez keresse meg a torrc fájlban megadott HiddenServiceDir gazdagép nevét. Ez a cikk számára generált tényleges HTTP-szolgáltatásnév, de valószínűleg nem fog tovább működni a közzétételkor:

cat / var / lib / tor / http_hs / hostname

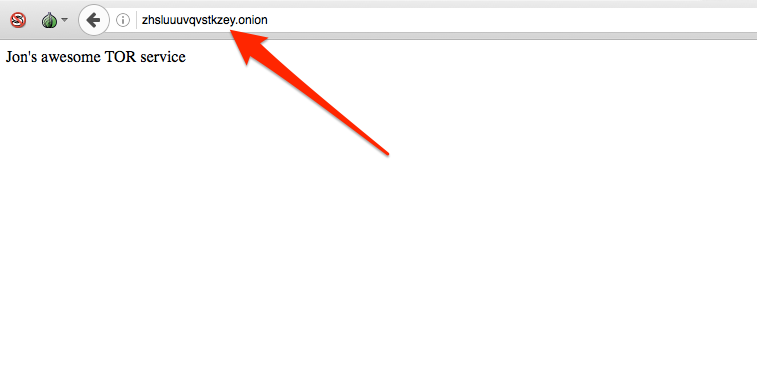

zhsluuuvqvstkzey.onion

Kb. 10 perc múlva ez működni fog a Tor-on, és képes lesz arra, hogy előhozza a Tor-böngészőben.

Vegye figyelembe a különféle Tor áramkört, amelyet egy hagymaszolgáltatás használ. Nem lép ki a Tor-ból az internetre, mint ahogyan a Tor használatával a Comparitech webhelyre jutáshoz korábban alkalmazták. Ennek oka az, hogy az .onion helyek csak a Tor belsejében helyezkednek el.

Most hozzáadhat további szolgáltatásokat, például Tor SSH szolgáltatást vagy bármi mást. Csak telepítse a használni kívánt szolgáltatást, majd adja hozzá a két HiddenService irányelvet a torrc-hoz, és indítsa újra a Tor.

sudo vim / etc / tor / torrc

HiddenServiceDir / var / lib / tor / ssh_hs / HiddenServicePort 22 127.0.0.1:22

Indítsa újra a Tor szolgáltatást a szervizkulcsok és a név előállításához:

sudo service tor restart sudo cat / var / lib / tor / ssh_hs / hostname oxxcatqaha6axbcw.onion

SSH beillesztése más gépből, a hagyma nevével:

ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x helyi tárhely: 9150% h% p"

[email protected] jelszava: Legutóbbi bejelentkezés: [year]. febr. 5., 20:53:20 [year]-ig 127.0.0.1-től

Miután megerősítette, hogy SSH-t használhat a hagyma névvel, ideje ideje lezárni az SSH-t az tiszta hálóból. Távolítsa el ezt a sort az / etc / ssh / sshd_config fájlban:

#ListenAddress 0.0.0.0

És cserélje le, hogy így legyen:

ListenAddress 127.0.0.1

És indítsa újra az SSH-t:

sudo service ssh újraindítás

Tartsa rejtett szolgáltatását rejtettként (OpSec)

Az operatív biztonság (OpSec) az a koncepció, amely szerint a könnyen elérhető és látszólag független információk gyűjtése nagyon specifikus információkat generálhat. Maga a Tor rendkívül jó anonimizálni a forgalmat, ám az emberek szörnyűek az OpSecnél. Emiatt sok olyan személyt sikerült azonosítani, akik Tor-ot használtak gonoszul.

A legmagasabb profilú Tor eset valószínűleg a Silk Road feketepiaci Tor webhelye. A weboldal mindkét generációjának rendszergazdáit, valamint néhány gyártót letartóztattak. Noha a finom részletek valószínűleg soha nem lesznek teljesen ismertek, a legtöbb esetben az anonimitást inkább a hanyag OpSec tönkreteszi, nem pedig magának a Tornak a gyengesége. Vannak azonban olyan esetek, amikor maga a Tor-hálózat veszélybe került.

Jelentések szerint a Tor ellenségei Tor csomópontokat működtetnek. Az ötlet az volt, hogy ha egy ellenfél elegendő relé- és kilépő csomópontot üzemeltet, akkor nagy forgalom elemzését lehet elvégezni az egyes felhasználók azonosítása érdekében. Az FBI Onymous művelete, amely levette a Silk Road 2.0-t, valamint 400 további helyet, valószínűleg a Tor csomópontokat futtatta nyomozási adatgyűjtésének részeként. Számos Tor-relé, amelyeket fejlécek megváltoztatására módosítottak a forgalmi információk feltárására, megjelent a Tor-hálózatban, amely a leállításhoz vezetett. Azt is megjegyezzük, hogy a 400 webhely közül 129-et egyetlen webtárhely-szolgáltató üzemeltetett. Ez azt jelentheti, hogy a host szolgáltatónál rossz az OpSec, vagy ez azt jelentheti, hogy együttműködött a bűnüldöző szervekkel azáltal, hogy olyan belső szerver információt szolgáltatott, amely a Tor normál felhasználói számára nem áll rendelkezésre.

Akárhogy is is van, ha el akarja választani a Tor rejtett szolgálatától való függetlenedést, akkor nagyon nagy feladata van előttünk. Az ellenfél költségvetése és meghatározása valószínűleg a siker meghatározó tényezője, nem pedig az Ön által személyesen tett lépések. De ez nem ok arra, hogy hanyagul legyünk. Ben Tasker átgondolt darabot írt a Tor OpSec-en, amelyet olvasni kell. Íme néhány dolog, amelyet felül kell vizsgálnia, hogy nem szivárog-e olyan információ, amely felhasználható az Ön azonosítására.

Műszaki OpSec

A biztonságot legjobban rétegekben lehet végrehajtani; nincs olyan ezüstgolyó, amely egy méretben megfelel az összes biztonsági modellnek. Ezt látjuk a Tor architektúrában abban, hogy egyetlen csomópont sem rendelkezik elegendő információval a felhasználó veszélyeztetéséhez. Ugyanígy, amikor a Tor szervert és szolgáltatásokat állítja be, nem szabad bíznia benne, hogy az adott felhasználási eset szem előtt tartásával konfigurálják őket.

Tűzfal

A két minta Tor szolgáltatást úgy konfiguráltuk, hogy csak a localhost felületen hallgassunk. Ennek elegendőnek kell lennie ahhoz, hogy megakadályozzuk őket a tiszta hálózatban. De történhetnek olyan dolgok, amelyek nem tartoznak a kezedbe, ezért érdemes egy biztonsági réteg és tűzfal hozzáadása az összes porthoz a teljes kiszolgálón. Ez megakadályozza, hogy szolgáltatásai hirtelen elérhetővé váljanak az tiszta hálózaton egy hibás frissítés vagy emberi hiba miatt.

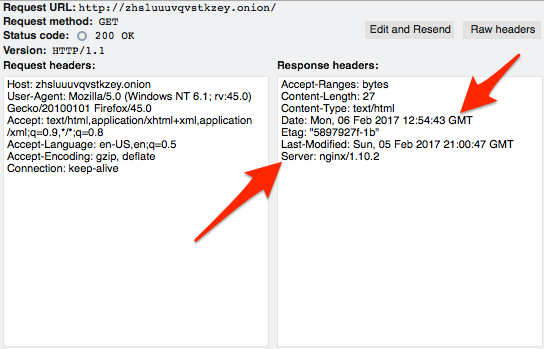

Alkalmazás fejlécei

Két oka van annak, hogy minél több fejlécet távolítson el minden szolgáltatásban. Először is valóban nyilvánosságra hozhatnak olyan információkat a rendszeréről, amelyek segítenek azonosítani a helyét. Másodszor, még ha nem is adnak ilyen információt, az összes adat felhasználható egy szerver ujjlenyomatának megkísérlésére, és később összekapcsolható más, ismert szerverrel annak azonosításához..

Az Nginx verzió karakterláncát eltávolíthatja a server_tokens irányelv használatával az Nginx konfigurációs fájl szerverén, helyén vagy a http szakaszban.

sudo vim /etc/nginx/conf.d/default/com

A szerver szakaszba tettem:

server {server_tokens ki; figyeljen a helyihostra: 80 alapértelmezett_szerver; szerver név _; …

Most a verzió eltűnt:

A fejlécek több modul segítségével továbbléphet az Nginx-szel. Ezzel beállíthatja vagy eltávolíthatja a fejlécek sokféleségét.

SSH

Az SSH-val különös figyelmet fordít a szerver azonosító ujjlenyomata. Amikor először csatlakozik egy SSH szerverhez, értesítést kap arról, hogy a rendszer nem tudja megerősíteni a távoli rendszer identitását, bemutatva a szerver kulcs ujjlenyomatát, és megkérdezte, hogy mit szeretne tenni. Legtöbbünk elfogadja, majd a szerver nyilvános kulcsát az ismert_hosts fájlban tároljuk. A szolgáltatáshoz történő csatlakozás későbbi kísérletei már nem sürgetnek bennünket:

$ ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x helyi tárhely: 9150% h% p" Az ‘oxxcatqaha6axbcw.onion ()’ host hitelessége nem állapítható meg. Az RSA kulcs ujjlenyomata SHA256: FroAZ5QibIdWgYyCajY3BxMQjR5XGQFwS1alTOarmQc. Biztosan folytatja a csatlakozást (igen / nem)? igen Figyelem: Az „oxxcatqaha6axbcw.onion” (RSA) végleges hozzáadása az ismert gazdagépek listájához. [email protected] jelszava:

Ez a sor hozzáadódik a know_hosts fájlhoz:

oxxcatqaha6axbcw.onion ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEArIR0Jn5fhY7kQxb37jBC1 + hRFZlxjrs4YsWf4DVJjjY7dlVzhN5mFnmBZMNS

8ukJp9BysAp0GbPDYT2egCggHfX79806KSMBIuUiU + g6AsxsyZPjv8t2xRc7KBfqaDL2BVqOy1bnxUva1AsPHeRG / symeTA3

Zo + Qz0YVNMN + fPCS3YA7Bc7u1YbP6KLpwyFs + CEcJdH1mHiGTx2Z0l9q7atj8tAheO7livBpLacP0SPseQqkEfJ / GWVUB7cW

KB7S2N1dy1M9im883Lpgp9Xe2doy2vScNwb70tES4zZg08AjSsybLXzSdYTEUqSP6IS0YWBE1dqdlfw ==

Tehát, amikor legközelebb bejelentkezem, ez a lépés nem kerül végrehajtásra:

$ ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x helyi tárhely: 9150% h% p" [email protected] jelszava: Utolsó bejelentkezés: [year]. február 6., hétfõ 13:25:50, [year].0.0.1-től

A probléma az ismert_hosts fájlban rejlik. Mivel korábban a nyilvános IP és a Tor proxy segítségével csatlakoztam a kiszolgálómhoz, már van egy bejegyzés ehhez a hagyma ujjlenyomathoz egy másik IP cím alatt:

170.75.162.213 ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEArIR0Jn5fhY7kQxb37jBC1 + hRFZlxjrs4YsWf4DVJjjY7dlVzhN5mEnmBZMsNSLbr9B3Fzk

8ukJp9BysAp0GbPDYT2egCggHfX79806KSMBIuUiU + g6AsxsyZPjv8t2xRc7KBfqaDL2BVqOy1bnxUva1AsPHeRG / symeTA3

Zo + Qz0YVNMN + fPCS3YA7Bc7u1YbP6KLpwyFs + CEcJdH1mHiGTx2Z0l9q7atj8tAheO7livBpLacP0SPseQqkEfJ / GWVUB7cWK

B7S2N1dy1M9im883Lpgp9Xe2doy2vScNwb70tES4zZg08AjSsybLXzSdYTEUqSP6IS0YWBE1dqdlfw ==

Ez egy nagyon erős korrelátor. Szinte biztos, hogy ezen információk alapján a 170.75.162.213 IP-cím az Torx szolgáltatást tárolja az oxxcatqaha6axbcw.onion oldalon..

Ez csak két példa arra, hogy miként lehet ujjlenyomatot készíteni szolgáltatásáról a későbbi azonosításhoz. Valószínűleg nem lehet felsorolni a szolgáltatás azonosításának minden lehetséges módját, de az alkalmazás fejlécei és viselkedése jó átfogó témák.

Viselkedési OpSec

Vannak nem technikai módok is, amelyekkel szolgáltatásodat Önhöz is köthetik.

üzemidő

Az Ön szolgáltatásai rendelkezésre állnak. Sok Tor szolgáltatást nem a hagyományos adatközpontok tárolják, és csak szórványosan érhetők el. Az üzemidő-ciklusok korrelálása nyomokat adhat a kezelő időzónájára vagy munkatervére.

Számlaadatok

Nincs értelme használni a Tor-ot anonimitás szempontjából, ha belép egy webhelyre, majd azonosító információval jelentkezik be. Ross Ulbricht, akit elítélt a Silk Road félelmetes kalóz Roberts-éként (1.0 verzió), egy könyvtárban egy pillanatra elvonta az FBI ügynökei, és egy másik FBI ügynök megragadta laptopját és futott. Ulbricht be volt jelentkezve Silk Road DRP fiókjába. Nyilvánvalóan Ulbrichtet már azonosították és felállították, de ez a kis társadalmi tervezés lehetővé tette az FBI számára, hogy elkapja őt bejelentkezve a keresett személy számlájára..

Felhasználónév korreláció

Sokan fogantyúkat vagy álneveket használnak az interneten az igazi identitásuk elrejtésére. Bizonyos esetekben a fogantyút korán választják meg, és csak hajlamosak ragaszkodni hozzá, vagy legalábbis időről időre újra felhasználni. Ez rossz OpSec.

Noha ennek semmi köze sincs a Tor-hoz, jó példa arra, hogy a történeti számlaadatok felhasználhatók-e az emberek azonosítására. Hillary Clinton Paul Combetta e-mail adminisztrátorát a Reddit felhasználók „stonetear” felhasználóként célozták meg, aki információt kért arról, hogyan kell módosítani az e-mail címzetteket, mindaddig, amíg a Clinton privát e-mail szervere hírek felszínre kerültek. Ennek a fogantyúnak a hosszú és könnyen követhető története van, tehát szinte anonimitást nem adott.

Mint az OpSec technológiával kapcsolatos aggodalmakkal, valószínűleg nincs korlátozás annak a viselkedésnek a típusára, amely összegyűjthető és korrelálható a Tor szolgáltatás üzemeltetőjének azonosításához. Az ellenfelednek egyszerűen el kell fogynia az ötletekből és a pénzből, mielőtt megtenné.

sgáljuk, amely elengedhetetlen a rejtett Tor szolgáltatások eléréséhez.

A Tor böngésző telepítése Windows rendszerre

A Tor böngésző telepítése rendkívül egyszerű a Windows rendszeren. Először is, töltsük le a Tor böngészőt a hivatalos weboldalról: https://www.torproject.org/download/. Ezután kattintsunk a letöltött fájlra, és kövessük az utasításokat a telepítéshez. A telepítő automatikusan beállítja a Tor böngészőt, és elindítja a Tor klienset. Ezután már elérhetjük a rejtett Tor szolgáltatásokat a böngészőben.

A Tor böngésző telepítése a MacOS / OSX rendszerekhez

A Tor böngésző telepítése a MacOS / OSX rendszerekhez is rendkívül egyszerű. Töltsük le a Tor böngészőt a hivatalos weboldalról: https://www.torproject.org/download/. Ezután kattintsunk a letöltött fájlra, és húzzuk a Tor ikonját az alkalmazások mappába. Ezután indítsuk el a Tor böngészőt az alkalmazások mappából, és már elérhetjük a rejtett Tor szolgáltatásokat a böngészőben.

A Tor böngésző telepítése Linuxra

A Tor böngésző telepítése Linuxra is rendkívül egyszerű. Töltsük le a Tor böngészőt a hivatalos weboldalról: https://www.torproject.org/download/. Ezután csomagoljuk ki a letöltött fájlt, és indítsuk el a telepítőt a következő parancsokkal:

cd letöltések

tar -xvf tor-browser-linux64-10.0.2_en-US.tar.xz

cd tor-browser_en-US

./start-tor-browser.desktop

Ezután már elérhetjük a rejtett Tor szolgáltatásokat a böngészőben.

Tartsa rejtett szolgáltatását rejtettként (OpSec)

A rejtett Tor szolgáltatások futtatása nagyon fontos, ha biztonságos és névtelen módon szeretnénk elérni a webhelyünket. Azonban fontos megjegyezni, hogy a rejtett szolgáltatások futtatása nem garantálja a teljes anonimitást és biztonságot. Számos műszaki és viselkedési OpSec intézkedést kell tennünk annak érdekében, hogy a rejtett szolgáltatásunk valóban rejtett maradjon.

Műszaki OpSec

A műszaki OpSec intézkedések közé tartozik a Tor kliens és a webszerver biztonságos beállítása, a rendszeres frissítések és a biztonsági mentések készítése. Fontos, hogy a Tor kliens és a webszerver mindig a legfrissebb verzióban legyenek, és hogy a biztonsági mentéseket rendszeresen elvégezzük.

Viselkedési OpSec

A viselkedési OpSec intézkedések közé tartozik a rejtett szolgáltatásunkhoz való hozzáférés korlátozása, a biztonságos jelszavak használata, a biztonsági mentések tárolása biztonságos helyen, és a rendszeres ellenőrzések és frissítések végrehajtása. Fontos, hogy csak megbízható személyeknek adjunk hozzáférést a rejtett szolgáltatásunkhoz, és hogy a biztonsági mentéseket mindig biztonságos helyen tároljuk.

Összességében a Tor rejtett szolgált