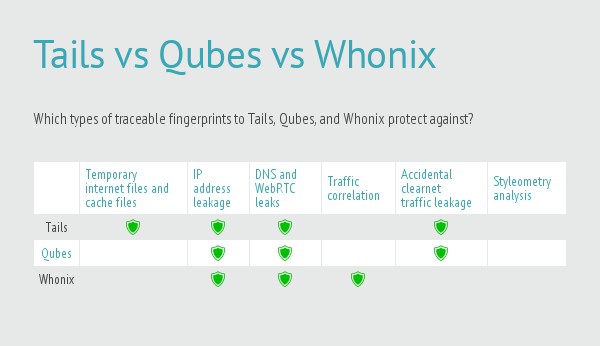

Számos, az adatvédelemre összpontosító operációs rendszer érhető el. Legtöbbjük Linux alapú, és hasonlóan magához a Linuxhoz nehéz lehet kitalálni a különbségeket az ilyen sokféle lehetőség között. Általában véve kétféle biztonsági / adatvédelmi operációs rendszer létezik: azok, amelyek a névtelenség biztosítására összpontosítanak, és azok, amelyek számítógépes kutatáshoz behatolási eszközöket tartalmaznak. Ez a cikk a magánélet védelmére összpontosít, és három fő módszert fedez fel ennek elérésére: kettő a virtualizációt használja az elszigetelés létrehozására, és a régi kipróbált és valós módszer az élő CD-k használatához.

Az élő CD egy rendszerindító CD (vagy USB-meghajtó), amelyet bekapcsolás előtt a számítógépbe indít. Az élő CD-k semmit nem telepítenek a gazdarendszerre, és a leállításkor semmilyen dokumentumot vagy más nyomot nem hagy hátra. Ez biztosítja, hogy semmilyen rosszindulatú program vagy nyomkövető szoftver ne maradjon fenn több munkamenet során. Ebben a cikkben a TAILS Live CD-t fogjuk használni.

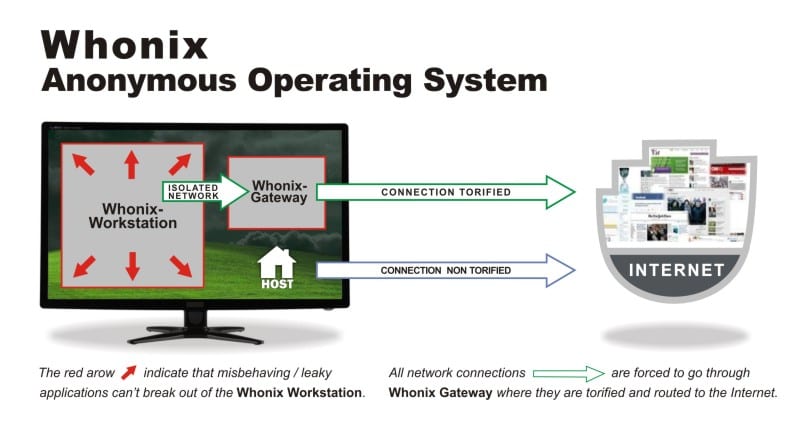

A virtualizációhoz a Qubes OS-t és a Whonix-ot fogjuk vizsgálni. A Qubes OS egyre növekvő mértékben megbízható virtuális gépeket hoz létre, hogy a nem megbízható virtuális gépen zajló tevékenységek ne befolyásolják mások alkalmazásait. A Whonixnek egy kétrészes rendszere van, amelynek segítségével minden munkáját virtuális gép munkaállomáson hajtja végre. Az egész hálózati forgalmat átirányítja a Tor virtuális hálózathoz csatlakozó másik virtuális gép átjárón keresztül.

Mindhárom módszernek megvannak az előnyei és hátrányai.

Qubes OS – Egy ésszerűen biztonságos operációs rendszer

A Qubes operációs rendszert legjobban egy Xen disztribúciónak lehet leírni, amely virtuális Linux tartományokat futtat. A Xen nagyon stabil és érett csupasz fém 1. típusú hipervizor. Az ilyen típusú virtualizáció analóg azzal, amit elképzelhet, amikor egy olyan terméket használ, mint a VirtualBox, egy fontos különbséggel. Az 1. típusú hipervizor alatt nem fut olyan operációs rendszer, amely veszélyeztethető. A Xen a csupasz fémre van telepítve, majd virtuális gépeket hozhat létre és kezelhet.

Ez az architektúra lehetővé teszi a Qubes számára, hogy külön virtuális gépeket (tartományokat, Xen nyelven) hozzon létre az alkalmazások futtatásához. Ez biztosítja, hogy a kockázatos alkalmazások nem befolyásolhatják a megbízható alkalmazásokat, és nem is írhatnak a mögöttes fájlrendszerbe. Ez az elválasztási szint önmagában nem nyújt anonimitást, de jelentős védelmet nyújt a rosszindulatú programok elterjedése ellen. Ha végül rosszindulatú programokkal fertőzött egy rossz webhelyről, vagy ha e-mailes adathalász csalások áldozatává válnak, akkor a rosszindulatú programok nehezen terjednének azon a tartományon kívül, amelyben vannak..

A Qubes ezeket a Xen doméneket kvernek hívja. Számos próbát hoz létre az alkalmazáspéldányok hozzárendelésére. Például olyan webhelyek szörfözését, amelyekben nincs oka bízni, valószínűleg a legmegfelelőbb feladat a megbízhatatlan árajánlat. A megbízható webhelyeken és alkalmazásokban végzett munkával kapcsolatos tevékenységeket a megbízható zónában lehet elvégezni. A lényeg az, hogy mindegyik qube csak abban az esetben képes befolyásolni az ugyanazon qube alkalmazásokat.

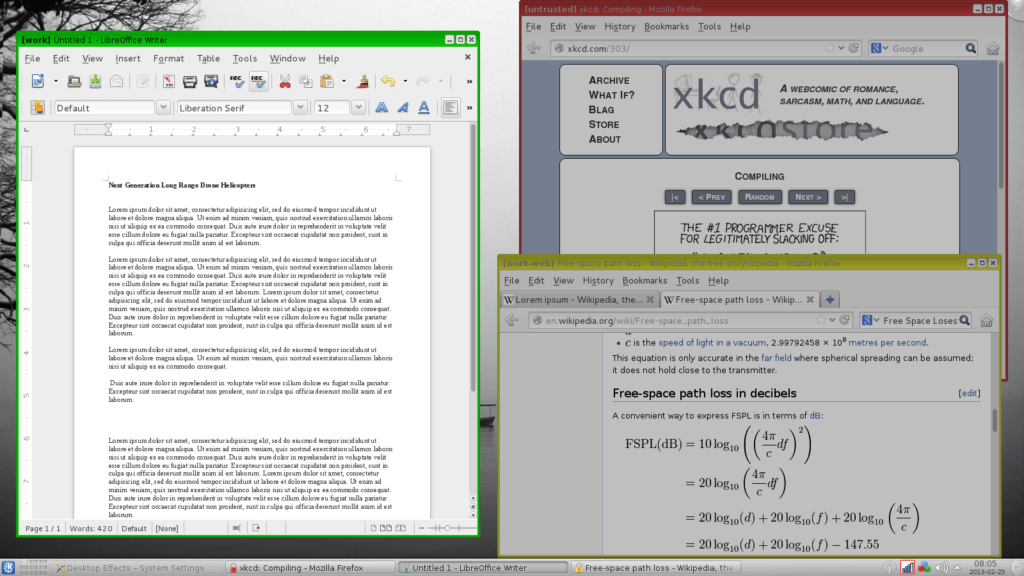

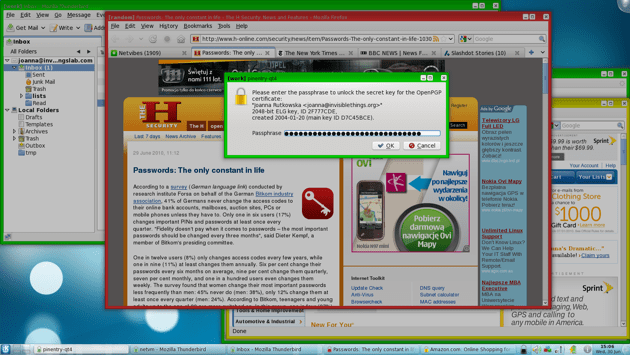

Annak érdekében, hogy megkönnyítse a próbák egyenes tartását, miközben azokat használja, minden ablakon van egy „felejthetetlen” színes ablakszegély, amely jelzi az egyes számlák biztonsági szintjét. A Qubes csapata kijelenti, hogy az ablakkeretek nem felejthetetlenek, mert a Xen tartomány nulla (dom0) szintjén vannak felépítve, amely az a privilegizált tartomány, amelyet a Xen a rendszerindításkor indít, és ebben az esetben kezeli az összes többi domaint vagy qube-t. A próbák nem képesek kölcsönhatásba lépni a dom0-val, és a próbák nem előnyösek, vagyis maguk nem tudják elérni az alacsony szintű rendszer funkcióit.

Kép: https://www.qubes-os.org/screenshots/

Kép: https://www.qubes-os.org/screenshots/

Az ablakkeretek színezése meglehetősen azonnali módszert kínál az egyes ablakok megbízhatósági szintjének megtekintésére. Ebben a képernyőképben piros (nem megbízható), zöld (megbízható) és sárga (valahol a középső részen) ablak szegélyeket láthatunk. Könnyű belátni, hogy a jelszó megadása a megbízható (zöld) domain alkalmazásból származik, annak ellenére, hogy valamelyik megbízhatatlan (piros) alkalmazás felett van. Egy nagyon gyakori adathalász módszer, ha egy weboldalt használ egy nagyon reális bejelentkezési mező létrehozásához valamilyen szolgáltatáshoz, és megkísérli az embereket beírni a hitelesítő adataikat. Ha ez a helyzet lenne, a jelszómező piros színű szegéllyel lenne, amely jelzi, hogy valami kockázatos lehet.

Kép: https://www.qubes-os.org/screenshots/

Kép: https://www.qubes-os.org/screenshots/

A jó névtelenségi réteg ragaszkodásának a már robusztus biztonsági modellre kiváló módja a Whonix használata, amelyet később tárgyalunk a Qubes-szel. Mivel a Qubes OS az egyes alkalmazásokat külön qube-ben futtatja, a Whonix átjáró és a munkaállomás külön qube-kben fog futni. Ez tovább kivonja őket egymástól. Ha a Whonix átjárót vagy a munkaállomást a saját hálózatukban futtatják és valamilyen módon veszélybe kerülnek, akkor nem férhetnek hozzá a számítógép más alkalmazásához. Itt található útmutatás a Whonixhoz szükséges Qubes OS sablonok létrehozásáról.

QubesOS profik

- Az alkalmazások szétválasztása a homokozóba helyezett virtuális gépek használatával biztosítja, hogy a kizsákmányolt alkalmazást vagy rosszindulatú javascriptet ne lehessen továbbítani más alkalmazásokra vagy a gazda operációs rendszerre..

- A Whonix használata a QubesOS-n belül további fokú elválasztást biztosít az internettől azáltal, hogy kényszeríti az összes internetes forgalmat a Whonix Tor átjárón keresztül

QubesOS hátrányok

- A Qubes operációs rendszert nehéz tesztelni, mert nem teljesít jól, vagy egyáltalán nem működik egy virtuális gépen.

- A letöltési oldalon nem támogatott élő CD található. Lehet, hogy nem működik a rendszerén. És mivel nem támogatott, az nem igazán teljesíti a Live CD feladatát azáltal, hogy lehetővé teszi, hogy felhasználd annak bizalmát, hogy a teljes telepítés hogyan fog működni. Ezért eléggé elragadt egy teljesen vagy semmit telepítő Qubes-ről a számítógépére, hogy megnézze, hogyan működik.

Whonix – névtelenség két részből áll

A Whonix kifejezetten anonimitás biztosítására szolgál az internet használata közben. Két virtuális gépből, az átjáróból és a munkaállomásból áll. A munkaállomás csak az átjáróval tud beszélni, és az átjáró Tor-on keresztül kapcsolódik az internethez. Mindkettő VirtualBox virtuális gép, így bármilyen operációs rendszeren futtathatja, amelyen a VirtualBox fut.

A Whonix munkaállomás és az átjáró úgy van beállítva, hogy privát hálózatot használjon a gazdagépen. A munkaállomás teljes forgalmát az átjáróra irányítja, amely a Tor hálózatot használja az internet eléréséhez. A munkaállomáson végzett összes hálózati tevékenység a Toron keresztül történik.

A gazdagép nem vesz részt a Whonix magánhálózatában, ezért továbbra is normál internetkapcsolatát használja.

Kép: https://www.whonix.org/

Kép: https://www.whonix.org/

Amellett, hogy az összes munkaállomás-igényt csupán a Tor-on keresztül proxiálja, a Whonix átjáró védi az azonosítás ellen is a Tor-áramkörök különböző alkalmazásokhoz történő felhasználásával szemben. Az átjáró a Stream Isolation alkalmazást biztosítja annak biztosítása érdekében, hogy a munkaállomás különböző alkalmazásai eltérő útvonalakat vegyenek át a Toron keresztül. Noha ez alapértelmezés szerint konfigurálva van, a Toroni elkülönítésről többet megtudhat a Whonix wikiben.

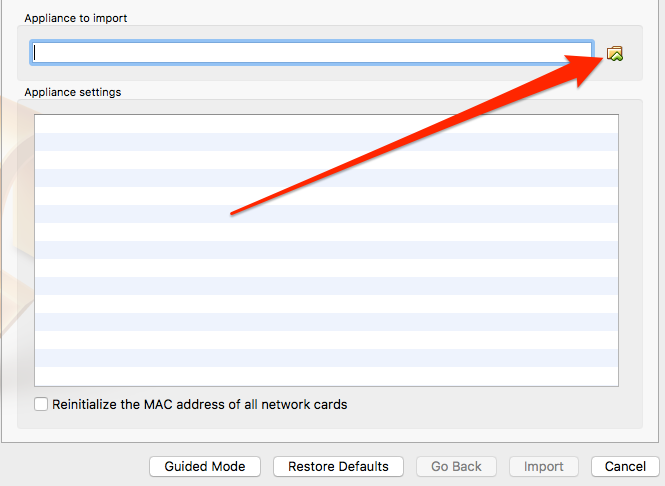

Töltse le a két készüléket a Whonix webhelyről itt, majd importálja őket egyenként a VirtualBox-ba.

Válaszd ki a fájlt -> Készülék importálása:

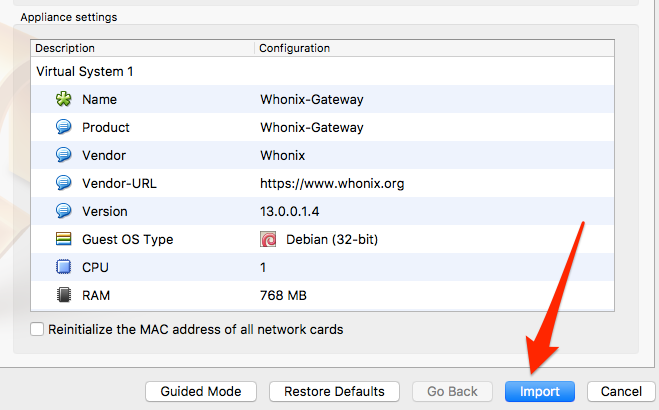

A VirtualBox néhány perc alatt elolvassa a készüléket, majd megjeleníti annak beállításait. Kattintson az Importálás gombra a véglegesítéshez, majd kattintson a Start gombra az átjáró virtuális gépének elindításához.

Whonix átjáró

Az átjáró a parancssorból futtatható. Ha a rendszer kevesebb, mint 2 GB RAM-mal rendelkezik, fájdalmas lehet két teljes értékű asztali számítógép futtatása, így dönthet úgy, hogy az átjárót fej nélkül futtatja. A munkaállomást és a cikk átjáróját is az asztalra fogom használni, mivel könnyebb bemutatni a fogalmakat.

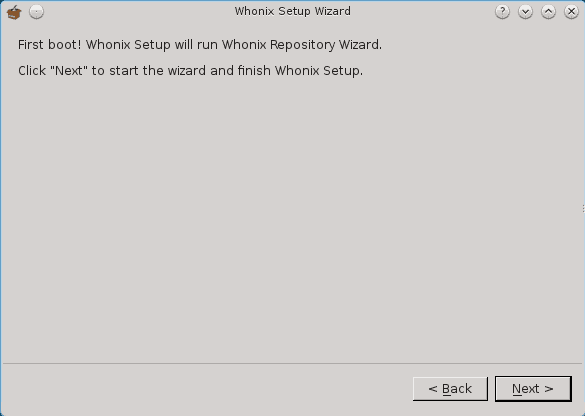

Az első futtatás varázsló két képernyőt jelenít meg, figyelmeztetésekkel arról, hogy a Whonixra miként nem lehet hivatkozni az anonimitás biztosítására:

A Whonix egy kísérleti szoftver. Ne hagyatkozzon rajta az erős névtelenség miatt.

Ez egy kicsit zavaró, mert a Whonix weboldal főoldalán kifejezetten kimondja, hogy az anonimitást biztosítja a hibabiztonság szempontjából:

Az online névtelenséget lehetővé teszi a Tor hálózat hibabiztos, automatikus és asztali szintű használatával.

Úgy gondolom, hogy itt az alapvető üzenet az, hogy sokféle módon elmondhatja az ön azonosítását, amelynek semmi köze sincs a műszaki biztosítékokhoz.

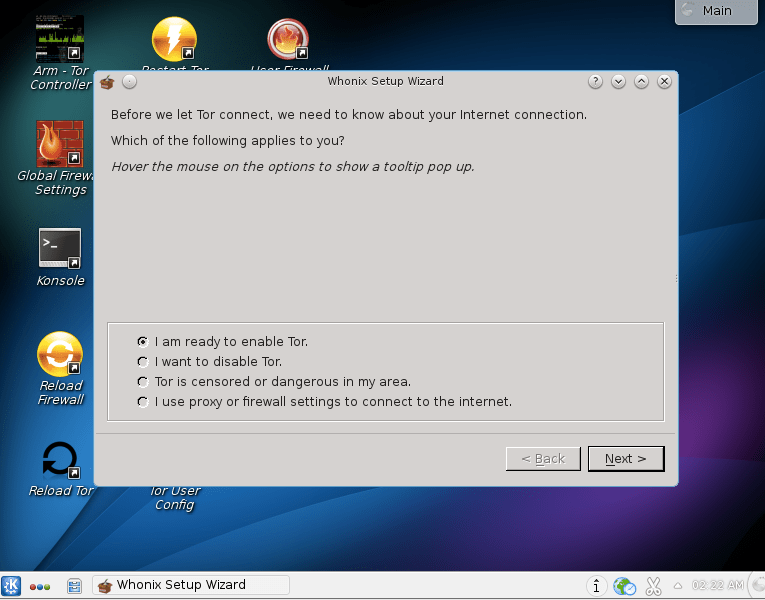

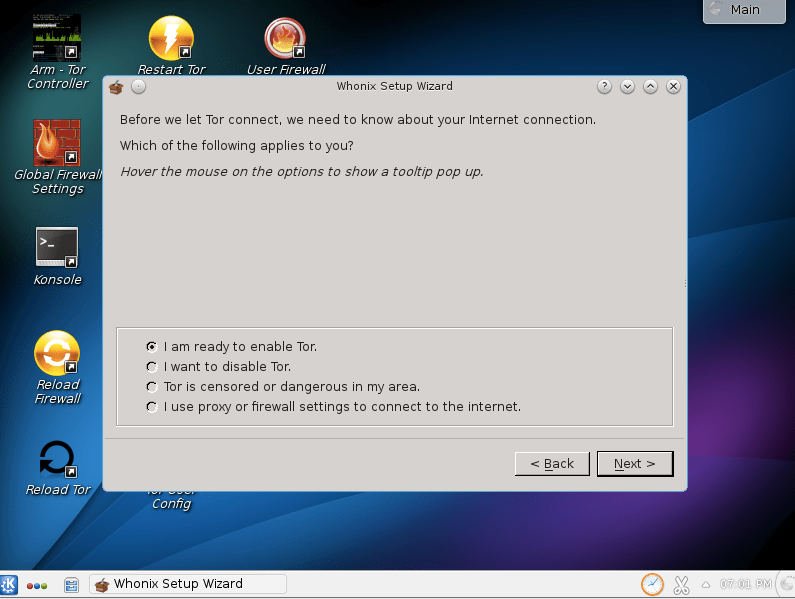

A következő lépés annak konfigurálása, hogy az átjáró hogyan kapcsolódjon a Tor hálózathoz. Az itt megadott lehetőségek utánozzák a szokásos Tor beállítási lehetőségeket a hidak és a proxyk vonatkozásában. Ha az egérmutatót ezen opciók fölé viszi, a Whonix megjeleníti a torrc fájlban a változáshoz szükséges változtatásokat. Ez automatikusan nem fog változtatni az Ön számára.

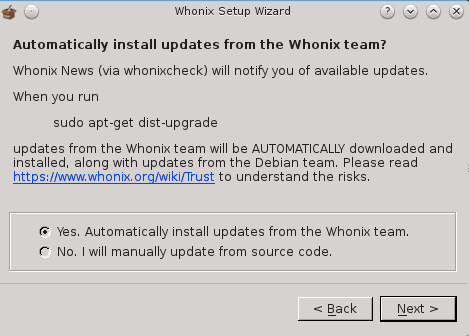

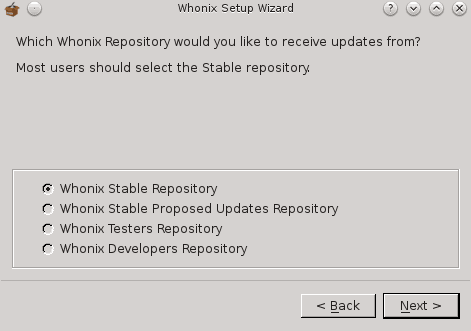

A következő lépés a frissítések elvégzésének konfigurálása.

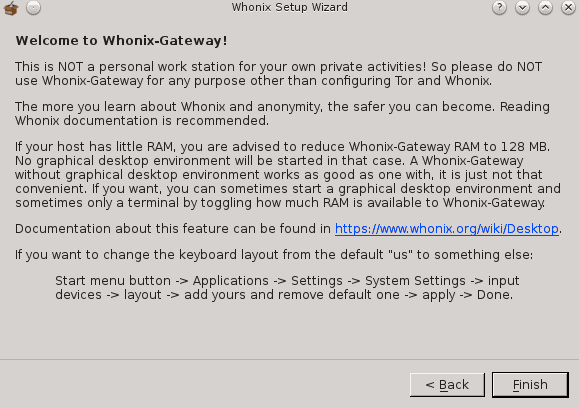

És végül egy figyelmeztetés, hogy ez a Whonix átjáró, ezért nem szabad munkaállomásként használni.

Whonix munkaállomás

Most, hogy a Whonix átjáró telepítve van és csatlakozik a Tor-hoz, ideje elindítani a munkaállomást. Importálja a munkaállomás virtuális gépet az átjáró elkészítésekor, és indítsa el. Ugyanazok a szabályok és kikötések jelennek meg. Ezután konfigurálhatja a frissítési beállításokat.

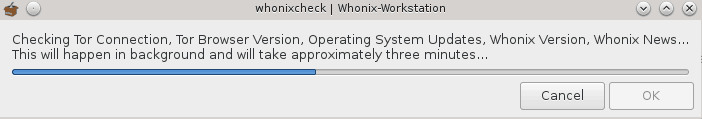

Hagyja, hogy az első frissítés befejeződjön, és a munkaállomás készen áll a használatra:

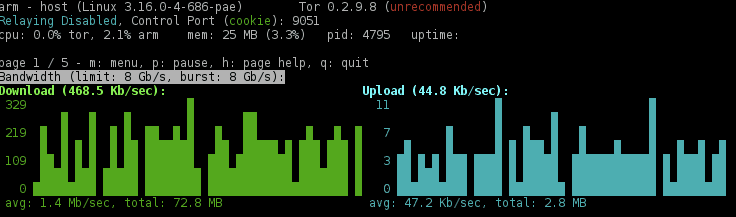

Ha látni akarja az átjárót, indítsa el a Tor böngészőt a munkaállomáson, majd indítsa el a Tor anonimizáló relémonitorát (ARM). Látni fogja az átjárón áthaladó munkaállomás forgalmát.

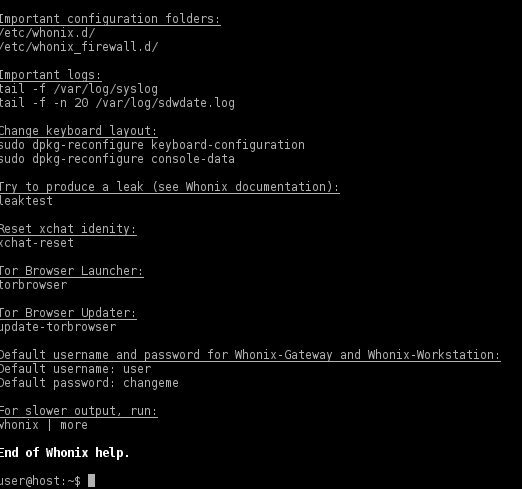

Alapvető segítségért nyissa meg a terminál ablakot, és írja be önmagában a whonix-ot. Megjelenik egy súgóképernyő, amely tartalmazza az alapértelmezett felhasználói hitelesítő adatokat. Használhatja azokat a gyökérfajtához, hogy megnézze a hálózati interfészeket.

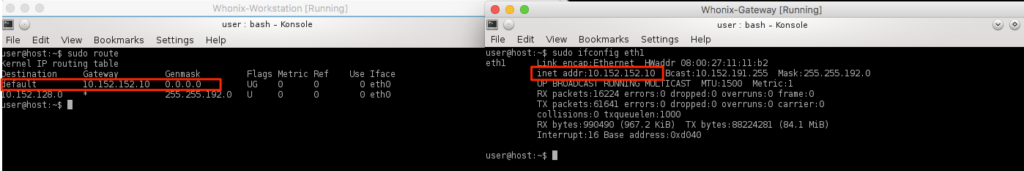

A hálózati interfészek gyors ellenőrzése azt mutatja, hogy a munkaállomás a várt módon használ egy privát IP-címet, és az összes forgalmát az átjárón keresztül irányítja.

Az átjáró leállítása megakadályozza, hogy a munkaállomás egyáltalán csatlakozzon az internethez.

Whonix profik

- A VirtualBox technológia használata biztosítja, hogy a legszélesebb körű emberek használhassák a Whonixot. A VirtualBox minden nagyobb operációs rendszerhez elérhető és ingyenes.

- Az alapértelmezett telepítés és használat rendkívül egyszerű. A munka megkezdéséhez nincs szükség speciális ismeretekre vagy konfigurációra.

Whonix hátrányai

- Míg a Whonix munkaállomás elválasztva van a gazdagéptől, további elválasztás nincs. A kockázatos és nem kockázatos viselkedés a munkaállomáson egyaránt veszélyes, mint mindkettő a gazdagépen.

- Mivel a névtelenséget csak a munkaállomás virtuális gépe tartalmazza, könnyű elfelejteni használni, és véletlenül a gazdagépet is használhatja.

Farok – Az Amnesic Incognito Live rendszer

A Tails egy élő operációs rendszer, melyet a Debian GNU / Linux alapján építettek ki. Nincs telepítési folyamat. Indítja el a számítógépet, és az az ideiglenes adathordozóról indul, ahonnan indult. Amikor leállítja, elfelejti (amnés) és segít névtelenné tenni, miközben használja (inkognitó).

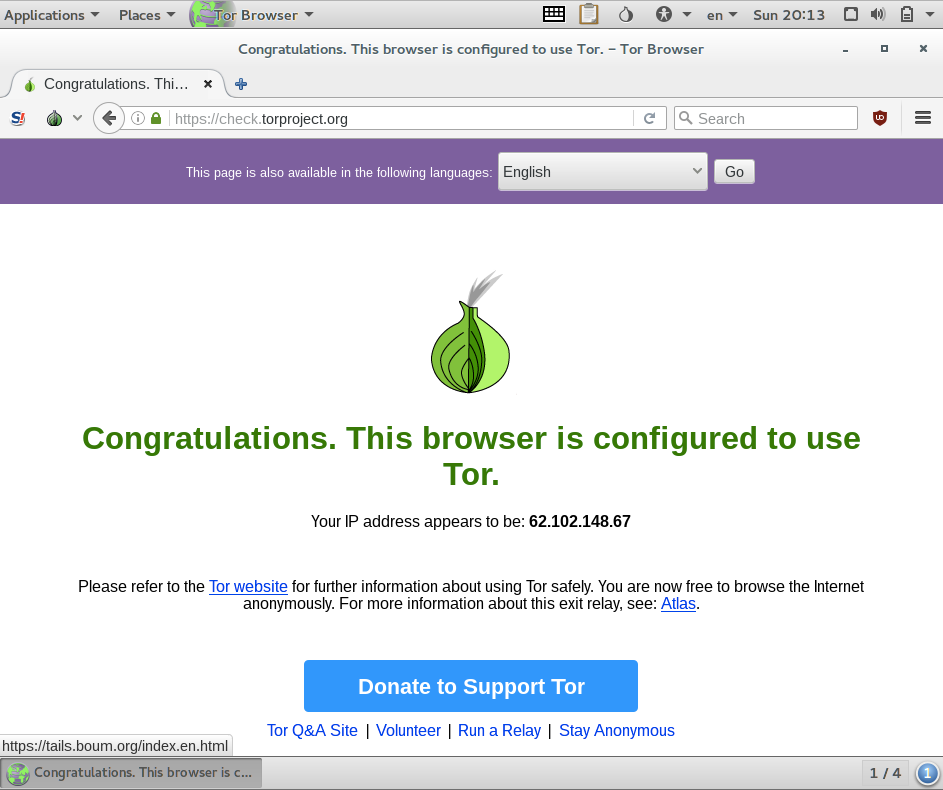

Minden hálózati kapcsolatot a Tor hálózaton keresztül vezetünk, és az internetet közvetlenül megkísérlő alkalmazásokat blokkoljuk. A Tor alapértelmezés szerint van beállítva, de a farok is konfigurálhatók az I2P névtelen hálózat használatához.

A letöltési folyamat elindításához kattintson ide: https://tails.boum.org/install/index.en.html. Úgy tűnik, hogy az utasítások kissé érintettek; Nem tudom, miért van szükség több USB memória vagy mobiltelefon használatára az utasítások elolvasása érdekében. Egyszerűen letöltöttem a Tails ISO fájlt, és a VirtualBox-ba töltöttem be, mint én. Ha helyesen fogja használni a farokat, akkor az ISO-t el kell írnia néhány olyan adathordozóra, amelyről elindulhat; általában CD / DVD vagy USB memória.

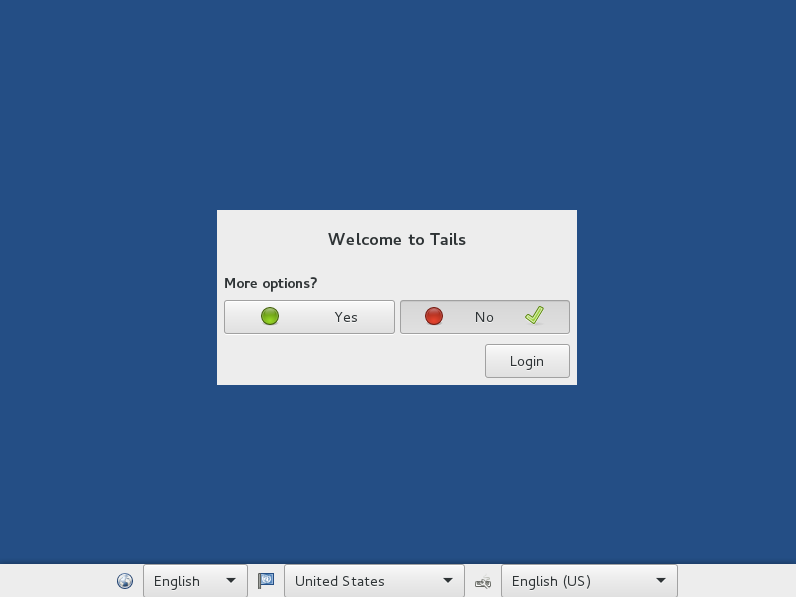

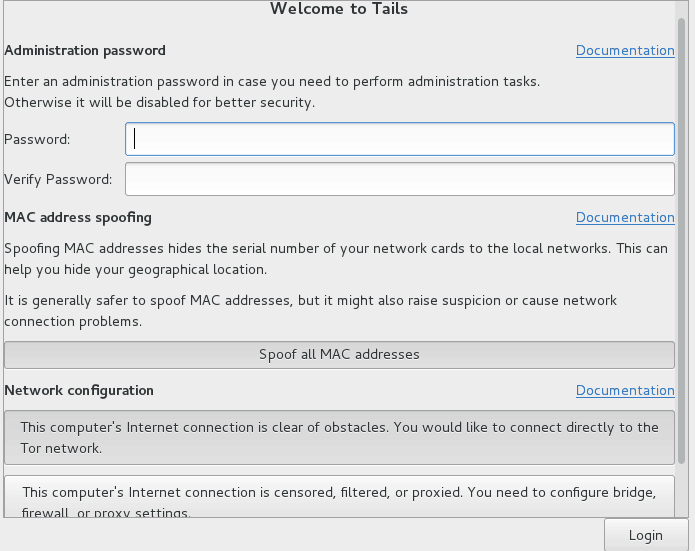

Az első indításkor megjelenik a Tails Greeter, ahol opcionálisan konfigurálhat néhány beállítást, még mielőtt az asztal betöltődik.

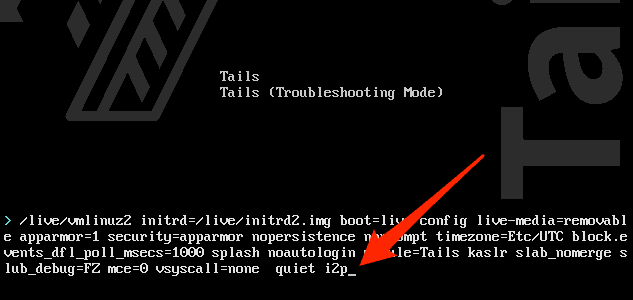

Ha a Tails-t I2P-vel szeretné használni a Tor helyett, akkor újra kell indítania. Amikor megjelenik a rendszerbetöltő menü, nyomja meg a Tab gombot a jelenlegi indítási lehetőségek megjelenítéséhez. Nyomja meg a szóközt, majd adja hozzá az i2p-t a meglévő opciókhoz. A rendszerindítás folytatásához nyomja meg az Enter billentyűt.

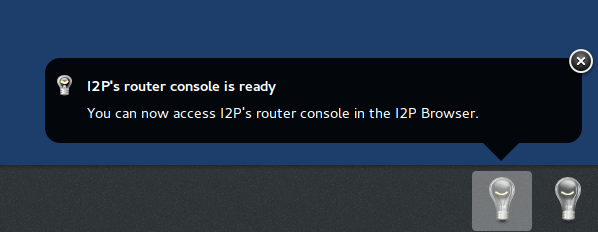

Az asztal alján található értesítő panel megmondja, hogy a Tor vagy az I2P konfigurálva van-e:

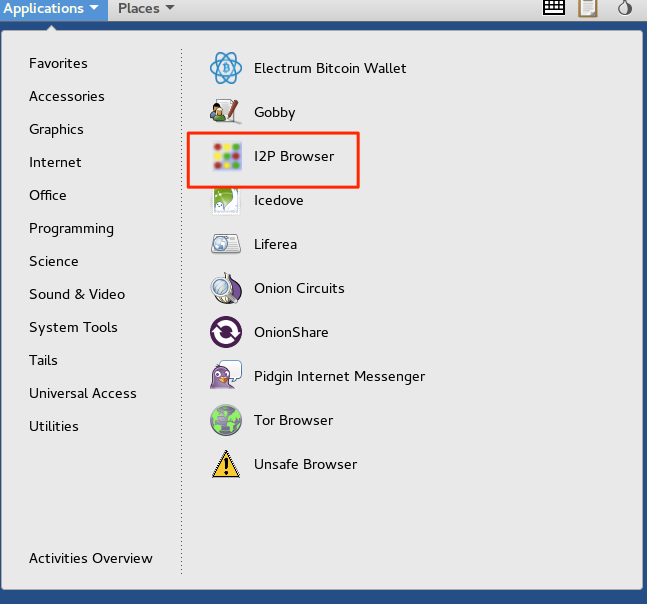

Indítsa el az I2P böngészőt, hogy az alkalmazás kiválasztásával megtekinthesse az I2P kapcsolat állapotát -> Internet menüpont.

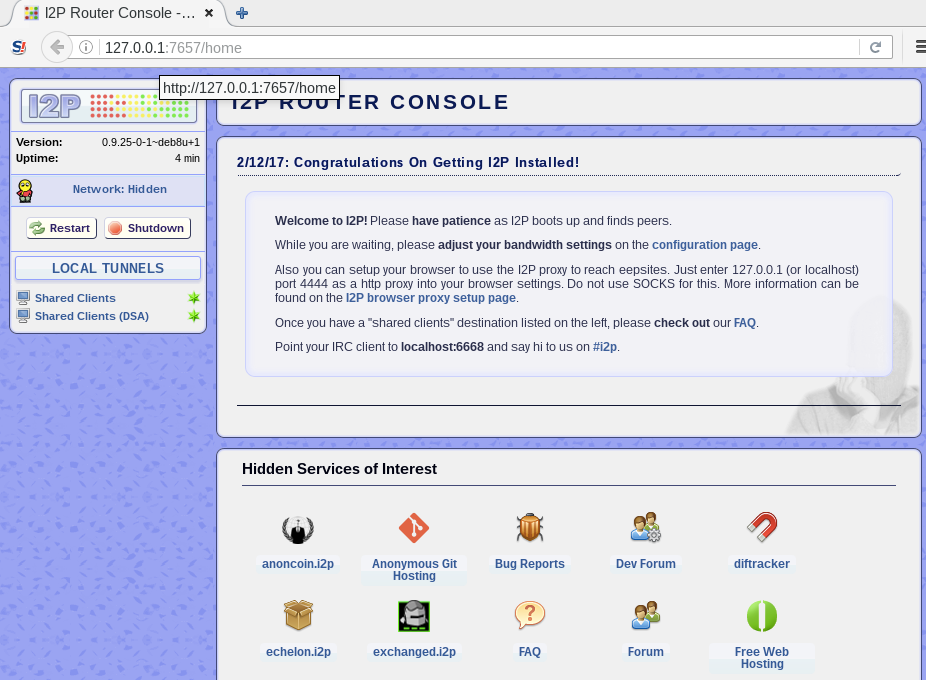

Várjon, amíg betöltődik:

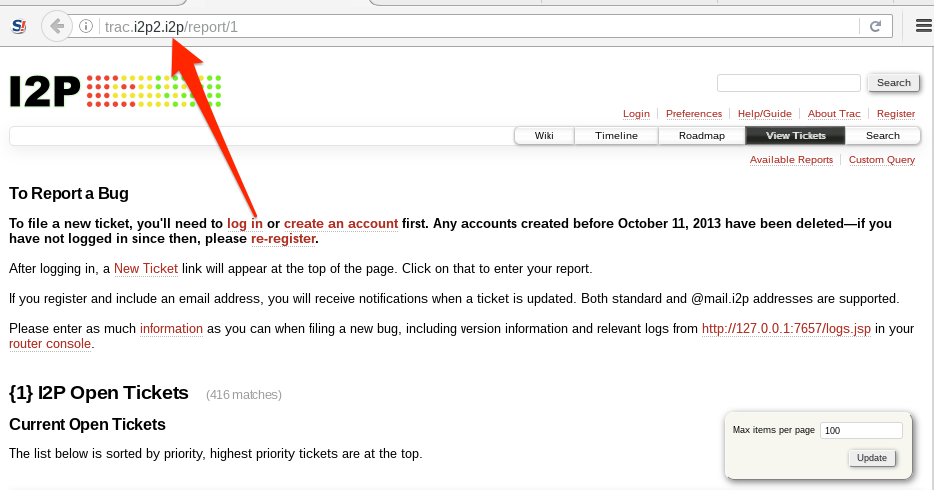

Akárcsak a Tor belső oldalai használják .onion kiterjesztést, az I2P-nek megvannak a saját rejtett szolgáltatásai is, amelyek a .i2p kiterjesztést használják..

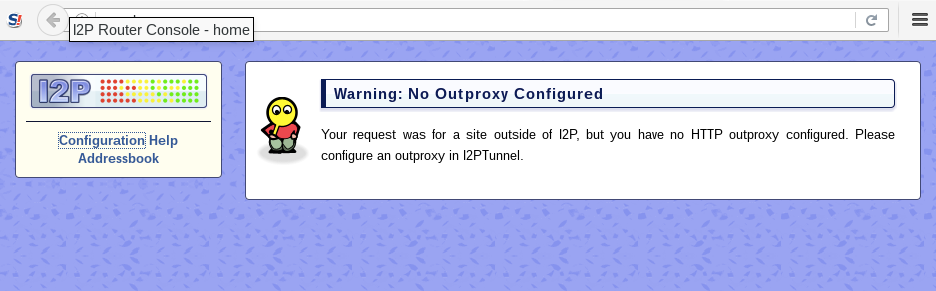

A Tor-tól eltérően az I2P útválasztó alapértelmezés szerint nem engedi meg, hogy tiszta net-webhelyekhez férjen hozzá. Az I2P használata közben a normál internetes webhelyekhez való hozzáféréshez be kell állítania egy Outproxy-ot.

Csak HTTP, HTTPS és e-mail outproxyk érhetők el. Ha SOCKS outproxy-ra van szüksége, hogy többet tudjon tenni, akkor tartsa be a Tor-ot.

Tails Pros

- Az élő CD-ket általában nagyon könnyű használni. Egyszerre elégetheti, bárhol felhasználhatja, ami nagyon hasznos, ha több megbízhatatlan számítógépen van.

- A Tor használatához használt alapértelmezett konfiguráció annyiban anonimitást biztosít, amennyire a Tor biztosítja.

Tails Cons

- A farok alapértelmezés szerint nem titkosítják a munkamenet során létrehozott dokumentumokat, de rendelkezik egy titkosított, állandó kötet funkcióval, amelyet erre használhat..

- Az összes élő CD nem foglalkozik a monolit problémával; az operációs rendszer nincs szétválasztva, így az egyik alkalmazás kockázatos tevékenységei befolyásolhatják a többi felhasználást.

Egyéb élő CD-disztrók

A Live CD-t a biztonság és névtelenség biztosításának egyik legegyszerűbb módjaként tekintik. Ezért nagyon sokféle élő CD érhető el. Néhányan, akik a cikk írása közben felhívták a figyelmüket, az IprediaOS és a TENS.

IprediaOS

Az Ipredia OS az I2P névtelenítő hálózatot használja a Tor hálózat helyett, amely a többi disztró között elterjedt. Az I2P elérhető Windows, Linux, macOS és Android rendszerekhez. Az IprediaOS telepíthető élő CD-letöltésként elérhető a Gnome asztalon vagy a Lightweight X11 asztalon (LXDE)..

A névtelenség az I2P hálózat használatából, valamint az előre telepített alkalmazásokból származik. A mellékelt alkalmazások támogatják a névtelen BitTorrent, az e-maileket, az IRC-t és a böngészőt. Akárcsak a Tornak vannak belső hagymahelyei, az I2P-nek belső I2P-helyei is az eepSites nevű .i2p kiterjesztésű.

Töltse le a telepíthető élő CD-t az Ipredia webhelyről.

TENS – Megbízható végcsomópont-biztonság

[Megbízható végcsomópont-biztonság [(https://www.spi.dod.mil/lipose.htm). A TENS-t az Egyesült Államok Védelmi Minisztériuma (DoD) hozta létre. Érdekes módon az USA DoD aláírja saját SSL tanúsítványait. A böngészőben valószínűleg nem szerepel a DoD megbízható tanúsítóként, ezért valószínűleg SSL hibákat fog látni, amikor megpróbálja meglátogatni a webhelyet. Kutatásaim alapján biztonságosnak tűnik ezt megtenni, de a paranoia szintjének kell irányítania a tetteidet.

A TENS elindítja a RAM-ot, nem ír semmit a lemezen, ezért szinte bármilyen számítógépen létrehoz egy megbízható, ideiglenes végpontot. Vegye figyelembe, hogy a TENS célja egy megbízható END csomópont létrehozása; úgy hozták létre, hogy megvédje a számítógépet, amelyhez csatlakozik; önmagában nem az a célja, hogy megvédjen.

Van néhány különféle változat, amelyek közül kettő elérhető a nyilvánosság számára. A nyilvános deluxe a Libre Office-val érkezik, míg a standard nyilvános változat nem. A professzionális változat csak az amerikai kormányzati személyzet számára érhető el. Az egyes osztályok kérhetnek egyedi építkezéseket, és ez az egyetlen jóváhagyott módszer a nem kormányzati eszközök DoD rendszerekhez történő csatlakozásához.

Lásd még: Melyek a legjobb Linux VPN szolgáltatások?

Qubes OS egy nagyon biztonságos operációs rendszer, amely a virtualizációra épül. A Xen disztribúciója lehetővé teszi a Qubes számára, hogy külön virtuális gépeket hozzon létre az alkalmazások futtatásához, így biztosítva, hogy a kockázatos alkalmazások nem befolyásolhatják a megbízható alkalmazásokat. A Qubes OS nagyon hasonlít a VirtualBox-hoz, de az 1. típusú hipervizor alatt nem fut olyan operációs rendszer, amely veszélyeztethető. A Qubes OS kverneknek nevezi ezeket a Xen doméneket, és számos próbát hoz létre az alkalmazáspéldányok hozzárendelésére. Az ablakokon található színes ablakszegélyek jelzik az egyes számlák biztonsági szintjét. A Qubes OS nagyon megbízható és biztonságos operációs rendszer, amelyet érdemes kipróbálni az adatvédelem érdekében.

Qubes OS egy nagyon biztonságos operációs rendszer, amely a virtualizációra épül. A Xen disztribúciója lehetővé teszi a Qubes számára, hogy külön virtuális gépeket hozzon létre az alkalmazások futtatásához, így biztosítva, hogy a kockázatos alkalmazások nem befolyásolhatják a megbízható alkalmazásokat. A Qubes OS nagyon hasonlít a VirtualBox-hoz, de az 1. típusú hipervizor alatt nem fut olyan operációs rendszer, amely veszélyeztethető. A Qubes OS kverneknek nevezi ezeket a Xen doméneket, és számos próbát hoz létre az alkalmazáspéldányok hozzárendelésére. A Qubes OS nagyon biztonságos, és ajánlott azoknak, akik nagyon fontosnak tartják az adatvédelmet.

Qubes OS egy nagyon biztonságos operációs rendszer, amely a virtualizációra épül. A Xen disztribúciója lehetővé teszi a Qubes számára, hogy külön virtuális gépeket hozzon létre az alkalmazások futtatásához, így biztosítva, hogy a kockázatos alkalmazások nem befolyásolhatják a megbízható alkalmazásokat. Az elválasztási szint önmagában nem nyújt anonimitást, de jelentős védelmet nyújt a rosszindulatú programok elterjedése ellen. A Qubes OS nagyon hasznos lehet azok számára, akik nagyon fontosnak tartják az adatvédelmet és a biztonságot. Azonban, mint minden más operációs rendszer esetében, a Qubes OS-nak is vannak előnyei és hátrányai, és fontos, hogy alaposan megfontoljuk, hogy melyik operációs rendszer a legmegfelelőbb az egyéni igényeinkhez.