Фон на Tor

Рутен лук (Tor) е един от най-известните инструменти за поверителност в Интернет. Разработен от различни клонове на Министерството на отбраната на САЩ в средата на 90-те години. Терминът “лук рутер” се използва, за да визуализира начина, по който работи. Мрежовият трафик се пренасочва към мрежата Tor, след което се прескача през други Tor възли в мрежата, преди да излезе обратно в чистата мрежа (което означава, обикновения интернет). Първоначалните пакети са излишно криптирани и всеки възел Tor по пътя само дешифрира слоя, който трябва да знае какво да прави с пакета. Поради това многопластово криптиране, нито един Tor възел не знае както източника, така и местоназначението на всеки мрежов пакет.

Има друг начин да използвате Tor. Вместо да го използвате по начин, подобен на VPN, за да влезете, кодирате и след това да излезете от Tor, е възможно да стартирате услуги като уебсайтове в самата мрежа Tor. В този случай мрежовият трафик навлиза в мрежата Tor, но никога не излиза. Тази статия ще обхване основните стъпки, свързани с изграждането на Tor услуга.

Има две основни причини да стартирате скрита услуга на Tor:

- За да стартирате услуга, която искате да скриете и да останете скрита и да не е обвързана с вас по никакъв начин. Това е Моделът на Пътя на коприната. Пътят на коприната беше нелегален пазар, който се изпълняваше като скрита услуга в мрежите на Tor. Тъй като продаваше нелегални стоки, операторите имаха голям интерес да останат скрити. Съществуват обаче много легални сайтове, управлявани от хора, които желаят да останат скрити по политически или други причини.

- За да осигурите сигурен и анонимен начин за посетителите си да достигнат до вас, дори и да не ви пука сайтът да ви се приписва. Това е моделът на Facebook. Facebook изпълнява услуга Tor на https://www.facebookcorewwwi.onion. Очевидно няма опит да се скрие, че е услуга на Tor във Facebook; собствениците и операторите на които са добре известни.

Въпреки че намерението на тази статия е последният случай, и двамата имат много опасения за оперативна сигурност (OpSec), с които ще трябва да се справите. Просто настройването на уеб сървър и инсталирането на Tor вероятно няма да е достатъчно, за да запазите сайта и идентичността си за дълго. Колко важно е това за вас е съизмеримо с вашето ниво на параноя.

Инсталиране на Tor клиента

До Tor скритите услуги могат да бъдат достъпни само чрез свързани с Tor системи. Подобно на това, че ще трябва да стартирате VPN, за да получите достъп до някакво гео блокирано съдържание, ще трябва да стартирате Tor за достъп до скрити услуги. За щастие, инсталирането и стартирането на клиента Tor стана изключително лесно поради усилената работа на Tor Project през годините.

Вижте също: Най-добрите VPN за Tor

Тази статия не е за сигурна настройка на клиента Tor от край до край. Просто трябва да стартираме клиент на Tor, за да преминем към създаването на скрита услуга Tor. Следователно, след като следвате основните инструкции за настройка на клиента на Tor в тази статия, може да пожелаете да прегледате препоръките на Tor Project за правилното използване на вашия клиент Tor за поддържане на анонимност.

Има много клиенти на Tor за голямо разнообразие от платформи. Дейв Алъб писал Крайното ръководство за използване на Tor за анонимно сърфиране, което съдържа доста изчерпателен списък. В тази статия ние просто ще разгледаме инсталирането на Tor клиента на големите три операционни системи; Windows, macOS / OSX и Linux. По същия начин, Tor скрита услуга може да се стартира в Windows или всяка подобна на Unix система и ще се придържам към основна настройка на Linux.

Най-лесният начин да накарате Tor клиента да работи на всяка система е да инсталирате Tor Browser Bundle. Той съдържа втвърдена версия на Firefox и създава SOCKS5 прокси на хост порта 9150, който другите прокси приложения като SSH могат да използват. Ще ни трябва SS-защитен SSH, за да настроим скритата си услуга.

Инсталиране на браузъра Tor за Windows

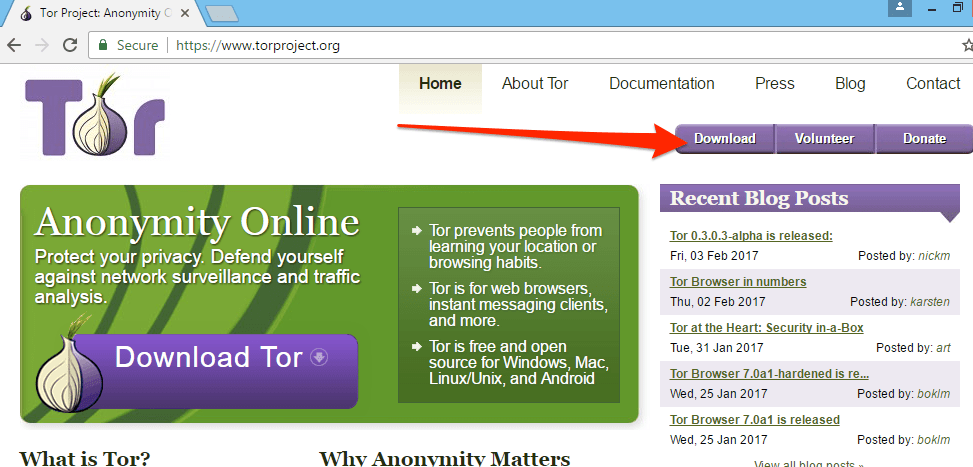

За да инсталирате клиента Tor за Windows, посетете директно сайта Tor. Уверете се, че изтегляте от истинския уеб сайт torproject.org. Има много противници на Tor и следователно много компрометирани версии на Tor клиента в Интернет. Изтеглянето директно от torproject.org гарантира, че ще получите версия без подправяне. Също така има GPG подпис за всяко изтегляне на сайта Tor, който можете да сравните с изтеглянето си за още по-голяма увереност.

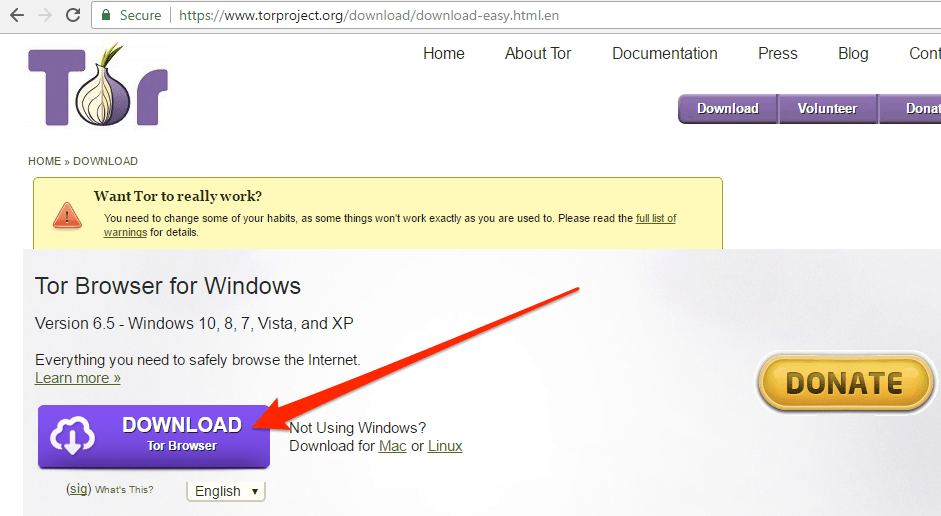

Щракнете върху бутона Изтегляне и изберете версията на Windows:

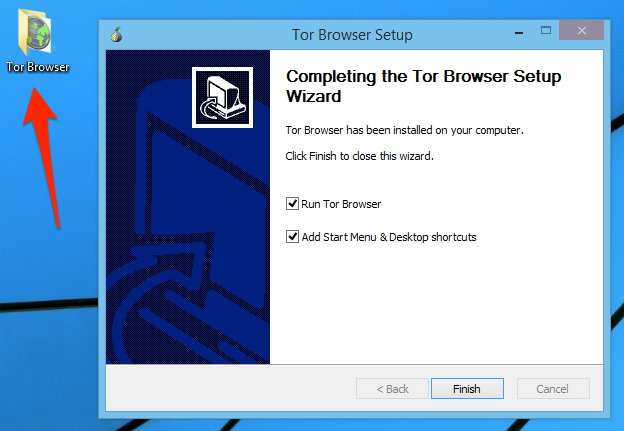

Щракнете двукратно върху изтегления файл, за да стартирате процеса на инсталиране. Ще бъдете помолени да изберете език и място за инсталиране, подобно на всеки друг стандартен процес на инсталиране на Windows. Когато инсталацията приключи, на работния плот ще видите нов Tor Browser.

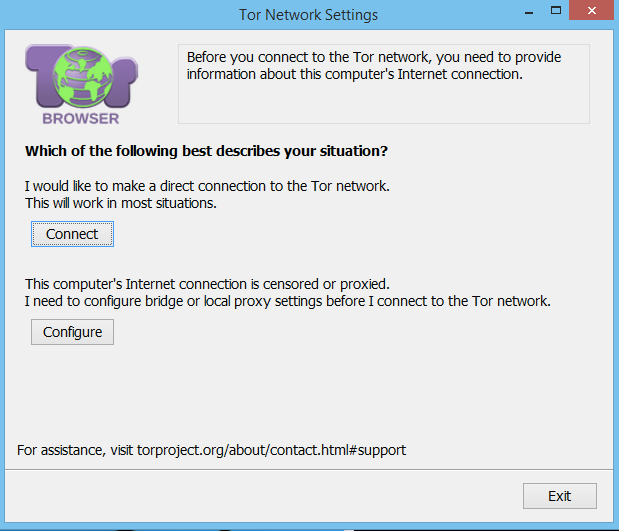

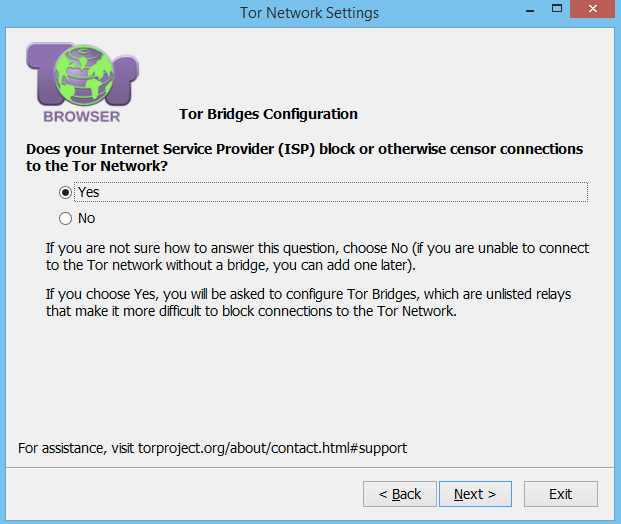

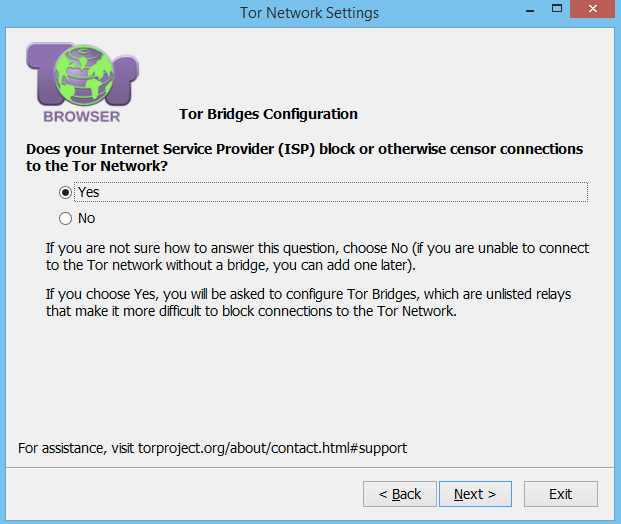

Първият процес на стартиране ще ви попита какъв тип настройка на Tor ще ви трябва. Забележете как опцията за директна връзка има бутон Connect, докато мостът или опцията за локален прокси има бутон Конфигуриране.

В повечето случаи опцията за директна връзка ще работи технически, но има две ситуации, при които може да искате да изберете втората опция. Директната връзка все пак ще осигури анонимност, но за наблюдателя ще бъде очевидно, че използвате Tor, който може да не искате. Също така някои доставчици на интернет услуги и мрежи може да блокират активно Tor връзки или може да се наложи да конфигурирате прокси сървър за достъп до Tor. Ако някое от тези се прилага, ще искате да изберете втората опция за настройка на мост или конфигуриране на прокси.

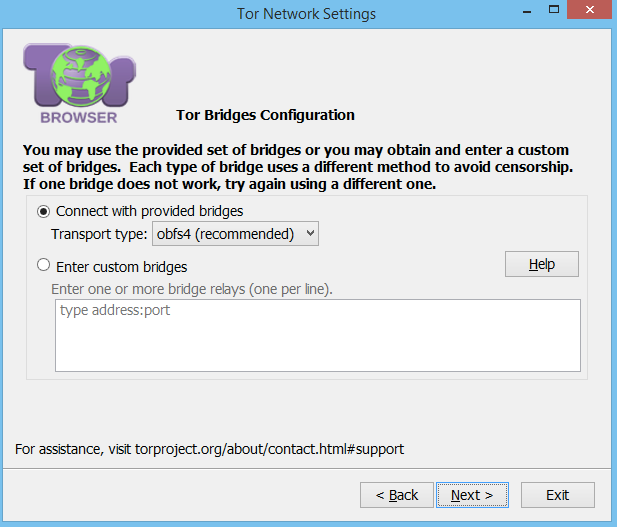

Настройка на мост и прокси

Избирането на да на този въпрос ще отвори екран, на който можете да активирате мостове. Tor възлите са публикувани, така че всеки, който желае да блокира достъпа до Tor в своята мрежа, просто трябва да блокира заявки, предназначени за тези известни възли. Мостът е просто непубликуван Tor възел, следователно връзките към него вероятно няма да бъдат блокирани, тъй като не е известен възел. Освен ако нямате нужда да посочите собствените си мостове, изберете опцията Свързване към предоставените мостове.

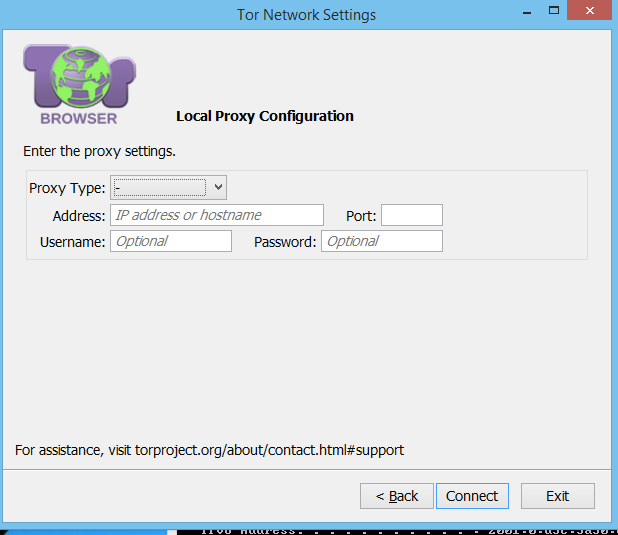

След това ще бъдете отведени на страницата за конфигуриране на прокси сървъра.

Избирането на не на този въпрос ще заобиколи екрана за конфигурация на моста и ще ви отведе директно до екрана за конфигуриране на прокси сървъра.

Въведете вашата конкретна информация за прокси и натиснете бутона Свързване. Ще бъдете свързани с мрежата Tor и браузърът Tor ще се стартира.

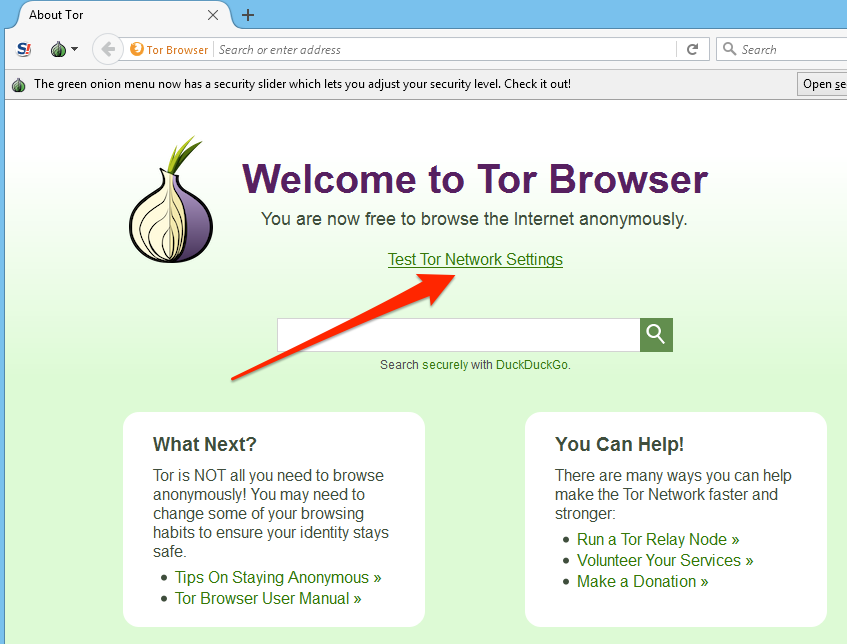

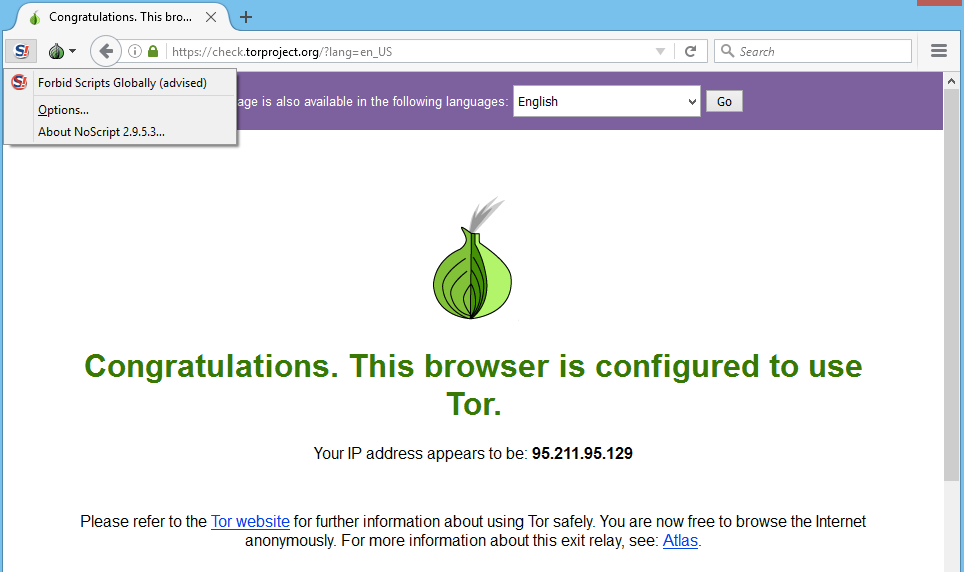

Щракнете върху връзката Test Tor Network Settings, за да потвърдите, че сте свързани. IP адресът, който виждате показан, не трябва да бъде ваш.

Ако се интересувате от възловия възел, който ви е зададен, щракнете върху връзката Atlas, за да разберете повече за него.

Инсталиране на браузъра Tor за macOS / OSX

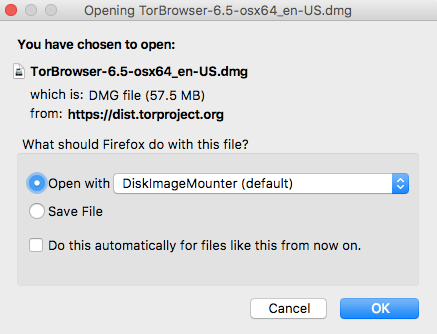

За да инсталирате Tor клиента на macOS / OSX, посетете истинската страница за изтегляне на Tor Project и изберете опцията Tor Browser for Mac.

Ще бъдете подканени да отворите файла с изображения и да го преместите в папката с приложения:

След това ще можете да намерите приложението за браузъра Tor в Launchpad. Първият процес на стартиране ще ви преведе през същия съветник за мостове и прокси, както версията на Windows. След като приключите правилно, щракнете върху бутона Свързване. Браузърът Tor ще се стартира. Щракнете върху връзката Test Tor Network Settings, за да се уверите, че работи правилно и показва някакъв друг IP адрес.

Инсталиране на браузъра Tor за Linux

Браузърът Linux Tor е един бинарен изпълним файл, който няма процес на инсталиране.

Извадете zipped tar файла и той ще създаде tor-browser_en-US директория с файл, наречен start-tor-browser.desktop в него. Стартирайте този файл от черупката или щракнете двукратно върху него във вашия файлов мениджър, за да стартирате браузъра Tor. Това ще стартира познатия вече процес на първо изпълнение, който ще ви позволи да настроите всички мостове или прокси сървъри, от които се нуждаете, и след това да се свържете с Tor. Подробни инструкции за тази настройка са в раздела Инсталиране на браузъра Tor за Windows на тази статия.

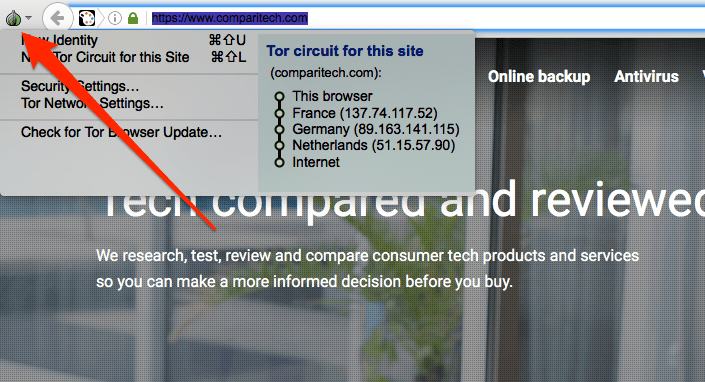

Щракването върху иконата на лук до адресната лента на браузъра ще разкрие информация за веригата Tor, която е създадена за вас. Веригата е маршрутът през Tor, който пое вашата заявка. Например, за да видите уебсайта на Comparitech от Канада, влязох в мрежата на Tor във Франция, отскочих през Германия и излязох на чистата мрежа в Холандия.

Настройване на Tor услуга

Tor услугите използват специфична структура на URL. В ясната мрежа сме свикнали да виждаме домейни от най-високо ниво (TLDs) като .com, .net и безброй други. TLD, който не съществува в чистата мрежа, е .onion и, обратно, това е единственият TLD, който съществува в мрежата Tor. Тоест, ако се опитате да се свържете с услуга на Tor, като например сайта Tor на Facebook на https://www.facebookcorewwwi.onion, без да сте свързани с Tor, няма да можете. Поради тази конвенция за именуване, някои хора наричат услугите на Tor като сайтове за лук.

Съображения за сигурност по време на настройката

Сега ще създадем услуга на Tor, използвайки евтин Linux VPS. Ето първия урок в OpSec: тъй като не се интересувам от Моделът на Пътя на коприната, просто купувам VPS от облачен доставчик, който завинаги ще ме свърже по някакъв начин с този сървър. Трябва да използвате сървър, който отразява нивото ви на загриженост относно свързаността с него.

Друго съображение е, че свързването на този сървър с вашия ISP IP адрес ще ви свърже с тази услуга. Ако това ви притеснява, има два основни начина за това. Ако имате някакъв друг подходящ метод за свързване с тази система, без да използвате SSH, можете да настроите вашите Tor услуги, като използвате този метод и никога не трябва да се притеснявате за това. Но ако нямате начин да се свържете с този сървър, различен от SSH, можете да използвате прокси сървъра SOCKS5, предоставен от браузъра Tor, за да насочите вашия SSH трафик през. Всеки от двата метода трябва да попречи на вашия IP адрес да се свърже с този сървър.

SSH използване на Tor прокси

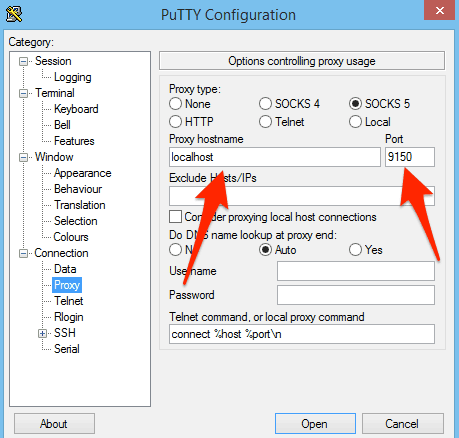

Ако използвате PuTTY, можете да го конфигурирате в прозореца прокси:

Използвайки Linux или macOS, можете да използвате SSH с аргумента ProxyCommand, като използвате правилните $ SERVERIP и $ USERNAME за вашия сървър. Използването на IP вместо името на хоста, което може да сте създали, трябва да предотврати течове на DNS:

$ ssh $ SERVERIP -l $ USERNAME -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p"

Виждам това в регистрационните файлове на сървъра:

5 февруари 16:34:34 хост-172-20-0-101 sshd [11269]: Приета парола за $ USERNAME от порт 65.19.167.131 порт 22323 ssh2

И можем да се консултираме с Tor Atlas, за да потвърдим, че 65.19.167.131 IP е възел за излизане на Tor в САЩ, така че всичко изглежда добре.

След като Tor е инсталиран на сървъра, можете също да решите да настроите SSH Tor услуга и след това да се свържете, използвайки името на .onion за вашата услуга. Тази команда изглежда така и тъй като Tor прокси иска, IP на localhost се вижда в SSH дневниците.

$ ssh $ YOURSERVICENAME.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p" $USERID@$YOURSERVICENAME.onion парола: Последно влизане: нед 5 февруари 20:47:10 [year] от 127.0.0.1

Инсталиране на Tor

Добавете хранилището Tor към вашите инсталационни източници. Tor може да е наличен във вашите репо-дистрибуции, но може да остане актуален. Вероятно е най-добре да създадете repo файл като /etc/yum.repos.d/tor.repo с действителното репо за проект на Tor, като използвате следните записи:

[tor] име = Tor repo активиран = 1 baseurl = https: //deb.torproject.org/torproject.org/rpm/el/6/$basearch/ gpgcheck = 1 gpgkey = https: //deb.torproject.org/ torproject.org/rpm/RPM-GPG-KEY-torproject.org.asc

След това инсталирайте Tor:

sudo yum инсталирате tor

Можете да намерите пакетите Debian и Ubuntu в https://deb.torproject.org/torproject.org/dists/ директория; актуализирайте горната конфигурация, колкото е необходимо за вашата дистрибуция.

Разгледайте файла / etc / tor / torrc. Голият минимум, който ще трябва да активирате в този файл, е следният:

RunAsDaemon 1 DataDirectory / var / lib / tor

Можете също така да искате да насочите вашите DNS заявки през Tor. Това ще насили всичките ви DNS чрез Tor, като добавите това към вашия torrc fle (използвайте някаква стойност за VirtualAddrNetworkIPv4, което има смисъл на вашия сървър):

VirtualAddrNetworkIPv4 10.192.0.0/10 AutomapHostsOnResolve 1 TransPort 9040 TransListenAddress 127.0.0.1 DNSPort 53

За да направите това, ще трябва също да кажете на вашия сървър да разреши DNS на localhost. Това може да стане, като промените /etc/resolv.conf, за да кажете на системата си да разрешава използването на localhost, вместо каквито и да са сървъри на имена, които е конфигурирана за сега..

nameserver 127.0.0.1

След това рестартирайте вашия резолютор:

рестартиране на sudo service network

Тук можете да намерите повече информация за DNS и най-общо проследяването на страницата Tor Project.

Подготовка на действителната услуга (уеб, SSH)

Услугата Tor може да бъде буквално всеки тип услуга, която виждате да работи в чистата мрежа. Ще използвам уеб сървър като пример, използвайки лъскавия уеб сървър Nginx (произнася се Engine X). Tor ще работи пред Nginx и прокси всички заявки. Използвам CentOS за тези инструкции, така че повечето от тези команди ще работят за всеки дистрибутор, базиран на Red Hat. Можете да използвате apt get вместо yum в базирани на Debian системи като Ubuntu, а файловете, които споменавам, може да са на малко по-различни места.

Инсталирайте Nginx с мениджъра на пакети на вашата дистрибуция.

sudo yum инсталирате nginx

Спомнете си, че Tor ще прокси заявки за уеб сървъра. Това означава, че Nginx трябва да слуша само в портовете localhost. Ако Nginx слуша и мрежовите интерфейси, свързани към Интернет, тогава рискувате скритата ви услуга да бъде достъпна в чистата мрежа. За да свържете Nginx само към localhost, намерете файла default.conf и актуализирайте строфата по подразбиране на сървъра. В дистрибуторите, базирани на RPM, конфигурационният файл по подразбиране обикновено е тук:

sudo vi /etc/nginx/conf.d/default.conf

Добавете localhost към директивата за слушане по подразбиране, така че да изглежда така:

слушате localhost: 80 default_server; Име на сървъра _; root / usr / share / nginx / html;

Рестартирайте Nginx:

sudo serice nginx рестартиране

Тествайте както localhost порта 80, така и интернет достъпния порт 80. На самия сървър:

# curl -IL localhost HTTP / 1.1 200 OK Server: nginx / 1.10.2 Дата: Sun, 05 Feb [year] 20:13:33 GMT Тип на съдържанието: text / html Дължина на съдържанието: 3698 Последна промяна: Пон, 31 Октомври 2016 12:37:31 GMT Връзка: поддържайте жив ETag: "58173b0b-e72" Accept-Ranges: байтове

Изключете сървъра:

$ curl -IL 170.75.162.213 curl: (7) Неуспешно свързване към порт 170.75.162.213 80: Връзката е отказана

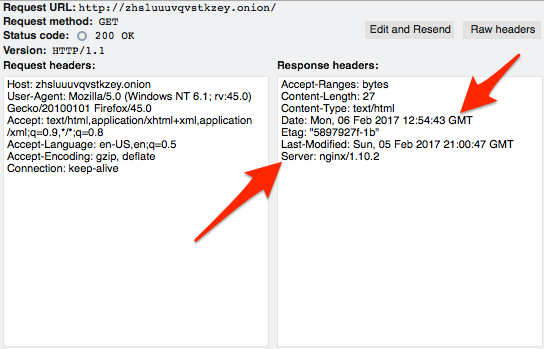

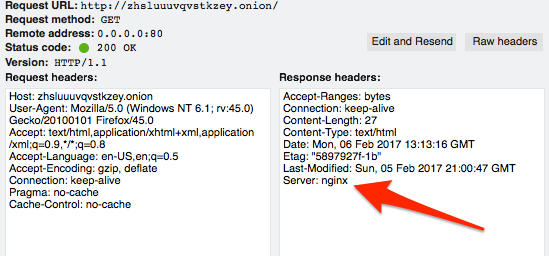

Независимо, че може да има изтичане на информация в тези заглавки, с които трябва да се работи, настройката на връзката изглежда добре. Повече за заглавките в секцията на OpSec по-късно.

Следващата стъпка е да кажете на Tor да слуша трафик на външния мрежов интерфейс на порт 80 и след това да прокси, който трафик към вашата локална Nginx инсталация.

sudo vim / etc / tor / torrc

Добавете следните редове в края. Форматът на директивата HiddenServicePort е портът, на който искате Tor да приеме връзки, и след това IP: PORT, за да проксира заявката. В този случай ние искаме Tor да слуша на стандартния HTTP порт 80 и след това да прокси обратно към нашия Nginx екземпляр на порт 80 в localhost. От това можете да заключите, че можете също да прокси отделни задни краища, а не само местни услуги с Tor.

HiddenServiceDir / var / lib / tor / http_hs / HiddenServicePort 80 127.0.0.1:80

Рестартирайте tor:

sudo service tor рестартиране

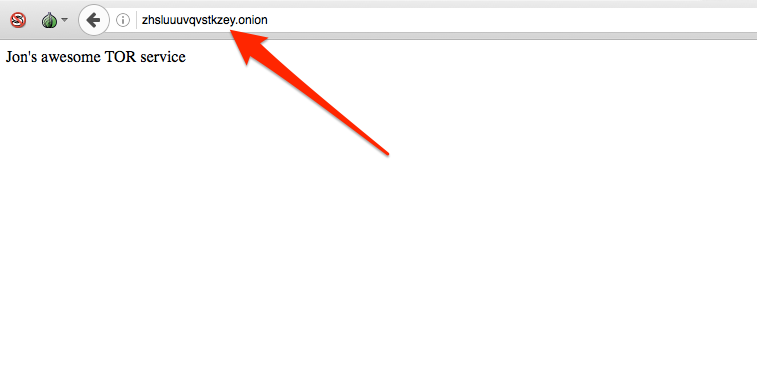

За да разберете името на вашата нова HTTP Tor услуга, потърсете файла с име на хост на HiddenServiceDir, посочен във файла torrc. Това е действителното име на HTTP услуга, генерирано за тази статия, но вероятно няма да работи повече в момента на публикуването:

cat / var / lib / tor / http_hs / име на хост

zhsluuuvqvstkzey.onion

След 10 минути това ще работи на Tor и ще можете да го покажете в браузъра Tor.

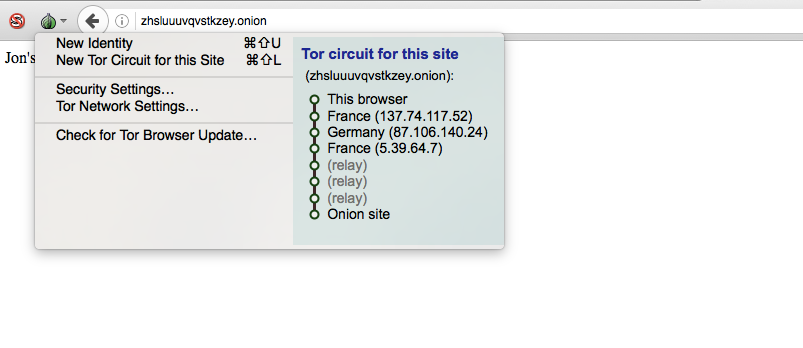

Обърнете внимание на различните вериги Tor, които използва луковият сервиз. Той не излиза от Tor в Интернет, както по-ранният пример за използване на Tor, за да стигне до сайта Comparitech. Това е така, защото сайтовете на .onion пребивават само в Tor.

Вече можете да добавите още услуги като Tor SSH услуга или нещо друго. Просто инсталирайте услугата, която искате да използвате, и след това добавете двете директиви HiddenService към вашия torrc и рестартирайте Tor.

sudo vim / etc / tor / torrc

HiddenServiceDir / var / lib / tor / ssh_hs / HiddenServicePort 22 127.0.0.1:22

Рестартирайте Tor, за да генерирате служебните ключове и име:

sudo service tor restart sudo cat / var / lib / tor / ssh_hs / име на хост oxxcatqaha6axbcw.onion

SSH от друга машина, използваща вашето име лук:

ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p"

[email protected] парола: Последно влизане: нед 5 февруари 20:53:20 [year] от 127.0.0.1

След като потвърдите, че можете да SSH използвате името на лука, е подходящ момент да изключите SSH от чистата мрежа. Декомментирайте този ред във вашия / etc / ssh / sshd_config файл:

#ListenAddress 0.0.0.0

И го променете, за да чете:

ListenAddress 127.0.0.1

И рестартирайте SSH:

sudo услуга ssh рестартиране

Пазете скритата си услуга скрита (OpSec)

Оперативна сигурност (OpSec) е концепцията, че събирането на лесно достъпна и на пръв поглед несвързана информация може да генерира някаква много специфична информация. Самият Tor е изключително добър в анонимността на трафика, но хората са ужасни в OpSec. Поради това много хора, които са използвали Tor за зло, са били идентифицирани успешно.

Най-добрият случай на Tor най-вероятно е сайтът за черен пазар на Silk Road Tor. Администраторите и на двете поколения на този сайт бяха арестувани, както и някои доставчици. Въпреки че фините детайли вероятно никога няма да бъдат напълно известни, в повечето случаи анонимността се нарушава от помия OpSec, а не от слабостта в самия Tor. Има обаче случаи, когато самата мрежа Tor може да е била компрометирана.

Има съобщения, че противниците на Tor оперират възли Tor. Идеята е, че ако противникът задейства достатъчно релейни и изходни възли, тогава може да се извърши мащабен анализ на трафика за идентифициране на отделни потребители. Онимъчната операция на ФБР, която свали Silk Road 2.0, както и 400 други сайтове, вероятно изпълняваше възли Tor като част от събирането на данни от разследванията. Редица Tor релета, които бяха модифицирани, за да променят заглавките, за да разкрият информация за потока на трафика, се появиха в мрежата на Tor, водеща до арестите. Забелязано е също, че 129 от 400-те сайта са хоствани от един доставчик на уеб хостинг. Това може да означава, че доставчикът на хостинг услуги има лош OpSec, или може да означава, че е сътрудничил на органите на реда, като предоставя вътрешна информация за сървъра, която не е достъпна за нормалните потребители на Tor.

Какъвто и да е случаят, ако искате да останете разделени от вашата скрита услуга Tor, пред вас е много голяма задача. Бюджетът и решителността на вашия противник вероятно ще бъдат определящият фактор за успеха, а не каквито и да било стъпки, които предприемате лично. Но това не е причина да бъдете помия. Бен Таскър е написал замислено парче на Tor OpSec, което носи четене. Ето някои от нещата, които трябва да прегледате, за да сте сигурни, че няма да изтече информация, която може да бъде използвана за идентификация.

Технически OpSec

Сигурността се извършва най-добре на слоеве; няма сребърен куршум един размер отговаря на всички модели за сигурност. Това виждаме в архитектурата на Tor, тъй като нито един възел няма достатъчно информация, за да компрометира потребител. По същия начин, когато настройвате вашия Tor сървър и услуги, не трябва да им се доверявате да бъдат конфигурирани според конкретния случай на употреба.

Firewall

Конфигурирахме нашите две примерни услуги Tor да слушат само в интерфейса localhost. Това трябва да е достатъчно, за да не се допусне достъпът им в чистата мрежа. Но може да се случат неща, които са извън вашия контрол, така че има смисъл да добавите слой сигурност и защитна стена от целия сървър на всички портове. Това ще попречи на услугите ви внезапно да станат достъпни в чистата мрежа поради грешно надграждане или човешка грешка.

Приложения заглавки

Има две причини да премахнете възможно най-много заглавия във всичките си услуги. Първо, те всъщност могат да разкрият информация за вашата система, която може да ви помогне да идентифицирате къде се намира. Второ, дори и да не разкриват конкретна информация по този начин, всички данни могат да бъдат използвани при опит за отпечатване на даден сървър и по-късно да го съпоставят с някакъв друг, известен сървър, за да го идентифицират.

Можете да премахнете низ на версията на Nginx, като използвате директивата server_tokens в сървъра, местоположението или http секцията на вашия конфигурационен файл Nginx.

sudo vim /etc/nginx/conf.d/default/com

Слагам го в секцията на сървъра:

сървър {server_tokens off; слушате localhost: 80 default_server; Име на сървъра _; …

Сега версията няма:

Можете да отидете по-далеч с Nginx, като използвате модула Headers More. С него можете да зададете или премахнете по-голямо разнообразие от заглавки.

SSH

Специално внимание при SSH е отпечатъкът за идентификация на сървъра. Когато за първи път се свържете със SSH сървър, ще бъдете уведомени, че системата ви не може да потвърди самоличността на отдалечената система, представена с ключов отпечатък на сървъра, и попитате какво искате да направите. Повечето от нас го приемат и тогава публичният ключ на сървъра се съхранява в нашия известен файл_hosts. Последващи опити да се свържем с тази услуга не ни подканят повече:

$ ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p" Автентичността на хоста „oxxcatqaha6axbcw.onion ()“ не може да бъде установена. RSA ключов отпечатък е SHA256: FroAZ5QibIdWgYyCajY3BxMQjR5XGQFwS1alTOarmQc. Сигурни ли сте, че искате да продължите да се свързвате (да / не)? да Предупреждение: Добавя се постоянно „oxxcatqaha6axbcw.onion“ (RSA) към списъка с известни хостове. [email protected] парола:

Този ред е добавен към моя файл със знания:

oxxcatqaha6axbcw.onion ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEArIR0Jn5fhY7kQxb37jBC1 + hRFZlxjrs4YsWf4DVJjjY7dlVzhN5mEnbrBBsm5M5NFmkB5M

8ukJp9BysAp0GbPDYT2egCggHfX79806KSMBIuUiU + g6AsxsyZPjv8t2xRc7KBfqaDL2BVqOy1bnxUva1AsPHeRG / symeTA3

Zo + Qz0YVNMN + fPCS3YA7Bc7u1YbP6KLpwyFs + CEcJdH1mHiGTx2Z0l9q7atj8tAheO7livBpLacP0SPseQqkEfJ / GWVUB7cW

KB7S2N1dy1M9im883Lpgp9Xe2doy2vScNwb70tES4zZg08AjSsybLXzSdYTEUqSP6IS0YWBE1dqdlfw ==

И така, следващия път, когато вляза в тази стъпка, не се изпълнява:

$ ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p" [email protected] парола: Последно влизане: пн фев 6 13:25:50 [year] от 127.0.0.1

Проблемът с това се крие във файла ми известни_hosts. Тъй като се свързах с моя сървър по-рано, използвайки публичния IP и моя прокси сървър Tor, вече имам запис за този пръстов отпечатък от лук под различен IP адрес:

170.75.162.213 ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAAQEArIR0Jn5fh7kQxb37jBC1 + hRFZlxjrs4YsWf4DVJjjY7dlVzhN5mEnmBZMsNSLbr9BzFk

8ukJp9BysAp0GbPDYT2egCggHfX79806KSMBIuUiU + g6AsxsyZPjv8t2xRc7KBfqaDL2BVqOy1bnxUva1AsPHeRG / symeTA3

Zo + Qz0YVNMN + fPCS3YA7Bc7u1YbP6KLpwyFs + CEcJdH1mHiGTx2Z0l9q7atj8tAheO7livBpLacP0SPseQqkEfJ / GWVUB7cWK

B7S2N1dy1M9im883Lpgp9Xe2doy2vScNwb70tES4zZg08AjSsybLXzSdYTEUqSP6IS0YWBE1dqdlfw ==

Това е доста мощен корелатор. Почти сигурно е, че IP адресът 170.75.162.213 хоства услугата ми Tor на oxxcatqaha6axbcw.onion въз основа на тази информация.

Това са само два примера за начините, по които вашата услуга може да бъде дадена на пръстови отпечатъци за по-късна идентификация. Вероятно няма начин да се изброят всички възможни начини за идентифициране на услугата ви, но заглавките на приложението и поведението са добри чадър теми за преглед.

Поведенчески OpSec

Има нетехнически начини, по които вашата услуга може да бъде обвързана и с вас.

Uptime

Вашата услуга може да бъде наблюдавана за продължаване. Много услуги на Tor не се предлагат в традиционните центрове за данни и моите се предлагат само от време на време. Корелационните цикли на продължителност на работа могат да дадат указания за часовата зона или работния график на оператора.

Данни от акаунта

Няма смисъл да използвате Tor за анонимност, ако посетите сайт и след това влезете с идентифицируема информация. Рос Улбрихт, осъден като пиратски робски дрехи Робъртс от Silk Road (v 1.0), беше разсеян за момент от агентите на ФБР в библиотека, а друг агент на ФБР грабна лаптопа си и хукна. Улбрихт е влязъл в акаунта си на ДРП Silk Road. Очевидно Улбрихт вече беше идентифициран и създаден, но този малък социален инженер позволи на ФБР да го хване да влезе в акаунта на човека, когото търсят..

Корелация на потребителско име

Много хора използват дръжки или псевдоними в интернет, за да скрият истинската си идентичност. В някои случаи те избират дръжка рано и просто са склонни да се придържат към нея или поне да я използват повторно от време на време. Това е лошо OpSec.

Въпреки че това няма нищо общо с Tor, тя служи като добър пример за това как историческите данни на акаунта могат да бъдат използвани за идентифициране на хора. Администраторът на електронната поща на Хилари Клинтън Пол Комбета бе насочен от потребителите на Reddit като „Stonetear“, който търсеше информация как да променя получателите на имейли по времето, когато се появиха новините за частния имейл сървър на Clinton. Съществува дълга и лесно проследена история на Combetta, използвайки тази дръжка, така че тя почти не осигурява анонимност.

Както при технологията, за която се отнася OpSec, вероятно няма ограничение за типа поведение, което може да бъде събрано и свързано, за да се идентифицира операторът на услуга Tor. Противникът ви просто ще трябва да изтече идеи и пари, преди да го направите.

Български:

Tor е един от най-известните инструменти за поверителност в Интернет. Той е разработен от различни клонове на Министерството на отбраната на САЩ в средата на 90-те години. Tor работи като “лук рутер”, като мрежовият трафик се пренасочва към мрежата Tor, след което се прескача през други Tor възли в мрежата, преди да излезе обратно в чистата мрежа. Това осигурява поверителност и анонимност на потребителите.

В тази статия се разглеждат основните стъпки за изграждане на скрита услуга на Tor. Това може да бъде полезно, ако искате да стартирате услуга, която искате да скриете и да останете анонимни. Също така, това може да бъде полезно, ако искате да осигурите сигурен и анонимен начин за посетителите си да достигнат до вас.

За да стартирате скрита услуга на Tor, трябва да инсталирате Tor клиента. Има много клиенти на Tor за голямо разнообразие от платформи. В тази статия се разглежда инсталирането на Tor клиента на големите три операционни системи; Windows, macOS / OSX и Linux.

Но важно е да имате предвид, че настройването на уеб сървър и инсталирането на Tor вероятно няма да е достатъчно, за да запазите сайта и идентичността си за дълго. Трябва да се занимавате и с оперативната си сигурност (OpSec), за да запазите анонимността си.