Отравянето на протокол за разрешаване на адрес (ARP) е атака, която включва изпращане на подправени ARP съобщения през локална мрежа. Той също е известен като ARP измама, ARP маршрутизиране на отрови и ARP кеш отравяне.

Отравянето на протокол за разрешаване на адрес (ARP) е атака, която включва изпращане на подправени ARP съобщения през локална мрежа. Той също е известен като ARP измама, ARP маршрутизиране на отрови и ARP кеш отравяне.

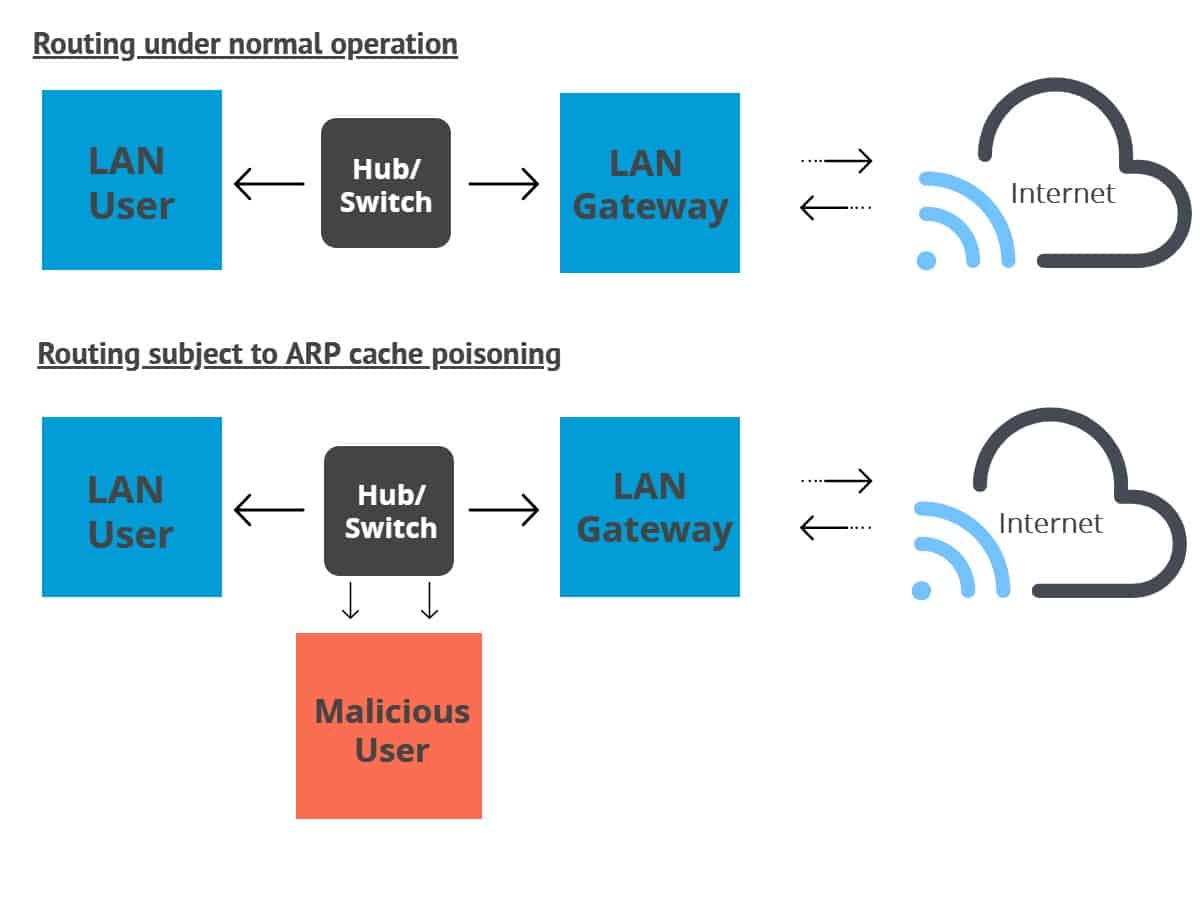

Тези атаки се опитват да насочат трафика от първоначално предвидения хост към нападател. Отравянето с ARP прави това чрез свързване на адреса на MAC (MAC) на нападателя с IP адреса на целта. Работи само срещу мрежи, които използват ARP.

Отравянето с ARP е вид атака на човек в средата, за която може да се използва спрете мрежовия трафик, променете го или го прихванете. Техниката често се използва за иницииране на други офанзиви, като напр отвличане на сесия или отказ от услуга.

Какво е протокол за разрешаване на адрес (ARP)?

ARP е протокол, който свързва даден IP адрес с адреса на линковия слой на съответната физическа машина. Тъй като IPv4 все още е най-често използваният интернет протокол, ARP обикновено преодолява разликата между 32-битови IPv4 адреси и 48-битови MAC адреси. Работи и в двете посоки.

Връзката между даден MAC адрес и неговия IP адрес се съхранява в таблица, известна като ARP кеш. Когато пакет, насочен към хост в LAN, стигне до шлюза, шлюзът използва ARP, за да свърже MAC или физическия адрес на хоста с неговия корелиращ IP адрес.

След това хостът търси през своята ARP кеш памет. Ако намери съответния адрес, адресът се използва за преобразуване на формата и дължината на пакета. Ако правилният адрес не е намерен, ARP ще изпрати пакет от заявки, който пита други машини в локалната мрежа, ако знаят правилния адрес. Ако машина отговори с адреса, ARP кешът се актуализира с нея, в случай че има бъдещи заявки от същия източник.

Какво е отравяне с ARP?

Сега, когато разберете повече за основния протокол, можем да обхванем отравянето с ARP по-дълбоко. Протоколът ARP е разработен да бъде ефективен, което доведе до сериозно липса на сигурност в своя дизайн. Това прави сравнително лесно някой да монтира тези атаки, стига да има достъп до локалната мрежа на своята цел.

Отравянето с ARP включва изпращане подправени ARP пакети за отговор на шлюз през локалната мрежа. Обикновено нападателите използват подправни инструменти като Arpspoof или Arppoison, за да улеснят работата. Те задават IP адреса на инструмента, за да съответства на адреса на тяхната цел. След това инструментът сканира целевата LAN за IP и MAC адресите на своите хостове.

След като нападателят има адресите на хостовете, те започват да изпращат подправени ARP пакети през локалната мрежа до хостовете. Измамните съобщения казват на получателите, че МАС адресът на нападателя трябва да бъде свързан с IP адреса на машината, към която са насочени.

Това води до това, че получателите актуализират кеш ARP с адреса на нападателя. Когато получателите комуникират с целта в бъдеще, техните съобщения всъщност ще бъдат изпратени на нападателя вместо това.

В този момент нападателят е тайно в средата на комуникациите и може да използва тази позиция, за да чете трафика и да открадне данните. Нападателят също може да променя съобщенията, преди да стигне до целта, или дори да спре напълно комуникациите.

Нападателите могат да използват тази информация за монтиране на допълнителни атаки, като отказ на услуга или отвличане на сесия:

- Отказ на услуга – Тези атаки могат да свържат редица отделни IP адреси с MAC адреса на дадена цел. Ако достатъчно адреси изпращат заявки до целта, тя може да се претовари от трафик, което нарушава услугата му и го прави неизползваем.

- Отвличане на сесия – Подправянето на ARP може да се използва за открадване на идентификационни номера на сесията, които хакерите използват за влизане в системи и акаунти. След като имат достъп, те могат да започнат всякакви поражения срещу техните цели.

Как да открием отравяне с ARP

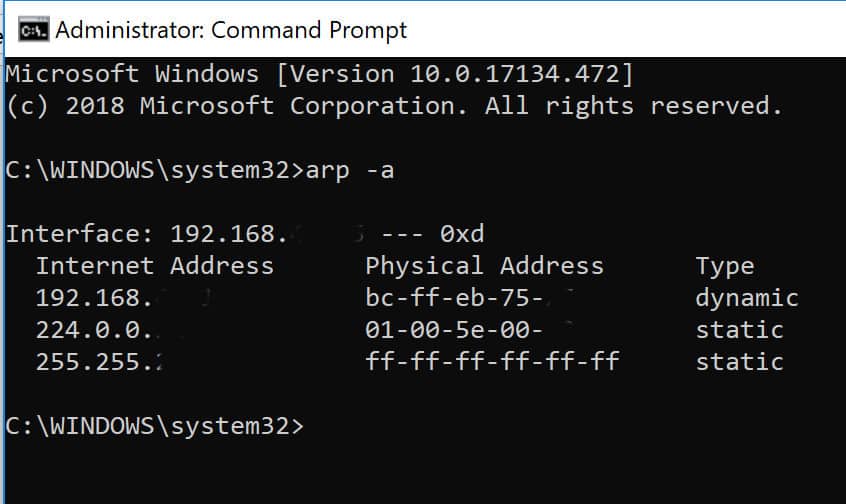

Отравянето с ARP може да бъде открито по няколко различни начина. Можете да използвате командния ред на Windows, анализатор на пакети с отворен код, като Wireshark, или патентовани опции като XArp.

Командния ред

Ако подозирате, че може да страдате от атака за отравяне с ARP, можете да проверите в командния ред. Първо, отворете командния ред като администратор. Най-лесният начин е да натиснете Ключ за Windows за да отворите менюто за старт Напишете в “ПМС“, След това натиснете Crtl, изместване и Въведете по същото време.

Това ще изведе командния ред, въпреки че може да се наложи да щракнете да за да дадете на приложението разрешение да прави промени. В командния ред въведете:

арп -1

Това ще ви даде таблицата ARP:

* Адресите в горното изображение са частично затъмнени от съображения за поверителност.*

Таблицата показва IP адресите в лявата колона и MAC адресите в средата. Ако таблицата съдържа два различни IP адреса, които споделят един и същ MAC адрес, вероятно сте подложени на атака за отравяне с ARP.

Като пример, нека да кажем, че вашата таблица ARP съдържа няколко различни адреса. Когато сканирате през него, може да забележите, че два от IP адресите имат същия физически адрес. Може да видите нещо подобно в таблицата си с ARP, ако всъщност сте отровени:

Физически адрес на интернет адрес

192.168.0.1 00-17-31-dc-39-ab

192.168.0.105 40-d4-48-cr-29-b2

192.168.0.106 00-17-31-dc-39-ab

Както можете да видите, и първият, и третият MAC адреси съвпадат. Това показва, че собственикът на IP адрес 192.168.0.106 най-вероятно е нападателят.

Други възможности

Wireshark може да се използва за откриване на отравяне с ARP чрез анализ на пакетите, въпреки че стъпките са извън обхвата на този урок и вероятно най-добре се оставят на тези, които имат опит с програмата.

Търговските детектори за отравяне с ARP като XArp улесняват процеса. Те могат да ви подават сигнали, когато започва отравяне с ARP, което означава, че атаките са открити по-рано и щетите могат да бъдат сведени до минимум.

Как да се предотврати отравяне с ARP

Можете да използвате няколко метода, за да предотвратите отравяне с ARP, всеки със своите положителни и негативни резултати. Те включват статични ARP записи, криптиране, VPN и подслушване на пакети.

Статични ARP записи

Това решение включва много административни разходи и се препоръчва само за по-малки мрежи. Тя включва добавяне на ARP запис за всяка машина в мрежа във всеки отделен компютър.

Картирането на машините с набори от статични IP и MAC адреси помага да се предотвратят атаки на подправяне, тъй като машините могат да игнорират отговорите на ARP. за жалост, това решение може да ви предпази само от по-прости атаки.

Encryption

Протоколи като HTTPS и SSH също могат да помогнат за намаляване на шансовете за успешна атака с отравяне с ARP. Когато трафикът е криптиран, нападателят ще трябва да премине към допълнителната стъпка да заблуди браузъра на целта, за да приеме нелегитимен сертификат. въпреки това, всички данни, предавани извън тези протоколи, все още ще бъдат уязвими.

виртуални частни мрежи

VPN може да бъде разумна защита за хората, но като цяло те не са подходящи за по-големи организации. Ако това е само един човек, който осъществява потенциално опасна връзка, като например използването на обществен wifi на летището, тогава a VPN ще криптира всички данни, които пътуват между клиента и изходния сървър. Това помага да ги запазите, защото нападателят ще може да вижда само шифротекста.

Това е по-малко възможно решение на организационно ниво, тъй като VPN връзките трябва да са налице между всеки компютър и всеки сървър. Това не само би било сложно за настройка и поддръжка, но и криптирането и дешифрирането в този мащаб също биха попречили на работата на мрежата.

Пакетни филтри

Тези филтри анализират всеки пакет, който се изпраща по мрежа. Те могат филтрирайте и блокирайте злонамерени пакети, както и тези, чиито IP адреси са подозрителни. Пакетните филтри могат също да покажат дали пакетът твърди, че идва от вътрешна мрежа, когато всъщност се заражда външно, което помага да се намалят шансовете за атака да бъде успешна.

Защита на вашата мрежа от отравяне с ARP

Ако искате вашата мрежа да бъде защитена от заплахата от отравяне с ARP, най-добрият план е комбинация от гореспоменатите инструменти за предотвратяване и откриване. Методите за превенция са склонни да имат недостатъци в определени ситуации, така че дори и най-сигурната среда може да се окаже атакувана.

Ако също са налице активни инструменти за откриване, тогава ще разберете за отравяне с ARP веднага щом започне. Стига вашият мрежов администратор да действа бързо, когато бъдете уведомен, по принцип можете затворете тези атаки, преди да се нанесат много щети.

Дизайн на изображения въз основа на ARP Spoofing от 0x55534C под CC3.0

ята и пароли, които се използват за достъп до уеб сайтове или други приложения. Това може да доведе до отвличане на сесията на потребителя и да му позволи на нападателя да получи достъп до неговата информация.

За да се предотврати отравяне с ARP, може да се използват различни методи. Един от тях е използването на статични ARP записи, които да се настройват ръчно за всяка машина в мрежата. Това може да бъде трудно и неефективно за големи мрежи. Друг метод е използването на криптиране на трафика, което може да предотврати откриването на информацията от нападателите. Виртуалните частни мрежи (VPN) също могат да бъдат полезни за предотвратяване на отравяне с ARP, като криптират трафика между машините в мрежата. Накрая, пакетните филтри могат да бъдат използвани за блокиране на подправени ARP пакети, които се опитват да променят MAC адресите на машините в мрежата.

Важно е да се защитавате от отравяне с ARP, за да предотвратите откриването на вашата информация и да запазите мрежата си сигурна. Използвайте подходящите методи за защита и бъдете внимателни при работа в локални мрежи.

ентификационни данни и пароли, които се използват за достъп до системи и услуги. Нападателят може да прехвърли сесията на жертвата към своя компютър и да има пълен контрол върху нейните данни и действия.

За да се предотврати отравяне с ARP, може да се използват различни методи. Един от тях е използването на статични ARP записи, които да свързват IP адресите с MAC адресите на хостовете в мрежата. Това ще предотврати възможността за измама на ARP кеша. Друг метод е използването на шифрована комуникация, която да предпазва данните от прехвърляне и промяна. Виртуалните частни мрежи също могат да бъдат полезни за предотвратяване на отравяне с ARP, като ограничават достъпа до мрежата само до упълномощени потребители. Накрая, пакетните филтри могат да бъдат използвани за блокиране на подозрителен трафик, който може да бъде свързан с отравяне с ARP.

В заключение, отравянето с ARP е сериозна заплаха за сигурността на мрежите и може да доведе до открадване на данни и нарушаване на услуги. Затова е важно да се предприемат мерки за предотвратяване на тази атака, като се използват подходящи методи за защита на мрежата.

на сесии, като например банкови сесии или сесии за достъп до социални мрежи. Нападателят може да използва откраднатата сесия, за да се представя като жертвата и да извършва нежелани действия в нейно име.

За да се предотврати отравяне с ARP, можем да използваме различни методи, като статични ARP записи, криптиране, виртуални частни мрежи и пакетни филтри. Важно е да се следи мрежата и да се откриват възможни атаки. За тази цел можем да използваме командния ред или други инструменти за мониторинг на мрежата.

В заключение, отравянето с ARP е сериозна заплаха за сигурността на мрежите и може да доведе до открадване на данни, отказ на услуга или отвличане на сесия. Затова е важно да се предприемат мерки за предотвратяване на тези атаки и да се следи мрежата за възможни заплахи.