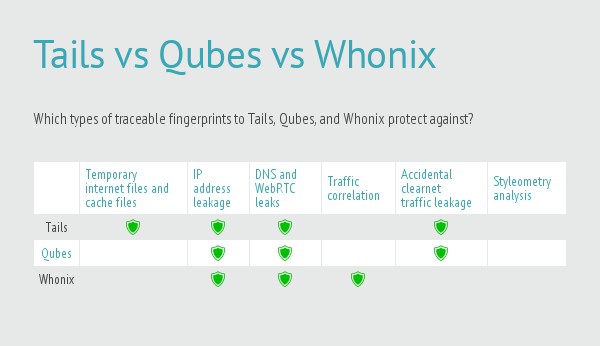

Налични са различни операционни системи, насочени към поверителност. Повечето от тях са базирани на Linux и, подобно на самия Linux, може да е трудно да се разберат разликите между толкова голямо разнообразие от опции. Като цяло има два основни типа операционни системи за сигурност / поверителност: тези, които се фокусират върху осигуряването на анонимност, и тези, които съдържат инструменти за проникване на компютърни изследвания. Тази статия се фокусира върху аспекта на поверителността и ще проучи три основни начина за постигане на това: два, които използват виртуализацията за създаване на изолация и стария изпитан метод за използване на Live CD.

Live CD е стартиращ CD (или USB устройство), който залепите в компютър, преди да стартирате. Живите компактдискове не инсталират нищо на хост системата и не оставя никакви документи или други следи, когато е изключена. Това гарантира, че няма начин някой злонамерен софтуер или софтуер за проследяване да оцелеят в няколко сесии. Ние ще използваме TAILS Live CD в тази статия.

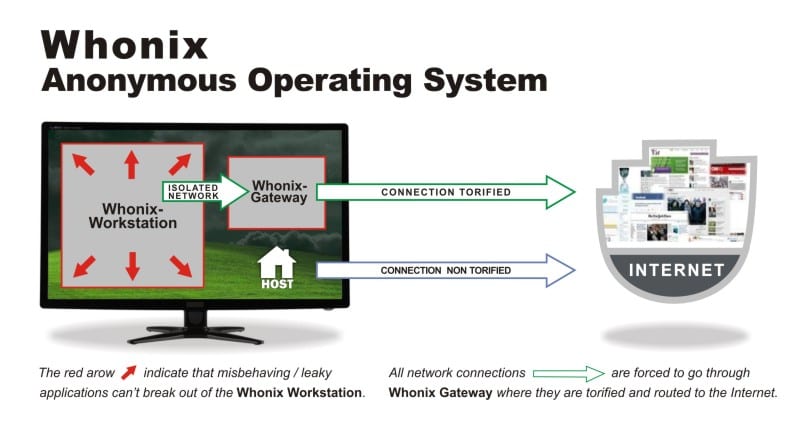

За виртуализация ще разгледаме Qubes OS и Whonix. Qubes OS създава серия от все по-надеждни виртуални машини, така че дейностите, извършвани в ненадеждна виртуална машина, да не могат да засегнат приложенията в други. Whonix има система от две части, чрез която изпълнявате цялата си работа в работна станция на виртуална машина. Той маршрутизира целия си мрежов трафик през другия портал на виртуална машина, който се свързва към мрежата Tor.

И трите метода имат своите плюсове и минуси.

Qubes OS – доста сигурна операционна система

Qubes OS се описва най-добре като дистрибуция на Xen, изпълняваща виртуални Linux домейни. Xen е много стабилен и зрял хипервизор тип гол метал. Този тип виртуализация е аналог на това, което може да изобразите, когато използвате продукт като VirtualBox с една важна разлика. Тип хипервизор тип няма операционна система, която работи под него, което може да бъде компрометирано. Xen е инсталиран върху голия метал и след това може да създава и управлява виртуални машини.

Тази архитектура позволява на Qubes да създават отделни виртуални машини (домейни, на Xen език), в които да стартират приложения. Това гарантира, че рисковите приложения не могат да засегнат надеждни приложения или дори да пишат в базисната файлова система. Тази степен на отделяне не осигурява много анонимност сама по себе си, но осигурява значителна степен на защита от разпространение на зловреден софтуер. Ако в крайна сметка сте заразени със злонамерен софтуер от лош уебсайт или станете плячка на измама с фишинг по имейл, би било трудно този злонамерен софтуер да се разпространи извън домейна, в който е.

Qubes извиква тези ксенови домейни на Xen. Той създава редица qubes, в които да назначи екземпляри на приложение. Например, сърфирането на различни уебсайтове, на които нямате основание да се доверите, вероятно е най-добре да се извърши в недоверието. Работите, свързани с работата на надеждни уебсайтове и приложения, могат да се извършват в доверената зона. Въпросът е, че всеки qube има само потенциал да повлияе на приложения в един и същ qube.

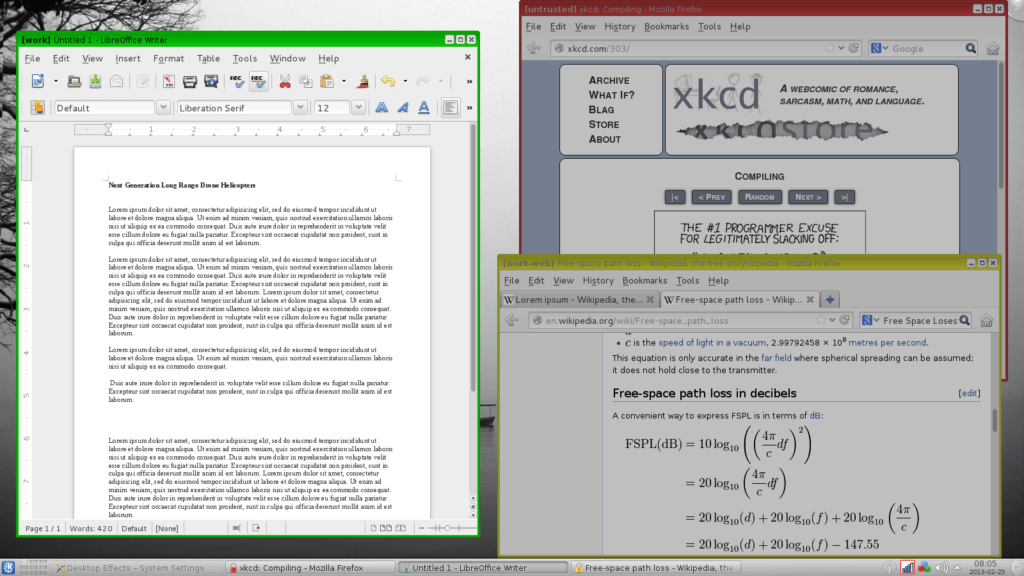

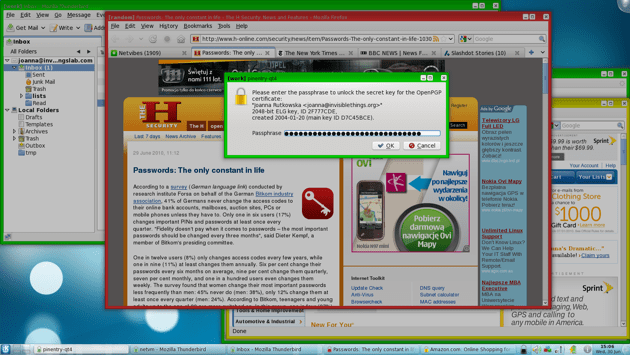

За да улесните поддържането на qubes прави, докато ги използвате, всеки прозорец има “незабравима” цветна рамка на прозореца, която показва нивото на сигурност на всяко qube. Екипът на Qubes посочва, че границите на прозореца са незабравими, тъй като те са построени на ниво нула (dom0) на домейна Xen, което е привилегированият домейн, който Xen започва в момента на зареждане и управлява всички останали домейни или qubes в този случай. Кубетата не са в състояние да взаимодействат с dom0 и qubes са непривилегировани, което означава, че те сами не могат да имат достъп до системни функции на ниско ниво.

Изображение: https://www.qubes-os.org/screenshots/

Изображение: https://www.qubes-os.org/screenshots/

Оцветяването на рамката на прозореца осигурява доста незабавен начин да видите нивото на доверие на всеки прозорец. На тази снимка можем да видим червени (ненадеждни), зелени (надеждни) и жълти (някъде в средата) рамки на прозореца. Лесно е също така да видите, че подкана за парола е от приложение в доверения (зелен) домейн, въпреки че се случва да бъде припокрито в ненадеждно (червено) приложение. Много често срещана фишинг техника е да използвате уебсайт, за да създадете много реалистично поле за вход за някаква услуга и да опитате да накарате хората да въведат своите идентификационни данни. Ако това беше случаят тук, полето за парола ще има червена рамка, което би било вашият сигнал, че може да се случи нещо рисковано.

Изображение: https://www.qubes-os.org/screenshots/

Изображение: https://www.qubes-os.org/screenshots/

Отличен начин за залепване на добър слой за анонимност върху вече здравия модел за сигурност е използването на Whonix, обсъден по-късно, с Qubes. Тъй като Qubes OS изпълнява всяко приложение в отделен qube, шлюзът и работната станция на Whonix ще работят в отделни qubes. Това допълнително ги абстрахира един от друг. Ако шлюзът или работната станция на Whonix се изпълняват в собствения им квеб и по някакъв начин са компрометирани, те няма да имат достъп до което и да е друго приложение на компютъра. Тук има инструкции как да създадете необходимите шаблони за Qubes OS за Whonix.

Плюсове на QubesOS

- Разделянето на приложенията чрез използването на виртуални машини с пясъчни файлове гарантира, че експлоатираното приложение или злонамереният JavaScript не могат да бъдат предавани на други приложения или на хост операционната система.

- Използването на Whonix в рамките на QubesOS осигурява по-нататъшно ниво на отделяне от интернет, като принуждава целия ви интернет трафик през шлюза Whonix Tor

Противопоказания на QubesOS

- Qubes OS е трудна за тестване, тъй като не се представя добре или изобщо във виртуална машина.

- На страницата за изтегляне има неподдържан CD на живо. Може или не може да работи за вашата система. И тъй като той не се поддържа, той наистина не изпълнява задачата на Live CD, като ви позволява да го използвате, за да спечелите увереност как ще работи пълната инсталация. Следователно, вие сте почти заседнали с инсталиране на Qubes или почти нищо на вашата машина, за да видите как става.

Whonix – анонимност в две части

Whonix е създаден специално за осигуряване на анонимност при използване на интернет. Състои се от две виртуални машини, шлюза и работната станция. Работната станция може да говори само с шлюза, а шлюзът се свързва към интернет чрез Tor. И двете са уреди за виртуални машини на VirtualBox, така че можете да го стартирате във всяка операционна система, която работи с VirtualBox.

Работната станция и шлюзът на Whonix са конфигурирани да използват частна мрежа на вашия хост компютър. Работната станция насочва целия си трафик към шлюза, който използва мрежата Tor за достъп до интернет. Всички мрежови дейности, изпълнявани на работната станция, се извършват чрез Tor.

Домакинната машина не участва в частната мрежа на Whonix и следователно продължава да използва нормалната си интернет връзка.

Изображение: https://www.whonix.org/

Изображение: https://www.whonix.org/

Освен че просто осъществява достъп до всички заявки на работна станция през Tor, шлюзът Whonix защитава и от идентифициране чрез използване на вериги Tor за различни приложения. Порталът реализира Stream Isolation, за да гарантира, че различните приложения на работната станция поемат различни пътища през Tor. Въпреки че това е конфигурирано по подразбиране, можете да научите повече за изолацията на Tor на уикито на Whonix.

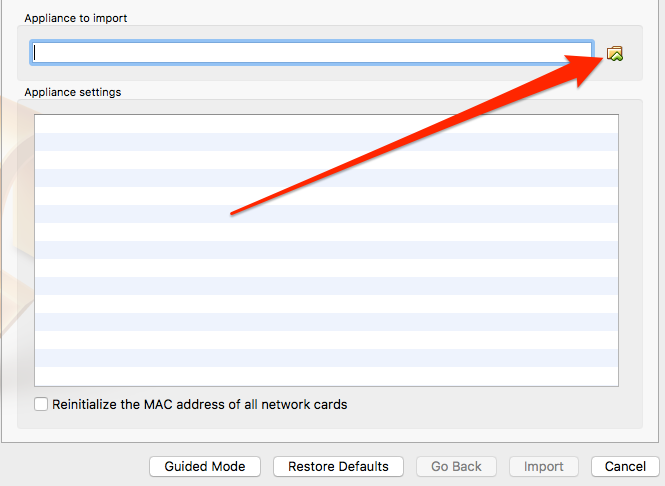

Изтеглете двата уреда от уебсайта на Whonix тук и след това ги импортирайте едно по едно във VirtualBox.

Избери файл -> Уред за импортиране:

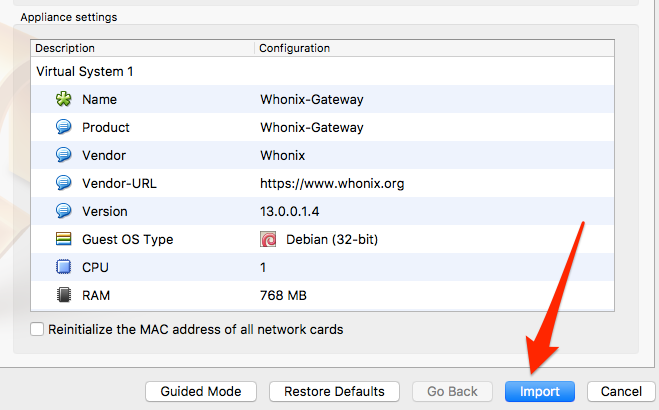

VirtualBox ще отнеме няколко минути, за да прочете уреда и след това да покаже настройките му. Щракнете върху бутона Импортиране, за да го финализирате, след което щракнете върху бутона Старт, за да стартирате виртуалната машина на шлюза.

Whonix Gateway

Шлюзът може да се стартира от командния ред. Ако вашата система има по-малко от 2 GB RAM, може да е болезнено да стартирате два пълноцветни десктопа, така че можете да изберете да стартирате шлюза без глава. Ще използвам работния плот както за работната станция, така и за шлюза за тази статия, тъй като е по-лесно да демонстрирам концепциите.

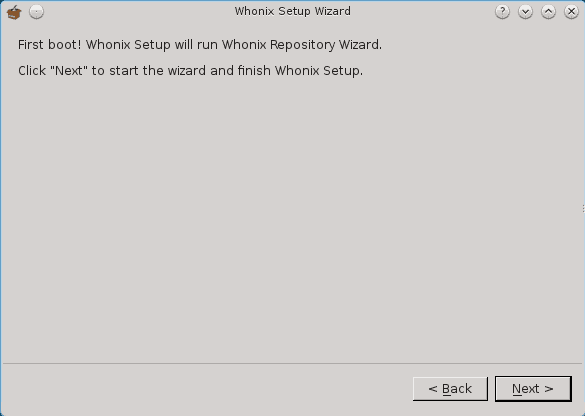

Съветникът за първото изпълнение показва два екрана, пълни с предупреждения за това, как не трябва да се разчита на Whonix, за да се осигури анонимност:

Whonix е експериментален софтуер. Не разчитайте на това за силна анонимност.

Това е малко смущаващо, тъй като главната страница на уебсайта на Whonix изрично заявява, че осигурява анонимност, която не е в състояние на безопасност:

Това прави възможно анонимността онлайн чрез безопасна повреда, автоматично и използване на цялата мрежа на мрежата Tor.

Мисля, че основното послание тук е, че има много начини, по които можете да предадете своята идентификация, които нямат нищо общо с техническите предпазни мерки.

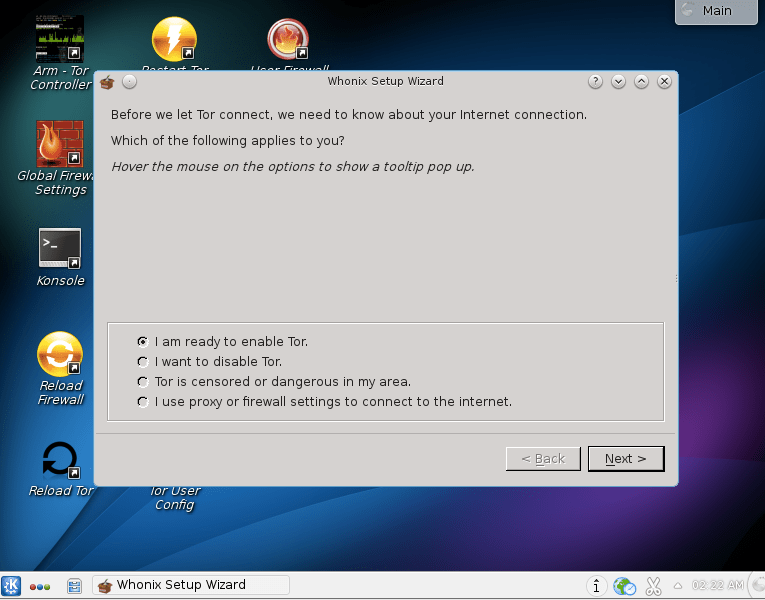

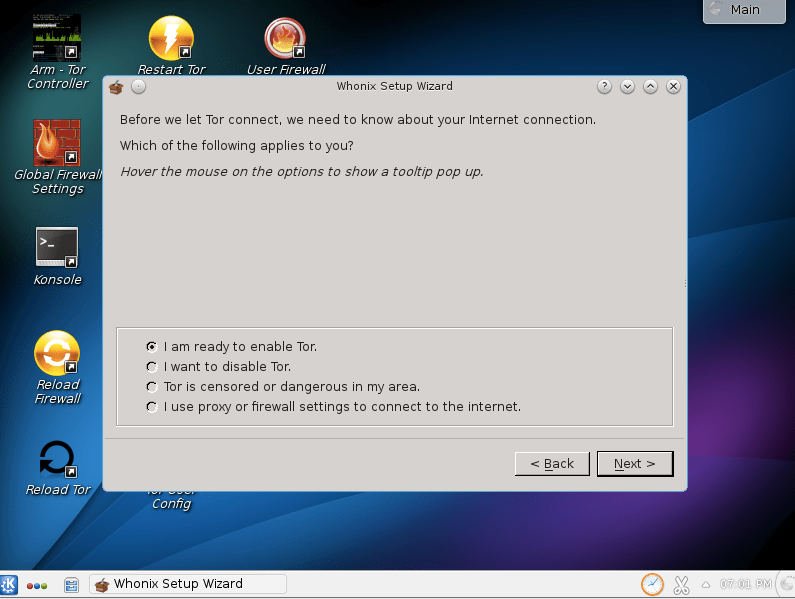

Следващата стъпка е да конфигурирате как шлюза трябва да се свърже с мрежата Tor. Опциите тук имитират нормалните опции за настройка на Tor по отношение на мостове и прокси. Когато задържите курсора на мишката върху някоя от тези опции, Whonix ще покаже промените, които са необходими във вашия torrc файл, за да постигнете тази промяна. Той няма да направи никакви промени автоматично за вас.

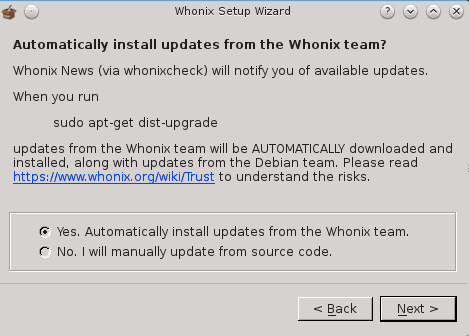

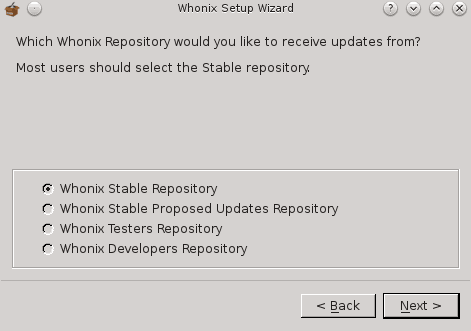

Следващата стъпка е да конфигурирате как искате да се правят актуализации.

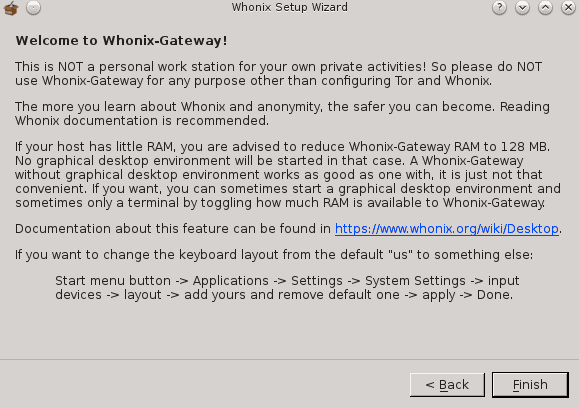

И накрая, предупреждение, че това е шлюзът на Whonix и не трябва да се използва като работна станция.

Whonix Workstation

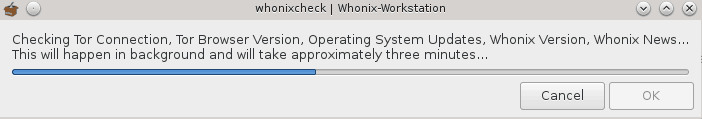

Сега, когато вашият шлюз на Whonix е инсталиран и свързан с Tor, е време да стартирате работната станция. Импортирайте виртуалната машина на работната станция, както сте направили шлюза и го стартирайте. Показват се същите Общи условия. След това можете да конфигурирате своите предпочитания за актуализация.

Оставете първата актуализация завършена и работната станция е готова за използване:

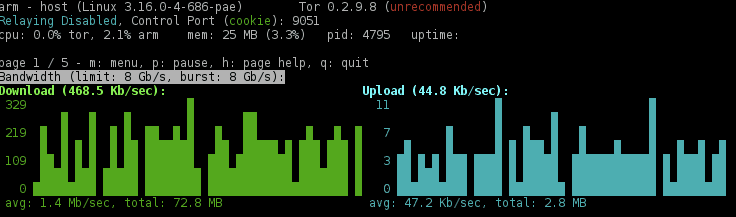

Ако искате да видите вашия портал в действие, стартирайте браузъра Tor в работната станция, след което стартирайте Tor Anonymousiming Relay Monitor (ARM). Ще видите трафика от работната станция да минава през вашия шлюз.

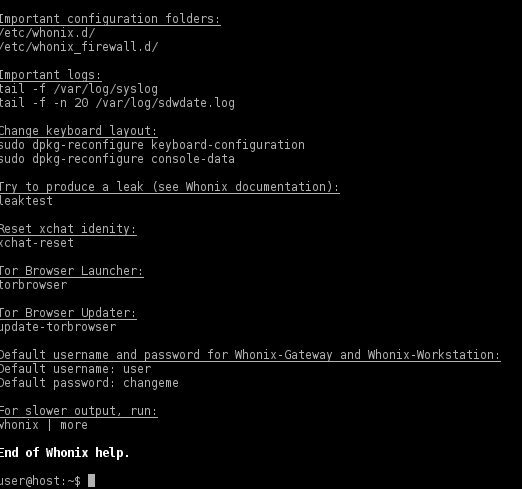

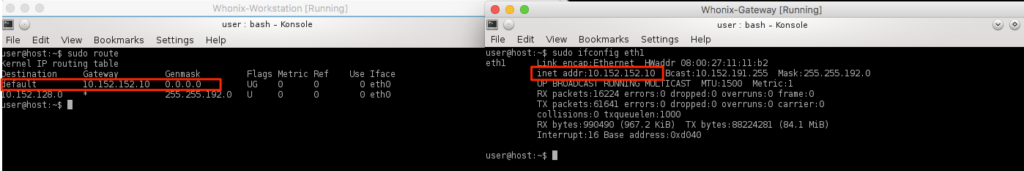

За основна помощ отворете терминален прозорец и просто въведете whonix от себе си. Ще се появи екран за помощ, който включва потребителските идентификационни данни по подразбиране. Можете да използвате тези, за да sudo да root, за да видите вашите мрежови интерфейси.

Бърза проверка на мрежовите интерфейси показва, че работната станция използва частен IP адрес според очакванията и насочва целия си трафик през шлюза.

Изключването на шлюза спира работната станция да не може да се свърже с интернет изобщо.

Плюсовете на Whonix

- Използването на технологията VirtualBox гарантира, че най-широк кръг от хора могат да използват Whonix. VirtualBox е наличен за всяка основна операционна система и е безплатен.

- Инсталирането и използването по подразбиране е изключително лесно. Не са необходими специални знания или конфигурация, за да работите.

Whonix против

- Докато работната станция на Whonix е отделена от хост компютъра, няма по-нататъшно разделяне. Извършването както на рисково, така и на нерисково поведение в работната станция е също толкова опасно, колкото и на хост компютъра.

- Тъй като анонимността е предоставена само във виртуалната машина на работната станция, може да бъде лесно да забравите да я използвате и да се свържете с хост машината случайно.

Опашки – Амнезичната система за инкогнито на живо

Tails е жива операционна система, изградена от Debian GNU / Linux. Няма процес на инсталиране. Вие зареждате компютъра си с него и той работи от временния носител, от който сте стартирали. Когато го изключите, той забравя (амнезично) и ви помага да останете анонимни, докато го използвате (инкогнито).

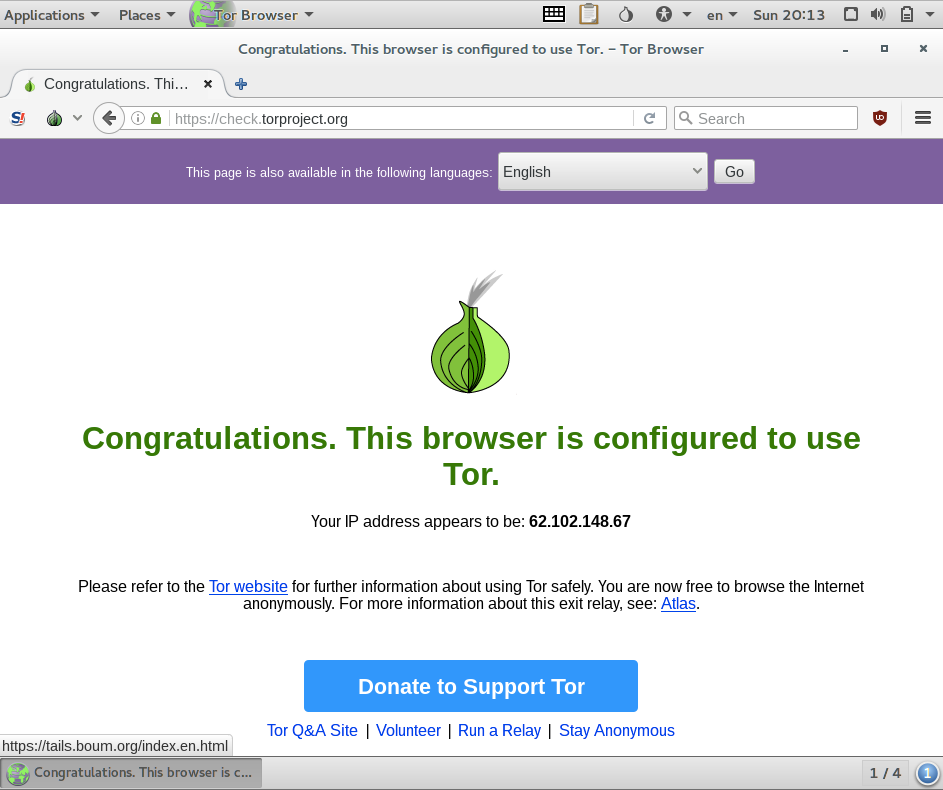

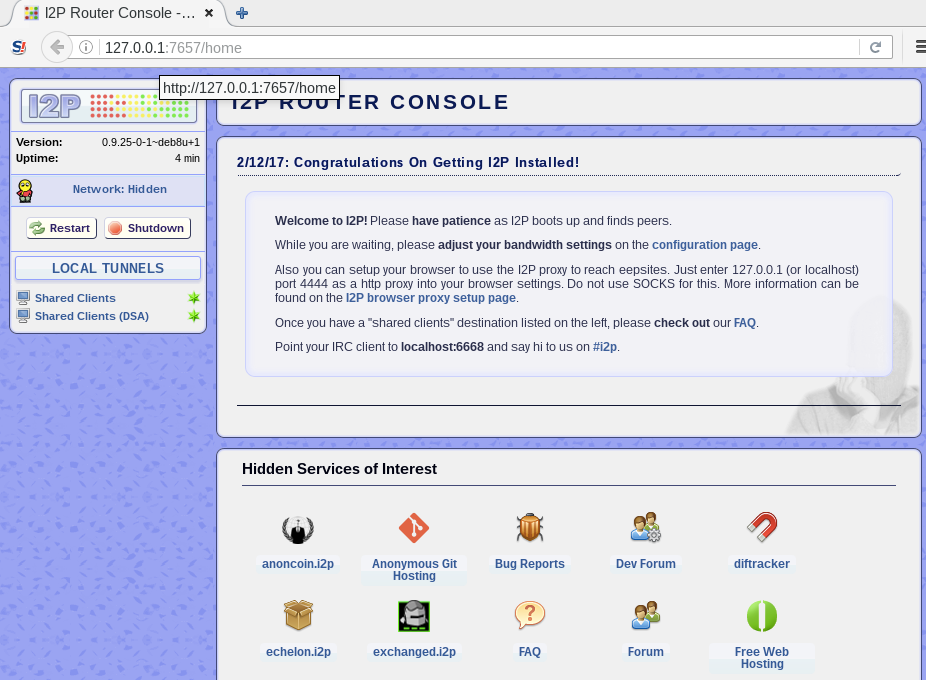

Всички мрежови връзки се препращат през мрежата Tor и приложенията, които се опитват да осъществят директен достъп до интернет, са блокирани. Tor е настроен по подразбиране, но Tails също могат да бъдат конфигурирани да използват I2P анонимната мрежа.

Започнете от тук, за да стартирате процеса на изтегляне: https://tails.boum.org/install/index.en.html. Инструкциите изглежда са малко включени; Не съм сигурен защо те включват нуждата от множество USB стикове или мобилен телефон за четене на инструкции. Просто изтеглих ISO файла на Tails и го заредих във VirtualBox, както бих искал всеки друг. Ако ще използвате правилно Tails, ще трябва да запишете този ISO на някакъв носител, от който можете да стартирате; обикновено CD / DVD или USB флаш.

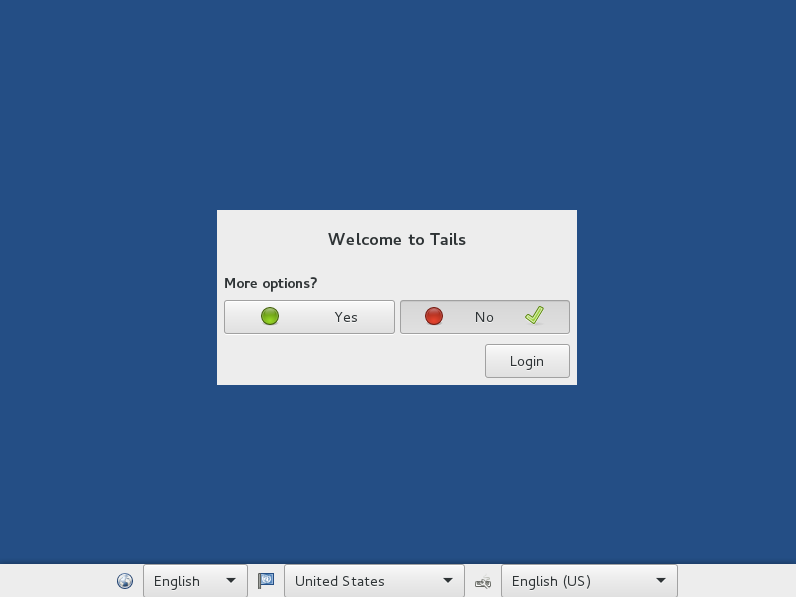

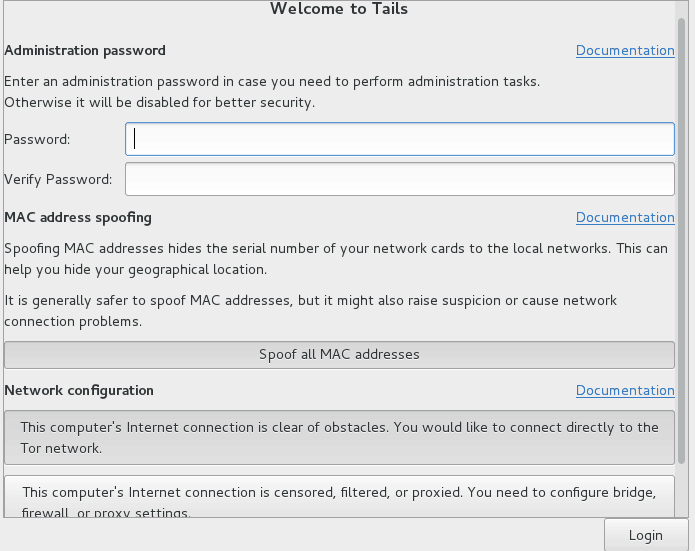

Първото зареждане ще покаже Tails Greeter, където по желание можете да конфигурирате някои опции преди зареждането на работния плот.

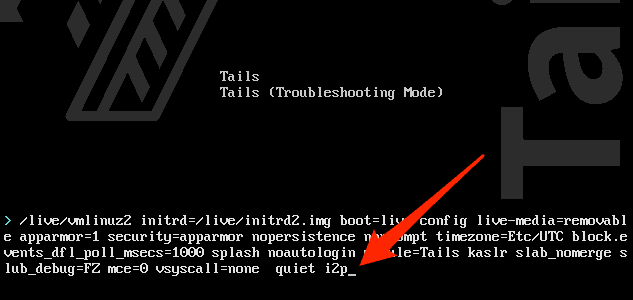

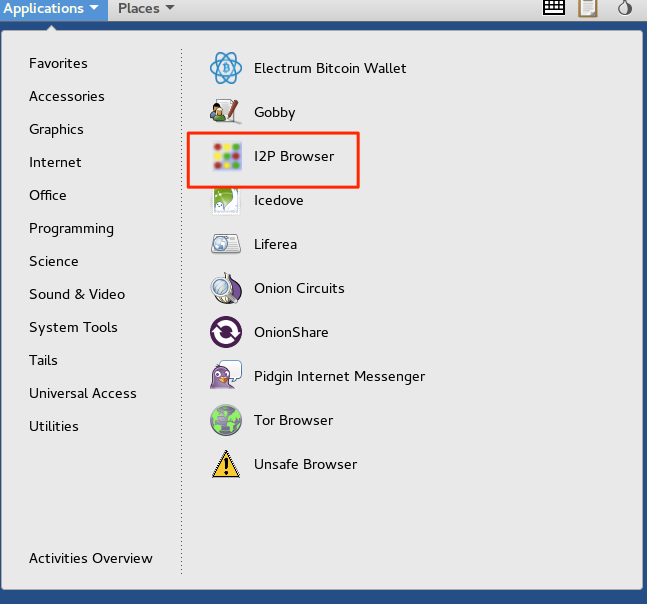

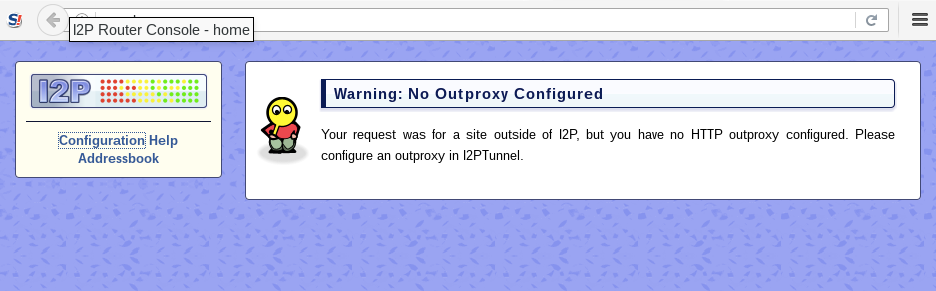

За да използвате Tails с I2P вместо Tor, ще трябва да рестартирате. Когато се появи менюто за зареждане, натиснете бутона Tab, за да се покажат текущите опции за зареждане. Натиснете интервала и след това добавете i2p към съществуващите опции. Натиснете Enter, за да продължите зареждането.

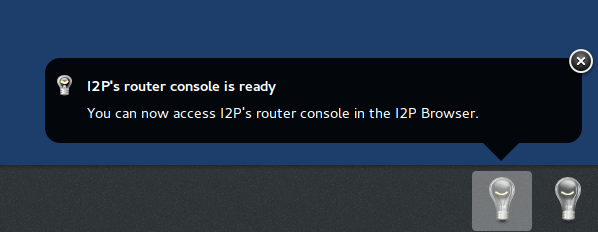

Панелът за известия в долната част на работния плот ще ви каже дали Tor или I2P са конфигурирани:

Стартирайте браузъра I2P, за да видите състоянието на вашата I2P връзка, като изберете Приложението -> Опция за интернет меню.

Изчакайте, докато се зареди:

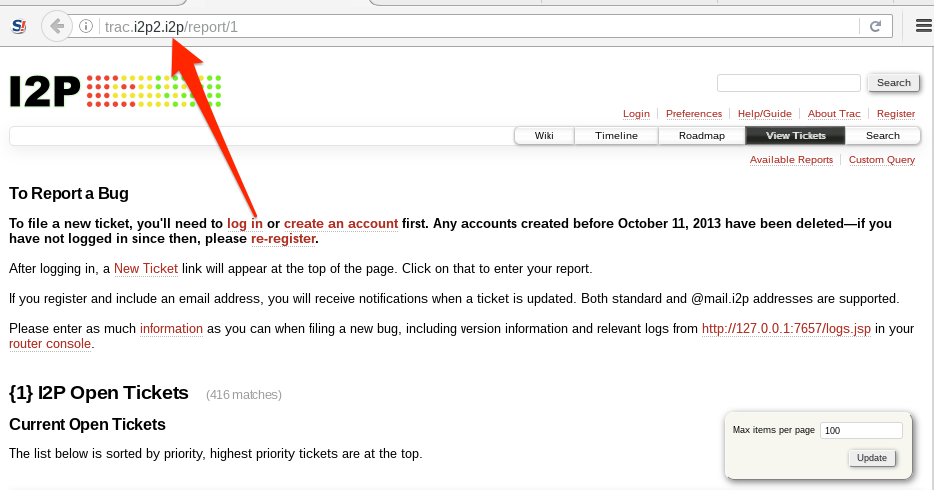

Подобно на Tor има вътрешни сайтове, които използват разширението .onion, I2P има собствени скрити услуги, които използват разширението .i2p.

За разлика от Tor, I2P рутерът няма да ви позволи да получите достъп до ясни нетни сайтове по подразбиране. Ще трябва да конфигурирате Outproxy, за да имате достъп до обикновени интернет сайтове, докато използвате I2P.

Налични са само HTTP, HTTPS и Outproxies по имейл. Ако имате нужда от SOCKS outproxy, за да се справите повече, тогава трябва да се придържате към Tor.

Опашки плюсове

- Живите компактдискове като цяло са много лесни за използване. Можете да изгорите веднъж, да използвате навсякъде, което е много удобно, ако сте на няколко ненадеждни компютъра.

- Конфигурацията по подразбиране за използване на Tor осигурява анонимност извън кутията, доколкото Tor я предоставя.

Опашки минуси

- Tails не криптира документите, създадени по време на сесията му по подразбиране, но има шифрована постоянна функция за обем, която можете да използвате за това.

- Всички компактдискове на живо не адресират проблема с монолита; операционната система няма сегрегация, така че рисковите дейности в едно приложение могат да засегнат други.

Други дистрибути на CD на живо

На живо CD се гледа като на един от най-лесните начини за осигуряване на известна сигурност и анонимност. Поради тази причина има голямо разнообразие на дискове на живо. Няколко други, които ми хвърлиха око при писането на тази статия, са IprediaOS и TENS.

IprediaOS

Ipredia OS използва мрежата за анонимизиране на I2P вместо мрежата Tor, която е разпространена сред останалите дистрибуции. I2P е наличен за Windows, Linux, macOS и Android. IprediaOS е наличен като инсталируемо изтегляне на CD на живо с помощта на десктоп Gnome или на лекия X11 Desktop (LXDE).

Анонимността идва от използването на I2P мрежата, както и от предварително инсталираните приложения. Предоставените приложения поддържат анонимен BitTorrent, имейл, IRC и уеб браузър. Подобно на Tor има вътрешни сайтове за лук, I2P има вътрешни I2P сайтове, наречени eepSites с разширение .i2p.

Изтеглете инсталируем компактдиск на живо от сайта Ipredia.

TENS – Защита на надежден краен възел

[Надеждна защита на крайния възел [(https://www.spi.dod.mil/lipose.htm). TENS е създаден от Министерството на отбраната на САЩ (DoD). Интересното е, че американският щатски долар подписва свои SSL сертификати. Най-вероятно вашият браузър няма DoD, посочен като доверен сертифициращ орган, така че вероятно ще видите SSL грешки, когато се опитате да посетите сайта. Изглежда безопасно да го направите въз основа на моите изследвания, но вашето ниво на параноя трябва да управлява вашите действия.

TENS се зарежда в RAM, не записва нищо на диска и затова създава надежден, временен краен възел на почти всеки компютър. Обърнете внимание, че целта на TENS е да създаде надежден END възел; той е създаден, за да защити компютъра, с който се свързвате; той не е предназначен да ви защитава сам по себе си.

Има няколко различни версии, две от които са достъпни за обществеността. Public Deluxe идва с Libre Office, докато стандартната публична версия не. Версията Professional е достъпна само за правителствения персонал на САЩ. Отделните отдели могат да изискват персонализирани конструкции и това е единственият одобрен метод за свързване към DoD системи на неправителствено оборудване.

Вижте също: Кои са най-добрите Linux VPN услуги?

Това е много интересна статия за различните операционни системи, насочени към поверителност. В нея се разглеждат три основни начина за постигане на поверителност – използване на Live CD, виртуализация с Qubes OS и Whonix. Всеки от тези методи има своите плюсове и минуси, но те гарантират значителна степен на защита от разпространение на зловреден софтуер и защита на личните данни. Бих искал да пробвам TAILS Live CD и Whonix, за да видя как работят. Благодаря за тази полезна информация!

Това е много интересна статия за различните операционни системи, насочени към поверителност. В нея се разглеждат три основни начина за постигане на поверителност – използване на Live CD, виртуализация с Qubes OS и Whonix. Всеки от тези методи има своите плюсове и минуси, но те гарантират значителна степен на защита от разпространение на зловреден софтуер и защита на личните данни. Бих препоръчала на всеки, който търси начин за поверителност и сигурност, да прочете тази статия и да избере най-подходящия метод за себе си.

Това е много интересна статия за различните операционни системи, насочени към поверителност. В нея се разглеждат три основни начина за постигане на поверителност – използване на Live CD, виртуализация с Qubes OS и Whonix. Всеки от тези методи има своите плюсове и минуси, но те гарантират значителна степен на защита от разпространение на зловреден софтуер и защита на личните данни. Бих препоръчала на всеки, който търси начин за повишаване на своята поверителност, да прочете тази статия и да избере най-подходящия метод за него.