Virtualne privatne mreže (VPN-ovi) rješavaju brojne probleme s privatnošću. Budući da VPN obično kriptira vaš promet između vašeg računala i davatelja VPN-a, promatrač vrlo otežava promatranje prometa kako bi vidio što namjeravate. Međutim, postoje mnogi ljudi koji žele biti u stanju sakriti činjenicu da uopće koriste VPN; kao što su ljudi u zemljama koje zabranjuju VPN ili druge situacije u kojima upotreba VPN-a općenito nije dopuštena ili blokirana tehničkim sredstvima. U ovom se članku fokusiramo na vrstu podataka koje promatrač može prikupiti iz mrežnih snimaka paketa i kako se ti podaci mogu koristiti za otkrivanje VPN upotrebe.

Pozadina problema

Goruće pitanje je “zašto”? Koga je briga ako netko otkrije da imate VPN? Ako je promet ionako jako šifriran, u čemu je problem?

Točno je da u mnogim situacijama i u mnogim zemljama uopšte nije važno da li promatrač otkrije upotrebu VPN-a. Međutim, postoje mnoge zemlje koje zabranjuju upotrebu VPN-a i zato je važno da VPN korisnici u tim zemljama znaju kako ih mogu otkriti..

Da bi utvrdio koristi li se VPN, promatrač mora imati pristup usmjerivaču kroz koji prolazi ciljni promet. U slučaju ciljane žrtve, napadač može potrošiti velika sredstva da identificira način na koji će preuzeti usmjerivač koji koristi određena žrtva. U slučaju nadzora države-države, učinkovito otkrivanje zahtijeva kontrolu mnogih usmjerivača. Kad kombinirate te dvije stvari – organizaciju kojoj je stalo ako koristite i VPN I također ima mogućnost upravljanja velikim brojem usmjerivača – što obično ukazuje na aktera prijetnje na nacionalnoj razini.

Imajte na umu da se ovaj članak bavi načinima na koje promatrači mogu primijeniti VPN. To ne mora nužno značiti i da je podatke kodirane unutar VPN tunela lakše iskoristiti.

Metodologija ispitivanja

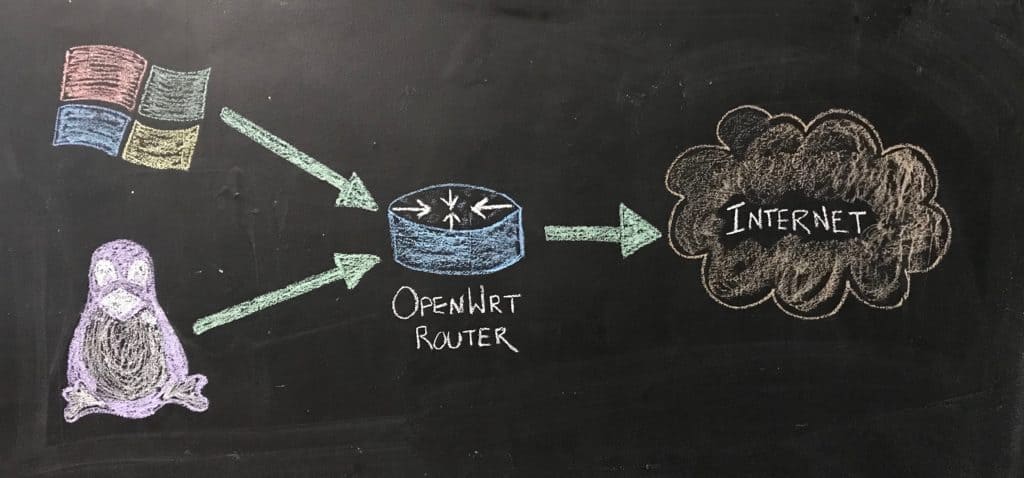

Bez pristupa resursima na državnoj razini, moja platforma za ispitivanje i metodologija su malo manjeg opsega. Napravio sam malu internu mrežu koristeći tri Virtual Machines (VM) s VirtualBoxom. Topologija mreže je takva:

Instalirao sam softver za njušenje paketa na OpenWRT usmjerivaču VM, a zatim testirao razne VPN konfiguracije na druga dva virtualna računala. Softver za njuškanje paketa, tcpdump, omogućio mi je snimanje mrežnog prometa VM-ova radi analize. U realnijem okruženju softver za hvatanje paketa vjerojatno bi bio instaliran u usmjerivač na Internetu ili barem unutar mreže ISP-a. Strateško postavljanje softvera za analizu zahtijevalo bi neko znanje o točkama konvergencije od interesa na Internetu gdje će ciljni promet vjerojatno teći. U svojoj mreži za testiranje znam sa 100% sigurnošću da će sav promet prema mojim virtualnim strojevima proći kroz onaj OpenWRT usmjerivač. Stoga je najbolje mjesto za postavljanje svojih alata za prikupljanje.

Netehnički izvori VPN pokazatelja

Nisu svi izvori podataka koji ukazuju na korištenje VPN-a tehnički. Iako su neke vrlo tehničke, poput analize paketa, neke su vrlo netehničke, poput ljudskih pogrešaka i svakodnevnog rada.

Nenamjerni mrežni promet

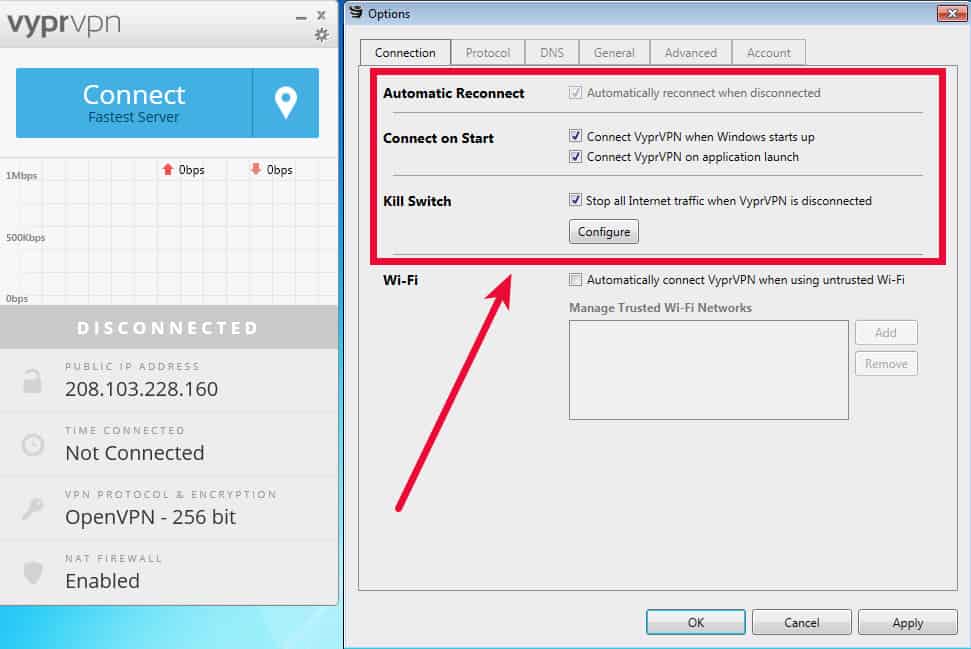

Većina VPN korisnika ima klijentski softver koji se mora pokrenuti kako bi se VPN uspostavio. Vrlo je teško osigurati da ne prođe promet putem interneta prije uspostavljanja VPN-a kada se računalo pokrene. Čak i oni VPN-ovi s prekidačima kill neće moći ništa poduzeti u vezi s prometom koji prolazi tijekom pokretanja sustava.

Da bih to testirao, postavio sam opcije automatskog povezivanja i ubijanja VyprVPN u Windows virtualnom stroju. Tada sam isključio Windows stroj, pokrenuo snimanje paketa na OpenWRT usmjerivaču i pokrenuo Windows stroj. To je stvorilo puno paketa i zanimljivo su ove dvije sekvence.

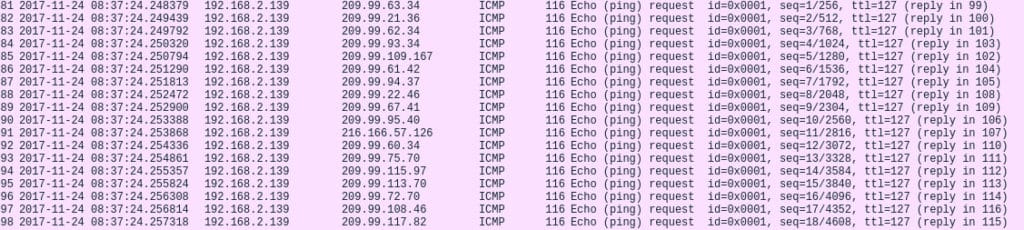

Prvo, možemo vidjeti puno pingova sličnog raspona IP-ova. Namjerno nisam grupirao ove pakete – ovako su im organski poslati:

Ovo ukazuje da nešto pokušava nabrojiti poslužitelje. Vrlo čest uzrok ove vrste prometa u VPN scenariju je VPN klijent koji pokušava odrediti najbrži poslužitelj. Jedan način da se to postigne je slanje ICMP paketa (poznatog kao ping) na skup poslužitelja da vide koji se najbrže vraća..

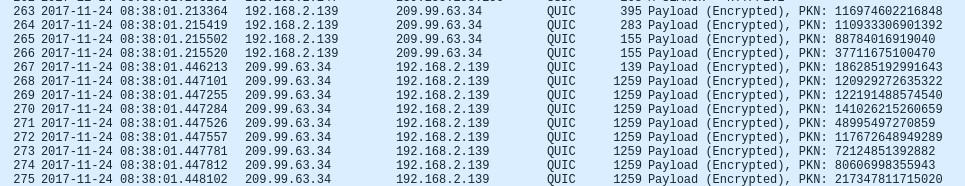

Iz prvog snimka zaslona možemo vidjeti da se 209,99.63,34 najbrže vratilo u 99 milisekundi. Niže, pri snimanju paketa, iznenada vidimo da je najveći dio prometa od tog trenutka šifriran i namijenjen za 209,99.63,34

Sljedeći dio slagalice je otkriti što je na tim IP-ovima. Korištenjem IP WHOIS-a koji navodi registriranog vlasnika IP-a, možemo vidjeti da svi osim jednog od tih IP-ova pripadaju YHC Corporation i da se rješavaju na poslužiteljima u data centru za pohranu podataka:

209.99.108.46

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.109.167

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.113.70

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209-99-115-97

209.99.117.82

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.21.36

OrgName: YHC Corporation

OrgTechEmail: [email protected]

OrgTechEmail: [email protected]

209.99.22.46

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.60.34

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.61.42

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.62.34

OrgName: YHC Corporation

OrgTechEmail: [email protected]

OrgName: Powerhouse Management, Inc.

OrgTechEmail: [email protected]

209.99.63.34

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.63.34

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.67.41

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.72.70

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.75.70

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.93.34

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.94.37

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.95.40

OrgName: YHC Corporation

OrgTechEmail: [email protected]

Logičan sljedeći korak bio bi skeniranje tih IP adresa da biste vidjeli koje usluge izvode. Neću dati detalje o tome, ali moje testiranje pokazuje da su zadani baneri za vezu koji prikazuju većina poslužitelja uklonjeni s VyprVPN poslužitelja, tako da nema očigledne obavijesti da ovi IP-ovi rade VPN poslužitelj.

Ne možete puno učiniti na način na koji vaše računalo djeluje prije pokretanja sustava. Stoga, ako želite zakinuti ovu vrstu postavki postavljanja, trebat ćete pokrenuti VPN “ispred” svog računala. Jedan od načina za to je pokretanje VPN klijenta na usmjerivaču umjesto pokretanja klijenta na računalu. I dalje ćete naići na iste redoslijede pokretanja kad se usmjerivač ponovno pokrene, ali to je obično rjeđe od vašeg računala.

Nema nešifriranih paketa

Kao što sam gore spomenuo, jednom kad su pingovi završeni, snimanje paketa pokazuje šifrirani promet do najbržeg IP-a. Ako promatrač vidi samo šifrirane pakete, a ne jedan nešifrirani paket, to može biti znak da se koristi VPN. Iako se svijet brzo kreće prema šifriranju što je moguće više podataka na webu, još uvijek postoje neki zahtjevi koji obično nisu šifrirani. Među njima su DNS upiti za pretraživanje, NNTP (vremenski poslužitelj) upiti i pronalazak drugih zahtjeva protokola, poput FTP-a i Telneta, koji se ponekad koriste u nekim našim aplikacijama, ali uopće ne podržavaju šifriranje..

Propuštanja iz neslavne ljudske operativne sigurnosti (OpSec)

Mnogo smislenih podataka može se dobiti od cilja pomoću naizgled trivijalnih informacija. Mnogi ljudi troše puno vremena i truda blažeći ono što doživljavaju kao “važne” stvari samo da bi ih prepoznali trivijalnim informacijama o kojima nisu razmišljali. Neki primjeri uključuju dugo pamćenje interneta koje je otkrilo da je administrator E-pošte Hillary Clinton najvjerojatnije bio čovjek po imenu Paul Combetta; Dread Pirate Roberts, AKA Ross Ulbricht, navodni majstor ilegalnog internetskog tržišta Silk Road, procesuiran je velikim dijelom zbog podataka o svom prijenosnom računalu koji su mu fizički oduzeti, a rastreseni u javnoj knjižnici.

Manje dramatično, promatrači često mogu upotrebljavati stvari poput ciklusa aktivnosti da bi prikvačili vremensku zonu cilja ili prisutnost posebnih znakova u poruci kako bi identificirali izgled jezika koji odgovara zemlji cilja. Ne postoji potpuni popis stvari koje treba uzeti u obzir pri razmatranju operativne sigurnosti, jer pronalazak novih načina unakrsnog upućivanja podataka uglavnom je vježba mašte i resursa.

Međutim, postoje neke specifične stvari koje se odnose na hvatanje paketa koje mogu identificirati VPN upotrebu.

Znakovi iz paketa metapodataka

PFS ponovni ključevi su predvidljivi

Budući da se VPN promet obično šifrira, uglavnom je skriven od znatiželjnih očiju. Šifriranje djeluje zato što je vrlo teško “brutalno prisiliti” šifrirane podatke izložiti jasan tekstualni sadržaj. U stvari, probijanje enkripcije je toliko teško da projekti nadzora velikih razmjera ponekad samo prikupljaju sve podatke koje mogu kako bi se nadali da će uspjeti slomiti šifriranje u neki budući datum kada se povećava snaga računala ili ako dobiju ključeve koji su korišteni za šifriranje podataka. Savršena tajna naprijed (PFS) metoda je koja se može koristiti za sprečavanje potonjeg scenarija.

Savršena tajna naprijed ponovno generira ključeve za šifriranje koji se povremeno kriptiraju za VPN promet. Kad se generira novi par ključeva, prethodni par se uništava. To znači da bilo koji prikupljeni šifrirani paket ne može se kasnije dešifrirati jer ključ koji se koristi za šifriranje više ne postoji.

OpenVPN podržava PFS. Tijekom snimanja podataka za ovaj članak, spustio sam ključnu brzinu biciklizma na 10 sekundi kako bih zabilježio taj proces koji se odvija. Otkrio sam da je kada se desila regeneracija ključa stvorio sljedeći niz paketa:

09: 01: 48.461276 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP, dužina 94

09: 01: 54.749114 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP, dužina 65

09: 01: 58.895381 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP, dužina 86

09: 01: 58.951091 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP, dužina 94

09: 01: 58.951614 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP, dužina 259

09: 01: 59.007916 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP, dužina 94

09: 01: 59.008027 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP, dužina 94

09: 01: 59.008265 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP, dužina 94

09: 01: 59.008300 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP, dužina 94

09: 01: 59.062927 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP, dužina 256

09: 01: 59.106521 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP, dužina 575

Značajna stvar u ovom nizu je da su veličine paketa identične svaki put kada se izvrši ključna regeneracija. Stoga, kad god sam vidio snimke paketa ovih veličina u snimanju paketa, znao sam da se događa ključno biciklizam:

94

65

86

94

259

94

94

94

94

256

575

Vjerojatno bi svaki ponovljeni postupak teoretski stvorio ponovljeni slijed paketa, ali ovaj se još uvijek može upotrijebiti kao pokazatelj da je PFS možda u igri. Zajedno s drugim podacima, ove bi informacije mogle biti dovoljne za potvrdu VPN veze.

Svi paketi namijenjeni istom IP-u

Tijekom uobičajenog internetskog korištenja, ljudi i računala traže podatke s mnogih različitih mjesta. Svaka od tih web lokacija ima različitu IP adresu. Kad koristite VPN, svaki je paket namijenjen VPN poslužitelju. VPN server skida sloj enkripcije VPN-a sa svakog paketa kako bi otkrio stvarni paket i zatim ga šalje na put do svog stvarnog odredišta. VPN poslužitelj čini isto s odgovorima. Ona prima pakete odgovora, zamota ih u sloj za šifriranje i potom paket šalje na korisničko računalo.

Snimanje paketa koje prikazuje računalo koje 100% prometa šalje u jedan IP dobar je pokazatelj da se VPN ili proxy koriste.

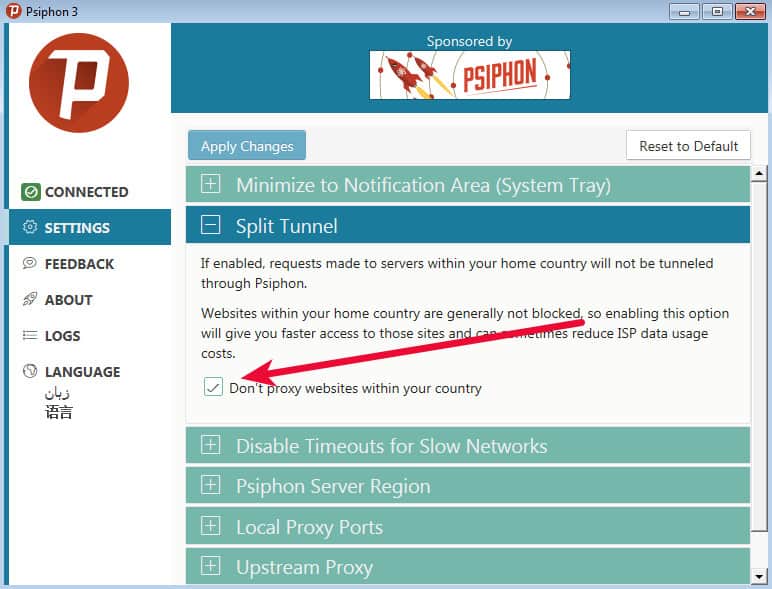

Psiphon je internetsko sredstvo zaobilaženja cenzure. Ima zanimljivu funkciju koja se može boriti protiv toga u određenoj mjeri. Ima podijeljeni način tunela koji u osnovi koristi tunel Psiphon samo za promet koji napušta vašu zemlju.

Da vidim kako to izgleda na razini paketa, pokrenuo sam Psiphon i testirao dvije stranice. Ovdje sam u Kanadi i evo uzorka prometa namijenjenog našem registru domena .CA. U ovom je slučaju moje odredište jasno vidljivo u hvatanju paketa.

8: 30: 14.213668 IP 192.168.1.210.58787 > www.cira.ca.https: Zastave [.], ack 1026833, win 64240, dužina 0

08: 30: 14.229178 IP www.cira.ca.https > 192.168.1.210.58787: Zastave [.], Slijedeće 1026833: 1028293, ack 715, win 5094, dužina 1460

08: 30: 14.229427 IP www.cira.ca.https > 192.168.1.210.58787: Zastave [.], Seq 1028293: 1031213, ack 715, win 5094, dužina 2920

08: 30: 14.229781 IP 192.168.1.210.58787 > www.cira.ca.https: Zastave [.], ack 1031213, win 64240, dužina 0

Tada sam posjetila stranicu Comparitech koja se nalazi u Sjedinjenim Državama:

8: 29: 48.028789 IP li832-56.members.linode.com.ssh > 192.168.1.210.58659: Zastave [P.], seq 107809: 108277, ack 19080, win 1392, dužina 468

08: 29: 48.029101 IP 192.168.1.210.58659 > li832-56.members.linode.com.ssh: Zastave [.], ack 108277, win 856, dužina 0

08: 29: 48.029306 IP 192.168.1.210.58659 > li832-56.members.linode.com.ssh: Zastave [P.], sek 19080: 19132, ack 108277, win 856, dužina 52

08: 29: 48.108658 IP li832-56.members.linode.com.ssh > 192.168.1.210.58659: Zastave [.], Ack 19132, win 1392, dužina 0

Napominjemo kako se promet namijenjen SAD-u šalje na Linode server umjesto na comparitech.com. Linode je vrlo velika poslužiteljska tvrtka i uopće nije neobično vidjeti promet namijenjen Linode poslužitelju. Psiphon dalje obrukira taj promet koristeći SSH tunel da sakrije bilo koji trag VPN-a. Isto tako, obrnuti DNS (rDNS) za Psiphonov poslužitelj na Linodeu ne izdaje njegovu povezanost s Psiphonom; rDNS samo pokazuje da Linode posjeduje IP, što se i očekuje. Na rDNS-u se nalazi više u odjeljku o zamračivanju koji je kasnije u ovom članku.

Nedosljednosti u podacima operativnog sustava i paketa otisaka prstiju

Iako je TCP umrežavanje operativni sustav agnostik, različiti operativni sustavi stvaraju pakete s različitim vrijednostima. Na primjer, zadana vrijednost paketa Time-To-Live (TTL) za paket ovisi o paketima kreiranim na različitim sustavima. Većina Windows sustava postavit će paket TTL na 128 prema zadanim postavkama, dok većina Linux sustava postavlja na 64. Budući da je TTL vidljivi dio zarobljenih paketa, moguće je utvrditi koji je OS najvjerojatnije stvorio taj paket. Postoje i drugi znakovi u izradi paketa kao što su dužina i maksimalna veličina segmenta (MSS), koji također variraju od operativnog sustava do operativnog sustava.

Isječak ispod dio je paketa generiranog iz Windows sustava. Obratite pažnju na ttl 127 vrijednost zadnjeg retka postavljena je na 127. To je zbog toga što se TTL izražava brojem “hmelja”. Svaki put kada paket prelazi uređaj poput rutera, njegov se TTL smanjuje za jedan. U ovom slučaju, TTL je započeo sa 128, ali otkad sam ga snimio na usmjerivaču – nakon jednog skoka – sada je 127. Međutim, još uvijek mogu reći da to nikada nije bilo 64, tako da je ovo vjerojatno paket kreiran na Windows sustavu.

08: 08: 51.657495 IP (tos 0x0, ttl 64, id 32150, offset 0, zastave [DF], proto UDP (17), dužina 177)

google-javne-DNS-a.google.com.domain > 192.168.2.139.59414: 40501 3/0/0 cdn-3.convertexperiment.com. CNAME cdn-3.convertexperiment.com.edgekey.net., Cdn-3.convertexperiment.com.edgekey.net. CNAME e5289.g.akamaiedge.net., E5289.g.akamaiedge.net. A 104.94.35.212 (149)

08: 08: 51.659278 IP (tos 0x0, ttl 127, id 3890, offset 0, zastave [DF], proto TCP (6), dužina 52)

Paket snimljen sa Linux uređaja ima TTL od 63 nakon prvog skoka. To je zbog toga što većina Linux strojeva postavlja početnu vrijednost paketa TTL na 64.

08: 15: 55.913493 IP (tos 0x0, ttl 63, id 41443, offset 0, zastave [DF], proto UDP (17), dužina 56)

192.168.2.139.48635 > resolutionver1.ihgip.net.domain: 47200+ A? google.com. (28)

Ali, pa što? Zašto je važno znati koji je operativni sustav stvorio paket?

Ako promatrač ima specijalizirano znanje o nekoj metama to može značiti puno. Ako se zna da meta koristi Windows – možda kao član velike organizacije koja koristi Windows širom -, ali paketi zarobljeni od tog cilja pokazuju da su oni vjerojatno kreirani na Linux računalu, to je dobar pokazatelj da je VPN ili proxy nekog od njih vrsta je u upotrebi. Vrijedno je napomenuti da gotovo svi VPN poslužitelji rade na Linux ili Unix-ovim poslužiteljima.

Parametre paketa moguće je prilagoditi na većini sustava, ali vrlo malo ljudi ide na tu dužinu.

Nedovoljno tehnika obfuskacije od pružatelja VPN-a

Analiza mreže postoji više od prikupljanja paketa. Pomoćni procesi poput DNS-a mogu igrati ulogu. Mnogi VPN korisnici znaju za DNS jer je slanje DNS upita jasan način na koji promatrač može odrediti gdje posjetite ili želite posjetiti. Međutim, sve je manje korisnika svjesno obrnutog DNS-a (rDNS). Kao što DNS ime domene povezuje s IP adresom, rDNS IP adresu povezuje s nazivom hosta, a ime glavnog računala obično identificira vlasnika IP-a. Uz to, većina programskih knjižnica i operativnih sustava dolazi s nekom verzijom standardnih gethostnameby * () funkcija koje proširuju sposobnost sustava da povezuje IP-ove i imena računala.

Obrnuti DNS nije toliko kritičan kao “normalan” DNS jer rDNS ne sudjeluje u usmjeravanju prometa. Umjesto toga, koristi se prvenstveno kao sredstvo za identificiranje vlasništva nad IP-om. Samo vlasnik IP adrese može mu pridružiti rDNS zapis. Stoga provjera rDNS zapisa IP adrese pruža razumnu sigurnost tko je posjeduje ili barem tko vlasnik želi da mislite da ga posjeduje. Imajte na umu da rDNS nije potreban, a mnoge IP adrese uopće nemaju unose rDNS.

Pogledajmo primjer domene facebook.com. DNS Evidencija koju pruža standardni DNS upit prikazuje ovu IP adresu:

$ dig + kratak facebook.com

31.13.67.35

Sada koristimo obrnuti DNS upit ili funkciju gethostnamebyaddr () da vidimo tko je vlasnik tog IP-a:

$ domaćin -n 31.13.67.35

35.67.13.31.in-addr.arpa pokazivač naziva domene edge-star-mini-shv-01-mia3.facebook.com

Iz ovoga možemo vidjeti da Facebook zapravo posjeduje tu IP adresu. Međutim, većina web lokacija nema vlastiti IP adresa; oni su dani u zakup i pripadaju proizvoljnim organizacijama ili su možda u vlasništvu manje očiglednih subjekata. Amazon je primjer velikog računarskog pružatelja usluga koji koriste mnoge tvrtke. RDNS upit za IP adresu mnogih internetskih usluga jednostavno pokazuje da Amazon posjeduje IP te su stoga te informacije malo korisne za određivanje tko upravlja IP-om. Drugi primjer je Google. Google je malo suptilniji u svojim unosima na rDNS, ali i dalje čuva podatke o vlasništvu. Evo kako obrnuti DNS traži Google IP:

$ dig + kratak google.com

216.58.207.46

$ domaćin -n 216.58.207.46

Pokazivač naziva domene 46.207.58.216.in-addr.arpa fra16s24-in-f14.1e100.net.

Google posjeduje domenu 1e100.net, tako da možemo vidjeti da ovaj IP ustvari pripada Googleu.

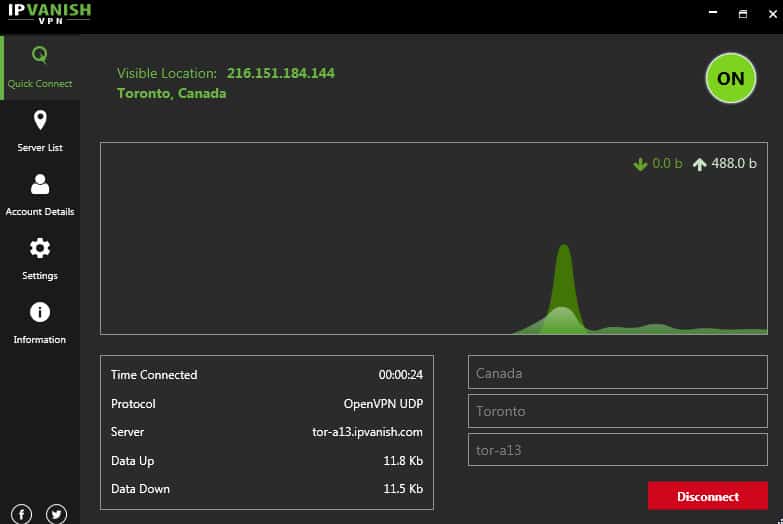

U svijetu VPN-a mogu se potencijalno upotrijebiti alati za razlučivanje adresa da bi se vidjelo pripada li VPN IP kojem je vaš promet namijenjen. Na primjer, zadana naredba tcpdump na OpenWRT usmjerivaču će pokušati riješiti IP adrese koje vidi u TCP paketima. Čini se da prije svega koristi gethostbyadress () za to i ponekad je moguće vidjeti gdje su paketi namijenjeni. Zadano snimanje IPvanish sesije tcpdump ilustrira ovo:

08: 23: 14.485768 IP 216-151-184-30.ipvanish.com.3074 > 192.168.1.210.51061: UDP, dužina 1441

08: 23: 14.485847 IP 216-151-184-30.ipvanish.com.3074 > 192.168.1.210.51061: UDP, dužina 1441

08: 23: 14.486144 IP 216-151-184-30.ipvanish.com.3074 > 192.168.1.210.51061: UDP, dužina 1441

08: 23: 14.486186 IP 216-151-184-30.ipvanish.com.3074 > 192.168.1.210.51061: UDP, duljina 385

IPVanish klijent za Windows nudi tri konfiguracije: standardnu OpenVPN vezu, OpenVPN vezu pomoću HTTPS-a i neupitnu vezu.

Gornji paketi snimljeni su tijekom sesije korištenjem opskrbljene postavke OpenVPN veze, ali WireShark je još uvijek u mogućnosti pružiti informacije o odredištu.

u sažetku

Pri određivanju upotrebe VPN-a postoji vrlo malo „srebrnih metaka“. Obično je potrebno nekoliko tehnika ili opažanja da se sastavi dovoljno pokazatelja koji ukazuju na to da se VPN koristi, pa čak i tada može biti teško biti 100% siguran. Tvrtke koje imaju veliko zanimanje za zabranu upotrebe VPN-a, poput Netflixa i ostalih usluga za streaming, imaju redovne timove posvećene upravo ovom problemu. U drugim slučajevima, mnoge istočnoeuropske i bliskoistočne države) zabranjuju korištenje VPN-a i imaju slične timove koji bi vadili VPN korisnike.

Virtual private networks (VPNs) solve numerous privacy issues. Since VPNs usually encrypt your traffic between your computer and the VPN provider, it makes it difficult for an observer to monitor your traffic and see what you intend to do. However, there are many people who want to be able to hide the fact that they are using a VPN, such as people in countries that ban VPN or other situations where VPN use is generally not allowed or blocked by technical means. In this article, we focus on the type of data that an observer can collect from network packet captures and how this data can be used to detect VPN use.