Kratka povijest kriptografije

U najjednostavnijem smislu kriptografija je proces prikrivanja stvarnog sadržaja poruke na način koji samo pošiljatelj i primatelj mogu dešifrirati. Te strane koriste neku vrstu uređaja za šifriranje i dešifriranje. Ti uređaji mogu imati mnogo oblika, ali se uglavnom nazivaju ključevima. Izraz Kriptografija proizlazi iz dvije grčke riječi znači skrivati i pisati. Prvi slučaj korištenja kriptografije pronađen je 1900. godine u grobnicama starih Egipatskih kraljevstava (2686–2181. Prije Krista), iako neki povjesničari osporavaju da bi pronađeni hijeroglifi trebali tumačiti kao kriptografija. Konkretniji primjer vidi se u šifriranom receptu za gline iz Mezopotamije oko 1500. godine prije Krista.

U moderno doba kriptografiju su uglavnom koristile samo vlade i drugi veliki akteri. Sve do 1970. godine suvremena enkripcija nije bila lako dostupna široj javnosti. Vlada SAD-a toliko se bojala da je šifriranje klasificirala kao pomoćnu vojnu opremu i učinila je njegov izvoz van zemlje ilegalnim. Pokazalo se da je to gotovo nemoguće provesti, tako da su ograničenja ublažena 1990-ih, ali SAD i dalje imaju ograničenja na masovni izvoz kriptografije veća od 64 bita. Izraz bitovi odnosi se na veličinu ključeva koji se koriste za šifriranje. U ovom članku se nalazi više o bitnosti ključa i ključnom prostoru.

Jedan od najvećih problema koji je zadesio široko prihvaćanje kriptografije bio je problem razmjene ključeva. Kako bi dvije strane mogle razmjenjivati kriptografske poruke, obje bi trebale posjedovati ključ ili ključeve. Budući da je svatko tko posjeduje ključeve mogao dešifrirati poruke, to je zahtijevalo prijenos ključeva na siguran način; obično putem sastanka licem u lice kako bi se osiguralo da ključevi nisu ugroženi. Da bi šifriranje moglo biti upotrebljivo za širu javnost i široko korišteno, morao je postojati način razmjene šifrirane komunikacije između ljudi koji se nikada nisu međusobno upoznali i, u stvari, možda nisu bili svjesni postojanja jednih drugih.

Taj proces sada postoji i sastavni je dio kriptografije javnog ključa. Kriptografija javnog ključa uključuje dva ključa: privatni ključ koji se može koristiti za šifriranje, dešifriranje i digitalno potpisivanje datoteka i javni ključ koji se može koristiti za šifriranje i provjeru digitalnih potpisa. Više o tome u odjeljku Simetrični i asimetrični ključevi.

Koncept kriptografije koji nije tajna zamišljen je u GCHQ-u u Velikoj Britaniji 1970-ih, a tada je prešao na NSA. Nijedna organizacija to nije mogla razviti dovoljno za praktičnu upotrebu, pa je uspavala i tek 1976. Whitfield Diffie i Martin Hellman na MIT-u osmislili su praktičnu metodu ključnog dogovora koja je kriptografiju javnog ključa pretvorila u stvarnost. Do tog trenutka Internet je bio dovoljno razvijen za dijeljenje datoteka i to je postala glavna metoda distribucije javnih ključeva.

Simetrični i asimetrični ključevi

Ključevi se moraju upotrijebiti najmanje dva puta u bilo kojem šifriranom razgovoru. Ključ se mora koristiti za šifriranje razgovora od strane pošiljatelja, a ključ se mora koristiti i na drugom kraju za dešifriranje razgovora. Prije pojave kriptografije javnog ključa, ključi koji su korišteni za šifriranje i dešifriranje bili su isti; bili su simetrični. To je postavilo problem o kojem sam ranije raspravljao. Da bi dvije strane mogle razmjenjivati šifriranu komunikaciju, morale su taj ključ u prošlosti razmjenjivati sigurnom metodom koja je osigurala da ga drugi nisu kopirali. To je prilično velika prepreka koju treba prevladati i pridonijela je nedostatku usvajanja od strane šire javnosti.

Šifriranje javnih ključeva riješilo je ovaj problem korištenjem asimetričnih ključeva. Korisnici sada generiraju dva ključa, ne jedan. Privatni ključ, koji treba ostati tajna i ne dijeliti se, te Javni ključ, koji ga mogu podijeliti i vidjeti svi. Pošiljatelji mogu šifrirati informacije pomoću široko dostupnog javnog ključa primatelja. Informacije se mogu dešifrirati samo privatnim ključem primatelja. Suprotno tome, ako primatelj mora odgovoriti, tada se javni šifer pošiljatelja koristi za šifriranje odgovora kako bi se osiguralo da ga mogu dešifrirati samo oni. Na taj se način uloga pošiljatelja i primatelja mijenja u svakoj fazi razgovora. Iako se ovo može činiti kompliciranim, postoji čitava infrastruktura, prikladno nazvana Infrastruktura javnih ključeva (PKI), koja omogućuje jednostavno preuzimanje i korištenje privatnih ključeva. O tome raspravljam u odjeljku Tekuće provedbe ovog članka.

S obzirom na ovo objašnjenje, možete se zapitati zašto bi itko ikad više koristio simetrično šifriranje. Glavni razlog je taj što je brže šifrirati i dešifrirati. Ako samo šaljete nekoliko stranica dokumenata ili e-poruka, nema primjetne razlike. Ali ako šifrirate gigabajte ili terabajte podataka na tvrdom disku, to može napraviti veliku razliku. Simetrična enkripcija se također smatra jačom od asimetrične enkripcije, ali je obje dovoljno teško prekinuti da to nije praktično pitanje za većinu ljudi.

Prostor ključa i duljina ključa

Svi se ključevi ne stvaraju jednaki. Ključevi se stvaraju s postavljenim brojem bitova koji određuje duljinu i ključ prostora.

Dužina ključa odnosi se na to koliko bitova je korišteno za stvaranje ključa. Ključni prostor je skup ključeva koji bi vjerovatno mogli šifrirati šifrični tekst. Što je ključ veći, to je veći i prostor za ključeve. Na primjer, kad bih vam rekao da mislim na trocifren broj, na kraju biste skužili broj koji mislim jer u našem sistemu brojanja ima samo 900 troznamenkastih brojeva (999 – 99 = 900). U ovom je slučaju ključni prostor 900. U kriptografiji se prostor ključeva izražava ovako:

2n

… Gdje je n jednak broju bitova korištenih za stvaranje ključa

Pozadina:

- keylength = broj bita koji se koriste za stvaranje ključa. Također se naziva i veličinom ili bitnošću ključa. Što je tipka dulja, to je veći prostor tipki.

- tipkovni prostor = broj mogućih tipki

Taj broj raste eksponencijalno veliko uz vrlo malo ponavljanja. Primjerice, sada drevni i lako slomljeni 40-bitni ključ sadrži razmak od 1.099.511.627.776 mogućih tipki. Današnje 2048-bitne i veće tipke za sada se smatraju neizvedivim silama.

Grubo forsiranje šifrirane poruke razlikuje se od grubog prisiljavanja na web mjesto. U potonjem slučaju, napad je u obliku pokušaja velikog broja kombinacija korisničkog imena i lozinke u nadi da će naići na valjani par. U kriptografiji grubo prisiljavanje šifrirane poruke znači isprobati sve tipke u zadanom mjestu ključeva znajući da je jedan od njih točan.

Pozadina:

Šifrirane informacije nazivaju se šifrirani tekst, a dešifrirani tekst naziva se otvorenim tekstom.

Riječ o lomljenju kriptografije

Šifriranje djeluje. Jako se teško slomiti. Postoji razlog zašto vlade donose zakone kako bi prisilile ljude da otključavaju svoje telefone i otkrivaju im lozinke na društvenim medijima: moderna enkripcija koristi ključni prostor toliko velik da je alternativni način dobivanja pristupa tim stvarima pokušaj razbijanja šifriranja, što je gotovo nemoguće.

Hollywood je uništio ideju zaštite šifriranja. Vidimo da Felicity Smoak i Angela Montenegro svakodnevno razbijaju kriptografiju nacionalnih država na emisijama poput Arrow i Bones. Istina je mnogo više slična Elliotu Aldersonu gospodina Robota koji je pokušao provaliti u WPS usmjerivač razreda potrošača koji svatko može kupiti od Costcoa, jer će trebati tjedni koji samo po sebi nagovještavaju druge metode osim grube sile da se razbiju to. Šifriranje djeluje.

Rekavši to, postoji nekoliko upozorenja:

Otkrivanje ključa bilo kojeg šifriranog teksta teoretski je zajamčen uspjeh. Kao što je u mom 900 primjera poznat broj tipki, stoga je grubo forsiranje šifriranog teksta jednostavno stvar prolaska kroz svaku moguću tipku, jer je jedan od njih točan. Međutim, zbog velike duljine ključeva koja se danas koristi, nedostaje nam računska snaga da prođemo kroz ogromne ključne prostore koji postoje u realnim vremenskim okvirima, tako da ova vrsta napada nije baš izvediva. Mogu proći godine da se šifrirani tekst šifrira s čak umjereno jakim tipkama.

Zbog ove poteškoće s velikim ključnim razmacima, brutalna sila se rijetko koristi protiv šifriranja. Umjesto toga, algoritam koji se koristi za stvaranje šifriranja istražuje se u potrazi za slabostima koje će prepoznati nedostatke. Ili se matematički napadi koriste za određivanje i pokušaj vjerojatnijih tipki. Bilo koja od ovih vrsta pokušaja pokušava smanjiti ključni prostor tako da napad brutalnim silama ponovno postane izvediv.

Da je postojala skala teškoća za razbijanje enkripcije, vrtila bi se poput obožavatelja. Računarska snaga svakodnevno raste i sa svakim povećanjem može se pokušati eksponencijalno veći broj tipki u istom vremenskom okviru, što povećava vjerojatnost uspjeha primjenom metoda grube sile. S druge strane, kako se povećava računalna snaga, mogu se stvoriti složeniji i veći ključevi za prvo jače šifriranje.

Napokon, nikad ne zaboravite da svatko može imati sreće. Samo zato što postoji ključni prostor od nekoliko milijardi mogućnosti za komad šifrenog teksta, ne znači da ne možete imati sreće i pritisnete ključ iz prvog pokušaja.

Kako se može koristiti

Šifriranje e-pošte

E-pošta nije siguran ili privatni medij. Internet je izgrađen za mali skup pouzdanih korisnika i stoga nije izgrađen s bilo kojim stvarnim mehanizmima sigurnosti koji su u njemu ugrađeni. S vremenom, kako je internet postao popunjen s velikim brojem nepouzdanih korisnika, sigurnosni protokoli su učvršćeni u pokušaju zaštite interneta. E-pošta nije iznimka i u nju uopće nije ugrađena sigurnost.

Pozadina: Pojam protokol odnosi se na dogovoreni skup standarda o tome kako će nešto raditi.

Koristeći e-poštu kao primjer, postoji protokol koji diktira kako će djelovati poslužitelji e-pošte, vrste poruka koje će poslati da uspostave vezu radi slanja ili primanja e-pošte i format same poruke. Protokoli su nužni jer omogućuju stvaranje ad-hoc internetskih usluga koje će moći pravilno funkcionirati s ostalim dijelovima interneta. Budući da cijeli Internet ovisi o tim protokolima koji se slijede, vrlo je teško promijeniti uspostavljeni protokol. Zbog toga nije došlo do velikog stupnja promjene u starijim protokolima poput e-pošte kako bi se osigurala bolja privatnost. Umjesto toga, lakše je promijeniti način prijenosa ili promijeniti sadržaj poruka koje nisu potrebne za isporuku.

U slučaju e-pošte, protokol prijenosa je TCP / IP, ali mnogi poslužitelji e-pošte sada podržavaju TLS enkripciju. Ovo stvara šifrirani tunel između poslužitelja pošte, tako da je vaša e-pošta sigurno šifrirana unutar tog tunela, dok je u tranzitu od vašeg poslužitelja pošte do odredišta. Međutim, čim stigne do svog odredišta, on jednostavno sjedi na poslužitelju pošte u običnom tekstu. Osim toga, nemate previše kontrole nad tome da li poslužitelj e-pošte koji prima primatelj podržava šifrirane veze, pa bi vaša e-pošta mogla putovati internetom kao nešifrirani čist tekst.

Dodavanje enkripcije u vašu e-poštu štiti od obje ove slabosti. Šifrirana adresa e-pošte zaštićena je u tranzitu bez obzira ima li sekundarni TLS šifrirani tunel kroz koji može proći. Također, šifriranje e-pošte osigurava da isporučena e-pošta sjedi na poslužitelju pošte primatelja kao šifrirano krilo koje može dešifrirati samo primateljev privatni ključ.

Šifriranje datoteka

Šifriranje datoteka u osnovi je isto što i e-pošta. Šifrirana e-pošta postupak je šifriranja otvorene poruke e-pošte u šifrični tekst. Javni ključ primatelja koristi se za šifriranje. Šifriranje datoteka obavlja isti postupak na bilo kojoj datoteci; ona šifrira datoteku tako da je može dešifrirati samo privatni ključ koji odgovara javnom ključu koji se koristi za šifriranje. Ako namjeravate poslati šifriranu datoteku nekom drugom, tada morate koristiti njihov javni ključ za šifriranje. Ako samo šifrirate datoteke za vlastitu upotrebu, upotrijebite svoj privatni ključ. Šifriranje datoteka naširoko se koristi u stvarima kao što su sigurnosne kopije i usluge pohrane datoteka kako bi se osiguralo da sadržaj datoteka ne mogu čitati drugi. U tim se slučajevima softver za klijentske kopije stvara novo ključ za ključ i taj se ključ koristi za šifriranje kako bi vam postupak bio transparentan.

Potpis za nepotvrđivanje

Nepovrzanje je pojam koji znači da se nešto ne može poreći. U kriptografiji se izraz posebno odnosi na uporabu digitalnog potpisa u porukama ili datotekama pomoću kojih se može potvrditi da je došao iz izvora za koji tvrdi da potiče.

U kriptografiji javnog ključa digitalni potpisi stvaraju se tajnim privatnim ključem i primatelji mogu pomoću široko dostupnog javnog ključa potpisnika potvrditi da je potpis valjan. Stoga, digitalni potpisi, osim ako netko ukrade privatni ključ pošiljatelja i koristi ga, pruža mjerilo vjerodostojnosti da je poruka ili datoteka potekla od izvora za koji tvrdi da je.

Tipičan primjer upotrebe potpisa je u komunikaciji e-poštom, tako da primatelji znaju da mogu vjerovati e-pošti od onoga tko je kaže. Potpisi se također koriste za potpisivanje datoteka na isti način.

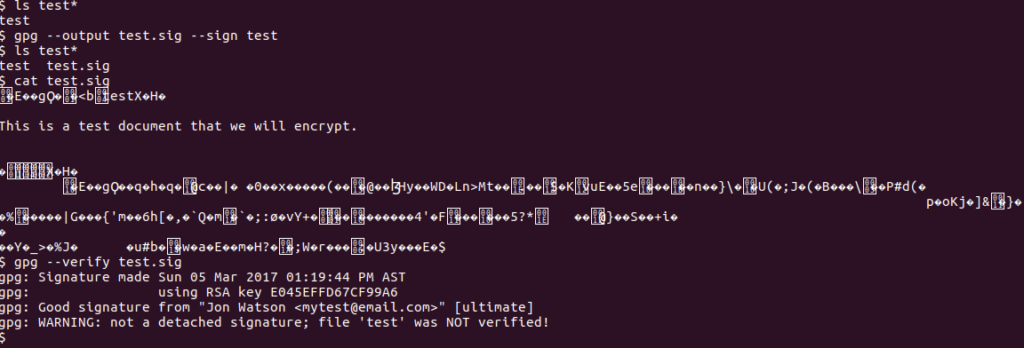

GnuPG je široko dostupna aplikacija javnih ključeva za većinu operativnih sustava. Prolazim kroz naredbeni redak i grafičke aplikacije za to kasnije u ovom članku. Sve su naredbe iste kada se koriste iz naredbenog retka ili terminala, pa za potpisivanje datoteke upotrijebite -s prekidač:

gpg -s test

Imajte na umu kako datoteka nije šifrirana – očigledan tekst je i dalje čitljiv. Ali, na kraju je dodan digitalni potpis.

Ako primite datoteku s potpisom, pomoću naredbe –verify provjerite je li datoteku potpisala osoba koja tvrdi da ju je potpisala. Pošiljatelj je datoteku potpisao svojim privatnim ključem, pa će vam trebati javni ključ pošiljatelja za potvrdu potpisa.

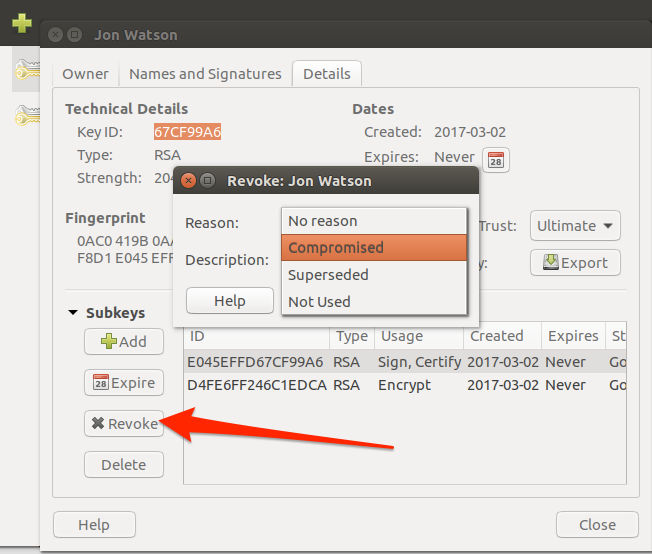

Poništavanje ključeva

Može doći vrijeme kada je vaš privatni ključ ugrožen, ukraden ili ga zbog nekog drugog razloga više ne biste trebali koristiti. U tom slučaju postoji postupak opoziva odgovarajućeg javnog ključa. Ukinuti ključ više nitko ne smije koristiti za šifriranje poruka.

Da biste spriječili da bilo tko samovoljno opozove vaš javni ključ, opoziv se vrši metodom certifikata koju potpisuje vaš privatni ključ. Ta se potvrda o opozivu dijeli s mrežnim skladištima javnih ključeva kako bi obavijestili ljude da ste povukli svoj javni ključ. Normalno je da istovremeno istodobno generirate novu tipkovnicu i prenesete novi javni ključ u skladišta. To će ljudima omogućiti da dobiju vaš novi javni ključ u isto vrijeme kada postanu svjesni da se vaš stari javni ključ više ne smije koristiti.

Za opoziv ključa u Ubuntuu odaberite ključ i odaberite gumb Poništi. Odaberite razlog, a zatim kliknite U redu.

U naredbenom retku, –gen-revoke prekidač generirat će potvrdu o opozivu:

ASCII oklopni izlaz prisiljen.

—–POČETI PGP JAVNI KLJUČNI BLOK —–

Komentar: Ovo je potvrda o opozivu

iQEfBCABCAAJBQJEvE3GAh0CAAoJEOBF7 / 1nz5mmwOsH / jmnR4X7dbaOTv3rrRBKHFkLX7gTfo8K1AmwJiShI3Wl9yPxrqFstLcZPoW67il0K457eBWXojFUNUX5Esnqhfpqs8ryBGb8LazP / Z / 3vItl9LKAjhfqapoLlkUIPNC7uoXUIzAY7lnzee99NShADSktqtEZLsvoCeqwh6nOTlR79QWyfUNengFcZye5t3FvtqpVS6unz1leVnMXOMq5veYAu3v / TwAAvPTS / qbdf1PmrLI0 // K82eSOqO4X5XHhH8gCl6ZqKjYZQ68fhStEWWT1hrRaJZvMP -ve + f2gZwcmqGyvO + veqiCGXBo8eiROu1aiBbYzvc6Y21c + qM8hic == JRyx

—– KRAJ PGP JAVNI KLJUČNI BLOK —–

Stvoreno je odobrenje za opoziv.

Premjestite ga u medij koji možete sakriti; Ako Mallory dobije pristup ovom certifikatu, on ga može iskoristiti kako bi vaš ključ učinio neupotrebljivim. Pametno je ispisati ovu potvrdu i pohraniti je u slučaju da vaši mediji postanu nečitljivi. Ali budite oprezni: Sustav ispisa na vašem uređaju može pohraniti podatke i učiniti ih dostupnim drugima!

Pozadina: Obratite pažnju na upotrebu imena Mallory u poruci upozorenja. Da bi se ilustrirali određeni pojmovi u kriptografiji javnog ključa, koriste se stvarna imena, a ne proizvoljna imena poput korisnika 1 ili korisnika 2. Imena Alice i Bob koriste se za označavanje pošiljatelja i primatelja, a Mallory se koristi za označavanje napadača koji pokušava ukrasti svoj kriptografski tekst. Postoje i druga ustaljena imena sa poznatim ulogama, što mogu učiniti zanimljivo čitanje.

Ključevi za potpisivanje kako bi stekli povjerenje

Budući da svatko može generirati par ključeva koristeći bilo koje informacije koje je želio, vrlo je lako prevariti ključ. Dva su glavna načina koja stvaraju povjerenje u ekosustav javnih ključeva. Prvi je da su ključevi dodijeljeni adresama e-pošte. Iako je tehnički moguće za mene stvoriti par ključeva za bilo koju adresu e-pošte na svijetu, neće mi puno pomoći ako nemam pristup tom računu e-pošte. Odgovori na moju šifriranu adresu e-pošte završili bi na nepristupačnom računu e-pošte, a ne da mi se vrate nazad. Druga metoda je putem potpisivanja ključeva.

Svaki korisnik PGP-a ima mogućnost digitalnog potpisivanja javnih ključeva drugih ljudi. Mehanika koja se radi na njima nalazi se u odjeljku Ključevi za generiranje i potpisivanje “, kasnije, ali pretpostavka je jednostavna. Potpisivanjem tuđeg ključa ukazujete da vjerujete da taj ključ pripada toj osobi. Vaš privatni ključ koristi se za potpisivanje tuđih ključeva koji služe kao da ste stvarni autor potpisa.

Javni ključ s potpisima smatra se pouzdanim više od ključa bez ikakvog potpisa. Svaki potpis znači da potpisnik vjeruje tom ključu pa mu daje vjerodostojnost da je legitiman. Međutim, potpisi su zaista vrijedni samo ako osobno vjerujete potpisnicima. Ključ s desecima potpisa ljudi koji su vam nepoznati vjerojatno nije pouzdan više od ključa bez potpisa.

Neki ključni potpisnici svoju ulogu shvaćaju vrlo ozbiljno i potpisivat će ključeve drugih ljudi tek nakon što se upoznaju u stvarnom životu i proizvedu valjanu identifikaciju.

Trenutačne implementacije

Za upotrebu šifriranja javnih ključeva morat ćete generirati par privatnih i javnih ključeva. Jednom kada ste ga postavili, postoje različiti načini za njihovo korištenje.

Alat prilično dobra privatnost (PGP) dostupan je za sve operativne sustave i postoje različite implementacije istog. Pokrivat ću jednu takvu implementaciju za svaki od tri velika operativna sustava.

Ključevi za generiranje i potpisivanje

MacOS / OSX

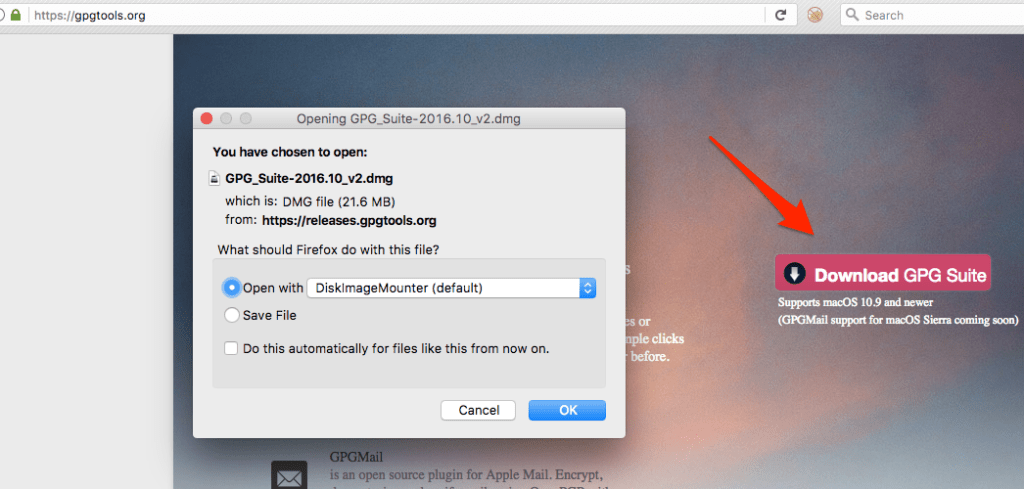

Posjetite web stranicu GPG alata i preuzmite GPG Suite.

Nakon instalacije, pronađite GPG Keychain aplikaciju na svom Launchpad i pokrenite je.

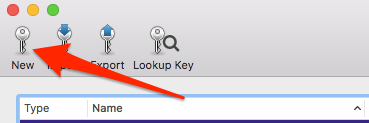

Kliknite ikonu Novo da biste stvorili novi par privatnih i javnih ključeva. Ključevi su uvijek vezani za adrese e-pošte.

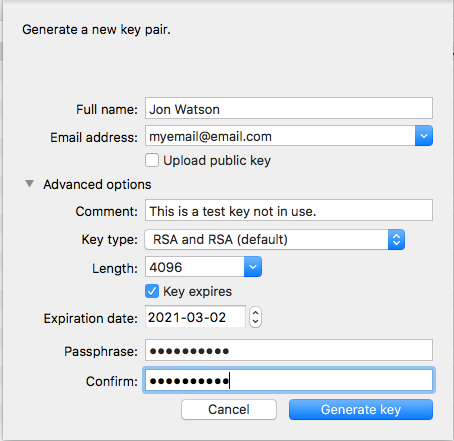

Ispunite podatke. Imajte na umu da možete imati više tipki za jednu adresu e-pošte, ali većina nas ne treba toliko tipki. Kada ljudi pokušaju pronaći vaš javni ključ kako bi šifrirali podatke koje vam šalju, to će učiniti pretragom ključa koji odgovara vašoj adresi e-pošte. Ako imate bilo koju tipku za bilo koju adresu e-pošte, to uzrokuje zbrku koji ključ treba koristiti.

Nisam provjerio opciju za prijenos javnog ključa jer stvaram testni ključ samo za potrebe ovog članka. Ako stvarate pravi ključ za uporabu, tada biste trebali potvrditi ovaj okvir. Automatski će prenijeti vaš javni ključ u spremišta internetskih ključeva, a to je način na koji ga drugi programi i ljudi mogu pronaći kada im zatreba.

Istezanje ključa također je preporučeno, ali nije potrebno. Sigurnost dolazi u slojevima, a rutinsko istekanje bilo koje vrste provjere autentičnosti ili sigurnosnog znaka je dobra ideja.

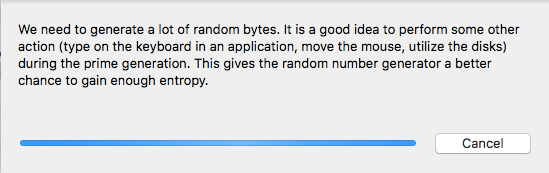

Dobra generacija ključeva zahtijeva određenu količinu slučajnosti. To se računalno naziva entropija. Količina dostupne entropije na računalu je jedan odlučujući faktor koliko vremena treba da se generira ključ. Većina će se procesa generiranja ključnih riječi od vas tražiti da učinite stvari poput premještanja miša tijekom generiranja ključeva kako biste stvorili više entropije.

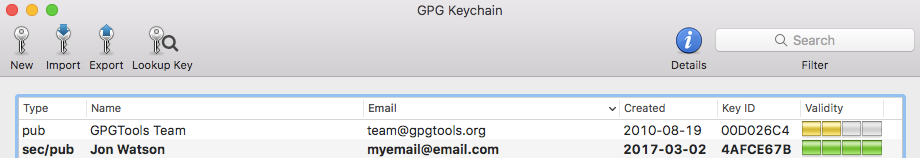

Nakon dovršetka izrade, u prozoru glavnog ključa mogu vidjeti svoj novi par ključeva. Nekoliko je stvari koje treba napomenuti u ovom popisu.

- Ključ GPGTools tima koji je unaprijed instaliran u moj GPG Keychain samo je javni ključ koji je pub označen u stupcu Type. Moj novi ključ je kompletan par s privatnim i javnim ključem koji je označen s Type sec / pub, gdje sec znači sigurno.

- Također imajte na umu stupac Validity. To je isto kao i o povjerenju o kojem je već bilo riječi, i ukazuje na to koliko je vjerojatno da ključno pripada onome za koga kaže da pripada. Tipkovnica koju sam stvorio potpuno mi vjeruje jer sam je stvorila. GPGTool Team ključu nema puno povjerenja, jer ga još nitko nije potpisao.

- Valjanost ključa određuje se na osnovi svakog korisnika. Na primjer, mom novom javnom ključu u ovom trenutku ne bi vjerovao nitko drugi jer ne mogu biti sigurni odakle je došao. Dakle, ne bi se pojavile sa četiri zelene trake na bilo kojem drugom sustavu; to bi bile najbolje dvije žute trake.

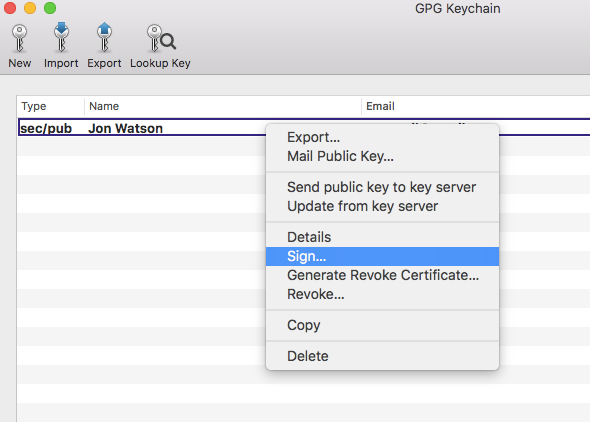

Da biste tipku potpisali i povećali njezinu valjanost, desnom tipkom miša kliknite tipku i odaberite opciju izbornika Sign.

U ovom će se procesu moj potpis dodati ključu koji će naznačiti stupanj povjerenja u ovaj ključ. U izborniku desne tipke miša dostupne su i druge opcije za obavljanje stvari poput prijenosa vašeg javnog ključa ako ga niste napravili tijekom izrade ili slanja javnog ključa nekome. Detaljan vodič za GPG privjesak izvan okvira za ovaj članak, tako da sada kada imamo radnu tipku na macOS / OSX, možemo ga koristiti.

Ubuntu Linux

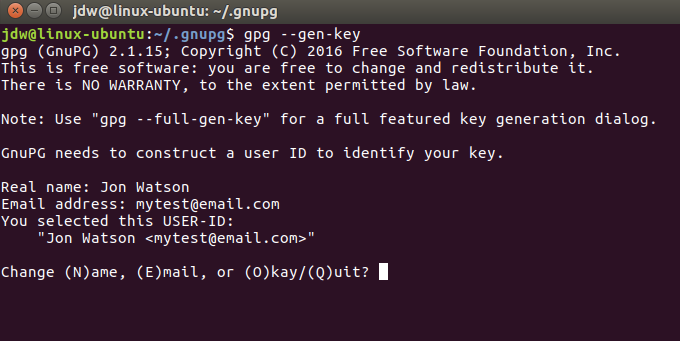

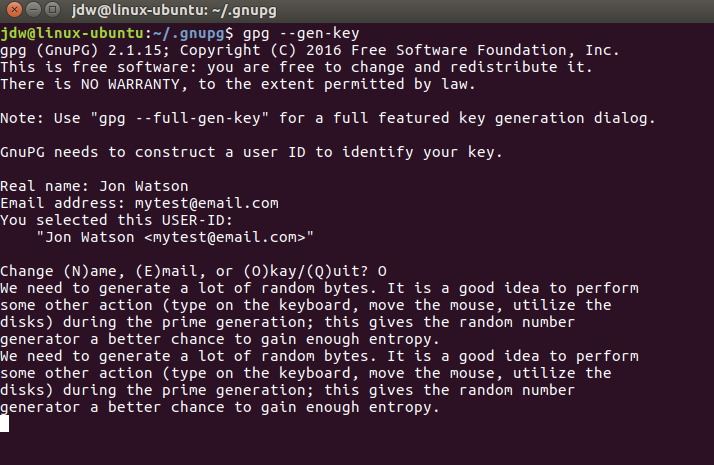

Ubuntu dolazi s unaprijed instaliranim GPG-om. Jednostavno kucanjem gpg –gen-tipke u prozoru terminala pokrenut će se postupak generiranja ključeva.

Započeti će generiranje ključeva i tu će trebati ponovo stvoriti entropiju:

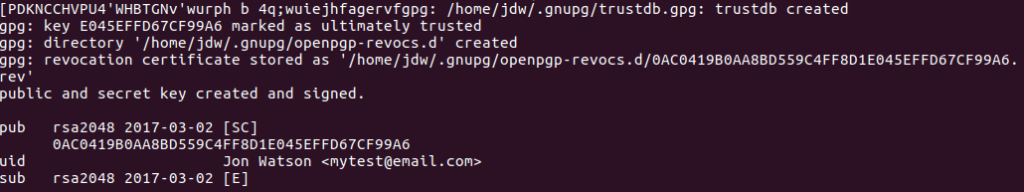

Oba ključa generirat će se, javni se ključ potpisuje i na kraju će mu se vjerovati, a pripremit će se i potvrda o opozivu..

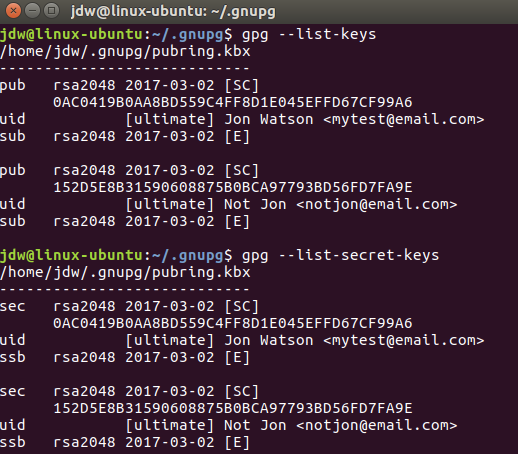

Da biste vidjeli nove ključeve, koristite gpg –list-tipke za pregled javnog ključa, a gpg –list-secret-tipke za prikaz privatnog ključa.

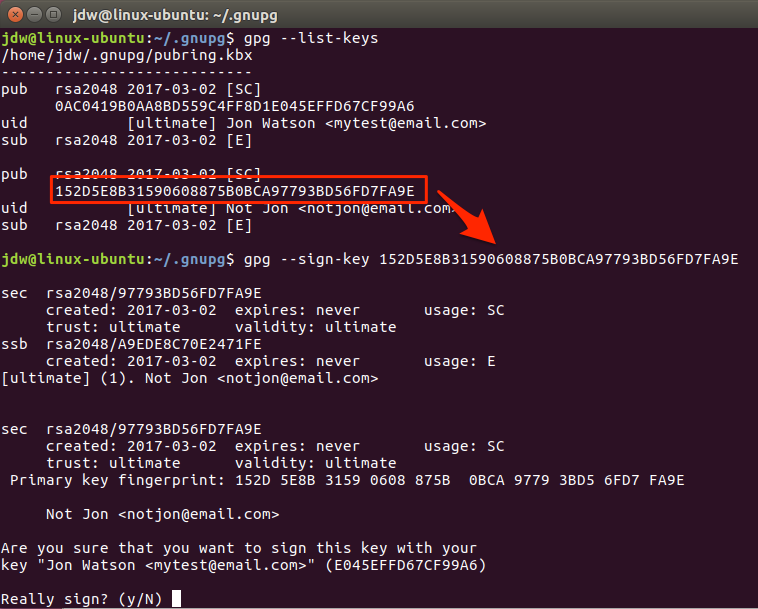

Za potpisivanje ključa koristite prikupljanje identifikatora javnog ključa s ključa koji želite potpisati, a zatim upotrijebite naredbu gpg –sign-key.

GPG zna da ću koristiti svoj privatni ključ [email protected] za potpisivanje ovog ključa, jer je to jedini drugi privatni ključ u mom privjesku. Da imam više privatnih ključeva, morao bih odabrati ključ koji želim koristiti za potpisivanje.

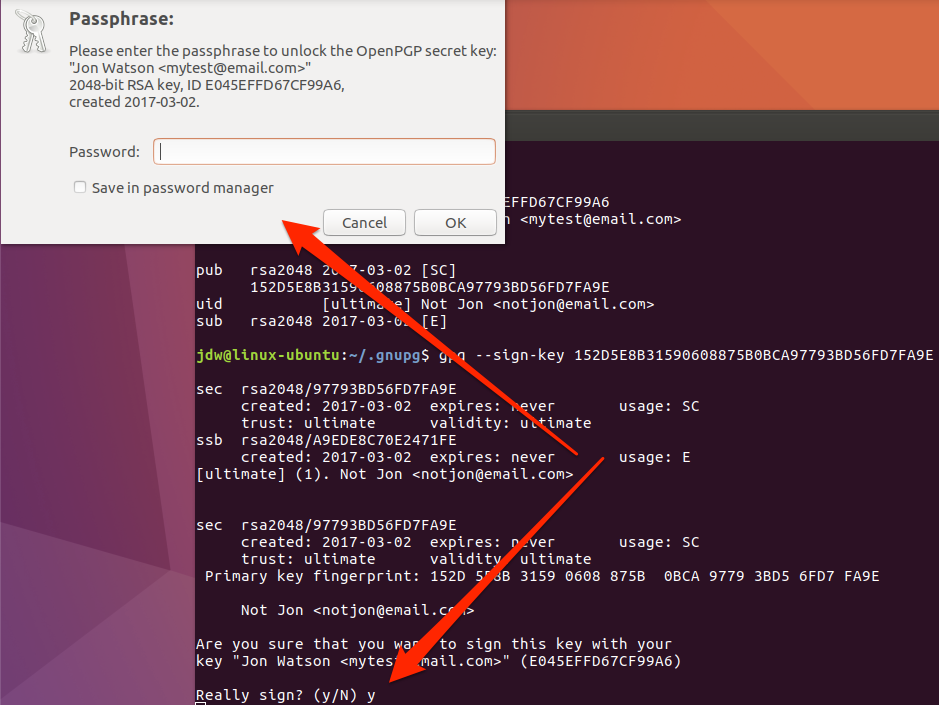

Da biste koristili privatni ključ za bilo koju funkciju, on mora biti otključan lozinkom koju ste dobili u vrijeme generiranja ključa.

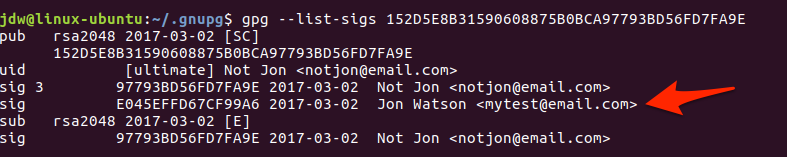

Možete vidjeti potpise ključa pomoću naredbe gpg –list-sigs.

Dodatne GPG naredbe navedene su u datoteci pomoći koja se može pregledati pomoću naredbe gpg –help.

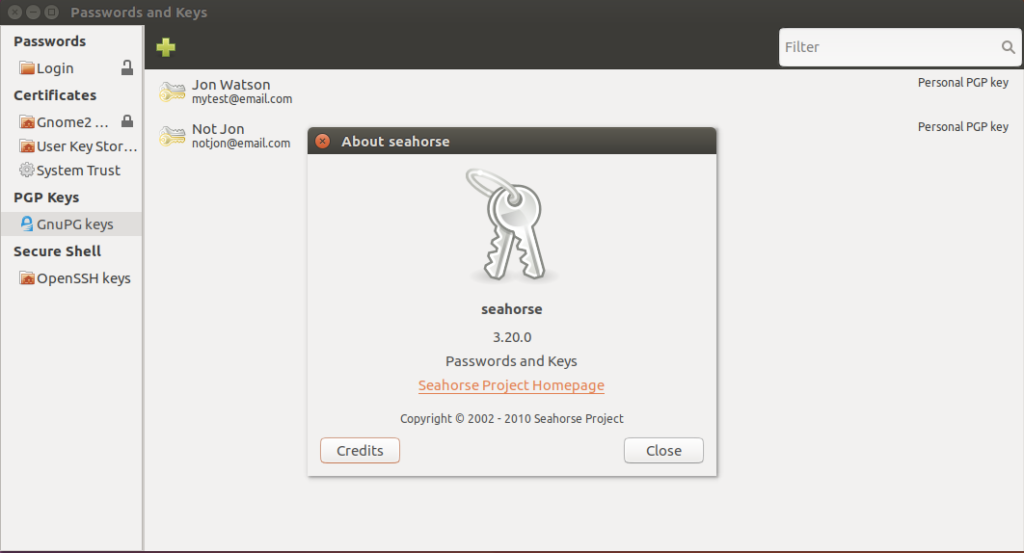

Ako više volite grafičko sučelje na Ubuntuu, za GPG postoje razni prednji paketi. Seahorse dolazi instaliran s Ubuntuom, ali se čudno nazivaju Lozinke i Ključevi pa ga nije očito pronaći.

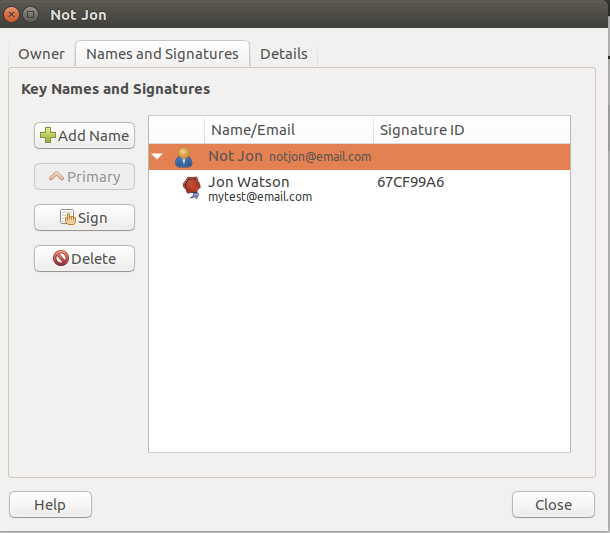

Dvaput klikom na tipku možete vidjeti više detalja o njoj i pristupiti konfiguraciji potpisa.

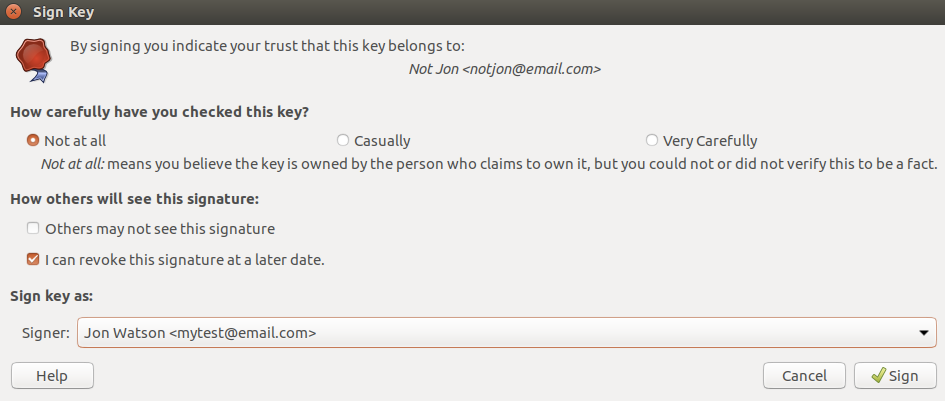

Opcije validacije malo se razlikuju od macOS GPG Keychaina, ali osnove su iste. Morat ćete navesti koliko ste dobro provjerili ključ i s kojim privatnim ključem želite ga potpisati.

Windows

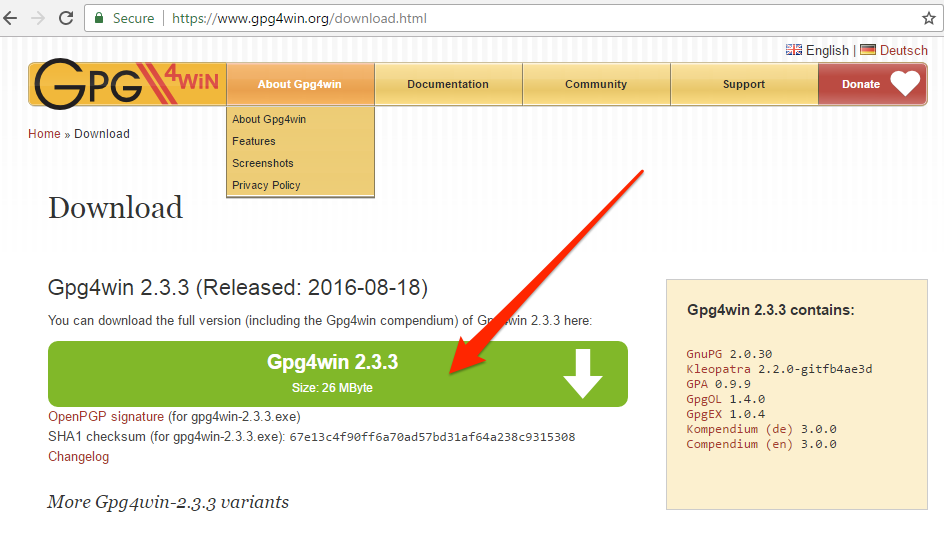

Preuzmite aplikaciju GnuPG s web stranice GnuPG..

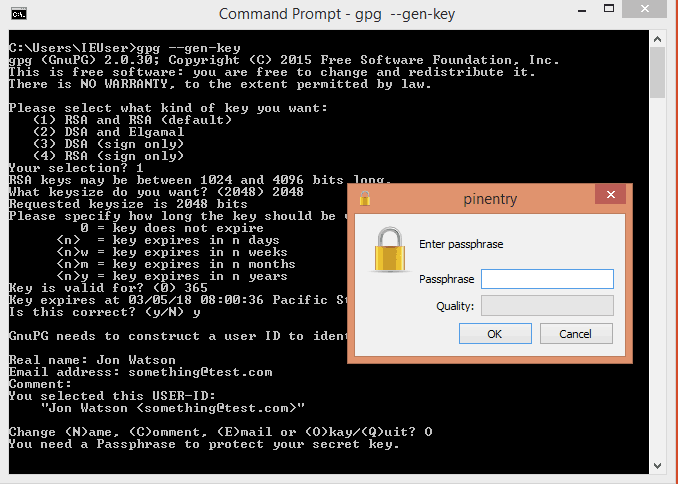

Pokrenite instalacijski program, a zatim upišite gpg –gen-keys da biste stvorili novu tipku.

Sada kada imate ključeve, možete ih koristiti za šifriranje datoteka i e-pošte.

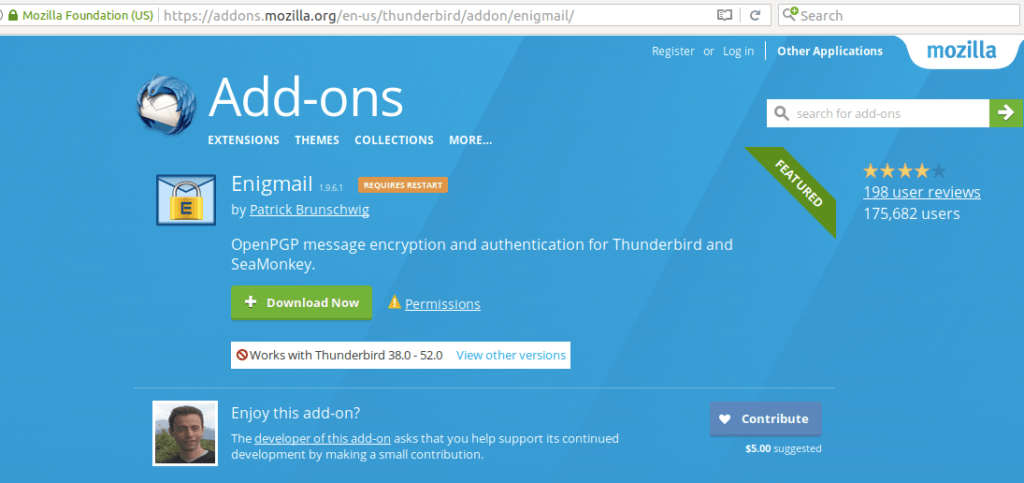

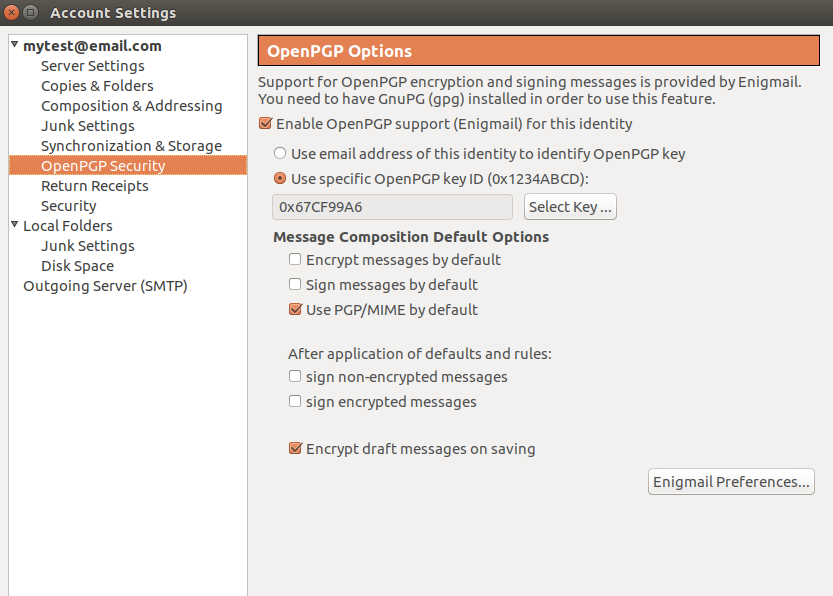

Jednostavan način za šifriranje adrese e-pošte je upotreba klijenta e-pošte koji izvorno podržava šifriranje ili ima dodatak koji to čine. Mozilla Thunderbird s Enigmail dodatkom dobro funkcionira u svim operativnim sustavima. Da biste instalirali dodatak Enigmail, posjetite trgovinu Mozilla i preuzmite ga.

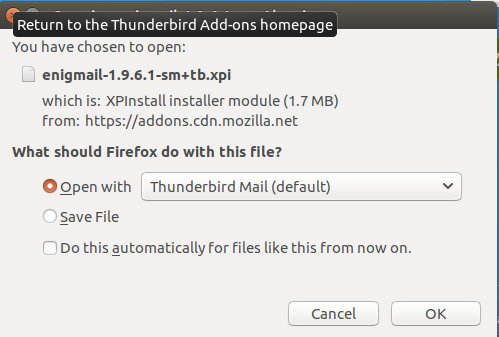

Ako koristite preglednik Firefox, prepoznat će dodatak Thunderbird i zatražiti da ga automatski instalirate.

Ako vaš sustav to ne prepozna kao Thunderbird proširenje, možete slijediti upute za ručnu instalaciju na stranici za preuzimanje.

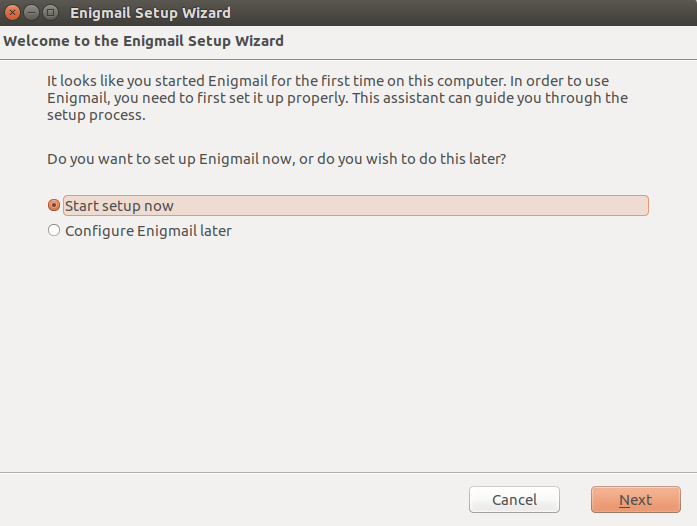

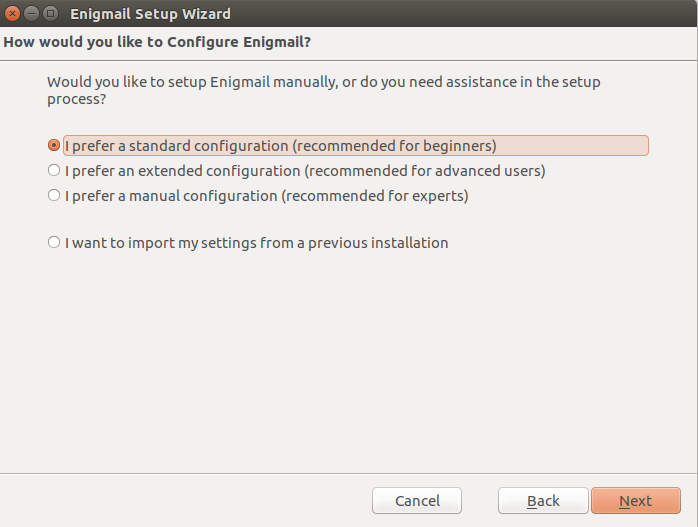

Nakon što instalirate addon i ponovo pokrenete Thunderbird, pokrenut će se čarobnjak za konfiguraciju.

Standardna instalacija trebala bi biti dovoljno dobra za ustajanje i rad.

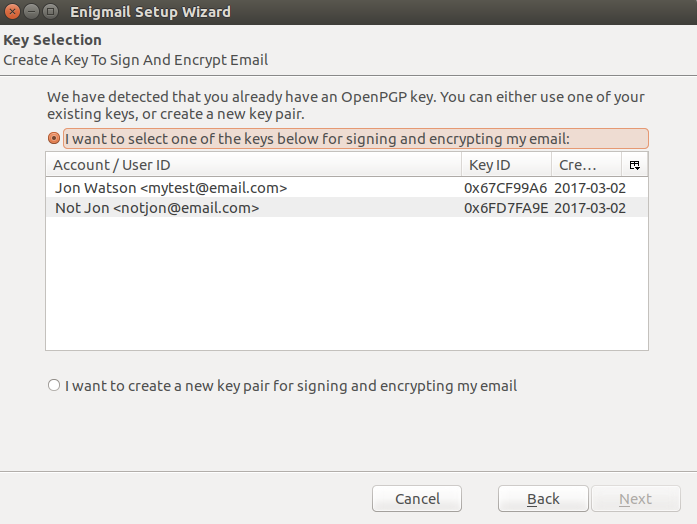

Enigmail će otkriti vašu postojeću instalaciju OpenGPG i popisati dostupne parove ključeva u vašem sustavu. U ovom trenutku također možete odabrati stvaranje novog ključa, ali za ovaj članak koristit ćemo postojećeg.

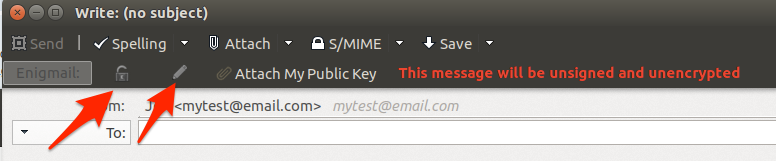

Nakon dovršetka čarobnjaka za konfiguraciju, u prozoru sastava imat ćete nove mogućnosti šifriranja.

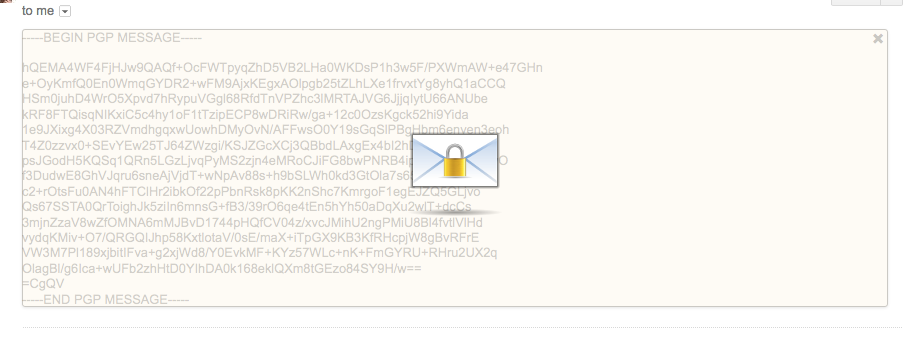

Sada možete šifrirati ili potpisati e-poruke odabirom odgovarajućeg gumba. Ikona zaključavanja šifrirat će poruku korištenjem javnog ključa primatelja. Ikona olovke digitalno će potpisati poruku koristeći privatni ključ koji ste postavili u postavkama usluge Engimail.

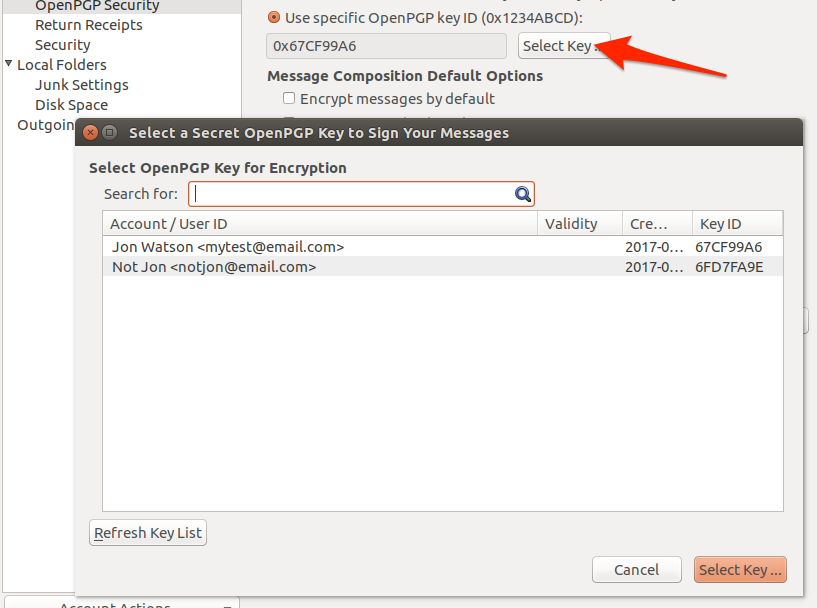

Možete koristiti ključ koji se koristi klikom na Odaberi gumb i odabir drugog ključa od vašeg prstena.

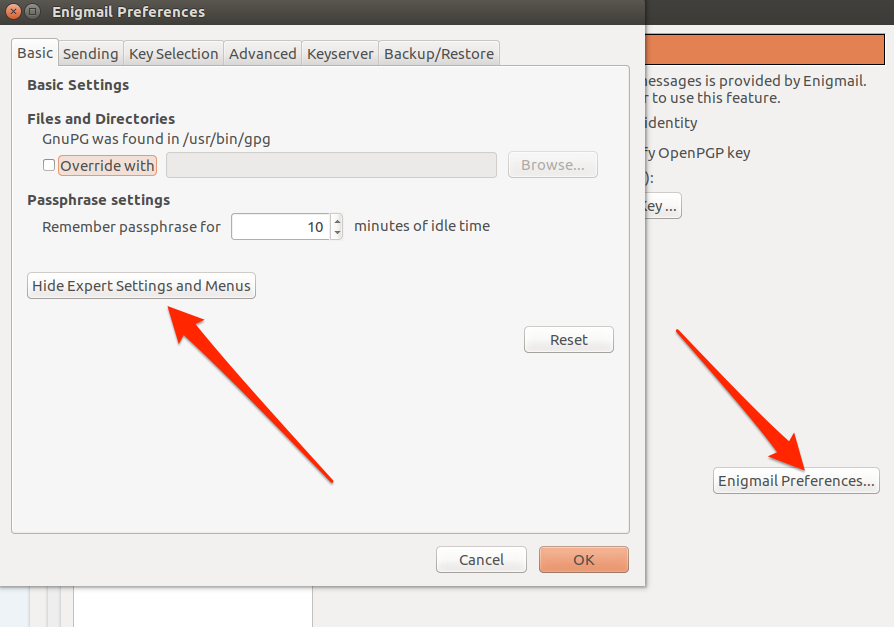

Općim postavkama Enigmail-a koje će djelovati na sve račune možete pristupiti odabirom Enigmail-a Postavke … i zatim gumb Prikažite postavke i izbornike stručnjaka dugme.

Uzmite u obzir to Keyserver kartica. Sadrži popis poslužitelja koji pohranjuju javne ključeve na mreži. Upravo ova postavka omogućava Enigmailu da preuzme javni ključ nekoga kome pišete e-poštu ako ga već nemate. Engimail će zatražiti te servere za javni ključ primatelja za vas, a ako ga pronađe, skinut će ga i dodati ga u vaš privjesak za ključeve.

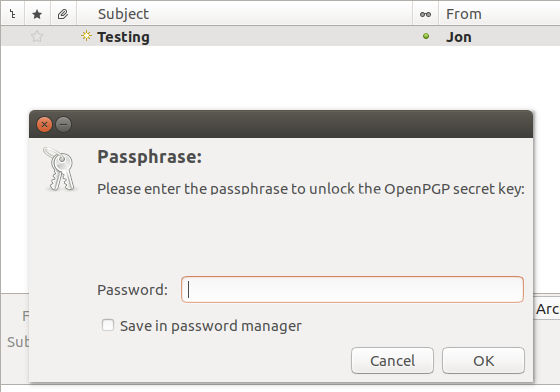

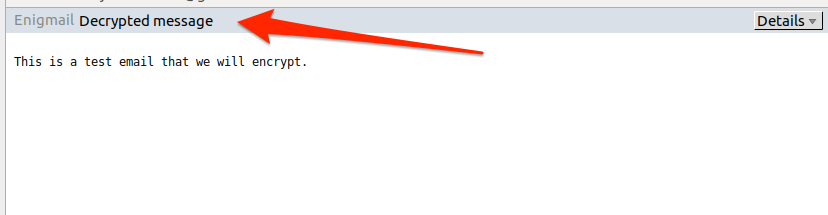

Kad primite i šifriranu e-poštu, morat ćete unijeti zaporku vašeg privatnog ključa. Time se privremeno otključava vaš privatni ključ kako biste ga mogli koristiti za dešifriranje e-pošte.

Čak i kada bude dešifrirano, Thunderbird će vam i dalje priopćavati da je e-pošta dešifrirana.

webmail

Danas ljudi koriste webmail umjesto namjenskih klijenata e-pošte, poput Thunderbird-a. Neki pružatelji usluga e-pošte podržavaju šifriranje izravno na svojim web stranicama. I Proton Mail i Hush Mail omogućuju vam da navedete svoje ključeve i koristite ih za šifriranje i dešifriranje e-pošte. Općenitije rješenje je Mailvelope dodatak za Firefox i Chrome.

Mailvelope će zaživjeti kada otkrije šifriranje i na stranici će se pojaviti nejasan prekrivač. Klikom na sloj zatražit će se zaporka za vaš privatni ključ. Jednom kada to dostavite, vaša će se e-pošta dešifrirati. Ovdje je kratki tutorial Mailvelopea na web lokaciji Comparitech.

Prednost upotrebe Mailvelope-a u odnosu na namjenske davatelje usluga e-pošte je fleksibilnost. Mailvelope možete koristiti s bilo kojim davateljem web pošte.

Šifriranje datoteka

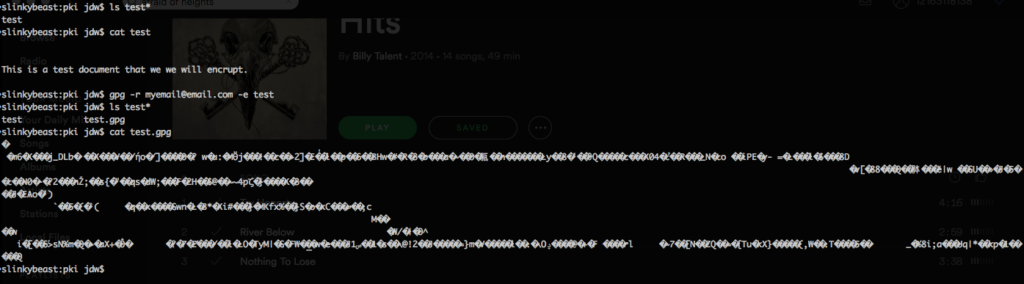

Pomoću preklopke -e recite GPG-u da šifrira datoteku:

gpg -r [email protected] -e test

Imajte na umu kako rezultirajuća šifrirana datoteka šifrenog teksta ima isto ime kao i obična tekstualna datoteka, ali s gpg nastavkom. Pokušaj čitanja otkriva da je to sada šifrirani blesav koji se ne može čitati.

Izvorna datoteka ostaje nepromijenjena. Ako je vaša namjera zadržati samo šifriranu verziju datoteke, tada biste trebali ručno izbrisati datoteku otvorenog teksta. Međutim, imajte na umu da, zato što ste javno šifriranom datotekom koristili javni ključ primatelja, više je nećete moći dešifrirati. Samo primateljev privatni ključ sada može dešifrirati datoteku.

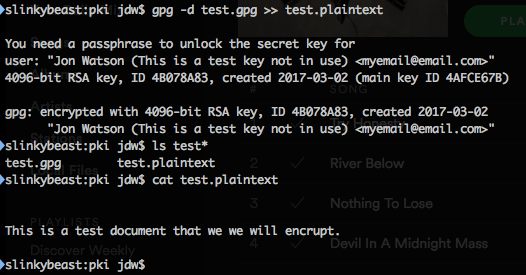

Ako imate privatni ključ koji odgovara javnom ključu, možete pomoću prekidača -d dešifrirati datoteku.

gpg -d test

Poput šifriranja, dešifriranje ne stvara datoteku. Prikazat će sadržaj datoteke, ali ne i pisati običnu testnu datoteku. Za očuvanje dekriptiranog teksta možete ga kopirati i zalijepiti u datoteku ili koristiti operatora za preusmjeravanje na Unix-sličnim sustavima.

This article discusses the history and use of cryptography, including symmetric and asymmetric keys, key space and length, and current implementations such as email encryption and file encryption. The article also touches on the issue of key exchange and the development of public key cryptography. The use of cryptography has been important throughout history, and continues to be important in modern times for secure communication.