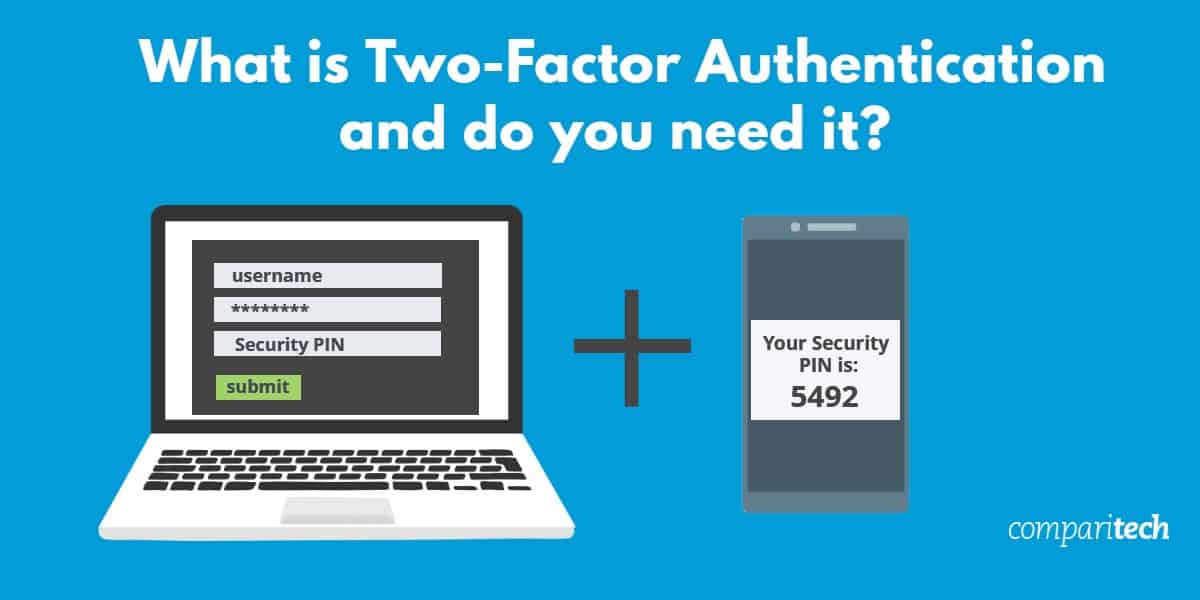

Dvofaktorna autentifikacija (2FA) odnosi se na postupak prijave za koji je potrebna više od lozinke. Ako je vaša lozinka na neki način ugrožena, 2FA može spriječiti napadača da se prijavi na vaš račun tražeći drugi oblik provjere.

Provjera u dva koraka (2SV) i multifaktorska provjera autentičnosti (MFA) često se upotrebljavaju naizmjenično s dvofaktornom autentifikacijom, no postoje neke razlike na koje ćemo ući kasnije. Možete naići na 2FA prilikom prijave na uređaj ili račun, poput:

- Jednokratni PIN broj poslan SMS-om, e-poštom ili aplikacijom za autentifikaciju poput Google Authenticator ili Authy

- Uređaj za provjeru autentičnosti, kao što je USB ključ, koji se mora umetnuti prije prijave

- Biometrijsko skeniranje, poput otiska prsta ili mrežnice, osim lozinke

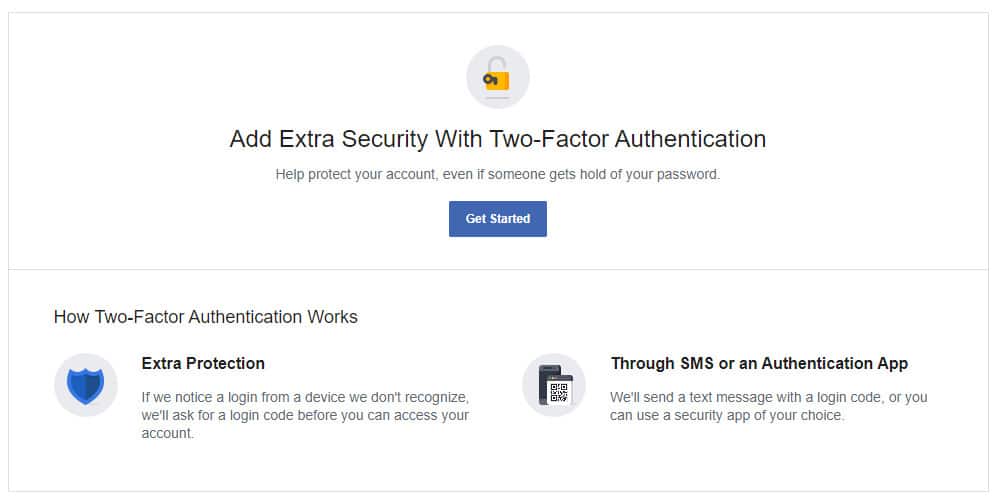

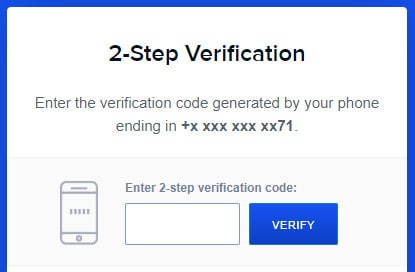

2FA se može postaviti za mnoge mrežne račune, i toplo preporučamo. To obično uključuje unošenje PIN broja prilikom prijave s novog uređaja ili lokacije ili nakon isteka prethodne sesije. Možda se čini teretom, ali 2FA ide dug put u zaštiti računa od hakera.

Kako u praksi djeluje dvofaktorska provjera autentičnosti?

Ako je za vaš račun uključena 2FA, vjerojatnije je da ćete je sresti prilikom prijave s novog uređaja ili s drugog mjesta nego ranije. Unesite svoje korisničko ime i lozinku kao i obično, a od vas će se tražiti da dokažete svoj identitet unošenjem drugog oblika potvrde koji možete pružiti samo vi.

Nisu sve metode provjere korisnika jednake. Iz najsigurniji do najmanje sigurni:

- uređaj za provjeru autentičnosti hardvera kao što su YubiKey ili Titan Security Key. Ovo su USB uređaji koje morate priključiti na svoj uređaj da biste se prijavili.

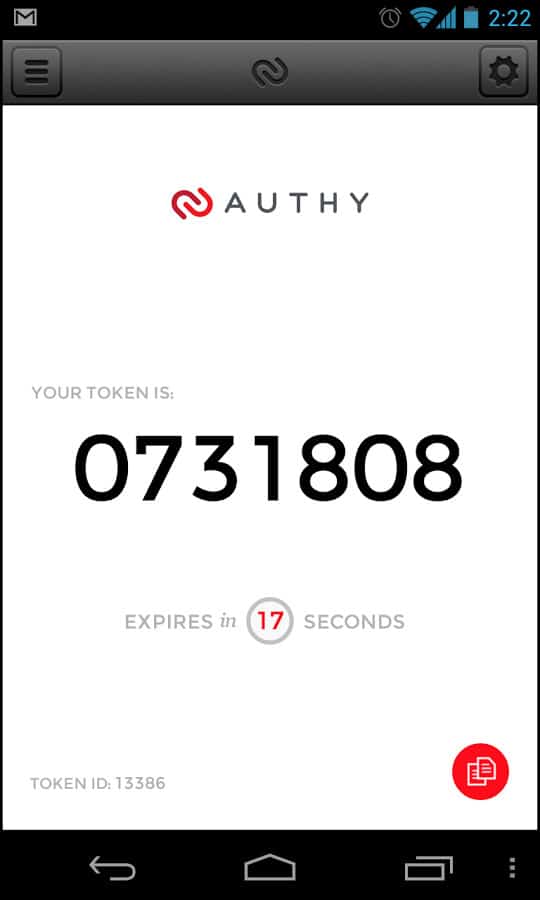

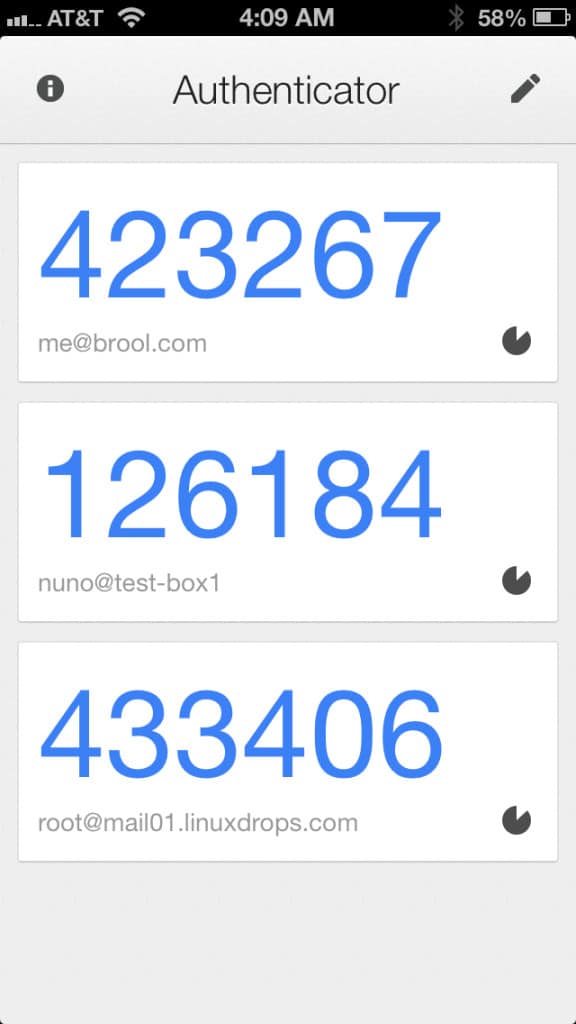

- aplikacija za provjeru autentičnosti poput Google Autentifikatora ili Authy. Te aplikacije generiraju privremene PIN brojeve na vašem pametnom telefonu.

- biometrijsko skeniranje poput skeniranja lica, otiska prsta ili mrežnice. Sigurnost biometrijskih skeniranja uvelike varira ovisno o korištenoj metodi, kvaliteti softvera za provjeru autentičnosti i hardveru koji se koristi za unos.

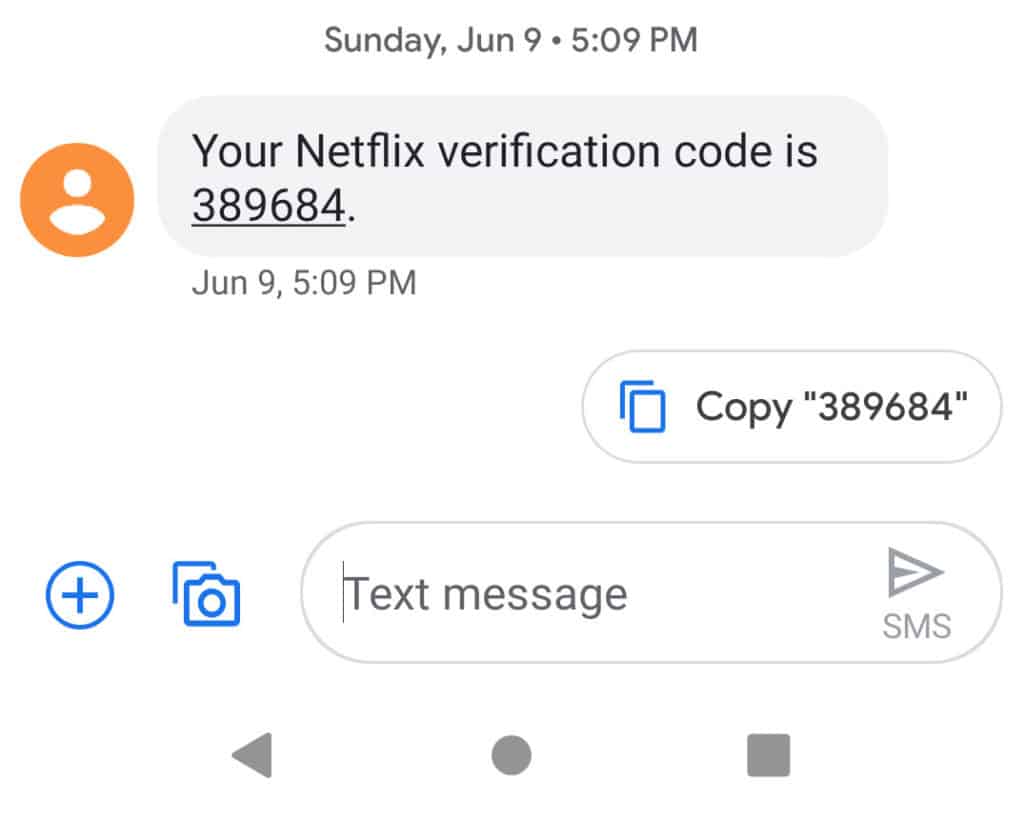

- PIN broj poslan SMS-om na svoj telefon. SMS nije šifriran i ranjiv je na SIM swap napadima, tako da se to smatra manje sigurnim.

- PIN broj poslan putem e-pošte. Ova je opcija najmanje sigurna, jer računima e-pošte često možete pristupiti s bilo kojeg mjesta, za razliku od drugih metoda za koje je potrebno da imate prisutan određeni uređaj. Nadalje, e-pošta nije šifrirana.

Čak i ako vaš račun podržava 2FA, možda neće biti omogućen prema zadanim postavkama. To je zato što je potreban postupak upisa za postavljanje 2FA za svaku web lokaciju. Bez tog postupka prijave, korisnici bi jednostavno bili zaključani sa svog računa. Morat ćete temeljito provjeriti postavke sigurnosti ili prijave za svoj račun i nadamo se da ćete pronaći 2FA postavke.

Dvofaktorska provjera autentičnosti SMS (tekstualne) poruke

Prednosti upotrebe SMS metode je u tome što je gotovo univerzalna i vezana za vašu SIM karticu, a ne za vaš telefon. Gotovo svi mobilni telefoni prihvaćaju tekstualne poruke, čak i “glupi” telefoni na kojima nisu instalirane aplikacije. Ako promijenite telefon ili je vaš telefon oštećen ili izgubljen, jednostavno možete preslikati svoju SIM karticu na drugi telefon i dobro je ići.

Glavni nedostatak je taj što biste za SMS poruke mogli proći kroz raspon mobilnih uređaja. Također, svjetski putnici mogu imati problema s SMS metodom ako promijene svoje SIM kartice u različitim zemljama jer bi svaka SIM kartica imala različit telefonski broj.

Napredniji nedostatak SMS 2FA je taj što lošim momcima nije teško upasti u SMS sustav i presresti kodove ili pomoću društvenog inženjeringa nazvati svog mobilnog operatera i dodijeliti vaš broj njihovoj SIM kartici. Ova vrsta zloslutnosti obično je rezervirana za ljude koje napadač namjerno cilja, a ne uobičajeni napad na mlin. Za vas nema mnogo sigurnosnih mjera opreza ako ste privukli pažnju ovako sofisticiranih negativaca.

Aplikacije s dva faktora za provjeru autentičnosti

Na tržištu postoje različite 2FA aplikacije. Najpopularniji je Google Authenticator, ali konkurenti poput Authy i LastPass također imaju 2FA aplikacije. Ova vrsta rasipanja proizvoda ne pomaže ništa u usvajanju 2FA, jer tvrtke moraju trošiti vrijeme odlučujući koju 2FA platformu koristiti. Kupci također moraju biti spremni instalirati još jednu aplikaciju 2FA na svoje telefone ako usluga koristi drugačiju 2FA platformu od ostalih.

Najvećim pro 2FA aplikacijama je to što im ne treba nijedna vrsta interneta ili mobilne veze za funkcioniranje. Oni jednostavno prikazuju potrebne kodove prema potrebi. S druge strane, 2FA aplikacije su da ako izgubite ili oštetite telefon do te mjere da ne možete dobiti kôd od njega, teško ćete doći na svoj račun.

Još jedan mali nedostatak 2FA aplikacija je taj što se svaka usluga mora postaviti pojedinačno. To obično znači da samo trebate skenirati QR barkod s aplikacijom, ali on može biti više uključen u neke korporativne implementacije.

Najbolje usluge nude i SMS i app 2FA, ali tih je usluga malo i daleko.

Što je provjera autentičnosti?

Da biste dobili pristup nečemu poput svoje e-pošte, sustav e-pošte mora biti zadovoljan s dvije stvari. Pobliže sam ih opisao u pojmovniku na kraju, ali pogled na visokoj razini je sljedeći:

Ovjera; ponekad skraćeno AuthN, znači da ste ono što kažete da jeste.

Autorizacija; ponekad skraćeno AuthZ znači da vam je dopušteno čitanje e-pošte.

Koja je razlika između dvofaktorske provjere autentičnosti i provjere u dva koraka?

Mnogi studenti i filozofi računalnih znanosti raspravljali bi o tome u jutarnjim satima, a iako postoji tanka razlika, u praksi to i nije baš velika.

Glavna točka je da ne postoji koncept “provjere” u autentifikaciji / autorizaciji. Imamo autentifikaciju i imamo autorizaciju. Uvođenje nejasnog pojma “provjera” može dovesti do zbrke oko razlike između onoga što netko zna i onoga što netko ima.

Nadalje, što znači provjera? Znači li to da je osoba identificirana (AuthN) ili znači da je osobi dozvoljen pristup nekom resoru (AuthZ)? Za te koncepte već imamo adekvatne riječi.

Sekundarna točka zbrke proizlazi iz razlike između onoga što osoba ima i onoga što osoba zna. Po nominalnoj vrijednosti lako je pomisliti da nešto poput biometrijskog drugog faktora koji koristi otisak prsta predstavlja nešto što korisnik ima (imaju svoj otisak prsta). No, o upotrebi otisaka prstiju kao mehanizma za otključavanje telefona raspravljalo se u američkom sudskom sustavu. Neki suci smatraju da je otisak prsta implicitno svjedočenje, a svjedočenje je nešto što netko zna, a ne nešto što imaju.

Oba ova koncepta spadaju pod okrilje Multifaktorske provjere autentičnosti (MFA) i oba zahtijevaju da imate još nešto, osim lozinke. Nije važno je li nešto drugo otisak prsta, jednokratni numerički niz ili Yubikey.

Zašto nam treba nešto drugo osim zaporki?

Korisnička imena je općenito prilično lako otkriti; u mnogim slučajevima to je samo naša dobro objavljena adresa e-pošte ili, u slučaju foruma, to je prikazno ime koje svi mogu vidjeti. To znači da je jedina prava zaštita od nekoga tko se prijavljuje kao i vi, što je snaga vaše lozinke.

Tri su glavna načina na koji negativci dobivaju vašu lozinku. Prvo je jednostavno pogoditi. Možda mislite da ima vrlo malo vjerojatnosti za uspjeh, ali nažalost mnogi ljudi koriste strašno slabe lozinke. U svakodnevnom radnom životu vidim puno lozinki, a na svijetu je previše previše Chucka s lozinkom chuck123.

Drugi način je korištenje napada rječnika. Većina preostalih lozinki za milijarde računa u svijetu sastoji se od nekoliko tisuća riječi. Loši dečki izvode rječničke napade na web stranice znajući da će većina računa na toj web lokaciji koristiti jednu od tih uobičajenih zaporki.

Treći način je krađa podataka. Kršenja podataka često otkrivaju lozinke pohranjene na poslužiteljima tvrtke.

Web-lokacije i sustavi koji upotrebljavaju 2FA zahtijevaju drugi faktor osim zaporke za prijavu. Po nominalnoj vrijednosti, to može izgledati glupo. Ako su lozinke tako lako ugrožene, koliko vrijednosti jednostavno dodavanje druge lozinke može donijeti u stol? Dobro je pitanje kojim se 2FA bavi. U većini slučajeva 2FA ima oblik numeričkog koda koji se mijenja svake minute ili se može upotrijebiti samo jednom. Stoga, osoba koja uspije dobiti vašu zaporku neće se moći prijaviti na vaš račun osim ako također nije uspio dobiti vaš trenutni 2FA kôd.

Na taj način 2FA uklanja ljudsku krhkost stvaranja slabih lozinki i njihove ponovne upotrebe u svim uslugama. Također štiti od krađe podataka računa jer čak i ako negativac uspije ukrasti sva korisnička imena i lozinke za web mjesto, još uvijek se neće moći prijaviti na bilo koji od tih računa bez bitnog 2FA koda za svakog korisnika.

Zašto želim koristiti dvofaktornu provjeru autentičnosti?

Uzmite u obzir da se većina hakova zaporki događa putem interneta. Datirana, ali upotrebljiva analogija je pljačka banke. Prije interneta opljačkati banku bilo je vrlo teško. Morali ste nabaviti posadu, ako je banka pronašla najbolje vrijeme da je opljačkaju, nabave oružje i preruše, a onda stvarno izvrše pljačku bez da vas uhvate.

Danas isti pljačkaš banke može sjediti po cijelom svijetu i pokušati silovati svoj bankovni račun, a da toga niste ni svjesni. Ako ne može doći na vaš račun, samo prelazi na sljedeći. Gotovo da nema rizika da budete uhvaćeni i to gotovo ne zahtijeva planiranje.

Uvođenjem 2FA, taj pljačkaš banaka praktički nema šanse za uspjeh. Čak i ako je točno pogodio vašu lozinku, morao bi skočiti na avion, pronaći vas i ukrasti svoj 2FA uređaj kako bi ušao. Jednom kada se fizička prepreka uvede u redoslijed prijava, ona postaje naredbama veličine veća za negativac uspjeti.

2FA zahtijeva da navedete dvije stvari: nešto što znate i nešto što imate. Nešto što znate je vaša lozinka. Nešto što imate je brojčani kod. Budući da se brojčani kôd toliko često mijenja, svatko tko je u mogućnosti pružiti ispravan kod u bilo kojem trenutku gotovo sigurno ima uređaj za generiranje koda. 2FA se pokazao vrlo otpornim na brutalne napade lozinkom, što je dobra vijest. Loše vijesti su vrlo sporo usvajanje. Svaka pojedinačna usluga mora odlučiti implementirati 2FA – to nije nešto što sami možete odlučiti za upotrebu na svim web mjestima. Iako sve veći broj web-lokacija sada podržava 2FA, mnogi drugi ne. Začudo, vrlo kritična mjesta poput bankarstva i vladinih web lokacija vrlo su sporo prihvaćala 2FA.

Povezano: Kakav je to grubi napad

Dvofaktorna provjera autentičnosti u poduzeću

2FA ima bolju stopu usvajanja u korporacijama nego u javnim službama. Mnoge tvrtke koje imaju radnike na daljinu snažno su implementirale 2FA. Najčešći i zreliji 2FA mehanizam za korporacije je RSA SecurID. Ima već godinama i može se instalirati kao aplikacija ili isporučiti kao hardverski ključ slično kao USB stick s zaslonom na kojem se prikazuje kôd. Drugi snažni protivnik ovih dana je Okta. Okta se počeo fokusirati na Single Sign On (SSO) što znači da su se korisnici morali prijaviti samo jednom i tada mogu pristupiti mnogim uslugama trećih strana. Mnoge korporacije jako koriste SSO, a sada kada Okta nudi 2FA, postaje sve popularnija.

Glosar

Autentifikacija (AuthN): vi ste ono što kažete da jeste. Tu se pojavljuju vaše korisničko ime i lozinka. Svatko tko predstavi obje te stvari, smatrate se da ste vi. Međutim, samo ako budete provjerili autentičnost, ne znači da ćete moći čitati svoju e-poštu.

Autorizacija (AuthZ): Nakon što se provjeri autentifikacija (sustav zna tko ste), tada može odrediti čemu imate pristup. U slučaju da se prijavite na svoju e-poštu, tamo morate raditi samo jednu stvar. Ali razmislite o uredskom scenariju u kojem možete čitati neke zajedničke mrežne pogone, ali ne i druge. Upravo AuthZ sloj određuje što vam je dopušteno raditi, ali to ne može sve dok vjerojatno ne budete provjerili autentičnost.

Korištenje 2FA vrlo je dobra sigurnosna mjera i trebali biste razmotriti omogućiti je svuda gdje možete. Web-lokacija Two Factor Auth.org ima zanimljiv projekt koji pokušava popisati tvrtke koje podržavaju 2FA i pruža jednostavan način da se javno sramote tvrtke koje to ne čine. Ako usluga koju trenutno koristite ne podržava 2FA, možda ćete moći pronaći alternativnu uslugu koja to čini.

Vidi također: Provjera jačine lozinke, zabavan način provjere koliko je dobra vaša lozinka (primjenjuju se odricanja!).

kartice ili ako se nalaze u područjima s lošim mobilnim signalom. Stoga, ako vam je dostupna druga metoda provjere autentičnosti, poput aplikacije za autentifikaciju, preporučujemo da je koristite umjesto SMS-a.

Što se tiče sigurnosti, SMS metoda nije najsigurnija jer je ranjiva na SIM swap napade. To se događa kada napadač uspije preuzeti vaš broj telefona i preusmjeriti vaše SMS poruke na svoj uređaj. Tada bi napadač mogao dobiti pristup vašem računu. Stoga, ako koristite SMS metodu, preporučujemo da koristite dodatne sigurnosne mjere, poput lozinke za SIM karticu ili PIN koda za vašu mobilnu uslugu.

Ukratko, dvofaktorska autentifikacija je važan korak u zaštiti vaših računa od hakera. Preporučujemo da koristite 2FA za sve svoje mrežne račune i da odaberete sigurnu metodu provjere autentičnosti, poput aplikacije za autentifikaciju ili uređaja za provjeru autentičnosti. Budite oprezni pri korištenju SMS metode i koristite dodatne sigurnosne mjere kako biste zaštitili svoj račun.