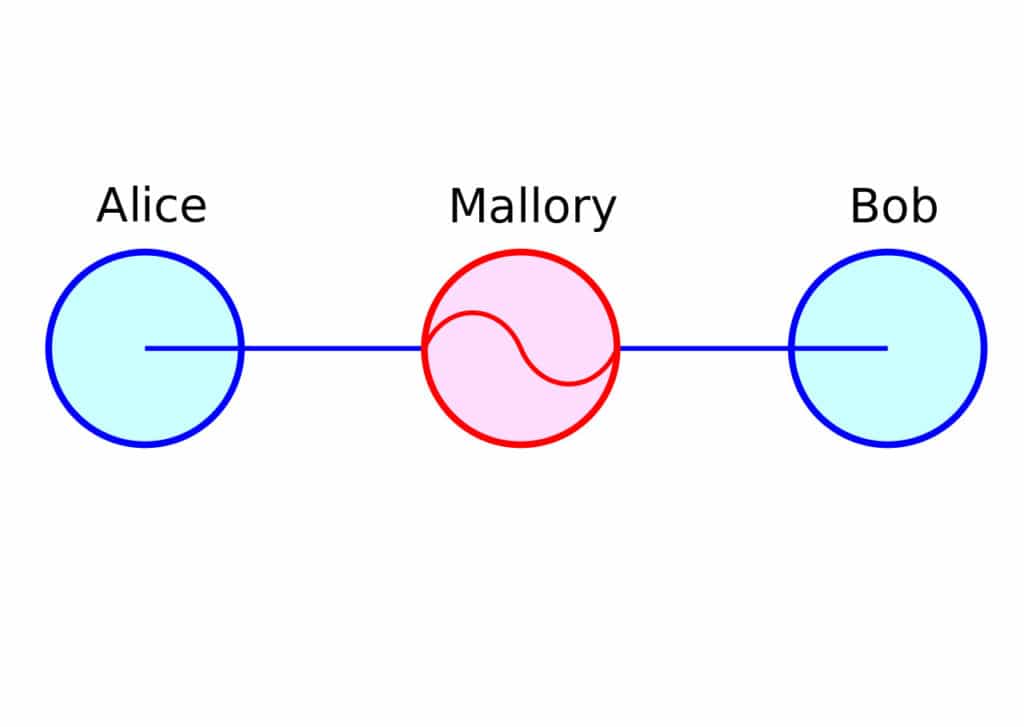

Atacurile omului din mijloc (MitM) au existat încă din zorii timpului. Principiul este simplu – un tip rău se introduce în mijlocul unei conversații între două părți și transmite mesajele celuilalt fără ca oricare dintre părți să fie la curent cu a treia persoană. Într-un context de internet, acest lucru înseamnă că partea de mijloc are capacitatea de a citi tot ceea ce a fost trimis de oricare dintre părți și, de asemenea, de a o modifica.

Atacurile omului din mijloc (MitM) au existat încă din zorii timpului. Principiul este simplu – un tip rău se introduce în mijlocul unei conversații între două părți și transmite mesajele celuilalt fără ca oricare dintre părți să fie la curent cu a treia persoană. Într-un context de internet, acest lucru înseamnă că partea de mijloc are capacitatea de a citi tot ceea ce a fost trimis de oricare dintre părți și, de asemenea, de a o modifica.

Cum funcționează un om în mijlocul atacului?

În câteva zile, expresia se referea la o persoană literală la mijloc. Generalul Bob avea să-și trimită mesagerul la cal pentru a-i spune colonelului Alice să atace flancul stâng. Lady Mallory, un bărbat rău (de la mijloc), avea să-l împiedice pe mesager și ar fura mesajul. Apoi, va schimba mesajul către colonelul Alice, îndrumându-i să cadă înapoi și să îi trimită un răspuns generalului Bob recunoscând ordinele originale de flancare. La scurt timp după aceea, generalul Bob pierde războiul într-o jenantă tactică uimitoare, deoarece flancul său stâng era complet neprotejat.

Atacurile Internet MitM iau aceeași formă. Un atac comun MitM este pentru Mallory să stabilească un punct de acces wireless fals într-o locație publică; o cafenea de exemplu. Ea dă punctului de acces fals un nume sonor legitim, cum ar fi „coffeeshop-client-free-wifi” și înainte ca clienții să înceapă să se conecteze la acel punct de acces în loc de cel legitim. În acel moment, Mallory s-a inserat în fluxul de date dintre dispozitivul dvs. și internet în general, și vă poate capta tot traficul. Dacă nu utilizați criptarea, asta înseamnă că Mallory poate acum să citească tot traficul și să-l modifice potențial.

Unele rezultate posibile ale acestei intercepții sunt:

Deturnarea sesiunii: Luați în considerare cazul în care utilizați e-mail pentru a trimite un e-mail. Când te-ai conectat la e-mailul tău, Mallory a preluat o copie a cookie-ului tău de autentificare atunci când a fost trimis la browserul tău, iar acum poate folosi acel cookie pentru a accesa și e-mailul tău..

Notă: în articolele anterioare am descris cum funcționează de fapt web-ul, în raport cu modul în care ni se spune. Nu ne „conectăm” la site-uri web. Mai degrabă, browserul nostru solicită site-ul web care este apoi trimis computerului nostru local. Vă introducem apoi datele de autentificare care sunt trimise serverului site-ului. Dacă datele de acreditare sunt corecte, site-ul web va răspunde cu un fel de jeton de autentificare, de obicei un cookie. Atunci când facem solicitări suplimentare de la computerul nostru, cookie-ul este trimis împreună cu acele solicitări, astfel încât site-ul web să știe cine suntem și nu ne face să ne autentificăm de fiecare dată când dorim să mergem pe o altă pagină. Cookie-ul este un jeton sensibil și este valoros dacă este furat.

Atacul de redare: Mallory poate efectua un atac de redare. Deoarece are toate datele dvs., este posibil să „redați” ceva ce ați făcut. De exemplu, dacă ați transferat 100 de credite Runescape către prietenul dvs., re-trimiteți pachetele care au inclus acel transfer inițial pot provoca un alt transfer și acum primiți 200 de credite.

Conținut modificat: Înapoi la exemplul de e-mail, probabil că îl instruiți pe avocatul dvs. să rețină fondurile unei tranzacții legale recente. Întrucât Mallory are toate pachetele care conțin acel e-mail, poate schimba cuvântul „reținere” în „eliberare” și poate provoca tot felul de confuzii. Acesta este un tip popular de atac MitM pe care l-am văzut folosit în atacurile complementare Kodi Media Center și este, de asemenea, atacul fictiv Mallory folosit pentru a da jos generalului Bob.

Conținut lipsă: O altă variantă a conținutului modificat este de a provoca pur și simplu să dispară complet. Poate că aștepți un semnal pentru a face ceva. Mallory se poate asigura că nu va ajunge niciodată.

Ce protecții există pentru a preveni omul în atacurile din mijloc?

În ciuda modurilor nesfârșite în care aceste atacuri se pot juca, există cu adevărat doar câteva lucruri care sunt exploatate mereu. Pentru a vă proteja împotriva atacurilor MitM, trebuie să existe următoarele:

Non-repudiere: Mesajul a venit de la persoana sau dispozitivul din care spune că a venit.

Integritatea mesajelor: Mesajul nu a fost modificat de când a părăsit controlul expeditorului

Rețineți că cuvântul „mesaj” este utilizat în mod generic pentru a face referire la numeroase concepte, cum ar fi e-mailuri complete sau pachete de date mai mici în stivă. Aceleași concepte se aplică, indiferent de tipul de date.

Căile de evitare a deveni victimă a unui atac MitM includ:

Utilizați HTTPS acolo unde este posibil

Dacă vedeți HTTPS în bara de adrese a browserului dvs. vă asigurați că conexiunea dvs. la site-ul web este criptată. Nu înseamnă că ar trebui să ai încredere în acel site web decât oricare altul, ci înseamnă că datele tale sunt criptate pe măsură ce circulă între dispozitiv și site. Site-urile web dăunătoare pot juca un rol important în configurarea unui atac MitM, astfel încât să plătești să fii prudent cu privire la fiecare site web pe care îl vizitezi pentru a te asigura că este legitim să începi.

HTTPS utilizează Transport Layer Security (TLS).

Notă: TLS este denumit aproape în mod incorect SSL (Secure Sockets Layer). SSL este un predecesor al TLS, dar numele pare să fi blocat.

TLS și HTTP lucrează împreună pentru a produce HTTPS care asigură criptarea și non-repudierea. Când browserul dvs. se conectează prima dată la un site HTTPS, acesta negociază cu serverul. În timpul acestui proces, browserul examinează certificatul serverului pentru a valida conectarea la site-ul pe care îl consideră (nerefuziere) și generează, de asemenea, un set de chei de criptare a sesiunii. Aceste chei sunt utilizate pe parcursul sesiunii ulterioare pentru criptarea datelor care, la rândul lor, asigură integritatea mesajului.

Pentru ca Mallory să modifice cu succes datele care vă sunt trimise de la server, ar trebui să fie în posesia atât a browserului, cât și a tastelor de sesiune a serverului, care nu sunt transmise niciodată. Aceasta implică că ar trebui să dețină controlul atât asupra clientului, cât și a serverului, iar în acest caz, nu ar fi necesar să se monteze un atac MitM în primul rând.

Există pluginuri de browser care vor forța browserul dvs. să utilizeze HTTPS ori de câte ori este disponibil pe un site. Deoarece multe site-uri acceptă HTTPS, dar nu sunt neapărat configurate pentru a forța browserele să le utilizeze, astfel de pluginuri pot ajuta foarte mult.

Utilizați un browser care acceptă fixarea cheilor publice

Unele atacuri MitM pot fi foarte elaborate. Întrucât o mare protejare provine din TLS și criptare și din moment ce criptarea este greu de rupt, poate fi mai ușor pentru atacatorii avansați să imite un site web. De exemplu, certificatele TLS sunt de încredere de browsere, deoarece sunt semnate de autoritățile de certificare (CA) în care browserul are încredere. Dacă Mallory compromite cu succes o CA, ea poate emite certificate valabile pentru orice domeniu care va fi de încredere de către browserele web. Odată ce Mallory poate înlocui cu succes un site web legitim, singura provocare rămasă este să-i determine pe utilizatori să viziteze site-ul prin tehnici standard de phishing.

Acesta a fost cazul în 2011, când CA DigiNotar olandez a fost compromisă și au fost create certificate pentru a păcăli un număr mare de utilizatori Gmail iranieni să renunțe la numele de utilizator și parolele Google..

HTTP Public Key Pinning (HPKP) este o metodă prin care proprietarii site-urilor web pot informa browserele ce chei publice vor folosi site-ul. Dacă un browser vizită site-ul respectiv și i se prezintă o altă cheie publică care nu este pe listă, acesta este un indicator că site-ul, sau cel puțin certificatul TLS, nu este valabil.

Fixarea trebuie să fie făcută de proprietarul serverului, dar vă puteți proteja ca utilizator folosind un browser care acceptă fixarea cu cheie publică. De la această dată, Firefox (versiunea 32), Chrome (versiunea 56) și Opera (33) îl acceptă; Internet Explorer și Edge nu. Firefox are o setare despre: config numită security.cert_pinning.enforcement_level; 1 care vă permite să dezactivați HPKP, dar de ce ați dori? Dacă doriți să testați dacă browserul dvs. acceptă HKPK, vizitați această adresă URL de testare HPKP. Prezintă anteturile HPKP și o cheie publică nevalidă. Dacă browserul dvs. acceptă HPKP, acesta va afișa un mesaj de eroare.

Utilizați o rețea virtuală virtuală (VPN)

Un VPN creează un tunel criptat între dispozitivul dvs. și serverul VPN. Tot traficul tău trece prin acest tunel. Aceasta înseamnă că, chiar dacă sunteți forțat să utilizați un site care nu este HTTPS sau chiar dacă v-a fost păcălit să folosiți un punct de acces wifi rău intenționat, vă păstrați totuși un anumit grad de protecție împotriva MitM.

Luați în considerare problema punctului de acces wifi. Dacă vă conectați la punctul de acces fals al Mallory, Mallory va putea vedea tot traficul. Dar, din moment ce tot traficul dvs. este criptat atunci când utilizați un VPN, tot ceea ce primește este o grămadă de bloburi criptate care nu pot fi citite care furnizează foarte puține date. Utilizarea unui VPN tot timpul este o idee bună, dar utilizarea lui în situații schițate, cum ar fi wifi public este o necesitate.

Folosiți un browser care acceptă HTTP Strict Transport Security (HSTS)

HTTPS este un pas foarte bun spre prevenirea atacurilor MitM pe web, dar există și o potențială slăbiciune. Pentru ca proprietarul unui site să forțeze vizitatorii să utilizeze HTTPS, există două opțiuni. Primul este să închideți pur și simplu portul HTTP 80 criptat. Acest lucru înseamnă că persoanele care încearcă să ajungă pe site folosind http: // nu vor primi nimic și site-ul se va termina. Cei mai mulți proprietari de site-uri nu doresc ca vizitatorii lor să aibă această experiență negativă, astfel încât, în schimb, lasă portul 80 deschis, dar îl folosesc doar pentru a trimite un cod de redirecționare HTTP 301 care să le spună browserelor să meargă https: //.

În practică, acest lucru funcționează bine, dar există o oportunitate pentru un atacator să execute un atac de downgrade în timpul acestei redirecționări. Un atac downgrade poate forța un server web să utilizeze cifre criptografice mai slabe, ceea ce face un atac MitM ulterior mai ușor. Site-urile web care utilizează HSTS trimit anteturi către browser chiar în prima conectare care direcționează browserul să utilizeze HTTPS. Browserul apoi deconectează sesiunea existentă și reconectează utilizând HTTPS. Deși acest lucru poate părea o mică diferență, acesta reduce semnificativ vectorul de atac al redirecționării HTTP standard către HTTPS. Aproape toate browserele moderne acceptă HSTS, dar există o mulțime de browsere pe piață, așa că plătește să confirmi că browserul dvs. specific îl acceptă.

Atacuri inelegante MitM

De asemenea, este de remarcat faptul că unele atacuri MitM sunt destul de neelegante și de bază. De exemplu, fără prea multă expertiză tehnică, Mallory ar putea să stabilească două adrese de e-mail care să se potrivească îndeaproape cu Alice și Bob și apoi să înceapă o conversație cu una dintre ele, pretinzând a fi celălalt. Deoarece mulți clienți de e-mail afișează doar numele adreselor și nu adresa lor de e-mail, această ruse funcționează mai des decât ar trebui. Atunci va fi posibil pentru Mallory să opereze ambele căsuțe de e-mail și să rămână în mijlocul conversației la nesfârșit.

Cea mai bună apărare împotriva acestui tip de atac MitM este să fii vigilent. Căutați semne indicative, cum ar fi limba neobișnuită și treceți pe adresa de e-mail a expeditorului pentru a vă asigura că este legitim.

Exemple de atacuri MitM cunoscute

Am atins deja wifi-urile MitM și redarea atacurilor, dar nu există aproape nicio limită la modul în care tehnicile MitM generale pot fi utilizate ca atac. Orice proces care comunică două sau mai multe părți (spoiler: acesta este Tot) are lucrurile potrivite pentru ca un om rău să se injecteze în mijloc.

Intoxicații ARP: Protocolul de soluționare a adreselor este eroule necunoscut al rețelelor IP care asigură că pachetele ajung la cardul de rețea exact pentru care sunt destinate. Odată ce un pachet intră în LAN-ul de destinație, trebuie să cunoască adresa MAC Control Media (card Access Access) a cardului de rețea pentru care este destinată. Aceasta se realizează printr-o solicitare ARP care a solicitat fiecărui computer din rețeaua locală „cine are” adresa IP de destinație a pachetului. În teorie, placa de rețea atribuită respectivă adresă IP răspunde cu adresa MAC și pachetul este livrat. În practică, nu există nicio autentificare încorporată în protocolul ARP, așa că Mallory ar putea răspunde că are acea IP și traficul îi va fi livrat. Pentru ca acest atac să fie un MitM de bună credință, ea ar trebui apoi să se asigure că pachetul este trimis și la adresa MAC corectă..

Furarea porturilor: Acesta este un atac avansat care poate fi utilizat pe rețele mai mari care utilizează comutatoare de rețea. Comutatoarele conțin o tabelă de memorie (CAM) adresabilă de conținut care înregistrează relațiile dintre adresele MAC ale serviciilor de carduri de rețea și porturile corespunzătoare ale acestora. Dacă nu există o altă configurare de securitate, atunci tabela CAM este construită dinamic și reconstruită cu fiecare pachet pe care îl vede comutatorul. Un atacator poate strica un pachet cu adresa MAC a unei victime, iar comutatorul va înregistra asocierea respectivă. Aceasta înseamnă că pachetele ulterioare destinate victimei vor fi trimise atacatorului.

Atacurile MitM sunt foarte greu de detectat și nu există nicio apărare „glonț de argint” împotriva acesteia. În mare măsură, această incapacitate de a se apăra complet împotriva atacurilor MitM provine din faptul că nu există aproape niciun sfârșit pentru tipurile de atacuri pe care un om rău le poate gândi. Procesul de a obține un pachet de date de la computer la un server undeva pe internet implică multe protocoale, multe aplicații și multe dispozitive precum routere și comutatoare, toate având potențialul de a fi exploatate. Cel mai bun lucru pe care îl puteți face este să deveniți „fructe cu spânzurare ridicată” și să faceți măsuri pentru a îngreuna devenirea victimei unui atac MitM. Majoritatea atacurilor se adresează unui număr mare de oameni pentru a oferi cel mai mare potențial de succes. Dacă nu sunteți vizați în mod special de un adversar, pașii din acest articol ar trebui să ofere o apărare bună.

Ați putea, de asemenea, să vă placă VPNUntelegerea logging-ului și a căutării pentru VPNVPN70 + escrocherii online comune utilizate de infractorii și infractorii ciberneticiVPNCum să eliminați gratuit programele spyware și ce instrumente să utilizați VPNUnde sunt VPN-urile legale și unde sunt interzise?

Aceste atacuri MitM sunt o problemă serioasă în lumea digitală de astăzi. Este important să fim conștienți de riscurile acestor atacuri și să luăm măsuri de precauție pentru a ne proteja datele personale și informațiile confidențiale. Utilizarea HTTPS, a unui browser care acceptă fixarea cheilor publice, a unei rețele virtuale private (VPN) și a unui browser care acceptă HTTP Strict Transport Security (HSTS) sunt câteva dintre cele mai bune metode de protecție împotriva acestor atacuri. Este important să fim vigilenți și să ne protejăm datele personale în orice situație.