DD-WRT برای سیستم های گسترده ای از روترها سیستم عامل منبع باز است. بسیاری از روترها از قابلیت های زیادی برخوردار هستند که فروشندگان از طریق رابط اداری روتر دسترسی ندارند. سیستم عامل DD-WRT همه مواردی را که روتر شما قادر به استفاده از آن است ، از جمله تبدیل شدن به مشتری OpenVPN و / یا سرور OpenVPN ، قفل آن را باز می کند..

DD-WRT برای سیستم های گسترده ای از روترها سیستم عامل منبع باز است. بسیاری از روترها از قابلیت های زیادی برخوردار هستند که فروشندگان از طریق رابط اداری روتر دسترسی ندارند. سیستم عامل DD-WRT همه مواردی را که روتر شما قادر به استفاده از آن است ، از جمله تبدیل شدن به مشتری OpenVPN و / یا سرور OpenVPN ، قفل آن را باز می کند..

همچنین مشاهده کنید: بهترین VPN برای روترهای DD-WRT.

از کجا می توانم روتر DD-WRT را دریافت کنم?

Linksys روترهای اصلی WRT را تولید کرد. سیستم عامل منبع باز DD-WRT امروزه مبتنی بر سیستم عامل Linksys WRT است که برای سری روترهای WRT54G خود تولید شده است. قسمت “DD” از DD-WRT نوعی کلاهبرداری از کد پلاک برای شهر دروددن ، آلمان است ، جایی که نگهدارنده اصلی پروژه DD-WRT در آن زندگی می کند..

امروز ، می توان روترهایی را خریداری کردید که DD-WRT در حال اجرا هستند از Linkys و دیگر تولید کنندگان روتر. نصب DD-WRT در بسیاری از مارک های روتر دیگر که با سیستم عامل اختصاصی نصب شده نیز نصب شده امکان پذیر است. به عنوان مثال ، روتر من TP-Link c1900 ArcherC9 است که با سیستم عامل TP-Link ارائه شده است. من آن را با سیستم عامل DD-WRT مناسب فلش کردم و اکنون این یک روتر DD-WRT است.

چرا OpenVPN را روی روتر خود نصب کنید?

روتر شما به عنوان مشتری OpenVPN است

با توجه به اینکه تقریباً برای هر رایانه ، رایانه لوحی و تلفن در بازار برنامه OpenVPN مشتری وجود دارد ، همیشه آشکار نیست که چرا نصب OpenVPN روی روتر شما می تواند یک مزیت باشد.

اتصال روتر خود به طور مستقیم به ارائه دهنده VPN خود بدان معنی است که شما لزوماً نیازی به اجرای نرم افزار VPN در هیچ یک از دستگاه های خود ندارید. امیدوارم از WPA2 یا سطح معادل رمزگذاری در شبکه داخلی خود استفاده می کنید ، بنابراین منطقی است که فرض کنید ترافیک تا حدی از چشمان کنجکاو محافظت می شود. اما به محض برخورد ترافیک شما از روتر ، از شبکه ISP شما به مقصد منتقل می شود. پیکربندی روتر خود به عنوان مشتری VPN اطمینان حاصل می کند که ترافیکی که روتر شما را پشت سر می گذارد رمزگذاری می شود زیرا از طریق ISP شما می گذرد تا رسیدن به نقطه خروج VPN به اینترنت عمومی.

مزایای اجرای یک مشتری VPN در روتر شما عبارتند از:

- فقط یک اتصال به سرور VPN مورد نیاز است. این می تواند به جلوگیری از محدودیت اتصال تعیین شده توسط برخی ارائه دهندگان VPN کمک کند.

- بسیاری از دستگاه ها مانند تلویزیون های اپل راهی آسان برای نصب نرم افزار VPN ندارند. با فعال شدن نرم افزار VPN روی روتر شما ، کلیه ترافیک شبکه شما از طریق VPN یکپارچه عبور می کند.

- VPN همیشه روشن است ، بنابراین لازم نیست که وقتی می خواهید از آن استفاده کنید ، آن را شروع کنید.

روتر شما به عنوان سرور OpenVPN است

تبدیل روتر خود به یک سرور OpenVPN بدین معنی است که از خارج می توانید به شبکه خانگی خود دسترسی پیدا کنید. اگر در جاده هستید ، اما باید به اسناد یا رایانه های دیگر در شبکه های داخلی خود دسترسی پیدا کنید ، می توانید یک مشتری OpenVPN را آتش بزنید ، به سرور OpenVPN روتر خود وصل شوید و وارد سیستم شوید..

چگونه می توانم روتر DD-WRT خود را به مشتری OpenVPN تبدیل کنم?

سیستم عامل DD-WRT این قابلیت را آسان می کند زیرا از VPN های OpenVPN و PPTP پشتیبانی می کند. PPTP به عنوان یک پروتکل VPN بسیار ناامن است ، بنابراین ما OpenVPN را بیش از PPTP توصیه می کنیم.

همچنین مشاهده کنید: برگه تقلب پروتکل های VPN ما.

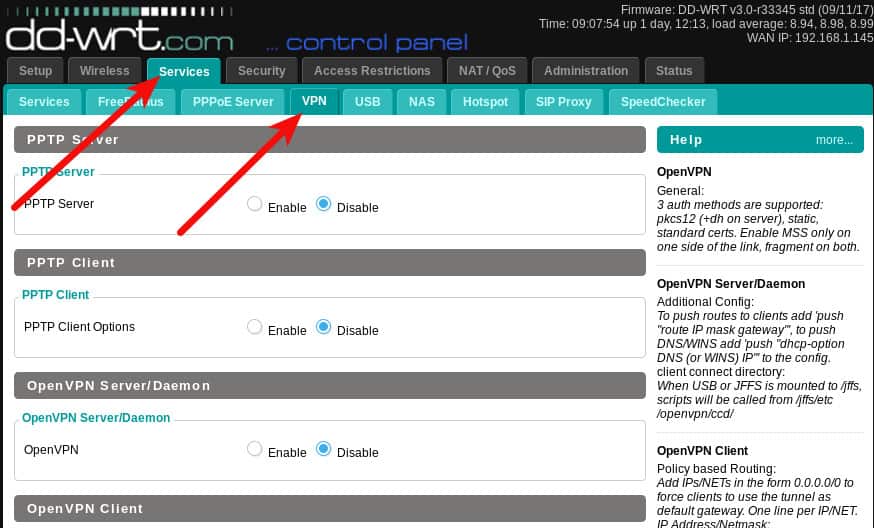

وارد روتر خود شوید. آدرس ورود به رابط اداری DD-WRT معمولاً 192.168.0.1 است ، اما احتمالاً شما شبکه خود را متفاوت تنظیم کرده اید. پس از ورود به سیستم ، به مسیر حرکت بروید خدمات برگه ، سپس به VPN برگه.

ما قصد داریم پیکربندی عملکرد مشتری OpenVPN روتر را پیکربندی کنیم. اولین چیزی که شما نیاز دارید یک سرور OpenVPN برای اتصال است. شما ممکن است سرور OpenVPN خود را ساخته باشید یا ممکن است از یک ارائه دهنده VPN پشتیبانی کنید که از OpenVPN پشتیبانی می کند. من برای این مقاله از ProtonVPN استفاده خواهم کرد ، اما به غیر از بدست آوردن پیکربندی OpenVPN از پروتون ، تفاوت قابل توجهی در تنظیم ارائه دهندگان مختلف وجود نخواهد داشت.

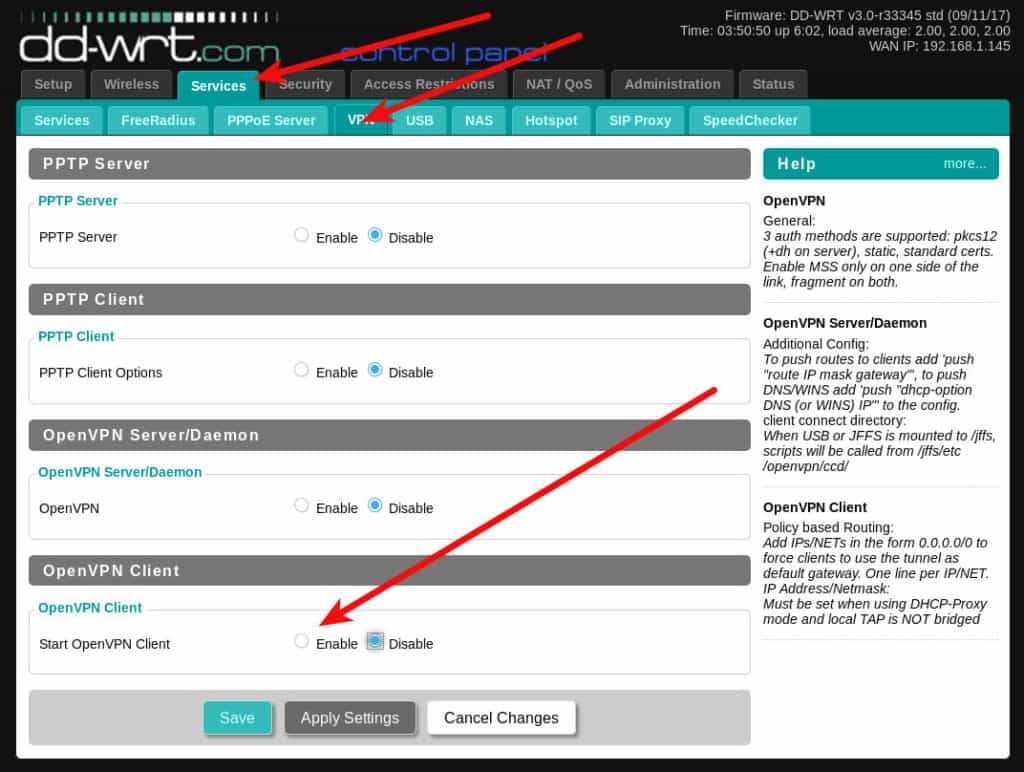

تنظیمات OpenVPN Client را فعال کنید

کلیک کنید بر روی فعال کردن دکمه رادیویی برای گسترش تنظیمات مشتری.

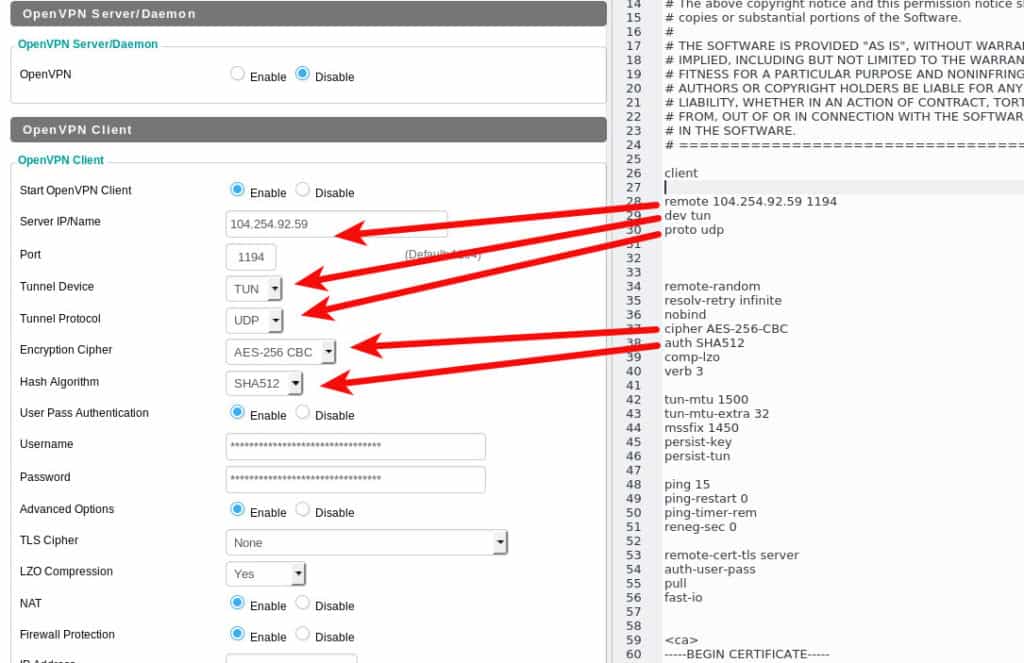

بیشتر ارائه دهندگان VPN که از OpenVPN استفاده می کنند ، یک فایل پیکربندی را برای استفاده در اختیار شما قرار می دهند. در برخی موارد ، به یک نام کاربری و رمزعبور نیز احتیاج خواهید داشت. محتوای هر پرونده پیکربندی OpenVPN داده شده می تواند متفاوت باشد. اگر رابط DD-WRT یک تابع واردات داشته باشد مفید خواهد بود ، اما از آنجا که لازم نیست سعی کنیم مشخص کنیم قسمت های پیکربندی لازم برای ورود به هر فیلد چیست..

پرونده پیکربندی ProtonVPN من در ابتدا برخی تنظیمات دارد و در پایان برخی از پرونده های گواهی نامه. من چند تنظیماتی را که باید برای پیکربندی دستی در روتر DD-WRT خود در این تصویر نشان دهید ، نشان داده ام:

در مورد ProtonVPN ، باید نام کاربری و رمزعبور خود را نیز در قسمت های مناسب وارد کنم.

تنظیمات باقی مانده باید کپی شده و در قسمت اضافی پیکربندی روتر DD-WRT جایگذاری شود.

در این مرحله می خواهیم تنظیمات خود را با کلیک بر روی آن ذخیره کنیم صرفه جویی دکمه در پایین صفحه. افراد آگاه امنیتی می خواهند قبل از فعال کردن VPN کارهای دیگری را در مورد تنظیمات DNS روتر انجام دهند به همین دلیل من تصمیم به کلیک بر روی تنظیمات را اعمال کنید دکمه هنوز.

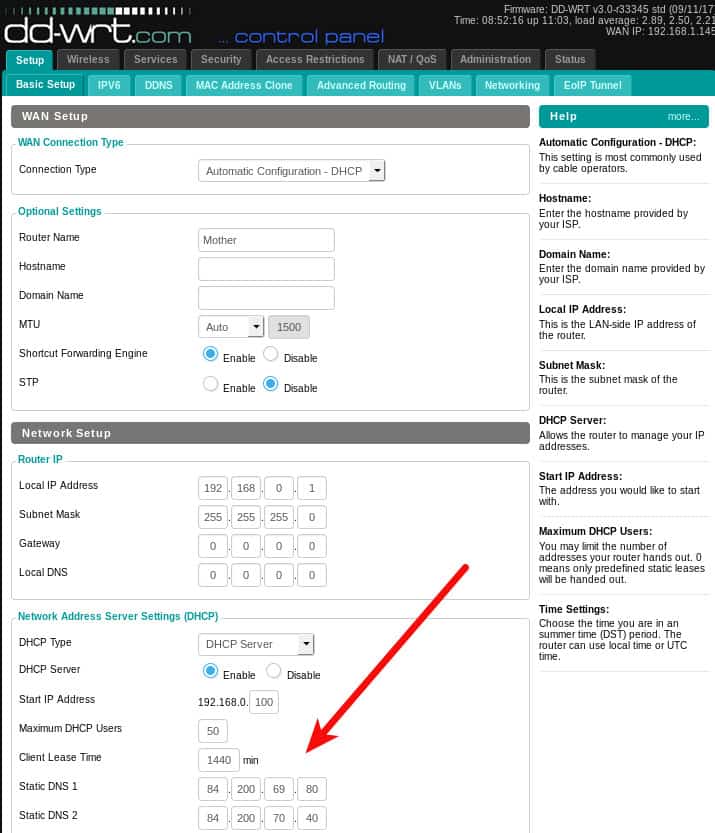

DNS خود را پیکربندی کنید

هنگامی که یک VPN فعال است ، تمام ترافیک شما از روی آن رمزگذاری می شود ، فراتر از چشمان کنجکاو شبکه محلی و ISP شما. با این حال ، برای دستیابی به هر مکانی در اینترنت ، رایانه شما باید جستجوی DNS را انجام دهد. جستجوی DNS نام دامنه سایت مانند مثال.com را به آدرس IP ای که کامپیوتر می تواند از آن استفاده کند ، حل می کند. در حالی که این جستجوی DNS هیچ اطلاعات واقعی در مورد کارهایی که در هر سایت مشخص انجام می دهید وجود ندارد ، می توانند لیست کاملی از هر سایتی که رایانه شما جستجو کرده و احتمالاً بازدید کرده باشد را به یک ناظر ارائه دهند..

برخی از VPN ها علاوه بر VPN خود ، خدمات DNS را ارائه می دهند اما همچنین می توانید روتر خود را تنظیم کنید تا با ایجاد یک تغییر سریع تنظیمات ، از سرورهای DNS ناشناس تر استفاده کند..

حرکت به برپایی -> راه اندازی اولیه سرورهای DNS را که ترجیح می دهید در زمینه های Static DNS استفاده کنید را وارد کنید و وارد کنید. این مثال سرورهای DNS.WATCH را نشان می دهد.

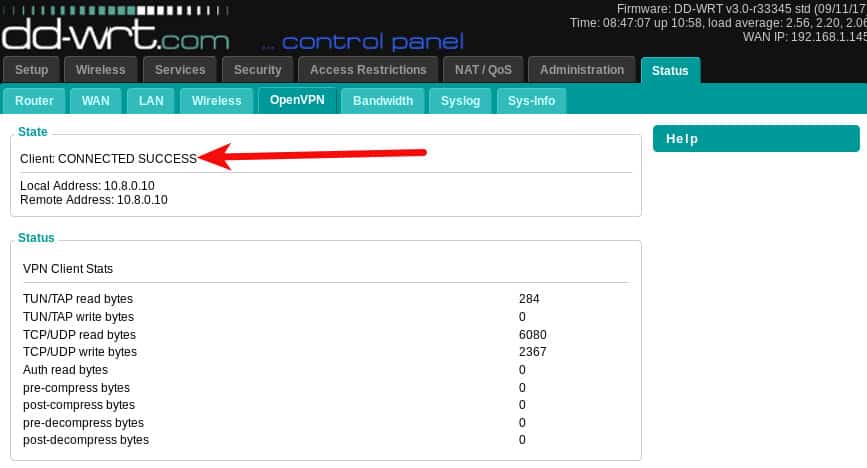

کلیک کنید بر روی تنظیمات را اعمال کنید دکمه. اکنون می توانید VPN را راه اندازی کنید. برگردید به خدمات -> VPN روی برگه کلیک کنید تنظیمات را اعمال کنید دکمه. حرکت به وضعیت -> OpenVPN باید پیام دلگرم کننده Client: SUCESS CONNECTED را در بالا مشاهده کنید. توجه داشته باشید که زبانه وضعیت OpenVPN تا زمانی که سرویس OpenVPN فعال نباشد وجود ندارد.

روتر شما اکنون از طریق VPN تمام ترافیک را از دستگاه های متصل خود ارسال می کند.

می توانید با استفاده از آزمون نشت DNS ، تنظیمات DNS خود را تأیید کنید.

برای غیرفعال کردن VPN ، به برگه OpenVPN بروید ، روی آن کلیک کنید غیرفعال کردن دکمه رادیویی و سپس کلیک کنید تنظیمات را اعمال کنید دکمه در پایین هنگامی که آن را غیرفعال کردید ، صفحه تنظیمات OpenVPN از بین خواهد رفت ، اما تنظیمات شما برای بار دیگر که آن را فعال کنید در جای خود باقی می ماند.

چگونه می توانم روتر DD-WRT خود را به یک سرور OpenVPN تبدیل کنم?

اولین قدم تولید برخی از گواهینامه ها و کلیدها برای استفاده از سرور OpenVPN است. ساده ترین راه برای این کار نصب OpenVPN در رایانه خود و استفاده از ابزارهای آن برای تولید پرونده های لازم است. در سایت OpenVPN دستورالعمل هایی را برای انجام این کار برای سیستم های Windows پیدا کنید. کاربران لینوکس می توانند از دستورات زیر استفاده کنند. اگر به تنظیمات کامل در زمینه پیش زمینه علاقه دارید ، یک مقاله کامل تر راه اندازی لینوکس OpenVPN در اینجا دارم. توجه داشته باشید که اگرچه ما این بار سرور OpenVPN را نصب نمی کنیم (روتر سرور خواهد بود) برای تولید گواهینامه ها هنوز هم باید همان کارها را انجام دهیم.

برای Ubuntu و سایر کاربران مبتنی بر Debian ، بسته های openvpn و Easy-rsa را نصب کنید:

sudo apt-get install openvpn easy-rsa

شما باید از yum یا یک مدیر بسته مشابه برای دایرکتوری های مبتنی بر RedHat استفاده کنید. نام بسته ها باید یکسان یا بسیار مشابه باشد.

دایرکتوری ایجاد کنید تا در آن کار کنید ، من به openvpn من می گویم

mkdir openvpn؛ سی دی openvpn

اکنون دستورات تولید گواهی را اجرا کنید. اینها را دقیقاً مانند نقاط جایگذاری کنید:

/ usr / bin / make-cadir CA

سی دی CA

منبع ./vars

./clean-all

./build-ca

سرور ./build-key-server

./build-dh

./build-key مشتری

کلیدهای سی دی؛ openvpn –genkey –secret pfs.key

توجه داشته باشید که برخی از دستورات باعث می شود که اطلاعات مکان در گواهی ثبت شود. خوب است که پیش فرض ها را ترک کنید و شاید حتی مطلوب باشد زیرا این اطلاعات توسط هر کسی می تواند بخواند. اگر به دلایلی می خواهید آن را شخصی سازی کنید ، می توانید خطوط 64 تا 69 CA / vars را با اطلاعات مکانی که ترجیح می دهید از آنها استفاده کنید ، بروزرسانی کنید. پیش فرض ها عبارتند از:

صادرات KEY_COUNTRY ="ایالات متحده"

صادرات KEY_PROVINCE ="CA"

صادرات KEY_CITY ="سانفرانسیسکو"

صادرات KEY_ORG ="فورت فونستون"

صادرات KEY_EMAIL ="[email protected]"

صادرات KEY_OU ="MyOrganizationalUnit"

در پایان دو دنباله اصلی کلید از شما خواسته می شود که یک عبارت عبور چالش را ارائه دهید. این مورد را برای کلید سرور ارائه ندهید زیرا این امر مانع از شروع عدم نظارت می شود. همچنین ممکن است بخواهید از کلاینت مشتری بدون گذرواژه خارج شوید زیرا برخی از سرویس دهندگان OpenVPN راهی برای تهیه شما در زمان اتصال ندارند. برای گذر از آن پیام ها بدون ارائه رمز عبور ، کلید Enter را بزنید.

توجه داشته باشید که آخرین دستور اختیاری است اما مطلوب. این كلیدی است كه به روتر شما اجازه می دهد كامل رازداری كامل (PFS) را ارائه دهد. PFS به اتصال VPN شما اجازه می دهد تا در طی جلسه خود یک کلید استاتیک جدید مذاکره کنید. این امر در صورت به خطر افتادن کلیدهای خصوصی شما ، امنیت بیشتری را فراهم می کند. بدون PFS ، تمام اتصالات VPN گذشته شما توسط هر شخصی که دارای کلید خصوصی شماست قابل رمزگشایی است. با PFS امکان پذیر نیست زیرا کلید بطور دوره ای تغییر می کند و کلید فرونشسته در یک دود سیگار ناپدید می شود.

در این مرحله اکنون باید یک دسته از فایلهای کلید و مجوز را در فهرست CA / keys داشته باشید:

$ ls -1 CA / keys /

01.pem

02.pem

ca.crt

کلید

مشتری.crt

مشتری.csr

مشتری.key

dh2048.pem

index.txt

index.txt.attr

index.txt.attr.old

index.txt.old

سریال

سریال.ولد

سرور.crt

سرور.csr

سرور

pfs.key

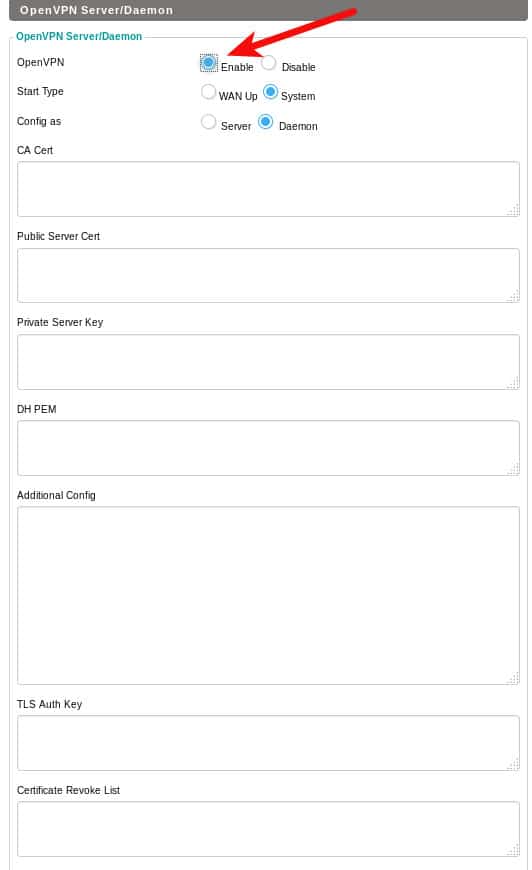

ما فقط به چند مورد از اینها احتیاج داریم. پرونده های زیر را در یک ویرایشگر متن مانند notepad یا vi باز کنید. از هر نوع پردازنده کلمه استفاده نکنید. مقادیر را کپی کرده و آنها را در قسمت مربوط به صفحه DD-WRT OpenVPN Server / Daemon قرار دهید. در رابط سرور روتر ، به حرکت کنید خدمات -> VPN و بر روی دکمه Enable radio در قسمت OpenVPN Server / Daemon کلیک کنید.

- ca.crt را در قسمت CA Cert قرار دهید

- server.crt را در قسمت Certification Public Server قرار دهید

- server.key را در قسمت Private Server Key قرار دهید

- dh2048.pem را در قسمت DH PEM قرار دهید

- pfs.key را در کلید TLS Auth قرار دهید (با فرض اینکه شما این کلید را ایجاد کرده اید)

اگر به خصوص پارانویید هستید می توانید یک لیست ابطال گواهی را تعیین کنید. با این کار به سرور OpenVPN می توانید قبل از قبول هرگونه گواهی از طرف مشتری اتصال ، لیست ابطال را بررسی کند. تنظیم و استفاده از CRL برای این مقاله کمی پیشرفته است.

کلیک کنید بر روی تنظیمات را اعمال کنید دکمه و سرور VPN شما باید شروع شود. شما می توانید بازدید کنید وضعیت-> OpenVPN صفحه برای دیدن وضعیت اتصال. توجه داشته باشید که این بار ، پیام می گوید سرور: SUCESS CONNECTED و نه Client: SUCESS CONNECTED که هنگام کار مشتری دیدید.

مرحله بعدی تولید پرونده پیکربندی مشتری است که می توانید از طریق دستگاههای خود برای اتصال به سرور OpenVPN جدید خود استفاده کنید. مهم است که تنظیمات خاصی از هر طرف (مشتری / سرور) از یکدیگر تعارف کنند. من به پیکربندی مشتری پایان یافتم که اینگونه به نظر می رسد:

مشتری

دیو تیون

پروتئین udp

از راه دور YOUR_IP_ADDRESS 1194

رمزگذاری AES-256-CBC

رمزنگاری TLS-DHE-RSA-WITH-AES-256-CBC-SHA

auth sha256

comp-lzo

link-mtu 1570

—– شروع کلید خصوصی —–

محتویات فایل client.key خود را کپی کنید و آن را در اینجا جایگذاری کنید.

—– پایان کلید خصوصی —–

—– شروع گواهی —–

محتویات فایل client.crt خود را کپی کنید و آن را در اینجا جایگذاری کنید.

—– تصدیق نهایی —–

—– شروع گواهی —–

محتویات پرونده ca.crt خود را کپی کنید و در اینجا جایگذاری کنید.

—– تصدیق نهایی —–

جهت کلید 1

محتویات فایل pfs.key خود را کپی کنید و آن را در اینجا جایگذاری کنید

سپس مشتری openvpn خود را راه اندازی کردم و به آن متصل شد:

$ sudo openvpn –config client-config.ovpn

شنبه 23 سپتامبر 16:05:05 [year] OpenVPN 2.3.10 x86_64-pc-linux-gnu [SSL OpenSSL)] [LZO] [EPOLL] [PKCS11] [MH] [IPv6] ساخته شده در 22 ژوئن [year]

شنبه 23 سپتامبر 16:05:05 نسخه های کتابخانه ای [year]: OpenSSL 1.0.2g 1 مارس 2016 ، LZO 2.08

شنبه 23 سپتامبر 16:05:05 [year] تأیید هویت کانال کنترل: tls-auth با استفاده از پرونده کلید استاتیک INLINE

شنبه 23 سپتامبر 16:05:05 [year] UDPv4 پیوند محلی (محدود): [undef]

شنبه 23 سپتامبر 16:05:05 [year] UDPv4 لینک از راه دور: [AF_INET] 192.168.0.1:1194

شنبه 23 سپتامبر 16:05:09 [year] [سرور] اتصال Peer با [AF_INET] 192.168.0.1:1194 آغاز شد

شنبه 23 سپتامبر 16:05:12 [year] دستگاه TUN / TAP tun0 باز شد

شنبه 23 سپتامبر 16:05:12 [year] do_ifconfig، tt->ipv6 = 0 ، tt->did_ifconfig_ipv6_setup = 0

شنبه 23 سپتامبر 16:05:12 [year] / sbin / ip link set dev tun0 up mtu 1497

شنبه 23 سپتامبر 16:05:12 [year] / sbin / ip addr add dev tun0 10.10.10.2/24 پخش 10.10.10.255

شنبه 23 سپتامبر 16:05:12 [year] دنباله اولیه شروع شد

من از کلاینت خط فرمان OpenVPN لینوکس استفاده می کنم ، اما همین پرونده konf باید با هر سرویس دهنده OpenVPN روی هر پلتفرم کار کند ، من آن را در تلفن Android خود با استفاده از OpenVPN Connect امتحان کردم و قادر به وصل شدن نیز هستم.

توجه داشته باشید که خط از راه دور پیکربندی مشتری من است. می توانید از آدرس IP خارجی خود استفاده کنید ، اما اگر ISP شما هر از گاهی آدرس IP خارجی شما را چرخاند ، ممکن است بخواهید از یک نام میزبان پویا استفاده کنید. Dynamic DNS روندی است که به موجب آن شما می توانید نام دامنه ایستا را با IP روتر خود مرتبط کنید و حتی اگر تغییر کند ، نام میزبان به آدرس صحیح IP اشاره می کند. بازدید از برپایی -> DDNS برای دیدن لیست ارائه دهندگان DNS پویا که از آن پشتیبانی می کند ، تب روتر DD-WRT خود را مشاهده کنید.

OpenVPN یک راه حل VPN قابل اعتماد و قوی است. استفاده گسترده ای است ، خصوصاً در بین ارائه دهندگان VPN بسیار آگاهانه برای حفظ حریم خصوصی. روترهایی که DD-WRT را اجرا می کنند ، اجرای امنیت ترافیک خروجی شما از طریق پیکربندی مشتری OpenVPN و همچنین ترافیک ورودی شما از طریق پیکربندی سرور OpenVPN را بسیار آسان می کنند..

همچنین مشاهده کنید: بهترین ارائه دهنده لینوکس VPN.

“روتر Linksys WRT54-G” توسط Webmhamster تحت مجوز CC BY 2.0 مجاز است

تلفن همراه و رایانه لوحی وجود دارد. اما نصب OpenVPN روی روتر شما می تواند به شما کمک کند تا به طور مستقیم به ارائه دهنده VPN خود متصل شوید و نیازی به نصب نرم افزار VPN در دستگاه های خود نداشته باشید. DD-WRT یک سیستم عامل منبع باز است که برای سیستم های گسترده ای از روترها قابل استفاده است. این سیستم عامل به شما امکان می دهد تا از قابلیت های زیادی که بسیاری از روترها دارند ، از جمله تبدیل شدن به مشتری OpenVPN و / یا سرور OpenVPN ، استفاده کنید. شما می توانید روتر DD-WRT را از Linksys و دیگر تولید کنندگان روتر خریداری کنید و یا DD-WRT را بر روی روترهای دیگر نصب کنید. با نصب DD-WRT روی روتر خود ، می توانید روتر خود را به یک مشتری OpenVPN یا یک سرور OpenVPN تبدیل کنید. پیکربندی این قابلیت در سیستم عامل DD-WRT بسیار آسان است و می توانید با دنبال کردن مراحل ساده آن را انجام دهید.

مات VNC и как се различава от VPN?

VNC е програма за отдалечено управление на компютри, която позволява на потребителите да контролират компютър от разстояние. С други думи, VNC позволява на потребителите да работят с компютър, който е физически отдалечен от тях. VPN, от друга страна, е технология за сигурна връзка между две мрежи, която позволява на потребителите да се свързват към мрежа от разстояние, като се използва интернет като транспортен протокол. Въпреки че и двете технологии позволяват на потребителите да работят отдалечено, те имат различни цели и функции.

می توانید از هر ارائه دهنده VPN دیگری استفاده کنید که از OpenVPN پشتیبانی می کند. پس از دریافت پیکربندی OpenVPN ، آن را در روتر خود وارد کنید. برای این کار ، در برگه VPN روی گزینه OpenVPN Client کلیک کنید و سپس پیکربندی OpenVPN را وارد کنید. پس از وارد کردن پیکربندی ، ذخیره کنید و روتر خود را راه اندازی مجدد کنید. حالا روتر شما به عنوان مشتری OpenVPN پیکربندی شده است و می توانید به سرور OpenVPN خود متصل شوید.

چگونه می توانم روتر DD-WRT خود را به یک سرور OpenVPN تبدیل کنم؟

برای تبدیل روتر خود به یک سرور OpenVPN ، ابتدا باید پیکربندی OpenVPN را در روتر خود فعال کنید. برای این کار ، در برگه VPN روی گزینه OpenVPN Server کلیک کنید و سپس پیکربندی OpenVPN را وارد کنید. پس از وارد کردن پیکربندی ، ذخیره کنید و روتر خود را راه اندازی مجدد کنید. حالا روتر شما به عنوان سرور OpenVPN پیکربندی شده است و شما می توانید به آن از راه دور متصل شوید و به شبکه خانگی خود دسترسی پیدا کنید. با استفاده از DD-WRT ، شما می توانید از قابلیت های VPN برای حفاظت از اطلاعات شخصی خود و دسترسی به شبکه خانگی خود از راه دور استفاده کنید.

ان از آن نیز می توانید استفاده کنید. پس از دریافت اطلاعات اتصال OpenVPN خود ، به برگه VPN بروید و گزینه OpenVPN Client را انتخاب کنید. در اینجا ، شما باید اطلاعات اتصال OpenVPN خود را وارد کنید ، از جمله نام کاربری و رمز عبور ، فایل کلید و فایل گواهینامه. پس از وارد کردن اطلاعات ، ذخیره کنید و روتر خود را راه اندازی مجدد کنید. حالا روتر شما به عنوان مشتری OpenVPN پیکربندی شده است و می توانید از آن برای اتصال به سرور OpenVPN خود استفاده کنید.

چگونه می توانم روتر DD-WRT خود را به یک سرور OpenVPN تبدیل کنم؟

برای تبدیل روتر خود به یک سرور OpenVPN ، ابتدا باید پروتکل OpenVPN را بر روی روتر خود فعال کنید. برای این کار ، به برگه Services بروید و گزینه VPN را انتخاب کنید. در اینجا ، گزینه OpenVPN Server را انتخاب کنید و پیکربندی های مربوط به سرور OpenVPN خود را وارد کنید ، از جمله پورت و شبکه محلی. پس از وارد کردن اطلاعات ، ذخیره کنید و روتر خود را راه اندازی مجدد کنید. حالا روتر شما به عنوان سرور OpenVPN پیکربندی شده است و می توانید از آن برای دسترسی به شبکه خانگی خود از راه دور استفاده کنید. این یک راه عالی برای دسترسی به فایل ها و دستگاه های شبکه خانگی خود از راه دور است و همچنین امنیت شبکه خانگی شما را افزایش می دهد.