Ce este malware-ul rootkit?

Un rootkit este un fragment de malware deosebit de urât, care nu se comportă ca virusul tău tipic. Rootkit-urile se introduc chiar în inima sistemului de operare; de obicei la nivelul sau sub nivelul de sâmbure. Acest lucru le face extrem de dificil de detectat și uneori imposibil de eliminat. Programele antivirus specifice sunt specializate în detectarea și eliminarea rootkit-urilor. Mai jos enumerăm cele mai bune cinci programe anti-rootkit.

Câteva informații despre motivul pentru care rootkit-urile sunt atât de rele

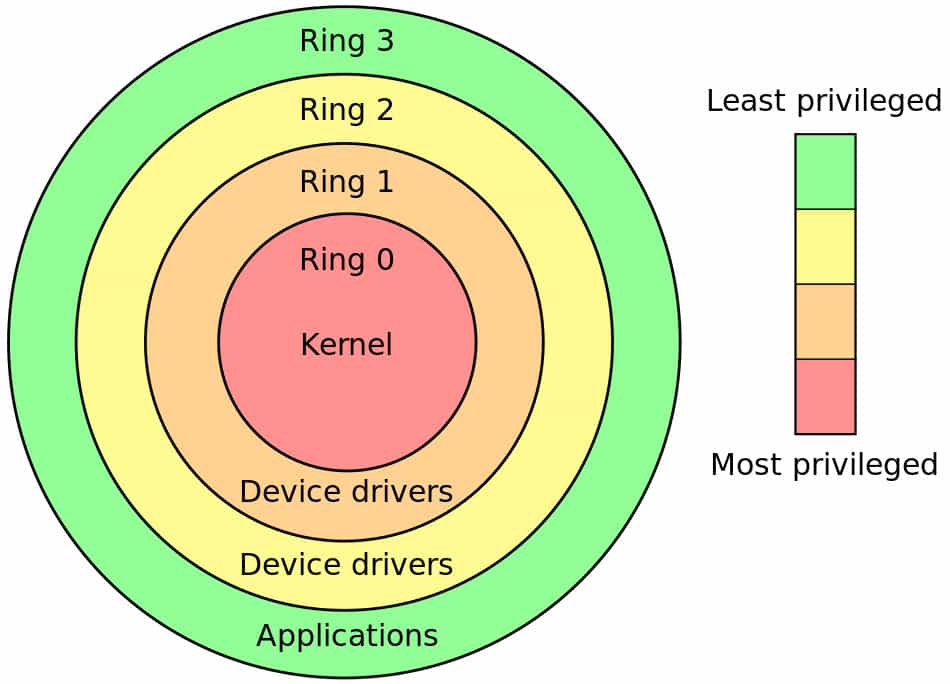

Pe parcursul unei zile, probabil că utilizați mai multe programe diferite pe computer. Diferite clase de programe au nevoie de permisiuni diferite pentru a-și face treaba. Inima sistemului de operare, nucleul, trebuie să dețină un control absolut asupra fiecărei piese hardware și software din computer pentru a-și face treaba. Pe de altă parte, aplicațiile cu care noi oamenii interacționăm direct, cum ar fi procesoarele de text și browserele web, au nevoie de un control relativ mic pentru a-și face treaba. Conceptual, aceste niveluri diferite de control sunt ilustrate în modelul inelului de protecție, cu nucleul atotputernic care locuiește în Ring Zero și simple aplicații umane în inelele exterioare. Rootkit-urile se instalează de obicei în Ring Zero și moștenesc astfel cel mai înalt nivel de acces posibil.

Rootkit-urile sunt numite astfel, deoarece primele rootkit au vizat sisteme de operare similare Unix. Cel mai privilegiat utilizator de pe aceste sisteme este numit root, ergo un rootkit este o aplicație care oferă acces root la sistem. Numele a rămas indiferent de sistemul de operare și astăzi chiar și rootkit-urile Windows poartă acest nume, în ciuda faptului că nu au un astfel de utilizator root pe sistem.

Deși există exemple de rootkit-uri benefice sau cel puțin benigne, ele sunt considerate în general ca fiind răuvoitoare. Odată instalat, un rootkit are capacitatea de a modifica practic toate aspectele sistemului de operare și de a-și ascunde complet existența de majoritatea programelor antivirus. Seturile de root din kernel sunt extrem de greu de detectat și uneori singura modalitate de a vă asigura că computerul este curat este să reinstalați complet sistemul de operare. Reinstalarea nu va ajuta în continuare împotriva rootkit-urilor de firmware și mai nefaste care pot trăi într-un BIOS al sistemului și supraviețui reinstalărilor sistemului de operare.

Tipuri de rootkit

Radacini de nucleu

Radiculele de nucleu funcționează la Ring Zero și sunt injectate în sâmbure. În practică, asta înseamnă module de kernel pentru Linux, macOS și alte sisteme de operare asemănătoare Unix și Bibliotecile dinamice pentru legături (DLL) pentru sistemele Windows. Ele funcționează la același nivel și postură de securitate ca nucleul în sine, ceea ce le face aproape imposibil de detectat sau de eliminat dacă sunt detectate.

Seturi de root root pentru utilizator

Părțile din sistemul de operare la care sunt accesate programele pe care le utilizați în timpul zilei dvs. sunt denumite în mod colectiv spațiul utilizatorului sau terenul utilizatorului. Acești termeni înseamnă pur și simplu că acele zone de memorie și fișier nu sunt privilegiate și că aplicațiile pot accesa acele lucruri fără a avea un nivel ridicat de permisiuni.

Prin definiție, rootkit-urile care operează în spațiul utilizatorului nu au acces la kernel, astfel încât acestea sunt dezavantajate în evitarea detectării. Ruturile de spațiu ale utilizatorului sunt, de obicei, vizate către anumite aplicații. Când aplicația respectivă rulează, rootkit-ul plasează aplicația legitimă în memoria spațiului utilizatorului și deturnează funcționarea acesteia. Acest tip de rootkit este mai ușor de implementat, dar este, de asemenea, mai ușor de detectat și mai predispus să se renunțe, cauzând blocarea sistemului..

Bootkits

Acestea sunt rootkit-uri care pot fi pornite. Sistemul de operare al computerului dvs. este bootabil, altfel computerul nu va putea fi pornit. Un rootkit tipic se încarcă în timpul secvenței de pornire a sistemului de operare. Un bootkit nu are nevoie de un sistem de operare pentru a face acest lucru, deoarece bootkit-ul poate porni totul singur și apoi poate încărca sistemul de operare după aceea..

Un obiectiv comun al bootkit-urilor este de a subverti lucrurile precum verificarea semnăturii digitale pe modulele de kernel. Acest lucru oferă atacatorului posibilitatea de a încărca în mod sigur modulele și fișierele modificate în timpul procesului de pornire, oferind acces la mașină.

Radiografii firmware

Firmware-ul este termenul pentru ceva ce se află între hardware și software. Hardware-ul este ceva care trebuie încurcat fizic într-un computer, în timp ce software-ul este doar un cod care este introdus în computer, cum ar fi un procesor de texte. Firmware-ul este hardware, de obicei un cip de un fel, care are capacitatea de a încărca software-ul în el. Spre deosebire de instalarea normală a software-ului care adaugă doar cod la computer, actualizarea software-ului de firmware implică, în general, înlocuirea întregii baze de cod de pe cip într-un singur pic în proces, cunoscut sub numele de intermitent.

Acest tip de rootkit este de obicei văzut în BIOS-urile computerului sau dispozitivele specifice scopurilor, cum ar fi routerele și telefoanele mobile. Deoarece rootkit-ul trăiește în firmware, formatarea hard disk-ului computerului și reinstalarea sistemului de operare nu va avea niciun efect și nu va elimina rootkit-ul.

De unde vin rootkit-urile?

Rootkit-urile sunt, de obicei, instalate de atacatori răufăcători prin aceiași vectori comuni ca orice malware. Phishing-ul rămâne un mod foarte reușit de a-i păcăli pe utilizatori să instaleze rootkit-uri. Chiar dacă utilizatorii li se va solicita autorizarea instalării rootkit-ului, mulți dintre noi au devenit amorți la aceste solicitări constante și le vor permite.

În cazuri mai rare, o companie de renume poate include un rootkit în propriul său software. Într-o serie publicizată pe scară largă de decizii groaznice în 2005, Sony BMG a inclus un CD-uri în CD-urile sale pentru a preveni copierea. Asta a dus la pierderea unui proces de acțiune în clasă de mai multe milioane de dolari, din cauza insecurităților inerente pe care le conținea root-ul de mai sus și în afara scopului său prevăzut ca instrument de gestionare a drepturilor digitale (DRM)..

5 programe gratuite de eliminare, detecție și scaner de rootkit

Există câteva programe anti-rookit care vizează un rootkit specific, cum ar fi TDSSKiller-ul Kaspersky, dar vom avea de-a face cu detectori de rootkit mai generali. Dacă vă aflați în poziția de neinviat de a fi deja infectat cu un rootkit identificat, poate doriți să căutați pentru a vedea dacă un furnizor de antivirus are un instrument specific pentru rootkit-ul respectiv.

chkrootkit (Verificați Rootkit)

Pro: Poate fi rulat post-infecție

Contra: Fără suport pentru Windows.

Sisteme de operare acceptate: Linux, FreeBSD, OpenBSD, NetBSD, Solaris, HP-UX, Tru64, BSDI și macOS

„Verificați Rootkit” (chkrootkit) este un detector de rootkit open source care a existat de mult timp. Versiunea actuală din acest articol a fost lansată în mai [year] și poate detecta 69 de rootkit-uri diferite.

Veți avea nevoie de un administrator de sisteme experimentat pentru a descifra producția chkrootkit. De asemenea, fidele numelui său, chkrootkit verifică doar rootkit-uri; nu le poate elimina. Acesta examinează fișierele de sistem pentru semne comune de rootkit-uri, cum ar fi:

Fișiere jurnal șterse recent

Fișierele jurnal sunt instrumente excelente pentru a analiza ce s-a întâmplat cu un sistem. Cu toate acestea, întrucât un rootkit are capacitatea de a modifica orice fișier de sistem, înseamnă că are capacitatea de a modifica conținutul fișierului jurnal sau de a șterge cu totul jurnalele. chkrootkit încearcă să detecteze dacă diferitele fișiere jurnal importante care înregistrează autentificări, cum ar fi wtmp și utmp, au fost modificate sau șterse recent.

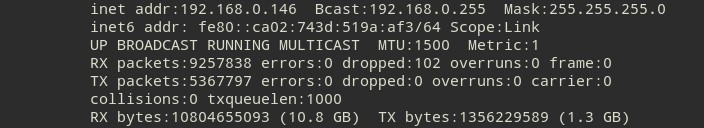

Starea interfețelor de rețea

Rețeaua TCP / IP trece, în esență, pachete pe internet. În fiecare etapă a călătoriei, fiecare pachet este adresat fie unei adrese IP (IP), fie unei adrese MAC (control acces acces media). Routerele de pe internet sau din alte rețele folosesc adresa IP de destinație a unui pachet pentru a ajunge la rețeaua corespunzătoare. Odată ce pachetul ajunge în rețeaua de destinație, adresa MAC este utilizată pentru livrarea finală pe cardul de rețea sau pe controlerul interfeței de rețea (NIC).

În timpul funcționării normale, un NIC va accepta doar pachete adresate adresei proprii MAC sau traficul de difuzare și va arunca orice alte pachete. Este posibil să introduceți o interfață de rețea într-un mod promiscu, ceea ce înseamnă că interfața de rețea va accepta toate pachetele, indiferent de NIC la care este adresat pachetul..

Modul promiscuu este utilizat de obicei numai în analiza rețelei pentru a efectua adulmecarea pachetelor sau alte tipuri de inspecție a traficului. Ar fi neobișnuit ca NIC să funcționeze astfel în timpul funcționării cotidiene. chkrootkit va detecta dacă oricare dintre cardurile de rețea ale sistemului funcționează în modul promiscu.

Troienii modulului de kernel încărcabil (troieni LKM)

Așa cum s-a menționat anterior în acest articol, cel mai dificil tip de rootkits de detectat și de curățat sunt rootkit-urile modulului. Ei funcționează la cel mai mic nivel al computerului din Ring Zero. Aceste rootkit-uri au același nivel ridicat de permisiuni ca și nucleul sistemului de operare. chkrootkit are o anumită capacitate de a detecta acest tip de rootkit.

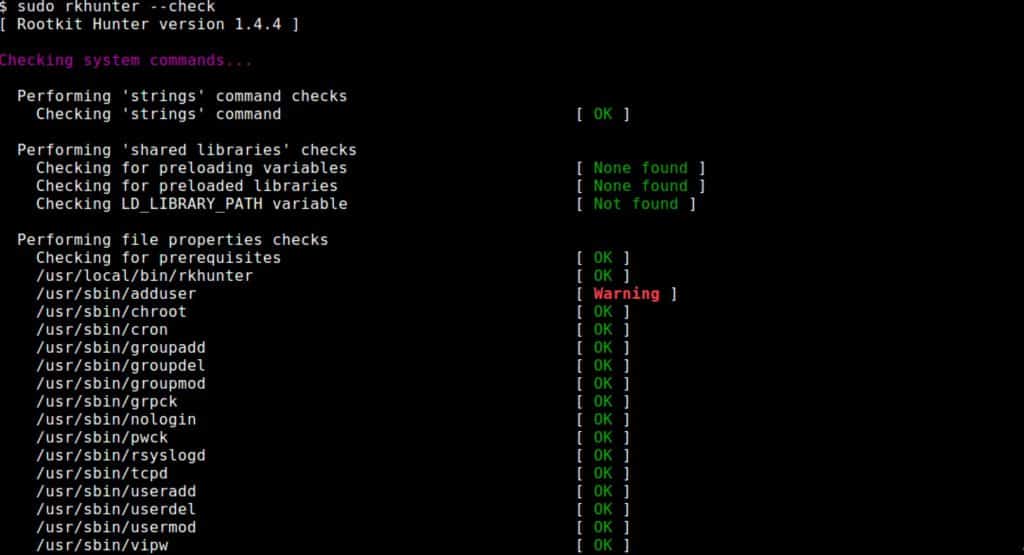

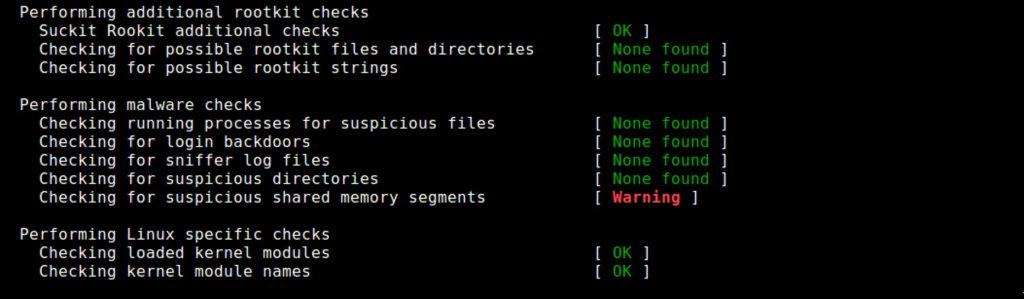

rkhunter (vânătorul Rootkit)

Pro: Produs matur

Contra: Trebuie instalat înainte de infecție

Sisteme de operare acceptate: Sistem de operare asemănător unix, cum ar fi Linux

De la rkhunter README: „Rootkit Hunter este un instrument bazat pe gazdă, pasiv, post-incident, bazat pe cale.” Este un lucru bun, dar ne spune multe.

Este bazat pe gazdă ceea ce înseamnă că este proiectat pentru a scana gazda pe care este instalat, mai degrabă decât gazdele la distanță din altă parte a rețelei.

Post-incidente înseamnă că nu face nimic pentru a întări sistemul împotriva unei infecții rootkit. Poate detecta doar dacă un atac s-a întâmplat sau este în desfășurare.

rkhunter detectează în primul rând rootkit-urile căutând modificări nerecunoscute în fișierele semnificative. Înainte de a putea recunoaște modificările, trebuie să știe cum ar trebui să arate toate acele fișiere atunci când sunt curate. Prin urmare, este esențial ca rkhunter să fie instalat pe un sistem curat, astfel încât să poată determina o bază de bază curată pe care să o folosească pentru scanările ulterioare. Rularea rkhunter pe un sistem deja infectat va fi de uz limitat, deoarece nu va avea o vedere completă despre cum ar trebui să arate sistemul curat.

Majoritatea programelor antivirus folosesc într-o oarecare măsură euristică, ceea ce înseamnă că caută lucruri care arată ca viruși, chiar dacă nu recunoaște în mod specific fiecare virus. rkhunter nu are capacitatea de a căuta lucruri asemănătoare cu rootkit; este calea bazată pe ceea ce înseamnă că poate căuta doar rootkits despre care știe deja.

OSSEC

Pro-uri: Software matur cu o bază mare de utilizatori. Poate fi utilizat după infecție

Contra: Vizat utilizatori avansați; sistem complet de detectare a intruziunilor gazdă, mai degrabă decât un scaner rootkit

Sisteme de operare acceptate: Linux, BSD, Solaris, macOS, AIX (agent), HP-UX (agent), Windows XP, server 2003, Vista, server 2008, server 2012 (agent)

OSSEC este un sistem de detectare a intruziunilor gazdă (HIDS) care a fost fondat ca proiect Open Source. Acesta a fost achiziționat de Third Brigade, Inc., care a fost, la rândul său, achiziționat de Trend Micro. Trend este proprietarul actual și OSSEC rămâne Software liber open source liber / liber (FLOSS).

Arhitectura de bază este un manager OSSEC instalat pe un server central asemănător Unix care vorbește apoi cu agenții de la distanță din sistemele țintă. Această arhitectură de agent este cea care permite OSSEC să sprijine o gamă atât de largă de sisteme de operare. În plus, unele dispozitive, cum ar fi routerele și firewall-urile, pot fi folosite fără agent, ceea ce înseamnă că nu trebuie instalat software-ul pe acestea, deoarece în mod inerent au capacitatea de a vorbi direct cu managerul OSSEC.

Detectarea rootkit a OSSEC este un amestec de analize bazate pe fișiere și alte teste pe întregul sistem. Unele dintre lucrările verificărilor OSSEC sunt:

- interfețe de rețea în mod promiscu care nu sunt raportate ca atare de alte instrumente precum netstat.

- porturi care nu sunt raportate în utilizare, dar OSSEC nu este în măsură să se lege.

- compararea ieșirii instrumentelor de identificare pid cu ieșirea instrumentelor la nivel de sistem, cum ar fi ps.

- detectarea fișierelor suspecte sau ascunse.

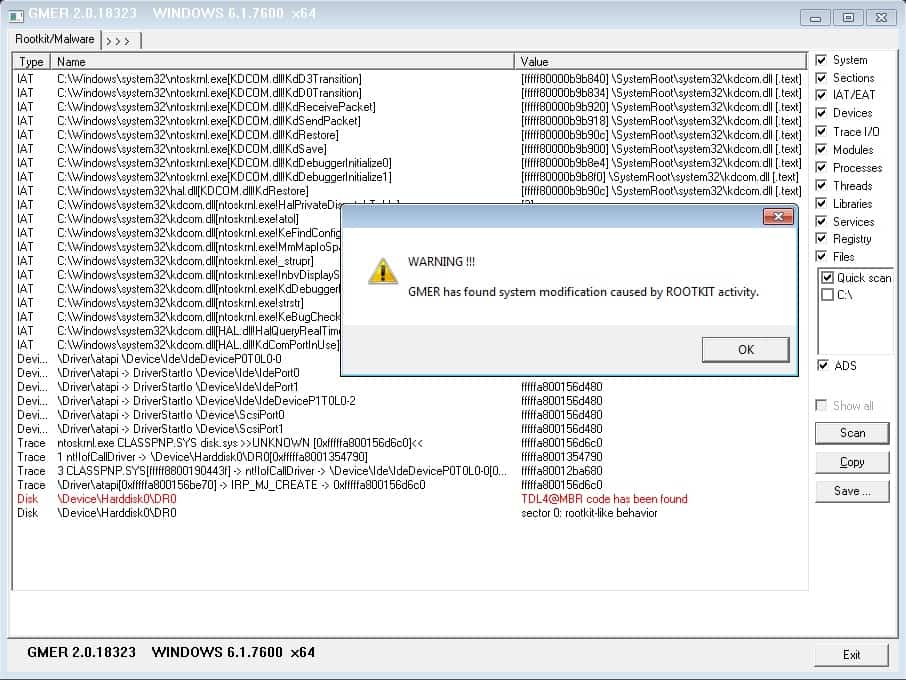

GMER

Pro-uri: Poate elimina unele rootkit-uri în loc să fie doar detectate. Poate fi utilizat după infecție.

Contra: Doar Windows

Sisteme de operare acceptate: Windows XP / VISTA / 7/8/10

GMER este un detector și remover de rootkit care rulează pe Windows XP / VISTA / 7/8/10. A trecut prin 2006, iar versiunea actuală acceptă Windows 10. pe 64 de biți. A fost creat de un programator numit Przemysław Gmerek, care ne oferă un indiciu cu privire la originea numelui său..

Spre deosebire de chkrootkit și rkhunter, GMER nu numai că poate detecta rootkit-uri, dar și elimină unele dintre ele. Există o versiune de GMER integrată cu Avast! Software antivirus care oferă o protecție destul de bună atât pentru viruși cât și pentru infecțiile rootkit.

GMER nu trebuie să aibă cunoștințe speciale despre sistemul pe care îl scanează. Acest lucru înseamnă că poate fi o scanare post-eveniment și detecta rootkit-uri chiar dacă nu a fost pe sistem înainte de infecția rootkit.

În loc să compară fișiere sau căi pentru a detecta rootkit-uri, GMER se concentrează pe artefacte centrate pe Windows, cum ar fi procese ascunse, servicii ascunse și module modificate. De asemenea, caută cârlige care sunt aplicații rău intenționate care se atașează de procese legitime pentru a-și ascunde existența.

Open Source Tripwire

Contra: Trebuie instalat și inițial pre-infecție

Pro-uri: Produs matur, cu o bază mare de utilizatori

Sisteme de operare acceptate: Sisteme bazate pe Linux

Open Source Tripwire este un sistem de detectare a intruziunilor bazate pe gazdă (HIDS). Contrastul aici este comparat cu un sistem de detectare a intruziunilor în rețea (NIDS). Tripwire scanează sistemul de fișiere al unui computer local și le compară fișierele cu un set de fișiere bine cunoscut.

La fel ca rkhunter, Tripwire trebuie instalat pe un sistem curat înainte de orice posibil infecție. Apoi scanează sistemul de fișiere și creează hashes sau alte informații de identificare despre fișierele din sistemul respectiv. Scanările ulterioare Tripwire pot apoi să ridice modificările la aceste fișiere și să avertizeze administratorul de sistem cu privire la aceste modificări.

Există două versiuni de Tripwire; produsele comerciale de la Tripwire, Inc. și versiunea Open Source, care a fost furnizată inițial de Tripwire, Inc. în 2000. Versiunea comercială oferă o gamă mult mai largă de produse, inclusiv întărirea, raportarea și asistența pentru sistemele de operare non-Linux.

Deși Tripwire nu este un detector rootkit în sine, poate detecta activitatea rootkit care afectează și modifică fișierele din sistem. Nu are nicio capacitate de a elimina rootkit-urile sau chiar de a spune cu certitudine dacă există un rootkit. Un administrator calificat va trebui să interpreteze rezultatele scanării pentru a determina dacă trebuie luată vreo acțiune.

Protejarea sistemelor dumneavoastră

Rețineți că un rootkit este malware. Este într-adevăr malware rău, dar este totuși malware. Cele mai bune practici care vă vor proteja sistemul împotriva oricărui tip de virus vor parcurge foarte mult sistemele dumneavoastră împotriva rootkit-urilor:

- Asigurați-vă că utilizatorii au cea mai mică cantitate de permisiuni de care au nevoie pentru a-și face munca

- Educați utilizatorii cum să evite să devină victime de phishing

- Luați în considerare dezactivarea unităților USB și CD pentru a evita ca oamenii să aducă malware de acasă

- Asigurați-vă că antivirus rulează pe toate sistemele și este actualizat

- Utilizați un firewall pentru a opri traficul nesolicitat de la intrarea sau ieșirea din sistem

Pe lângă aceste etape generale, protecția rootkit necesită o poziție proactivă. Instalați acum un detector rootkit, inițializați-l și rulați-l cel puțin zilnic, dacă nu mai des. Deși este adevărat că, dacă un sistem este infectat cu un rootkit, acest sistem este probabil gunoi, situația mai nefastă este că un rootkit trăiește pe sistemele tale luni sau ani fără să știi. Rootkit-urile pot expedia în mod silențios datele dvs. prețioase în afara site-ului, fără să existe vreun indiciu până când veți citi despre acestea în ziarul de dimineață. Dacă ați implementat un detector de rootkit, aveți șanse mari să fiți avertizați, acest lucru se întâmplă imediat ce este practic.

Privirege Ring Hertzsprung la Wikipedia engleză

Ați putea, de asemenea, să vă placă AntivirusFake antivirus – ce este, ce face și cum să atenuați amenințarea -dispozitive bazate pe

Rootkit-ul este un tip de malware extrem de periculos, care se instalează în inima sistemului de operare și este foarte dificil de detectat și eliminat. Acesta poate modifica practic toate aspectele sistemului de operare și poate ascunde existența sa de majoritatea programelor antivirus. Există mai multe tipuri de rootkit-uri, inclusiv radacini de nucleu, seturi de root root pentru utilizator, bootkits și radiografii firmware. Acestea sunt numite astfel deoarece primele rootkit-uri au vizat sisteme de operare similare Unix, unde cel mai privilegiat utilizator este numit root. Deși există exemple de rootkit-uri benefice sau cel puțin benigne, acestea sunt considerate în general ca fiind răuvoitoare. Pentru a proteja sistemul dumneavoastră, este important să utilizați programe anti-rootkit specializate și să fiți atenți la orice semne de activitate suspectă pe computerul dumneavoastră.