Какво е NIDS / Мрежови системи за откриване на проникване?

NIDS е съкращението за система за откриване на проникване в мрежата. NIDS откриват злобно поведение в мрежа като хакване, сканиране на порт и отказ на услуга.

Ето нашия списък на 9 най-добри NIDS инструменти (мрежови системи за откриване на проникване):

- SolarWinds Security Event Manager (БЕЗПЛАТЕН ПРОБЕН ПЕРИОД)

- сумтене

- Брато

- Suricata

- IBM QRadar

- Сигурност лук

- Отворете WIPS-NG

- Сейгън

- Splunk

Целта на NIDS

Системите за откриване на проникване търсят модели в мрежовата активност, за да идентифицират злонамерена активност. Необходимостта от тази категория система за сигурност възникна поради промени в хакерските методи в отговор на по-ранни успешни стратегии за блокиране на злонамерени дейности.

Защитните стени станаха много ефективни при блокиране на опитите за входяща връзка. Антивирусният софтуер е идентифициран успешно инфекции, пренасяни чрез USB флашки, дискове за данни и прикачени файлове по имейл. При блокиране на традиционните злонамерени методи хакерите се насочиха към стратегии за атака, като например DDoS атаки за разпределено отказване на услуга. Edge услугите правят тези атаки вектори по-малко заплашителни.

днес, напредналата устойчива заплаха (APT) е най-голямото предизвикателство за мрежовите мениджъри. Тези стратегии за атака дори сега се използват от националните правителства като част от хибридната война. При сценарий на APT група хакери получават достъп до корпоративна мрежа и използват ресурсите на компанията за свои собствени цели, както и получават достъп до данните на компанията за продажба.

Събирането на лични данни, съхранявани във фирмени бази данни, се превърна в печеливш бизнес, благодарение на агенциите за данни. Тази информация може да се използва и за злонамерени цели и също така може да се върне в стратегии за достъп чрез doxing. Наличната информация за базата данни на клиентите, доставчиците и служителите на компанията са полезни ресурси за кампаниите за китолов и подводен риболов. Тези методи се използват ефективно от измамниците, за да подмамят служителите на компанията да прехвърлят пари или да разкриват тайни лично. Тези методи могат да бъдат използван за изнудване на работниците на компанията да действат срещу интересите на техните работодатели.

Недоволни служители също представляват проблеми за корпоративната сигурност на данните. Самотен работник с достъп до мрежа и база данни може да доведе до поразия, като използва разрешени акаунти, за да причини повреда или да открадне данни.

Така, мрежовата сигурност сега трябва да обхваща методи, които надхвърлят блокирането на неоторизиран достъп и предотвратяване на инсталирането на зловреден софтуер. Мрежовите системи за откриване на проникване предлагат много ефективна защита срещу всякаква скрита дейност на натрапник, злонамерена активност на служителите и маскиране.

Разлика между NIDS и SIEM

Когато търсите нови системи за сигурност за вашата мрежа, ще срещнете термина SIEM. Може да се чудите дали това означава същото като NIDS.

Има голямо припокриване между определенията на SIEM и NIDS. SIEM означава Информация за сигурност и управление на събития. Полето на SIEM е комбинация от две предварително съществуващи категории софтуер за защита. Има Управление на информацията за сигурността (SIM) и Управление на събития за сигурност (SEM).

Полето на SEM е много подобно на това на NIDS. Управление на събитията в областта на сигурността е категория на SIEM, която се фокусира върху проучването на мрежовия трафик на живо. Това е точно същото като специализацията на мрежово базирани системи за откриване на проникване.

NIDS или HIDS

Мрежовите системи за откриване на проникване са част от по-широка категория, която представлява системи за откриване на проникване. Другият тип IDS е базирана на хост система за откриване на проникване или HIDS. Базираните на хоста системи за откриване на проникване са приблизително еквивалентни на елемента за управление на информацията за сигурност на SIEM.

Докато мрежово базирани системи за откриване на проникване разглеждат живи данни, хост-базирани системи за откриване на проникване изследват лог файловете в системата. Ползата от NIDS е, че тези системи са незабавни. Гледайки мрежовия трафик, както се случва, те са в състояние бързо да предприемат действия. Въпреки това много дейности на натрапници могат да бъдат забелязани само при поредица от действия. Възможно е дори хакерите да разделят злонамерени команди между пакетите с данни. Тъй като NIDS работи на ниво пакет, той е по-малко способен да забележи стратегии за навлизане, които се разпространяват в пакети.

HIDS изследва данните за събитията, след като са били съхранени в дневници. Записването на записи в лог файлове създава забавяне в отговорите. Тази стратегия обаче позволява аналитични инструменти за откриване на действия, които се извършват в няколко точки в мрежата едновременно. Например, ако един и същ потребителски акаунт се използва за влизане в мрежата от разпръснати географски местоположения и служителят, разпределен този акаунт, е разположен на никое от тези места, тогава очевидно профилът е компрометиран..

Нарушителите знаят, че лог файловете могат да разкрият своята дейност и затова премахването на лог записи е защитна стратегия, използвана от хакерите. Следователно защитата на лог файловете е важен елемент от HIDS система.

Както NIDS, така и HIDS имат предимства. NIDS дава бързи резултати. Тези системи обаче трябва да се учат от нормалния трафик на мрежата, за да не позволяват да отчитат „фалшиви позитиви.„Особено в ранните седмици на работа в мрежа инструментите на NIDS имат тенденция да прекаляват с откриването на проникване и да създават потоп от предупреждения, които се оказват подчертаващи редовната активност. От една страна, не искате да филтрирате предупреждения и рискувате да пропуснете нарушителна дейност. От друга страна, прекалено чувствителният NIDS може да опита търпението на екип от мрежова администрация.

HIDS дава по-бавен отговор, но може да даде по-точна картина на дейността на нарушителя защото може да анализира записи на събития от широк спектър от източници за записване. Трябва да вземете подхода SIEM и да разгърнете както NIDS, така и HIDS, за да защитите вашата мрежа.

Методи за откриване на NIDS

NIDS използват два основни метода за откриване:

- Откриване на аномалия

- Детекция на базата на подпис

Стратегиите, базирани на подпис, възникват от методите за откриване, използвани от антивирусен софтуер. Програмата за сканиране търси модели в мрежовия трафик, включително байтови последователности и типични видове пакети които редовно се използват за атаки.

Подход, базиран на аномалия сравнява текущия мрежов трафик с типичната дейност. Така че, тази стратегия изисква фаза на обучение, която установява модел на нормална дейност. Пример за този тип откриване е броят на неуспешните опити за влизане. Човешки потребител може да се очаква да сгреши паролата няколко пъти, но програмиран опит за нахлуване с груба сила ще използва много комбинации от пароли, преминаващи през бърза последователност. Това е много прост пример. В тази област моделите на дейност, които търси подходът, базиран на аномалия, могат да бъдат много сложни комбинации от дейности.

Откриване на проникване и предотвратяване на проникване

Откриването на проникване е стъпка първа за запазване на мрежата ви. Следващата стъпка е да направите нещо, за да блокирате натрапника. В малка мрежа е възможно да предприемете ръчна намеса, актуализиране на таблици на защитната стена, за да блокирате IP адресите на нарушителя и да спрете компрометирани потребителски акаунти. Въпреки това, в голяма мрежа и в системи, които трябва да работят денонощно, наистина трябва да преминете през коригиране на заплахи с автоматизирани работни процеси. Автоматичната намеса за справяне с дейността на нарушителя е определящата разлика между системите за откриване на нарушители и системи за предотвратяване на натрапници (IPS).

Прецизната настройка на правилата за откриване и политиките за оздравяване е от жизненоважно значение за стратегиите на IPS, тъй като свръхчувствителното правило за откриване може да блокира истински потребители и да изключи системата ви.

Препоръчителни NIDS

Това ръководство се фокусира върху NIDS, а не HIDS инструменти или IPS софтуер. Изненадващо е, че много от водещите NIDS са безплатни за използване, а други най-добри инструменти предлагат безплатни пробни периоди.

1. SolarWinds Security Event Manager (БЕЗПЛАТЕН ПРОБЕН ПЕРИОД)

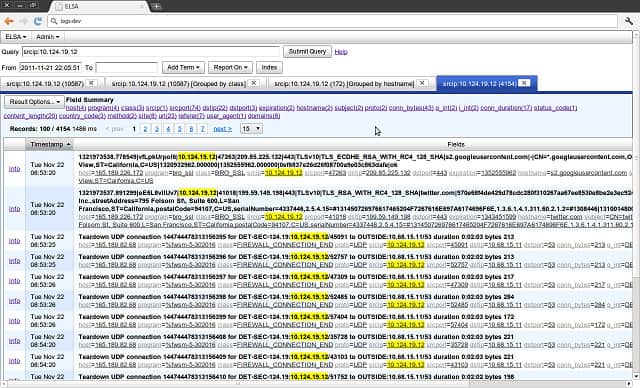

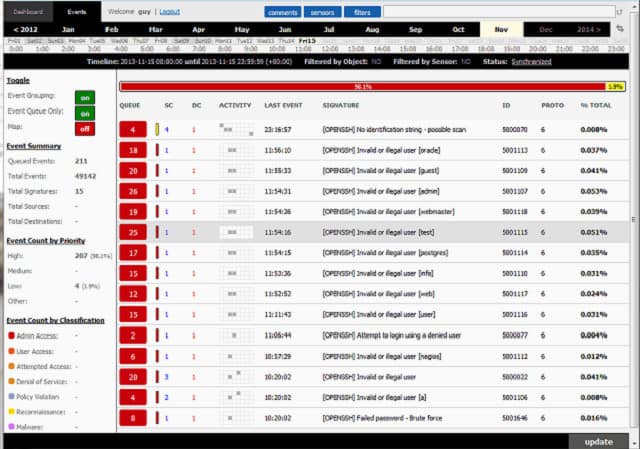

Най- SolarWinds Security Event Manager е главно HIDS пакет, но можете да използвате NIDS функции и с този инструмент. Инструментът може да се използва като аналитична програма за обработка на данни, събрани от Snort. Можете да прочетете повече за Snort по-долу. Snort е в състояние да улови данни за трафика, които можете да видите чрез 1. Мениджър на събития.

Комбинацията от NIDS и HIDS прави това наистина мощен инструмент за сигурност. Секцията NIDS на Мениджъра на събития за сигурност включва база от правила, наречена правила за корелация на събитията, които ще забележат аномалии на активността, които показват проникване. Инструментът може да бъде настроен така, че автоматично да изпълнява работните потоци при откриване на предупреждение за проникване. Тези действия се наричат Активни отговори. Действията, които можете да стартирате автоматично при откриване на аномалия, включват: спиране или стартиране на процеси и услуги, спиране на потребителски акаунти, блокиране на IP адреси и изпращане на известия от електронна поща, SNMP съобщение, или екранен запис. Активните отговори превръщат SolarWinds Security Event Manager в мениджър система за предотвратяване на проникване.

Това е върхът на линията IDS, предлагана на пазара днес и не е безплатна. Софтуерът ще работи само на Windows Server операционна система, но може да събира данни от Linux, Unix, и Mac OS както и Windows. Можете да получите SolarWinds Security Event Manager на a 30-дневен безплатен пробен период.

SolarWinds Security Event ManagerDownload 30-дневна БЕЗПЛАТНА пробна версия

2. Хъркане

Snort, собственост на Cisco Systems, е проект с отворен код и е безплатен за използване. Това е водещите NIDS днес и много други инструменти за анализ на мрежата са написани, за да се използва нейната продукция. Софтуерът може да бъде инсталиран на Windows, Linux, и Unix.

Това всъщност е система за пакетиране на пакети, която ще събира копия на мрежовия трафик за анализ. Инструментът обаче има други режими и един от тях е откриването на проникване. Когато е в режим на откриване на проникване, Snort прилага „основни политики,”, Която е основата на правилото за откриване на инструмента.

Основните политики правят Snort гъвкав, разтегателен и адаптивен. Трябва да прецизирате правилата, за да отговарят на типичните дейности на вашата мрежа и да намалите честотата на „фалшиви позитиви.“Можете да напишете собствени базови правила, но не е нужно, защото можете да изтеглите пакет от уебсайта на Snort. Има много голяма потребителска общност за Snort и тези потребители комуникират чрез форум. Експертните потребители предоставят свои собствени съвети и уточнения на разположение на другите безплатно. Можете също така да вземете повече основни политики от общността безплатно. Тъй като има толкова много хора, които използват Snort, винаги има нови идеи и нови основни политики, които можете да намерите във форумите.

3. Брато

Bro е NIDS, подобно на Snort, но има основно предимство пред системата Snort – този инструмент работи в Слой на приложението. Това безплатни NIDS е широко предпочитан от научните и академичните общности.

Това е едно и също система, базирана на подпис и също използва базирани на аномалия методи за откриване. Той е в състояние да забележи модели на битово ниво които показват злонамерена дейност през пакети.

Процесът на откриване се обработва две фази. Първият от тях се управлява от Bro Event Engine. Тъй като данните се оценяват на ниво, по-високо от пакета, анализът не може да бъде извършен моментално. Трябва да има ниво на буфериране, за да може заедно да се оценят достатъчно пакети. Така че, Bro е малко по-бавен от типичния NIDS на ниво пакет, но все пак идентифицира злонамерената активност по-бързо от HIDS. Събраните данни се оценяват от скриптове за политика, което е втората фаза на процеса на откриване.

Възможно е да създайте действия за отстраняване да се задейства автоматично чрез скрипт на политика. Това прави Bro система за предотвратяване на проникване. Софтуерът може да бъде инсталиран на Unix, Linux, и Mac OS.

4. Suricata

така че NIDS, че работи в слоя за приложения, давайки му многопакетна видимост. Това е безплатен инструмент който има много сходни възможности с тези на Bro. Въпреки че тези системи за откриване на базата на подписи работят на ниво Приложение, те все още имат достъп до подробности за пакета, което позволява на програмата за обработка информация на ниво протокол извън заглавките на пакетите. Това включва криптиране на данни, Транспортен слой и Интернет слой данни.

така че NIDS, че работи в слоя за приложения, давайки му многопакетна видимост. Това е безплатен инструмент който има много сходни възможности с тези на Bro. Въпреки че тези системи за откриване на базата на подписи работят на ниво Приложение, те все още имат достъп до подробности за пакета, което позволява на програмата за обработка информация на ниво протокол извън заглавките на пакетите. Това включва криптиране на данни, Транспортен слой и Интернет слой данни.

Този IDS също използва базирани на аномалия методи за откриване. Освен пакетни данни, Suricata е в състояние да проверява TLS сертификати, HTTP заявки и DNS транзакции. Инструментът също е в състояние да извлича сегменти от файлове на ниво бит за откриване на вируси.

Suricata е един от многото инструменти, които са съвместими с Структура на структурата на данните. Той е в състояние да прилага основни политики на Snort. Голямо допълнително предимство на тази съвместимост е, че общността Snort може да ви даде съвети за трикове, които да използвате със Suricata. Други инструменти, съвместими с Snort, също могат да се интегрират с Suricata. Те включват Snorby, Anaval, BASE, и Squil.

5. IBM QRadar

Този инструмент на IBM SIEM не е безплатен, но можете да получите 14-дневна безплатна пробна версия. Това е облачна услуга, така че до него можете да получите достъп отвсякъде. Системата обхваща всички аспекти на откриване на проникване, включително дейностите, центрирани към лога на a HIDS както и изследването на данните за трафика на живо, което също прави това NIDS. Мрежовата инфраструктура, която QRadar може да наблюдава, се простира до облачни услуги. Политиките за откриване, които подчертават възможното проникване, са вградени в пакета.

Много приятна характеристика на този инструмент е програма за моделиране на атаки което ви помага да тествате системата си за уязвимости. IBM QRadar използва AI, за да улесни откриването на проникване на основата на аномалия и има много изчерпателно табло, което интегрира визуализациите на данни и събития. Ако не искате да използвате услугата в облака, можете да изберете локална версия, която работи Windows.

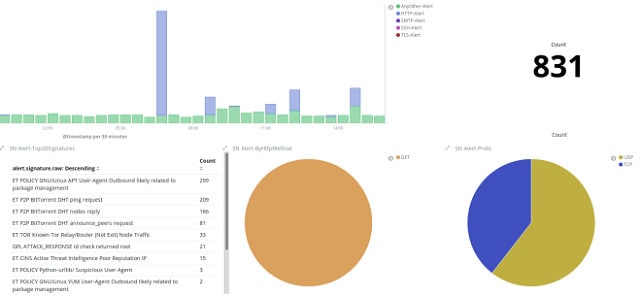

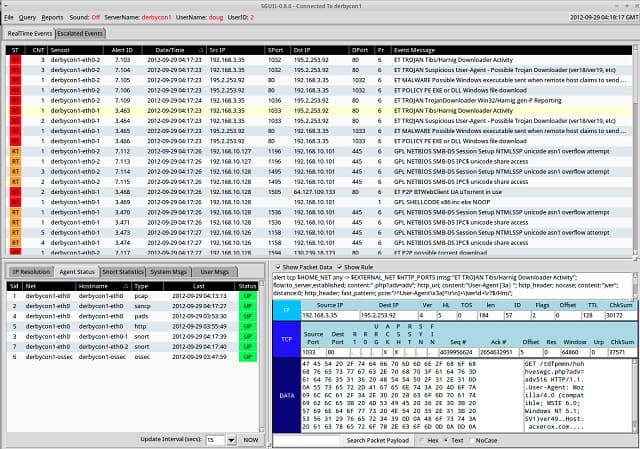

6. Лук за сигурност

Ако искате IDS да се стартира Linux, на Безплатно NIDS / HIDS пакетът от лук за сигурност е много добър вариант. Това е проект с отворен код и се поддържа от общността. Софтуерът за този инструмент работи Ubuntu и е изготвен от други помощни програми за мрежов анализ. Редица други инструменти, изброени в това ръководство, са интегрирани в пакета Security Onion: сумтене, Брато, и Suricata. HIDS функционалността се осигурява от OSSEC а предният край е Kibana система. Други добре известни инструменти за мониторинг на мрежата, които са включени в Security Onion, включват ELSA, NetworkMiner, Snorby, Squert, Squil, и Xplico.

Помощната програма включва широк спектър от инструменти за анализ и използва техники, базирани на подпис и аномалия. Въпреки че повторната употреба на съществуващи инструменти означава, че Security Onion се възползва от установената репутация на своите компоненти, актуализациите на елементите в пакета могат да бъдат сложни.

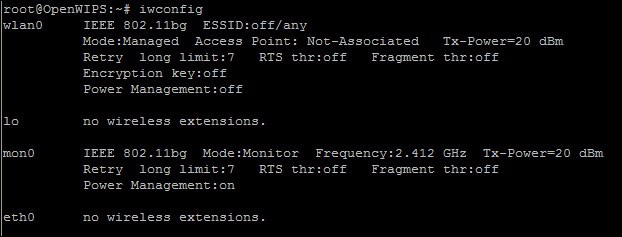

7. Отворете WIPS-NG

Open WIPS-NG е отворен код проект, който ви помага да наблюдавате безжичните мрежи. Инструментът може да се използва като пряк wifi пакет sniffer или като система за откриване на проникване. Помощната програма е разработена от същия екип, който създаде Aircrack-NG – много известен инструмент за проникване в мрежа, използван от хакери. Така че, докато използвате Open WIPS-NG за защита на вашата мрежа, хакерите, които забележите, ще събират безжичните ви сигнали със сестринския си пакет.

Това е безплатен инструмент който се инсталира на Linux. Софтуерният пакет включва три компонента. Това са сензор, сървър и интерфейс. Open WIPS-NG предлага редица инструменти за корекция, така че сензорът действа като ваш интерфейс към безжичния приемо-предавател както за събиране на данни, така и за изпращане на команди.

8. Саган

Саган е ХИД. Въпреки това, с добавяне на емисия от данни от сумтене, тя може да действа и като NIDS. Като алтернатива можете да използвате Брато или Suricata за събиране на живи данни за Sagan. Това безплатен инструмент може да бъде инсталиран на Unix и подобни на Unix операционни системи, което означава, че ще работи Linux и Mac OS, но не и на Windows. Въпреки това, той може да обработва съобщения от журнала на събитията в Windows. Инструментът също е съвместим с Anaval, BASE, Snorby, и Squil.

Полезните екстри, вградени в Sagan, включват разпределена обработка и ан Геолокатор на IP адрес. Това е добра идея, тъй като хакерите често използват редица IP адреси за атаки срещу проникване, но пренебрегват факта, че общото местоположение на тези адреси говори за приказка. Sagan може да изпълнява скриптове за автоматизиране на отстраняване на атаки, което включва възможността за взаимодействие с други помощни програми като таблици на защитна стена и услуги на директории. Тези способности го правят система за предотвратяване на проникване.

9. Пръскане

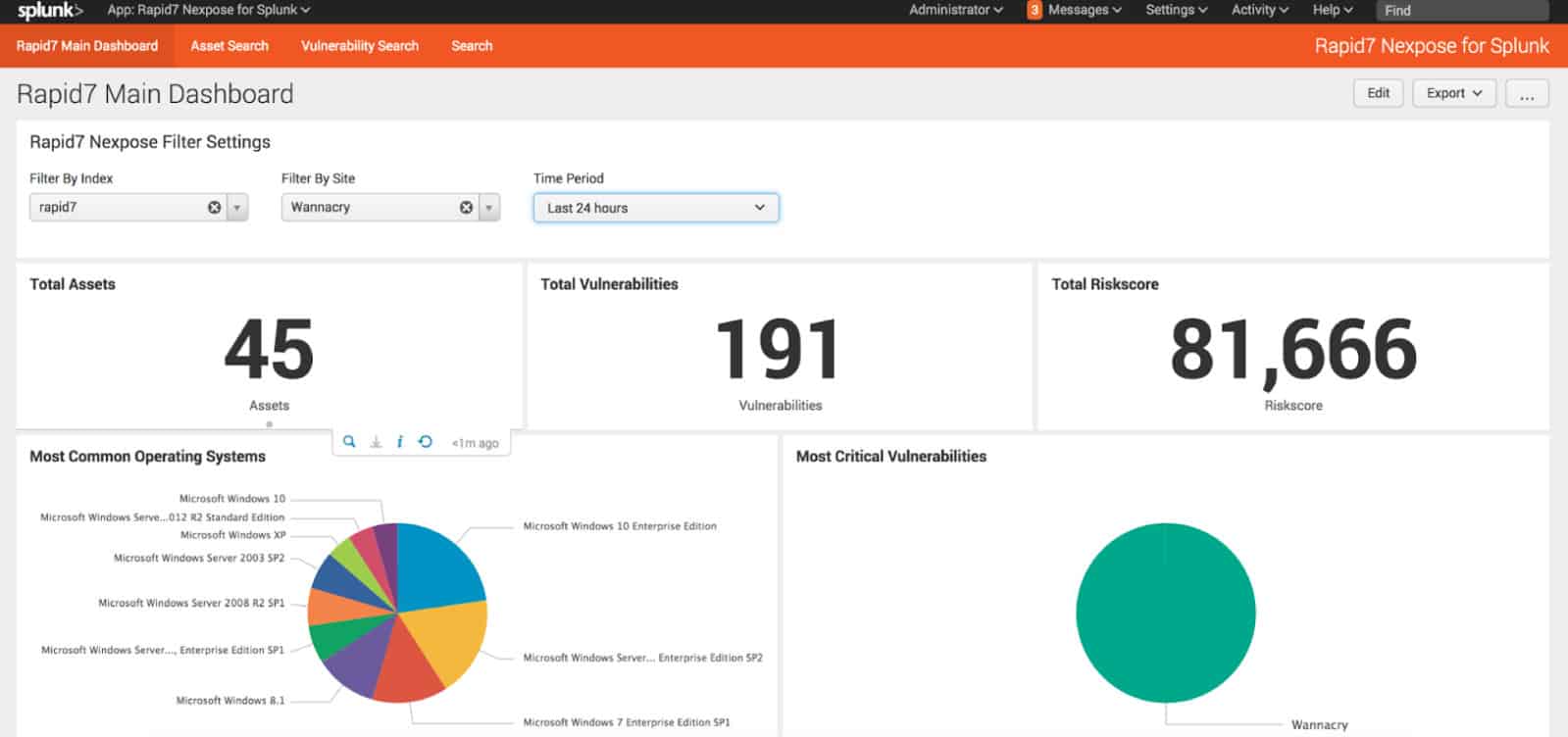

Splunk е популярен анализатор на мрежовия трафик, който също има възможности за NIDS и HIDS. Инструментът може да бъде инсталиран на Windows и на Linux. Помощната програма се предлага в три издания. Това са Splunk Free, Splunk Light, Splunk Enterprise и Splunk Cloud. Можеш да получиш 15-дневен процес към базирана в облака версия на инструмента и безплатен пробен период от 60 дни на Splunk Enterprise. Светлината на въртенето е достъпна на 30-дневен безплатен пробен период. Всички тези версии включват способности за събиране на данни и откриване на аномалия.

Функциите за защита на Splunk могат да бъдат подобрени с добавка, наречена Splunk Enterprise Security. Това е достъпно в 7-дневна безплатна пробна версия. Този инструмент повишава точността на откриване на аномалия и намалява честотата на фалшивите положителни резултати чрез използването на AI. Степента на предупреждение може да се регулира чрез ниво на тежест на предупреждението, за да се предотврати поглъщането на вашия екип от системна администрация от прекомерно отчетен модул.

Splunk интегрира референтен файл на лог, за да ви позволи да получите историческа гледна точка за събитията. Можете да забележите модели в атаки и проникване, като погледнете честотата на злонамерената активност във времето.

Изпълнение на NIDS

Рисковете, които застрашават вашата мрежова сигурност, сега са толкова изчерпателни, че вие наистина нямат избор дали да прилагат или не да прилагат мрежови системи за откриване на проникване. Те са от съществено значение. За щастие, имате избор кой инструмент за NIDS да инсталирате.

В момента има много инструменти за NIDS на пазара и повечето от тях са много ефективни. въпреки това, вероятно нямате достатъчно време да ги разследвате. Ето защо съставихме това ръководство. Можете да стесните търсенето си само до най-добрите инструменти от NIDS, които включихме в нашия списък.

Всички инструменти в списъка са или безплатни за използване или са достъпни като безплатни пробни оферти. Ще можете да вземете няколко от тях през крачките им. Просто стеснете списъка допълнително според операционната система и след това преценете кои от характеристиките в списъка с кратки списъци съответстват на размера на вашата мрежа и вашите нужди за сигурност.

Използвате ли NIDS инструмент? Кое избрахте да инсталирате? Изпробвали ли сте и HIDS инструмент? Как бихте сравнили двете алтернативни стратегии? Оставете съобщение в Коментари раздел по-долу и споделете опита си с общността.

Изображение: Хакерска киберпрестъпност от Pixabay. Публичен домейн.

различни събития в мрежата, за да се идентифицират потенциални заплахи. Това включва откриване на прониквания, сканиране на портове и други злонамерени дейности. Но разликата между NIDS и SIEM е, че NIDS е специализирана система за откриване на прониквания, докато SIEM е по-широко поле, което включва и други функции като управление на логове, анализ на събития и управление на инциденти. Така че, ако търсите система за откриване на прониквания, NIDS е по-подходящият избор, докато SIEM е по-подходящ за обща мрежова сигурност.

различни събития в мрежата, за да се идентифицират потенциални заплахи. Това включва откриване на проникване, но също така и други видове събития, като например неуспешни опити за вход или необичайна активност на потребителите. SIEM също има функционалност за събиране на данни от различни източници, като например мрежови устройства, сървъри и приложения, за да се създаде цялостна картина на събитията в мрежата. Разликата между NIDS и SIEM е, че NIDS е по-специализирана система за откриване на проникване, докато SIEM е по-широко поле, което включва и други видове събития в мрежата. NIDS или HIDS Когато става въпрос за системи за откриване на проникване, има два основни типа: мрежови системи за откриване на проникване (NIDS) и хост-базирани системи за откриване на проникване (HIDS). NIDS са инсталирани на мрежовите устройства и могат да открият злонамерена активност в мрежата, като например сканиране на портове или опити за проникване. HIDS, от друга страна, са инсталирани на конкретни хостове и могат да открият злонамерена активност на тези хостове, като например инсталиране на зловреден софтуер или неоторизиран достъп до файлове. И двата типа системи за откриване на проникване са важни за мрежовата сигурност и могат да се използват за допълнителна защита на мрежата. Методи за откриване на NIDS Съществуват различни методи за откриване на злонамерена активност в мрежата с помощта на NIDS. Един от тези методи е сравняването на мрежовия трафик с известни модели на злонамерена активност. Това може да включва използване на бази данни с известни злонамерени сигнатури или използване на машинно обучение за идентифициране на необичайна активност в мрежата. Друг метод за откриване на злонамерена активност е анализ на мрежовите протоколи. Това може да включва анализ на заглавките на пакетите или анализ на съдържанието на пакетите, за да се идентифицират потенциални заплахи. Откриване на проникване и предотвратяване на проникване Откриването на проникване е важна част от мрежовата сигурност, но не е достатъчно само да се открие злонамерена активност. Трябва да се предприемат действия, за да се предотврати проникването и да с

различни събития в мрежата, за да се идентифицират потенциални заплахи. Това включва откриване на проникване, но също така и други видове събития, като например неуспешни опити за вход или необичайна активност на потребителите. SIEM също има функционалност за събиране на данни от различни източници, като например мрежови устройства, сървъри и приложения, за да се създаде цялостна картина на събитията в мрежата. Разликата между NIDS и SIEM е, че NIDS е по-специализирана система за откриване на проникване, докато SIEM е по-широко поле, което включва и други видове събития в мрежата. NIDS или HIDS Когато става въпрос за системи за откриване на проникване, има два основни типа: мрежови системи за откриване на проникване (NIDS) и хост-базирани системи за откриване на проникване (HIDS). NIDS са инсталирани на мрежовите устройства и могат да открият злонамерена активност в мрежата, като например сканиране на портове или опити за проникване. HIDS, от друга страна, са инсталирани на конкретни хостове и могат да открият злонамерена активност на тези хостове, като например инсталиране на зловреден софтуер или неоторизиран достъп до файлове. И двата типа системи за откриване на проникване са важни за мрежовата сигурност и могат да се използват за допълнителна защита на мрежата. Методи за откриване на NIDS Съществуват различни методи за откриване на злонамерена активност в мрежата с помощта на NIDS. Един от тези методи е сравняването на мрежовия трафик с известни модели на злонамерена активност. Това може да включва използване на бази данни с известни злонамерени сигнатури или използване на машинно обучение за идентифициране на необичайна активност в мрежата. Друг метод за откриване на злонамерена активност е анализ на мрежовите протоколи. Това може да включва анализ на заглавките на пакетите или анализ на съдържанието на пакетите, за да се идентифицират потенциални заплахи. Откриване на проникване и предотвратяване на проникване Откриването на проникване е важна част от мрежовата сигурност, но не е достатъчно само да се открие злонамерена активност. Трябва да се предприемат действия, за да се предотврати проникването и да с