Paket Hvatanje ili PCAP (poznat i kao libpcap) je aplikacijsko programsko sučelje (API) koje bilježi mrežne paketne podatke s OSI modela Slojevi 2-7. Mrežni analizatori poput Wireshark stvaraju .pcap datoteke za prikupljanje i snimanje paketnih podataka s mreže. PCAP dolazi u različitim formatima, uključujući libpcap, WinPcap, i PCAPng.

Ove PCAP datoteke mogu se koristiti za pregled TCP / IP i UDP mrežnih paketa. Ako želite zabilježiti mrežni promet, tada morate stvoriti .pcapfile. .Pcapfile možete stvoriti pomoću mrežnog analizatora ili alata za njušenje paketa poput Wireshark ili tcpdump. U ovom ćemo članku pogledati što je PCAP i kako funkcionira.

Zašto trebam koristiti PCAP?

PCAP je vrijedan resurs za analizu datoteka i praćenje mrežnog prometa. Alati za prikupljanje paketa poput Wireshark omogućuju vam prikupljanje mrežnog prometa i prevođenje u format koji je čitljiv ljudima. Mnogo je razloga zbog kojih se PCAP koristi za nadzor mreža. Neke od najčešćih uključuju nadziranje propusne širine, prepoznavanje skromnih DHCP servera, otkrivanje zlonamjernog softvera, DNS rezoluciju i odgovor na incident.

Za mrežne administratore i sigurnosne istraživače, analiza paketnih datoteka dobar je način otkrivanja upada u mrežu i drugih sumnjivih aktivnosti. Na primjer, ako izvor šalje mreži puno zlonamjernog prometa, to možete prepoznati u softverskom agentu, a zatim poduzeti mjere za uklanjanje napada.

Kako djeluje Packet Sniffer?

Za hvatanje PCAP datoteka potrebno je koristiti njuškalo za paket. Njuškalo paketa snima pakete i predstavlja ih na jednostavan način razumljiv. Kada koristite PCAP njuškalo, prvo što trebate učiniti je identificirati sučelje koje želite njuškati. Ako ste na Linux uređaju, to bi mogli biti eth0 ili wlan0. Možete odabrati sučelje s naredba ifconfig.

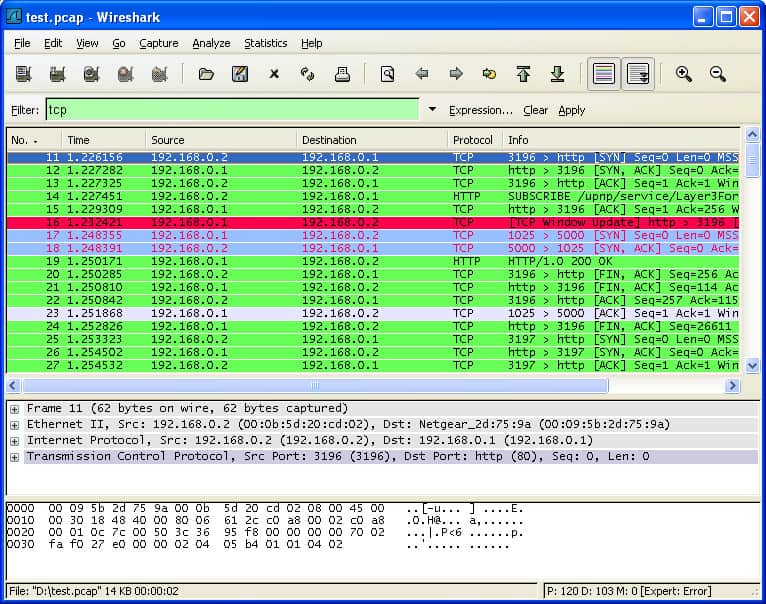

Kad znate koje sučelje želite njuškati, možete odabrati vrstu prometa koju želite nadzirati. Na primjer, ako samo želite nadzirati TCP / IP pakete, tada možete stvoriti pravila za to. Mnogi alati nude filtre koji vam omogućuju kontrolu prometa koji prikupljate.

Na primjer, Wireshark omogućuje vam filtriranje vrste prometa koji vidite pomoću filtera za snimanje i filtera za prikaz. Filteri za snimanje omogućuju vam filtriranje prometa koji bilježite i filtre za prikaz omogućuju vam filtriranje onog prometa koji vidite. Na primjer, možete filtrirati protokole, tokove ili hostove.

Nakon što prikupite filtrirani promet, možete početi tražiti probleme s izvedbom. Za ciljaniju analizu možete filtrirati na temelju izvornih i odredišnih portova za testiranje određenih mrežnih elemenata. Sve snimljene informacije mogu se tada koristiti za rješavanje problema s mrežnom izvedbom.

Verzije PCAP-a

Kao što je gore spomenuto, postoji mnogo različitih vrsta PCAP datoteka, uključujući:

- libpcap

- WinPcap

- PCAPng

- Npcap

Svaka inačica ima svoje slučajeve uporabe, a različite vrste alata za nadzor mreže podržavaju različite oblike PCAP datoteka. Na primjer, Libpcap je prijenosna c / C ++ knjižnica otvorenog koda namijenjena korisnicima Linuxa i Mac OS-a. Libpcap omogućava administratorima snimanje i filtriranje paketa. Alat za njuškanje paketa poput tcpdump koristi format Libpcap.

Za korisnike Windowsa postoji WinPcap format. WinPcap je druga prijenosna biblioteka za hvatanje paketa namijenjena Windows uređajima. WinpCap također može uhvatiti i filtrirati pakete prikupljene s mreže. Alati poput Wireshark, Nmap, i frka koristite WinPCap za nadgledanje uređaja, ali sam protokol je obustavljen.

Pcapng ili .pcap Format nove datoteke za snimanje sljedeće generacije naprednija je inačica PCAP-a koja je zadana postavka uz Wireshark. Pcapng može snimati i pohranjivati podatke. Vrsta podataka koju prikuplja pcapng uključuje proširenu preciznost vremenskih oznaka, komentare korisnika i statistiku snimanja kako bi korisniku pružili dodatne informacije.

Alati poput Wireshark koriste PCAPng jer može snimiti više podataka nego PCAP. Međutim, problem sa PCAPng-om je taj što nije kompatibilan sa toliko alata kao PCAP.

Npcap je prijenosna knjižnica njuškanja paketa za Windows proizvedena od Nmap-a, jednog od najpoznatijih dobavljača Njuškanja paketa. Biblioteka je brža i sigurnija od WinpCap-a. Npcap ima podršku za Windows 10 i ubrizgavanje petlji za ubrizgavanje paketa, tako da možete slati i njuškati povratne pakete. Npcap također podržava Wireshark.

Prednosti snimanja paketa i PCAP-a

Najveća prednost snimanja paketa je što daje vidljivost. Možete upotrijebiti paketne podatke da biste utvrdili osnovni uzrok mrežnih problema. Možete pratiti izvore prometa i identificirati podatke o upotrebi aplikacija i uređaja. PCAP podaci daju vam informacije u stvarnom vremenu koje su vam potrebne za pronalaženje i rješavanje problema s izvedbom kako bi mreža ostala nakon sigurnosnog događaja.

Na primjer, možete prepoznati gdje je dio zlonamjernog softvera prekršio mrežu praćenjem protoka zlonamjernog prometa i druge zlonamjerne komunikacije. Bez PCAP-a i alata za hvatanje paketa bilo bi teže pratiti pakete i upravljati sigurnosnim rizicima.

Kao jednostavan format datoteke, prednost PCAP-a je kompatibilna s gotovo svim programima njuškanja paketa koji se sjetite, s nizom verzija za Windows, Linux i Mac OS. Snimanje paketa može se primijeniti u gotovo bilo kojem okruženju.

Nedostaci Packet Capture and PCAP

Iako je hvatanje paketa vrijedna tehnika praćenja, ipak ima svoja ograničenja. Analiza paketa omogućuje vam praćenje mrežnog prometa, ali ne nadzire sve. Postoji puno cyberatnih napada koji se ne pokreću mrežnim prometom, tako da morate imati druge sigurnosne mjere.

Na primjer, neki napadači koriste USB-ove, a drugi hardverske napade. Kao posljedica toga, analiza PCAP datoteka trebala bi činiti dio vaše mrežne sigurnosne strategije, ali to ne bi trebala biti vaša jedina linija obrane.

Još jedna značajna prepreka hvatanju paketa je šifriranje. Mnogi cyber napadači koriste šifriranu komunikaciju za pokretanje napada na mreže. Šifriranje sprečava da vaš snajperski paket može pristupiti prometnim podacima i identificirati napade. To znači da će šifrirani napadi kliznuti ispod radara ako se oslanjate na PCAP.

Tu je i problem gdje se nalazi snaffer za paket. Ako je snaffer za paket postavljen na rub mreže, to će ograničiti količinu vidljivosti koju korisnik ima. Na primjer, korisnik možda neće uočiti početak DDoS napada ili epidemiju zlonamjernog softvera. Nadalje, čak i ako prikupljate podatke u središtu mreže, važno je osigurati prikupljanje čitavih razgovora, a ne sažetih podataka.

Alat za analizu paketa otvorenog koda: Kako Wireshark koristi PCAP datoteke?

Wireshark je najpopularniji analizator prometa na svijetu. Wireshark koristi .pcap datoteke za snimanje paketnih podataka koji su povučeni iz mrežnog skeniranja. Paketni podaci bilježe se u datotekama s nastavkom datoteke .pcap i mogu se koristiti za pronalaženje problema s performansama i cyber-napada na mreži.

Drugim riječima, PCAP datoteka stvara zapis mrežnih podataka koje možete vidjeti putem Wiresharka. Zatim možete procijeniti status mreže i utvrditi postoje li problemi s uslugom na koje morate odgovoriti.

Važno je napomenuti da Wireshark nije jedini alat koji može otvoriti .pcap datoteke. Ostale široko korištene alternative uključuju tcpdump i WinDump, mrežne alate za praćenje koji također koriste PCAP za podizanje povećala za mrežne performanse.

Primjer vlasničkog paketa za analizu paketa

Monitor performansi SolarWinds (BESPLATNO ISPITIVANJE)

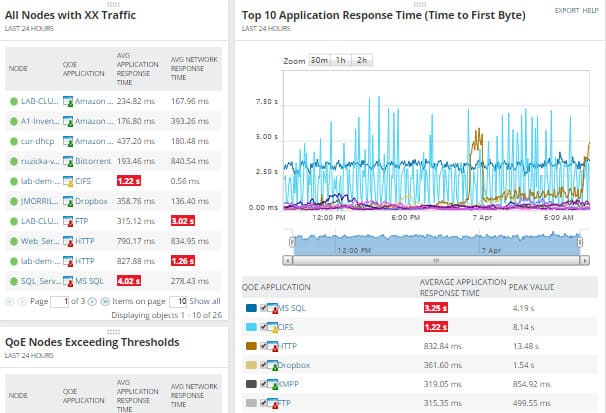

Monitor performansi mreže SolarWinds je primjer mrežnog alata za praćenje koji može snimiti PCAP podatke. Softver možete instalirati na uređaj, a zatim nadzirati paketne podatke izvučene iz cijele mreže. Paketni podaci omogućuju vam mjerenje vremena odziva mreže i dijagnosticiranje napada.

Korisnik može pregledati paketne podatke putem Kvaliteta nadzorne ploče iskustva, koji uključuje sažetak performansi mreže. Grafički prikazi olakšavaju pronalaženje vrhova prometa ili zlonamjernog prometa koji bi mogli ukazivati na cyber napad.

Izgled programa također omogućava korisniku da razlikuje aplikacije prema količini prometa koji obrađuju. Čimbenici poput Prosječno mrežno vrijeme odziva, Prosječno vrijeme odgovora aplikacije, Ukupna količina podataka, i Ukupan broj transakcija pomoći korisniku da bude u korak s promjenama na mreži tijekom kojih se događaju uživo. Na raspolaganju je i 30-dnevno besplatno probno razdoblje.

SolarWinds Network Performance MonitorDownload 30-dnevna BESPLATNA probna verzija

Analiza datoteke PCAP: Uhvatite napade u mrežnom prometu

Njuškanje paketa potrebno je za svaku organizaciju koja ima mrežu. PCAP datoteke jedan su od resursa koje mrežni administratori mogu upotrijebiti za mikroskop radi performansi i otkrivanje napada. Snimanje paketa ne samo da će pomoći da se dođe do dna temeljnog uzroka napada već će pomoći i u uklanjanju sporih performansi.

Alati za hvatanje paketa otvorenog koda poput Wireshark i tcpdump daju mrežnim administratorima alate za uklanjanje loših mrežnih performansi bez trošenja bogatstva. Tu je i niz vlastitih alata za tvrtke koje žele naprednije iskustvo u analizi paketa.

Snagom PCAP datoteka, korisnik se može prijaviti u snaffer paket za prikupljanje podataka o prometu i vidjeti gdje se troše mrežni resursi. Korištenje pravih filtera također će znatno olakšati uklanjanje bijele buke i umetanja u najznačajnije podatke.

PCAP je vrlo koristan alat za analizu mrežnog prometa. On omogućuje prikupljanje i snimanje paketnih podataka s mreže, što je korisno za nadziranje propusne širine, otkrivanje zlonamjernog softvera, DNS rezoluciju i odgovor na incident. PCAP dolazi u različitim formatima, uključujući libpcap, WinPcap i PCAPng, a alati za njušenje paketa poput Wireshark ili tcpdump mogu se koristiti za stvaranje .pcap datoteka. Kada se prikupi filtrirani promet, može se koristiti za rješavanje problema s mrežnom izvedbom. Važno je napomenuti da postoje različite verzije PCAP-a, a različiti alati za nadzor mreže podržavaju različite oblike PCAP datoteka.