มัลแวร์รูทคิตคืออะไร?

รูทคิตเป็นมัลแวร์ที่น่ารังเกียจเป็นพิเศษซึ่งไม่เหมือนกับไวรัสทั่วไปของคุณ รูทคิทแทรกตัวเข้าไปในหัวใจของระบบปฏิบัติการ; มักจะอยู่ที่หรือต่ำกว่าระดับเคอร์เนล ทำให้ยากต่อการตรวจจับและบางครั้งไม่สามารถลบออกได้ โปรแกรมป้องกันไวรัสเฉพาะนั้นเชี่ยวชาญในการตรวจจับและกำจัดรูทคิท ด้านล่างเราแสดงรายการโปรแกรมต่อต้าน rootkit ที่ดีที่สุดห้าโปรแกรม.

พื้นหลังบางส่วนเกี่ยวกับสาเหตุที่รูทคิทนั้นชั่วร้าย

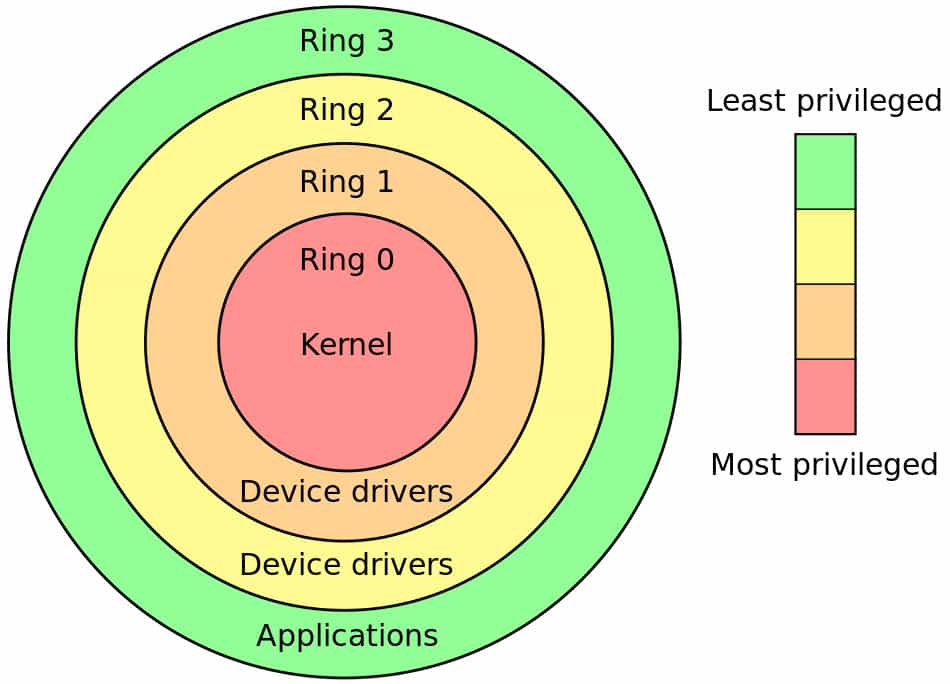

ในระหว่างวันคุณอาจใช้โปรแกรมที่แตกต่างกันมากมายในคอมพิวเตอร์ของคุณ คลาสที่แตกต่างกันของโปรแกรมต้องการสิทธิ์ที่แตกต่างกันในการทำงาน หัวใจของระบบปฏิบัติการเคอร์เนลจำเป็นต้องมีการควบคุมอย่างสมบูรณ์สำหรับฮาร์ดแวร์และซอฟต์แวร์ทุกชิ้นในคอมพิวเตอร์เพื่อที่จะทำงานของมัน ในทางกลับกันแอปพลิเคชันที่มนุษย์เราโต้ตอบโดยตรงด้วยเช่นโปรแกรมประมวลผลคำและเว็บเบราว์เซอร์ต้องการการควบคุมที่ค่อนข้างน้อยในการทำงานของพวกเขา ตามแนวคิดแล้วระดับการควบคุมที่แตกต่างกันเหล่านี้จะแสดงไว้ในโมเดลวงแหวนป้องกันด้วยเคอร์เนลที่ทรงพลังทั้งหมดซึ่งอาศัยอยู่ใน Ring Zero และเป็นแอปพลิเคชั่นของมนุษย์ในวงแหวนรอบนอก รูทคิทมักจะติดตั้งตัวเองลงใน Ring Zero และรับการเข้าถึงในระดับสูงสุด.

รูทคิทนั้นตั้งชื่ออย่างนั้นเพราะรูทคิตแรกกำหนดเป้าหมายระบบปฏิบัติการยูนิกซ์ ผู้ใช้ที่มีสิทธิใช้งานมากที่สุดในระบบเหล่านี้มีชื่อว่ารูทดังนั้นรูทคิทเป็นแอปพลิเคชั่นที่ให้การเข้าถึงรูทแก่ระบบ ชื่อติดอยู่โดยไม่คำนึงถึงระบบปฏิบัติการและในวันนี้แม้แต่รูทคิทของ Windows ก็มีชื่อนั้นแม้ว่าจะไม่มีผู้ใช้รูทบนระบบก็ตาม.

ในขณะที่มีตัวอย่างของผลประโยชน์หรืออย่างน้อยก็เป็นพิษเป็นภัยรูทคิทพวกเขามักจะถือว่าเป็นอันตราย เมื่อติดตั้งแล้วรูทคิทจะมีความสามารถในการเปลี่ยนแปลงแทบทุกด้านของระบบปฏิบัติการและยังซ่อนการมีอยู่ของมันจากโปรแกรมป้องกันไวรัสส่วนใหญ่ รูทคิทของเคอร์เนลตรวจจับได้ยากมากและบางครั้งวิธีเดียวที่จะทำให้แน่ใจได้ว่าคอมพิวเตอร์สะอาดคือติดตั้งระบบปฏิบัติการใหม่ การติดตั้งใหม่จะไม่ช่วยให้รูทคิทเฟิร์มแวร์ที่เลวร้ายยิ่งกว่านั้นสามารถอยู่ใน BIOS ของระบบและติดตั้งระบบปฏิบัติการใหม่ได้.

ประเภท Rootkit

เคอร์เนลรูทคิท

รูทคิทของเคอร์เนลทำงานที่ Ring Zero และถูกฉีดเข้าไปในเคอร์เนล ในทางปฏิบัตินั่นหมายถึงเคอร์เนลโมดูลสำหรับ Linux, macOS และระบบปฏิบัติการที่คล้าย Unix อื่น ๆ และ Dynamic Link Libraries (DLLs) สำหรับระบบ Windows พวกเขาทำงานในระดับเดียวกันและท่าทางความปลอดภัยเป็นเคอร์เนลตัวเองซึ่งทำให้พวกเขาแทบจะไม่สามารถตรวจจับหรือลบออกหากตรวจพบ.

รูทคิทของพื้นที่ผู้ใช้

ส่วนต่าง ๆ ของระบบปฏิบัติการที่เข้าถึงได้โดยโปรแกรมที่คุณใช้ในระหว่างวันนั้นเรียกรวมกันว่าพื้นที่ผู้ใช้หรือพื้นที่ของผู้ใช้ เงื่อนไขเหล่านั้นก็หมายความว่าหน่วยความจำและพื้นที่ไฟล์เหล่านั้นไม่มีสิทธิใช้งานและแอปพลิเคชันสามารถเข้าถึงสิ่งเหล่านั้นได้โดยไม่ต้องมีสิทธิ์ระดับสูง.

ตามคำนิยามรูทคิทที่ทำงานในพื้นที่ผู้ใช้ไม่มีการเข้าถึงเคอร์เนลดังนั้นจึงเป็นข้อเสียเปรียบในการหลีกเลี่ยงการตรวจจับ รูทคิทของพื้นที่ผู้ใช้มักจะถูกกำหนดเป้าหมายไปที่แอปพลิเคชันเฉพาะ เมื่อแอปพลิเคชันนั้นทำงานรูทคิทจะแก้ไขแอปพลิเคชันที่ถูกต้องในหน่วยความจำพื้นที่ของผู้ใช้และยกเลิกการทำงานของแอปพลิเคชันนั้น รูทคิทประเภทนี้ติดตั้งได้ง่ายกว่า แต่ก็ยังง่ายต่อการตรวจจับและมีแนวโน้มที่จะยอมแพ้โดยทำให้ระบบล่ม.

Bootkits

เหล่านี้เป็นรูทคิทที่สามารถบูตได้ ระบบปฏิบัติการของคอมพิวเตอร์ของคุณสามารถบูตได้มิฉะนั้นคอมพิวเตอร์จะไม่สามารถเริ่มต้นได้ รูทคิททั่วไปโหลดตัวเองระหว่างลำดับการบูตระบบปฏิบัติการ bootkit ไม่จำเป็นต้องใช้ระบบปฏิบัติการในการทำเช่นนั้นเพราะ bootkit สามารถบูตได้ด้วยตัวเองแล้วโหลดระบบปฏิบัติการหลังจากนั้น.

วัตถุประสงค์ทั่วไปของ bootkits คือการล้มล้างสิ่งต่าง ๆ เช่นการตรวจสอบลายเซ็นดิจิทัลบนโมดูลเคอร์เนล สิ่งนี้จะช่วยให้ผู้โจมตีสามารถโหลดโมดูลและไฟล์ที่ถูกดัดแปลงอย่างไม่น่าเชื่อในระหว่างขั้นตอนการบู๊ตทำให้สามารถเข้าถึงเครื่องได้.

เฟิร์มแวร์เฟิร์มแวร์

เฟิร์มแวร์เป็นคำศัพท์สำหรับสิ่งที่อยู่ระหว่างฮาร์ดแวร์และซอฟต์แวร์ ฮาร์ดแวร์เป็นสิ่งที่ต้องยึดติดเข้ากับคอมพิวเตอร์ในขณะที่ซอฟต์แวร์เป็นเพียงรหัสที่นำเข้าสู่คอมพิวเตอร์เช่นโปรแกรมประมวลผลคำ เฟิร์มแวร์คือฮาร์ดแวร์ซึ่งมักจะเป็นชิปบางประเภทซึ่งมีความสามารถในการโหลดซอฟต์แวร์เข้าไป แตกต่างจากการติดตั้งซอฟต์แวร์ปกติที่เพิ่งเพิ่มรหัสไปยังคอมพิวเตอร์การอัพเดตซอฟต์แวร์เฟิร์มแวร์โดยทั่วไปเกี่ยวข้องกับการแทนที่ฐานรหัสทั้งหมดบนชิปในคราวเดียวด้วยกระบวนการที่เรียกว่ากระพริบ.

รูทคิทประเภทนี้มักจะเห็นในไบออสของคอมพิวเตอร์หรืออุปกรณ์เฉพาะเช่นเราเตอร์และโทรศัพท์มือถือ เนื่องจากรูทคิทอยู่ในเฟิร์มแวร์การฟอร์แมตฮาร์ดไดรฟ์ของคอมพิวเตอร์และการติดตั้งระบบปฏิบัติการใหม่จะไม่มีผลใด ๆ และจะไม่ลบรูทคิทออก.

รูทคิทมาจากไหน?

รูทคิทมักจะถูกติดตั้งโดยผู้โจมตีที่ประสงค์ร้ายผ่านพาหะทั่วไปเช่นเดียวกับมัลแวร์ใด ๆ ฟิชชิ่งยังคงเป็นวิธีที่ประสบความสำเร็จอย่างมากในการหลอกลวงผู้ใช้ในการติดตั้งรูทคิท แม้ว่าผู้ใช้จะได้รับแจ้งให้อนุญาตการติดตั้งรูทคิท แต่พวกเราหลายคนก็กลายเป็นคนชาไปที่พรอมต์คงที่เหล่านี้และจะช่วยให้มัน.

ในกรณีที่หายาก บริษัท ที่มีชื่อเสียงอาจรวมถึงรูทคิทในซอฟต์แวร์ของ บริษัท เอง ในการตัดสินใจแบบแย่ ๆ ในปี 2548 Sony BMG ได้รวบรวมรูทคิตไว้ในซีดีเพื่อป้องกันการคัดลอก สิ่งนี้นำไปสู่การสูญเสียคดีฟ้องร้องหลายล้านดอลลาร์เนื่องจากความไม่มั่นคงที่รูทคิทมีอยู่เหนือและเกินกว่าวัตถุประสงค์ที่ตั้งใจไว้ในฐานะเครื่องมือจัดการสิทธิ์ดิจิทัล (DRM).

โปรแกรมกำจัด, ตรวจหาและสแกนเนอร์รูทคิทฟรี 5 โปรแกรม

มีโปรแกรมต่อต้านการ rookit บางโปรแกรมที่กำหนดเป้าหมายรูทคิทเฉพาะเช่น TDSSKiller ของ Kaspersky แต่เราจะจัดการกับเครื่องตรวจจับรูตคิตทั่วไปมากขึ้น หากคุณอยู่ในตำแหน่งที่ไม่น่าจะเป็นไปได้ว่าติดเชื้อ rootkit ที่ระบุแล้วคุณอาจต้องการค้นหาเพื่อดูว่าผู้จำหน่ายโปรแกรมป้องกันไวรัสมีเครื่องมือเฉพาะสำหรับ rootkit นั้นหรือไม่.

chkrootkit (ตรวจสอบ Rootkit)

ข้อดี: สามารถเรียกใช้การติดเชื้อหลัง

จุดด้อย: ไม่รองรับ Windows.

ระบบปฏิบัติการที่รองรับ: Linux, FreeBSD, OpenBSD, NetBSD, Solaris, HP-UX, Tru64, BSDI และ macOS

“ Check Rootkit” (chkrootkit) เป็นตัวตรวจจับรูตคิตแบบโอเพนซอร์สที่มีมานานแล้ว เวอร์ชั่นปัจจุบัน ณ บทความนี้เปิดตัวในเดือนพฤษภาคม 2560 และสามารถตรวจสอบรูทคิท 69 ชุดที่แตกต่างกัน.

คุณจะต้องมีผู้ดูแลระบบที่มีประสบการณ์เพื่อถอดรหัสเอาต์พุตของ chkrootkit นอกจากนี้ตามชื่อของมัน chkrootkit จะตรวจสอบรูทคิทเท่านั้น ไม่สามารถลบได้ ตรวจสอบไฟล์ระบบของคุณเพื่อหาสัญญาณทั่วไปของรูทคิทเช่น:

ไฟล์บันทึกที่ถูกลบล่าสุด

ไฟล์บันทึกเป็นเครื่องมือที่ยอดเยี่ยมสำหรับการวิเคราะห์สิ่งที่เกิดขึ้นกับระบบ อย่างไรก็ตามเนื่องจาก rootkit มีความสามารถในการแก้ไขไฟล์ระบบใด ๆ ซึ่งหมายความว่ามันมีความสามารถในการแก้ไขเนื้อหาไฟล์บันทึกหรือลบบันทึกทั้งหมด chkrootkit พยายามที่จะตรวจสอบว่าไฟล์บันทึกสำคัญต่าง ๆ ที่บันทึกการเข้าสู่ระบบเช่น wtmp และ utmp ได้รับการเปลี่ยนแปลงหรือไม่ก็เคลียร์ทั้งหมดเมื่อเร็ว ๆ นี้.

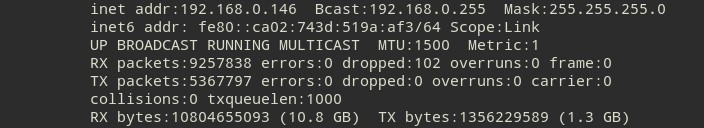

สถานะของอินเตอร์เฟสเครือข่าย

เครือข่าย TCP / IP เป็นหลักผ่านแพ็คเก็ตรอบอินเทอร์เน็ต ในทุกขั้นตอนของการเดินทางแต่ละแพ็คเก็ตจะถูกส่งไปยังที่อยู่อินเทอร์เน็ตโปรโตคอล (IP) หรือที่อยู่การควบคุมการเข้าถึงสื่อท้องถิ่น (MAC) เราเตอร์บนอินเทอร์เน็ตหรือเครือข่ายอื่นใช้ที่อยู่ IP ปลายทางของแพ็คเก็ตเพื่อไปยังเครือข่ายที่เหมาะสม เมื่อแพ็กเก็ตมาถึงในเครือข่ายปลายทางที่อยู่ MAC จะใช้สำหรับการจัดส่งครั้งสุดท้ายไปยังการ์ดเครือข่ายที่เหมาะสมหรือตัวควบคุมอินเตอร์เฟสเครือข่าย (NIC).

ในระหว่างการดำเนินการตามปกติ NIC จะยอมรับเฉพาะแพ็กเก็ตที่ส่งไปยังที่อยู่ MAC ของตัวเองหรือทราฟฟิกที่ออกอากาศและจะยกเลิกแพ็กเก็ตอื่น ๆ เป็นไปได้ที่จะนำเครือข่ายอินเทอร์เฟซเข้าสู่โหมดที่หลากหลายซึ่งหมายความว่าส่วนต่อประสานเครือข่ายจะยอมรับแพ็กเก็ตทั้งหมดโดยไม่คำนึงถึงสิ่งที่ NIC แพ็กเก็ตถูกส่งไปยัง.

โดยทั่วไปแล้วโหมดที่หลากหลายจะใช้ในการวิเคราะห์เครือข่ายเพื่อทำการตรวจจับแพ็คเก็ตหรือการตรวจสอบการรับส่งข้อมูลประเภทอื่นเท่านั้น มันจะผิดปกติสำหรับ NIC ที่จะดำเนินการเช่นนั้นในระหว่างการดำเนินงานแบบวันต่อวัน chkrootkit จะตรวจสอบว่าการ์ดเครือข่ายใด ๆ ในระบบทำงานในโหมด promiscuous หรือไม่.

เคอร์เนลโมดูลที่โหลดได้โทรจัน (LKM trojans)

ตามที่กล่าวไว้ก่อนหน้าในบทความนี้รูทคิทชนิดที่ยากที่สุดในการตรวจจับและทำความสะอาดคือรูทคิทโมดูลเคอร์เนล พวกมันทำงานที่ระดับต่ำสุดของคอมพิวเตอร์ใน Ring Zero รูทคิทเหล่านี้มีสิทธิ์ระดับสูงเช่นเดียวกับเคอร์เนลระบบปฏิบัติการ chkrootkit มีความสามารถในการตรวจหารูทคิทประเภทนี้.

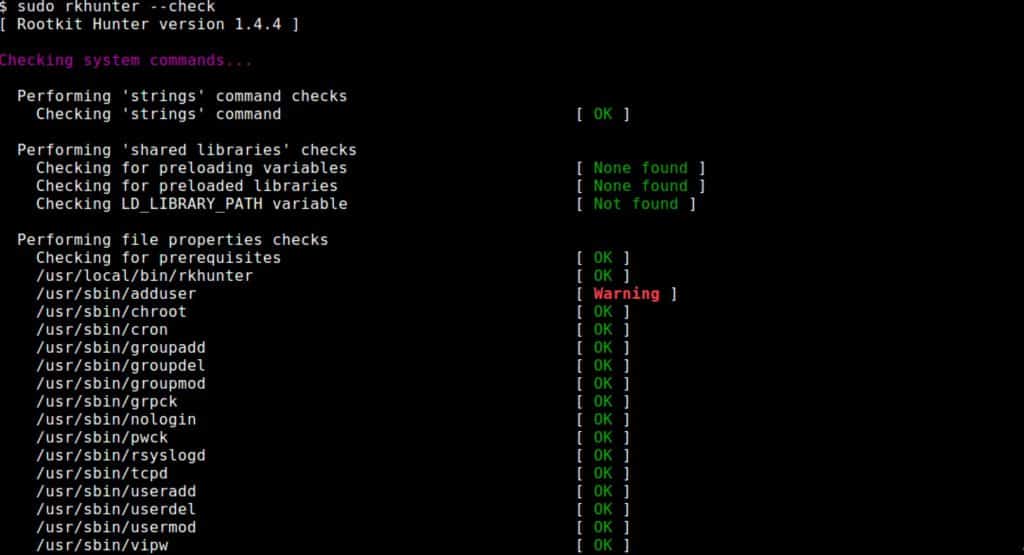

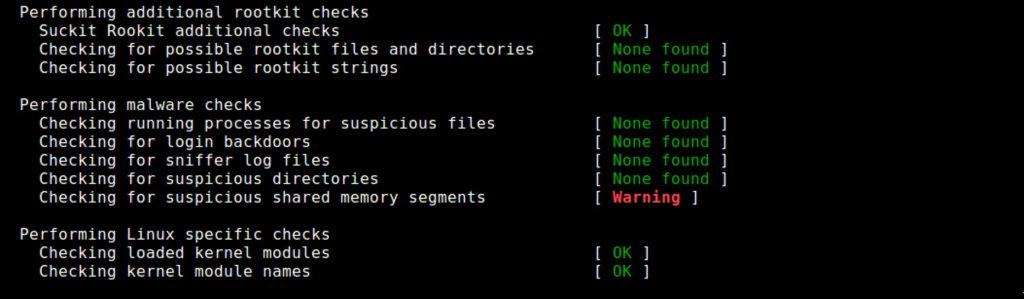

rkhunter (Rootkit Hunter)

ข้อดี: ผลิตภัณฑ์สำหรับผู้ใหญ่

จุดด้อย: จะต้องมีการติดตั้งก่อนการติดเชื้อ

ระบบปฏิบัติการที่รองรับ: ระบบปฏิบัติการยูนิกซ์เช่น Linux

จาก rkhunter README:“ Rootkit Hunter เป็นเครื่องมือที่ใช้โฮสต์แบบพาสซีฟโพสต์เหตุการณ์ที่เกิดขึ้น” นั่นเป็นคำพูด แต่มันบอกเรามากมาย.

มัน โฮสต์ หมายความว่ามันถูกออกแบบมาเพื่อสแกนโฮสต์ที่ติดตั้งไว้แทนที่จะเป็นโฮสต์ระยะไกลที่อื่นในเครือข่าย.

โพสต์เหตุการณ์ที่เกิดขึ้น หมายความว่าไม่ทำอะไรเลยเพื่อทำให้ระบบแข็งแกร่งขึ้นจากการติดเชื้อรูทคิท มันสามารถตรวจจับได้หากการโจมตีเกิดขึ้นหรือกำลังดำเนินการอยู่.

rkhunter ตรวจจับรูทคิทเป็นหลักโดยค้นหาการเปลี่ยนแปลงที่ไม่รู้จักในไฟล์สำคัญ ก่อนที่จะสามารถรับรู้การเปลี่ยนแปลงได้จะต้องรู้ว่าไฟล์เหล่านั้นควรมีลักษณะอย่างไรเมื่อไฟล์นั้นสะอาด ดังนั้นจึงเป็นเรื่องสำคัญที่จะต้องติดตั้ง rkhunter ลงในระบบที่สะอาดเพื่อให้สามารถกำหนดค่าพื้นฐานที่สะอาดสำหรับใช้สแกนต่อไป การรัน rkhunter บนระบบที่ติดเชื้อแล้วนั้นจะถูก จำกัด การใช้งานเนื่องจากมันจะไม่มีมุมมองที่สมบูรณ์เกี่ยวกับสิ่งที่ระบบทำความสะอาดควรมีลักษณะเช่นนี้.

โปรแกรมป้องกันไวรัสส่วนใหญ่ใช้การวิเคราะห์พฤติกรรมในระดับหนึ่งซึ่งหมายความว่าพวกเขามองหาสิ่งที่ดูเหมือนไวรัสแม้ว่าจะไม่รู้จักไวรัสทุกชนิดโดยเฉพาะ rkhunter ไม่มีความสามารถในการค้นหาสิ่งที่เหมือนรูทคิท มันคือ ตามเส้นทาง หมายความว่ามันสามารถค้นหารูทคิทที่รู้อยู่แล้วเท่านั้น.

OSSEC

ข้อดี: ซอฟต์แวร์สำหรับผู้ใช้ที่มีฐานผู้ใช้จำนวนมาก สามารถใช้หลังการติดเชื้อ

จุดด้อย: มุ่งเป้าไปที่ผู้ใช้ขั้นสูง โฮสต์ระบบตรวจจับการบุกรุกที่สมบูรณ์มากกว่าเพียงแค่สแกนเนอร์รูทคิท

ระบบปฏิบัติการที่รองรับ: Linux, BSD, Solaris, macOS, AIX (ตัวแทน), HP-UX (ตัวแทน), เซิร์ฟเวอร์ Windows XP, 2003, Vista, 2008 เซิร์ฟเวอร์, เซิร์ฟเวอร์ 2012 (ตัวแทน)

OSSEC เป็นระบบตรวจจับการบุกรุกโฮสต์ (HIDS) ที่ก่อตั้งขึ้นเป็นโครงการโอเพ่นซอร์ส มันถูกซื้อโดย Third Brigade, Inc. ซึ่งถูกซื้อโดย Trend Micro Trend เป็นเจ้าของปัจจุบันและ OSSEC ยังคงเป็นซอฟต์แวร์โอเพนซอร์ซฟรี / ฟรี (FLOSS).

สถาปัตยกรรมพื้นฐานคือตัวจัดการ OSSEC ที่ติดตั้งบนเซิร์ฟเวอร์กลางที่มีลักษณะคล้าย Unix และพูดคุยกับตัวแทนระยะไกลบนระบบเป้าหมาย มันเป็นสถาปัตยกรรมตัวแทนนี้ที่ช่วยให้ OSSEC สามารถรองรับระบบปฏิบัติการได้หลากหลาย นอกจากนี้อุปกรณ์บางอย่างเช่นเราเตอร์และไฟร์วอลสามารถใช้งานแบบไร้ตัวแทนซึ่งไม่จำเป็นต้องติดตั้งซอฟต์แวร์บนอุปกรณ์เหล่านี้เพราะอุปกรณ์เหล่านี้มีความสามารถในการพูดคุยโดยตรงกับผู้จัดการ OSSEC โดยตรง.

การตรวจจับรูทคิตของ OSSEC เป็นการผสมผสานระหว่างการวิเคราะห์แบบไฟล์และการทดสอบอื่น ๆ ทั่วทั้งระบบ บางสิ่งที่การตรวจสอบของ OSSEC คือ:

- เน็ตเวิร์กอินเตอร์เฟสในโหมด promiscuous ที่ไม่ได้รายงานเช่นนี้โดยเครื่องมืออื่น ๆ เช่น netstat.

- พอร์ตที่ไม่ได้รายงานการใช้งาน แต่ OSSEC ไม่สามารถเชื่อมต่อได้.

- การเปรียบเทียบผลลัพธ์ของเครื่องมือระบุ pid กับผลลัพธ์ของเครื่องมือระดับระบบเช่น ps.

- การตรวจจับไฟล์ที่น่าสงสัยหรือซ่อนอยู่.

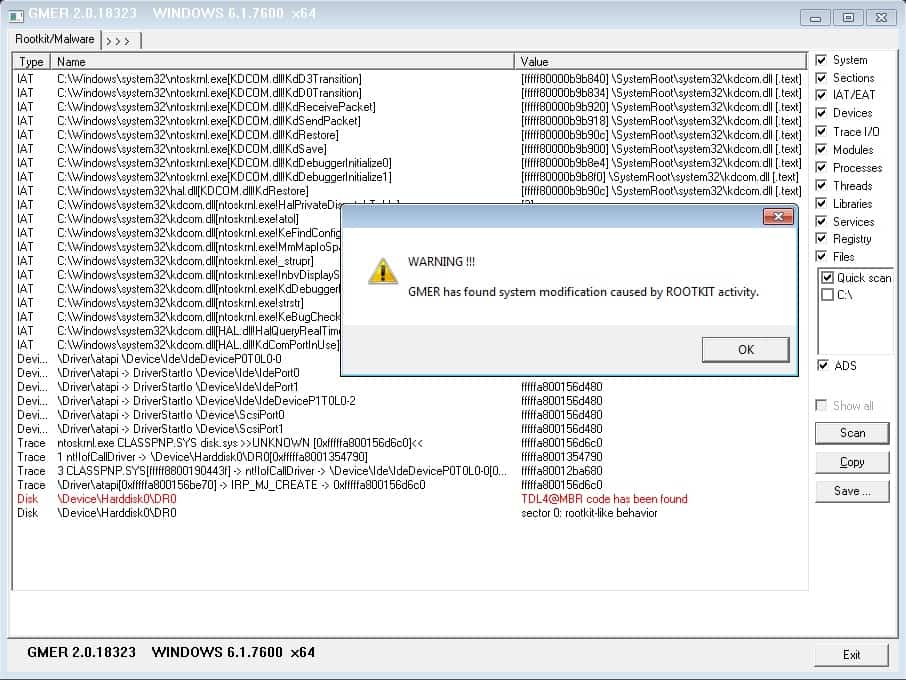

GMER

ข้อดี: สามารถลบรูทคิทบางส่วนแทนการตรวจจับ สามารถใช้หลังการติดเชื้อ.

จุดด้อย: Windows เท่านั้น

ระบบปฏิบัติการที่รองรับ: Windows XP / VISTA / 7/8/10

GMER เป็นเครื่องมือตรวจจับและกำจัดรูทคิทที่ทำงานบน Windows XP / VISTA / 7/8/10 มันได้รับการประมาณตั้งแต่ปี 2006 และรุ่นปัจจุบันรองรับ Windows 64 บิต 64 มันถูกสร้างขึ้นโดยโปรแกรมเมอร์ชื่อPrzemysław Gmerek ซึ่งให้คำแนะนำเกี่ยวกับที่มาของชื่อของเรา.

ซึ่งแตกต่างจาก chkrootkit และ rkhunter, GMER ไม่เพียง แต่ตรวจจับรูทคิท แต่ยังลบบางส่วนออก มีเวอร์ชัน GMER ที่รวมเข้ากับ Avast! ซอฟต์แวร์ป้องกันไวรัสที่ให้การป้องกันที่ดีรอบด้านสำหรับการติดไวรัสและรูตคิต.

GMER ไม่จำเป็นต้องมีความรู้พิเศษเกี่ยวกับระบบที่กำลังสแกน ซึ่งหมายความว่าสามารถเป็นการสแกนหลังเหตุการณ์และตรวจจับรูทคิทแม้ว่าจะไม่ได้อยู่ในระบบก่อนการติดเชื้อรูตคิต.

แทนที่จะเปรียบเทียบไฟล์หรือพา ธ เพื่อตรวจจับรูทคิท GMER มุ่งเน้นที่อุปกรณ์ที่เป็นศูนย์กลางของ Windows เช่นกระบวนการที่ซ่อนอยู่บริการที่ซ่อนอยู่และโมดูลที่ปรับเปลี่ยน นอกจากนี้ยังมองหา hooks ซึ่งเป็นแอปพลิเคชั่นที่เป็นอันตรายซึ่งเชื่อมต่อตัวเองเข้ากับกระบวนการที่ถูกกฎหมายเพื่อซ่อนการมีอยู่ของมัน.

Open Source Tripwire

จุดด้อย: จำเป็นต้องติดตั้งและเตรียมใช้งานการติดเชื้อล่วงหน้า

ข้อดี: ผลิตภัณฑ์สำหรับผู้ใหญ่ที่มีฐานผู้ใช้จำนวนมาก

ระบบปฏิบัติการที่รองรับ: ระบบที่ใช้ Linux

Open Source Tripwire เป็นระบบตรวจจับการบุกรุกตามโฮสต์ (HIDS) ความคมชัดที่นี่เปรียบเทียบกับระบบตรวจจับการบุกรุกเครือข่าย (NIDS) Tripwire สแกนระบบไฟล์ของเครื่องคอมพิวเตอร์และเปรียบเทียบไฟล์กับชุดไฟล์ที่รู้จักและดี.

เช่นเดียวกับ rkhunter นั้น Tripwire จะต้องถูกติดตั้งบนระบบที่สะอาดก่อนที่จะติดเชื้อใด ๆ จากนั้นสแกนระบบไฟล์และสร้างแฮชหรือข้อมูลการระบุอื่น ๆ เกี่ยวกับไฟล์ในระบบนั้น การสแกน Tripwire ที่ตามมาจะสามารถรับการเปลี่ยนแปลงไฟล์เหล่านั้นและแจ้งเตือนผู้ดูแลระบบของการเปลี่ยนแปลงเหล่านั้น.

Tripwire มีสองเวอร์ชั่น; ผลิตภัณฑ์เชิงพาณิชย์จาก Tripwire, Inc. และรุ่นโอเพ่นซอร์สซึ่ง แต่เดิมจัดทำโดย Tripwire, Inc. ในปี 2543 เวอร์ชันเชิงพาณิชย์นำเสนอผลิตภัณฑ์ที่หลากหลายยิ่งขึ้นรวมถึงการชุบแข็งการรายงานและการสนับสนุนระบบปฏิบัติการที่ไม่ใช่ Linux.

แม้ว่า Tripwire จะไม่ใช่เครื่องตรวจจับรูทคิท แต่ก็สามารถตรวจจับกิจกรรมรูทคิทที่ส่งผลกระทบและเปลี่ยนแปลงไฟล์บนระบบ ไม่มีความสามารถในการลบรูทคิทหรือแม้แต่พูดด้วยความมั่นใจว่ารูทคิทนั้นมีอยู่จริงหรือไม่ ผู้ดูแลระบบที่มีทักษะจะต้องตีความผลลัพธ์การสแกนเพื่อพิจารณาว่าจำเป็นต้องดำเนินการใดหรือไม่.

ปกป้องระบบของคุณ

โปรดทราบว่ารูทคิตเป็นมัลแวร์ มันเป็นมัลแวร์ที่เลวร้ายจริงๆ แต่ก็ยังเป็นเพียงมัลแวร์ แนวปฏิบัติที่ดีที่สุดที่จะปกป้องระบบของคุณจากไวรัสประเภทใดก็ตามจะช่วยป้องกันระบบของคุณจากรูทคิทได้เป็นอย่างดี:

- ตรวจสอบให้แน่ใจว่าผู้ใช้มีจำนวนสิทธิ์น้อยที่สุดที่พวกเขาต้องการในการทำงาน

- ให้ความรู้แก่ผู้ใช้วิธีการหลีกเลี่ยงการตกเป็นเหยื่อฟิชชิ่ง

- ลองปิดการใช้งานไดรฟ์ USB และ CD เพื่อหลีกเลี่ยงผู้ที่นำมัลแวร์ออกจากบ้าน

- ตรวจสอบให้แน่ใจว่าโปรแกรมป้องกันไวรัสทำงานบนระบบทั้งหมดและทันสมัย

- ใช้ไฟร์วอลล์เพื่อหยุดการรับส่งข้อมูลที่ไม่พึงประสงค์ไม่ให้เข้าหรือออกจากระบบของคุณ

นอกเหนือจากขั้นตอนทั่วไปเหล่านั้นการป้องกันรูทคิทต้องใช้ท่าทางเชิงรุก ติดตั้งตัวตรวจจับรูทคิทตอนนี้เริ่มต้นและรันอย่างน้อยทุกวันหากไม่บ่อยขึ้น แม้ว่าจะเป็นความจริงที่ว่าหากระบบติดรูทคิทซึ่งระบบนั้นอาจเป็นขยะ แต่สถานการณ์ที่เลวร้ายยิ่งกว่าก็คือรูทคิทอยู่ในระบบของคุณเป็นเวลาหลายเดือนหรือหลายปีโดยที่คุณไม่รู้ตัว รูทคิทสามารถส่งข้อมูลที่มีค่าของคุณออกไปนอกสถานที่ได้โดยไม่ต้องแจ้งให้ทราบล่วงหน้าจนกว่าคุณจะอ่านในตอนเช้า หากคุณติดตั้งเครื่องมือตรวจจับรูทคิทคุณมีโอกาสที่จะได้รับการแจ้งเตือนสิ่งนี้เกิดขึ้นทันทีที่ใช้งานได้จริง.

Privilege Ring Hertzsprung ที่วิกิพีเดียภาษาอังกฤษ

คุณอาจชอบแอนตี้ไวรัสทำแอนตี้ไวรัส – คืออะไรมันทำอะไรและจะลดภัยคุกคามได้อย่างไรแอนตี้ไวรัสเป็นซอฟต์แวร์ป้องกันไวรัสฟรีที่ดีพอหรือไม่ AntivirusWindows ชีทการกู้คืนระบบ: การคืนค่าระบบรีเฟรชรีเซ็ตเริ่มใหม่และติดตั้งใหม่ อุปกรณ์ที่ใช้