Ransomware เป็นส่วนใหญ่เกี่ยวข้องกับการกรรโชกดิจิตอลที่มัลแวร์เก็บไฟล์หรือตัวประกันระบบคอมพิวเตอร์จนกว่าเหยื่อจะจ่ายค่าธรรมเนียม Ransomware เป็นที่นิยมด้วยจำนวนอาชญากรไซเบอร์ที่เพิ่มขึ้นน่าจะเป็นเพราะความง่ายในการใช้งานและผลตอบแทนจากการลงทุนสูง เพิ่มการถือกำเนิดของ cryptocurrency ซึ่งทำให้ผู้โจมตีหนีจากอาชญากรรมได้ง่ายขึ้น Daniel Tobok ซีอีโอของ Cytelligence Inc. กล่าวว่า บริษัท Ransomware เป็นอาวุธที่ดีที่สุดสำหรับอาชญากร พวกเขาเห็นเรา แต่เราไม่เห็นพวกเขา”

Ransomware อาจมีราคาแพงสำหรับแต่ละบุคคล แต่อาจเป็นอันตรายอย่างยิ่งต่อธุรกิจ โดยประมาณว่าความเสียหายทั้งหมดต่อธุรกิจในสหรัฐอเมริกาเนื่องจาก ransomware มีมูลค่ารวม 5 พันล้านดอลลาร์ในปี 2560 เพียงอย่างเดียว ความเสียหายอาจรวมถึงค่าใช้จ่ายที่เกี่ยวข้องกับการจ่ายค่าไถ่การสูญเสียข้อมูลการจ่ายค่าบริการระดับมืออาชีพเพื่อพยายามกู้คืนข้อมูลการหยุดทำงานระหว่างการโจมตีการสูญเสียลูกค้าหลังการโจมตีและอื่น ๆ.

วิธีที่ดีที่สุดในการลดการคุกคามของ ransomware คือการป้องกันไม่ให้มีการติดตั้งในตอนแรก แต่ถ้าคุณตกเป็นเหยื่อคุณมีทางเลือก ในคู่มือนี้เราอธิบายว่า ransomware คืออะไรและจะป้องกันและลบออกได้อย่างไร เรามุ่งเน้นวิธีการปฏิบัติที่คุณสามารถใช้ที่เน้นการกำจัดมากกว่าการจ่ายค่าไถ่ซึ่งเราไม่สนับสนุนอย่างยิ่ง.

ransomware คืออะไรและทำงานอย่างไร?

ส่วนหนึ่งของการนำความกลัวออกจาก ransomware เกี่ยวข้องกับการทำความเข้าใจวิธีการใช้งานได้จริง ดังที่อดีตนายโคฟีอันนันเลขาธิการสหประชาชาติเคยกล่าวไว้ว่า“ ความรู้คือพลัง ข้อมูลกำลังถูกปลดปล่อย”

Ransomware คล้ายกับมัลแวร์รูปแบบอื่นโดยมีการกรรโชกเพิ่มอีกเล็กน้อย Ransomware เป็นมัลแวร์ประเภทหนึ่ง แต่ยังมีแรนซัมแวร์ประเภทต่าง ๆ มันแทรกซึมระบบคอมพิวเตอร์ในลักษณะเดียวกับมัลแวร์รูปแบบอื่น ๆ ตัวอย่างเช่นคุณอาจ:

- ดาวน์โหลดจากไฟล์แนบอีเมลหรือลิงก์ที่เป็นอันตราย

- ใส่ลงในเครื่องของคุณจาก USB แฟลชไดรฟ์หรือดีวีดี

- ดาวน์โหลดในขณะที่เยี่ยมชมเว็บไซต์ที่เสียหาย

เมื่ออยู่ในระบบของคุณ ransomware จะปิดการทำงานของระบบที่เลือกหรือปฏิเสธการเข้าถึงไฟล์ ในกรณีของเครื่อง Windows มักจะปิดการใช้งานความสามารถในการเข้าถึงเมนูเริ่ม (วิธีการที่คุณไม่สามารถเข้าถึงโปรแกรมป้องกันไวรัสหรือลองเปลี่ยนกลับเป็น Safe Mode).

แก่นของแรนซัมแวร์หลายประเภทคือการเข้ารหัส Ransomware เข้ารหัสไฟล์บนอุปกรณ์ของคุณเพื่อให้ไม่สามารถเปิดได้หากไม่มีรหัสผ่าน ในการรับรหัสผ่านคุณต้องจ่ายค่าไถ่ให้กับผู้โจมตี.

ไฟล์ใด ๆ สามารถเข้ารหัสด้วย ransomware แม้ว่า ransomware ส่วนใหญ่จะไม่พยายามเข้ารหัสไฟล์ทุกประเภท เป้าหมายทั่วไป ได้แก่ ไฟล์รูปภาพ PDF และไฟล์ประเภทใด ๆ ที่สร้างโดย Microsoft Office (เช่นไฟล์ Excel และ Word) วิธีการทั่วไป ransomware จะใช้คือการค้นหาไฟล์ในไดรฟ์ทั่วไปและเข้ารหัสไฟล์ใด ๆ หรือไฟล์ส่วนใหญ่ที่พบที่นั่น รูปแบบใหม่ของการเข้ารหัส ransomware ได้นำไปเข้ารหัสไฟล์ที่ใช้ร่วมกันบนเครือข่ายเช่นกันการพัฒนาที่เป็นอันตรายสำหรับธุรกิจโดยเฉพาะ.

จนกว่าคุณจะล้างไวรัสออกจากเครื่องของคุณ (หรือจ่ายค่าไถ่ตามที่ต้องการและหวังว่าอาชญากรจะกำจัดมันให้คุณ) คุณจะไม่สามารถเข้าถึงไฟล์เหล่านั้นได้ Ransomware บางตัวจะเรียกร้องให้คุณชำระเงินภายในระยะเวลาที่กำหนดมิฉะนั้นไฟล์จะถูกล็อคตลอดไปหรือไวรัสจะทำการล้างฮาร์ดไดรฟ์ของคุณ.

ที่เกี่ยวข้อง: วิธีเริ่ม Windows 7/8/10 ในเซฟโหมด

ทำไม ransomware จึงมีประสิทธิภาพ?

ไม่ว่าวิธีการใดที่โปรแกรมใช้ในการเจาะระบบของคุณ ransomware ได้รับการออกแบบมาเพื่อซ่อนตัวเองโดยอ้างว่าเป็นสิ่งที่ไม่ได้เปลี่ยนชื่อไฟล์หรือเส้นทางเพื่อให้คอมพิวเตอร์และซอฟต์แวร์ป้องกันไวรัสมองข้ามไฟล์ที่น่าสงสัย ความแตกต่างที่สำคัญระหว่าง ransomware และมัลแวร์ในรูปแบบอื่น ๆ ก็คือจุดประสงค์ของ ransomware ครอบคลุมมากกว่าการก่อความเสียหายหรือการขโมยข้อมูลส่วนบุคคลอย่างลับ ๆ ล่อ ๆ.

หากมีสิ่งใด ransomware จะทำตัวเหมือนวัวตัวผู้ในร้านค้าจีนเมื่อพบว่ามันเข้าสู่ระบบของคุณได้อย่างมีประสิทธิภาพ แตกต่างจากไวรัสอื่น ๆ ซึ่งมักถูกออกแบบมาเพื่อการลักลอบทั้งก่อนและหลังการบุกรุกระบบของคุณผู้ออกแบบ ransomware ต้องการให้คุณรู้ว่าโปรแกรมอยู่ที่นั่น.

หลังจากติดตั้งโปรแกรมแล้วจะเข้าสู่ระบบของคุณโดยสมบูรณ์ในลักษณะที่คุณจะถูกบังคับให้ใส่ใจ มันเป็นวิธีการทำงานที่แตกต่างกันมากกว่าผู้ออกแบบไวรัสที่ติดตามแบบดั้งเดิมและดูเหมือนจะเป็นการออกแบบไวรัสที่สร้างรายได้ที่มีประสิทธิภาพมากที่สุดจนถึงปัจจุบัน.

Ransomware ทำงานผ่านความกลัวการข่มขู่ความอัปยศและความรู้สึกผิด เมื่อโปรแกรมอยู่ที่นั่นก็จะเริ่มต้นแคมเปญเชิงลบของการจัดการทางอารมณ์เพื่อให้คุณจ่ายค่าไถ่ บ่อยครั้งที่กลวิธีกลัวเหล่านี้ทำงานโดยเฉพาะอย่างยิ่งกับบุคคลที่ไม่ทราบว่ามีทางเลือกอื่นในการจ่ายเงิน.

จากการสำรวจ Malwarebytes ในปี 2559 ของธุรกิจขนาดใหญ่ที่ได้รับผลกระทบจาก ransomware 40% ของผู้ที่ตกเป็นเหยื่อจ่ายค่าไถ่ในขณะที่การสำรวจของ IBM สำหรับธุรกิจขนาดเล็กถึงขนาดกลางในปีเดียวกันนั้นรายงานสูงกว่า 70%.

ประเภทของแรนซัมแวร์

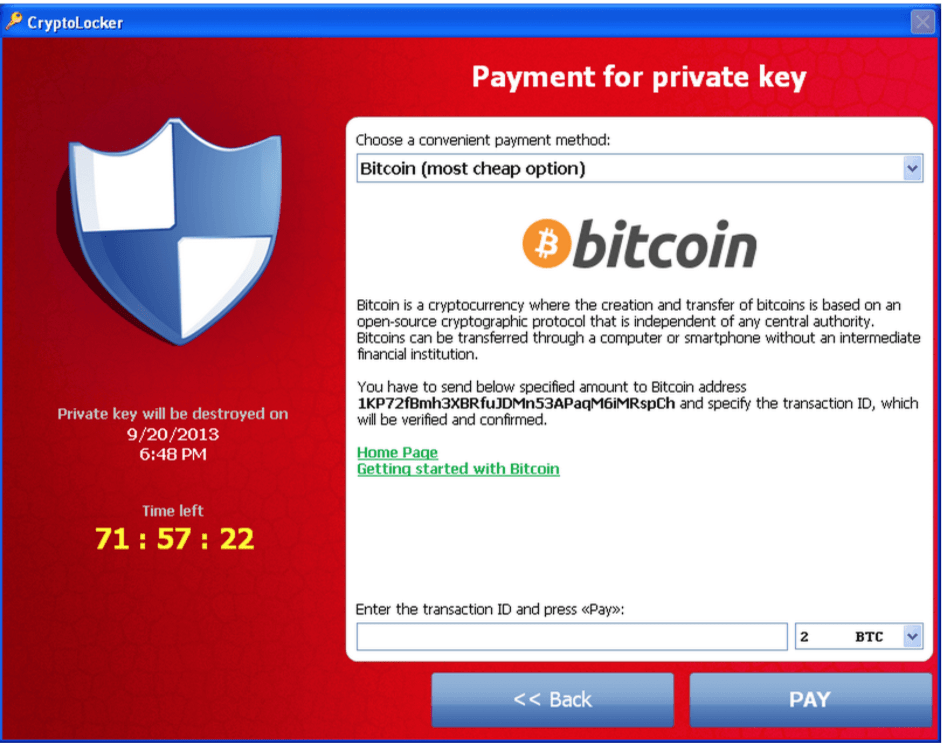

Ransomware มีมาตั้งแต่ปี 1980 แต่การโจมตีจำนวนมากในปัจจุบันใช้ ransomware ตามโทรจัน Cryptolocker ที่ทันสมัยกว่า ransomware การเข้ารหัสไฟล์เป็นชนิดที่พบมากที่สุด อย่างไรก็ตามตาม Malwarebytes มี ransomware หลายประเภทที่คุณอาจยังพบ:

การเข้ารหัส ransomware

หาก ransomware พบว่ามันเข้าสู่เครื่องของคุณเป็นไปได้ว่าจะเป็นความหลากหลายของการเข้ารหัส การเข้ารหัส ransomware เป็นประเภทที่พบบ่อยที่สุดเนื่องจากผลตอบแทนสูงจากการลงทุนสำหรับอาชญากรไซเบอร์ที่ใช้มันและความยากลำบากในการถอดรหัสหรือลบมัลแวร์.

การเข้ารหัส ransomware จะเข้ารหัสไฟล์ทั้งหมดในระบบของคุณและไม่อนุญาตให้คุณเข้าถึงจนกว่าคุณจะได้รับเงินค่าไถ่ซึ่งโดยปกติจะอยู่ในรูปของ Bitcoin บางส่วนของโปรแกรมเหล่านี้มีความอ่อนไหวต่อเวลาและจะเริ่มต้นการลบไฟล์จนกว่าจะชำระค่าไถ่ทำให้เพิ่มความรู้สึกเร่งด่วนที่จะจ่าย.

ในการเรียกค่าไถ่ประเภทนี้ Adam Kujawa หัวหน้าหน่วยสืบราชการลับที่ Malwarebytes กล่าวถึงสิ่งนี้ว่า“ มันสายเกินไปเมื่อคุณติดเชื้อแล้ว จบเกม.”

การสำรองข้อมูลออนไลน์สามารถช่วยได้มากในการกู้คืนไฟล์ที่เข้ารหัส บริการสำรองข้อมูลออนไลน์ส่วนใหญ่มีการกำหนดเวอร์ชันเพื่อให้คุณสามารถเข้าถึงไฟล์รุ่นก่อนหน้าและไม่ใช่บริการที่เข้ารหัส

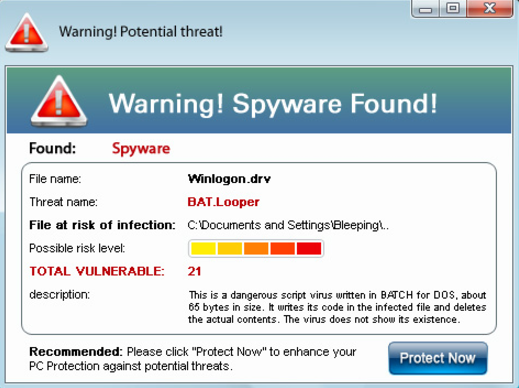

Scareware

ที่มา: วิทยาลัยเซนต์ Scholastica

ที่มา: วิทยาลัยเซนต์ Scholastica

Scareware เป็นมัลแวร์ที่พยายามโน้มน้าวคุณว่าคุณมีไวรัสคอมพิวเตอร์ที่ต้องการกำจัดออกทันที จากนั้นจะพยายามพาคุณไปกำจัดไวรัสด้วยการซื้อโปรแกรมกำจัดมัลแวร์หรือไวรัสที่น่าสงสัยและปลอม Scareware เป็นเรื่องธรรมดามากในทุกวันนี้ แต่ไวรัสบางตัวยังคงมีอยู่ในป่า โทรศัพท์มือถือเป้าหมายจำนวนมาก.

Scareware ไม่ได้เข้ารหัสไฟล์แม้ว่ามันอาจจะพยายามปิดกั้นการเข้าถึงโปรแกรมบางโปรแกรมของคุณ (เช่นโปรแกรมสแกนไวรัสและโปรแกรมแก้ไข) อย่างไรก็ตาม Scareware เป็นวิธีที่ง่ายที่สุดในการกำจัด ในความเป็นจริงในกรณีส่วนใหญ่คุณสามารถลบ scareware โดยใช้โปรแกรมกำจัดไวรัสมาตรฐานหรือวิธีการอื่น ๆ โดยไม่ต้องป้อน โหมดปลอดภัย (แม้ว่าสิ่งนี้อาจจำเป็นหรือแนะนำยัง).

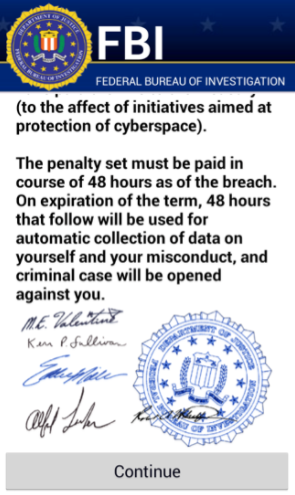

ล็อกเกอร์หน้าจอ (หรือไวรัสล็อคหน้าจอ)

ตัวล็อกหน้าจอจะวางหน้าจอคำเตือนที่จำกัดความสามารถของคุณในการเข้าถึงฟังก์ชั่นคอมพิวเตอร์และไฟล์ต่างๆ สิ่งเหล่านี้สามารถติดตั้งลงในเครื่องของคุณหรือมีอยู่ในเว็บเบราว์เซอร์ โดยทั่วไปแล้วพวกเขาจะมาพร้อมกับข้อความที่อ้างว่าเป็นตัวแทนขององค์กรบังคับใช้กฎหมายและมีข้อความแจ้งว่าคุณจะต้องเผชิญกับผลทางกฎหมายที่รุนแรงหากคุณไม่ต้องจ่ายค่าปรับทันที.

คุณอาจสิ้นสุดการดาวน์โหลดไวรัสล็อคหน้าจอได้หลายวิธีรวมถึงการเยี่ยมชมเว็บไซต์ที่ถูกบุกรุกหรือโดยการคลิกและดาวน์โหลดไฟล์ที่ติดไวรัสที่อยู่ในอีเมล เมื่อติดตั้งลงบนคอมพิวเตอร์โดยตรงคุณอาจต้องทำการรีบู๊ตอย่างหนักถึงแม้ว่าคุณจะพบว่าคุณยังคงได้รับการทักทายด้วยข้อความล็อคหน้าจอแม้ว่าระบบปฏิบัติการจะโหลดขึ้นมาอีกครั้ง.

ตู้เก็บหน้าจอมีแนวโน้มที่จะล็อคคุณออกจากเมนูและการตั้งค่าระบบอื่น ๆ ของคุณ แต่อย่าลบสิทธิ์การเข้าถึงไฟล์ของคุณอย่างสมบูรณ์ ซึ่งหมายความว่าวิธีการโจมตีหลักของมัลแวร์ทำให้คุณไม่สามารถเข้าถึงซอฟต์แวร์กำจัดไวรัสได้ง่ายและบางครั้งอาจทำให้คุณไม่สามารถรีสตาร์ทคอมพิวเตอร์จากส่วนต่อประสานผู้ใช้.

ตู้เก็บของหน้าจอเป็นอีกเหตุผลที่ดีว่าทำไมการสำรองข้อมูลออนไลน์จึงมีความสำคัญอย่างยิ่ง แม้ว่าตัวล็อกหน้าจอจะไม่เข้ารหัสหรือลบไฟล์คุณอาจพบว่าตัวเองถูกบังคับให้ทำการกู้คืนระบบ การคืนค่าระบบอาจไม่ลบไฟล์สำคัญของคุณ แต่มันจะกลับไปสู่สถานะก่อนหน้า ทั้งนี้ขึ้นอยู่กับสถานะการกู้คืนที่อาจยังทำให้ข้อมูลสูญหายหรือความคืบหน้า การสำรองข้อมูลออนไลน์เป็นประจำจะช่วยป้องกันการสูญหายของข้อมูลที่การคืนค่าระบบไม่รับประกันโดยเฉพาะอย่างยิ่งหากไวรัสซ่อนอยู่ในระบบของคุณนานกว่าที่คุณรับรู้.

วิธีป้องกัน ransomware

การถอดรหัสไฟล์ที่เข้ารหัสด้วย ransomware นั้นทำได้ยากอย่างเหลือเชื่อ ransomware ส่วนใหญ่ในทุกวันนี้จะใช้วิธีการเข้ารหัส AES หรือ RSA ซึ่งทั้งสองอย่างนี้อาจแตกได้ยากอย่างไม่น่าเชื่อ รัฐบาลสหรัฐฯยังใช้มาตรฐานการเข้ารหัส AES สำหรับเอกสารลับ ข้อมูลเกี่ยวกับวิธีสร้างการเข้ารหัสชนิดนี้เป็นที่รู้จักอย่างกว้างขวางเช่นเดียวกับความยากในการถอดรหัส จนกว่าจะมีใครตระหนักถึงความฝันของการคำนวณควอนตัมการถอดรหัสแบบแรงเดรัจฉานสำหรับ AES นั้นเป็นไปไม่ได้อย่างมีประสิทธิภาพ.

ในกรณีนี้วิธีที่ดีที่สุดในการต่อสู้กับ ransomware จะไม่ทำให้ระบบของคุณเข้าสู่ระบบในตอนแรก การป้องกันสามารถทำได้โดยการแบ่งพื้นที่ที่อ่อนแอและการเปลี่ยนแปลงพฤติกรรมซึ่งโดยทั่วไปจะอนุญาตให้ ransomware เข้าสู่ระบบของคุณ ต่อไปนี้เป็นแนวทางปฏิบัติที่ดีที่สุดในการปฏิบัติตามเพื่อป้องกัน ransomware:

- ลงทุนในการสำรองข้อมูลที่มั่นคง. นี่เป็นการยากที่จะพูดน้อย การสำรองข้อมูลเป็นสิ่งเดียวที่ดีที่สุดที่คุณสามารถทำได้ แม้ว่าคุณจะได้รับผลกระทบจาก ransomware แต่การสำรองข้อมูลที่มีประสิทธิภาพและสอดคล้องกันหมายความว่าข้อมูลของคุณจะปลอดภัยไม่ว่าคุณจะใช้ ransomware ประเภทใดก็ตาม.

- ลงทุนในซอฟต์แวร์ป้องกันไวรัสที่มีประสิทธิภาพ. ในกรณีนี้คุณไม่ต้องการเพียงมัลแวร์หรือตัวกำจัดไวรัส แต่ซอฟต์แวร์ที่จะตรวจสอบและแจ้งเตือนคุณถึงภัยคุกคามรวมถึงในเว็บเบราว์เซอร์ ด้วยวิธีนี้คุณจะได้รับการแจ้งเตือนสำหรับลิงก์ที่น่าสงสัยหรือเปลี่ยนเส้นทางจากเว็บไซต์ที่เป็นอันตรายซึ่งอาจมีการเรียกค่าไถ่.

- อย่าคลิกลิงก์อีเมลที่น่าสงสัย. ransomware ส่วนใหญ่แพร่กระจายผ่านทางอีเมล เมื่อคุณทำให้เป็นนิสัยที่ไม่เคยคลิกลิงก์ที่น่าสงสัยคุณจะลดความเสี่ยงในการดาวน์โหลด ransomware และไวรัสอื่น ๆ.

- ปกป้องคอมพิวเตอร์ที่เชื่อมต่อกับเครือข่าย. Ransomware บางตัวทำงานโดยการสแกนเครือข่ายและเข้าถึงคอมพิวเตอร์ที่เชื่อมต่อที่อนุญาตการเข้าถึงระยะไกล ตรวจสอบให้แน่ใจว่าคอมพิวเตอร์ทุกเครื่องในเครือข่ายของคุณปิดใช้งานการเข้าถึงระยะไกลหรือใช้วิธีการป้องกันที่รัดกุมเพื่อหลีกเลี่ยงการเข้าถึงได้ง่าย.

- ปรับปรุงซอฟต์แวร์ให้ทันสมัยอยู่เสมอ. การอัพเดตสำหรับ Windows และระบบปฏิบัติการและแอพพลิเคชั่นอื่น ๆ มักจะแก้ไขจุดอ่อนด้านความปลอดภัย การอัพเดตในเวลาที่เหมาะสมสามารถช่วยลดความเสี่ยงต่อความเสี่ยงต่อมัลแวร์รวมถึง ransomware.

จะทำอย่างไรถ้าคุณตรวจจับการเข้ารหัสกลาง ransomware

การเข้ารหัสเป็นกระบวนการที่ใช้ทรัพยากรมากซึ่งใช้พลังงานในการคำนวณจำนวนมาก หากคุณโชคดีคุณอาจสามารถจับ ransomware การเข้ารหัสลับกลาง นี่เป็นสิ่งที่น่าจับตามองและรู้ว่าสิ่งใดที่มีลักษณะและเสียงในคอมพิวเตอร์ของคุณเป็นจำนวนมาก การเข้ารหัส Ransomware จะเกิดขึ้นในพื้นหลังดังนั้นแทบจะเป็นไปไม่ได้ที่จะตรวจพบสิ่งนี้เกิดขึ้นจริงเว้นแต่ว่าคุณกำลังมองหามันโดยเฉพาะ.

นอกจากนี้ไวรัสที่ทำการเข้ารหัสอาจจะซ่อนตัวอยู่ในโปรแกรมอื่นหรือมีชื่อไฟล์ที่เปลี่ยนแปลงซึ่งทำให้ดูไม่น่ากลัวดังนั้นคุณอาจไม่สามารถบอกได้ว่าโปรแกรมใดกำลังดำเนินการอยู่ อย่างไรก็ตามหากคุณค้นพบสิ่งที่คุณคิดว่าเป็นไฟล์เข้ารหัสไวรัส ransomware ต่อไปนี้เป็นตัวเลือกสองทาง:

วางคอมพิวเตอร์ของคุณในโหมดไฮเบอร์เนต

วิธีนี้จะหยุดกระบวนการทำงานใด ๆ และสร้างภาพหน่วยความจำอย่างรวดเร็วของคอมพิวเตอร์และไฟล์ของคุณ อย่ารีสตาร์ทคอมพิวเตอร์ของคุณหรือนำออกจากการไฮเบอร์เนต ในโหมดนี้ผู้เชี่ยวชาญคอมพิวเตอร์ (จากแผนกไอทีของคุณหรือ บริษัท รักษาความปลอดภัยที่ได้รับการว่าจ้าง) สามารถต่ออุปกรณ์เข้ากับคอมพิวเตอร์เครื่องอื่นในโหมดอ่านอย่างเดียวและประเมินสถานการณ์ ซึ่งรวมถึงการกู้คืนไฟล์ที่ไม่ได้เข้ารหัส.

ระงับการดำเนินการเข้ารหัส

หากคุณสามารถระบุได้ว่าการดำเนินการใดเป็นผู้กระทำผิดคุณอาจต้องการระงับการดำเนินการนั้น.

ใน Windows สิ่งนี้เกี่ยวข้องกับการเปิดขึ้น ผู้จัดการงาน และมองหาการปฏิบัติการที่น่าสงสัย โดยเฉพาะอย่างยิ่งให้มองหาการดำเนินการที่ดูเหมือนว่ากำลังทำการเขียนจำนวนมากลงบนดิสก์.

คุณสามารถระงับการปฏิบัติงานได้จากที่นั่น เป็นการดีกว่าที่จะระงับการดำเนินการแทนการฆ่ามันเนื่องจากจะทำให้คุณสามารถตรวจสอบกระบวนการโดยละเอียดยิ่งขึ้นเพื่อดูว่าจริงหรือไม่ ด้วยวิธีนี้คุณจะสามารถระบุได้ว่าคุณมี ransomware อยู่ในมือหรือไม่.

หากคุณพบว่าเป็นแรนซัมแวร์ให้ตรวจสอบไฟล์ที่กระบวนการมุ่งเน้น คุณอาจพบว่ามันกำลังทำการเข้ารหัสไฟล์บางไฟล์ คุณสามารถคัดลอกไฟล์เหล่านี้ก่อนที่กระบวนการเข้ารหัสจะเสร็จสิ้นและย้ายไปยังตำแหน่งที่ปลอดภัย.

คุณสามารถค้นหาคำแนะนำที่ยอดเยี่ยมอื่น ๆ ได้จากผู้เชี่ยวชาญด้านความปลอดภัยและคอมพิวเตอร์ใน Stack Exchange.

กำจัด Ransomware: วิธีการลบ scareware และ lockers หน้าจอ (ไวรัสล็อคหน้าจอ)

ตัวล็อกหน้าจอมีปัญหาในการลบมากกว่า Scareware แต่ปัญหาไม่มากเท่ากับ ransomware ที่เข้ารหัสไฟล์ ไวรัส Scareware และล็อคหน้าจอไม่สมบูรณ์และมักจะถูกลบออกได้อย่างง่ายดายเพียงเล็กน้อยจนถึงไม่มีค่าใช้จ่าย คุณมีสองตัวเลือกหลัก:

- ทำการสแกนระบบเต็มรูปแบบโดยใช้ตัวล้างมัลแวร์ตามความต้องการที่มีชื่อเสียง

- ทำการกู้คืนระบบไปยังจุดหนึ่งก่อนที่ scareware หรือโปรแกรมล็อกหน้าจอจะเปิดข้อความ.

มาดูรายละเอียดทั้งสองอย่างนี้กัน:

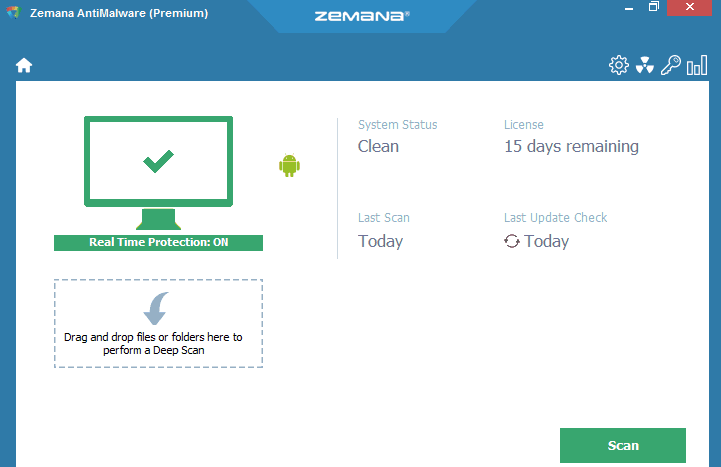

ตัวเลือก 1: ทำการสแกนระบบอย่างสมบูรณ์

นี่เป็นกระบวนการที่ค่อนข้างง่าย แต่ก่อนที่จะทำการสแกนระบบสิ่งสำคัญคือการเลือกโปรแกรมทำความสะอาดมัลแวร์ตามความต้องการที่มีชื่อเสียง เครื่องมือทำความสะอาดหนึ่งอย่างคือ Zemana Anti-Malware หรือผู้ใช้ Windows สามารถใช้เครื่องมือ Windows Defender ในตัว.

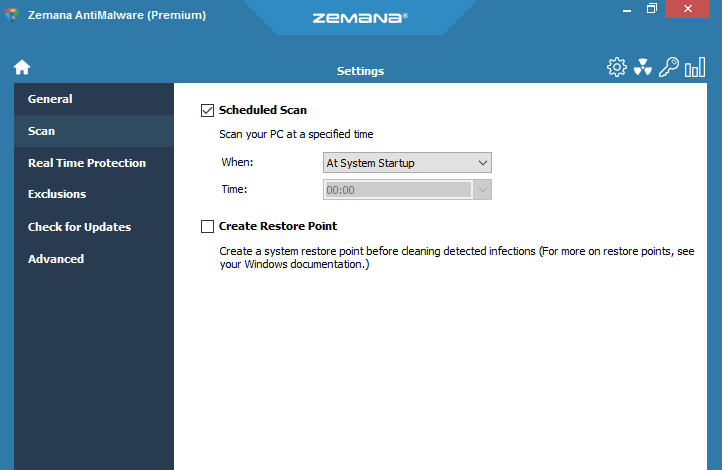

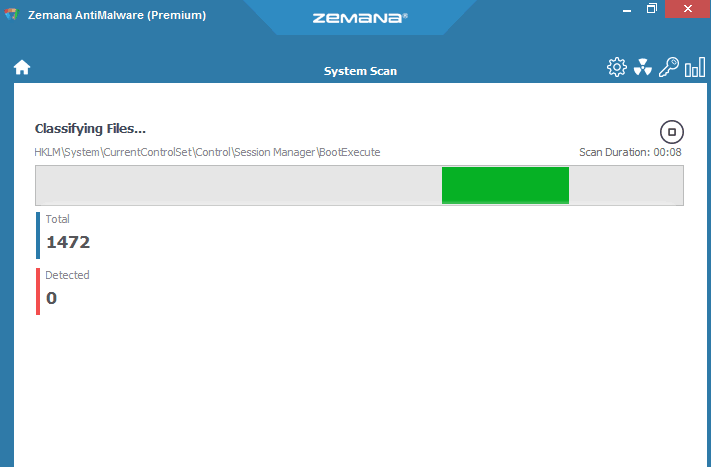

ในการสแกนระบบทั้งหมดโดยใช้ Zemana Anti-Malware ให้ทำดังนี้:

- เปิดหน้าจอหลักของ Zemana Anti-Malware.

- คลิกที่ สัญลักษณ์เกียร์ ที่ด้านบนขวาเพื่อเข้าถึงการตั้งค่า.

- คลิกที่ การสแกน ทางซ้าย.

- เลือก สร้างจุดคืนค่า.

- กลับไปที่หน้าจอหลักและคลิกที่สีเขียว การสแกน ปุ่มด้านล่างขวา.

การตั้งค่าจุดคืนค่าเป็นวิธีปฏิบัติที่ดีที่สุดสำหรับการสแกนไวรัสโดยทั่วไป ในขณะเดียวกันการสแกนไวรัสของคุณอาจติดแท็กบางอย่างว่าเป็นปัญหาที่ไม่เกิดปัญหา (ตัวอย่างเช่นส่วนขยายของ Chrome มักจะเกิดปัญหา) ในขณะที่คุณสามารถค้นหาประเด็นที่น่ากังวลที่คุณไม่คาดคิด.

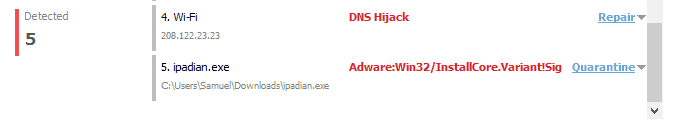

ในกรณีของฉันการสแกนระบบ Zemana เมื่อเร็ว ๆ นี้พบว่ามีการจี้ DNS อ๊ะ! (นอกจากนี้ยังมีโปรแกรมสองสามรายการที่เป็นมัลแวร์และแอดแวร์ดังนั้นโปรดตรวจสอบให้แน่ใจว่าได้ตรวจสอบไฟล์ที่คุณกำลังล้างและกักกันอย่างเหมาะสม)

หากต้องการทำการสแกนระบบแบบสมบูรณ์โดยใช้ Windows Defender ให้ทำดังต่อไปนี้:

- ทำการค้นหาระบบอย่างรวดเร็วสำหรับ“ Windows Defender”

- เข้าถึง Windows Defender และเลือก เต็ม อยู่ทางขวา.

- คลิกที่ การสแกน.

Microsoft ปรับปรุงซอฟต์แวร์ป้องกันไวรัส Windows ในตัวอย่างต่อเนื่อง แต่ก็ไม่ดีเท่าโซลูชันตามตัวเลือกตามความต้องการเช่น Zemana หรือโปรแกรมคุณภาพสูงอื่น ๆ คุณสามารถเลือกรันสองโปรแกรมเพื่อให้ครอบคลุมฐานของคุณ แต่โปรดทราบว่าพวกเขาไม่สามารถทำงานพร้อมกันได้.

เมื่อต้องรับมือกับ ransomware ล็อคหน้าจอ, คุณอาจต้องป้อน โหมดปลอดภัย เพื่อเรียกคืนไวรัสตามความต้องการในการทำงานหรือเรียกใช้ระบบของคุณคืนค่าอย่างถูกต้อง แม้บางครั้ง scareware ก็สามารถป้องกันคุณจากการเปิดโปรแกรมกำจัดไวรัส แต่ก็ไม่สามารถป้องกันคุณได้ในขณะที่คุณอยู่ โหมดปลอดภัย. หากคุณมีปัญหาในการทำให้คอมพิวเตอร์รีสตาร์ท โหมดปลอดภัย (ความเป็นไปได้ที่แตกต่างกันถ้าคุณมีตู้เก็บของหน้าจอ) ตรวจสอบคำแนะนำของเราใน วิธีการเริ่ม Windows ในเซฟโหมด.

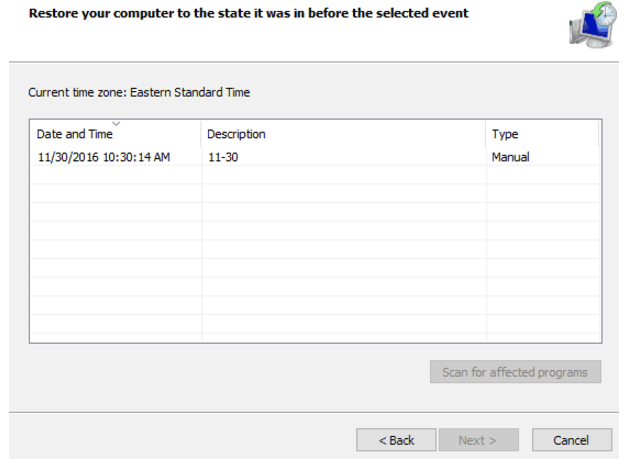

ตัวเลือก 2: ทำการกู้คืนระบบ

อีกตัวเลือกหนึ่งคือทำการกู้คืนระบบไปยังจุดก่อนที่ scareware หรือ locker หน้าจอจะเปิดข้อความ โปรดทราบว่าตัวเลือกนี้ถือว่าคุณได้ตั้งค่าคอมพิวเตอร์ให้สร้างจุดคืนค่าระบบตามช่วงเวลาที่กำหนดไว้ล่วงหน้าหรือคุณได้ดำเนินการด้วยตนเองแล้ว หากคุณกำลังเข้าถึงคู่มือนี้เพื่อเป็นมาตรการป้องกันต่อต้าน ransomware การสร้างจุดคืนค่าจากจุดนี้ไปข้างหน้าจะเป็นความคิดที่ดี.

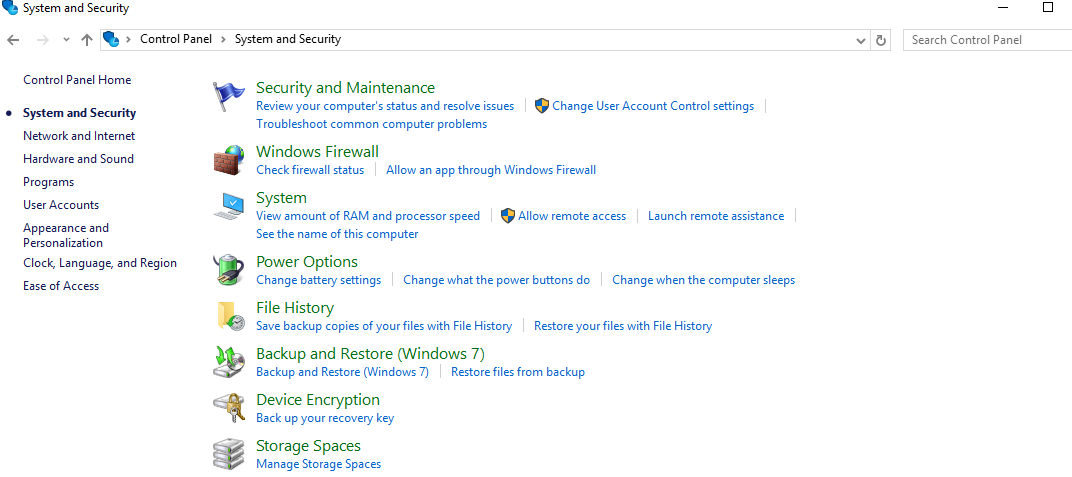

นี่คือวิธีค้นหาจุดคืนค่าของคุณหรือตั้งค่าจุดคืนค่าใหม่ใน Windows:

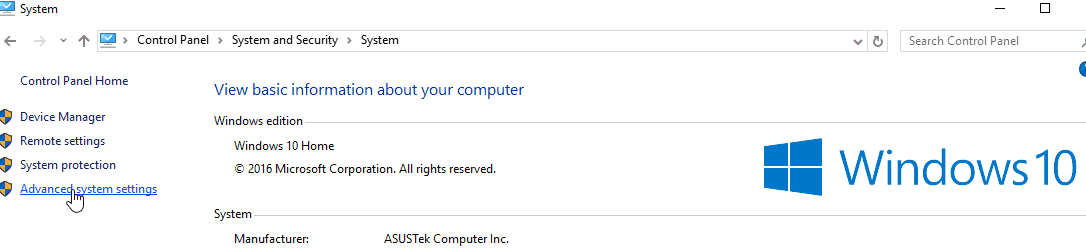

- เข้าถึงของคุณ แผงควบคุม (คุณสามารถทำได้ผ่านการค้นหา “แผงควบคุม”).

- คลิกที่ ระบบและความปลอดภัย.

- คลิกที่ ระบบ.

- ไปที่ การตั้งค่าระบบขั้นสูง.

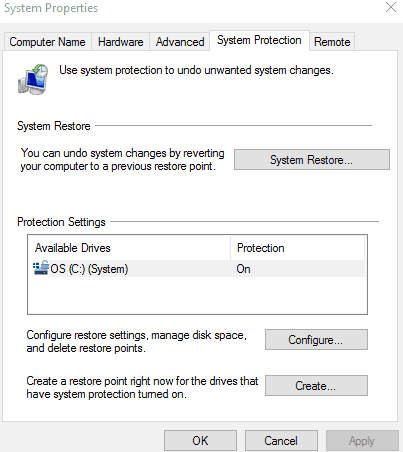

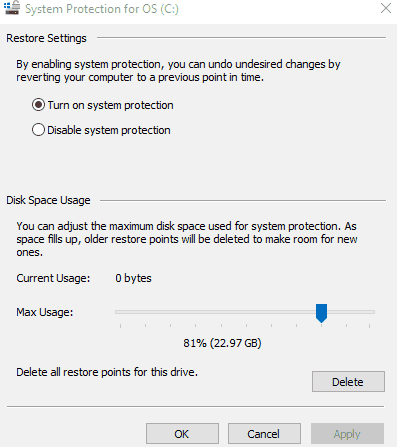

- คลิกที่ การป้องกันระบบ แท็บและเลือก ระบบการเรียกคืน.

- หากคุณไม่เคยทำการสำรองข้อมูลระบบให้คลิกที่ ตั้งค่าการสำรองข้อมูล. นี่จะเป็นการเปิดการสำรองข้อมูลและเริ่มต้นใช้งาน เมื่อถึงที่นั่นคุณจะต้องเลือกตำแหน่งสำรองไฟล์ที่คุณต้องการสำรองข้อมูล (หรือคุณสามารถให้ Windows เลือกสถานที่เหล่านั้นให้คุณ) กำหนดเวลาที่คุณต้องการให้ข้อมูลสำรองเกิดขึ้นและทำการสำรองข้อมูล.

- หากแสดงว่าคุณมีข้อมูลสำรองอยู่แล้วให้เลือกไฟล์สำรองข้อมูลจากจุดคืนค่าล่าสุดหรือจากจุดคืนค่าที่คุณต้องการ.

กระบวนการเรียกคืนข้อมูลสำรองอาจใช้เวลาหลายนาทีโดยเฉพาะอย่างยิ่งหากปริมาณข้อมูลที่กู้คืนมีความสำคัญ อย่างไรก็ตามสิ่งนี้ควรคืนค่าระบบไฟล์ของคุณให้อยู่ในจุดก่อนที่จะดาวน์โหลดและติดตั้งไวรัส.

โปรดทราบว่าทั้งการสแกนและการเรียกคืนอาจมีเวลาตอบสนองล่าช้าดังนั้นจึงควรทำทั้งสองอย่าง.

มหาวิทยาลัยอินเดียน่ายังมีฐานความรู้ที่เป็นประโยชน์พร้อมวิธีการขั้นสูงบางอย่างสำหรับ Scareware ที่มีปัญหามากกว่า นอกจากนี้เรายังแนะนำให้ตรวจสอบของเรา คู่มือฉบับสมบูรณ์เกี่ยวกับมัลแวร์และการป้องกันของ Windows. มันจะนำคุณสู่กระบวนการกำจัดมัลแวร์และกระบวนการนั้นมีลักษณะอย่างไรกับโปรแกรมที่แตกต่างกันหลายโปรแกรม.

เอา Ransomware: วิธีลบไฟล์ที่เข้ารหัส ransomware

เมื่อ ransomware ที่เข้ารหัสลับเข้าสู่ระบบของคุณคุณมีปัญหาหากคุณต้องการเก็บข้อมูลที่ไม่ได้บันทึกหรือสิ่งใด ๆ ที่ไม่ได้สำรองไว้ (อย่างน้อยก็ไม่ต้องจ่ายเงินด้วยจมูก) น่าแปลกที่อาชญากรไซเบอร์หลายคนมีเกียรติอย่างเป็นธรรมเมื่อพูดถึงการปล่อยการเข้ารหัสหลังจากได้รับการชำระเงิน ท้ายที่สุดหากพวกเขาไม่เคยทำเช่นนั้นผู้คนจะไม่จ่ายเงินค่าไถ่ ยังมีโอกาสที่คุณจะจ่ายค่าไถ่และค้นหาไฟล์ของคุณที่ไม่เคยเปิดตัวหรือให้อาชญากรขอเงินเพิ่ม.

ดังที่กล่าวมาหากคุณถูกตีด้วยชิ้นส่วนที่น่ารังเกียจของการเข้ารหัส ransomware อย่าตกใจ นอกจากนั้นอย่าจ่ายค่าไถ่ คุณมีสองทางเลือกในการลบ ransomware:

- จ้างบริการกำจัด ransomware มืออาชีพ: หากคุณมีงบประมาณในการจ้างมืออาชีพและคิดว่าการกู้คืนไฟล์ของคุณมีค่ากับเงินนี่อาจเป็นวิธีที่ดีที่สุด หลาย บริษัท รวมถึงการกู้คืนข้อมูลที่พิสูจน์แล้วและ Cytelligence เชี่ยวชาญในการให้บริการกำจัด ransomware โปรดทราบว่าค่าใช้จ่ายบางอย่างแม้ว่าการลบจะไม่สำเร็จในขณะที่บางรายการก็ไม่ได้ทำ.

- ลองลบ ransomware ด้วยตัวคุณเอง: โดยทั่วไปแล้วสิ่งนี้สามารถทำได้ฟรีและอาจเป็นตัวเลือกที่ดีกว่าถ้าคุณไม่มีเงินทุนในการจ้างมืออาชีพ การกู้คืนไฟล์ของคุณเองโดยทั่วไปจะเกี่ยวข้องกับการลบมัลแวร์ก่อนแล้วจึงใช้เครื่องมือในการถอดรหัสไฟล์ของคุณ.

หากคุณต้องการลองแก้ไขปัญหาด้วยตัวเองนี่คือขั้นตอนที่ต้องดำเนินการ:

ขั้นตอนที่ 1: เรียกใช้ตัวกำจัดไวรัสหรือมัลแวร์เพื่อกำจัดไวรัสการเข้ารหัส

โปรดกลับไปที่คำแนะนำในการกำจัดมัลแวร์ / ไวรัสที่มีให้ในส่วนการกำจัด scareware / screen locker ด้านบน กระบวนการลบในขั้นตอนนี้จะเหมือนกันโดยมีข้อยกเว้นหนึ่งประการ: เราขอสนับสนุนให้คุณลบไวรัสนี้ในโหมดปลอดภัยโดยไม่ต้องใช้เครือข่าย.

มีโอกาสที่แรนซัมแวร์เข้ารหัสไฟล์ที่คุณทำสัญญาไว้นั้นได้ทำลายการเชื่อมต่อเครือข่ายของคุณด้วยดังนั้นจึงเป็นการดีที่สุดที่จะตัดการเข้าถึงแฮกเกอร์ของฟีดข้อมูลเมื่อลบไวรัส โปรดทราบว่าสิ่งนี้อาจไม่ฉลาดหากคุณกำลังจัดการกับแรนซัมแวร์ของ WannaCry บางรุ่นซึ่งตรวจสอบกับเว็บไซต์ซึ่งพูดพล่อยๆเพื่อตรวจสอบคิทสวิตช์ที่มีศักยภาพ หากมีการลงทะเบียนไซต์เหล่านั้น (ซึ่งตอนนี้อยู่) ransomware หยุดการเข้ารหัส อย่างไรก็ตามสถานการณ์นี้ไม่ธรรมดาอย่างมาก.

การลบมัลแวร์เป็นสิ่งสำคัญ ขั้นแรก เพื่อจัดการกับปัญหานี้ โปรแกรมที่เชื่อถือได้จำนวนมากจะทำงานในกรณีนี้ แต่โปรแกรมป้องกันไวรัสไม่ได้ถูกออกแบบมาเพื่อลบประเภทของมัลแวร์ที่เข้ารหัสไฟล์ คุณสามารถตรวจสอบประสิทธิภาพของโปรแกรมกำจัดมัลแวร์ได้โดยค้นหาเว็บไซต์หรือติดต่อฝ่ายสนับสนุนลูกค้า.

ปัญหาที่แท้จริงที่คุณจะพบคือ ไฟล์ของคุณจะยังคงถูกเข้ารหัสแม้หลังจากคุณลบไวรัส. อย่างไรก็ตามการพยายามถอดรหัสไฟล์โดยไม่ลบมัลแวร์ก่อนอาจส่งผลให้ไฟล์ได้รับการเข้ารหัสอีกครั้ง.

ขั้นตอนที่ 2: ลองถอดรหัสไฟล์ของคุณโดยใช้เครื่องมือถอดรหัส ransomware ฟรี

คุณควรทำทุกอย่างเท่าที่ทำได้เพื่อหลีกเลี่ยงการจ่ายค่าไถ่ ขั้นตอนต่อไปของคุณคือการลองใช้เครื่องมือถอดรหัส ransomware อย่างไรก็ตามโปรดทราบว่าไม่มีการรับประกันว่าจะมีเครื่องมือถอดรหัส ransomware ที่จะทำงานกับมัลแวร์เฉพาะของคุณ นี่เป็นเพราะคุณอาจมีตัวแปรที่ยังไม่ได้แตก.

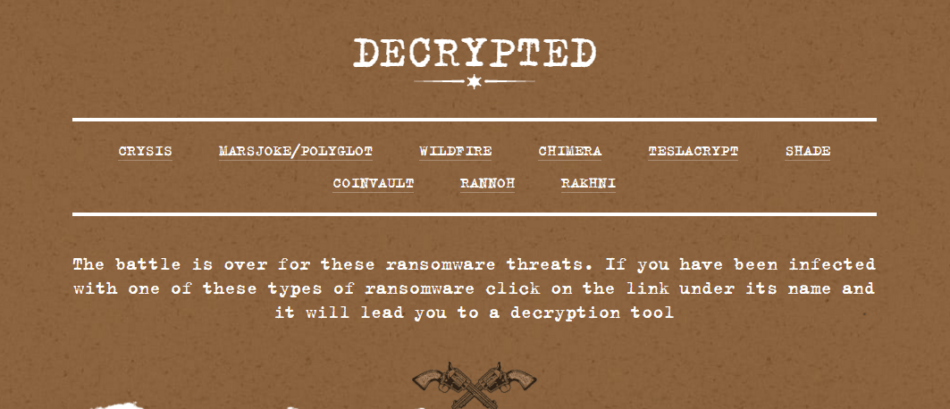

Kaspersky Labs และ บริษัท รักษาความปลอดภัยอื่น ๆ ดำเนินการเว็บไซต์ที่ชื่อว่า No More Ransom! ที่ทุกคนสามารถดาวน์โหลดและติดตั้ง ransomware decryptors.

Kaspersky ยังเสนอตัวถอดรหัส ransomware ฟรีในเว็บไซต์.

ก่อนอื่นเราขอแนะนำให้คุณใช้ ไม่มีค่าไถ่ Crypto นายอำเภออีกต่อไป เครื่องมือในการประเมินว่าคุณมีแรนซัมแวร์ประเภทใดและมีตัวถอดรหัสในปัจจุบันเพื่อช่วยถอดรหัสไฟล์ของคุณหรือไม่ มันทำงานได้เช่นนี้:

- เลือกและอัปโหลดไฟล์ที่เข้ารหัสสองไฟล์จากพีซีของคุณ.

- ระบุเว็บไซต์หรือที่อยู่อีเมลตามความต้องการเรียกค่าไถ่ตัวอย่างเช่นที่ ransomware กำหนดให้คุณไปจ่ายค่าไถ่.

- หากไม่มีที่อยู่อีเมลหรือเว็บไซต์ให้อัปโหลดไฟล์. txt หรือ. html ด้วยหมายเหตุค่าไถ่.

Crypto นายอำเภอจะประมวลผลข้อมูลนั้นกับฐานข้อมูลเพื่อพิจารณาว่ามีวิธีแก้ไขปัญหาหรือไม่ หากยังไม่มีข้อเสนอแนะอย่ายอมแพ้ แต่อย่างใด ตัวถอดรหัสลับตัวหนึ่งอาจทำงานได้แม้ว่าคุณอาจจะต้องดาวน์โหลดตัวมันเอง นี่จะเป็นกระบวนการที่ช้าและไม่เป็นที่ยอมรับ แต่อาจคุ้มค่าที่จะดูไฟล์เหล่านั้นที่ถอดรหัส.

ชุดเครื่องมือถอดรหัสเต็มรูปแบบสามารถพบได้ในแท็บเครื่องมือถอดรหัสที่ No More Ransom! เว็บไซต์.

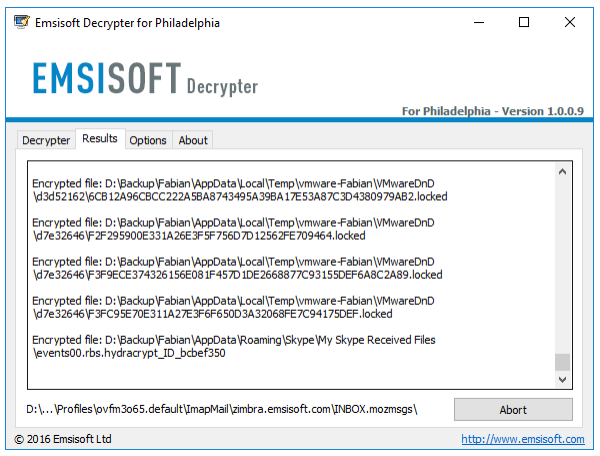

การเรียกใช้ตัวถอดรหัสไฟล์นั้นค่อนข้างง่าย ตัวถอดรหัสส่วนใหญ่มาพร้อมกับคำแนะนำวิธีการจากผู้พัฒนาเครื่องมือ (ส่วนใหญ่มาจาก EmsiSoft, Kaspersky Labs, Check Point หรือ Trend Micro) แต่ละกระบวนการอาจแตกต่างกันเล็กน้อยดังนั้นคุณจะต้องอ่านคู่มือวิธีใช้ PDF สำหรับแต่ละขั้นตอนหากมี.

นี่คือตัวอย่างของกระบวนการที่คุณใช้ในการถอดรหัส ransomware ของ Philadelphia:

- เลือกไฟล์ที่เข้ารหัสหนึ่งไฟล์ในระบบของคุณและเวอร์ชันของไฟล์นั้นที่ไม่ได้เข้ารหัสในปัจจุบัน (จากข้อมูลสำรอง) วางไฟล์ทั้งสองนี้ไว้ในโฟลเดอร์ของตัวเองบนคอมพิวเตอร์ของคุณ.

- ดาวน์โหลด Philadelphia decryptor และย้ายไฟล์ปฏิบัติการไปยังโฟลเดอร์เดียวกันกับไฟล์ที่จับคู่ของคุณ.

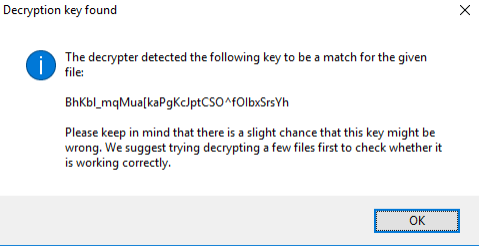

- เลือกคู่ของไฟล์แล้วลากและวางไฟล์ลงบนตัวถอดรหัสของ decryptor ตัวถอดรหัสลับจะเริ่มกำหนดคีย์ที่ถูกต้องที่จำเป็นในการถอดรหัสไฟล์.

- กระบวนการนี้อาจใช้เวลาค่อนข้างนานขึ้นอยู่กับความซับซ้อนของโปรแกรม

- เมื่อเสร็จแล้วคุณจะได้รับคีย์ถอดรหัสสำหรับไฟล์ทั้งหมดที่เข้ารหัสโดย ransomware.

- ตัวถอดรหัสนั้นจะขอให้คุณยอมรับข้อตกลงสิทธิ์การใช้งานและให้ตัวเลือกสำหรับการถอดรหัสไฟล์จากไดรฟ์ คุณสามารถเปลี่ยนตำแหน่งโดยขึ้นอยู่กับตำแหน่งของไฟล์ในปัจจุบันรวมถึงตัวเลือกอื่น ๆ ที่อาจจำเป็นขึ้นอยู่กับประเภทของแรนซัมแวร์ หนึ่งในตัวเลือกเหล่านั้นมักจะมีความสามารถในการเก็บไฟล์ที่เข้ารหัสไว้.

- คุณจะได้รับข้อความใน UI ตัวถอดรหัสเมื่อไฟล์นั้นถูกถอดรหัส.

อีกครั้งกระบวนการนี้อาจไม่ทำงานเนื่องจากคุณอาจมี ransomware ซึ่งไม่มีตัวถอดรหัสลับอยู่ บุคคลจำนวนมากที่ติดเชื้อเพียงชำระค่าไถ่โดยไม่ต้องหาวิธีการกำจัดดังนั้นค่าไถ่จำนวนมากเหล่านี้จึงยังคงใช้อยู่แม้จะถูกแคร็ก.

ตัวเลือกการสำรองข้อมูล: เช็ดระบบของคุณและทำการกู้คืนข้อมูลทั้งหมดจากการสำรองข้อมูล

ขั้นตอนที่ 1 และ 2 ทำงานเมื่อใช้ร่วมกันเท่านั้น หากไม่สามารถทำงานให้คุณได้คุณจะต้องทำตามขั้นตอนนี้ หวังว่าคุณจะมีการสำรองข้อมูลที่มั่นคงและเชื่อถือได้อยู่แล้ว ถ้าเป็นเช่นนั้นอย่ายอมแพ้เพื่อล่อลวงให้จ่ายค่าไถ่ ให้ทำอย่างนั้นเป็นการส่วนตัวหรือมีผู้เชี่ยวชาญด้านไอที (โดยเฉพาะอย่างยิ่งตัวเลือกนี้) ล้างระบบของคุณและกู้คืนไฟล์ของคุณผ่านระบบออนไลน์หรือระบบสำรองข้อมูลจริง.

นี่คือเหตุผลว่าทำไมการสำรองและการกู้คืนโลหะเปลือยจึงมีความสำคัญ มีโอกาสที่ดีที่ผู้เชี่ยวชาญด้านไอทีของคุณอาจจำเป็นต้องทำการกู้คืนโลหะเปลือยที่สมบูรณ์สำหรับคุณ สิ่งนี้ไม่เพียง แต่รวมถึงไฟล์ส่วนบุคคลของคุณเท่านั้น แต่ยังรวมถึงระบบปฏิบัติการการตั้งค่าและโปรแกรมของคุณอีกด้วย ผู้ใช้ Windows อาจต้องพิจารณาการรีเซ็ตระบบทั้งหมดเป็นการตั้งค่าจากโรงงาน Microsoft ให้คำอธิบายสำหรับวิธีการและตัวเลือกการคืนค่าระบบและหลายไฟล์.

ประวัติของแรนซัมแวร์

ดังที่ได้กล่าวมา ransomware ไม่ใช่แนวคิดใหม่และมีมานานหลายปี แม้ว่าไทม์ไลน์ด้านล่างไม่ใช่รายการ ransomware ที่ครบถ้วนสมบูรณ์ แต่ก็ช่วยให้คุณมีความคิดที่ดีว่าการโจมตีรูปแบบนี้มีวิวัฒนาการมาอย่างไรเมื่อเวลาผ่านไป.

1989 -“ Aids” โทรจันหรือที่รู้จักกันในชื่อ PC Cyborg กลายเป็นกรณีแรกที่รู้จักกันของ ransomware ในระบบคอมพิวเตอร์ใด ๆ.

2006 – หลังจากหายไปนานนับสิบปี ransomware กลับมาอีกครั้งพร้อมกับการเกิดขึ้นของ Gpcode, TROJ.RANSOM.A, Archiveus, Krotten, Cryzip และ MayArchive ทั้งหมดมีความโดดเด่นในการใช้อัลกอริธึมการเข้ารหัส RSA ขั้นสูง.

2008 – Gpcode.AK มาถึงที่เกิดเหตุ การใช้คีย์ RSA 1024- บิตจะต้องใช้ความพยายามอย่างมากนอกเหนือจากวิธีการของผู้ใช้ส่วนใหญ่ที่จะทำลาย.

2010 – WinLock สร้างความนิยมให้กับผู้ใช้ในรัสเซียแสดงหน้าจอด้วยโป๊จนผู้ใช้โทรออกด้วยอัตรา $ 10 ถึงหมายเลขพรีเมียม.

2011 – โทรจันที่ไม่มีชื่อจะล็อคเครื่อง Windows นำผู้เข้าชมไปยังหมายเลขโทรศัพท์ปลอมซึ่งพวกเขาสามารถเปิดใช้งานระบบปฏิบัติการของพวกเขาได้.

2012 – Reveton แจ้งให้ผู้ใช้งานทราบว่าเครื่องของพวกเขาถูกใช้เพื่อดาวน์โหลดเนื้อหาลิขสิทธิ์หรือภาพอนาจารของเด็กและต้องการการชำระเป็น ‘fine’

2013 – การมาถึงของ CryptoLocker ที่น่าอับอายในตอนนี้ การเพิ่มระดับการเข้ารหัสนั้นยากที่จะหลีกเลี่ยงอย่างไม่น่าเชื่อ.

2013 – Locker เปิดขึ้นโดยเรียกร้องให้ชำระเงิน 150 ดอลลาร์สู่บัตรเครดิตเสมือน.

2013 – ยากต่อการตรวจจับ CryptoLocker 2.0 เพิ่มการใช้ Tor สำหรับการไม่เปิดเผยชื่อเพิ่มเติมสำหรับผู้ทำผิดทางอาญาที่สร้างมันขึ้นมา.

2013 – Cryptorbit เพิ่มการใช้ Tor ในเพลงและเข้ารหัส 1.024 บิตแรกของทุกไฟล์ นอกจากนี้ยังใช้เครื่องมือขุด Bitcoin เพื่อทำกำไรให้กับเหยื่อ.

2014 – CTB-Locker เน้นไปที่เครื่องที่ใช้รัสเซียเป็นหลัก.

2014 – การพัฒนาที่สำคัญอีกประการหนึ่ง CryptoWall แพร่เชื้อผ่านทางเว็บไซต์โฆษณาที่ติดเชื้อและจัดการกับไฟล์หลายพันล้านไฟล์ทั่วโลก.

2014 – ชิ้นส่วนที่เป็นมิตรของ ransomware Cryptoblocker หลีกเลี่ยงไฟล์ Windows และไฟล์เป้าหมายที่มีขนาดต่ำกว่า 100 MB.

2014 – SynoLocker กำหนดเป้าหมายไปที่อุปกรณ์ Synology NAS โดยเข้ารหัสไฟล์ทุกไฟล์ที่พบ.

2014 – TorrentLocker ใช้ประโยชน์จากอีเมลขยะในการแพร่กระจายโดยมีพื้นที่ทางภูมิศาสตร์ที่แตกต่างกันตามเป้าหมายในแต่ละครั้ง นอกจากนี้ยังคัดลอกที่อยู่อีเมลจากสมุดที่อยู่ของผู้ใช้ที่ได้รับผลกระทบและส่งสแปมไปยังฝ่ายเหล่านั้นด้วย.

2015 – ชิ้นส่วนแรนซัมแวร์ที่ตรวจจับได้ยากอีกชิ้นหนึ่ง CryptoWall 2.0 ใช้ Tor สำหรับการไม่เปิดเผยตัวตนและมาในรูปแบบที่แตกต่างกันไป.

2015 – TeslaCrypt และ VaultCrypt สามารถอธิบายเป็นโพรง ransomware ในการที่พวกเขากำหนดเป้าหมายเกมที่เฉพาะเจาะจง.

2015 – CryptoWall 3.0 ปรับปรุงบนรุ่นก่อนด้วยการบรรจุในชุดหาประโยชน์.

2015 – CryptoWall 4.0 เพิ่มเลเยอร์อื่นในการเข้ารหัสโดยการตรวจสอบชื่อของไฟล์ที่เข้ารหัส.

2015 – ระดับถัดไปของ ransomware เห็น Chimera ไม่เพียง แต่เข้ารหัสไฟล์ แต่ยังเผยแพร่ออนไลน์เมื่อไม่จ่ายค่าไถ่.

2016 – Locky มาถึงที่เกิดเหตุตั้งชื่อเป็นหลักเพราะมันจะเปลี่ยนชื่อไฟล์สำคัญทั้งหมดของคุณเพื่อให้พวกเขามีนามสกุล. locky.

2016 – ตั้งอยู่บน BitTorrent KeRanger เป็นแรนซัมแวร์ตัวแรกที่ทำงานบน Mac OS X ได้อย่างสมบูรณ์.

2016 – ตั้งชื่อตามวายร้ายบอนด์ใน Casino Royale ที่ลักพาตัวความรักที่มีต่อดอกเบี้ยเพื่อรีดไถเงินโปรแกรม LeChiffre ใช้ประโยชน์จากคอมพิวเตอร์ระยะไกลที่ไม่ปลอดภัยบนเครือข่ายที่เข้าถึงได้ จากนั้นเข้าสู่ระบบและทำงานด้วยตนเองในระบบเหล่านั้น.

2016 – จิ๊กซอว์จะเข้ารหัสแล้วลบไฟล์อย่างต่อเนื่องจนกว่าจะได้รับค่าไถ่ หลังจาก 72 ชั่วโมงไฟล์ทั้งหมดจะถูกลบ.

2016 – SamSam ransomware มาพร้อมกับคุณสมบัติการแชทสดเพื่อช่วยเหลือผู้ประสบภัยจากการชำระค่าไถ่.

2016 – Petya ransomware ใช้ประโยชน์จากความนิยมของบริการแชร์ไฟล์บนคลาวด์โดยกระจายตัวผ่าน Dropbox.

2016 – เวิร์มแวร์แรนซัมแวร์ตัวแรกมาในรูปแบบของ ZCryptor ซึ่งติดไวรัสฮาร์ดไดรฟ์ภายนอกและแฟลชไดรฟ์ที่ต่อกับเครื่อง.

[year] – Crysis กำหนดเป้าหมายไดรฟ์แบบถอดได้และเครือข่ายและใช้วิธีการเข้ารหัสที่ทรงพลังซึ่งยากที่จะถอดรหัสด้วยความสามารถในการคำนวณของวันนี้.

[year] – WannaCry แพร่กระจายผ่านอีเมลฟิชชิงและผ่านระบบเครือข่าย โดยเฉพาะ WannaCry ใช้ลับๆ NSA ที่ถูกขโมยเพื่อติดระบบรวมถึงช่องโหว่อื่นใน Windows ที่ได้รับการติดตั้งมากกว่าหนึ่งเดือนก่อนปล่อยมัลแวร์ (รายละเอียดเพิ่มเติมด้านล่าง).

WannaCry ransomware

WannaCry ransomware น่าจะเป็นที่น่าอับอายที่สุดในปีที่ผ่านมาส่วนใหญ่เนื่องจากจำนวนคอมพิวเตอร์ที่ได้รับผลกระทบ มันกลายเป็น ransomware ที่แพร่กระจายเร็วที่สุดในประวัติศาสตร์ของ ransomware อย่างรวดเร็วส่งผลกระทบต่อ 400,000 เครื่องในการปลุก โดยทั่วไปแล้ว WannaCry ไม่ได้มีลักษณะเฉพาะมากนักจนมีผู้ติดเชื้อชื่อใหญ่และหน่วยงานของรัฐที่สำคัญทั่วโลกและใช้เครื่องมือเอาเปรียบ National Security Agency (NSA) ที่ขโมยมาเพื่อทำมัน.

เครื่องมือ NSA ที่ถูกขโมยเป็นส่วนหนึ่งของสาเหตุที่ WannaCry ประสบความสำเร็จในการแพร่กระจาย การรวมปัญหานี้เป็นความจริงที่ว่าหน่วยงานและธุรกิจจำนวนมากช้าที่จะเปิดตัวแพทช์ Windows ที่เหมาะสมซึ่งจะช่วยป้องกันการหาประโยชน์ในครั้งแรก Microsoft ผลักดันโปรแกรมแก้ไขนั้นในกลางเดือนมีนาคม [year] แต่ WannaCry ไม่ได้เริ่มติดระบบจนกว่าจะถึงเดือนพฤษภาคม.

ที่น่าสนใจตัวแรกของ WannaCry นั้นถูกขัดขวางโดยนักวิจัยด้านความปลอดภัยในโลกไซเบอร์และบล็อกเกอร์ซึ่งในขณะที่อ่านรหัสได้ค้นพบสวิตช์ฆ่าซึ่งเขียนลงในมัลแวร์ ตัวแปรแรกของ WannaCry จะตรวจสอบว่ามีบางเว็บไซต์อยู่หรือไม่ผลการพิจารณาจะดำเนินการต่อหรือไม่.

บล็อกเกอร์ด้านความปลอดภัยตัดสินใจที่จะเดินหน้าและลงทะเบียนไซต์ในราคาประมาณ $ 10 ซึ่งชะลอการแพร่กระจายของไวรัสอย่างมีนัยสำคัญ อย่างไรก็ตามผู้สร้างของ WannaCry นั้นสามารถนำเสนอสายพันธุ์ใหม่ได้อย่างรวดเร็ว (หนึ่งในนั้นมีสวิตช์ฆ่าเว็บไซต์อื่นที่ใช้เพื่อหยุดสายพันธุ์นั้น).

โดยรวมแล้วมีการคาดการณ์ว่า WannaCry ทำเงินสุทธิจากผู้สร้างด้วยบิทคอยน์มูลค่า $ 140,000 แม้ว่านี่จะไม่ใช่ผลรวมขนาดเล็ก แต่ก็ไม่ได้ใกล้เคียงกับเงินที่ได้รับประมาณ $ 325 ล้านจากผู้ที่อยู่เบื้องหลัง Cryptowall Version 3 ransomware ในปี 2015 นี่อาจเป็นเพราะการศึกษาที่ดีขึ้นเกี่ยวกับ ransomware หรือความล้มเหลวในไวรัส ดูเหมือนว่าสิ่งต่าง ๆ จะเลวร้ายลง.

“Cryptolocker ransomware” โดย Christiaan Colen CC Share-A-Like 3.0