ตารางทั้งหมดที่มีอยู่ในแผ่นโกงจะแสดงในตารางด้านล่างซึ่งง่ายต่อการคัดลอกและวาง.

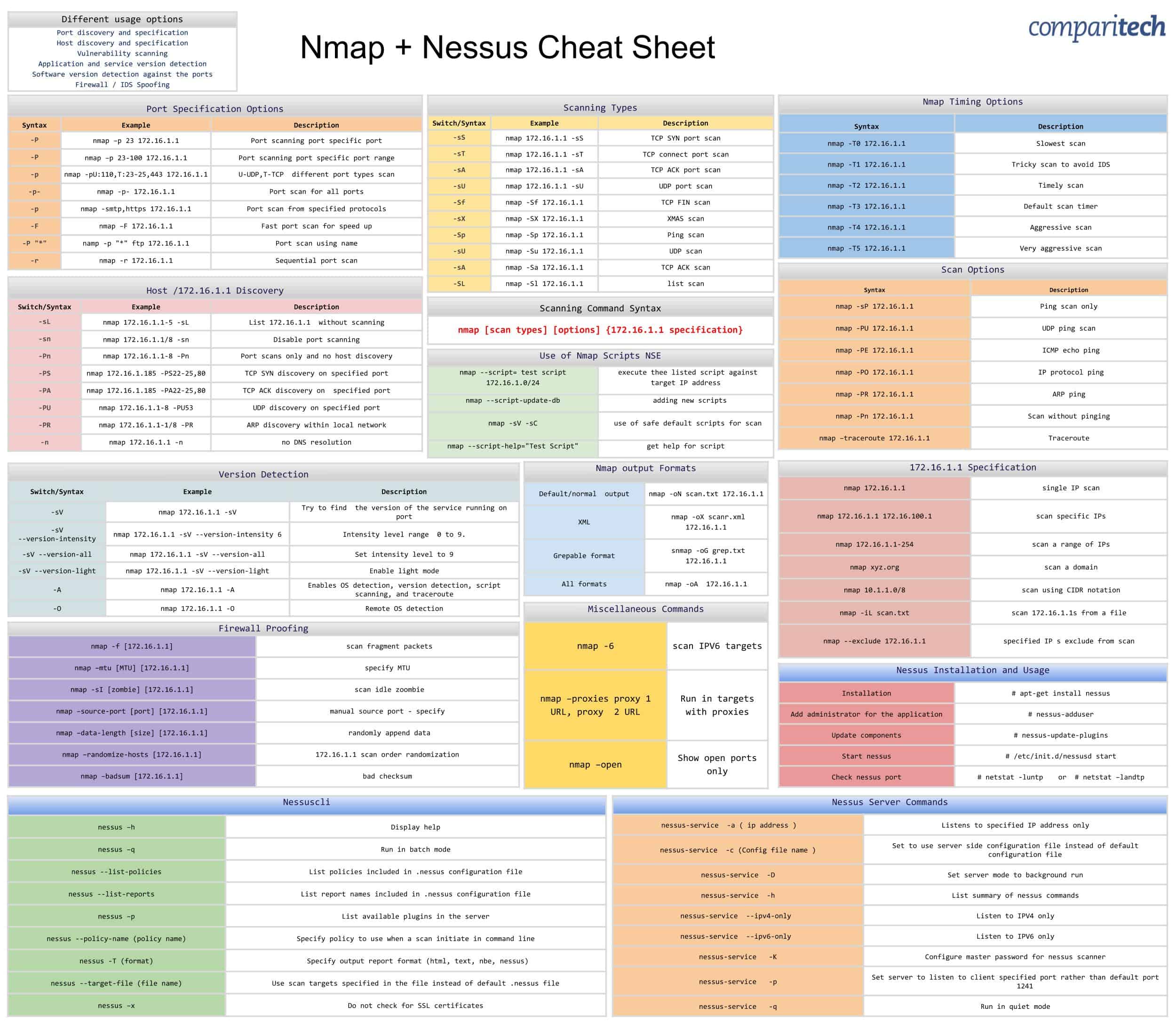

แผ่นชีท Nmap ครอบคลุม:

- ตัวเลือกการใช้ Nmap ที่แตกต่างกัน

- ไวยากรณ์คำสั่งสแกน

- ตัวเลือกข้อมูลจำเพาะพอร์ต

- การค้นพบโฮสต์ /172.16.1.1

- ประเภทการสแกน

- การตรวจสอบเวอร์ชัน

- ข้อกำหนด 172.16.1.1

- การใช้สคริปต์ NMAP NSE

- การพิสูจน์อักษรของไฟร์วอลล์

- รูปแบบเอาต์พุต NMAP

- สแกนตัวเลือก

- ตัวเลือกการกำหนดเวลา NMAP

- คำสั่งเบ็ดเตล็ด

ดูหรือดาวน์โหลดภาพ JPG ของ Cheat Sheet

คลิกขวาที่ภาพด้านล่างเพื่อบันทึกไฟล์ JPG (กว้าง 1945 x 2470 สูงพิกเซล) หรือคลิกที่นี่เพื่อเปิดในแท็บเบราว์เซอร์ใหม่ เมื่อรูปภาพเปิดขึ้นในหน้าต่างใหม่คุณอาจต้องคลิกที่ภาพเพื่อซูมเข้าและดู jpeg ขนาดเต็ม.

ดูหรือดาวน์โหลดไฟล์ PDF แผ่นชีท

คุณสามารถดาวน์โหลดไฟล์ PDF แผ่นชีทที่นี่ หากเปิดขึ้นในแท็บเบราว์เซอร์ใหม่เพียงคลิกขวาที่ PDF และไปที่ตัวเลือกการดาวน์โหลด.

สิ่งที่รวมอยู่ใน Cheat Sheet

หมวดหมู่และรายการต่อไปนี้รวมอยู่ในสูตรโกง:

ตัวเลือกการใช้ Nmap ที่แตกต่างกัน

| พอร์ตการค้นพบและข้อมูลจำเพาะ การค้นหาโฮสต์และข้อมูลจำเพาะ การสแกนช่องโหว่ การตรวจสอบเวอร์ชันของแอปพลิเคชันและบริการ การตรวจสอบเวอร์ชั่นของซอฟต์แวร์กับพอร์ต การปลอมแปลงไฟร์วอลล์ / IDS |

ไวยากรณ์คำสั่งสแกน

| nmap [ประเภทการสแกน] [ตัวเลือก] {ข้อมูลจำเพาะ 172.16.1.1} |

ตัวเลือกข้อมูลจำเพาะพอร์ต

| วากยสัมพันธ์ | ตัวอย่าง | ลักษณะ |

| -P | nmap –p 23 172.16.1.1 | พอร์ตการสแกนพอร์ตพอร์ตเฉพาะ |

| -P | nmap –p 23-100 172.16.1.1 | พอร์ตสแกนพอร์ตเฉพาะช่วงพอร์ต |

| -พี | nmap -pU: 110, T: 23-25,443 172.16.1.1 | สแกนพอร์ตชนิดต่าง ๆ U-UDP, T-TCP |

| -พี- | nmap -p- 172.16.1.1 | การสแกนพอร์ตสำหรับพอร์ตทั้งหมด |

| -พี | nmap -smtp, https 172.16.1.1 | การสแกนพอร์ตจากโปรโตคอลที่ระบุ |

| -F | nmap –F 172.16.1.1 | สแกนพอร์ตอย่างรวดเร็วเพื่อเพิ่มความเร็ว |

| -P "* * * *" | น้ำ -p "* * * *" ftp 172.16.1.1 | สแกนพอร์ตโดยใช้ชื่อ |

| -R | nmap -r 172.16.1.1 | การสแกนพอร์ตตามลำดับ |

การค้นพบโฮสต์ /172.16.1.1

| สวิทช์ / ไวยากรณ์ | ตัวอย่าง | ลักษณะ |

| -SL | nmap 172.16.1.1-5 -sL | รายการ 172.16.1.1 โดยไม่ต้องสแกน |

| -SN | nmap 172.16.1.1/8 -sn | ปิดใช้งานการสแกนพอร์ต |

| -Pn | nmap 172.16.1.1-8 -Pn | พอร์ตสแกนเท่านั้นและไม่มีการค้นพบโฮสต์ |

| -PS | nmap 172.16.1.185 -PS22-25,80 | การค้นหา TCP SYN บนพอร์ตที่ระบุ |

| -PA | nmap 172.16.1.185 -PA22-25,80 | การค้นหา TCP ACK บนพอร์ตที่ระบุ |

| -PU | nmap 172.16.1.1-8 -PU53 | การค้นหา UDP บนพอร์ตที่ระบุ |

| -พีอาร์ | nmap 172.16.1.1-1 / 8 -PR | การค้นพบ ARP ภายในเครือข่ายท้องถิ่น |

| -n | nmap 172.16.1.1 -n | ไม่มีการแก้ไข DNS |

ประเภทการสแกน

| สวิทช์ / ไวยากรณ์ | ตัวอย่าง | ลักษณะ |

| -เอสเอส | nmap 172.16.1.1 -sS | สแกนพอร์ต TCP SYN |

| -เซนต์ | nmap 172.16.1.1 -sT | การสแกนพอร์ตเชื่อมต่อ TCP |

| -SA | nmap 172.16.1.1 -sA | การสแกนพอร์ต TCP ACK |

| -SU | nmap 172.16.1.1 -sU | สแกนพอร์ต UDP |

| -เอสเอฟ | nmap -Sf 172.16.1.1 | สแกน TCP FIN |

| -SX | nmap -SX 172.16.1.1 | สแกน XMAS |

| -Sp | nmap -Sp 172.16.1.1 | ปิงสแกน |

| -SU | nmap -Su 172.16.1.1 | สแกน UDP |

| -SA | nmap -Sa 172.16.1.1 | สแกน TCP ACK |

| -SL | nmap -Sl 172.16.1.1 | สแกนรายการ |

การตรวจสอบเวอร์ชัน

| สวิทช์ / ไวยากรณ์ | ตัวอย่าง | ลักษณะ |

| -SV | nmap 172.16.1.1 -sV | ลองค้นหารุ่นของบริการที่ทำงานบนพอร์ต |

| -sV – รุ่นความเข้ม | nmap 172.16.1.1 -sV – รุ่นความเข้ม 6 | ระดับความเข้มช่วง 0 ถึง 9. |

| -sV – รุ่นทั้งหมด | nmap 172.16.1.1 -sV –version-all | ตั้งค่าระดับความเข้มเป็น 9 |

| -sV – รุ่นแสง | nmap 172.16.1.1 -sV –version-light | เปิดใช้งานโหมดแสง |

| – | nmap 172.16.1.1 -A | เปิดใช้งานการตรวจจับ OS การตรวจสอบรุ่นการสแกนสคริปต์และ traceroute |

| -O | nmap 172.16.1.1 -O | การตรวจจับระบบปฏิบัติการระยะไกล |

ข้อกำหนด 172.16.1.1

| nmap 172.16.1.1 | IP สแกนเดียว |

| nmap 172.16.1.1 172.16.100.1 | สแกน IP ที่เฉพาะเจาะจง |

| nmap 172.16.1.1-254 | สแกนช่วงของ IP |

| nmap xyz.org | สแกนโดเมน |

| nmap 10.1.1.0/8 | สแกนโดยใช้สัญกรณ์ CIDR |

| nmap -iL scan.txt | สแกน 172.16.1.1s จากไฟล์ |

| nmap – ไม่รวม 172.16.1.1 | IP ที่ระบุแยกออกจากการสแกน |

การใช้สคริปต์ NMAP NSE

| nmap –script = สคริปต์ทดสอบ 172.16.1.0/24 | รันสคริปต์ที่ระบุไว้กับที่อยู่ IP เป้าหมาย |

| nmap –script-update-db | เพิ่มสคริปต์ใหม่ |

| nmap -sV -sC | ใช้สคริปต์เริ่มต้นที่ปลอดภัยสำหรับการสแกน |

| nmap –script-help ="สคริปต์ทดสอบ" | รับความช่วยเหลือเกี่ยวกับสคริปต์ |

การพิสูจน์อักษรของไฟร์วอลล์

| nmap -f [172.16.1.1] | สแกนแพ็คเก็ตส่วน |

| nmap –mtu [MTU] [172.16.1.1] | ระบุ MTU |

| nmap -sI [zombie] [172.16.1.1] | สแกน zoombie ที่ไม่ได้ใช้งาน |

| nmap –source-port [พอร์ต] [172.16.1.1] | พอร์ตต้นทางด้วยตนเอง – ระบุ |

| nmap –data-length [size] [172.16.1.1] | ผนวกข้อมูลแบบสุ่ม |

| nmap –randomize-hosts [172.16.1.1] | 172.16.1.1 การสุ่มลำดับการสแกน |

| nmap –badsum [172.16.1.1] | การตรวจสอบที่ไม่ดี |

รูปแบบเอาต์พุต NMAP

| เอาต์พุตเริ่มต้น / ปกติ | nmap -oN scan.txt 172.16.1.1 |

| XML | nmap -oX scanr.xml 172.16.1.1 |

| รูปแบบ Grepable | snmap -oG grep.txt 172.16.1.1 |

| ทุกรูปแบบ | nmap -oA 172.16.1.1 |

สแกนตัวเลือก

| วากยสัมพันธ์ | ลักษณะ |

| nmap -sP 172.16.1.1 | ปิงสแกนเท่านั้น |

| nmap -PU 172.16.1.1 | การสแกน ping UDP |

| nmap -PE 172.16.1.1 | ICMP echo ping |

| nmap -PO 172.16.1.1 | ping โปรโตคอล IP |

| nmap -PR 172.16.1.1 | ping ARP |

| nmap -Pn 172.16.1.1 | สแกนโดยไม่กระตุก |

| nmap –traceroute 172.16.1.1 | traceroute |

ตัวเลือกการกำหนดเวลา NMAP

| วากยสัมพันธ์ | ลักษณะ |

| nmap -T0 172.16.1.1 | สแกนช้าที่สุด |

| nmap -T1 172.16.1.1 | สแกนหากินเพื่อหลีกเลี่ยง IDS |

| nmap -T2 172.16.1.1 | สแกนทันเวลา |

| nmap -T3 172.16.1.1 | เวลาสแกนเริ่มต้น |

| nmap -T4 172.16.1.1 | สแกนเชิงรุก |

| nmap -T5 172.16.1.1 | สแกนก้าวร้าวมาก |

คำสั่งเบ็ดเตล็ด

| nmap -6 | สแกนเป้าหมาย IPV6 |

| nmap –proxies proxy 1 URL, proxy 2 URL | ทำงานในเป้าหมายด้วยพร็อกซี่ |

| nmap –open | แสดงพอร์ตที่เปิดอยู่เท่านั้น |

แผ่นงาน Nmap + Nessus

หากคุณใช้ Nessus ด้วย Nmap ให้ดาวน์โหลดสูตรโกงนี้แทนเนื่องจากมีตารางทั้งหมดที่รวมอยู่ในแผ่นโกง Nmap บวกกับตาราง Nessus พิเศษอีกสามตาราง คลิกที่ภาพด้านล่างเพื่อเปิด JPG ในหน้าต่างใหม่ที่คุณสามารถบันทึกได้ หรือคุณสามารถดาวน์โหลดไฟล์ PDF ได้ที่นี่.

Nessus ติดตั้งและใช้งาน

| การติดตั้ง | # apt-get nessus ติดตั้ง |

| เพิ่มผู้ดูแลระบบสำหรับแอปพลิเคชัน | # nessus-adduser |

| ปรับปรุงองค์ประกอบ | # nessus-update-plugins |

| เริ่มต้น Nessus | # /etc/init.d/nessusd เริ่มต้น |

| ตรวจสอบพอร์ต Nessus | # netstat -luntp หรือ # netstat –landtp |

Nessuscli

| nessus –h | แสดงความช่วยเหลือ |

| nessus –q | ทำงานในโหมดแบทช์ |

| nessus – รายการนโยบาย | นโยบายรายการที่รวมอยู่ในไฟล์กำหนดค่า .nessus |

| nessus – รายการรายงาน | รายการชื่อรายงานที่รวมอยู่ในไฟล์การกำหนดค่า .nessus |

| nessus –p | รายการปลั๊กอินที่มีอยู่ในเซิร์ฟเวอร์ |

| nessus –policy-name (ชื่อนโยบาย) | ระบุนโยบายที่จะใช้เมื่อการสแกนเริ่มต้นในบรรทัดคำสั่ง |

| nessus -T (รูปแบบ) | ระบุรูปแบบรายงานผลลัพธ์ (html, text, nbe, nessus) |

| nessus –target-file (ชื่อไฟล์) | ใช้เป้าหมายการสแกนที่ระบุในไฟล์แทนไฟล์ .nessus ที่เป็นค่าเริ่มต้น |

| Nessus –x | อย่าตรวจสอบใบรับรอง SSL |

คำสั่งเซิร์ฟเวอร์ Nessus

| nessus-service -a (ที่อยู่ ip) | ฟังที่อยู่ IP ที่ระบุเท่านั้น |

| nessus-service -c (ชื่อไฟล์กำหนดค่า) | ตั้งค่าให้ใช้ไฟล์กำหนดค่าฝั่งเซิร์ฟเวอร์แทนไฟล์กำหนดค่าเริ่มต้น |

| nessus-service -D | ตั้งค่าโหมดเซิร์ฟเวอร์ให้ทำงานในพื้นหลัง |

| nessus-service -h | รายการสรุปของคำสั่ง nessus |

| nessus-service –ipv4-only | ฟัง IPV4 เท่านั้น |

| nessus-service –ipv6-only | ฟัง IPV6 เท่านั้น |

| nessus-service -K | กำหนดค่ารหัสผ่านหลักสำหรับเครื่องสแกนเนอร์ Nessus |

| nessus-service -p | ตั้งค่าเซิร์ฟเวอร์ให้ฟังพอร์ตที่ลูกค้าระบุแทนพอร์ตเริ่มต้น 1241 |

| nessus-service -q | ทำงานในโหมดเงียบ |

ไม่สามารถให้ความคิดเห็นได้เนื่องจากเป็นภาษาไทย แต่จะสามารถแปลงภาษาไทยเป็นภาษาอื่นได้ โดยใช้เครื่องมือแปลภาษาออนไลน์ หรือใช้ภาษาอังกฤษเพื่อแสดงความคิดเห็นในเนื้อหานี้ได้ ขอบคุณค่ะ

ไม่สามารถให้ความคิดเห็นได้เนื่องจากเป็นภาษาไทย แต่จะสามารถแปลงภาษาไทยเป็นภาษาอื่นได้ โดยใช้เครื่องมือแปลภาษาออนไลน์ หรือใช้ภาษาอังกฤษเพื่อแสดงความคิดเห็นในเนื้อหานี้ได้ ขอบคุณค่ะ

ไม่สามารถให้ความคิดเห็นได้เนื่องจากเป็นภาษาไทย