Un botnet este un grup de computere controlate de un hacker. Metoda de control combină două avantaje cheie pentru hacker. În primul rând, amplifică daunele pe care le pot face și, în al doilea rând, atacurile nu provin din propriul computer, ceea ce le face aproape imposibil de urmărit.

Dacă computerul dvs. este infectat de malware, acest lucru nu v-ar face doar victimă a infracțiunilor informatice, ci și în mod involuntar, și un complice. În acest articol veți afla cum sunt create botnetele, ce fac ele și cum puteți împiedica computerul dvs. să fie controlat de un hacker.

Ce fac botnetele?

Botnets pot fi utilizate pentru orice tip de atac de hacker. Cu toate acestea, sunt utilizate mai ales în acele strategii de atac care necesită volum de trafic. O botnet poate conține oriunde de la 100.000 la nord de 5 milioane de calculatoare zombie.

Cele trei scopuri principale ale botnetelor sunt frauda de clic, distribuirea de e-mailuri spam și atacurile DDoS.

Faceți clic pe fraudă

Un model de prețuri de comert electronic percepe agenții de publicitate o sumă minusculă de fiecare dată când cineva face clic pe reclame pe o pagină web. Unele publicații online costă pe afișare pe pagină, adică de câte ori este încărcată pagina care conține anunțul într-un browser.

Aceste două metode de plată pentru afișarea reclamei online sunt deschise abuzurilor. Chiar dacă sistemele de urmărire ale terților pot verifica numărul raportat de clicuri sau afișări, nu există o modalitate imediată de a evalua calitatea contactelor respective. Așadar, este imposibil de spus dacă o internautistă a făcut clic pe un link, deoarece ea a fost într-adevăr interesată să afle mai multe, sau a fost păcălită să facă clic. În egală măsură, este imposibil de spus dacă acel clic a fost efectiv făcut de un mouse sau generat de un program.

Originea fiecărui vizitator poate fi verificată, deoarece fiecare computer conectat la internet are o adresă unică și acțiunile efectuate pe un site de pe aceste adrese pot fi înregistrate.

Deci, declarația de activitate va afișa o adresă sursă diferită pentru fiecare eveniment. Cu toate acestea, în frauda de clic, acele sute de mii de vizitatori ai unei pagini au fost de fapt computerele zombie dintr-o botnet regizată de un hacker și deloc consumatori reali.

E-mail spam

Ați primit vreodată răspunsuri de la prieteni care vă întreabă de ce ați trimis un e-mail recomandând un card de credit aprobat în prealabil sau pilule pentru a spori puterea sexuală? Desigur că nu ați trimis aceste e-mailuri – un hacker a intrat în contul dvs. și a trimis un e-mail spam către toate persoanele din lista dvs. de contacte.

Botnet-urile sunt folosite pentru a aduna datele de autentificare prin e-mailuri de tip phishing. Aceste e-mailuri par să provin de la furnizorul de e-mail și vă spun că trebuie să urmați un link și să vă autentificați din nou. Acest link vă duce la o copie a paginii de conectare, care este deținută de hacker. Când vă autentificați, dați hackerului datele dvs. de acreditare pentru a intra în contul de e-mail.

Cererea de autentificare falsă se numește „phishing” și se folosește, de asemenea, pentru a încerca oamenii să predea detaliile de autentificare pentru o gamă largă de servicii online, inclusiv eBay, PayPal, Amazon și servicii bancare online..

În prezent, aceste e-mailuri speculative sunt gestionate prin intermediul unor botnete. Hackingul de conturi de e-mail pentru a livra spam se realizează și prin intermediul botnet-urilor. Într-o campanie de phishing, botnet oferă hackerului anonimatul. Cu toate acestea, la livrarea de spam, atracția unei botnet este mai mult ca volum. Identitatea expeditorului ar putea fi întotdeauna urmărită urmărind cine a plătit agentul de publicitate pentru a livra reclama prin e-mail.

Atacuri DDoS

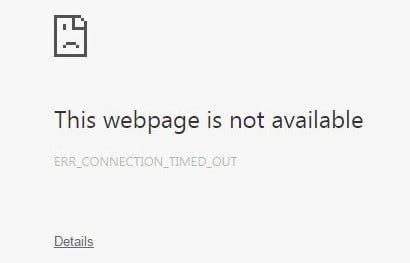

Cea mai frecventă utilizare a botnet-urilor este „refuzul distribuit al serviciului” sau atacul DDoS. Când accesați o pagină web, browserul dvs. trimite o solicitare serverului gazdă a site-ului. Browserul va aștepta doar atât de mult. Dacă nu se primește niciun răspuns în câteva secunde, browserul vă va oferi unul dintre o serie de mesaje de eroare pentru a vă informa că această solicitare a expirat sau că pagina nu este disponibilă.

În cele mai multe cazuri, aceste mesaje de eroare nu explică corect situația. De fapt, gazda acelei pagini web pe care o dorești ar putea fi sub un atac DDoS.

Gazdele site-ului web nu pot răspunde decât la atât de multe solicitări simultan. Site-urile care se așteaptă cu mult trafic pun balanțele de încărcare în fața serverelor lor. Aceste dispozitive distribuie traficul uniform pe o serie de servere. Cu toate acestea, dacă cererea pentru pagini deținute de o gazdă depășește capacitatea de a răspunde sistemului, solicitările care sosesc sunt introduse într-o coadă sau pur și simplu ignorate dacă nu există un sistem de așteptare în loc.

Cantitatea pură de solicitări care pot fi trimise simultan printr-o botnet copleșește chiar și cele mai mari sisteme de server gazdă și sisteme de coadă. Cererile autentice sunt trimise până în spatele cozii, pe care browserul tău renunță la așteptarea unui răspuns și îți spune că pagina nu este disponibilă.

Atacurile DDoS au devenit acum atât de ambițioase încât atrag titlurile internaționale. Un atac din 2016 asupra unui sistem de adresare internet a blocat Amazon, Twitter și Netflix. Acest atac a fost făcut de botnetul Mirai. Guvernul rus folosește frecvent atacuri DDoS pentru a destabiliza democrațiile din fostele sale state satelite. În 2016, site-ul Comisiei Electorale Bulgară a primit 530 de milioane de solicitări de pagini într-o singură zi, în ciuda faptului că întreaga populație a țării este de doar 7,2 milioane.

Serverele Sony au fost blocate printr-un atac DDoS în 2014, care bloca jucătorii online. Potrivit firmei de securitate cibernetică Akamai, sectorul de jocuri online și jocuri de noroc este cea mai mare țintă a atacurilor DDoS. Serverele multor jocuri sunt în permanență atacate, iar atacurile DDoS asupra jucătorilor individuali sunt din ce în ce mai frecvente.

Industria Botnet

Proprietarul unei botnet este numit botmaster sau bot herder.

Botmaster-ul nu este singura persoană care poate utiliza botnetul. Unii botmasteri nu lansează niciodată propriile lor atacuri. În schimb, unele botnete sunt doar destinate a fi un serviciu pentru închiriere. Chiar și hackerii care au agendă pentru botnet-urile lor își vor închiria orele libere ca infrastructură informatică. Multe atacuri de botnet sunt plătite și lansate de către persoane care nici măcar nu rulează botnetul.

Durata atacului

Apariția și evoluția industriei botnetului ar putea explica caracteristicile schimbătoare ale atacurilor. Cercetările lui Akamai evidențiază câteva detalii interesante. Deși volumul traficului în atacuri continuă să crească, durata medie a atacului pare să scadă. Acest lucru se datorează probabil unei noi piețe a industriei: atacuri asupra persoanelor, mai degrabă decât a corporațiilor.

Inițial, serviciile de botnet-for-rent erau disponibile în blocuri de 24 de ore. Cu toate acestea, o abordare directă către public a creat disponibilitatea atacurilor care durează doar o oră, 20 de minute sau chiar cinci minute.

Scurtele explozii de atac sunt doar ceea ce jucătorii și jucătorii de poker au nevoie pentru a elimina un adversar cheie și pentru a câștiga jocul. Aceste servicii DDoS pentru închiriere devin disponibile pe scară largă pe platformele de vânzări cunoscute. Această nouă dezvoltare în industrie ar putea de asemenea să explice descoperirea lui Akamai că majoritatea atacurilor sunt îndreptate către jocuri online și jucători individuali.

Un atac scurt poate fi acum cumpărat cu 5 dolari, ceea ce aduce prețul închirierii unui atac în bugetul adolescenților răzbunători.

Tipuri de botnet

Botnetele nu sunt singura metodă pe care hackerii o pot folosi pentru a lansa un atac. Serviciile de stocare în cloud sunt, de asemenea, surse utile de clone de atac și lovirea unui DNS, a unui timp sau a unui server de poștă cu adrese sursă distorsionate pot crește volumul traficului direcționat către un computer țintă cu un factor de 20.

Atacurile bazate pe cloud și reflector sunt mai complicate și sunt mai susceptibile de a fi utilizate în atacuri personalizate, mai degrabă decât de un serviciu de închiriere. Botnetele își fac timp să se asambleze și, odată ce acele computere zombie au fost infectate, hackerul nu mai are altceva de făcut decât să emită comenzi de atac..

Acest lucru înseamnă că costul întreținerii unei botnet este marginal și este puțin probabil ca herder-ul bot să se îndepărteze de acesta, în timp ce există bani în plus pentru a fi eliminați din sistemul lor. Acesta este motivul pentru care costul unui atac DDoS pentru închiriere continuă să scadă. Atacurile scurte și ieftine fac ca DDoS să fie accesibil unei piețe de consum și îi ajută pe hackeri să găsească noi surse de venit într-un grup de furnizori din ce în ce mai aglomerat..

Troieni și zombi

Probabil știi ce este un virus computerizat. Este o eroare de malware care ajunge pe computer pe internet sau pe un stick USB sau DVD infectat. Firewall-urile blochează cererile de conectare primite, care a fost modul original prin care virușii se aruncă pe computer pe internet. Cu toate acestea, firewall-urile nu blochează mesajele primite dacă răspund la o solicitare de ieșire.

Hackerii au dezvoltat troieni, astfel încât să poată deschide o conexiune din spatele unui firewall și să lase orice alt program pe computer. Toți principalii producători de software lansează actualizări pentru aplicațiile lor. Programele lor se verifică periodic cu serverele lor de acasă și caută instrucțiuni. Dacă există o actualizare disponibilă, programul respectiv va fi descărcat pe computer. Troienii folosesc aceleași metode de operare. Odată ce un hacker are un troian pe computer, poate pune mai mult malware pe serverul său, pe care troianul îl va descărca și instala automat.

Troianul inițial trebuie să fie doar un program foarte mic. Sarcina sa este doar inițierea descărcărilor. Programele mai mari, mai complicate și dăunătoare vin mai târziu. Unul dintre aceste programe mai noi poate face computerul dvs. un „zombie”. Calculatoarele zombie sunt membrii botnetului. Deci, o botnet este un grup de calculatoare zombie.

Zombie merge cu o etapă mai departe decât un troian. Nu numai că spionează activitățile dvs. și trimite datele dvs. private către controlorul său, dar va lansa și atacuri asupra altor computere la comandă. În esență, computerul dvs. devine o stație de releu pentru atac. Această strategie este că, dacă cineva urmărește vreodată sursa atacului, vei primi vina și nu hackerul.

Detectare zombie

Este dificil să detectați dacă computerul dvs. a fost cooptat într-o botnet. Deși un atac generează volume foarte mari de trafic, contribuția fiecărui zombie nu este foarte impozabilă. În fiecare atac, zombie-ului individual poate fi comandat să trimită un singur mesaj. Este inundația coordonată de mesaje false de solicitare de la sute de mii de surse, care face ca atacurile DDoS să fie atât de eficiente, astfel încât să nu observați niciun fel de deteriorare a performanței pe computer.

Un alt factor care face participarea computerului dvs. la o botnet dificil de detectat este obscuritatea numelor de proces utilizate de computer. Puteți să consultați procesele active din Managerul de activități, dar găsiți doar nume de sarcini nespecifice, cum ar fi „Service Host” sau „System”. Frecvența cu care software-ul legitim caută actualizări, descărcări și instalarea acestora poate fi de asemenea contabilă volume mari de activitate pe computer atunci când ar trebui să fie inactiv.

Din fericire, câteva servicii vă vor ajuta să identificați activitatea botnet pe computer. Aceste trei servicii de detectare a botnet-urilor online sunt gratuite pentru acces:

Scaner IP Simda Botnet al Kaspersky

Acest site face o verificare rapidă împotriva bazei de date Kaspersky cu adrese IP infectate. Compania antivirus scanează internetul pentru traficul de botnet și înregistrează adresele acelor calculatoare care au participat la atacurile DDoS. Astfel, imediat ce vă conectați la pagină, veți putea vedea dacă computerul dvs. a luat parte la un atac. Dacă nu sunteți pe listă, puteți fi mai sigur că computerul dvs. nu face parte dintr-o botnet.

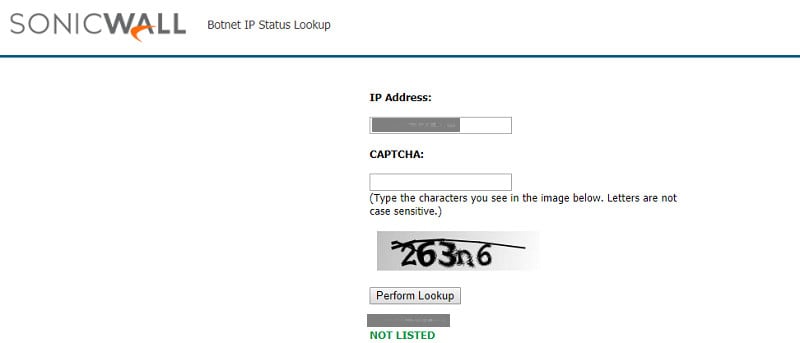

Căutarea IP Botnet a Sonicwall

Utilitatea Sonicwall funcționează pe aceeași logică ca și verificatorul Kaspersky, căutând adrese dintr-o listă de zombi. Există însă o mică diferență cu această facilitate: nu detectează automat adresa dvs. IP. Puteți găsi propria dvs. adresă IP pur și simplu prin Googling, „Care este IP-ul meu?” Cu toate acestea, aveți și posibilitatea de a verifica starea adreselor, altele decât dvs..

RUBotted

Această detecție a botnet-urilor este produsul renumitei companii de cibersecuritate Trend Micro. În mod curios, nu puteți obține utilitarul de detectare autonom de pe site-ul propriu al companiei, dar îl puteți obține de pe Cnet. Trend Micro a integrat funcționalitatea sistemului de detecție RUBotted în instrumentul său gratuit de eliminare a botnet-ului, numit HouseCall (a se vedea mai jos). Acest instrument se lansează la pornirea sistemului și continuă să funcționeze ca proces de fundal pentru a vă avertiza cu privire la potențialul zombification de botnet.

Eliminarea programului Botnet

Să te cureți și să rămâi așa este un proces în trei etape. Trebuie să detectați dacă computerul dvs. este deja parte dintr-o botnet, să eliminați programul de control și apoi să instalați blocante care să păstreze malware de pe dispozitiv. Unele utilități vor îndeplini toate aceste funcții.

Apel la domiciliu

Acesta este programul de curățare al Trend Micro, care inițial a complimentat RUBotted. Cu toate acestea, acum utilitarul include metode de detectare, ceea ce înseamnă că, dacă instalați HouseCall, nu veți avea nevoie de RUBotted. Acest serviciu gratuit de asemenea afectează viruși, viermi, troieni și alte forme de malware.

Norton Power Eraser

Acesta este un instrument Norton gratuit de la marca de consum Symantec. Acest produs de curățare depășește procedurile obișnuite ale instrumentului tău de eliminare a programelor malware. Va trebui să reporniți în timpul operației de curățare. Compania recunoaște că acest utilitar este puțin exagerat, identificând uneori programe legitime drept malware. Cu toate acestea, este mai bine să fii în siguranță decât să-mi pară rău.

Instrument de îndepărtare rapidă a vindecărilor de zombie

Acest program de curățare a botnet-urilor gratuit a fost dezvoltat în funcție de Ministerul Electronicii și IT al Indiei. Acesta este doar un exemplu al modului în care guvernele din economiile avansate și în curs de dezvoltare încurajează întreprinderile tehnologice să dezvolte software de blocare a botnet-urilor și să îl distribuie gratuit.

Protecție zombie

Din fericire, majoritatea companiilor de sisteme de operare și browser sunt conștiente de malware-urile botnet și închid constant punctele slabe de securitate pentru a îngreuna accesul la toate tipurile de malware pe computerul dvs. și a crea ravagii. Așadar, prima strategie pe care trebuie să o implementați pentru a vă proteja computerul sau dispozitivul mobil de infecții este să vă asigurați că faceți mereu upgrade la cele mai recente versiuni de software.

Majoritatea actualizărilor software sunt gratuite, așa că merită să permiteți aplicațiilor cunoscute să se actualizeze automat. Cu toate acestea, versiunile majore noi ale acestor sisteme sunt uneori lansate ca produse separate, ceea ce înseamnă că trebuie să îl cumpărați din nou.

Mai rău, totuși, unele versiuni mai vechi ale software-ului devin „dezacordate” și este posibil ca computerele mai vechi să nu poată rula ultima versiune a sistemului de operare. În aceste cazuri, este mai bine să cumpărați un computer nou.

Dincolo de menținerea computerului și a software-ului la zi, iată câteva alte strategii de implementare.

Protejați-vă wifi-ul

Hotspot-urile Wi-Fi false și hotspot-urile deschise pot oferi hackerilor acces la dispozitivul mobil sau laptopul tău

Acest lucru le va permite să descarce programe botnet și troiene. Dacă îți place să mergi la o cafenea sau un bar care are wifi gratuit, fii atent la ce rețea te conectezi. Pot exista mai multe. Orice dispozitiv cu o placă de rețea wireless poate crea un hotspot wifi. Aceasta include alte computere și telefoane, nu doar routere.

Este posibil să observați că atunci când deschideți lista rețelelor disponibile, sunt listate mai multe dispozitive

Acestea au, de obicei, nume care vă oferă o idee dacă sunt hotspot-uri create de telefoanele sau laptopurile din apropiere. Cu toate acestea, oricine poate modifica cu ușurință numele rețelei (SSID) pentru a apărea ca și cum ar fi un serviciu oficial furnizat de local.

Dând un hotspot fals un nume similar afacerii (de exemplu, „Starbucks Wifi”) și folosind aceeași parolă ca hotspot-ul oficial, hackerul vă poate păcăli să vă conectați.

Faza inițială de conectare implică schimbul de chei de securitate, care vor proteja transmisia de date între dvs. și hotspot de către furtunii. Cu toate acestea, hotspot controlează acest proces, astfel încât dacă hackerul desemnează cheia pe care dispozitivul dvs. o va folosi pentru sesiune, atunci el poate intercepta și citi toate datele trimise și primite prin rețea. Aceasta permite introducerea de malware, care ar putea include software-ul botnet.

Hotspoturile deschise nu necesită introducerea unei parole

Laptopul sau dispozitivul dvs. mobil vor continua să caute semnale wifi chiar și atunci când este în modul de repaus. Va încerca întotdeauna să se conecteze ori de câte ori poate.

Pentru a preveni acest scenariu, opriți wifi-ul pe dispozitivul mobil sau laptopul înainte de a ieși din casă. Activați-o din nou când ajungeți la destinație și aveți acces la un hotspot de încredere.

Instalați un VPN cu protecție wifi automată.

Software-ul creează un tunel criptat pe care numai programul client de pe dispozitivul dvs. și serverul său de origine îl pot decripta. Acest lucru înseamnă că, chiar dacă sfârșiți să rulați conexiunea dvs. printr-un hotspot de hacker, niciun botnet sau program Trojan nu vă poate invada computerul, telefonul sau tableta..

Dispozitivele mobile sunt moda actuală printre hackerii care caută zombie botnet. Spre sfârșitul lui [year], virusul WireX a făcut zombie botnet de 150.000 de dispozitive Android în câteva săptămâni.

Activați firewall și antivirus

Instalați un firewall, obțineți un program antivirus și țineți-le pornite

Deși antivirus gratuit de obicei nu este bun, producătorul sistemului de operare are probabil firewall-uri și opțiuni antivirus care nu costă nimic de utilizat.

Uneori, este posibil să fiți frustrat de firewall-ul dvs. care blochează accesul la anumite utilități și vă împiedică să descărcați software gratuit gratuit. Cu toate acestea, acordați atenție acestor recomandări, deoarece au ca scop să vă păstreze computerul liber de troieni și programe de control zombie.

Obțineți protecție DDoS

VPN-urile oferă confidențialitate pe internet

Unii furnizori VPN și-au extins serviciile pentru a adăuga protecție DDoS. NordVPN, ExpressVPN, VyprVPN, PureVPN și TorGuard sunt doar câteva companii capabile să absoarbă volume foarte mari de atacuri DDoS.

Acest serviciu ar fi ideal pentru jucătorii și jucătorii care cad frecvent pradă atacurilor în momentele cruciale ale unui joc. În acest scenariu, sunteți reprezentat de o adresă de internet furnizată de compania VPN. Tot traficul îndreptat către dumneavoastră merge mai întâi către serverul VPN, care are capacitatea de a absorbi cererile de prisos. Cererile reale vă sunt transmise pe un tunel criptat.

Soluția VPN este, de asemenea, o opțiune bună pentru întreprinderile mici care își rulează propriile servere web

În acest caz, ar trebui să cumpărați un serviciu dedicat de adrese IP de la VPN. Adresa IP este înregistrată ca gazdă a site-ului dvs. web. Trebuie să mențineți o conexiune permanentă la serverul VPN căreia i s-a alocat adresa dvs. IP.

Când apar atacuri DDoS pe site-ul dvs. web, acestea trec mai întâi prin serverul VPN, care filtrează solicitările false, în timp ce transmit cereri autentice de pagini web către serverul dvs. pe un tunel criptat.

Protecția de criptare dintre dvs. și serverul VPN este o parte esențială a protecției DDoS. Nu doriți ca hackerii să vă descopere adresa IP reală, deoarece aceștia ar putea ocoli serverul VPN și ataca serverul dvs. gazdă direct.

Cloudflare, Akamai și Incapsula oferă soluții mai sofisticate pentru întreprinderile mai mari

Aceste companii utilizează, de asemenea, conexiuni VPN între serverele lor și clienții lor. Din nou, la fel ca în cazul protecției DDoS VPN, este dobândită o a doua adresă IP pentru client și care indică serverul de protecție.

Cloudflare este remarcabil pentru paginile sale provocatoare. Când vedeți un ecran pre-ecran pe un site web care vă așteaptă să declarați „Nu sunt un robot”, este în acțiune Cloudflare.

Există multe tipuri diferite de atacuri DDoS și atunci când volumul traficului crește la niveluri periculoase pe o adresă IP protejată de unul dintre aceste servicii de atenuare a DDoS, companiile aruncă o diversiune a întregului trafic către „scrubbers”. Aceste servere examinează cererile primite pentru caracteristicile activității botnetului și renunțați la orice solicitare suspectă, transmitând în același timp trafic real către client.

Descărcați torentele cu prudență

Fii foarte atent la ce descarci

De obicei, torrenterii nu desfășoară scepticismul necesar și vor descărca nimic. Fii deosebit de atent la site-urile torrent care necesită să instalezi un utilitar de descărcare înainte de a-ți permite accesul la fișiere.

Nu descărcați niciodată fișierele care nu au extensii de fișiere recunoscute

Programele executabile nu se încheie doar în „.exe”.

Evitați fișierele comprimate care necesită un decupaj specific pentru a avea acces

Chiar și fișierele zip standard pe care sistemul dvs. de operare știe deja să le acceseze pot ascunde programe. Dacă te uiți la un fișier zip descărcat și vezi extensii de fișiere pe care nu le recunoașteți, ștergeți întregul fișier zip și căutați o altă sursă.

Feriți-vă de instalatorii de aplicații

Invata sa arati un cal cadou in gura

Acesta este un sfat deosebit de relevant în cazul software-ului, deoarece troienii au fost numiți după un truc folosit în Grecia Antică. Un oraș asediat a descoperit o minunată și enormă statuie de lemn a unui cal în afara porților lor într-o dimineață și a luat-o înăuntru pentru a o admira. În timpul nopții, soldații inamici ascunși în structură au alunecat și au ucis toți oamenii din orașul lor în paturile lor. Acesta a fost calul troian, iar malware-ul troian copiază succesul său.

Este posibil să vedeți un utilitar util care este disponibil gratuit. Descărcați fișierul, deschideți instalatorul și apoi faceți clic prin expertul de instalare până când aveți acea aplicație gata de utilizare. Aplicația poate fi un instrument cu adevărat util și poate funcționa foarte bine. Cu toate acestea, procesul de instalare automată ar fi putut de asemenea să alunecă un troian pe computerul dvs., care vă va invita în programele de botnet fără să știți.

Unii producători de software autentici folosesc și această metodă pentru a genera bare de instrumente iritante pe computer, pentru a modifica setările pentru a afișa reclame în browserul dvs. și pentru a modifica motorul de căutare implicit.

Aceste vrăjitori de instalare vă vor întreba deseori dacă doriți să efectuați aceste modificări sau să instalați software-ul suplimentar. Mulți oameni fac doar clic pe aceste ecrane de instalare și, de aceea, sunt de acord să aibă instalate suplimente neplăcute, spyware și malware.

Asigurați-vă că instalați aplicații doar de pe site-ul web al producătorilor de software

Verificați recenziile programului înainte de instalare pentru a vă asigura că nu este o înșelătorie sau un troian înainte de a apăsa pe butonul de descărcare.

Descărcările de cărți electronice pot conține PDF-uri infectate

Puteți vizita un site care conține o mulțime de informații și puteți vedea o ofertă de e-mail gratuit care vă va permite să citiți un subiect complicat offline în timpul navei dvs. zilnice. Acesta este un instrument comun de marketing și este conceput ca un stimulent pentru a vă oferi datele de contact. Cu toate acestea, aveți grijă să descărcați PDF-uri.

Structura unui PDF poate ascunde programe

Acest lucru este deosebit de riscant dacă sistemul dvs. este configurat să deschidă PDF-uri în browser. Închideți această opțiune pentru început. De asemenea, asigurați-vă că dezactivați JavaScript în vizualizatorul dvs. PDF.

Înainte de a descărca un ebook, asigurați-vă că nu trebuie să descărcați un program de citire special

Fii suspect de fișierele care necesită cititori non-standard de pe același site pentru a le deschide. Evitați fișierele cu zip care necesită o utilitate proprie de decompresie.

Verificați online informațiile despre site-ul web provenit din PDF și vedeți dacă altcineva a raportat probleme după descărcarea fișierului.

Fișierele atașate pe e-mail pot conține malware

Nu descărcați fișierele atașate la e-mailuri speculative care provin de la persoane pe care nu le cunoașteți

Dacă un prieten sau un coleg îți trimite un fișier neobișnuit, vorbește mai întâi cu persoana respectivă înainte de a-l descărca și deschide. Este posibil ca e-mailul care conține atașamentul să nu fi fost trimis de către persoana respectivă. Poate fi produsul unei botneturi care a intrat în contul de e-mail al prietenului tău și a trimis e-mailul sub numele lor.

Înșelătorii de phishing nu sunt singura modalitate prin care hackerii îți pot obține informațiile de autentificare pentru contul tău de e-mail și alte servicii online

Un program secret numit „keylogger” poate înregistra tot ceea ce introduceți și trimite numele dvs. de utilizator și parola în baza de date a hackerului fără să știți. Keylogger-urile pot fi instalate de programe troiene care se maschează ca atașamente de e-mail.

Atacul lucrurilor

Aproape orice produs de consum cu cuvântul „inteligent” în fața numelui are un cip computer în el și se poate conecta la internet. Echipamentele inteligente pot comunica cu firma producătoare pentru actualizări ale firmware-ului și monitorizării performanței. Aceste produse activate pe internet includ televizoare, frigidere, contoare de electricitate, camere de securitate și chiar mașini.

Echipamentele Plug ‘n Play includ imprimante, routere, console de jocuri, set-top box-uri, ceasuri, jucării, drone și echipamente de bucătărie. Aceste dispozitive operează procedurile de descoperire a rețelei prima dată când le porniți. Vor detecta echipamente compatibile din apropiere și se vor configura în mod corespunzător.

Orice produs care poate fi actualizat pe internet sau poate comunica cu alte dispozitive din casă prin intermediul routerului wifi face parte din ceea ce este cunoscut sub numele de „Internet of Things”. Dispozitivele IoT pot fi hackate.

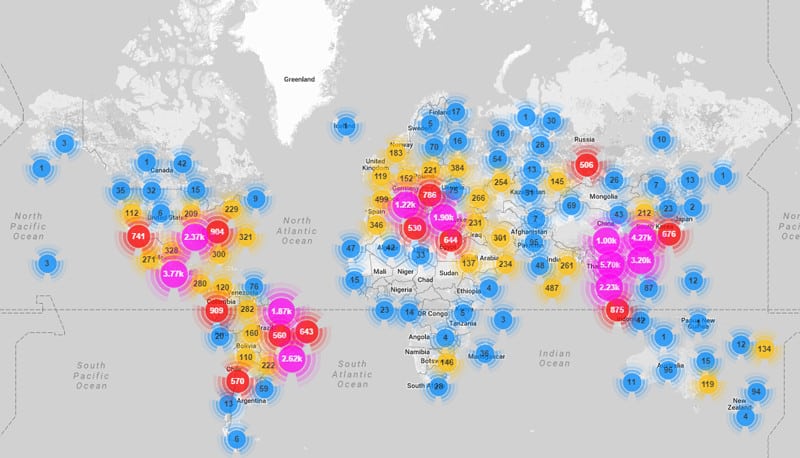

Botnetul Mirai care a atacat Sony în 2016 nu era format din computere zombie, ci era format din dispozitive inteligente – în special camere de securitate și playere DVR. O analiză Incapsula a unui atac Mirai a relevat faptul că au participat mai puțin de 50.000 de dispozitive și totuși acest botnet și imitatorii săi pot provoca pagube globale pe web.

Sursa imaginii: Imperva

Sursa imaginii: Imperva

Procedurile sloppy implementate de creatorii acestor produse au făcut posibil accesul hackerilor. Adesea, producătorii folosesc același nume de cont implicit și parolă pentru aceste gadgeturi pentru a le face accesul la întreținere mai ușor. Odată ce hackerii descoperă parola pentru un echipament, fiecare copie a acelui model poate fi accesată peste tot în lume, creând un botnet foarte mare și ușor de dirijat.

Routerele Wifi sunt livrate cu un cont de administrare standard, pe care cumpărătorii îl modifică foarte rar. Vă puteți proteja routerul de a fi deturnat de hackeri, navigând în secțiunea de cont de utilizator de pe routerul dvs. și schimbând parola. Dacă routerul nu este proaspăt, poate fi deja infectat cu malware. Restabiliți-l la setările din fabrică pentru a șterge toate modificările software înainte de a schimba parola de administrator și a conecta dispozitivele.

Firmware-ul de pe dispozitivele inteligente este mult mai dificil de protejat, deoarece este adesea inaccesibil și nu are o consolă de administrare. Producătorii nu doresc întotdeauna să schimbi datele de acces la aceste gadgeturi, deoarece nu au proceduri în cadrul rutinelor lor de contact de întreținere pentru a da dovadă de confidențialitate inițiată de utilizator. În aceste cazuri, trebuie să vă bazați pe producător să fie suficient de inteligent pentru a crea credențe de acces care nu pot fi hackate. Dacă nu aveți încrederea că achiziția dvs. potențială poate fi imunizată, căutați alte modele. Producătorii de produse uluite vor primi fie cu planul, fie vor ieși din activitate.

Dacă toate celelalte nu reușesc, încercați versiunea IoT de la Trend Micro a utilității sale anti-malware HouseCall. Acest lucru este gratuit de utilizat, deci nu veți pierde banii. Tărâmul IoT este nou pentru cibersecuritate. Ar trebui să vă așteptați, în timp, să fie produse mai multe utilități anti-botnet care să vă ajute să vă protejați dispozitivele și gadgeturile casnice conectate la internet și care să permită descoperirea.

Botnete Cryptocurrency

Criptocurrențele sunt un subiect de investiții fierbinte în acest moment. Până la începutul anului [year] existau 1.384 criptomonede diferite. Puteți cumpăra o criptocurrency, dar o modalitate îngrijită de a face bani din sistem este a mea. Cryptocurrencies se bazează pe o formulă numită „blockchain”. Acest algoritm permite extinderea ofertei de bani virtuale și mașinile de extragere a monedelor îndeplinesc această sarcină.

Puteți face valute miniere, dar calculatoarele pe care trebuie să le creați costă foarte mult să cumpărați și ard foarte multă energie electrică. Este nevoie de mult timp pentru ca investiția dvs. să înceapă să plătească.

Păstorii Botnet au o soluție mai bună, care scurtează considerabil perioada de rambursare a echipamentelor miniere de criptovalut – folosesc resursele altor persoane în loc să-și cumpere propriile.

Nu toate criptomonedele pot fi minate de o botnet. Cu toate acestea, moneda digitală Monero este ideală pentru activitatea botnet. În ianuarie [year], s-a descoperit că Smominru a înrobit 526.000 de calculatoare zombie și și-a folosit capacitatea de procesare pentru a genera Monero în valoare de 3,6 milioane de dolari.

De obicei, proprietarii de zombie botnet se confruntă cu deficiențe de performanță reduse. Cu toate acestea, procesarea grea necesară pentru exploatarea criptomonedelor ar fi vizibilă. Smominru este doar cea mai recentă dintr-un șir de botnete miniere de criptocurrency. Având în vedere că costul rulării calculatoarelor miniere a ajuns la punctul în care profitabilitatea urmăririi este erodată, vă puteți aștepta ca această înșelătorie să devină o activitate de hacking mult mai mare.

Concluzie

Vestea bună care apare din lumea hackerilor este că calculatoarele zombie devin un lucru din trecut. Vestea proastă este că, în prezent, dispozitivele mobile sunt ținte mari, iar aparatele electrocasnice au acum mai multe șanse să devină sclavi într-o botnet.

Protejarea tuturor dispozitivelor dvs. activate de internet este importantă. Deși s-ar putea să vă interesează mai mult să vă protejați de atac, decât să vă îndepărtați echipamentul de pe o botnet, ambele aspecte sunt două aspecte ale aceleiași probleme. Dacă toată lumea din lume și-ar face computerele, electronica inteligentă și dispozitivele mobile mai puțin vulnerabile la telecomandă, ai fi mai puțin probabil să fii atacat.

Ușurătatea cu care pot fi asamblate botnetele creează o piață supra-furnizată, care obligă hackerii să exploreze noi strategii de marketing și să reducă prețurile. Acest lucru duce la atacurile DDoS din ce în ce mai accesibile și, prin urmare, mai răspândite. Dacă achiziționarea de zombi devine mai grea și veniturile generate de botnets se reduc până la punctul în care efortul hackerului nu este suficient de răsplătit, atunci atacurile DDoS vor deveni mai puțin frecvente.

Dacă doriți să mențineți accesul deschis la site-urile dvs. preferate și să vă feriți de a fi pornit dintr-un joc online într-un moment critic, trebuie să luați măsuri pentru a face parte din soluție. Cine știe, data viitoare când veți pierde accesul la internet, ar putea fi bine că tocmai ați fost atacat de propriul frigider.

Imagine: Tastatură DDoS de Arielinson licențiată sub CC BY-SA 4.0

entificare ale conturilor lor bancare sau ale altor servicii online. Botnet-urile sunt folosite pentru a trimite e-mailuri spam către milioane de oameni, promovând produse sau servicii false sau periculoase. Atacurile DDoS Botnet-urile sunt, de asemenea, utilizate pentru a efectua atacuri DDoS (atacuri distribuite de denegare a serviciului). În acest tip de atac, hackerii trimit o cantitate uriașă de trafic către un site web sau un server, ceea ce face ca acesta să fie supraîncărcat și să nu mai poată fi accesat de utilizatori legitimi. Botnet-urile sunt utilizate pentru a genera acest trafic suplimentar, ceea ce face ca atacurile DDoS să fie foarte dificil de contracarat. Industria Botnet Botnet-urile sunt o afacere profitabilă pentru hackeri și infractori cibernetici. Aceștia pot vinde accesul la botnet-uri sau pot folosi botnet-urile pentru a efectua atacuri asupra altor site-uri web sau servicii online, în schimbul unui comision. Durata atacului Atacurile DDoS pot dura de la câteva minute până la câteva zile sau chiar săptămâni. În timpul acestor atacuri, site-urile web sau serviciile online pot fi inaccesibile sau pot funcționa foarte încet, ceea ce poate cauza pierderi financiare semnificative pentru companiile afectate. Tipuri de botnet Există mai multe tipuri de botnet-uri, inclusiv botnet-uri de tip IRC (Internet Relay Chat), botnet-uri de tip P2P (peer-to-peer) și botnet-uri de tip HTTP (Hypertext Transfer Protocol). Fiecare tip de botnet are propriile sale caracteristici și metode de funcționare. Troieni și zombi Botnet-urile sunt create prin infectarea calculatoarelor cu malware, cum ar fi troienii sau virușii. Aceste programe malware permit hackerilor să preia controlul asupra computerelor infectate și să le folosească ca parte a botnet-ului. Calculatoarele infectate sunt numite „zombi” sau „mașini zombie”. Detectare zombie Pentru a detecta dacă computerul dvs. este parte a unui botnet, puteți utiliza diferite instrumente și scanere de securitate. Unele dintre aceste instrumente includ Scanerul IP Simda Botnet de la Kaspersky, Căutarea IP Botnet de la Sonicwall și RUBotted. Eliminarea programului Botnet Dacă ați descoperit că computerul dvs. este parte a unui botnet, trebuie să îl eliminați cât mai curând posibil. Unele instrumente utile pentru eliminarea programului botnet includ Apelul la domiciliu, Norton Power Eraser și Instrumentul de îndepărtare rapidă a vindecărilor de zombie. Protecție zombie Pentru a vă proteja computerul împotriva infectării cu malware și împotriva devenitului parte a unui botnet, puteți lua diferite măsuri de securitate, cum ar fi protejarea wifi-ului, activarea firewall-ului și antivirusului, obținerea protecției DDoS, descărcarea torentelor cu prudență, ferirea de instalatorii de aplicații, descărcarea de cărți electronice și evitarea fișierelor atașate pe e-mail. Atacul lucrurilor Botnet-urile pot fi, de asemenea, utilizate pentru a ataca dispozitivele IoT (Internet of Things), cum ar fi camerele de supraveghere, termostatele inteligente sau alte dispozitive conectate la internet. Aceste dispozitive pot fi vulnerabile la atacuri și pot fi folosite pentru a genera trafic suplimentar în cadrul unui atac DDoS. Botnete Cryptocurrency Botnet-urile pot fi, de asemenea, utilizate pentru a mina criptomonede, cum ar fi Bitcoin sau Ethereum. Hackerii pot prelua controlul asupra calculatoarelor infectate și le pot folosi pentru a efectua opera