Тъй като стрийминг услугите усилват усилията си за съкращаване на споделянето на пароли, възникващият хак за акаунт в Netflix може да даде на компанията и нейните потребители нещо за притеснение. Вече предлагат десетки уебсайтове безплатен достъп до Netflix, не се изисква парола.

Вместо това хакът разчита на лесен байпас, базиран на уеб браузър, за достъп до платения или безплатен пробен акаунт на други потребители. Също така има малко Netflix или други стрийминг услуги, които могат да направят това, без това да повлияе драстично на потребителското изживяване.

През последните 12 месеца все повече уебсайтове започнаха да открито рекламират това, което наричат „Netflix Premium бисквитки“. Кодът от тези файлове, базирани на браузъра, може да бъде споделен и, когато се приложи правилно, напълно да заобиколи методите за защита на акаунта на Netflix, позволявайки пълен достъп до първокласен акаунт в Netflix без нужда от парола или плащане.

Използвайки този метод, всеки може лесно да избегне плащането на акаунт в Netflix. Установихме, че поне някои от тези свободно достъпни бисквитки за сесия на Netflix имат достъп до регистрирани пробни акаунти, които вероятно са създадени точно за тази цел. Въпреки това открихме, че този метод на байпас на акаунта може да се използва и с откраднати потребителски данни на Netflix от платени акаунти.

Въз основа на случилото се през [year] г. вследствие на заплахата за злоупотреба със злонамерен софтуер на Facebook от собствени бисквитки, е възможно някои от тези „безплатни“ бисквитки Netflix вместо това да бъдат откраднати и да не се предлагат чрез безплатни пробни акаунти. И в двата случая този метод нарушава Общите условия на Netflix за споделяне на акаунти.

Чрез нашето постоянно проучване на Netflix открихме:

- Над две дузини уебсайтове редовно публикуват или публикуват данни за бисквитките на Netflix (обикновено рекламирани като „бисквитки за сесията на Netflix“), които позволяват на всеки да заобиколи нормалните методи за защита на акаунта и да получи неправомерен достъп до Netflix

- Някои уебсайтове актуализират (или искат да актуализират) кеша си от бисквитки Netflix толкова често, колкото всеки час

- По-голямата част от тези уебсайтове са регистрирани през последните 12 месеца, което може да показва нова кампания за използване на този байпас метод

- Много от тези уебсайтове сега изглеждат високо в резултатите от търсенето с Google

Какво представляват устойчивите бисквитки на Netflix?

Почти всеки уебсайт вече използва това, което е известно като „бисквитки“, за да съхранява информация за посетителите. Докато посещавате уебсайт, сървърите на сайта казват на вашия компютър или устройство да създаде и съхранява малък файл, съдържащ информация за вашето посещение. Ако влизате в акаунт, файлът ще съдържа и анонимна информация чрез код, който позволява на сървъра да знае кои сте при следващи посещения на уебсайтове.

Бисквитките правят мрежата значително по-полезна и по-бърза и създават по-малко време отнемане на сърфирането.

Постоянните бисквитки като тези Netflix и много други стрийминг услуги използват възможностите за достъп до вашите акаунти, без да е необходимо да въвеждате отново потребителското си име и парола при всяко посещение. Те са особено полезни за онези, които предават чрез приложения за смартфон или таблет, свързани с телевизора устройства като Roku или Amazon Fire TV или чрез интелигентни телевизори.

Как работят постоянните бисквитки?

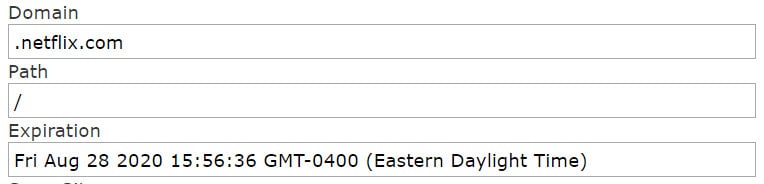

Когато посетите уебсайт и влезете в акаунта си, сървърът на уебсайта насочва вашето устройство да създаде и съхранява малък файл, съдържащ рудиментарна информация и „флагове за сигурност“. По-специално, файлът с бисквитки съдържа информация за датата, на която файлът е създаден, кога файлът ще изтече, уникален идентификационен номер и допълнителни флагове, които помагат да се защити бисквитката от определени видове хакване и злоупотреба.

Например, ето какво е част от това как може да изглежда файлът ви с бисквитки за сесия, след като посетите началната страница на Reddit:

{

"домейн": ".reddit.com",

"срок на годност": 1631368533.249147,

"hostOnly": невярно,

"HttpOnly": вярно,

"име": "жетон",

"път": "/",

"sameSite": "неуточнен",

"сигурен": вярно,

"сесия": невярно,

"storeId": "0",

"стойност": "eyJhY2Nlc3NUb2tlbiI6IjM0NzE3NjE3LVFNdDJnMHg3ei0zT2U3YkhpRzE1SWpSRS1ONCIsInRva2VuVHlwZSI6ImJlYXJlciIsImV4cGlyZXMiOiIyMDE5LTA5LTExVDE0OjU1OjM0LjUzOVoiLCJyZWZyZXNoVG9rZW4iOiIzNDcxNzYxNy1WRW9KOHdqOXE1U3YyMkRvZWtUTG5ldUo3N1kiLCJzY29wZSI6IiogZW1haWwiLCJ1bnNhZmVMb2dnZWRPdXQiOmZhbHNlfQ ==. 2",

"документ за самоличност": 14

}

Сървърите на уебсайта също създават подобен файл с данните от вашата сесия.

Когато напуснете и след това опитате отново да получите достъп до повечето сайтове или приложения на уебсайтове, вашето устройство изпраща постоянната бисквитка до сървърите на уебсайта. Уебсайтът проверява уникалния идентификационен номер, осъществява достъп до данните на вашия акаунт спрямо този, който е съхранил, и след това ви позволява да валсирате веднага за телевизионния си разбойник или шопинг в Amazon.

Всичко това обикновено се случва само за няколко секунди, поради което можете да докоснете приложението си Netflix или да отидете на сайта в браузъра си и почти незабавно да стигнете до екрана за избор на профил..

Постоянните бисквитки могат да бъдат проектирани така, че да издържат почти всеки период от време. Интервалите са описани в бисквитката с помощта на секунди и няма голяма част от горната или долната граница. Това означава, че вашите постоянни бисквитки могат да издържат от няколко минути до няколко хиляди години.

Колко дълго трае бисквитката зависи от уебсайта или услугата, която използвате, тъй като всяка компания диктува на своите уеб разработчици колко дълго трябва да продължат собствените си бисквитки. Само когато тези бисквитки са проектирани да се залепят, след като сте затворили браузъра или приложението си, те попадат в категорията, известна като „постоянни бисквитки“. Тези бисквитки, предназначени да изтрият, когато напуснете сайта, са известни като „сесийни бисквитки“ (въпреки че повечето сайтове, предлагащи бисквитки на Netflix, неправилно ги наричат „сесийни бисквитки“).

Постоянните бисквитки на Netflix обикновено са проектирани да издържат около 365 дни, което също е често срещано сред много уебсайтове. Освен ако умишлено не излезете от Netflix или изтриете ръчно бисквитките си, тези файлове ще продължат да ви пускат в профила си в Netflix, докато изтече бисквитката.

Важното е, че вашите Netflix бисквитки и всички други устойчиви бисквитки да не са прикачени към тях вашата парола и потребителско име. Ако някой открадне вашите данни за бисквитките на Netflix, той не може да бъде използван за кражба на паролата ви, въпреки че все още може да се използва за достъп до вашия акаунт. Проблемът наистина не е, че бисквитките съдържат защитени пароли, а че те заобикалят нуждата от пароли.

Най-общо казано, тези защитени файлове за бисквитки трябва да съществуват само на две места: всеки отделен компютър или устройство, което използвате за вашите акаунти, и сървърите на компанията, чиито услуги имате достъп. Така че въпреки че предавате Netflix от множество устройства, всяко от тези устройства има своя собствена уникална бисквитка за сесия.

Как хората заобикалят сигурността на Netflix с постоянни бисквитки?

Постоянните бисквитки са създадени, за да позволят достъп до защитени с парола акаунти, без да е необходимо да въвеждате отново информация за сигурност на акаунта. Те обаче не са ограничени до конкретни устройства и не съдържат информация, която идентифицира или твърди кодове за конкретно устройство или местоположение към тях. Това означава, че те не съдържат, например, уникални MAC адреси или IP адреси.

Това също означава, че ако някой копира и сподели този файл с бисквитки или само данните, съхранявани в него, тогава става възможно да се използва тази информация за достъп до обикновено защитен с парола акаунт. И с увеличаваща се честота точно това правят хората.

EditThisCookie

На повечето потребители в мрежата липсват техническите знания или умения за редактиране на данни за бисквитки по труден начин. Точно тук влизат приставки за браузър на Chrome като EditThisCookie за Chrome. Тези приставки улесняват импортирането и експортирането на данни за бисквитки, без никакви умения или опит в програмирането.

https://cdn.comparitech.com/wp-content/uploads/[year]/09/netflixcookies.mp4

Всъщност, използвайки този плъгин за браузъра, човек може да импортира и експортира съществуващи данни за бисквитки за няколко секунди. Единствената трудност, поне доскоро, би била получаването на ръцете на данните за бисквитките на други потребители на Netflix.

През последните 12 месеца обаче Google започна да индексира над две дузини уебсайтове, предлагащи „бисквитки за сесията на Netflix“, повечето от които също дават инструкции как да използвате разширението EditThisCookie Chrome за въвеждане на бисквитките в действие. Много от тези сайтове не просто започнаха да се показват високо при търсенията с Google през последните 12 месеца; повечето са създадени през последните 12 месеца.

Освен това повечето от тези сайтове целенасочено крият информацията за собствеността си. Намерихме един сайт, който успяхме да проследим до отделен предприемач в Индия. Към този момент на писане той не е върнал запитване по имейл за повече информация за това къде се намират тези бисквитки.

Наистина ли работи хакерската бисквитка Netflix наистина работи?

Докато тествах вътрешно този метод от един уеб браузър до друг на същия компютър (Chrome to Opera), проверихме дали това работи с бисквитки, получени външно.

Обменяхме данни за бисквитките на Netflix между мен и друг редактор на Comparitech. Използвайки EditThisCookie, получих достъп до акаунта в Netflix на нашия старши редактор Пол Бишоф, например, без да се нуждая от данните му за вход. Всичко, което направих, беше:

- Копирайте данните му за бисквитките (изпратени ми чрез текстов файл)

- Използвайте функцията „Импортиране“ в приставката за EditThisCookie Chrome

- Поставете данните за бисквитките

- Обновете страницата на браузъра, насочена към Netflix

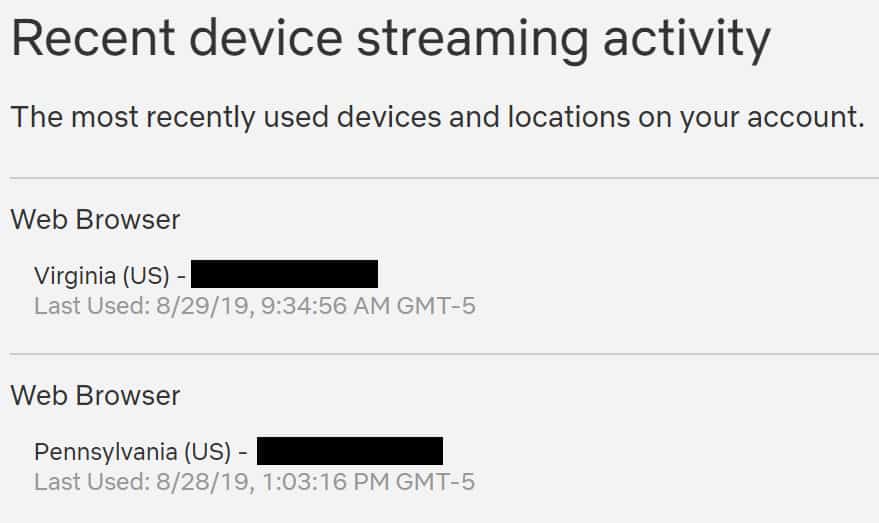

След няколко секунди имах достъп до неговия акаунт. Открих, че имам и пълни привилегии, включително опцията за промяна на паролата му, имейл адреса, свързан с акаунта, и възможността да го излезете от своите устройства. Също така можех да видя IP адресите на най-скоро използваните му устройства (информация, която може да се използва за предизвикване на DDoS атака или в SWATing атака) и историята му на сърфиране.

Netflix изисква да въведете текущата си парола, ако искате да промените нова. Но всеки, който получи нелегитимен достъп до вашия акаунт, може да види вашия имейл адрес и телефонен номер. Тази информация може да бъде препратена с информация, изложена при минали нарушения на данни – лесно достъпна в тъмната мрежа – потенциално позволяваща на хакер да получи парола и да поеме акаунта. Ето защо винаги е важно да използвате уникална парола за всеки онлайн акаунт.

Единственото нещо, което не можах да направя (за щастие), беше да получа достъп до пълните му данни за плащане (само име на плащането, последните 4 цифри на използваната карта и срокът на валидност на картата. Дори все пак това може да е достатъчно информация, за да се убедя по-малко претенциозен представител на банката, за да предостави повече данни за сметката по телефона.

Бих могъл да заместя и данните му за плащане с моите собствени, ако искам изцяло да поема неговата сметка.

Къде са тези сайтове, получаващи бисквитки на Netflix?

Има някои възможности за разглеждане. Много от тези сайтове, споделящи постоянни бисквитки на Netflix, твърдят, че правят това законно. Типичното изявление, което те включват, е, че тези бисквитки се споделят свободно и справедливо от лица, които лично плащат за акаунти или се регистрират за безплатни изпитания. Поне това означава, че грубо нарушават Общите условия на Netflix (ToS) по отношение на споделянето на акаунти. И наистина при тестване открихме поне един файл с бисквитки, споделен в един от тези сайтове, който работи за достъп до безплатен пробен акаунт.

Въпреки това, при толкова много сайтове, предлагащи безплатни бисквитки, и много от тях твърдят, че ги актуализират ежедневно или дори на час, има вероятност някои от тези бисквитки да бъдат откраднати. Има и неотдавнашен прецедент за този вид дейност в светлината на злонамерения софтуер за Facebook, който е откраднал бисквитките Stresspaint през [year] г..

Франк Даунс, директор на практиките по киберсигурност в ISACA, е съгласен. „Това може да е резултат от няколко различни действия“, казва той.

„Да, уебсайтовете могат да споделят информация за бисквитките, но… това, което може да е по-вероятно е, че има сериозна уязвимост, която нападателите могат да използват, която е широко разпространена. Това може да е дори разкрита уязвимост, която все още не е адресирана от Netflix, камо ли всички партньори, които използват поточните услуги на Netflix. “

За негова заслуга, Даунс беше забелязан. Според среден пост от ноември [year] г. от изследовател по киберсигурност, известен като blueberryinfosec (Bbinfosec), Netflix наистина е наясно с уязвимостта – и я счита за „извън обхвата“. С други думи: проблем с крайния потребител, а не техен. В публикацията си от ноември [year] г. Bbinfosec обясни как докладва проблема за Netflix като част от програмата си за бъгове.

Броят на уебсайтовете, които споделят бисквитки на Netflix и гореспоменатия метод на байпас, бързо се увеличава малко след като Bbinfosec публикува доклада си.

Ако има кражба на бисквитки с широко разпространение, остава загадка къде могат да бъдат откраднати тези бисквитки. Най-вероятният отговор е чрез по-стари и по-малко сигурни устройства, заразени със злонамерен софтуер за кражба на бисквитки, работещ подобно на Stresspaint, чрез XSS атаки или от устройства, които са отвлечени чрез атаки на Man-in-the-Middle (MiTM).

Близо 5 милиона уебсайтове могат да бъдат използвани за кражба на бисквитки Netflix

За да разкрие обширността на потенциалната заплаха, Comparitech проведе няколко теста, за да определи колко уязвимости между скриптовите скриптове (XSS) съществуват, които хакерите могат да използват за открадване на бисквитките на Netflix, колко уебсайтове имат тези уязвимости и дали XSS атаката може да се събере данни за бисквитки на потребител на Netflix за външна употреба.

По-специално:

- Използвахме Shodan за търсене на 14 211 XSS уязвимости, публикувани на CVE, 204 от които има хостове онлайн, които са уязвими за атака

- Открихме 28,173,468 случая, при които работещите услуги като Apache са засегнати от тези XSS уязвимости

- Най-честата уязвимост, която открихме, беше CVE-[year]-17082 в PHP. Той засяга 4,8 милиона уебсайтове

Поради правилата на бисквитките на Netflix, нападателите могат да използват всяка от уязвимите услуги, които открихме, за да откраднат бисквитки за сесия на Netflix. Тествахме го сами в лабораторията и успяхме да използваме компрометиран уебсайт и известен недостатък в стара версия на Firefox, за да откраднем бисквитка за сесия..

Поддръжката на Netflix за по-стари устройства

Проблемът обаче се простира отвъд само уязвимите уебсайтове. По-старите устройства създават заплаха за сигурността, когато се включват бисквитки.

Според директивата на ISACA за директивите за киберсигурност „остарелите системи, използвани от жертвите, ги правят по-податливи“.

Повечето потребители на Netflix вероятно стриймират през актуализирани устройства, но Netflix все още поддържа някои по-стари уеб браузъри, често срещани сред Windows 7 и Windows Vista операционни системи. В тях липсват някои от по-актуализираните флагове за защита на бисквитките, които биха могли да помогнат да се предотврати кражба на бисквитки.

Netflix работи на много по-стари уеб браузъри и много по-малко сигурни устройства. Приложението може да бъде изтеглено и на нискотарифни стрийминг устройства базирани на Android, продавани чрез eBay или Amazon. Тези устройства биха могли да имат злонамерен софтуер за кражба на бисквитки, предварително инсталиран от продавача.

Освен това всеки, който предава чрез по-стари устройства, свързани с телевизор, или дори интелигентни телевизори, може да бъде далеч по-податлив поради по-рядко срещаните и по-малко ефективни актуализации на устройства. Тези, които използват такива устройства, „са податливи на потенциални атаки за по-дълги разстояния, осигурявайки по-голям прозорец за атака на злонамерените участници“, обясни Даунс.

Въпреки че е възможно някои от тези собственици на сайтове и техните източници да работят с чувство на алтруизъм, също е възможно някои да са съучастници в кражбата на акаунт в Netflix. Рекламираните и предлагани данни за бисквитките на Netflix е възможно да се събират частно от хакери и да се осигуряват приходи чрез реклами на страница в тези сайтове.

Постоянната кражба на бисквитки е заплаха за уебсайтове, базирани на акаунти

В средата на [year] г. компанията за киберсигурност Radware издаде предупреждение за вируса „Stresspaint“. Съчетано в подобно име, наречено „Relieve Stress Paint“, злонамереният софтуер дискретно открадва устойчиви бисквитки на Facebook на жертвите. След като програмистите на Stresspaint получат тези файлове, те могат бързо да заобиколят нормалните методи за сигурност на акаунта във Facebook – включително изискванията за потребителско име и парола и мултифакторна автентификация – за неправомерен достъп до акаунти във Facebook.

„Stresspaint“ е тревожен, но също така не е нов подход за кражба на сметка. По-технически наричана „отвличане на сесия“, тази заплаха за сигурността на интернет е известен проблем за почти всеки уебсайт там, който използва защитени с парола акаунти. Но е особено проблематично за широко популярни уебсайтове, като Netflix, които използват постоянни бисквитки или бисквитки, които не се изтриват автоматично, след като затворите уеб браузъра си.

Всъщност поглъщането на акаунти е много сериозно притеснение при този тип злоупотреби с бисквитки, тъй като Netflix не изисква да въвеждате паролата си за достъп до настройките на акаунта си..

Нашият вътрешен експеримент обаче загатва само за по-големия проблем. Изглежда, че има силно забележимо увеличение на активността, свързана с заобикаляне на сигурността на акаунта в Netflix с помощта на бисквитки за сесия. Между 1 и 26 август [year] г. не открихме уебсайтове, индексирани от Google за термина „бисквитки на сесията на Netflix“..

Само 12 месеца по-късно и през същия този период на търсене [year] г., ние открихме около дузина сайтове, които активно публикуват бисквитки за потребителска сесия на Netflix и инструкции как да ги използвате. Някои също използват ключови думи като „100% работещи“ и „почасово актуализирани“ и въз основа на преглед на уебсайтовете, изглежда, много от тях актуализират списъка си с бисквитки за сесия редовно.

Извън този период на търсене намерихме над две дузини уебсайтове със статии, публикувани в края на [year] г. до края на август (когато приключихме с проучването), които предлагат бисквитки на Netflix и инструкции за редактиране на бисквитки. Повечето от тези сайтове споделят един и същ регистратор на уебсайтове, което може да показва обща собственост.

Има ли Netflix нова заплаха за сигурността на ръцете си?

Netflix е известна марка от близо десетилетие. Малко вероятно е отвличането на сесия или още по-обикновената злоупотреба с бисквитките на Netflix е особено ново. Въпреки това миналите дейности по отвличане и споделяне на акаунти вероятно са се случвали през тъмната мрежа или чрез частни канали за комуникация между хакери.

И все пак изглежда, че нещо се е променило в края на [year] година.

Броят на уебсайтовете, които се състезават за публикуване на актуализирани бисквитки за сесия на Netflix, се разпространи през последните 12 месеца. Въпреки че тези сайтове предлагат тези бисквитки безплатно, те печелят пари от своите начинания с страници с малко усилия, капещи с реклами на страница. Възможно е някои от тези сайтове да могат дори да носят злонамерен софтуер или да търсят кражба на бисквитки на Netflix с типа споменати по-рано кръстосани скриптови атаки.

Освен това отвличането на сесии от този вид не е нищо ново, както сочи проблемът на Stresspaint на Facebook. Въз основа на сегашните дизайни почти всеки уебсайт, който използва постоянни бисквитки, може да бъде „хакнат“ чрез откраднати данни за бисквитки.

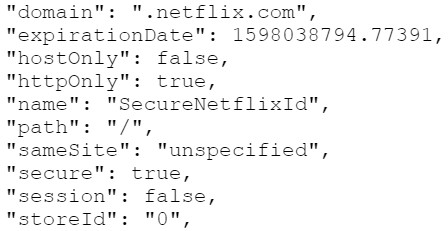

От своя страна Netflix използва мерките за сигурност, необходими за него, за да помогне за защита на потребителите. Сървърите на Netflix са проектирани да създават сесийни бисквитки със стандартни флагове за защита, включително „HttpOnly“, „Secure“ и „SameSite“. Казано по непрофесионален начин:

- HttpOnly предотвратява злонамерен код на уебсайт да споделя данни за бисквитки на JavaScripts (често чрез атаки, наречени инжекция XSS или скриптове на различни сайтове)

- Secure принуждава вашия уеб браузър да изпраща бисквитката само чрез HTTPS

- SameSite забранява бисквитката да се изпраща до друг уебсайт

Анализирайки бисквитките, които намираме чрез тези безплатни сайтове за бисквитки Netflix, открихме, че компанията използва всички налични в момента протоколи за защита на бисквитките в своя край:

Независимо от това, също така е възможно в природата да има вирус, който събира данни за бисквитките на потребителите на Netflix. Недостатъците на настоящата сигурност на бисквитките могат да позволят на хакерите да заобиколят флаговете HttpOnly и Secure, което прави възможно някои атаки на Man-in-Middle все още да работят и да бракуват данни от потребителите на Netflix, особено тези, които стриймират през обществен Wi-Fi.

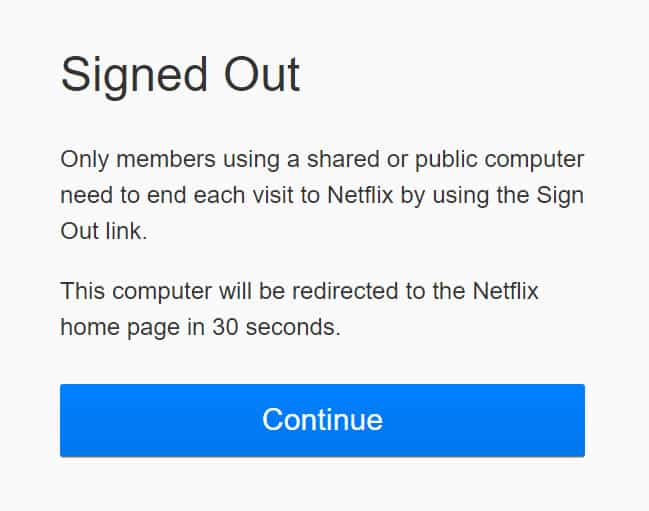

Всичко казано, че дължимата грижа на Netflix донякъде е помрачена от съобщения от компанията, че интимните потребители изобщо не притесняват свързани с постоянни влизания. Ако излезете от профила си в Netflix например в уеб браузър, може да видите това съобщение на екрана за излизане:

Netflix заявява, че „Само членове, които използват споделен или обществен компютър, трябва да прекратят всяко посещение в Netflix с помощта на връзката за излизане.“ Въпреки това, имайте предвид истинския факт, че устойчивите бисквитки на Netflix могат да бъдат откраднати или злоупотребявани. Вече видяхме доказателства за това чрез проблемите със злонамерен софтуер на Facebook и нашите лабораторни тестове. Това може да не е най-добрият съвет за Netflix да даде на своите потребители, дори и да е вярно през повечето време. В случая е по-скоро въпрос на искане срещу нужда.

Потребителите на Netflix не винаги трябва да излизат, но в някои случаи може много да искат.

Как да защитите вашите бисквитки Netflix

С десетки милиони потребители по целия свят е малко вероятно голям процент от потребителите на Netflix да са откраднали постоянните си бисквитки. Независимо от това, тези, които са в състояние на сигурност, може да искат да предприемат няколко допълнителни стъпки, за да предотвратят поглъщането на акаунти или злоупотребата с акаунт.

Проверете имейла си за нови данни

Всеки път, когато ново устройство влезе в акаунта ви в Netflix, услугата ви изпраща имейл, за да ви уведоми. Проверявайте редовно имейла си и търсете известия за вход за нови устройства от Netflix. Проверете данните за известията и се уверете, че устройството и местоположението имат смисъл. Установихме, че ще получите нов имейл за вход, дори ако някой получи достъп до вашия акаунт, използвайки откраднати данни за бисквитки.

Проверете скорошната си история на поточните устройства

В настройките на вашия акаунт в Netflix намерете секцията, озаглавена „Последна активност на поточно устройство“. Оттам прегледайте най-новата активност при сърфиране и потърсете връзки, които може да са нестандартни. Достъпът от IP адреси в други държави или държави, които никога не сте посещавали преди, може да е червен флаг. Обърнете внимание, че ако сте предавали Netflix чрез прокси, например VPN, може да видите IP адреси или местоположения, които изглеждат непознати.

Излизайте редовно от всички текущи устройства

Може да е краткосрочно неудобство, но можете да помогнете да предотвратите злоупотребата с акаунт, като излизате редовно от всички устройства. За щастие, Netflix предлага удобна опция в настройките на вашия акаунт, която автоматично ще излезе от всички устройства наведнъж. Колкото по-малко устройства имате с постоянни влизания в Netflix, толкова по-малък е шансът ви да откраднат и злоупотребяват бисквитка..

Използвайте силна парола за вашия Netflix акаунт

Въпреки че няма да ви предпази от постоянни кражби и злоупотреби с бисквитки, все пак е важно да използвате и поддържате силни, уникални пароли за вашите акаунти. Използвайте генератор на пароли, за да създадете пароли, и използвайте защитен мениджър на пароли, за да съхранявате вашите пароли за лесен достъп и справка.

Изпълнете сканиране на вируси на вашите устройства и използвайте антивирусна програма в реално време

Ако подозирате, че компютърът или други устройства може да са заразени, стартирайте антивирусна програма, за да проверите за потенциален злонамерен софтуер във вашата система. За съжаление няма да можете да стартирате сканиране на вируси на свързани с телевизор устройства или смарт телевизори, но шансът ви да инсталирате вируси на тези устройства е малък.

Също така препоръчваме да инсталирате и използвате антивирусен инструмент в реално време, за да защитите срещу бъдещи инфекции. И ако сте особено загрижени за MiTM атаки, не забравяйте да защитите паролата си със силна парола на домашната си Wi-Fi мрежа и следете потребителите на домашната си мрежа за евентуални безплатни файлове. Освен това, минимизирайте поточното си предаване или достъп до защитени с парола уебсайтове, докато сте на обществена WiFi, или използвайте VPN, когато сте на обществен WiFi.

Надстройте по-старите си устройства

Както отбеляза Франк Даунс на ISACA, по-старите устройства са основна заплаха за сигурността, особено за приложения като Netflix, които използват постоянни влизания. Ако все още използвате по-стари устройства, вероятно е най-добре да надстроите.

Повечето от популярните свързани с телевизия стрийминг устройства като Apple TV, Roku и Amazon Fire TV редовно прокарват актуализации на софтуера на своите устройства (дори много от по-старите си модели). Известно е обаче, че интелигентните телевизори имат по-редки актуализации и понякога никакви актуализации за минали модели. Може да е по-добре да използвате свързано с телевизор стрийминг устройство за Netflix и други услуги за вашия хол или телевизор в спалня.

Има ли решение за постоянната заплаха за бисквитките?

Настоящата инфраструктура на интернет е изградена около скоростта и удобството и постоянните бисквитки са неразделна част от това. Лесността на използване идва с цената на сигурността и в сегашното им състояние постоянните бисквитки със сигурност имат вратичка за сигурност, която може да е трудно да се преодолее без някои големи промени в начина на изграждане на бисквитките..

Downs има няколко препоръки за тези, които искат да осигурят по-добре своите онлайн дейности. Единият е използването на Brave Browser, уеб-браузър, фокусиран върху сигурността, който включва много функции за поверителност, които помагат да се предотврати проследяването и злонамерената уеб дейност.

Потребителите на Netflix може също да искат да помислят внимателно за поведението си на уеб сърфиране. „Потребителите трябва да внимават за всичко, което изглежда подозрително и да мислят два пъти, преди да кликнат“, обясни Даунс.

А за онези потребители, които искат максимална сигурност при използване на Netflix и всеки друг сайт, винаги има ядрената опция: блокиране на скрипт. “Въпреки това”, казва Даунс, “това ще влоши онлайн практическата работа и потребителите трябва да са готови за това.”

Откраднатите бисквитки на Netflix улесняват хакерите да поемат изцяло акаунта на потребителя. Освен това, всеки, който използва чужд акаунт в Netflix, може да събере достатъчно информация от настройките на потребителя, за да хакне в други лични акаунти.

След тестването не само потвърдихме, че този постоянен трик с бисквитки работи, но и че бисквитките могат да бъдат откраднати. Освен това има милиони уебсайтове, които могат да бъдат използвани за кражба на данни за бисквитките на Netflix. Въпреки че сайтовете, предлагащи бисквитки на Netflix, твърдят, че правят това легитимно, и ние потвърдихме, че поне някои предлагат само бисквитки, свързани с безплатни изпитания, те са в най-малкото нарушаване на ToS на Netflix, и в по-лошото състояние, могат да бъдат ангажирани или помагат за зареждане на акаунта в Netflix пиратство.

Арън Филипс допринесе за тази история.

ителна и удобна за потребителите, но също така могат да бъдат използвани за злоупотреба. В случая с Netflix, устойчивите бисквитки позволяват на потребителите да заобиколят методите за защита на акаунта и да получат неправомерен достъп до платения контент. Това е сериозна заплаха за компанията и за нейните потребители, тъй като може да доведе до загуба на приходи и нарушаване на личните данни. Затова е важно да се вземат мерки за защита на акаунта и да се избягва споделянето на пароли и лична информация с непознати. Компаниите трябва да продължат да подобряват методите си за защита на акаунтите и да предприемат действия срещу хакерските атаки и злоупотребите с бисквитки.