شبکه های خصوصی مجازی (VPN) بسیاری از مشکلات حریم خصوصی را حل می کنند. از آنجا که یک VPN معمولاً ترافیک شما بین رایانه و ارائه دهنده VPN را رمزگذاری می کند ، مشاهده یک ترافیک شما را برای مشاهده کننده دشوار می کند تا ببیند شما چه می خواهید. با این حال ، بسیاری از افراد وجود دارند که می توانند واقعیت استفاده از VPN را به هیچ وجه پنهان کنند ؛ مانند افرادی در کشورهایی که VPN ها را ممنوع می کنند ، یا شرایط دیگر که استفاده از VPN به طور کلی مجاز نیست یا از طریق ابزارهای فنی مسدود شده است. در این مقاله ، ما بر روی نوع داده هایی که یک ناظر می تواند از ضبط بسته های شبکه و نحوه استفاده از این داده ها برای تشخیص استفاده از VPN استفاده کند ، تمرکز می کنیم..

پیش زمینه مشکل

سوال سوزان “چرا” است؟ چه کسی اهمیت می دهد اگر کسی متوجه شود که شما VPN را اجرا می کنید؟ اگر به هر حال ترافیک به شدت رمزگذاری شده است ، چه مشکلی وجود دارد?

درست است که در بسیاری از موقعیت ها و در بسیاری از کشورها ، به هیچ وجه مهم نیست که یک ناظر استفاده از VPN را تشخیص دهد. با این حال ، بسیاری از کشورها استفاده از VPN را ممنوع اعلام کرده اند و بنابراین برای کاربران VPN در آن کشورها مهم است که بدانند چگونه می توان آنها را کشف کرد.

برای تعیین اینکه آیا VPN در حال استفاده است ، یک ناظر باید به روتر دسترسی داشته باشد که در آن ترافیک هدف از آن عبور می کند. در مورد یک قربانی هدفمند ، یک مهاجم ممکن است منابع زیادی را برای شناسایی روشی برای به دست گرفتن روتر که قربانی خاص از آن استفاده می کند ، خرج کند. در مورد نظارت دولت-ملت ، تشخیص موثر به کنترل تعداد زیادی از روترها نیاز دارد. هنگامی که آن دو چیز را با هم ترکیب می کنید – سازمانی که به استفاده از VPN اهمیت می دهد و همچنین این توانایی را دارد که تعداد زیادی روتر را کنترل کند – این معمولاً نشان دهنده یک بازیگر تهدید در سطح کشور است.

به خاطر داشته باشید که این مقاله به روشهایی است که می توان استفاده از VPN توسط ناظران را کشف کرد. این لزوما به معنای این نیست که داده های رمزگذاری شده در داخل تونل VPN برای بهره برداری آسان تر هستند.

روش آزمایش

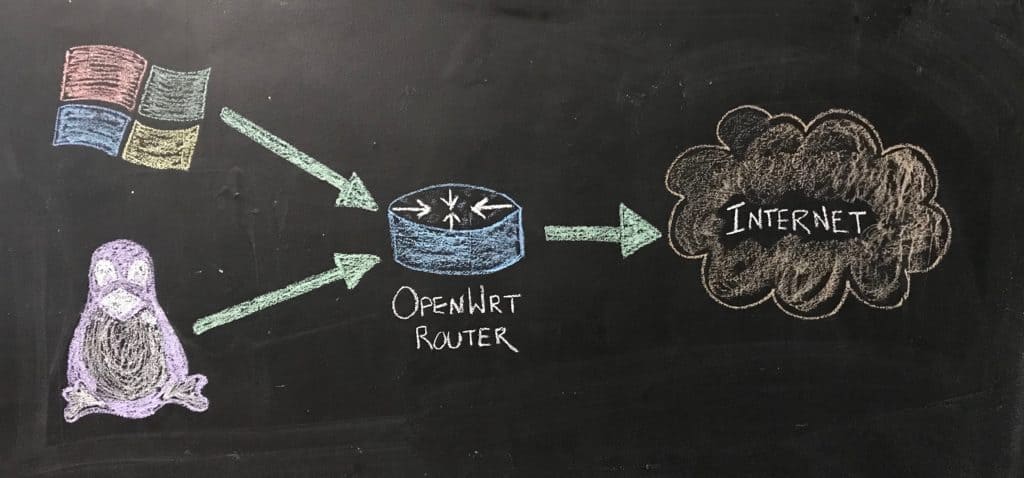

بدون دسترسی به منابع سطح ایالتی ، بستر و روش آزمایش من مقیاس کمی کوچکتر است. من با استفاده از سه ماشین مجازی (VM) با VirtualBox یک شبکه داخلی کوچک ایجاد کردم. توپولوژی شبکه به این ترتیب است:

من نرم افزار خرابکاری بسته را روی روتر OpenWRT VM نصب کردم و سپس پیکربندی های مختلف VPN را در دو ماشین مجازی دیگر آزمایش کردم. نرم افزار خرابکاری بسته ، tcpdump ، به من اجازه می دهد تا از ترافیک شبکه VMs برای آنالیز استفاده کنم. در یک تنظیم واقعی تر ، احتمالاً نرم افزار ضبط بسته در روترها در اینترنت یا حداقل در شبکه ISP نصب می شود. قرار دادن استراتژیک نرم افزار تجزیه و تحلیل نیاز به دانش در مورد نقاط همگرایی مورد علاقه در اینترنت دارد که احتمالاً در آن ترافیک هدف جریان دارد. در شبکه تست من ، با اطمینان 100٪ می دانم که تمام ترافیک به و از طریق ماشین های مجازی من از طریق آن روتر OpenWRT عبور می کند. بنابراین بهترین مکان برای قرار دادن وسایل مجموعه من است.

منابع غیر فنی شاخص های VPN

همه منابع داده ای که استفاده از VPN را نشان می دهند فنی نیستند. در حالی که برخی از آنها بسیار فنی هستند ، مانند تجزیه و تحلیل بسته ها ، برخی از آنها بسیار غیر فنی مانند خطای انسانی و کارهای روزمره هستند.

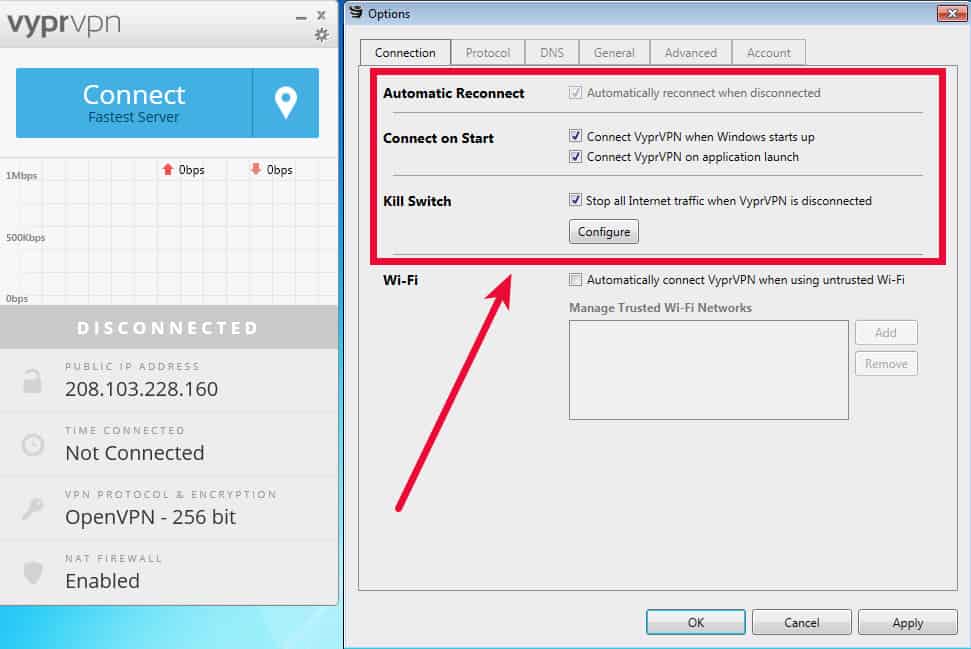

ترافیک ناخواسته شبکه

بیشتر کاربران VPN دارای نرم افزار مشتری هستند که برای ایجاد VPN باید راه اندازی شوند. اطمینان از عدم عبور هیچگونه ترافیکی از طریق اینترنت قبل از ایجاد VPN هنگام راهاندازی یک کامپیوتر ، بسیار دشوار است. حتی ممکن است آن VPN هایی که دارای سوئیچ kill هستند ، نتوانند در مورد ترافیکی که در هنگام بوت شدن سیستم می گذرد ، کاری انجام دهند.

برای آزمایش این ، گزینه های اتصال خودکار و از بین بردن VyprVPN را در دستگاه مجازی ویندوز تنظیم کردم. سپس دستگاه ویندوز را خاموش کردم ، ضبط بسته را روی روتر OpenWRT شروع کردم و دستگاه ویندوز را راه اندازی کردم. این بسته های زیادی را به وجود آورده و مورد علاقه این دو سکانس است.

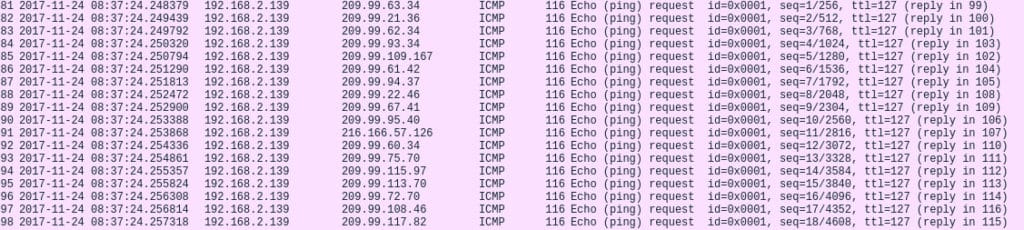

در مرحله اول ، ما می توانیم تعداد زیادی پینگ را در مورد IP مشابه مشاهده کنیم. من این بسته ها را عمداً گروه بندی نکردم – اینگونه ارسال می شود که به صورت ارگانیک:

این نشان می دهد که چیزی برای شمارش سرورها تلاش می کند. یک علت شایع این نوع ترافیک در سناریوی VPN ، یک مشتری VPN است که سعی در تعیین سریعترین سرور دارد. یک روش برای این کار ارسال یک بسته ICMP (معروف به پینگ) به مجموعه ای از سرورها است تا ببینید کدام یک از آنها سریعتر باز می گردند.

از اولین تصویر می بینیم که 209.99.63.34 سریعترین در 99 میلی ثانیه بازگشت. در پایین ضبط بسته ، ناگهان می بینیم که بیشترین ترافیک از آن نقطه رمزگذاری شده و برای 209.99.63.34 به مقصد می رسد.

قطعه بعدی از پازل این است که دریابید که در آن IP ها چیست. با استفاده از IP WHOIS که مالک ثبت شده IP است ، می توانیم ببینیم که همه یکی از این IPها متعلق به شرکت YHC است و در سرورهای مرکز داده Data Foundry برای سرورها حل و فصل می شود:

209.99.108.46

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.109.167

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.113.70

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209-99-115-97

209.99.117.82

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.21.36

OrgName: YHC Corporation

OrgTechEmail: [email protected]

OrgTechEmail: [email protected]

209.99.22.46

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.60.34

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.61.42

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.62.34

OrgName: YHC Corporation

OrgTechEmail: [email protected]

OrgName: Powerhouse Management، Inc.

OrgTechEmail: [email protected]

209.99.63.34

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.63.34

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.67.41

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.72.70

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.75.70

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.93.34

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.94.37

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.95.40

OrgName: YHC Corporation

OrgTechEmail: [email protected]

مرحله بعدی منطقی این است که آن IP ها را اسکن کنیم تا ببینیم چه سرویس هایی در حال اجرا هستند. من جزئیات چگونگی انجام این کار را ارائه نمی دهم ، اما آزمایش من نشان می دهد که آگهی های اتصال پیش فرض که اکثر سرورها نمایش می دهند از سرورهای VyprVPN حذف شده اند ، بنابراین هیچ توضیحی آشکار وجود ندارد که این IP ها سرور VPN را اجرا کنند.

در مورد نحوه عملکرد رایانه شما قبل از بوت شدن ، کار چندانی نمی توانید انجام دهید. بنابراین ، اگر می خواهید این نوع دنباله تنظیم را دچار مشکل کنید ، باید یک VPN را در مقابل رایانه خود اجرا کنید. اجرای مشتری VPN در روتر شما به جای اینکه مشتری را روی رایانه خود اجرا کنید ، یکی از راه های انجام این کار است. وقتی روتر مجدداً شروع به کار می کند ، شما همان دنباله های راه اندازی می شوید ، اما این معمولاً کمتر از رایانه شما است.

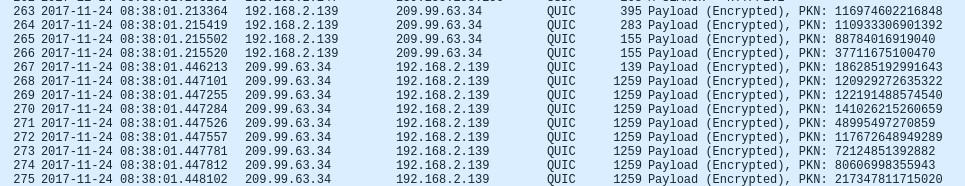

هیچ بسته ای بدون رمزگذاری وجود ندارد

همانطور که در بالا اشاره کردم ، پس از تکمیل پینگ ، ضبط بسته ترافیک رمزگذاری شده را به سریعترین IP نشان می دهد. اگر یک ناظر فقط بسته های رمزگذاری شده را ببیند و نه یک بسته غیر رمز نشده ، می تواند نشانه ای باشد که VPN در آن استفاده می شود. در حالی که جهان به سرعت در حال رمزگذاری هرچه بیشتر داده ها در وب است ، هنوز هم درخواست هایی وجود دارد که به طور معمول رمزگذاری نمی شوند. از جمله این سؤالات جستجوی DNS ، نمایش داده شدگان NNTP (سرور زمان) و پخش سایر درخواستهای پروتکل مانند FTP و Telnet که بعضی اوقات در برخی از برنامه های ما استفاده می شوند ، اما به هیچ وجه از رمزگذاری پشتیبانی نمی کنند..

نشت از امنیت عملیاتی شیب دار انسان (OpSec)

مقدار زیادی از داده های معنی دار را می توان با استفاده از اطلاعات به ظاهر بی اهمیت از یک هدف بدست آورد. بسیاری از مردم وقت و تلاش زیادی را صرف می کنند تا آنچه را که آنها به عنوان “چیز مهم” تلقی می کنند ، صرفاً با استفاده از اطلاعات بی اهمیتی که فکر نمی کردند شناسایی شوند. برخی از نمونه ها شامل حافظه طولانی اینترنت است که نشان می دهد مدیر ایمیل هیلاری کلینتون به احتمال زیاد فردی به نام پل کامبتا بود. Dread Pirate Roberts ، AKA Ross Ulbricht ، متهم ادعا در بازار غیرقانونی اینترنت ابریشم جاده ، به دلیل داده های موجود در لپ تاپ وی که به طور جسمی از وی گرفته شده بود در حالی که پریشان در یک کتابخانه عمومی بود ، تحت پیگرد قانونی قرار گرفت..

ناچیزتر ، ناظران معمولاً می توانند از مواردی مانند چرخه فعالیت برای یافتن منطقه زمانی یک هدف یا حضور شخصیت های ویژه در پیام استفاده کنند تا یک طرح زبانی متناسب با کشور مورد نظر را شناسایی کنند. لیست کاملی از مواردی که هنگام در نظر گرفتن امنیت عملیاتی باید در نظر بگیرید وجود ندارد ، زیرا آمدن به روش های جدیدی برای داده های مرجع عمدتاً تمرینی در تخیل و منابع است..

با این حال ، موارد خاصی وجود دارد که مربوط به گرفتن بسته است که می تواند استفاده از VPN را مشخص کند.

علائم گفتن از فوق داده بسته

کلیدهای مجدد PFS قابل پیش بینی هستند

از آنجا که ترافیک VPN معمولاً رمزگذاری شده است ، به طور کلی از چشم کنجکاو پنهان است. رمزگذاری به این دلیل کار می کند که “افشای زور” داده های رمزگذاری شده برای افشای محتوای متن واضح آن بسیار سخت است. در حقیقت ، شکستن رمزگذاری به حدی سخت است که پروژه های نظارتی در مقیاس بزرگ گاهی اوقات فقط داده هایی را که می توانند جمع کنند به این امید که بتوانند رمزگذاری را در برخی از مواقع آینده با افزایش قدرت رایانه شکستن ، یا آنها قادر به دستیابی به کلیدها باشند. که برای رمزگذاری داده ها استفاده شد. پنهانکاری کامل Forward Forward (PFS) روشی است که می تواند برای جلوگیری از سناریوی دوم بکار رود.

Secure Forward Securey کلیدهای رمزگذاری شده را برای رمزگذاری ترافیک VPN بطور دوره ای دوباره تولید می کند. وقتی یک جفت کلید جدید ایجاد می شود ، جفت قبلی از بین می رود. این بدان معنی است که هر بسته جمع آوری شده رمزگذاری شده نمی تواند بعداً رمزگشایی شود زیرا کلید مورد استفاده برای رمزگذاری آنها دیگر وجود ندارد.

OpenVPN از PFS پشتیبانی می کند. در حین گرفتن داده برای این مقاله ، من برای گرفتن فرایند در حال انجام ، سرعت دوچرخه سواری کلیدی را به 10 ثانیه کاهش دادم. فهمیدم که وقتی بازسازی کلید اتفاق افتاد ، ترتیب بعدی بسته ها ایجاد می شود:

09: 01: 48.461276 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP ، طول 94

09: 01: 54.749114 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP ، طول 65

09: 01: 58.895381 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP ، طول 86

09: 01: 58.951091 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP ، طول 94

09: 01: 58.951614 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP ، طول 259

09: 01: 59.007916 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP ، طول 94

09: 01: 59.008027 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP ، طول 94

09: 01: 59.008265 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP ، طول 94

09: 01: 59.008300 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP ، طول 94

09: 01: 59.062927 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP ، طول 256

09: 01: 59.106521 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP ، طول 575

نکته قابل توجه در مورد این توالی این است که هر بار که بازسازی کلید انجام می شود ، اندازه بسته ها یکسان است. بنابراین ، هر زمان که من توقیفی از بسته ها با این اندازه ها را در ضبط بسته خود می دیدم ، می دانستم دوچرخه سواری کلیدی در حال وقوع است:

94

65

86

94

259

94

94

94

94

256

575

احتمالاً ، هر فرآیند تکرار شونده ، به صورت تئوری دنباله ای مکرر از بسته هایی مانند این را ایجاد می کند ، اما هنوز هم می تواند به عنوان نشانگر استفاده از PFS مورد استفاده قرار گیرد. این اطلاعات همراه با داده های دیگر می تواند برای تأیید اتصال VPN کافی باشد.

همه بسته ها که به همان IP اختصاص داده شده اند

در طی دوره عادی استفاده از اینترنت ، افراد و رایانه ها داده های زیادی را از سایتهای مختلف درخواست می کنند. هر یک از این سایتها دارای آدرس IP متفاوت هستند. هنگام استفاده از VPN ، هر بسته به سرور VPN اختصاص داده می شود. سرور VPN برای آشکار کردن بسته واقعی ، لایه رمزنگاری VPN را از هر بسته جدا می کند و سپس آن را در راه خود به مقصد واقعی خود می فرستد. سرور VPN همین کار را با پاسخ ها انجام می دهد. بسته های پاسخ را دریافت می کند ، آنها را در یک لایه رمزنگاری پیچیده می کند و سپس بسته را به رایانه کاربر ارسال می کند.

ضبط بسته ای که نشان می دهد رایانه 100٪ از ترافیک خود را به یک IP خاص ارسال می کند ، نشانگر خوبی برای استفاده از VPN یا پروکسی است..

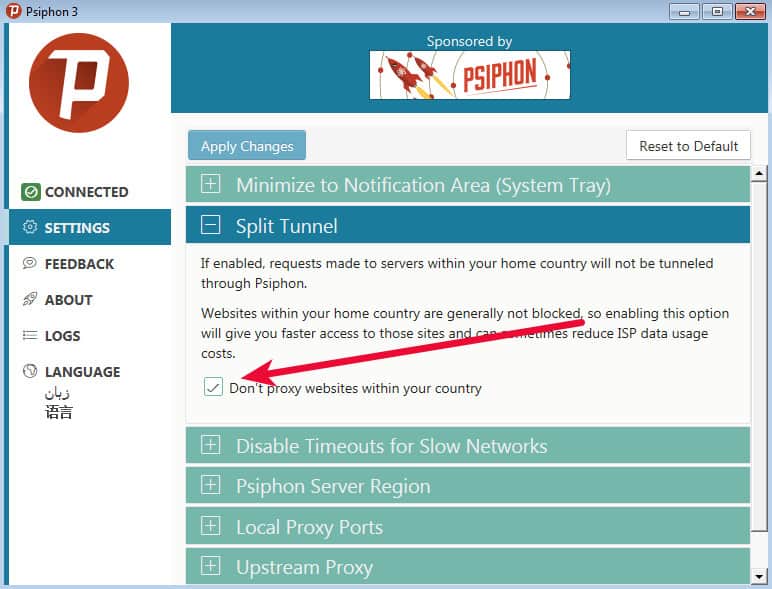

Psiphon ابزاری برای دور زدن سانسور اینترنتی است. این یک عملکرد جالب دارد که می تواند تا حدودی با این امر مبارزه کند. این حالت تونل تقسیم شده است که در اصل فقط از تونل Psiphon برای ترافیکی که کشور شما را ترک می کند استفاده می کند.

برای دیدن اینکه چگونه این به نظر می رسد در سطح بسته ، Psiphon را راه اندازی کردم و دو سایت را آزمایش کردم. من در کانادا هستم و در اینجا نمونه ای از ترافیک که به ثبت کننده دامنه .CA اختصاص داده شده است ، هستم. در این حالت ، مقصد من در ضبط بسته به وضوح قابل مشاهده است.

8: 30: 14.213668 IP 192.168.1.210.58787 > www.cira.ca.https: پرچم ها [.] ، جارو 1026833 ، برنده 64240 ، طول 0

08: 30: 14.229178 IP www.cira.ca.https > 192.168.1.210.58787: پرچم ها [.] ، سک 1026833: 1028293 ، آک 715 ، برنده 5094 ، طول 1460

08: 30: 14.229427 IP www.cira.ca.https > 192.168.1.210.58787: پرچم ها [.] ، سک 1028293: 1031213 ، آک 715 ، برنده 5094 ، طول 2920

08: 30: 14.229781 IP 192.168.1.210.58787 > www.cira.ca.https: پرچم ها [.] ، آک 1031213 ، برنده 64240 ، طول 0

سپس از وب سایت Comparitech که در ایالات متحده میزبان است بازدید کردم:

8: 29: 48.028789 IP li832-56.members.linode.com.ssh > 192.168.1.210.58659: پرچم ها [P.] ، سک 107809: 108277 ، آک 19080 ، برنده 1392 ، طول 468

08: 29: 48.029101 IP 192.168.1.210.58659 > li832-56.members.linode.com.ssh: Flags [.]، Ack 108277، برنده 856، طول 0

08: 29: 48.029306 IP 192.168.1.210.58659 > li832-56.members.linode.com.ssh: Flags [P.]، seq 19080: 19132، ack 108277، win 856، طول 52

08: 29: 48.108658 IP li832-56.members.linode.com.ssh > 192.168.1.210.58659: پرچم ها [.] ، ضرب 19132 ، برنده 1392 ، طول 0

توجه داشته باشید که چگونه ترافیک تعیین شده برای ایالات متحده به جای اینکه به compitech.com ارسال شود به یک سرور Linode ارسال می شود. Linode یک شرکت سرور بسیار بزرگ است و دیدن ترافیک مقصد برای سرور Linode به هیچ وجه غیرعادی نیست. Psiphon بیشتر با استفاده از یک تونل SSH برای پنهان کردن اثری از یک VPN از ترافیک جلوگیری می کند. همچنین ، DNS معکوس (rDNS) برای سرور Psiphon در Linode به ارتباط آن با Psiphon خیانت نمی کند. rDNS فقط نشان می دهد که Linode دارای IP است ، که انتظار می رود. در مورد این مقاله بیشتر در مورد rDNS در بخش انسداد وجود دارد.

ناسازگاری در سیستم عامل و داده اثر انگشت بسته

اگرچه شبکه TCP سیستم عامل agnostic است ، سیستم عامل های مختلف بسته هایی را با مقادیر مختلف ایجاد می کنند. به عنوان مثال ، مقدار پیش فرض بسته Time-to-Live (TTL) در بسته های ایجاد شده در سیستم های مختلف متفاوت است. بیشتر سیستمهای Windows بسته TTL را به صورت پیش فرض روی 128 تنظیم می کنند در حالی که اکثر سیستمهای لینوکس آن را 64 تنظیم می کنند. از آنجا که TTL یک قسمت قابل مشاهده از بسته ضبط شده است ، می توان تعیین کرد که سیستم عامل به احتمال زیاد آن بسته را ایجاد کرده است. همچنین علائم داستان در ساخت بسته ها مانند طول و حداکثر اندازه قطعه (MSS) وجود دارد که از سیستم عامل تا سیستم عامل نیز متفاوت است..

قطعه زیر بخشی از بسته های تولید شده از یک سیستم ویندوز است. توجه داشته باشید که ttl 127 مقدار آخرین خط بر روی 127 تنظیم شده است. دلیل این است که TTL در تعداد “هاپ” بیان شده است. هر بار که یک بسته از دستگاهی مانند روتر عبور می کند ، TTL آن توسط یک نفر کاهش می یابد. در این حالت ، TTL از 128 شروع شد اما از آنجا که من آن را روی روتر ضبط کردم – بعد از یک هاپ – اکنون 127 است. با این حال ، من هنوز هم می توانم بگویم که هرگز 64 نبوده است بنابراین این احتمالاً بسته ای است که روی یک سیستم ویندوز ایجاد شده است..

08: 08: 51.657495 IP (tos 0x0، ttl 64، id 32150، افست 0، پرچم ها [DF] ، proto UDP (17) ، طول 177)

google-public-dns-a.google.com.domain > 192.168.2.139.59414: 40501 3/0/0 cdn-3.convertexperiments.com. CNAME cdn-3.convertexperiments.com.edgekey.net.، cdn-3.convertexperiments.com.edgekey.net. CNAME e5289.g.akamaiedge.net.، e5289.g.akamaiedge.net. A 104.94.35.212 (149)

08: 08: 51.659278 IP (tos 0x0، ttl 127، id 3890، افست 0، پرچم ها [DF] ، proto TCP (6) ، طول 52)

بسته ای که از یک دستگاه لینوکس گرفته شده است بعد از اولین هاپ خود یک TTL 63 دارد. دلیل این امر این است که اکثر دستگاه های لینوکس مقدار اولیه بسته TTL را روی 64 تنظیم می کنند.

08: 15: 55.913493 IP (tos 0x0، ttl 63، id 41443، افست 0، پرچم ها [DF] ، proto UDP (17) ، طول 56)

192.168.2.139.48635 > rezver1.ihgip.net.domain: 47200+ A؟ google.com (28)

اما ، پس چه؟ چرا می توان مهم دانست که چه سیستم عامل بسته ای را ایجاد کرده است?

اگر ناظر دانش تخصصی در مورد یک هدف داشته باشد می تواند اهمیت بسیاری داشته باشد. اگر مشخص شده است که از ویندوز استفاده می کند – شاید به عنوان عضوی از سازمانهای بزرگ که از ویندوز استفاده می کنند ، اما بسته های گرفته شده از آن هدف نشان می دهد که احتمالاً در یک دستگاه لینوکس ایجاد شده اند ، این نشانگر خوبی برای VPN یا پروکسی برخی است. نوع در حال استفاده است شایان ذکر است که تقریباً تمام سرورهای VPN روی سرورهای لینوکس یا یونیکس مانند اجرا شده اند.

امکان تنظیم پارامترهای بسته در اکثر سیستمها وجود دارد اما تعداد بسیار کمی از افراد به این طول می روند.

تکنیک های انسداد ناکافی از ارائه دهندگان VPN

تجزیه و تحلیل شبکه بیشتر از جمع آوری بسته ها است. فرآیندهای کمکی مانند DNS می توانند نقش داشته باشند. بسیاری از کاربران VPN از DNS آگاه هستند ، زیرا ارسال پرس و جوهای DNS به طور واضح ، یکی از راه های مشاهده کننده برای تعیین محل بازدید شما یا بازدید از آن است. با این حال ، تعداد کمتر کاربر از Reverse DNS (rDNS) آگاه هستند. دقیقاً مانند DNS یک نام دامنه را به یک آدرس IP مرتبط می کند ، rDNS آدرس IP را به یک نام میزبان مرتبط می کند و نام میزبان معمولاً مالک IP را مشخص می کند. علاوه بر این ، بیشتر کتابخانه ها و سیستم عامل های برنامه نویسی دارای نسخه هایی از توابع استاندارد gethostnameby * () هستند که توانایی یک سیستم در ارتباط داشتن IP ها و نامهای میزبان را گسترش می دهد..

Reverse DNS به اندازه DNS “معمولی” حیاتی نیست زیرا rDNS هیچ نقشی در مسیریابی ترافیک بازی نمی کند. در عوض ، از آن در درجه اول به عنوان ابزاری برای شناسایی مالکیت IP استفاده می شود. فقط مالک یک آدرس IP می تواند یک رکورد rDNS را به آن مرتبط کند. بنابراین ، بررسی سوابق rDNS از یک آدرس IP ، اطمینان منطقی را در مورد شخصی که صاحب آن است ، یا حداقل ، اینکه شخصی که می خواهد شما فکر کنید مالک آن باشد ، فراهم می کند. توجه داشته باشید که rDNS موردنیاز نیست و بسیاری از آدرسهای IP اصلاً ورودی rDNS ندارند.

بیایید به مثال دامنه facebook.com نگاهی بیندازیم. DNS ضبط شده توسط یک پرس و جو استاندارد DNS این آدرس IP را نشان می دهد:

$ حفاری + facebook.com کوتاه

31.13.67.35

اکنون بگذارید از یک عبارت DNS معکوس یا تابع gethostnamebyaddr () استفاده کنیم تا ببینیم چه کسی مالک این IP است:

میزبان – در 31.13.67.35

35.67.13.31.in-addr.arpa نام دامنه اشاره گر edge-star-mini-shv-01-mia3.facebook.com

از این مسئله می توان فهمید که فیس بوک در واقع مالک آن آدرس IP است. با این حال ، اکثر سایت ها IP های خاص خود را ندارند. آنها اجاره داده می شوند و متعلق به سازمان های دلخواه هستند یا احتمالاً متعلق به اشخاص کمتر آشکار هستند. آمازون نمونه ای از ارائه دهنده محاسبات بزرگ است که توسط بسیاری از شرکت ها مورد استفاده قرار می گیرد. پرس و جو rDNS برای آدرس IP بسیاری از سرویس های اینترنتی به سادگی نشان می دهد که آمازون صاحب IP است و بنابراین اطلاعات در تعیین چه کسی IP را استفاده می کند کم است. نمونه دیگر گوگل است. Google در ورودی های rDNS کمی ظریف تر است ، اما هنوز اطلاعات مالکیت را حفظ می کند. در اینجا چگونگی جستجوی DNS معکوس به دنبال IP Google آورده شده است:

$ حفاری + کوتاه google.com

216.58.207.46

میزبان $ -n 216.58.207.46

46.207.58.216.in-addr.arpa نام دامنه اشاره گر fra16s24-in-f14.1e100.net.

Google صاحب دامنه 1e100.net است ، بنابراین می توانیم ببینیم که این IP در واقع به Google تعلق دارد.

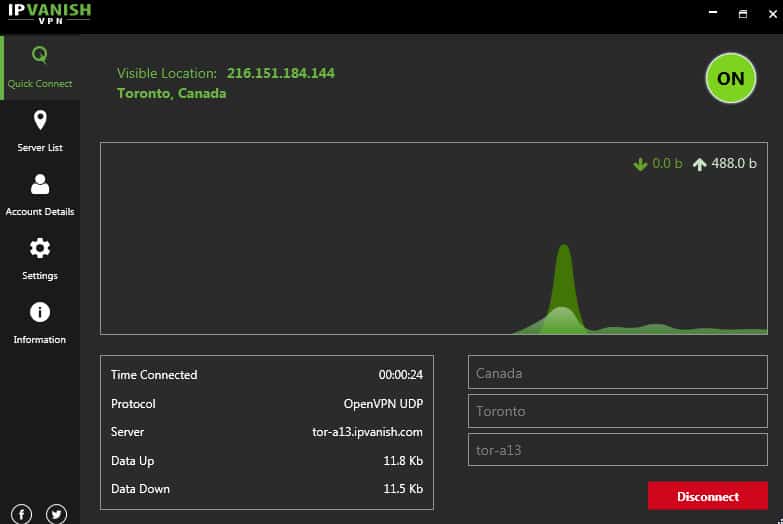

در دنیای VPN ها ، از ابزارهای حل و فصل آدرس به طور بالقوه می توان استفاده کرد تا ببیند IP که ترافیک شما برای شما تعلق دارد به یک VPN تعلق دارد یا خیر. به عنوان مثال ، یک دستور پیش فرض tcpdump در روتر OpenWRT سعی خواهد کرد IP های موجود در بسته های TCP را برطرف کند. به نظر می رسد که در درجه اول برای انجام این کار از gethostbyaddress () استفاده می شود و به همین دلیل گاهی اوقات این امکان وجود دارد که ببینیم بسته ها در چه مقصد قرار گرفته اند. ضبط پیش فرض tcpdump از جلسه IPVanish این را نشان می دهد:

08: 23: 14.485768 IP 216-151-184-30.ipvanish.com.3074 > 192.168.1.210.51061: UDP ، طول 1441

08: 23: 14.485847 IP 216-151-184-30.ipvanish.com.3074 > 192.168.1.210.51061: UDP ، طول 1441

08: 23: 14.486144 IP 216-151-184-30.ipvanish.com.3074 > 192.168.1.210.51061: UDP ، طول 1441

08: 23: 14.486186 IP 216-151-184-30.ipvanish.com.3074 > 192.168.1.210.51061: UDP ، طول 385

سرویس گیرنده IPVanish برای ویندوز سه تنظیمات ارائه می دهد: یک اتصال OpenVPN استاندارد ، یک اتصال OpenVPN با استفاده از HTTPS و یک اتصال مبهم.

بسته های فوق در طول یک جلسه با استفاده از تنظیم اتصال OpenVPN مبهم گرفته شد ، اما WireShark هنوز قادر به ارائه اطلاعات مقصد است.

خلاصه

هنگام تعیین استفاده از VPN ، “گلوله های نقره ای” بسیار کمی وجود دارد. معمولاً تعدادی تکنیک یا مشاهدات لازم است تا شاخص های کافی را تهیه کند که نشان می دهد از یک VPN استفاده شده است ، و حتی در صورت اطمینان از 100 hard حتی سخت است. شرکت هایی که علاقه ای به عدم استفاده از VPN مانند Netflix و سایر سرویسهای پخش ندارند ، تیمهای تمام وقت را فقط به این مشکل اختصاص داده اند. در موارد دیگر ، بسیاری از کشورهای اروپای شرقی و خاورمیانه) استفاده از VPN را ممنوع کرده و تیمهای مشابهی برای اخراج کاربران VPN دارند.

می آورد که نشان می دهد که ترافیک شبکه از طریق VPN عبور می کند. این نشان می دهد که ترافیک شما رمزگذاری شده است و نمی توان آن را برای مشاهده کننده دشوار کرد. هیچ بسته ای بدون رمزگذاری وجود ندارد و این نشان می دهد که تمام ترافیک شما از طریق VPN عبور می کند. با این حال ، باید توجه داشت که در برخی از کشورها استفاده از VPN ممنوع است و برای کاربران VPN در آن کشورها مهم است که بدانند چگونه می توان آنها را کشف کرد. در کل ، شبکه های خصوصی مجازی (VPN) بسیاری از مشکلات حریم خصوصی را حل می کنند و برای استفاده از آنها باید به روشهایی که می توان استفاده از VPN توسط ناظران را کشف کرد ، توجه کرد.