A Address Resolution Protocol (ARP) mérgezése támadás, amely magában foglalja hamisított ARP üzenetek küldését a helyi hálózaton keresztül. Más néven is ismert ARP hamisítás, ARP mérgezés irányítása és ARP gyorsítótár-mérgezés.

A Address Resolution Protocol (ARP) mérgezése támadás, amely magában foglalja hamisított ARP üzenetek küldését a helyi hálózaton keresztül. Más néven is ismert ARP hamisítás, ARP mérgezés irányítása és ARP gyorsítótár-mérgezés.

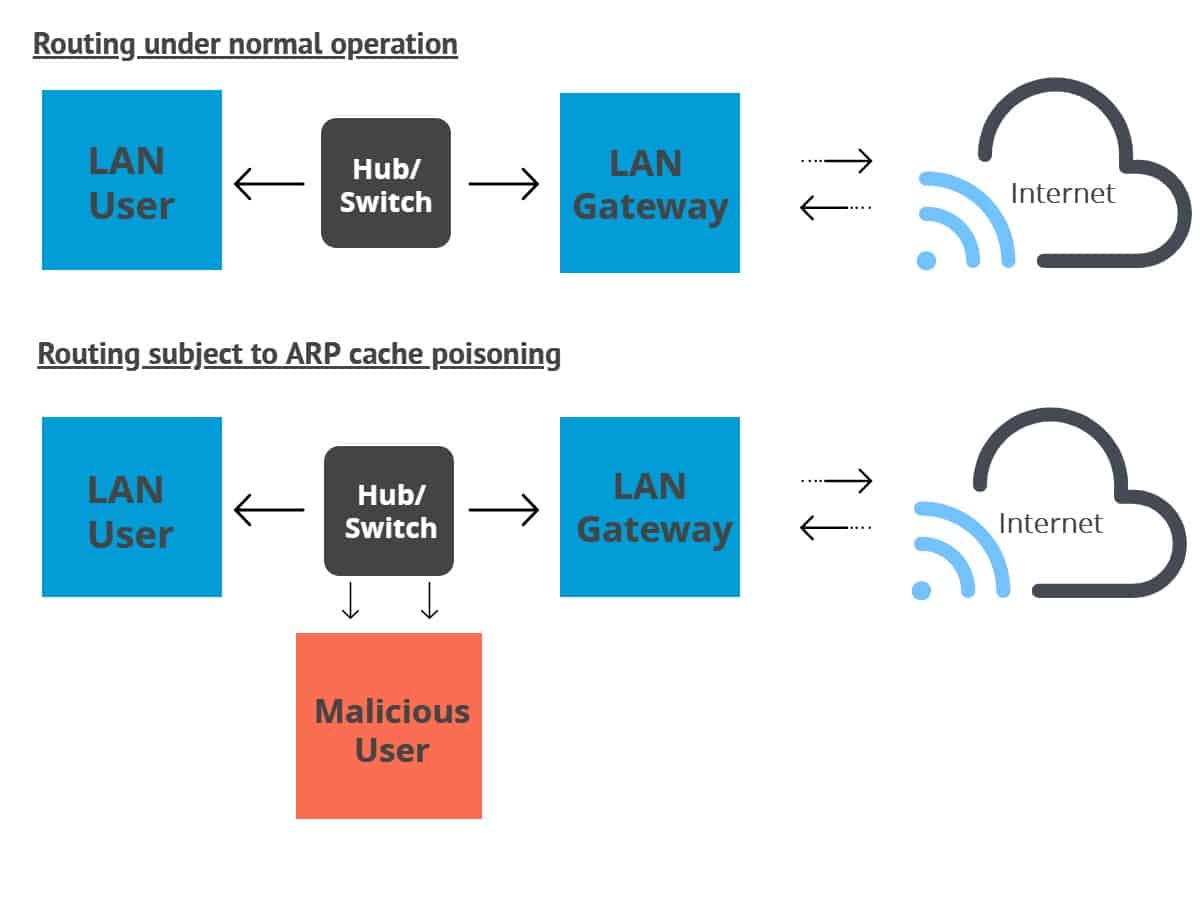

Ezek a támadások megpróbálják elterelni a forgalmat az eredetileg tervezett gazdagépről a támadóra. Az ARP-mérgezés úgy történik, hogy a támadó Media Access Control (MAC) címét társítja a cél IP-címével. Csak az ARP-t használó hálózatokkal működik.

Az ARP-mérgezés egyfajta ember-közép támadás, amelyhez hozzá lehet szokni leállítani a hálózati forgalmat, megváltoztatni vagy elkapni. Ezt a technikát gyakran alkalmazzák további támadások, például munkamenet-eltérítés vagy szolgáltatásmegtagadás.

Mi a Address Resolution Protocol (ARP)?

Az ARP egy olyan protokoll, amely egy adott IP-címet társít az adott fizikai gép linkréteg-címével. Mivel az IPv4 továbbra is a leggyakrabban használt internetes protokoll, Az ARP általában áthidalja a különbséget a 32 bites IPv4 címek és a 48 bites MAC címek között. Mindkét irányban működik.

Az adott MAC-cím és az IP-cím közötti kapcsolatot az ARP gyorsítótár néven ismert táblában tárolják. Amikor egy LAN-ban egy gazdagép felé haladó csomag eljut az átjáróhoz, az átjáró az ARP használatával társítja a MAC vagy a fizikai host címet a korreláló IP-címmel.

Ezután a host keres az ARP gyorsítótárán. Ha megtalálja a megfelelő címet, akkor a címet használják a formátum és a csomaghossz konvertálására. Ha a megfelelő címet nem találja, az ARP kérési csomagot küld, amely a helyi hálózat más számítógépeitől megkérdezi, hogy tudják-e a helyes címet. Ha egy gép válaszol a címmel, akkor az ARP gyorsítótára frissül azzal, hogy esetleg jövőbeli kérések származnak ugyanabból a forrásból.

Mi az ARP mérgezés??

Most, hogy jobban megérti az alapul szolgáló protokollt, mélyebben tudjuk fedezni az ARP-mérgezést. Az ARP protokollt hatékonyan fejlesztették ki, ami komoly eseményhez vezetett a biztonság hiánya a kialakításában. Ez meglehetősen megkönnyíti valakinek a támadások felszerelését, feltéve, hogy hozzáférhetnek a célpontjuk helyi hálózatához.

Az ARP mérgezés magában foglalja a küldést hamisított ARP válaszcsomagok egy átjáróhoz a helyi hálózaton keresztül. A támadók általában olyan hamisító eszközöket használnak, mint az Arpspoof vagy az Arppoison, hogy megkönnyítsék a munkát. Beállítják az eszköz IP-címét, hogy megfeleljen a cél címének. Az eszköz ezután megkeresi a cél LAN-t a gazdagépek IP és MAC címeire.

Amint a támadó megkapja a gazdagépek címeit, elkezdenek hamisított ARP-csomagokat küldeni a helyi hálózaton keresztül a gazdáknak. A csaló üzenetek azt jelzik a címzetteknek, hogy a támadó MAC-címét csatlakoztatni kell annak a gépnek az IP-címéhez, amelyet megcéloznak.

Ennek eredményeként a címzettek frissítik ARP-gyorsítótárukat a támadó címével. Amikor a címzettek a jövőben kommunikálnak a céllal, üzenetüket valójában a támadónak küldik el.

Ezen a ponton a támadó titokban van a kommunikáció közepén, és ki tudja használni ezt a pozíciót a forgalom olvasásához és az adatok ellopásához. A támadó megváltoztathatja az üzeneteket, még mielőtt eljutnának a célhoz, vagy akár teljesen le is állíthatja a kommunikációt.

A támadók ezt az információt további támadások felépítéséhez használhatják, mint például a szolgáltatásmegtagadás vagy a munkamenet-eltérítés:

- Denial-of-service – Ezek a támadások számos különálló IP-címet összekapcsolhatnak a cél MAC-címével. Ha elegendő cím küld kérést a célhoz, akkor a forgalom túlterhelheti azt, amely megszakítja a szolgáltatást, és használhatatlanná teszi.

- Munkamenet eltérítése – Az ARP-hamisítás kihasználható munkamenet-azonosítók ellopására, amelyeket a hackerek használnak a rendszerekbe és a fiókokba való belépéshez. Miután hozzáfértek, mindenféle pusztítást kezdeményezhetnek célpontjaik ellen.

Az ARP-mérgezés észlelése

Az ARP mérgezés többféle módon észlelhető. Használhatja a Windows Command Prompt, egy nyílt forrású csomagelemzőt, például a Wireshark, vagy a védett opciókat, például az XArp.

Parancssor

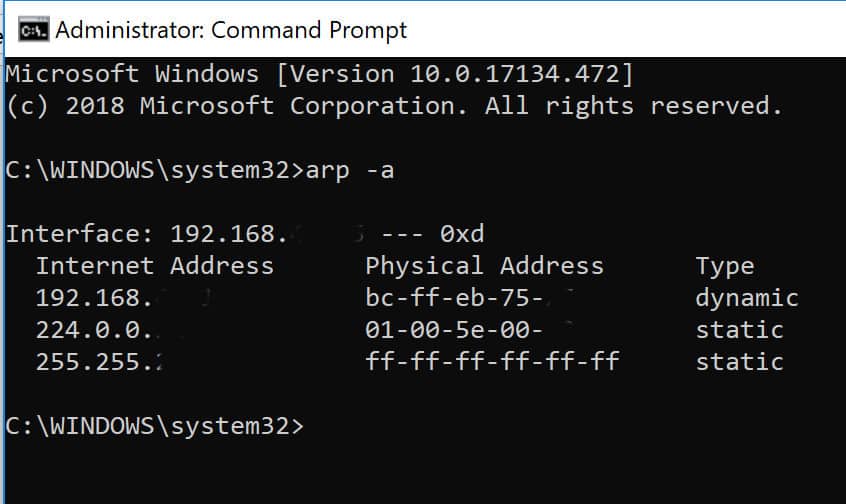

Ha gyanítja, hogy ARP-mérgezési támadástól szenved, ellenőrizze a Parancssorban. Először nyissa meg a parancssort rendszergazdaként. A legegyszerűbb módszer a Windows kulcs a Start menü megnyitásához. Begépel “cmd”, Majd nyomja meg a gombot Crtl, Váltás és Belép ugyanabban az időben.

Ezzel megjelenik a Parancssor, bár lehet, hogy kattintania kell Igen hogy engedélyezze az alkalmazás számára a változtatásokat. A parancssorba írja be:

arp -1

Ez megadja az ARP táblázatot:

* A fenti képen szereplő címeket adatvédelmi okokból részlegesen eltüntettük.*

A táblázat a bal oldali oszlopban az IP-címeket, a közepén a MAC-címeket mutatja. Ha a táblázat két különböző IP-címet tartalmaz, amelyek ugyanazzal a MAC-címmel rendelkeznek, akkor valószínűleg ARP-mérgezéses támadással jár.

Példaként tegyük fel, hogy az ARP táblája számos különféle címet tartalmaz. Amikor átvizsgálja, észreveheti, hogy az IP-címek közül kettőnek azonos a fizikai címe. Láthat valami ilyesmit az ARP táblázatában, ha valójában mérgezik:

Internetes cím fizikai címe

192.168.0.1 00-17-31-dc-39-ab

192.168.0.105 40-d4-48-cr-29-b2

192.168.0.106 00-17-31-dc-39-ab

Mint láthatja, mind az első, mind a harmadik MAC-cím egyezik. Ez azt jelzi, hogy a 192.168.0.106 IP-cím tulajdonosa valószínűleg a támadó.

Egyéb opciók

A Wireshark felhasználható az ARP-mérgezés kimutatására a csomagok elemzésével, bár a lépések kívül esnek ezen oktatóanyag hatókörén, és valószínűleg a legjobb azok számára, akik tapasztalattal rendelkeznek a programmal.

Kereskedelmi ARP-mérgező detektorok, például az XArp, megkönnyítik a folyamatot. Riasztásokat küldhetnek, amikor az ARP-mérgezés megkezdődik, ami azt jelenti, hogy a támadásokat korábban észlelik és a károk minimalizálhatók.

Az ARP-mérgezés megelőzése

Számos módszer használható az ARP-mérgezés megelőzésére, mindegyiknek megvannak a maga pozitívjai és negatívjai. Ezek magukban foglalják a statikus ARP bejegyzéseket, a titkosítást, a VPN-ket és a csomag szinkronizálását.

Statikus ARP bejegyzések

Ez a megoldás sok adminisztratív terhet jelent, és csak kisebb hálózatok számára ajánlott. Ez magában foglalja egy ARP bejegyzés hozzáadását a hálózat minden gépéhez, az egyes számítógépekhez.

A gépek statikus IP és MAC címekkel való leképezése elősegíti a hamisítás támadásait, mivel a gépek figyelmen kívül hagyhatják az ARP válaszokat. sajnálatos módon, ez a megoldás csak az egyszerűbb támadásoktól tudja megvédeni.

Titkosítás

Az olyan protokollok, mint a HTTPS és az SSH, szintén hozzájárulhatnak a sikeres ARP-mérgezési támadás esélyének csökkentéséhez. Amikor a forgalom titkosítva van, a támadónak további lépést kell tennie, hogy becsapja a cél böngészőjét illegitim tanúsítvány elfogadására. azonban, az e protokollokon kívül továbbított adatok továbbra is sérülékenyek lesznek.

VPN

A VPN ésszerű védelem lehet az egyének számára, de általában nem alkalmasak nagyobb szervezetek számára. Ha csak egy ember vesz igénybe potenciálisan veszélyes kapcsolatot, például nyilvános wifi-t használ repülőtéren, akkor a A VPN titkosítja az összes adatot, amely az ügyfél és a kilépési kiszolgáló között utazik. Ez segít biztonságban tartani őket, mivel a támadó csak a rejtjeleket fogja látni.

Ez kevésbé megvalósítható megoldás szervezeti szinten, mivel a VPN-kapcsolatoknak helyben kell lenniük az egyes számítógépek és minden kiszolgáló között. Ez nem csak bonyolult lenne a beállítás és karbantartás szempontjából, de a titkosítás és a dekódolás ezen a skálán szintén akadályozná a hálózat teljesítményét.

Csomagszűrők

Ezek a szűrők elemzik az egyes csomagokat, amelyeket egy hálózaton keresztül küldnek el. Ők tudnak kiszűrheti és blokkolja a rosszindulatú csomagokat, valamint azok, akik IP-címei gyanúsak. A csomagszűrők azt is megtudhatják, ha egy csomag azt állítja, hogy egy belső hálózatból származik, amikor annak valójában a külső eredete származik, segítve ezzel a támadás sikerességének csökkentését.

Védje hálózatát ARP-mérgezéssel szemben

Ha azt akarja, hogy a hálózat biztonságban legyen az ARP-mérgezés veszélyétől, akkor a legjobb terv a fent említett megelőző és felderítő eszközök kombinációja.. A megelőzési módszereknek általában vannak hibái bizonyos helyzetekben, így a legbiztonságosabb környezet is támadás alatt állhat.

Ha aktív érzékelő eszközök is vannak a helyükön, akkor az ARP-mérgezésről azonnal tudomást szereznek. Mindaddig, amíg a hálózati rendszergazda gyorsan cselekszik, ha riasztást kap, általában megteheti állítsa le ezeket a támadásokat, még mielőtt nagy károkat okozna.

Képtervezés az ARP Spoofing alapján 0x55534C alatt CC3.0

isítás lehetővé teszi a támadó számára, hogy átvegye a kommunikációt a céllal. Ez azt jelenti, hogy a támadó képes lehet a felhasználói nevek és jelszavak ellopására, valamint a bizalmas adatok megfigyelésére és manipulálására.

Az ARP-mérgezés észlelése és megelőzése kulcsfontosságú a hálózatbiztonság szempontjából. Az ARP-mérgezés észlelése lehetővé teszi a hálózati adminisztrátorok számára, hogy azonnal észleljék a támadást, és megtegyék a szükséges lépéseket a károk minimalizálása érdekében. A statikus ARP bejegyzések használata, a titkosítás, a VPN és a csomagszűrők használata mind hatékony módszerek az ARP-mérgezés megelőzésére.

Összességében az ARP-mérgezés egy súlyos biztonsági fenyegetés, amelyet a hálózati adminisztrátoroknak figyelemmel kell kísérniük. Az ARP-mérgezés megelőzése és észlelése kulcsfontosságú a hálózatbiztonság fenntartása érdekében. A megfelelő védelem és az időben történő beavatkozás segíthet minimalizálni a károkat és megakadályozni a további támadásokat.

gatokkal védekezhetünk az ARP-mérgezés ellen. Az egyik lehetőség a statikus ARP bejegyzések használata, amelyek rögzítik a MAC-címeket az IP-címekhez, így a támadó nem tudja megváltoztatni azokat. A titkosítás is hatékony védekezési mód lehet, mivel a támadó nem tudja elolvasni a titkosított adatokat. A VPN használata is segíthet, mivel a VPN-tunnelen keresztül küldött adatokat nem lehet ellopni vagy megváltoztatni. Végül, a csomagszűrők használata is segíthet az ARP-mérgezés elleni védekezésben, mivel ezek a szűrők megakadályozzák a hamisított ARP-csomagok bejutását a hálózatba. Fontos, hogy védelmi intézkedéseket tegyünk a hálózatunkban, hogy megakadályozzuk az ARP-mérgezés támadásokat, és megóvjuk adatainkat és hálózatunkat a támadóktól.

gottan fontos megérteni az ARP-mérgezés veszélyeit és hogyan lehet megelőzni őket. A statikus ARP bejegyzések használata segíthet megakadályozni a hamisított ARP-csomagokat, mivel csak a meghatározott MAC-címekkel rendelkező gépekkel kommunikál. A titkosítás és a VPN használata is hatékony lehet a támadások elleni védekezésben. A csomagszűrők használata szintén segíthet az ARP-mérgezés észlelésében és megakadályozásában. Minden hálózatnak megfelelő védelmi intézkedéseket kell tennie az ARP-mérgezés ellen, hogy megvédje a hálózatot és az adatokat a támadóktól.