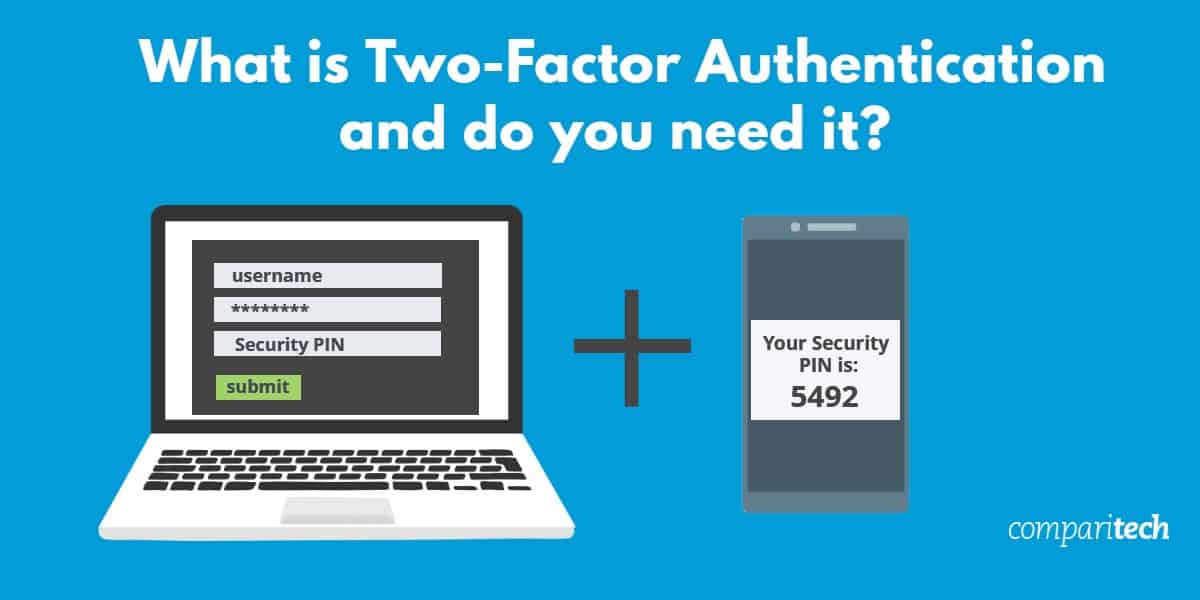

A kétfaktoros hitelesítés (2FA) olyan bejelentkezési folyamatra utal, amely nem csupán egy jelszót igényel. Ha a jelszava valahogy veszélybe kerül, a 2FA megakadályozhatja a támadót a fiókjába való bejelentkezéstől, ha egy második ellenőrzési formát igényel.

A kétlépcsős hitelesítést (2SV) és a többtényezős hitelesítést (MFA) gyakran kétféle tényezővel történő felváltva használják, bár vannak olyan különbségek, amelyeket később tapasztalunk meg. Az eszközre vagy a fiókra való bejelentkezéskor 2FA jelentkezhet, például:

- Egyszeri PIN-kód, SMS-ben, e-mailben vagy olyan hitelesítő alkalmazás segítségével, mint például a Google Authenticator vagy az Authy

- Hardverhitelesítő eszköz, például USB-kulcs, amelyet be kell helyezni a bejelentkezés előtt

- Biometrikus letapogatás, például ujjlenyomat- vagy retina-letapogatás jelszó mellett

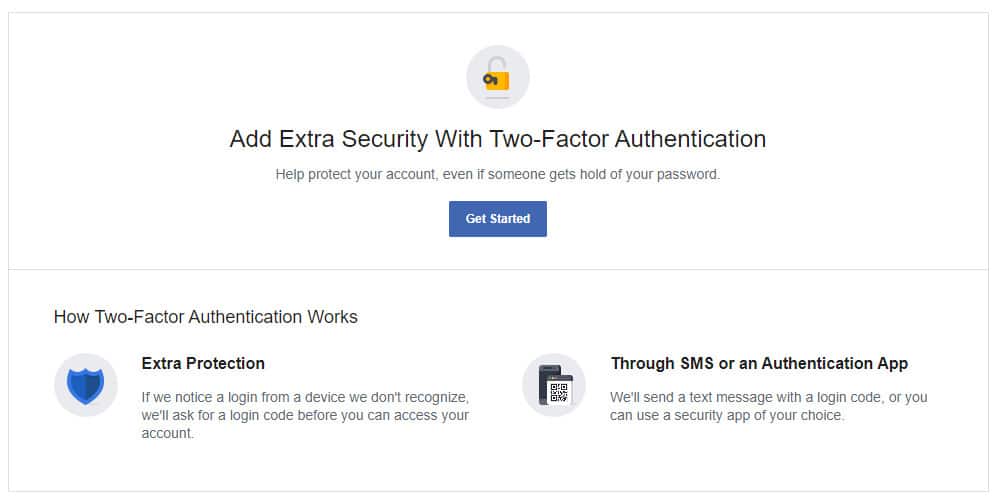

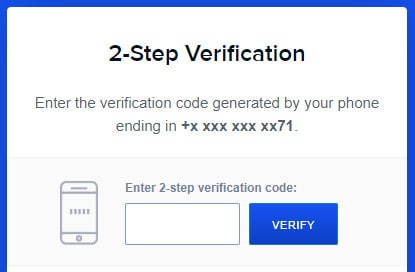

A 2FA számos online fiókhoz beállítható, és erre erősen ajánljuk. Általában ez egy PIN-kód megadását jelenti, amikor új eszközről vagy helyről jelentkezik be, vagy az előző munkamenet lejártát követően. Tehernek tűnhet, de a 2FA nagyban hozzájárul a fiókok hackerekkel szembeni védelméhez.

Hogyan működik a két tényezős hitelesítés a gyakorlatban??

Ha a 2FA be van kapcsolva a fiókjában, akkor legvalószínűbb, hogy új eszközről vagy korábbi helyről történő bejelentkezéskor találkozik rá. A szokásos módon megadja felhasználónevét és jelszavát, majd a személyazonosságát egy második ellenőrzési forma megadásával kell igazolnia, amelyet csak Ön tud megadni.

A felhasználó ellenőrzésének módszerei nem azonosak. Tól től legbiztonságosabb vagy legkevésbé biztonságos:

- A hardver hitelesítő eszköz mint például a YubiKey vagy a Titan biztonsági kulcs. Ezek olyan USB-eszközök, amelyeket be kell csatlakoztatnia a készülékhez a bejelentkezéshez.

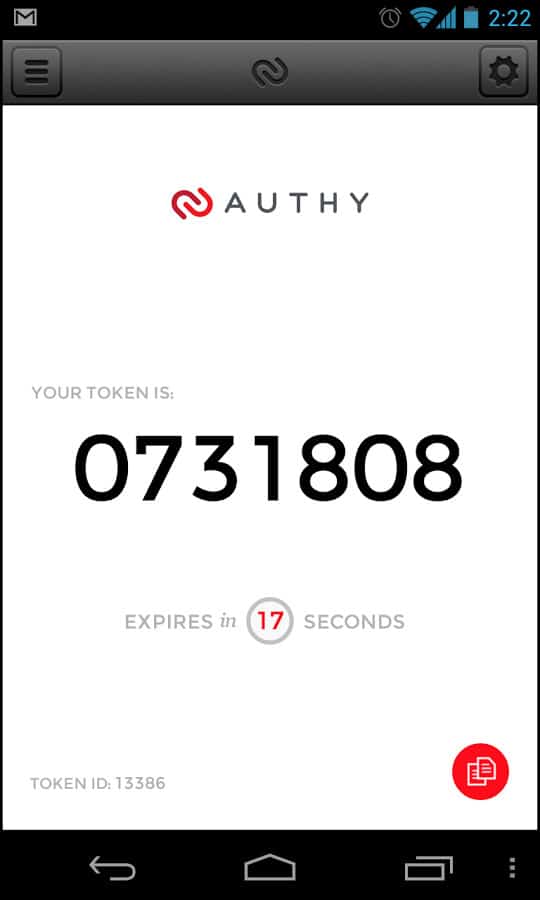

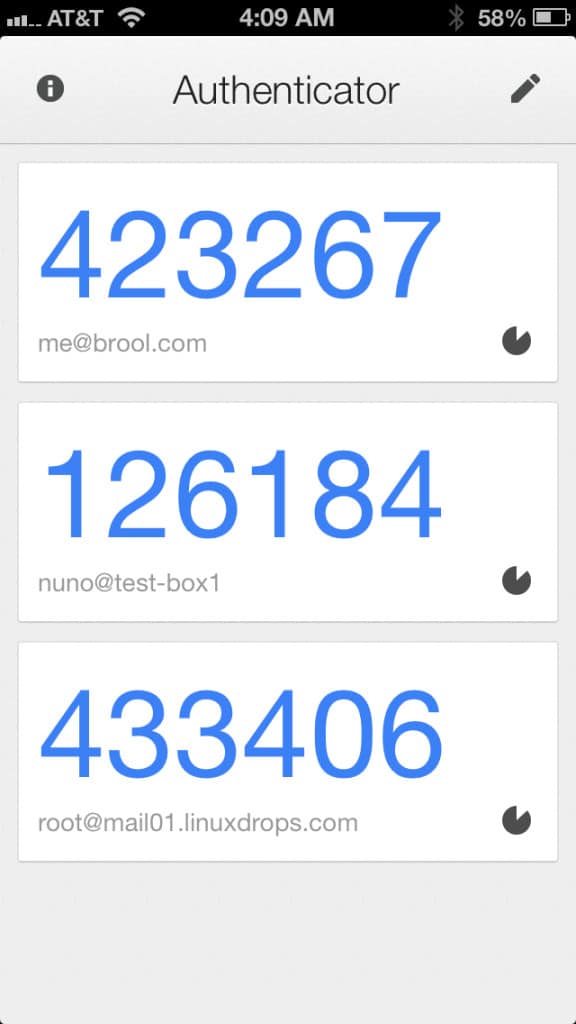

- egy hitelesítési alkalmazás például a Google Authenticator vagy az Authy. Ezek az alkalmazások ideiglenes PIN-kódot generálnak az okostelefonon.

- A biometrikus letapogatás mint például az arc, az ujjlenyomat vagy a retina. A biometrikus szkennelések biztonsága az alkalmazott módszertől, a hitelesítő szoftver minőségétől és a bevitelhez használt hardvertől függően nagyon eltérő.

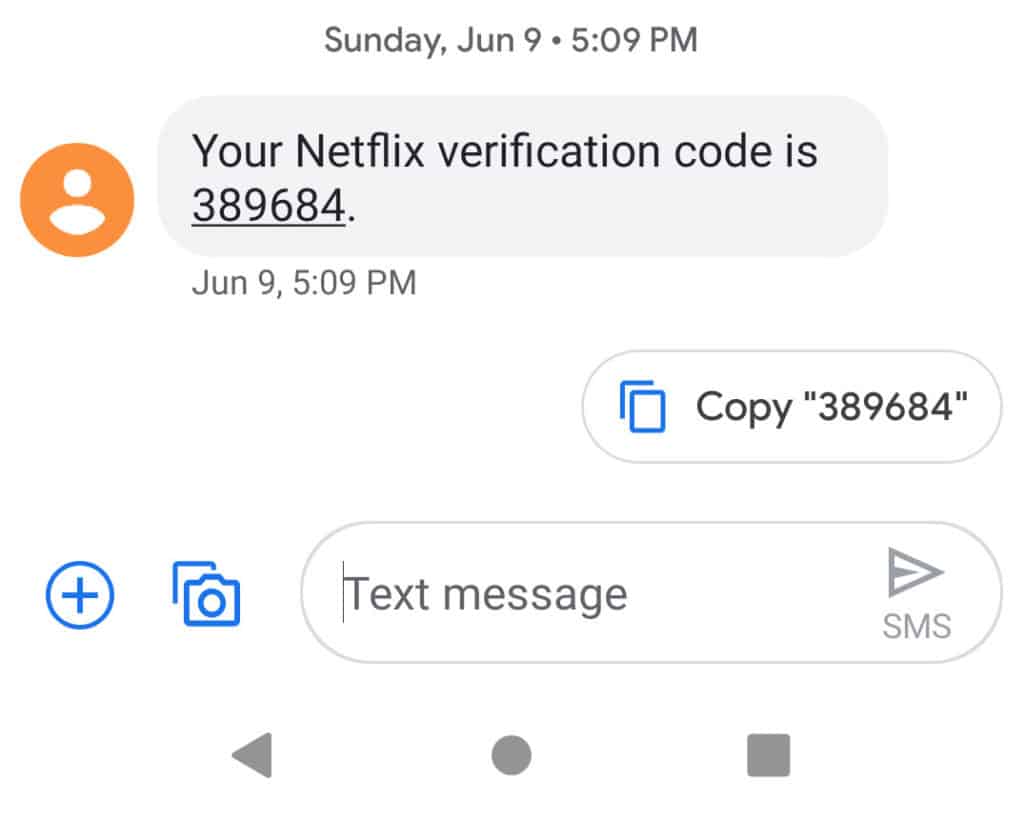

- A PIN-kód SMS-ben elküldve a telefonjára. Az SMS nem titkosítva és érzékeny a SIM-csere támadásokra, ezért ezt kevésbé biztonságosnak tekintik.

- A PIN-kód e-mailben elküldve. Ez a lehetőség a legkevésbé biztonságos, mivel az e-mail fiókok gyakran bárhonnan elérhetők, ellentétben a többi módszerrel, amely megköveteli egy adott eszköz jelenlétét. Ezenkívül az e-mail nem titkosítva.

Még akkor is, ha fiókja támogatja a 2FA-t, lehet, hogy alapértelmezés szerint nem engedélyezi. Ennek oka az, hogy regisztrációs folyamat szükséges a 2FA beállításához minden webhelyen. Ezen regisztrációs folyamat nélkül a felhasználókat egyszerűen kizárják számlájukból. Érdemes belemerülnie fiókja biztonsági vagy bejelentkezési beállításaibe, és reméli, hogy megtalálja a 2FA beállításokat.

SMS (szöveges) üzenet kétfaktoros hitelesítés

Az SMS módszer előnye, hogy szinte univerzális, és nem a telefonhoz, hanem a SIM-kártyához van kötve. Szinte az összes mobiltelefon elfogadja a szöveges üzeneteket, még azok a „hülye” telefonok is, amelyekre nincs telepítve alkalmazás. Ha cserél telefonokat, vagy ha a telefon megsérült vagy elveszett, akkor egyszerűen felugrhatja a SIM-kártyáját egy másik telefonra, és jó.

A fő hátrány az, hogy ahhoz, hogy az SMS-üzenetek átjuthassanak, mobiltelefon-tartományon belül kell lennie. A globális utazóknak problémáik lehetnek az SMS-módszerrel is, ha különböző országokban cserélik SIM-kártyájukat, mert minden SIM-kártya eltérő telefonszámmal rendelkezik.

Az SMS 2FA továbbfejlesztett hátránya, hogy a rossz fiúknak nem feltétlenül nehéz beszivárogtatni az SMS-rendszert és elfogni a kódokat, vagy a szociális mérnökök segítségével felhívni a mobil szolgáltatót, és a telefonszámot hozzárendelni a SIM-kártyájához. Az ilyen típusú rosszindulatot általában azok számára tartják fenn, akiket egy támadó szándékosan céloz meg, nem pedig a malomtámadás szokásos futtatása helyett. Nem sok biztonsági óvintézkedést tehet az Ön számára, ha ilyen kifinomult rossz fiúk figyelmét felkeltette.

Két tényezős hitelesítési alkalmazások

Különböző 2FA-alkalmazások vannak a piacon. A legnépszerűbb a Google Authenticator, de az olyan versenytársak, mint az Authy és a LastPass, 2FA alkalmazással is rendelkeznek. Az ilyen típusú termékbomlás semmilyen módon nem segíti elő a 2FA alkalmazását, mivel a vállalatoknak időt kell költeniük annak eldöntésére, hogy melyik 2FA platformot használják. Az ügyfeleknek hajlandóak telepíteni egy újabb 2FA alkalmazást a telefonjukra, ha egy szolgáltatás más, 2FA-t használ, mint mások.

A 2FA-alkalmazások legnagyobb előnye, hogy működésükhöz nincs szükség semmiféle internetre vagy cellás kapcsolatra. A szükséges kódokat egyszerűen megjelenítik. A 2FA-alkalmazások hátránya, hogy ha elveszíti vagy megrongálja telefonját, és nem tud belőle kódot, akkor nehezen fog belépni a fiókjába..

Egy másik kis hátránya a 2FA-alkalmazásoknak, hogy minden szolgáltatást külön kell beállítani. Ez általában azt jelenti, hogy csak be kell szkennelnie egy QR vonalkódot az alkalmazással, de ez jobban bevonható néhány vállalati megvalósításba.

A legjobb szolgáltatások mind SMS, mind 2FA alkalmazást kínálnak, de ezek a szolgáltatások kevés és messze vannak egymástól.

Mi is a hitelesítés??

Annak érdekében, hogy hozzáférjen valamihez, például az e-mailhez, az e-mail rendszernek két tényezőnek meg kell felelnie. Részletesebben ismertettem őket a végén található szótárban, de a magas szintű nézet a következő:

Hitelesítés; néha rövidítve AuthN, azt jelenti, hogy te vagy az, aki azt mondja, hogy te vagy.

engedélyezés; néha rövidítve AuthZ, azt jelenti, hogy jogosult az e-mail olvasására.

Mi a különbség a kétfaktoros hitelesítés és a kétlépcsős azonosítás között?

Számos számítástechnikai hallgató és filozófus vitatkozna erről a reggeli órákra, és bár van egy apró különbség, a gyakorlatban ez nem túl nagy.

A legfontosabb ragaszkodási pont az, hogy a hitelesítés / engedélyezési névben nincs „ellenőrzés” fogalma. Megvan a hitelesítés és a felhatalmazás. A kétértelmű „ellenőrzés” kifejezés bevezetése zavart okozhat a különbség között, amit valaki ismer és mi van.

Továbbá, mit jelent az ellenőrzés? Ez azt jelenti, hogy a személyt azonosították (AuthN), vagy azt jelenti, hogy a személy hozzáférhet valamilyen erőforráshoz (AuthZ)? Megfelelő szavakkal rendelkezünk már ezekre a fogalmakra.

A másodlagos összetéveszthetőség abból a különbségből adódik, hogy mi van egy személynek, és mit tud valaki. Névértéknél könnyű azt gondolni, hogy valami olyan, mint egy biometrikus második tényező, amely ujjlenyomatot használ, olyasmit jelent, mint a felhasználó (ujjlenyomatuk van). Ugyanakkor az ujjlenyomatok telefonkioldó mechanizmusként való használatát vitatják az Egyesült Államok bírósági rendszerében. Néhány bíró úgy érzi, hogy az ujjlenyomat hallgatólagos bizonyságot tesz, és a bizonyságtétel valaki által ismert valami, nem pedig valami.

Mindkét fogalom a többtényezős hitelesítés (MFA) alá tartozik, és mindkettő megköveteli, hogy ne csak jelszóval, hanem mással is rendelkezzen. Nem számít, vajon ez valami ujjlenyomat, egyszeri numerikus sorozat vagy Yubikey.

Miért van szükségünk jelszavakon kívül másra??

A felhasználóneveket általában nagyon könnyű felfedezni; sok esetben ez csak a jól közzétett e-mail címünk, vagy fórumok esetében a megjelenített név, amelyet mindenki láthat. Ez azt jelenti, hogy a jelszó erőssége az egyetlen valódi védelem, amellyel bejelentkezik valaki ellen.

A rossz fiúknak három fő módja van a jelszó megszerzésének. Az első az, hogy egyszerűen kitalálom. Gondolhatja, hogy nagyon valószínűtlen a siker esélye, ám sajnos sok ember szörnyen gyenge jelszavakat használ. Nagyon sok jelszót látok a mindennapi munkámban, és túl sok a chuck123 a világon a chuck123 jelszóval..

A második módszer a szótár támadás kihasználása. A világ milliárd számláinak fennmaradó jelszavainak nagy része néhány ezer szóból áll. A rossz fiúk szótár támadásokat futtatnak a webhelyek ellen, tudva, hogy a webhely legtöbb fiókja az egyik ilyen általános jelszó használatát fogja használni.

A harmadik módszer az adatok ellopása. Az adatsértések gyakran feltárják a vállalati szervereknél tárolt jelszavakat.

A 2FA-t alkalmazó webhelyek és rendszerekhez a jelszó mellett egy második tényezőre van szükség a bejelentkezéshez. Névértéken ez ostoba lehet. Ha a jelszavak ilyen könnyen veszélybe kerülnek, mekkora értéket eredményezhet egyszerűen egy második jelszó hozzáadása az asztalhoz? Jó kérdés, hogy a 2FA címe. A legtöbb esetben a 2FA numerikus kód formájában jelenik meg, amely percenként megváltozik, vagy csak egyszer használható. Ezért valaki, aki meg tudja szerezni a jelszavát, csak akkor jelentkezhet be fiókjába, ha sikerült megszereznie a jelenlegi 2FA-kódját.

Ily módon a 2FA megszünteti az emberi bűntudatot a gyenge jelszavak létrehozása és a szolgáltatások teljes körű felhasználása miatt. Ezenkívül megóvja a fiókadatok ellopásától is, mert még ha a rosszfiúnak sikerül ellopni egy webhely összes felhasználónevét és jelszavát, továbbra sem tud bejelentkezni ezekbe a fiókokba anélkül, hogy minden felhasználó számára elengedhetetlen 2FA-kódot szerezne..

Miért akarok kétfaktoros hitelesítést használni??

Vegye figyelembe, hogy a legtöbb jelszóval történő feltörés az interneten keresztül történik. A keltezett, de használható analógia a bankrablás. Az internet előtt egy bank kirabolása nagyon nehéz volt. Be kellett szereznie a legénységet, esetleg a bankot, hogy megtalálja a legmegfelelőbb időt a rabláshoz, fegyverek és álruhák beszerzéséhez, majd a rablás végrehajtásához anélkül, hogy elkapnának.

Ma ugyanaz a bankrabló ülhet szerte a világon, és megpróbálhatja brutálisan erőltetni a webes bankszámláját anélkül, hogy tudta volna. Ha nem tud bejutni a fiókjába, akkor csak tovább lép a következőre. Gyakorlatilag nincs kockázata a fogásnak, és szinte nincs szükség tervezésre.

A 2FA bevezetésével a bankrablónak gyakorlatilag nincs esélye a sikerre. Még akkor is, ha helyesen kitalálja a jelszavát, repülnie kell egy síkon, nyomon kell követnie és el kell lopnia a 2FA-eszközt, hogy bejusson. Ha egy fizikai akadályt vezetnek be a bejelentkezési sorrendbe, akkor nagyságrendűbbé válik. a rossz fiú, hogy sikerüljön.

A 2FA megköveteli, hogy két dolgot biztosítson: valamit, amit tudsz, és valamit, ami megvan. Amit tudsz, a jelszavad. Van valami a numerikus kódból. Mivel a numerikus kód oly gyakran változik, bárki, aki bármikor képes megadni a helyes kódot, szinte biztosan birtokolja a kódgeneráló eszközt. A 2FA nagyon ellenállóképes a jelszóval szembeni erőszakos erőszakkal, ami jó hír. A rossz hír a nagyon lassú elfogadási arány. Minden egyes szolgáltatónak el kell döntenie a 2FA bevezetéséről – ez nem valami, amit maga dönthet úgy, hogy minden oldalon felhasználja. Míg az egyre növekvő számú webhely támogatja a 2FA-t, még sokan nem. Meglepő módon, a nagyon kritikus webhelyek, például a bank- és kormányzati oldalak, nagyon lassan alkalmazták a 2FA-t.

Összefüggő: Milyen brutális erőszakos támadás

Két tényezős hitelesítés a vállalkozásban

A 2FA jobb elfogadási arányt mutat a vállalatoknál, mint a közszolgáltatásoknál. Sok olyan vállalat, amely távoli munkavállalókkal rendelkezik, erősen bevezette a 2FA-t. A vállalatok számára a leggyakoribb és legfejlettebb 2FA-mechanizmus az RSA SecurID. Évek óta működik, és telepíthető alkalmazásként, vagy hardverkulcsként is biztosítható, hasonlóan egy USB-meghajtóhoz, a képernyőt megjelenítő kóddal. Egy másik erős versenyző manapság az Okta. Az Okta az egyszeri bejelentkezésre (SSO) fókuszált, amely azt jelentette, hogy a felhasználóknak csak egyszer kellett bejelentkezniük, és sok harmadik fél szolgáltatásaihoz férhetnek hozzá. Sok vállalat erősen használja az SSO-t, és most, hogy az Okta kínál 2FA-t, egyre népszerűbbé válik.

Szójegyzék

Hitelesítés (AuthN): Te vagy az, aki azt mondja, hogy te vagy. Itt kerül a felhasználóneved és jelszavad lejátszásra. Bárki, aki bemutatja mindkét dolgot, te vagy az. A hitelesítés azonban nem azt jelenti, hogy engedélyezni kell az e-mail olvasását.

Jogosultság (AuthZ): Miután hitelesítettél (a rendszer tudja, ki vagy), akkor meghatározhatja, hogy mire fér hozzá. Az e-mailbe való bejelentkezés esetén tényleg csak egy dolgot kell tennie. Fontolja meg azonban az irodai forgatókönyvet, ahol el tudja olvasni néhány megosztott hálózati meghajtót, mások nem. Az AuthZ réteg határozza meg, hogy mit tehetsz, de ezt addig nem tudja megtenni, amíg valószínűleg nem hitelesítettél.

A 2FA használata nagyon jó biztonsági intézkedés, ezért fontolóra kell vennie, hogy mindenhol engedélyezze. A Two Factor Auth.org webhelynek van egy érdekes projektje, amely megkísérel felsorolni azokat a vállalatokat, amelyek támogatják a 2FA-t, és egyszerű módszert kínál a nem nyilvános vállalatok szégyenéhez. Ha egy jelenleg használt szolgáltatás nem támogatja a 2FA-t, akkor előfordulhat, hogy alternatív szolgáltatást talál.

Lásd még: Jelszó-erősség-ellenőrző, egy jó módja annak, hogy ellenőrizzük, mennyire jó a jelszava (a felelősségvállalás vonatkozik!).

. Ez azt jelenti, hogy ha külföldön tartózkodik, vagy olyan helyen, ahol nincs mobiltelefon-tartomány, akkor nem fog működni. Emellett az SMS-ek nem titkosítottak, és könnyen elérhetők lehetnek a SIM-csere támadásokkal szemben. Ezért fontos, hogy más 2FA módszereket is használjon, például hitelesítő alkalmazásokat vagy hardvereszközöket. A kétfaktoros hitelesítés nagyon fontos a fiókjaink biztonsága szempontjából, és mindenkinek ajánlott bekapcsolni, ha az adott webhely támogatja. A biztonságosabb fiókok érdekében érdemes kipróbálni a különböző 2FA módszereket, és kiválasztani a legmegfelelőbbet az Ön számára.