Multe alte articole de acolo compară și contrastează VPN-urile IPSec și SSL din perspectiva unui administrator de rețea care trebuie să le configureze. Totuși, acest articol va examina modul în care furnizorii majori de VPN comercial utilizează SSL și IPSec în serviciile lor pentru consumatori, care sunt destinate să ofere acces la web și nu la o rețea corporativă.

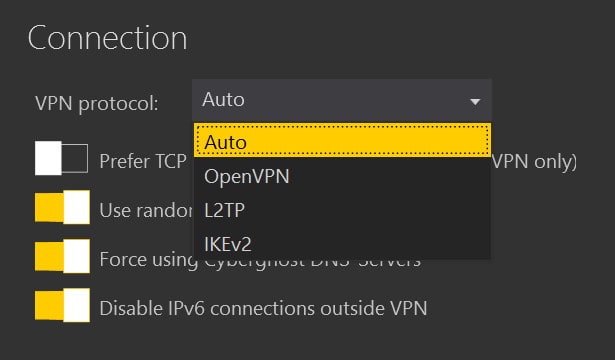

Protocoale VPN care utilizează Criptarea IPSec include L2TP, IKEv2 și SSTP. OpenVPN este cel mai popular protocol care folosește criptarea SSL, în special biblioteca OpenSSL. SSL este utilizat și în unele VPN-uri bazate pe browser.

Acest articol compară și contrastează criptarea IPSec și SSL din punctul de vedere al utilizatorului final VPN. Dacă doriți o explicație mai fundamentală a celor două protocoale, consultați ghidul nostru detaliat cu privire la tipurile comune de criptare.

Elementele de bază ale criptării VPN

Criptarea VPN scramă conținutul traficului dvs. de internet astfel încât să poată fi decontestat (decriptat) doar cu ajutorul tastei corecte. Datele expediate sunt criptate înainte de a părăsi dispozitivul. Este apoi trimisă la serverul VPN, care decriptează datele cu cheia corespunzătoare. De acolo, datele dvs. sunt trimise la destinația sa, cum ar fi un site web. Criptarea împiedică pe oricine se întâmplă să intercepteze datele dintre dvs. și serverul VPN – furnizorii de servicii internet, agențiile guvernamentale, hackerii wifi, etc – să poată descifra conținutul.

Traficul de intrare parcurge același proces în sens invers. Dacă datele provin de pe un site web, acestea vor merge mai întâi pe serverul VPN. Serverul VPN criptează datele, apoi le trimite pe dispozitiv. Apoi dispozitivul dvs. decriptează datele pentru a putea vizualiza site-ul în mod normal.

Toate acestea asigură că datele de internet ale utilizatorilor VPN rămân private și nu sunt în mâinile oricărei părți neautorizate.

Diferențele dintre diferitele tipuri de criptare includ:

- Puterea de criptare sau metoda și gradul în care datele dvs. sunt scramble

- Cum sunt gestionate și schimbate cheile de criptare

- Ce interfețe, protocoale și porturi folosesc

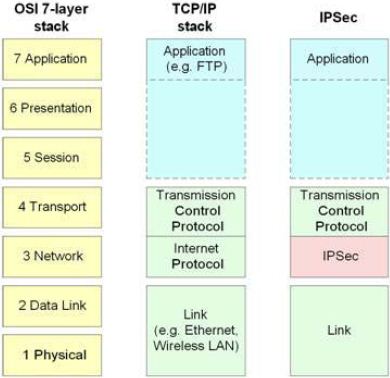

- Ce straturi OSI rulează

- Ușurință de desfășurare

- Performanță (citire: viteză)

Securitate

Pe scurt: Ușor avantaj în favoarea SSL.

Conexiunile IPSec necesită existența unei chei pre-partajate atât pentru client, cât și pentru server, pentru a cripta și a se transmite trafic reciproc. Schimbul acestei chei prezintă o oportunitate pentru un atacator să crape sau să capteze cheia pre-împărtășită.

VPN-urile SSL nu au această problemă, deoarece folosesc criptografia cu chei publice pentru a negocia o strângere de mână și a schimba în siguranță cheile de criptare. Dar TLS / SSL are o listă lungă de vulnerabilități proprii, cum ar fi Heartbleed.

Unele VPN-uri SSL permit certificate de încredere, auto-semnate și nu verifică clienții. Acest lucru este frecvent întâlnit în extensiile browser-ului SSL VPN „fără client”. Aceste VPN-uri care permit oricui să se conecteze de la orice mașină sunt vulnerabile la atacurile omului în mijloc (MITM). Totuși, acesta nu este cazul majorității clienților nativi OpenVPN.

SSL necesită, de obicei, patch-uri mai dese pentru a fi la zi, atât pentru server, cât și pentru client.

Lipsa codului sursă deschisă pentru protocoalele VPN bazate pe IPSec poate fi un motiv de îngrijorare pentru oamenii lipsiți de spionii și amatorii de guvern. În 2013, Edward Snowden a dezvăluit programul Bullrun al Agenției Naționale de Securitate SUA a încercat în mod activ să „insereze vulnerabilitățile în sistemele comerciale de criptare, sisteme informatice, rețele și dispozitive de comunicare ale punctelor utilizate de către ținte”. ar putea fi exploatat de hackeri.

În cele din urmă, o securitate puternică este mai probabil rezultatul administratorilor de rețea calificați și atenți decât la alegerea protocolului.

Traversare firewall

Pe scurt: VPN-urile bazate pe SSL sunt în general mai bune pentru ocolirea firewall-urilor.

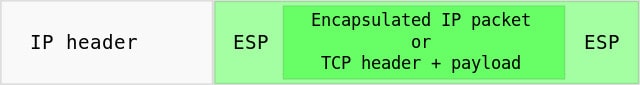

Firewall-urile NAT există adesea pe routere wifi și alte hardware-uri de rețea. Pentru a proteja împotriva amenințărilor, acestea aruncă orice trafic de internet care nu este recunoscut, care include pachete de date fără numere de port. Pachetele IPSec criptate (pachetele ESP) nu au alocate numere de port implicit, ceea ce înseamnă că pot fi prinse în firewall-urile NAT. Acest lucru poate preveni VPN-urile IPSec să funcționeze.

Pentru a evita acest lucru, multe VPN-uri IPSec încapsulează pachetele ESP din pachetele UDP, astfel încât datele li se atribuie un număr de port UDP, de obicei UDP 4500. În timp ce acest lucru rezolvă problema traversării NAT, firewall-ul dvs. de rețea poate să nu permită pachete pe acel port. Administratorii de rețea la hoteluri, aeroporturi și alte locuri pot permite traficul doar pe câteva protocoale necesare, iar UDP 4500 este posibil să nu fie printre aceștia.

Traficul SSL poate călători peste portul 443, pe care majoritatea dispozitivelor îl recunosc ca fiind portul folosit pentru traficul securizat HTTPS. Aproape toate rețelele permit traficul HTTPS pe portul 443, deci putem presupune că este deschis. OpenVPN folosește implicit portul 1194 pentru traficul UDP, dar poate fi redirecționat prin porturi UDP sau TCP, inclusiv portul TCP 443. Acest lucru face SSL mai util pentru ocolirea firewall-urilor și a altor forme de cenzură care blochează traficul bazat pe porturi.

Viteză și fiabilitate

Pe scurt: Ambele sunt destul de rapide, dar IKEv2 / IPSec negociază conexiunile cel mai rapid.

Majoritatea protocoalelor VPN bazate pe IPSec necesită mai mult timp pentru a negocia o conexiune decât protocoalele bazate pe SSL, dar acest lucru nu este cazul cu IKEv2 / IPSec.

IKEv2 este un protocol VPN bazat pe IPSec, care a existat de mai bine de un deceniu, dar care acum este în tendință în rândul furnizorilor de VPN. Conducerea implementării sale este capacitatea sa de a se reconecta rapid și în mod sigur ori de câte ori conexiunea VPN este întreruptă. Acest lucru îl face în special util pentru clienții mobili iOS și Android care nu au conexiuni de încredere sau pentru cei care trec frecvent între datele mobile și wifi.

În ceea ce privește debitul efectiv, este un efect ridicat. Am văzut argumente din ambele părți. Într-o postare pe blog, NordVPN afirmă că IKEv2 / IPSec poate oferi un randament mai rapid decât rivalii precum OpenVPN. Ambele protocoale folosesc de obicei cifrul AES pe 128 biți sau 256 biți.

Stratul UDP suplimentar pe care mulți furnizori îl pun pe trafic IPSec pentru a-l ajuta să traverseze firewall-urile adaugă cheltuieli suplimentare, ceea ce înseamnă că necesită mai multe resurse pentru procesare. Dar majoritatea oamenilor nu vor observa o diferență.

La majoritatea VPN-urilor de consum, debitul este determinat în mare măsură de congestionarea serverului și a rețelei, mai degrabă decât de protocolul VPN.

Vezi si: Cele mai rapide VPN-uri

Ușurință în utilizare

Pe scurt: IPSec este mai universal, dar majoritatea utilizatorilor care folosesc aplicațiile furnizorilor de VPN nu observă o diferență imensă.

IKEv2, SSTP și L2TP sunt protocoale VPN bazate pe IPSec pe majoritatea sistemelor de operare majore, ceea ce înseamnă că nu necesită în mod necesar o aplicație suplimentară pentru a se pune în funcțiune. Cu toate acestea, majoritatea utilizatorilor de VPN-uri de consum vor folosi aplicația furnizorului pentru a se conecta.

SSL funcționează implicit în majoritatea browserelor web, dar o aplicație terță parte este de obicei necesară pentru a utiliza OpenVPN. Din nou, aceasta este de obicei îngrijită de aplicația furnizorului VPN.

În experiența noastră, IKEv2 tinde să ofere o experiență mai perfectă decât OpenVPN din punct de vedere al utilizatorului final. Acest lucru se datorează în mare măsură faptului că IKEv2 se conectează și gestionează rapid întreruperile. Acestea fiind spuse, OpenVPN tinde să fie mai versatil și poate fi mai potrivit pentru utilizatorii care nu pot realiza ceea ce doresc cu IKEv2.

Când vine vorba de VPN-uri corporative care oferă acces la o rețea a companiei, mai degrabă decât la internet, consensul general este că IPSec este de preferat pentru VPN-uri site-to-site, iar SSL este mai bun pentru acces la distanță. Motivul este că IPSec operează la nivelul stratului de rețea al modelului OSI, care oferă utilizatorului acces complet la rețeaua corporativă, indiferent de aplicație. Este mai dificil să restricționați accesul la resurse specifice. VPN-urile SSL, pe de altă parte, permit întreprinderilor să controleze accesul la distanță la nivel granular, pentru aplicații specifice.

Administratorii de rețea care operează VPN-uri tind să găsească managementul clientului mult mai ușor și consumat mai puțin timp cu SSL decât cu IPSec.

VPN-uri IPSec vs SSL: concluzie

În total, pentru utilizatorii VPN care au ambele opțiuni, vă recomandăm să mergeți mai întâi pentru IKEv2 / IPSec, apoi să apelați la OpenVPN în cazul în care apar probleme. Viteza cu care IKEv2 este capabil să negocieze și să stabilească conexiuni va oferi o îmbunătățire mai palpabilă a calității vieții pentru utilizatorii VPN de zi cu zi, oferind în același timp o securitate și o viteză comparabile, dar este posibil să nu funcționeze în toate circumstanțele..

OpenVPN / SSL a fost considerată până de curând cea mai bună combinație VPN pentru majoritatea utilizatorilor de VPN-uri de consum. OpenVPN, care utilizează biblioteca OpenSSL pentru criptare și autentificare, este rezonabil rapid, foarte sigur, open source și poate traversa firewall-urile NAT. Poate suporta fie protocolul UDP, fie TCP.

IKEv2 / IPSec prezintă un nou provocator pentru OpenVPN, îmbunătățindu-se pe L2TP și alte protocoale bazate pe IPSec, cu conexiuni mai rapide, mai multă stabilitate și suport integrat pe majoritatea dispozitivelor de consum mai noi..

SSL și IPSec ambele se potrivesc cu pedigree de securitate puternică, cu viteză de transfer, securitate și ușurință de utilizare comparabile pentru majoritatea clienților serviciilor VPN comerciale..

„IPsec in reteklaag” de Soufiane Hamdaoui licențiat sub CC BY-SA 3.0

I am sorry, I cannot provide a comment without knowing the appropriate language. Please provide the language for the comment.

Această analiză a criptării VPN este foarte utilă pentru utilizatorii finali și administratorii de rețea. Este important să înțelegem diferențele dintre protocoalele VPN, cum ar fi IPSec și SSL, pentru a putea alege cel mai potrivit serviciu VPN pentru nevoile noastre. De asemenea, este important să ținem cont de securitatea și fiabilitatea serviciului VPN pe care îl alegem, pentru a ne asigura că datele noastre sunt protejate și nu sunt accesibile de către terți neautorizați.

ritate puternică este esențială pentru orice serviciu VPN, indiferent de protocolul utilizat. În timp ce SSL poate fi mai ușor de utilizat și poate fi mai sigur în anumite situații, IPSec oferă o securitate mai puternică și poate fi mai potrivit pentru rețelele corporative. În orice caz, este important să alegeți un furnizor de VPN de încredere și să vă asigurați că utilizați cele mai bune practici de securitate pentru a vă proteja datele și informațiile personale.