Scurt istoric al criptografiei

În cel mai simplu sens, criptografia este procesul de deghizare a adevăratului conținut al unui mesaj într-un mod pe care numai expeditorul și destinatarul îl pot descifra. Aceste părți folosesc un anumit tip de dispozitiv pentru a efectua criptarea și decriptarea. Aceste dispozitive pot lua multe forme, dar sunt denumite în general chei. Termenul criptografie provine din cele două cuvinte grecești înseamnă ascuns și scris. Prima instanță a utilizării criptografiei a fost găsită în 1900 în mormintele vechilor regate ale Egiptului (2686-2181 î.e.n.), deși unii istorici contestă faptul că hieroglifele găsite trebuie interpretate ca criptografie. Un exemplu mai concret este văzut într-o rețetă de argilă criptată din Mesopotamia, în jurul anului 1500 î.e.n..

În timpurile moderne, criptografia a fost folosită în mare parte numai de guverne și de alți actori mari. Până în anii ’70, criptarea modernă nu a fost la îndemâna publicului larg. Guvernul Statelor Unite s-a temut atât de mult încât a clasificat criptarea drept echipament militar auxiliar și a făcut ca exportul său să fie ilegal în țară. Acest lucru s-a dovedit aproape imposibil de aplicat, astfel încât restricțiile au fost relaxate în anii 90, dar SUA mai au restricții la exportul în masă de criptografie mai mare de 64 biți. Termenul biți se referă la dimensiunea tastelor utilizate pentru criptare. Mai multe informații despre bitness și spațiu cheie mai târziu în acest articol.

Una dintre cele mai mari probleme care afectează adoptarea largă a criptografiei a fost problema schimbului de chei. Pentru ca două părți să poată schimba mesaje criptografice, acestea ar trebui să posede ambele chei sau chei. Deoarece oricine deține cheile putea decripta mesajele, acest lucru a necesitat transferul tastelor într-un mod sigur; de obicei printr-o întâlnire față în față pentru a se asigura că cheile nu au fost compromise. Pentru ca criptarea să poată fi utilizată de publicul larg și pentru a vedea utilizarea pe scară largă, a trebuit să existe un fel de mod de a schimba comunicațiile criptate între persoane care nu s-au cunoscut niciodată și, de fapt, ar fi putut să nu fie complet ignorate de existența celuilalt..

Acest proces există acum și este o parte integrantă a criptografiei cu cheie publică. Criptografia cu chei publice implică două chei: o cheie privată care poate fi folosită pentru criptarea, decriptarea și semnarea digitală a fișierelor și o cheie publică care poate fi folosită pentru criptarea și verificarea semnăturilor digitale. Mai multe detalii în secțiunea chei simetrice și asimetrice.

Conceptul de criptografie „non-secretă” a fost conceput la GCHQ în Marea Britanie în anii ’70 și a trecut la NSA la acel moment. Niciuna dintre organizații nu a reușit să o dezvolte suficient pentru utilizare practică, așa că a rămas în stare latentă și abia în 1976 Whitfield Diffie și Martin Hellman la MIT au conceput o metodă practică de acord cheie care a făcut ca criptografia cu chei publice să devină realitate. Până în acest moment, internetul a fost dezvoltat suficient pentru a partaja fișiere și aceasta a devenit metoda principală de distribuire a cheilor publice.

Taste simetrice și asimetrice

Tastele trebuie utilizate cel puțin de două ori în orice conversație criptată. Cheia trebuie utilizată pentru criptarea conversației de către expeditor, iar cheia trebuie utilizată și pe celălalt capăt pentru a decripta conversația. Înainte de apariția criptografiei cu cheie publică, cheia folosită pentru criptare și decriptare erau aceleași; erau simetrice. Aceasta a pus problema despre care am discutat mai devreme. Pentru ca două părți să facă schimb de comunicații criptate, acestea trebuie să fi schimbat în trecut această cheie printr-o metodă sigură care să asigure că alte persoane nu au copiat-o. Acesta este un obstacol destul de mare de depășit și a contribuit la lipsa adoptării de către publicul larg.

Criptarea cheilor publice a rezolvat această problemă prin utilizarea tastelor asimetrice. Utilizatorii generează acum două chei, nu una. Cheia privată, care trebuie să rămână un secret și niciodată împărtășită, iar cheia Publică, care poate fi partajată și văzută de toată lumea. Expeditorii pot cripta informații folosind cheia publică disponibilă pe scară largă a destinatarului. Informațiile pot fi decriptate numai prin cheia privată a destinatarului. În schimb, dacă destinatarul trebuie să răspundă, atunci cheia publică a expeditorului este utilizată pentru a cripta răspunsul pentru a se asigura că numai ei pot decripta. În acest mod, rolul expeditorului și al receptorului se schimbă în fiecare etapă a conversației. În timp ce acest lucru poate părea complicat, există o întreagă infrastructură, numită în mod adecvat Public Key Infrastructure (PKI), care face foarte ușor regăsirea cheilor publice și utilizarea cheilor private. Discut asta în secțiunea Implementări curente din acest articol.

Având în vedere această explicație, vă puteți întreba de ce oricine ar mai folosi criptarea Simetrică. Motivul principal este că este mai rapid să criptați și să decriptați. Dacă trimiteți doar câteva pagini de documente sau e-mailuri, nu există nicio diferență notabilă. Dar dacă criptați gigabytes sau terabyte de date pe un hard disk, poate face o mare diferență. De asemenea, criptarea simetrică este considerată mai puternică decât criptarea asimetrică, dar ambele sunt suficient de greu de rupt, astfel încât nu este o problemă practică pentru majoritatea oamenilor.

Spațiul cheii și lungimea cheii

Toate tastele nu sunt create egale. Tastele sunt create cu un număr set de biți care determină lungimea cheii și spațiul cheii.

Lungimea cheii se referă la câți biți au fost folosiți pentru a crea cheia. Spațiul cheii este grupul de chei care ar fi putut cripta plauzibil cifra de text. Cu cât este mai mare cheia, cu atât este mai mare spațiul cheii. De exemplu, dacă v-aș spune că mă gândesc la un număr format din trei cifre, în cele din urmă vă dați seama la numărul la care mă gândesc, deoarece există doar 900 de numere de trei cifre în sistemul nostru de numerotare (999 – 99 = 900). În acest caz, spațiul cheie este 900. În criptografie, spațiul cheie este exprimat astfel:

2n

… unde n este egal cu numărul de biți folosiți pentru crearea cheii

Fundal:

- keylength = numărul de biți utilizați pentru crearea unei chei. De asemenea, denumită mărime sau bituri. Cu cât este mai lungă cheia, cu atât spațiul cheie este mai mare.

- keyspace = numărul de taste posibile

Acest număr crește exponențial mare, cu foarte puține iterații. De exemplu, o cheie de 40 de biți acum străveche și ușor ruptă are un spațiu cheie de 1.099.511.627.776 chei posibile. Tastele de astăzi pe 2048 biți și mai mari sunt considerate imposibile pentru forța brută în acest moment.

Forțarea brută a unui mesaj criptat este diferită de forțarea brută a autentificării unui site web. În ultimul caz, atacul are forma de a încerca un număr mare de combinații de nume de utilizator și parolă, în speranța de a se poticni cu o pereche valabilă. În criptografie, forțarea brută a unui mesaj criptat înseamnă să încercați toate tastele dintr-un spațiu cheie dat, știind că una dintre ele este corectă.

Fundal:

Informațiile criptate sunt denumite cifră text și textul decriptat este denumit drept text.

Un cuvânt despre ruperea criptografiei

Criptarea funcționează. Este foarte greu de rupt. Există un motiv pentru care guvernele adoptă legi pentru a obliga oamenii să-și deblocheze telefoanele și să-și dezvăluie parolele de social media: criptarea modernă folosește un spațiu cheie atât de mare încât metoda alternativă de a avea acces la acele lucruri este să încerce să spargă criptarea, care este aproape imposibil.

Hollywoodul a stricat ideea protecției criptate. Vedem Felicity Smoak și Angela Muntenegru rup zilnic criptografia statelor naționale în spectacole precum Arrow și Bones. Adevărul seamănă mai mult cu Elliot Alderson, domnul Robot, refuzând să încerce să intre într-un router WPS de calitate pentru consumatori pe care oricine îl poate achiziționa de la Costco, deoarece ar dura săptămâni care, în sine, sugerează alte metode decât forța brută pentru a rupe aceasta. Criptarea funcționează.

Acestea fiind spuse, există câteva avertismente:

Descoperirea cheii oricărui text criptat este un succes teoretic garantat. Ca și în exemplul meu de 900, există un număr cunoscut de chei, de aceea forțarea brută a textului criptat este pur și simplu o problemă de a parcurge toate cheile posibile, deoarece una dintre ele este corectă. Cu toate acestea, datorită lungimilor mari de cheie folosite astăzi, ne lipsește puterea de calcul pentru a parcurge spațiile cheie masive care există într-un interval de timp realist, astfel încât acest tip de atac nu este foarte posibil. Poate dura ani de zile pentru a forța brută cifrul criptat cu taste chiar moderat puternice.

Din cauza acestei dificultăți cu spații cheie mari, forța brută este rar folosită împotriva criptării. Mai degrabă, algoritmul folosit pentru a crea criptarea este explorat pentru a căuta punctele slabe care să identifice defectele. Sau, atacurile matematice sunt utilizate pentru a determina și încerca mai multe chei probabile. Oricare dintre aceste tipuri de încercări încearcă să reducă spațiul cheie astfel încât un atac de forță brută să devină din nou posibil.

Dacă ar exista o scară de dificultate pentru ruperea criptării, s-ar roti ca un ventilator. Puterea de calcul crește zilnic și cu fiecare creștere, se poate încerca un număr exponential mai mare de taste în același interval de timp, ceea ce crește probabilitatea de succes folosind metode de forță brută. Pe de altă parte, pe măsură ce puterea de calcul crește, pot fi create chei mai complicate și mai mari pentru a efectua criptarea mai puternică în primul rând.

În cele din urmă, nu uita niciodată că oricine poate avea noroc. Doar pentru că există un spațiu cheie de miliarde de posibilități pentru o bucată de text, nu înseamnă că nu puteți avea noroc și să atingeți cheia la prima încercare..

Cum poate fi folosit

Criptare prin e-mail

E-mailul nu este un mediu securizat sau privat. Internetul a fost creat pentru un set mic de utilizatori de încredere și, prin urmare, nu a fost construit cu niciun mecanism real de securitate inerent. De-a lungul timpului, pe măsură ce internetul a devenit populat cu un număr foarte mare de utilizatori foarte de încredere, protocoalele de securitate au fost încărcate în încercarea de a păstra internetul în siguranță. E-mailul nu face excepție și nu are deloc securitate inerentă.

Context: Termenul de protocol se referă la un set de standarde convenit cu privire la modul în care va funcționa ceva.

Folosind un exemplu de e-mail, există un protocol care dictează cum vor acționa serverele de e-mail, tipurile de mesaje pe care le vor trimite pentru a stabili o conexiune pentru a trimite sau primi e-mail și formatul mesajului în sine. Protocoalele sunt necesare deoarece permit crearea de servicii internet ad-hoc care vor putea funcționa corect cu celelalte părți ale internetului. Deoarece întregul internet depinde de aceste protocoale urmate, este foarte dificil să schimbi un protocol stabilit. Acesta este motivul pentru care nu a existat o modificare mare în protocoalele mai vechi, cum ar fi e-mailul, pentru a permite confidențialitate mai bună. În schimb, este mai ușor să schimbați metoda de transmisie sau să schimbați conținutul mesajelor care nu sunt necesare pentru livrare.

În cazul e-mailului, protocolul de transmisie este TCP / IP, dar multe servere de e-mail acceptă acum criptarea TLS. Acest lucru creează un tunel criptat între serverele de poștă, astfel încât e-mailul dvs. este criptat în siguranță în interiorul acelui tunel în timp ce este în tranzit de la serverul de poștă la destinația sa. Cu toate acestea, după ce ajunge la destinație, se așează pe serverul de poștă în text simplu. În plus, nu dețineți prea mult controlul dacă serverul de e-mail de primire pe care îl utilizează destinatarul acceptă conexiuni criptate, astfel încât e-mailul dvs. ar putea ajunge să călătorească pe internet ca text simplu necriptat..

Adăugarea de criptare la e-mail vă protejează împotriva acestor două puncte slabe. E-mailul criptat este protejat în tranzit indiferent dacă are sau nu un tunel TLS secundar criptat. De asemenea, criptarea e-mailului asigură că e-mailul livrat se află pe serverul de e-mail destinatar ca un bloc criptat care poate fi decriptat doar de cheia privată a destinatarului.

Criptarea fișierelor

Criptarea fișierelor este fundamental aceeași cu e-mailul. E-mailul criptat este procesul de criptare a e-mailului în text în text. Cheia publică a destinatarului este utilizată pentru a efectua criptarea. Criptarea fișierului efectuează același proces pe orice fișier; criptează fișierul, astfel încât acesta poate fi decriptat doar de cheia privată care se potrivește cu cheia publică folosită pentru criptarea acestuia. Dacă intenționați să trimiteți un fișier criptat altcuiva, atunci trebuie să utilizați cheia publică pentru criptare. Dacă doar criptați fișierele pentru uz propriu, ar trebui să utilizați propria cheie privată. Criptarea fișierelor este utilizată pe scară largă în lucruri precum serviciile de rezervă și serviciile de stocare a fișierelor pentru a vă asigura că conținutul fișierelor nu poate fi citit de alții. În aceste cazuri, în general, o nouă cheie de cheie este creată de software-ul clientului de rezervă și că keypair este utilizat pentru criptare, astfel încât procesul să fie transparent pentru dvs..

Semnătură pentru non-repudiere

Non-repudiere este un termen care înseamnă că ceva nu poate fi negat. În criptografie, termenul se referă în mod specific la utilizarea semnăturilor digitale pe mesaje sau fișiere care pot fi utilizate pentru a confirma că a provenit de la sursa de la care pretinde că este.

În criptografia cu chei publice, semnăturile digitale sunt create de cheia privată secretă, iar destinatarii pot folosi cheia publică disponibilă pe larg a semnatarului pentru a confirma că semnătura este validă. Prin urmare, în lipsa cuiva de a fura cheia privată a expeditorului și de a o folosi, semnăturile digitale oferă o măsură de autenticitate a faptului că mesajul sau fișierul a provenit de la sursa pe care o reclamă..

Un exemplu tipic de utilizare a semnăturii este în comunicarea prin e-mail, astfel încât receptorii știu că pot avea încredere în e-mailul de la cine spune. Semnăturile sunt de asemenea folosite pentru a semna fișierele în același mod.

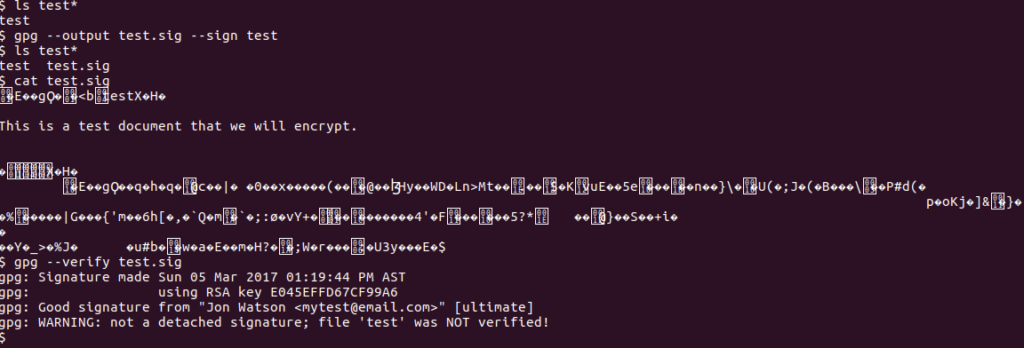

GnuPG este o aplicație de cheie publică disponibilă pe scară largă pentru majoritatea sistemelor de operare. Parcurg linia de comandă și aplicațiile grafice pentru aceasta mai târziu în acest articol. Toate comenzile sunt aceleași atunci când sunt utilizate de la promptul sau terminalul de comandă, astfel încât să semnați un fișier, utilizați comutatorul -s:

test gpg -s

Rețineți cum fișierul nu este criptat – textul continuu este citit. Dar, la sfârșitul acesteia a fost adăugată o semnătură digitală.

Dacă primiți un fișier semnat, puteți utiliza comanda –verify pentru a vă asigura că fișierul a fost semnat de persoana care pretinde că l-a semnat. Expeditorul a semnat fișierul cu cheia privată, prin urmare, veți avea nevoie de cheia publică a expeditorului pentru a verifica semnătura.

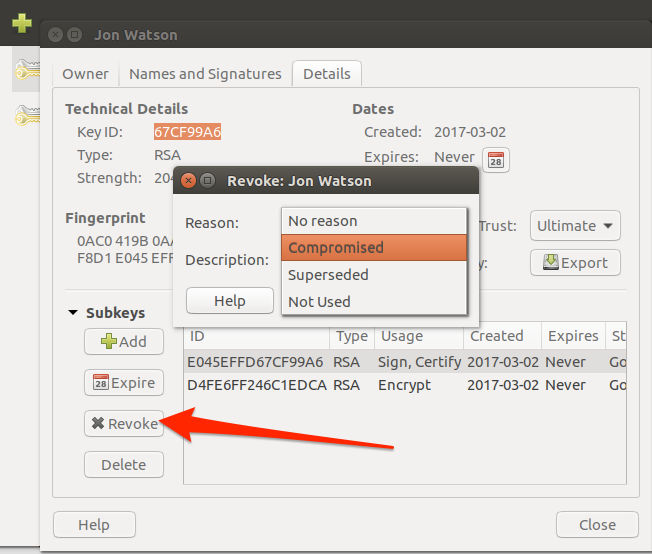

Revocarea cheilor

Poate veni un moment în care cheia dvs. privată a fost compromisă, furată sau nu mai trebuie utilizată din alt motiv. În acest caz, există un proces de revocare a cheii publice corespunzătoare. O cheie revocată nu ar trebui să fie utilizată de nimeni pentru a cripta mesaje.

Pentru a împiedica pe cineva să vă revocă în mod arbitrar cheia publică, revocarea se face printr-o metodă de certificare semnată de cheia dvs. privată. Acest certificat de revocare este apoi distribuit cu depozitele de chei publice online pentru a anunța persoanele că v-au revocat cheia publică. În mod normal, în același timp, veți genera o nouă cheie de reparare-cheie și ar încărca și noua cheie publică în depozite. Acest lucru îi va permite oamenilor să obțină noua ta cheie publică în același timp, atunci când vor conștientiza că vechea ta cheie publică nu mai trebuie utilizată.

Pentru a revoca o cheie în Ubuntu, selectați-o și alegeți butonul Revocați. Selectați un motiv și apoi faceți clic pe OK.

Pe linia de comandă, comutatorul –gen-revoke va genera un certificat de revocare:

Ieșire blindată ASCII forțată.

—–ÎNCEPEȚI BLOCUL PUBLIC PGP —–

Comentariu: Acesta este un certificat de revocare

iQEfBCABCAAJBQJEvE3GAh0CAAoJEOBF7 / 1nz5mmwOsH / jmnR4X7dbaOTv3rrRBKHFkLX7gTfo8K1AmwJiShI3Wl9yPxrqFstLcZPoW67il0K457eBWXojFUNUX5Esnqhfpqs8ryBGb8LazP / Z / 3vItl9LKAjhfqapoLlkUIPNC7uoXUIzAY7lnzee99NShADSktqtEZLsvoCeqwh6nOTlR79QWyfUNengFcZye5t3FvtqpVS6unz1leVnMXOMq5veYAu3v / TwAAvPTS / qbdf1PmrLI0 // K82eSOqO4X5XHhH8gCl6ZqKjYZQ68fhStEWWT1hrRaJZvMP + Ve + f2gZwcmqGyvO + veqiCGXBo8eiROu1aiBbYzvc6Y21c + qM8hic == JRyx

—– BLOCUL TĂIEI PUBLICE FINALE PGP —–

A fost creat certificatul de revocare.

Vă rugăm să-l mutați pe un mediu pe care îl puteți ascunde; dacă Mallory primește acces la acest certificat, îl poate utiliza pentru a face cheia ta inutilizabilă. Este inteligent să imprimați acest certificat și să îl stocați, doar în cazul în care suportul dvs. media devine imposibil de citit. Aveți însă o atenție: sistemul de imprimare al aparatului dvs. ar putea stoca datele și a le pune la dispoziția altora!

Fundal: Notă utilizarea numelui Mallory în mesajul de avertizare. Pentru a ilustra anumite concepte în Criptografia cu chei publice, numele reale sunt utilizate mai degrabă decât nume arbitrare, cum ar fi utilizator 1 sau utilizator 2. Numele Alice și Bob sunt folosite pentru a indica expeditorul și destinatarii, iar Mallory este folosit pentru a indica un atacator care încearcă să fură-ți textul criptografic. Există și alte nume consacrate, cu roluri cunoscute, care pot face o lectură interesantă.

Chei de semnare pentru a câștiga încredere

Deoarece oricine poate genera o pereche de chei folosind orice informație dorește, este foarte ușor să răsfeți o cheie. Există două moduri principale care creează încredere în ecosistemul cheie publică. Prima este că cheile sunt atribuite adreselor de e-mail. Deși este posibil din punct de vedere tehnic să creez o pereche de chei pentru orice adresă de e-mail din lume, nu mă va face foarte bine dacă nu am acces la acel cont de e-mail. Răspunsurile la e-mailul meu criptat s-ar încheia în contul de e-mail inaccesibil în loc să fie trimis înapoi la mine. A doua metodă este prin semnarea cheilor.

Orice utilizator PGP are capacitatea de a semna digital cheile publice ale altor persoane. Mecanica pentru a face acest lucru se află în secțiunea Generare și Semnare Chei ”mai târziu în acest articol, dar premisa este simplă. Semnând cheia altcuiva, indicați că aveți încredere că acea cheie aparține acelei persoane. Cheia dvs. privată este folosită pentru a semna cheile altor persoane, care vă ajută să vă asigurați că sunteți creatorul real al semnăturii.

O cheie publică care are semnături este privită ca fiind de încredere mai mult decât o cheie fără nicio semnătură. Fiecare semnătură înseamnă că semnatarul are încredere în această cheie, astfel încât dă credibilitate că este legitim. Cu toate acestea, semnăturile sunt cu adevărat valoroase doar dacă aveți încredere personală în semnatari. O cheie cu zeci de semnături de la persoane necunoscute este, probabil, nu mai de încredere decât o cheie fără semnături deloc.

Unii semnatari cheie își iau rolul foarte în serios și vor semna cheile altor persoane numai după ce se întâlnesc în viața reală și produc o identificare valabilă.

Implementări actuale

Pentru a utiliza criptarea cheilor publice, va trebui să generezi o pereche de chei publice și private. După ce ai setul respectiv, există mai multe modalități de a le folosi.

Instrumentul Pretty Good Privacy (PGP) este disponibil pentru toate sistemele de operare și există diferite implementări ale acestuia. Voi acoperi o astfel de implementare pentru fiecare dintre cele trei mari sisteme de operare.

Chei de generare și semnare

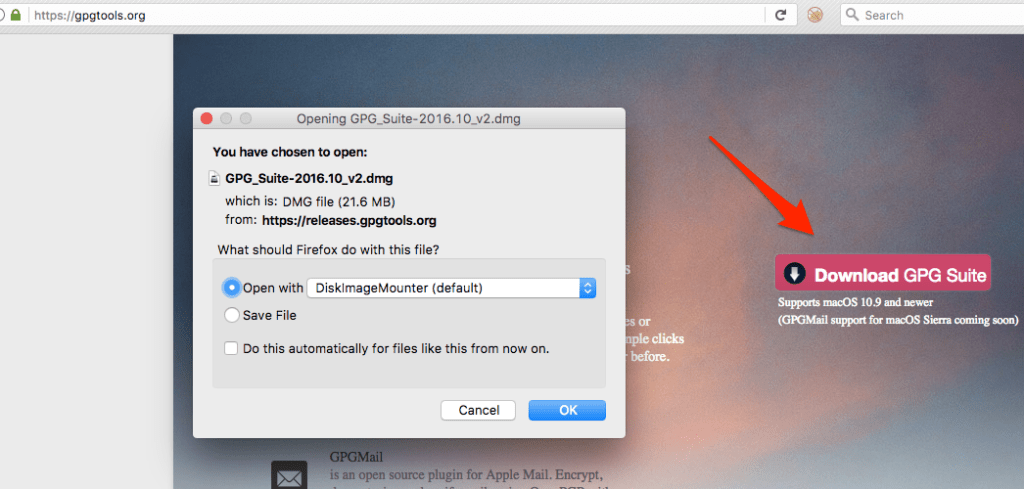

MacOS / OSX

Accesați site-ul GPG Tools și descărcați GPG Suite.

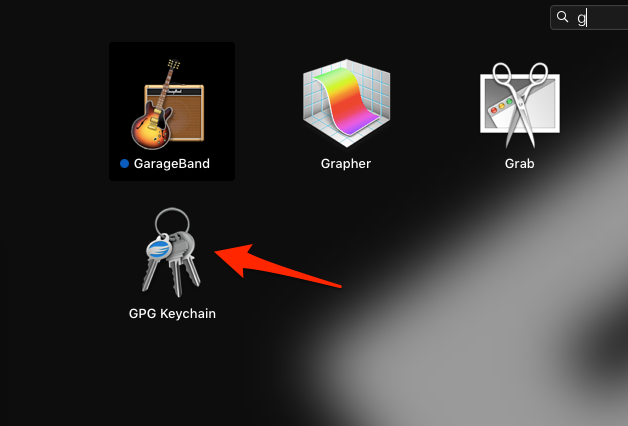

După instalare, găsiți aplicația GPG Keychain în Launchpad și porniți-o.

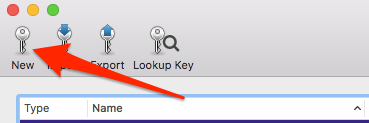

Faceți clic pe pictograma Nou pentru a crea o nouă pereche de chei private și publice. Cheile sunt întotdeauna legate de adresele de e-mail.

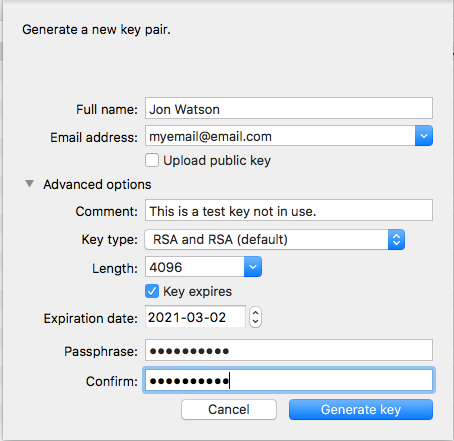

Completați datele. Rețineți că puteți avea mai multe chei pentru o singură adresă de e-mail, dar majoritatea dintre noi nu au nevoie de multe chei. Când oamenii încearcă să găsească cheia dvs. publică pentru a cripta date care să vă fie trimise, o vor face căutând cheia care se potrivește cu adresa dvs. de e-mail. Dacă aveți mai multe chei pentru orice adresă de e-mail dată, aceasta provoacă confuzie cu privire la ce cheie să utilizați.

Nu am bifat opțiunea Încărcare cheie publică, deoarece creez doar o cheie de testare în sensul acestui articol. Dacă creați o pauză de cheie reală de utilizat, ar trebui să bifați această casetă. Acesta va încărca automat cheia publică în depozitele de chei de internet, care este modul în care alte programe și oameni o pot găsi atunci când au nevoie.

Expirarea cheii este de asemenea recomandată, dar nu este necesară. Securitatea vine în straturi și expirarea de rutină a oricărui tip de autentificare sau jeton de securitate este o idee bună.

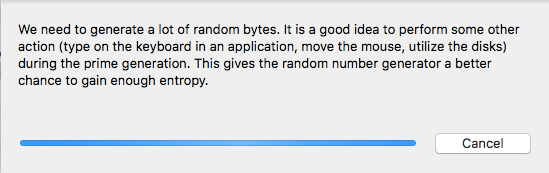

O bună generare de chei necesită o anumită cantitate de aleatoriu. În limbajul computerului, aceasta se numește entropie. Cantitatea de entropie disponibilă pe un computer este un factor determinant în ceea ce privește cât timp durează pentru a genera o cheie. Majoritatea proceselor de generare a cheilor vă vor cere să faceți lucruri precum mișcarea mouse-ului în timpul generarii cheilor pentru a crea mai multă entropie.

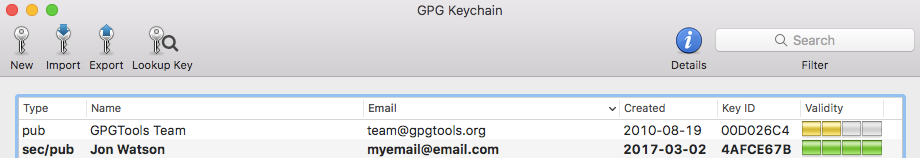

După finalizarea creației, pot vedea noua mea pereche de chei în fereastra cheii principale. Există câteva lucruri de notat despre această înregistrare.

- Cheia echipei GPGTools care a fost preinstalată în brelocul meu GPG este doar cheia publică, așa cum este notată de pub-ul din coloana Tip. Noua cheie este o pereche completă cu cheia privată și publică, care este indicată de tipul sec / pub unde sec înseamnă siguranță.

- Rețineți, de asemenea, coloana Validitate. Aceasta este aceeași cu problema de încredere discutată deja și indică cât de probabil este faptul că aceștia aparțin cheie căruia îi spune. Keypair-ul creat de mine este complet de încredere pentru mine, deoarece l-am creat. Cheia echipei GPGTool nu este foarte de încredere, deoarece nimeni nu a semnat-o încă.

- Valabilitatea unei chei este determinată pe utilizator. De exemplu, noua mea cheie publică nu ar avea încredere în nimeni în acest moment, deoarece nu pot fi siguri de unde a venit. Deci, nu ar apărea cu patru bare verzi pe sistemul altcuiva; în cel mai bun caz ar fi două bare galbene.

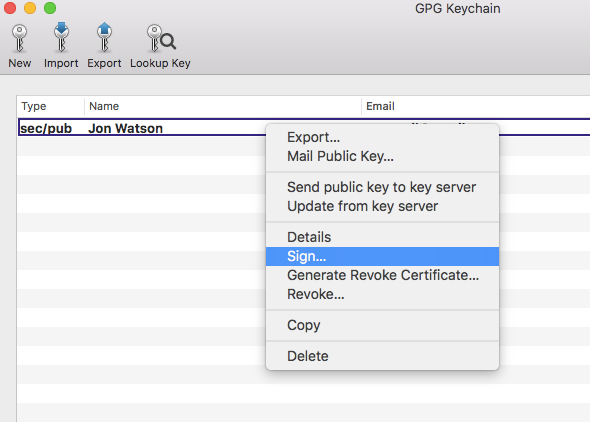

Pentru a semna o cheie și pentru a-i crește valabilitatea, faceți clic dreapta pe cheie și alegeți opțiunea de meniu Semn.

Acest proces îmi va adăuga semnătura la cheia care indică gradul de încredere pe care îl am în această cheie. Există alte opțiuni disponibile în meniul cu clic dreapta pentru a face lucruri precum încărcarea cheii publice dacă nu ați făcut-o în timpul creării sau trimiteți-vă cheia publică către cineva. Un tutorial detaliat despre brelocul GPG, în afara domeniului de aplicare al acestui articol, astfel încât acum, când avem o pauză de cheie de lucru pe macOS / OSX, îl putem folosi.

Ubuntu Linux

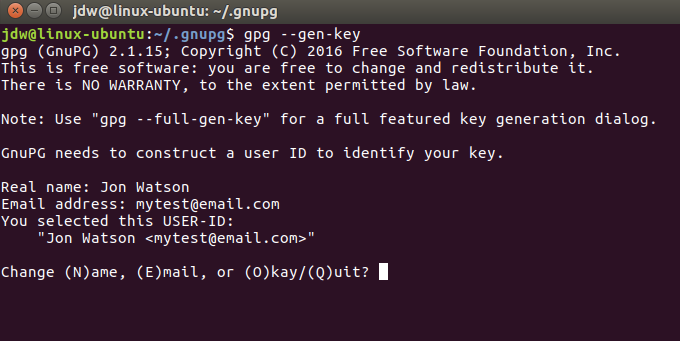

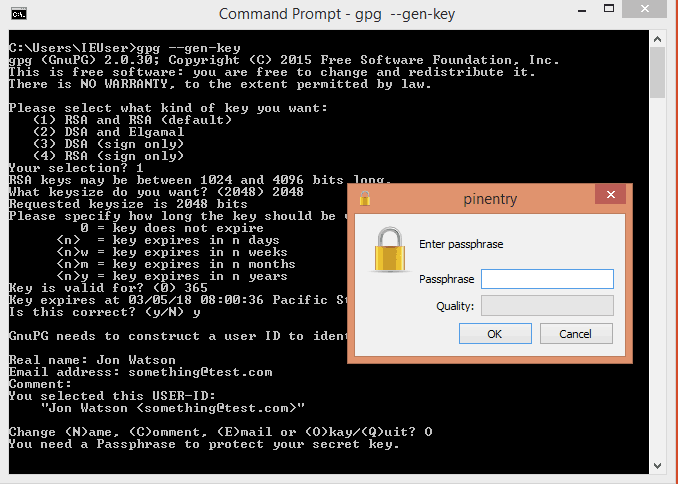

Ubuntu vine cu GPG preinstalat. Pur și simplu tastând gpg –gen-key într-o fereastră de terminal, va începe procesul de generare a cheilor.

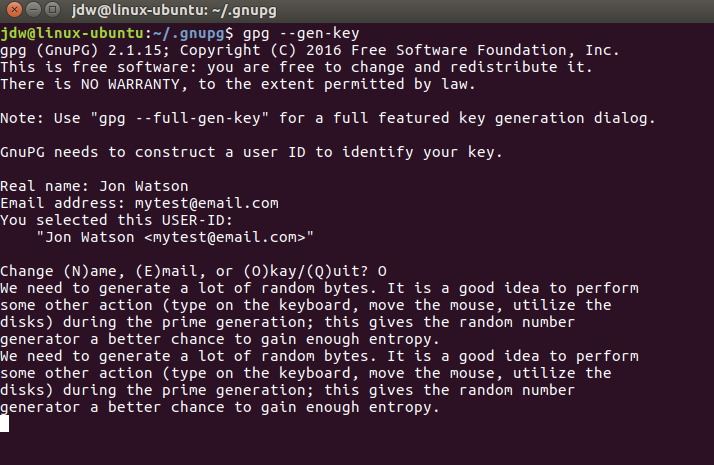

Generarea cheilor va începe și există cele care trebuie să creeze entropie din nou:

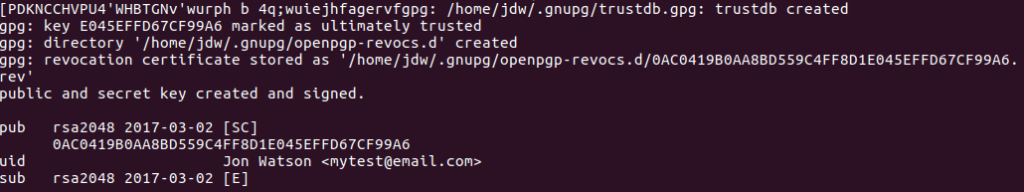

Ambele chei vor fi generate, cheia pubiană va fi semnată și în cele din urmă de încredere și va fi pregătită și o certificare de revocare.

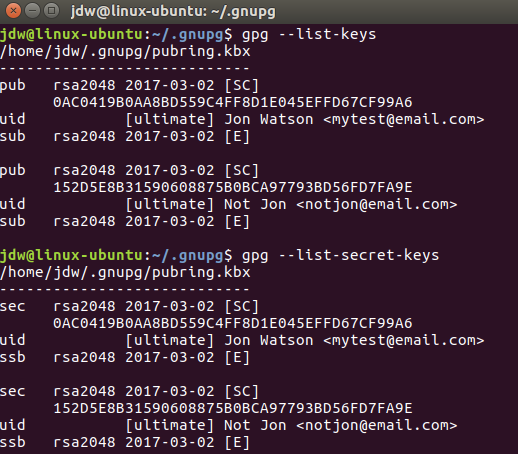

Pentru a vedea noile dvs. chei, utilizați gpg –list-keys pentru a vedea cheia publică și gpg –list-secret-keys pentru a afișa cheia privată.

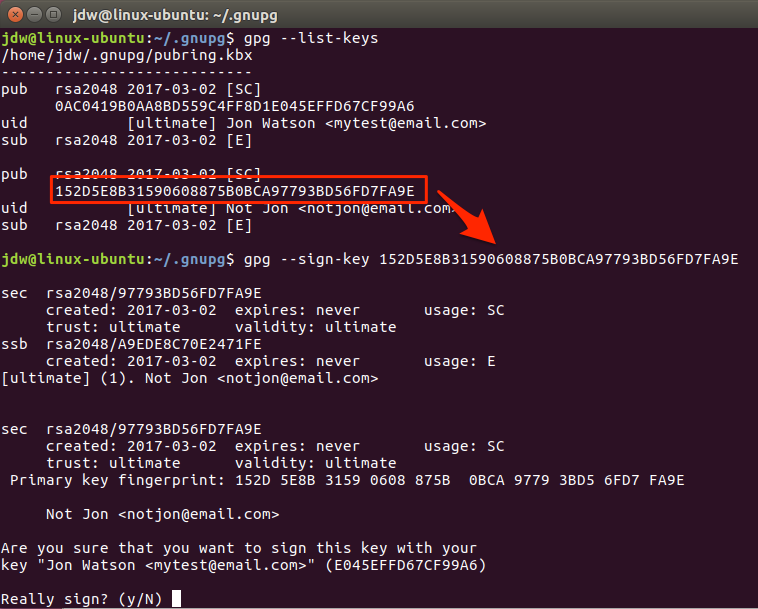

Pentru a semna o cheie, utilizați colecta identificatorul de cheie publică de la cheia pe care doriți să o semnați, apoi utilizați comanda gpg –sign-key.

GPG știe că voi folosi cheia privată [email protected] pentru a semna această cheie, deoarece este singura altă cheie privată din brelocul meu cheie. Dacă am mai multe chei private, va trebui să selectez cheia pe care vreau să o folosesc pentru a semna.

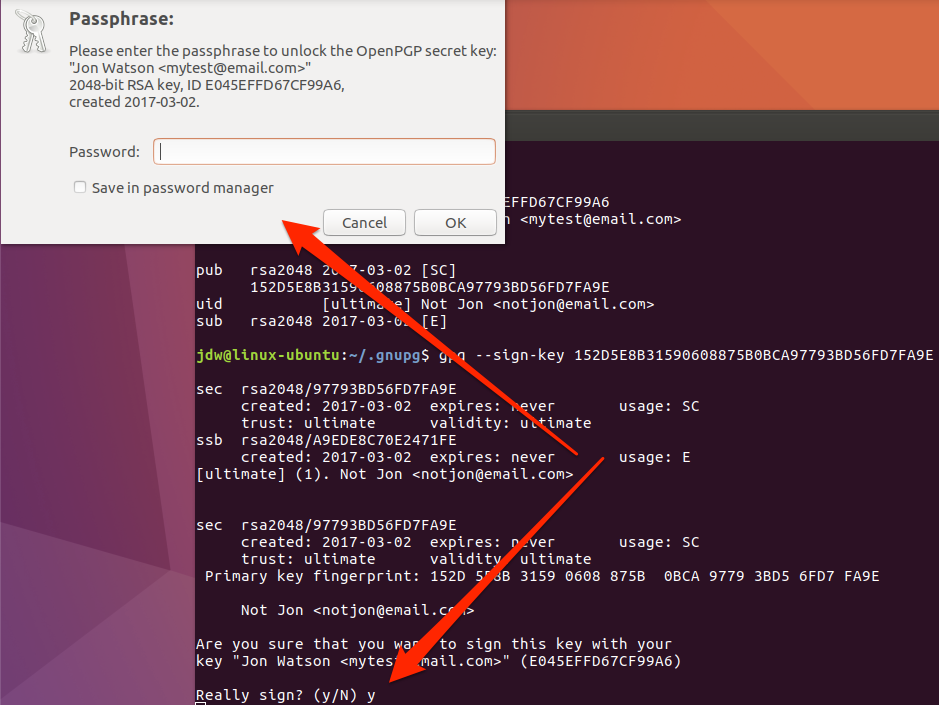

Pentru a utiliza o cheie privată pentru orice funcție, aceasta trebuie deblocată cu fraza de acces furnizată la momentul generarii cheii.

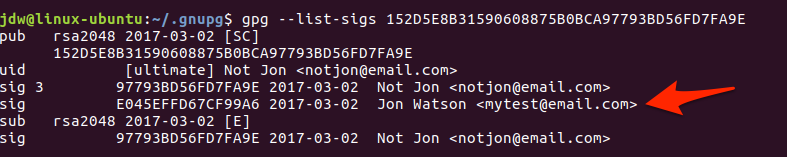

Puteți vedea semnăturile pe care le are o cheie folosind comanda gpg –list-sigs.

Comenzile GPG suplimentare sunt enumerate în fișierul de ajutor care poate fi vizualizat folosind comanda gpg –help.

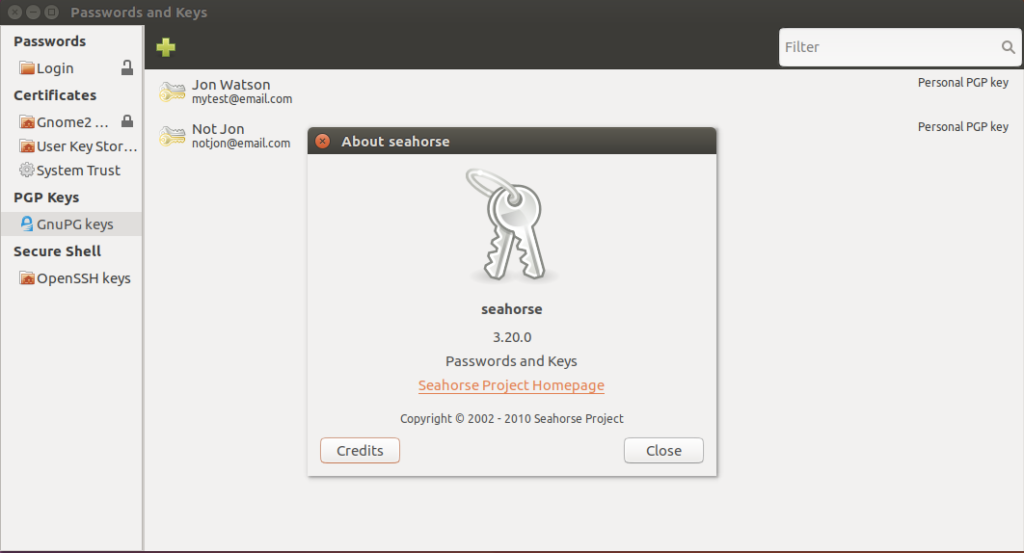

Dacă preferați o interfață grafică pe Ubuntu, există o varietate de pachete frontale pentru GPG. Seahorse este instalat cu Ubuntu, dar este denumit în mod ciudat Parole și chei, astfel încât nu este evident să se găsească.

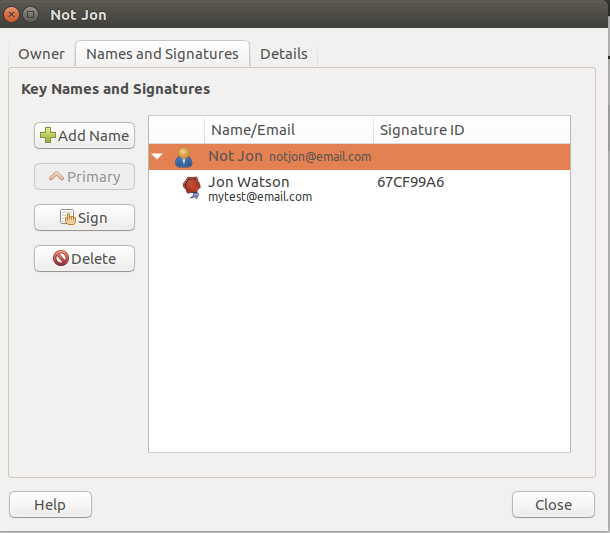

Făcând dublu clic pe o cheie, puteți vedea mai multe detalii despre aceasta și puteți accesa configurația semnăturii.

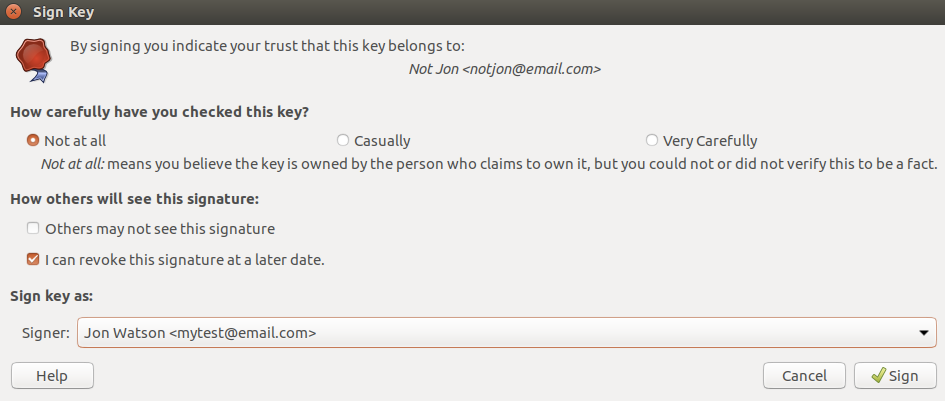

Opțiunile de validare sunt ușor diferite de cheia GPG macOS, dar elementele de bază sunt aceleași. Va trebui să specificați cât de bine ați verificat cheia și cu ce cheie privată doriți să o semnați.

ferestre

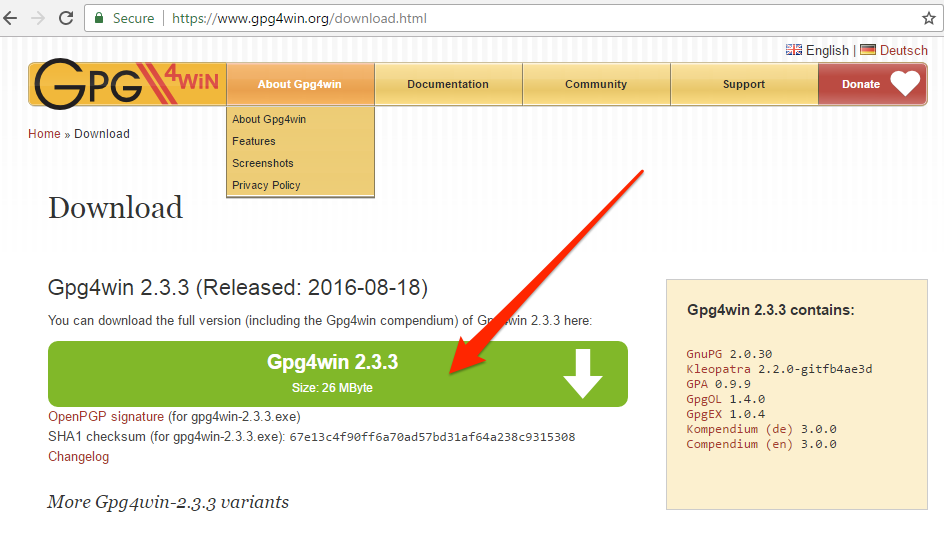

Descărcați aplicația GnuPG de pe site-ul web GnuPG..

Rulați programul de instalare și apoi tastați gpg –gen-keys pentru a crea un nou keypair.

Acum că aveți chei, le puteți utiliza pentru a cripta fișierele și e-mailul.

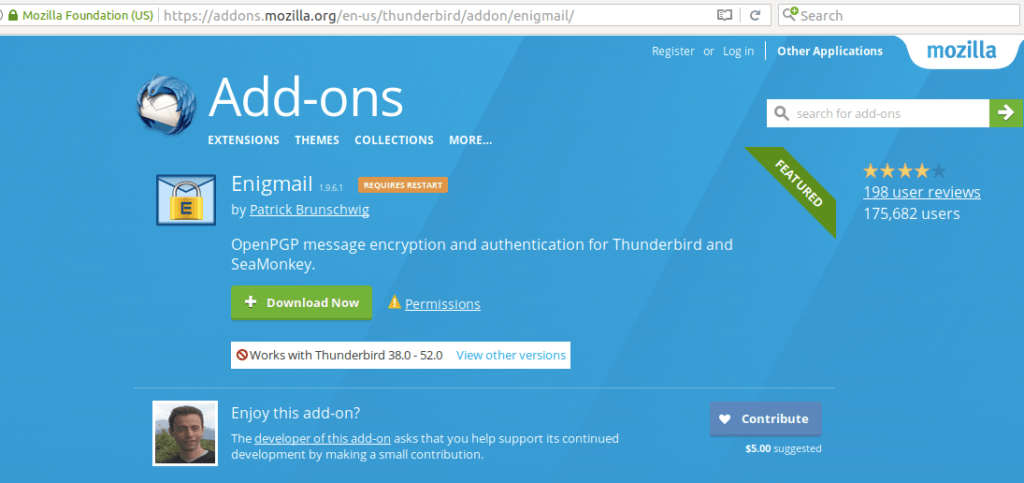

O modalitate ușoară de a cripta e-mailul este să folosești un client de e-mail, fie acceptă în mod nativ criptarea sau are adaosuri care fac acest lucru. Mozilla Thunderbird cu addon Enigmail funcționează bine în toate sistemele de operare. Pentru a instala suplimentul Enigmail, accesați magazinul Mozilla și descărcați-l.

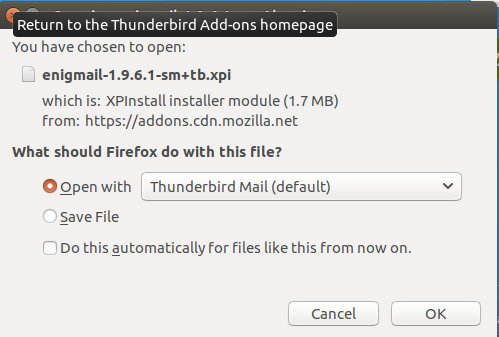

Dacă utilizați browserul Firefox, va recunoaște o adăugare Thunderbird și vă va solicita să o instalați automat.

Dacă sistemul dvs. nu recunoaște acest lucru ca o extensie Thunderbird, puteți urma instrucțiunile de instalare manuale furnizate de pagina de descărcare.

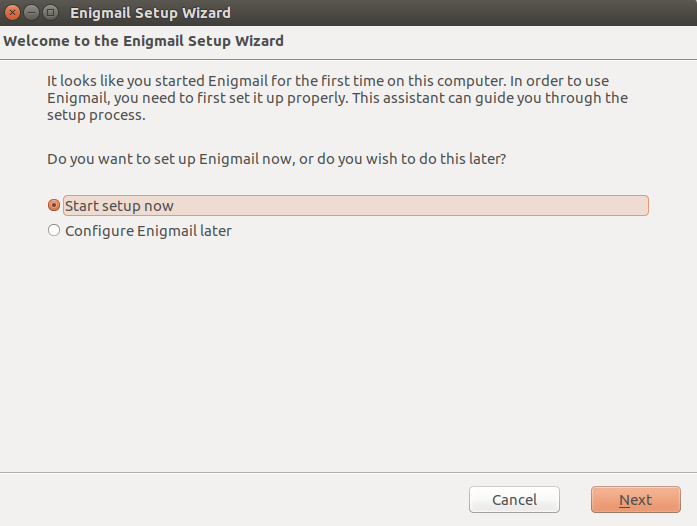

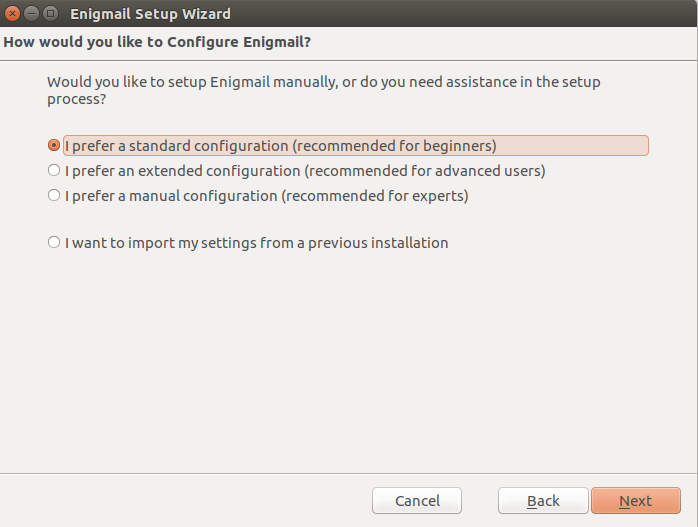

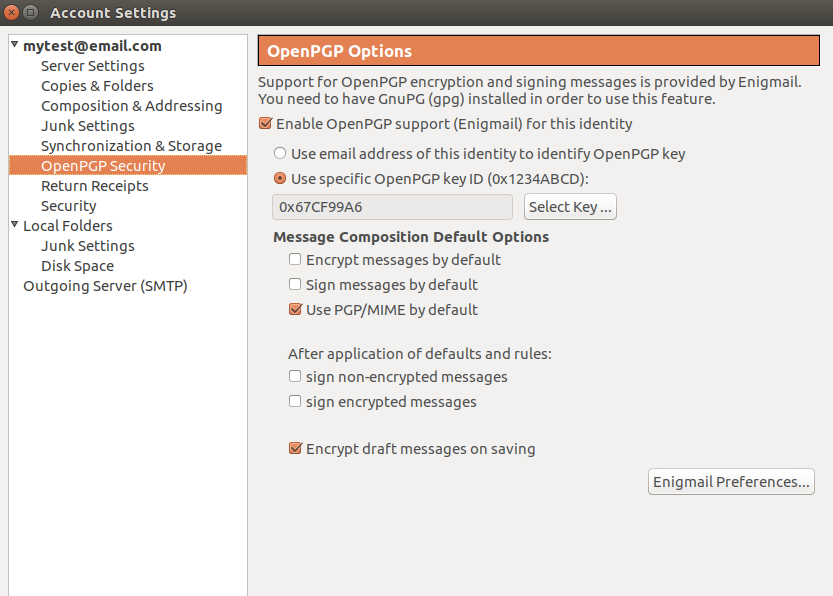

După instalarea addonului și repornirea Thunderbird, va începe expertul de configurare.

O instalare standard ar trebui să fie suficient de bună pentru a se pune în funcțiune.

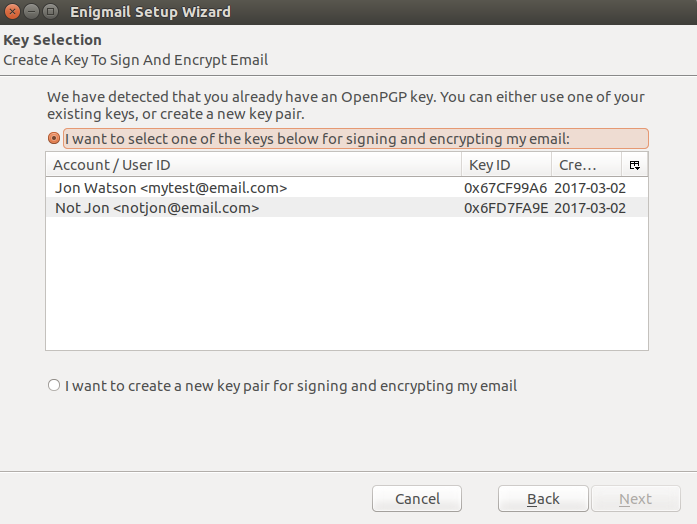

Enigmail va descoperi instalația dvs. existentă OpenGPG și va enumera perechile de chei disponibile pe sistemul dvs. Puteți alege, de asemenea, să creați o nouă pauză cheie în acest moment, dar vom folosi una existentă pentru acest articol.

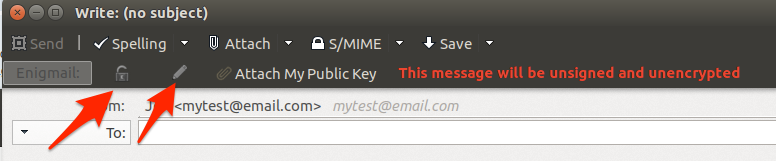

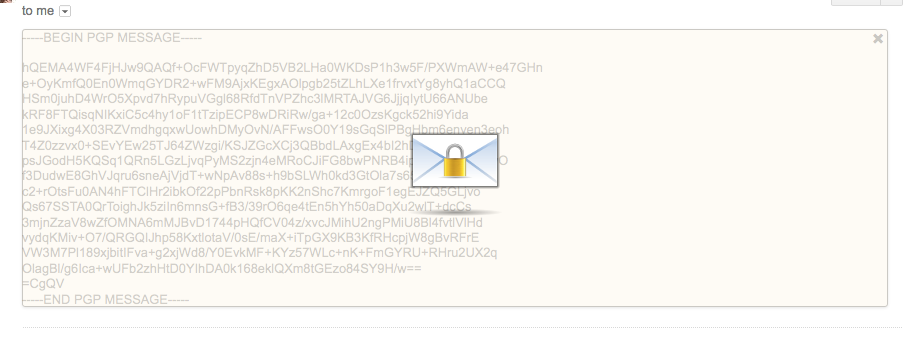

După terminarea asistentului de configurare, veți avea noi opțiuni de criptare în fereastra de compoziție.

Acum puteți cripta sau semna mesaje de e-mail selectând butonul corespunzător. Pictograma de blocare va cripta mesajul folosind cheia publică a destinatarului. Pictograma creion va semna digital mesajul folosind cheia privată pe care ați configurat-o în preferințele Engimail.

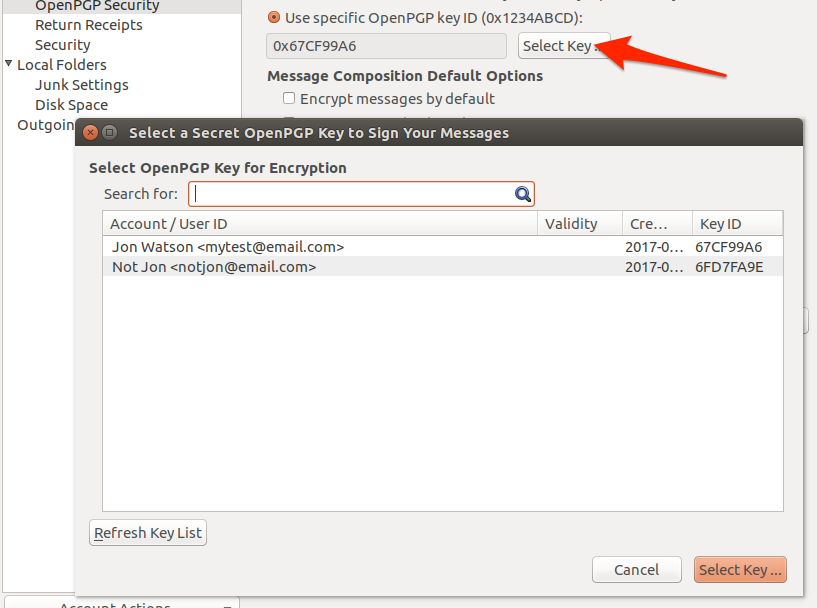

Puteți schimba cheia utilizată făcând clic pe butonul Selectați butonul și alegerea unei taste diferite de inelul de cheie.

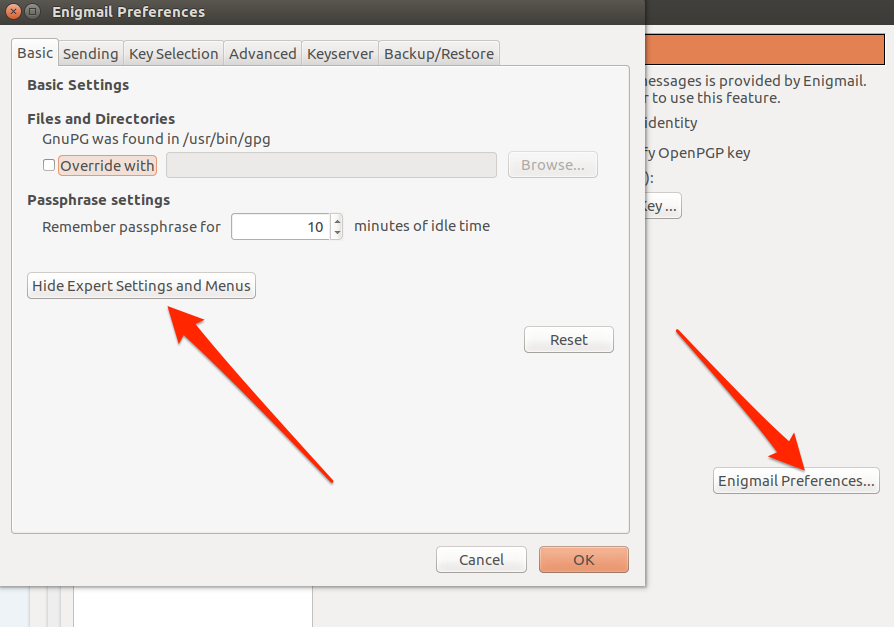

Setările generale Enigmail care vor avea efect asupra tuturor conturilor pot fi accesate selectând Enigmail Preferințe … apoi butonul Afișați setările și meniurile experților buton.

Ia notă de server de chei tab. Acesta conține o listă de servere care stochează cheile publice online. Această setare permite Enigmail să regăsească cheia publică a cuiva la care scrii e-mail dacă nu o ai deja. Engimail va interoga acele servere pentru cheia publică a destinatarului pentru dvs., iar dacă o găsește, îl va descărca și o va adăuga la brelocul dvs. cheie.

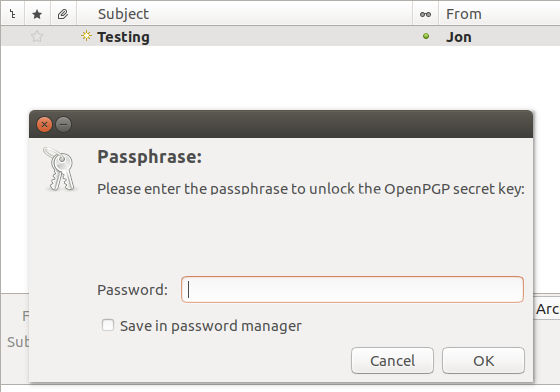

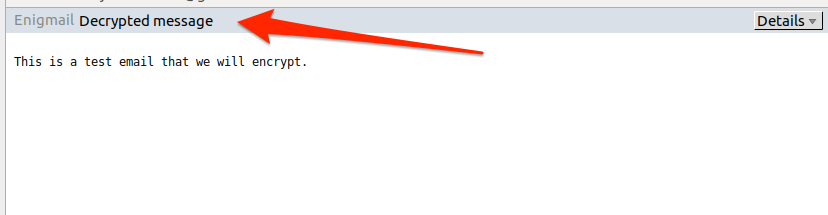

Când primiți și criptați un e-mail, va trebui să furnizați parola dvs. cu cheie privată. Aceasta deblochează temporar cheia dvs. privată, astfel încât să poată fi folosită pentru a decripta e-mailul.

Chiar și atunci când este decriptat, Thunderbird vă va anunța în continuare că e-mailul a fost decriptat.

Webmail

Multe persoane folosesc zilele acestea webmail în loc de clienți de e-mail dedicate, cum ar fi Thunderbird. Unii furnizori de e-mail acceptă criptarea direct pe site-urile lor web. Atât Proton Mail, cât și Hush Mail vă permit să vă oferiți propriile chei și să utilizați pentru a cripta și decripta emailul. O soluție mai generală este suplimentul Mailvelope pentru Firefox și Chrome.

Mailvelope va prinde viață atunci când va detecta criptarea și va afișa o pagină suprapusă pe pagină. Dacă faceți clic pe suprapunere, vă veți solicita parola cu cheie privată. După ce furnizați acest lucru, e-mailul dvs. va fi decriptat. Pe site-ul Comparitech există un tutorial rapid Mailvelope.

Avantajul utilizării Mailvelope asupra furnizorilor de e-mail dedicate este flexibilitatea. Puteți utiliza Mailvelope cu orice furnizor de poștă web.

Criptarea fișierelor

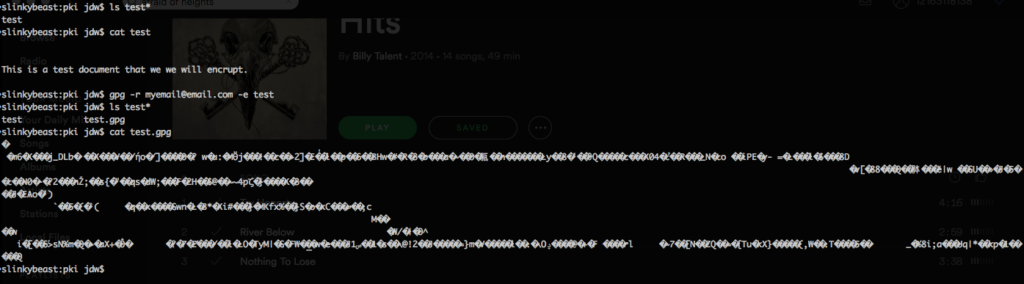

Folosiți comutatorul -e pentru a spune GPG să cripteze un fișier:

gpg -r [email protected] -e test

Rețineți cum fișierul criptat criptat rezultat are același nume ca fișierul text simplu, dar cu o extensie gpg. Încercarea de a-l citi dezvăluie că acum este criptat cibernetic care nu poate fi citit.

Fișierul original rămâne neschimbat. Dacă intenția dvs. este să mențineți doar o versiune criptată a fișierului, atunci trebuie să ștergeți manual fișierul sub formă de text. Cu toate acestea, rețineți că, deoarece ați utilizat cheia publică a destinatarului pentru a cripta fișierul, nu veți mai putea să îl decriptați din nou. Doar cheia privată a destinatarului poate decripta fișierul acum.

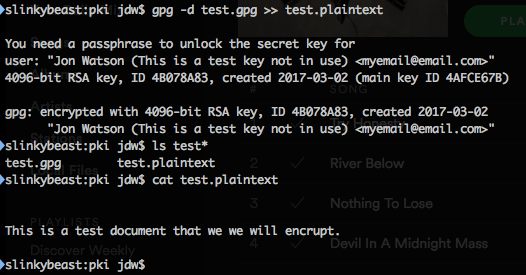

Dacă aveți cheia privată care se potrivește cu cheia publică, puteți utiliza comutatorul -d pentru a decripta fișierul.

test gpg -d

Ca și criptarea, decriptarea nu creează un fișier. Acesta va afișa conținutul fișierului, dar nu va scrie un fișier simplu. Pentru a păstra textul decriptat, puteți să-l copiați și să-l lipiți într-un fișier sau să folosiți operatorul de redirecționare pe sisteme similare Unix.

ată pentru criptare și decriptare era aceeași, ceea ce se numește criptografie simetrică. Aceasta înseamnă că ambele părți trebuie să aibă aceeași cheie secretă pentru a putea comunica în mod criptat. Această metodă este încă folosită în prezent pentru criptarea datelor într-un mod rapid și eficient.

Cu toate acestea, există o problemă majoră cu criptografia simetrică: schimbul de chei. Dacă două părți doresc să comunice în mod criptat, trebuie să aibă aceeași cheie secretă. Dar cum pot acestea să își schimbe cheia secretă într-un mod sigur? Aceasta este problema pe care criptografia cu cheie publică o rezolvă.

În criptografia cu cheie publică, există două chei diferite: o cheie publică și o cheie privată. Cheia publică poate fi distribuită liber, iar oricine poate folosi această cheie pentru a cripta un mesaj către proprietarul cheii private. Proprietarul cheii private poate apoi decripta mesajul folosind cheia sa privată. Această metodă elimină problema schimbului de chei, deoarece cheia publică poate fi distribuită liber.

Spațiul cheii și lungimea cheii

Spațiul cheii se referă la numărul de posibile chei care pot fi utilizate pentru criptare și decriptare. Cu cât spațiul cheii este mai mare, cu atât este mai dificil să se spargă criptarea. Lungimea cheii se referă la numărul de biți utilizați pentru a reprezenta cheia. Cu cât lungimea cheii este mai mare, cu atât este mai sigură criptarea.

Un cuvânt despre ruperea criptografiei

Criptografia modernă este foarte sigură și este foarte dificil de spart. Cu toate acestea, există metode de a sparge criptarea, cum ar fi forța brută și atacurile de tip dicționar. Aceste metode implică încercarea tuturor posibilităților de cheie până când se găsește cheia corectă. Cu toate acestea, cu cât lungimea cheii este mai mare, cu atât este mai dificil să se spargă criptarea prin forță brută.

Cum poate fi folosit

Criptarea prin e-mail

Criptarea prin e-mail este o metodă populară de a proteja mesajele personale și de afaceri. Există multe programe de e-mail care oferă criptare, inclusiv GPG (GNU Privacy Guard) și PGP (Pretty Good Privacy).

Criptarea fișierelor

Criptarea fișierelor este o metodă de a proteja fișierele personale și de afaceri. Există multe programe care oferă criptare de fișiere, inclusiv VeraCrypt și TrueCrypt.

Semnătură pentru non-repudiere

Semnătura digitală este o metodă de a verifica autenticitatea unui document sau a unui mesaj. Semnătura digitală poate fi utilizată pentru a asigura non-repudierea, ceea ce înseamnă că proprietarul semnăturii nu poate nega că a semnat documentul sau mesajul.

Revocarea cheilor

Dacă o cheie este compromisă sau pierdută, proprietarul cheii poate revoca cheia pentru a preveni utilizarea neautorizată. Revocarea cheii poate fi realizată prin intermediul unui certificat de revocare.

Chei de semnare pentru a câștiga încredere

Cheile de semnare sunt utilizate pentru a câștiga încredere într-un proprietar de cheie. Cheile de semnare sunt utilizate pentru a semna cheile publice ale altor persoane, ceea ce înseamnă că proprietarul cheii de semnare garantează autenticitatea cheii publice.

Implementări actuale

Chei de generare și semnare

Există multe programe care permit utilizator