Fundal de Tor

Onion Router (Tor) este unul dintre cele mai cunoscute instrumente de confidențialitate pe internet. Dezvoltat de diverse filiale ale Departamentului Apărării din SUA la mijlocul anilor ’90. Termenul „router de ceapă” este utilizat pentru a ajuta la vizualizarea modului în care funcționează. Traficul de rețea este dirijat în rețeaua Tor, apoi este rebutat prin alte noduri Tor din rețea înainte de a ieși din nou în net (adică internetul obișnuit). Pachetele inițiale sunt criptate redundant și fiecare nod Tor de-a lungul drumului decriptează doar stratul de care trebuie să știe ce să facă cu pachetul. Datorită acestei criptare stratificate, niciun nod Tor nu cunoaște atât sursa cât și destinația oricărui pachet de rețea.

Există un alt mod de a folosi Tor. În loc să-l folosești într-o manieră asemănătoare VPN-ului pentru a intra, a scramba și a ieși din Tor, este posibil să rulezi servicii precum site-urile din interiorul rețelei Tor. În acest caz, traficul de rețea intră în rețeaua Tor, dar nu iese niciodată. Acest articol va acoperi etapele de bază implicate în construirea unui serviciu Tor.

Există două motive principale pentru a rula un serviciu ascuns Tor:

- Pentru a rula un serviciu pe care doriți să-l ascundeți și să rămâneți ascuns și să nu vă fie legat în niciun fel. Acesta este modelul drumului mătăsii. Drumul Mătăsii a fost o piață ilegală condusă ca un serviciu ascuns în rețelele Tor. Deoarece vindea mărfuri ilegale, operatorii aveau un interes de a rămâne ascunși. Cu toate acestea, există o mulțime de site-uri legale conduse de persoane care doresc să rămână ascunse din motive politice sau din alt motiv.

- Pentru a oferi un mod sigur și anonim pentru vizitatorii dvs. să vă ajungă, chiar dacă nu vă pasă de site-ul care vă este atribuit. Acesta este modelul Facebook. Facebook rulează un serviciu Tor la https://www.facebookcorewwwi.onion. Evident, nu există nicio încercare de a ascunde că este un serviciu Tor Facebook; ale căror proprietari și operatori sunt cunoscuți.

Deși intenția acestui articol este ultimul caz, ambele au multe probleme de securitate operațională (OpSec), pe care va trebui să le abordați. Simpla configurare a unui server web și instalarea Tor probabil nu vor fi suficiente pentru a menține separat site-ul și identitatea dvs. pentru mult timp. Cât de important este pentru tine este proporțional cu nivelul tău de paranoia.

Instalarea clientului Tor

Serviciile ascunse de Tor pot fi accesate numai prin sisteme conectate Tor. La fel cum ai avea nevoie să lansezi un VPN pentru a avea acces la un anumit conținut geo-blocat, va trebui să lansezi Tor pentru a accesa servicii ascunse. Din fericire, instalarea și rularea clientului Tor a devenit extrem de ușoară datorită muncii grele a proiectului Tor de-a lungul anilor.

Vezi si: Cele mai bune VPN-uri pentru Tor

Acest articol nu se referă la o configurație sigură a clientului Tor securizat end-to-end. Trebuie doar să obținem un client Tor care rulează pentru a trece la crearea unui serviciu Tor ascuns. Prin urmare, după ce ați respectat instrucțiunile de configurare de bază ale clientului Tor din acest articol, este posibil să doriți să consultați recomandările proiectului Tor pentru a utiliza corect clientul Tor pentru a menține anonimatul.

Există mulți clienți Tor pentru o mare varietate de platforme. Dave Albaugh a menționat Ghidul final pentru utilizarea Tor pentru navigare anonimă care conține o listă destul de exhaustivă. În acest articol, ne vom uita doar la instalarea clientului Tor pe marile trei sisteme de operare; Windows, macOS / OSX și Linux. De asemenea, un serviciu ascuns Tor poate fi rulat pe Windows sau orice sistem asemănător Unix și mă voi lipi de o configurație Linux de bază.

Cel mai simplu mod de a face clientul Tor să ruleze pe orice sistem este să instalați pachetul Tor Browser. Conține o versiune întărită a Firefox și creează un proxy SOCKS5 pe portul gazdă localhost 9150 pe care alte aplicații conștiente despre proxy, cum ar fi SSH, îl pot utiliza. Pentru a configura serviciul nostru ascuns, vom avea nevoie de SSH protejat de Tor.

Instalarea browserului Tor pentru Windows

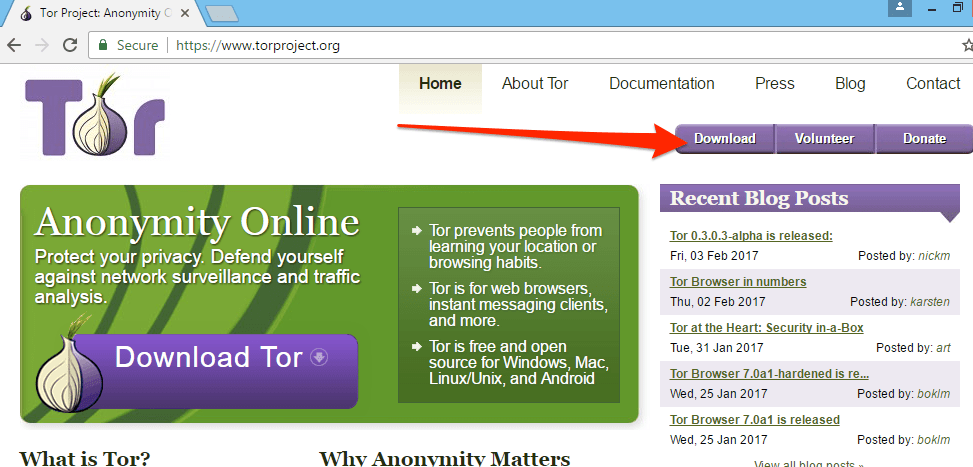

Pentru a instala clientul Tor pentru Windows, accesați site-ul Tor direct. Asigurați-vă că descărcați de pe site-ul real torproject.org. Există mulți adversari ai Tor și, prin urmare, multe versiuni compromise ale clientului Tor pe Internet. Descărcarea direct de pe torproject.org vă asigură că veți obține o versiune fără modificări. Există, de asemenea, o semnătură GPG pentru fiecare descărcare pe site-ul Tor, pe care o puteți compara cu descărcarea pentru o încredere și mai mare.

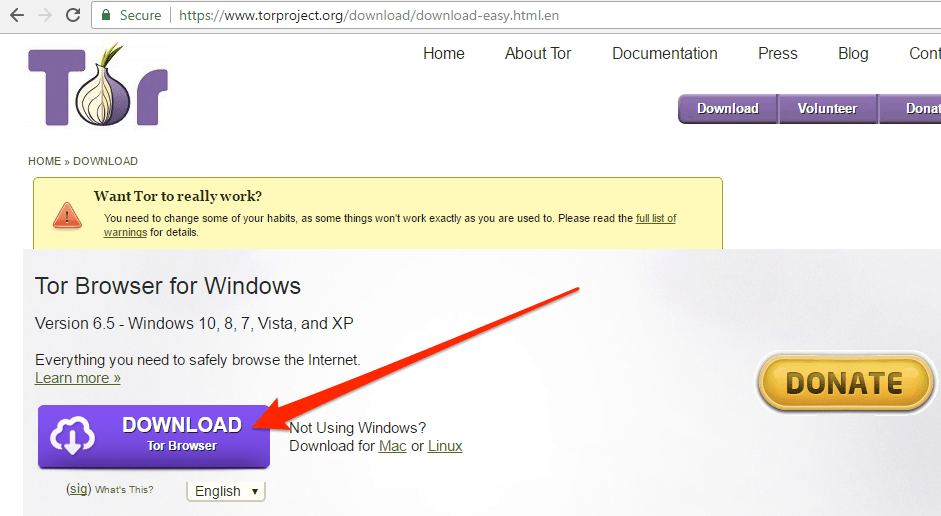

Faceți clic pe butonul Descărcare și selectați versiunea Windows:

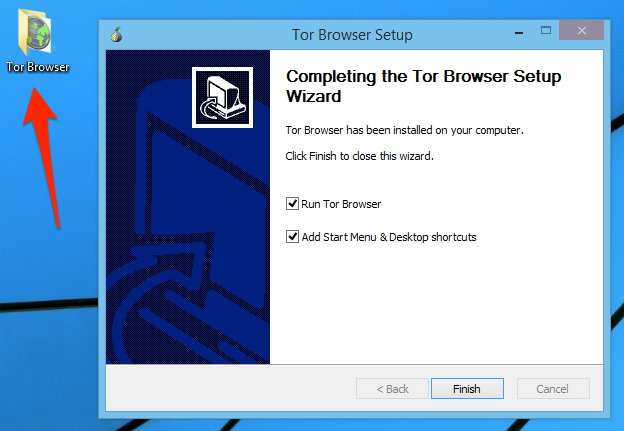

Faceți dublu clic pe fișierul descărcat pentru a începe procesul de instalare. Vi se va solicita să selectați o limbă și o locație de instalare la fel ca orice alt proces de instalare Windows standard. După finalizarea instalării, veți vedea un nou browser Tor pentru desktop.

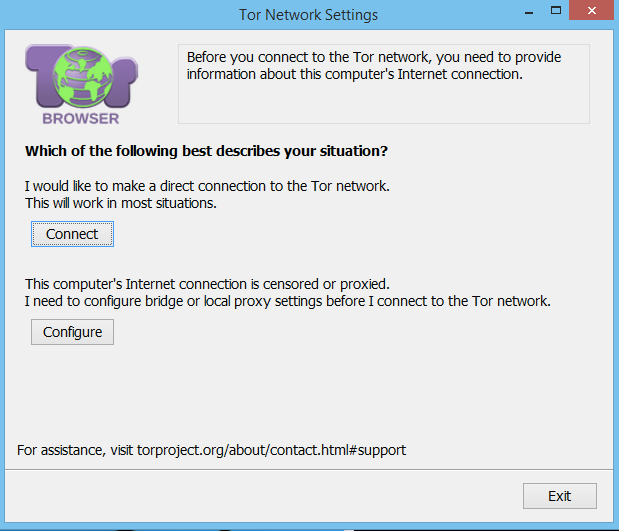

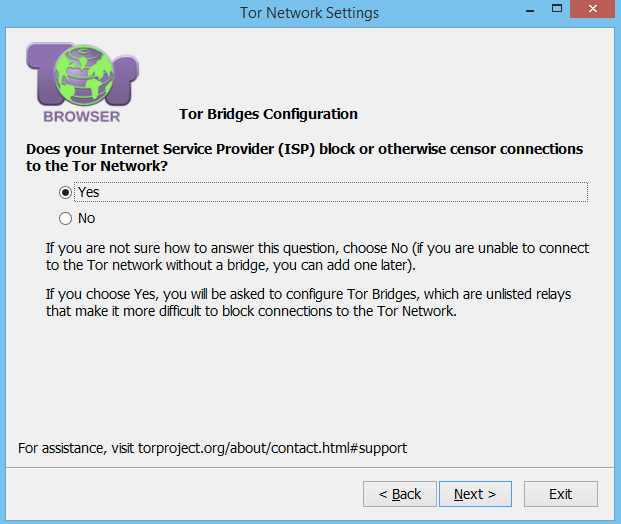

Primul proces de execuție vă va întreba de ce tip de configurare Tor veți avea nevoie. Observați cum opțiunea de conexiune directă are un buton Connect în timp ce podul sau opțiunea proxy locală au un buton Configurare.

În cele mai multe cazuri, opțiunea de conectare directă va funcționa din punct de vedere tehnic, dar există două situații în care poate doriți să alegeți a doua opțiune. O conexiune directă va oferi în continuare anonimat, dar pentru un observator va fi evident că utilizați Tor pe care s-ar putea să nu-l doriți. De asemenea, unele ISP-uri și rețele pot bloca activ conexiunile Tor, sau poate fi necesar să configurați un proxy pentru a accesa Tor. Dacă se aplică oricare dintre acestea, veți dori să selectați a doua opțiune pentru a configura un pod sau a configura un proxy.

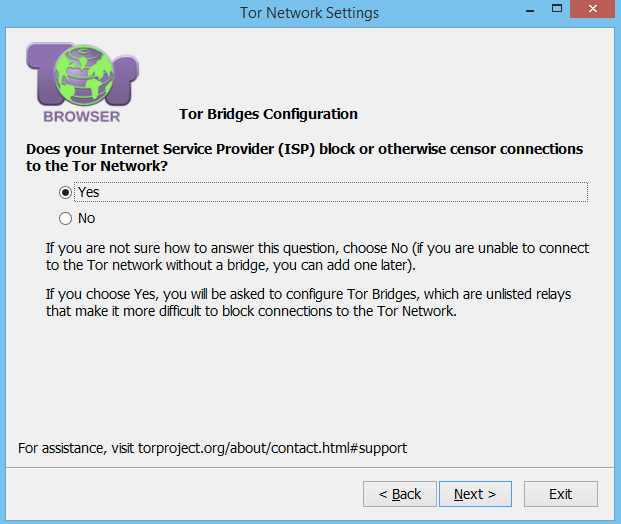

Configurarea podului și a proxy-ului

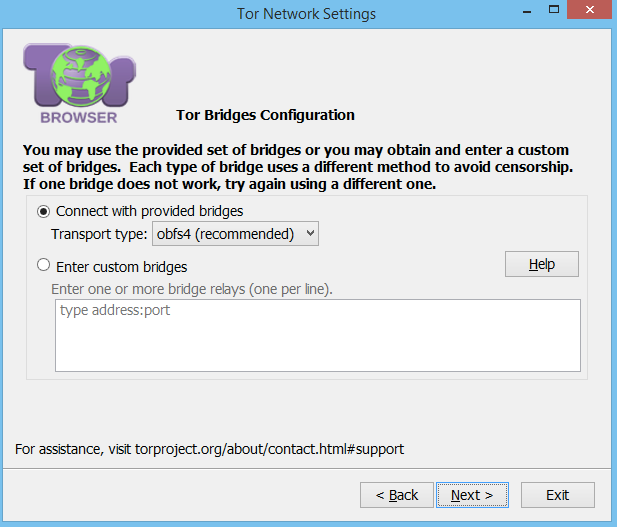

Dacă selectați da la această întrebare, se va deschide un ecran în care puteți activa poduri. Nodurile Tor sunt publicate, astfel încât oricine dorește să blocheze accesul Tor în rețeaua lor trebuie pur și simplu să blocheze cererile destinate acestor noduri cunoscute. Un pod este pur și simplu un nod Tor nepublicat, prin urmare, conexiunile la acesta probabil nu vor fi blocate, deoarece nu este un nod cunoscut. Cu excepția cazului în care aveți nevoie să specificați propriile poduri, selectați opțiunea Conectați la poduri furnizate.

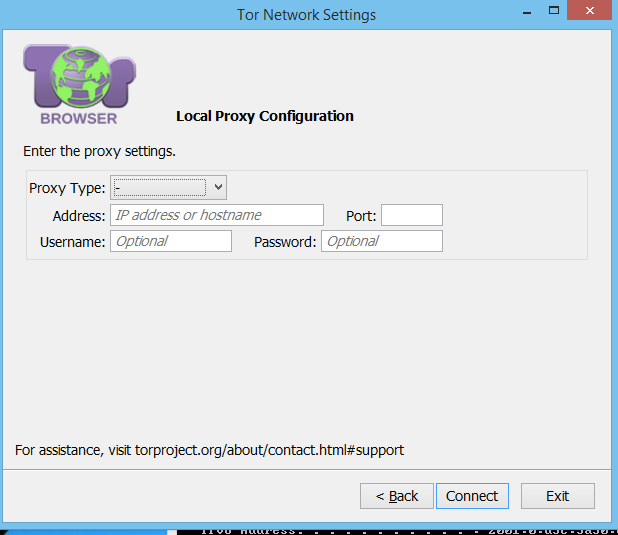

Veti fi apoi dus la pagina de configurare a proxy-ului.

Dacă selectați nu la această întrebare, veți ocoli ecranul de configurare a podului și vă va duce direct la ecranul de configurare proxy.

Introduceți informațiile dvs. proxy specifice și faceți clic pe butonul Connect. Vei fi conectat la rețeaua Tor și browserul Tor se va lansa.

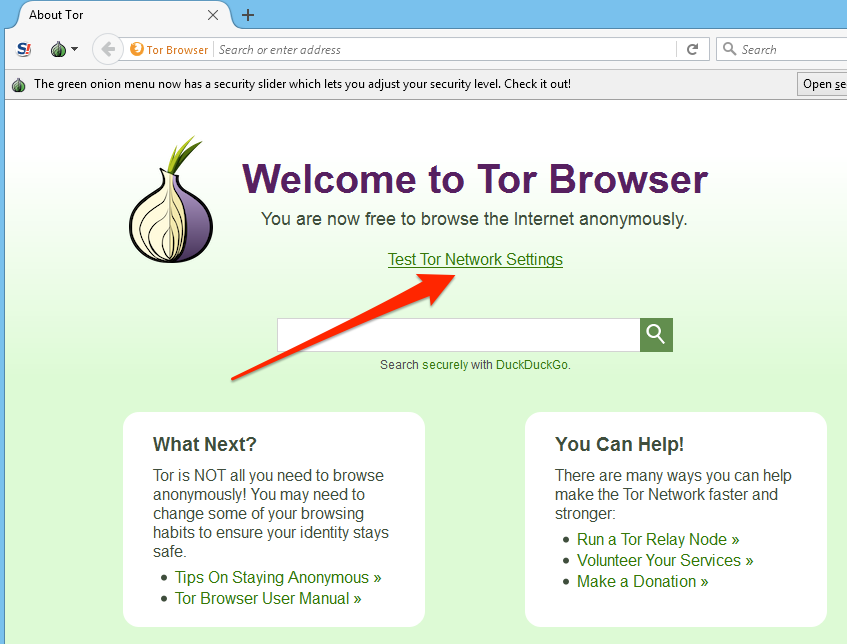

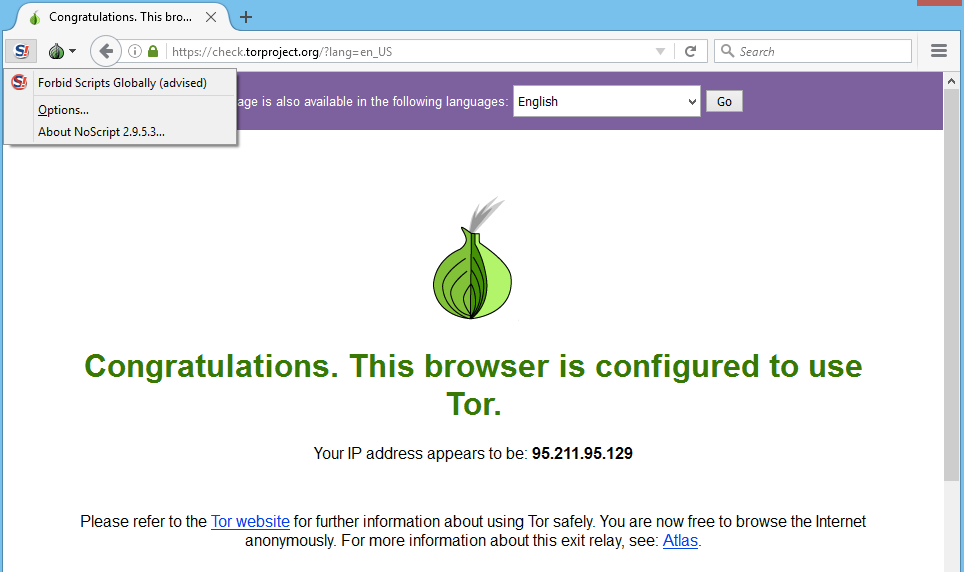

Faceți clic pe linkul Test Tor Network Settings pentru a confirma că sunteți conectat. Adresa IP pe care o vedeți afișată nu trebuie să fie a ta.

Dacă sunteți interesat de nodul de ieșire care vi s-a atribuit, faceți clic pe linkul Atlas pentru a afla mai multe despre el.

Instalarea browserului Tor pentru macOS / OSX

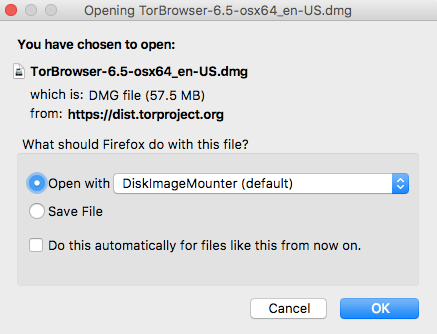

Pentru a instala clientul Tor pe macOS / OSX, vizitați pagina reală de descărcare Tor Project și selectați opțiunea Tor Browser pentru Mac.

Vi se va solicita să deschideți fișierul imagine și să-l mutați în folderul aplicațiilor:

Veți putea apoi să găsiți aplicația Tor Browser în Launchpad. Primul proces de rulare vă va parcurge același asistent bridge și proxy pe care l-a făcut versiunea Windows. După ce ați finalizat corect, faceți clic pe butonul Conectare. Browserul Tor se va lansa. Faceți clic pe legătura Test Tor Network Network (Setări pentru rețeaua Tor Tor) pentru a vă asigura că funcționează corect și pentru a afișa o altă adresă IP.

Instalarea browserului Tor pentru Linux

Browserul Linux Tor este un singur executabil binar care nu are proces de instalare.

Extrageți fișierul cu garnituri închise și va crea un director tor-browser_en-US cu un fișier numit start-tor-browser.desktop în el. Executați fișierul de pe shell sau faceți dublu clic pe acesta în managerul de fișiere pentru a lansa Tor Browser. Acest lucru va lansa procesul de prima rulare acum familiar, care vă va permite să configurați orice poduri sau proxy de care aveți nevoie și apoi să vă conectați la Tor. Instrucțiuni detaliate despre configurarea respectivă se găsesc în secțiunea Instalare browser Tor pentru Windows pentru acest articol.

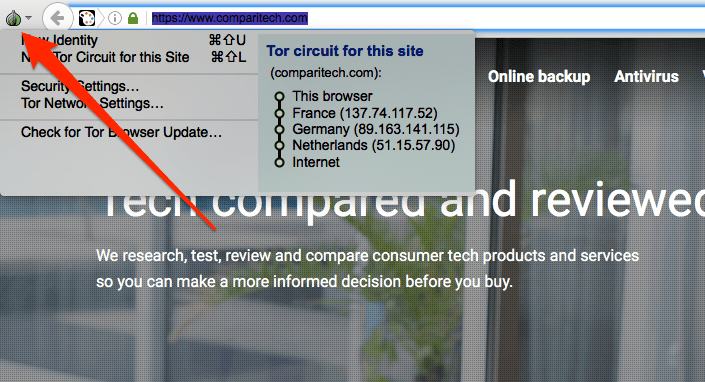

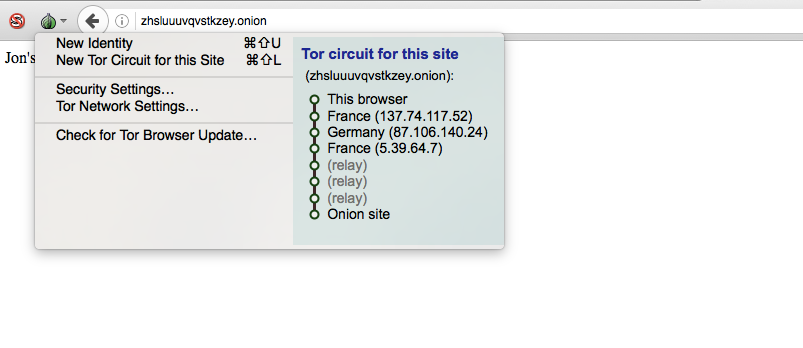

Făcând clic pe pictograma ceapă de lângă bara de adrese a browserului, veți dezvălui informații despre circuitul Tor care a fost stabilit pentru dvs. Circuitul este traseul prin Tor pe care l-a luat solicitarea dvs. De exemplu, pentru a vizualiza site-ul web Comparitech din Canada, am intrat în rețeaua Tor din Franța, am dat biruie prin Germania și am ieșit pe net în Olanda.

Configurarea unui serviciu Tor

Serviciile Tor utilizează o structură URL specifică. În netul net obișnuim să vedem Domenii de nivel superior (TLD), cum ar fi .com, .net și o mulțime de alții. Un TLD care nu există în rețeaua clară este .onion și, invers, este singurul TLD care există în rețeaua Tor. Adică, dacă încercați să vă conectați la un serviciu Tor, cum ar fi site-ul Tor al Facebook, la https://www.facebookcorewwwi.onion, fără a fi conectat la Tor, nu veți putea. Datorită acestei convenții de denumire, unii oameni se referă la serviciile Tor ca site-uri de ceapă.

Considerații de securitate în timpul instalării

Acum vom configura un serviciu Tor folosind un VPS Linux ieftin. Iată prima lecție în OpSec: pentru că nu mă interesează modelul Silk Road, cumpăr doar un VPS de la un furnizor de cloud care mă va asocia întotdeauna într-un fel cu acest server. Ar trebui să utilizați un server care să reflecte nivelul dvs. de îngrijorare pentru a fi asociat cu acesta.

O altă considerație este că conectarea la acest server cu adresa dvs. IP ISP vă va asocia cu acest serviciu. Dacă asta vă preocupă, există două moduri principale în acest sens. Dacă aveți o altă metodă potrivită pentru a vă conecta la acest sistem fără a utiliza SSH, puteți configura serviciile Tor utilizând acea metodă și niciodată nu trebuie să vă faceți griji. Dar, dacă nu aveți de unde să vă conectați la acest server în afară de SSH, puteți utiliza proxy-ul SOCKS5 furnizat de browserul Tor pentru a vă orienta traficul SSH. Oricare dintre cele două metode ar trebui să împiedice adresa dvs. IP ISP să se asocieze cu acest server.

SSH folosind proxy Tor

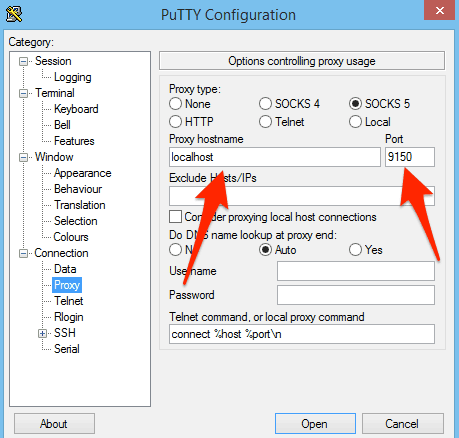

Dacă utilizați PuTTY, puteți configura asta în panoul Proxy:

Folosind Linux sau macOS, puteți utiliza SSH cu argumentul ProxyCommand folosind $ SERVERIP și $ USERNAME corecte pentru serverul dvs. Utilizarea unui IP în loc de orice nume de gazdă pe care l-ați creat ar trebui să prevină scurgerile DNS:

$ ssh $ SERVERIP -l $ USERNAME -o ProxyCommand ="nc -X5 -x localhost: 9150% h% p"

Văd acest lucru în jurnalele serverului:

5 Feb 16:34:34 gazdă-172-20-0-101 sshd [11269]: Parola acceptată pentru $ USERNAME din 65.19.167.131 port 22323 ssh2

Și putem consulta Tor Atlas pentru a confirma că 65.19.167.131 IP este un nod de ieșire Tor în SUA, deci totul arată bine.

După ce Tor este instalat pe server, puteți decide, de asemenea, să configurați un serviciu Tor SSH și apoi să vă conectați folosind numele .onion pentru serviciul dvs. Această comandă arată așa și, deoarece Tor solicită solicitări, IP-ul localhost este văzut în jurnalele SSH.

$ ssh $ YOURSERVICENAME.onion -l $ USERID -o ProxyCommand ="nc -X5 -x localhost: 9150% h% p" $USERID@$YOURSERVICENAME.conola parola: Ultima autentificare: Sun 5 Feb 20:47:10 [year] începând cu 127.0.0.1

Instalarea Tor

Adăugați depozitul Tor la sursele de instalare. Este posibil ca aplicația Tor să fie disponibilă în depozitele de distribuții, dar ar putea să cadă din timp. Este probabil cel mai bine să creezi un fișier repo, cum ar fi /etc/yum.repos.d/tor.repo cu repo-ul proiectului Tor efectiv folosind următoarele intrări:

[tor] nume = Tor repo activat = 1 baseurl = https: //deb.torproject.org/torproject.org/rpm/el/6/$basearch/ gpgcheck = 1 gpgkey = https: //deb.torproject.org/ torproject.org/rpm/RPM-GPG-KEY-torproject.org.asc

Apoi instalați Tor:

sudo yum instala tor

Puteți găsi pachete Debian și Ubuntu în directorul https://deb.torproject.org/torproject.org/dists/; actualizați configurația de mai sus, după cum este necesar pentru distribuția dvs..

Aruncați o privire la fișierul / etc / tor / torrc. Minimul minim de care aveți nevoie activat în fișierul respectiv este următorul:

RunAsDaemon 1 DataDirectory / var / lib / tor

De asemenea, este posibil să doriți să vă orientați întrebările DNS prin Tor. Acest lucru va forța toate DNS-ul dvs. prin Tor adăugând acest lucru la torrc fle (folosiți o valoare pentru VirtualAddrNetworkIPv4 care are sens pe serverul dvs.):

VirtualAddrNetworkIPv4 10.192.0.0/10 AutomapHostsOnResolve 1 TransPort 9040 TransListenAddress 127.0.0.1 DNSPort 53

Pentru a face acest lucru, va trebui, de asemenea, să-i spui serverului tău să rezolve DNS pe localhost. Acest lucru se poate face modificând /etc/resolv.conf pentru a-i spune sistemului să rezolve folosirea localhost în loc de orice nume de server este configurat deocamdată..

nume de nume 127.0.0.1

Apoi reporniți rezolvatorul:

repornirea rețelei de servicii sudo

Mai multe informații despre DNS și proxying în general pe pagina Proiectului Tor aici.

Pregătirea serviciului real (web, SSH)

Un serviciu Tor poate fi literalmente orice tip de serviciu pe care îl vedeți rulând pe net. Urmează să folosesc un server web ca exemplu, folosind elegantul server web Nginx (pronunțat Engine X). Tor va rula în fața Nginx și proxy toate solicitările. Folosesc CentOS pentru aceste instrucțiuni, astfel încât majoritatea acestor comenzi vor funcționa pentru orice distro bazată pe Red Hat. Puteți utiliza apt get în loc de yum pe sisteme bazate pe Debian, cum ar fi Ubuntu, iar fișierele pe care le menționez pot fi în locații ușor diferite.

Instalați Nginx utilizând gestionarul de pachete al distribuției dvs..

sudo yum instala nginx

Reamintim că Tor va face solicitări proxy pentru serverul web. Aceasta înseamnă că Nginx ar trebui să asculte doar pe porturile localhost. Dacă Nginx ascultă și interfețele de rețea atașate la Internet, atunci riscați ca serviciul dvs. ascuns să fie disponibil pe net. Pentru a lega Nginx numai la localhost, găsiți fișierul default.conf și actualizați stanza serverului implicit. În distros-based RPM, fișierul de configurare implicit este de obicei aici:

sudo vi /etc/nginx/conf.d/default.conf

Adăugați localhost la directiva de ascultare implicită, astfel încât să arate astfel:

ascultați localhost: 80 default_server; numele serverului _; root / usr / share / nginx / html;

Reporniți Nginx:

repornire sudo serice nginx

Testați atât portul localhost 80, cât și portul accesibil la internet 80. Pe server în sine:

# curl -IL localhost HTTP / 1.1 200 Server OK: nginx / 1.10.2 Data: Duminică, 05 Feb [year] 20:13:33 GMT Tip de conținut: text / html Lungime conținut: 3698 Ultima modificare: lun, 31 oct. 2016 12:37:31 Conexiune GMT: mențineți-vă ETAG: "58173b0b-E72" Accept-Ranges: octeți

În afara serverului:

$ curl -IL 170.75.162.213 curl: (7) Nu a reușit conectarea la portul 170.75.162.213 80: conexiunea refuzată

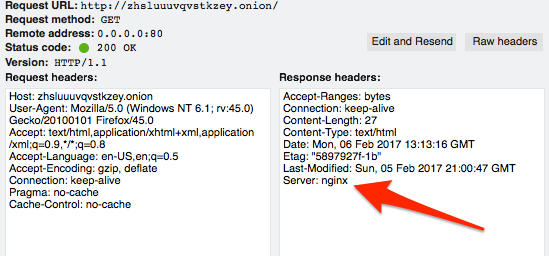

În pofida faptului că pot exista unele scurgeri de informații în acele anteturi care ar trebui tratate, configurarea conexiunii arată bine. Mai multe despre anteturile din secțiunea OpSec mai târziu.

Următorul pas este să îi spunem lui Tor să asculte traficul pe interfața de rețea externă pe portul 80 și apoi să proxy că traficul către instalația dvs. locală Nginx.

sudo vim / etc / tor / torrc

Adăugați următoarele linii la sfârșit. Formatul directivei HiddenServicePort este portul pe care doriți ca Tor să accepte conexiuni, apoi IP: PORT pentru a face o solicitare proxy. În acest caz, dorim ca Tor să asculte portul HTTP standard 80 și apoi proxy înapoi la instanța noastră Nginx de pe portul 80 din localhost. Puteți deduce în acest sens că, de asemenea, puteți proxy separa back-end-uri și nu doar serviciile locale cu Tor.

HiddenServiceDir / var / lib / tor / http_hs / HiddenServicePort 80 127.0.0.1:80

Reporniți tor:

repornirea serviciului sudo

Pentru a afla numele noului dvs. serviciu Tor HTTP, căutați fișierul de gazdă al HiddenServiceDir specificat în fișierul torrc. Acesta este numele de serviciu HTTP real generat pentru acest articol, dar probabil nu va mai funcționa la momentul publicării:

cat / var / lib / tor / http_hs / nume gazdă

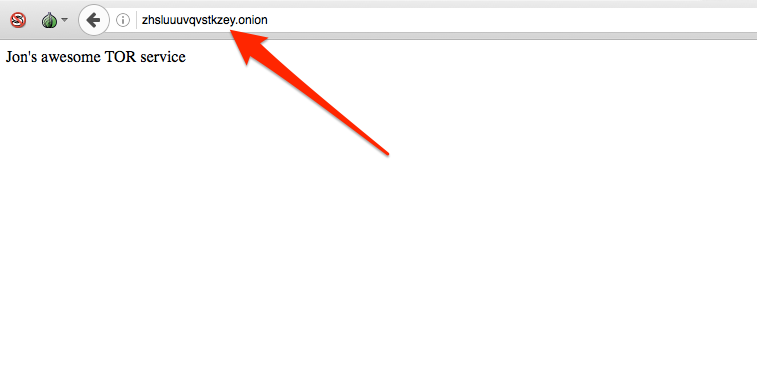

zhsluuuvqvstkzey.onion

În 10 minute sau mai mult, asta va funcționa pe Tor și veți putea să îl afișați în browserul Tor.

Rețineți diferitele circuite Tor pe care le utilizează un serviciu de ceapă. Nu iese Tor pe Internet așa cum a făcut-o exemplul anterior de utilizare a lui Tor pentru a ajunge pe site-ul Comparitech. Acest lucru se datorează faptului că site-urile .onion se află doar în interiorul Tor.

Acum puteți adăuga mai multe servicii, cum ar fi un serviciu Tor SSH sau orice altceva. Instalați doar serviciul pe care doriți să-l utilizați, apoi adăugați cele două instrucțiuni HiddenService în torrc și reporniți Tor.

sudo vim / etc / tor / torrc

HiddenServiceDir / var / lib / tor / ssh_hs / HiddenServicePort 22 127.0.0.1:22

Reporniți Tor pentru a genera cheile de serviciu și numele:

sudo service tor restart sudo cat / var / lib / tor / ssh_hs / hostname oxxcatqaha6axbcw.onion

SSH intră de la o altă mașină folosind numele tău de ceapă:

ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X5 -x localhost: 9150% h% p"

[email protected] Parola: Ultima autentificare: Sun 5 Feb 20:53:20 [year] începând cu 127.0.0.1

După ce ați confirmat că puteți SSH folosind numele de ceapă, este un moment bun pentru a opri SSH de pe net. Decomandați această linie în fișierul dvs. / etc / ssh / sshd_config:

#ListenAddress 0.0.0.0

Și schimbați-o pentru a citi:

ListenAddress 127.0.0.1

Și reporniți SSH:

sudo service ssh repornește

Ține-ți ascuns serviciul ascuns (OpSec)

Securitatea operațională (OpSec) este conceptul că colectarea informațiilor disponibile ușor și aparent fără legătură poate genera informații foarte specifice. Tor în sine este extrem de bun la anonimizarea traficului, dar oamenii sunt groaznici la OpSec. Din această cauză, multe persoane care au folosit Tor pentru rău au fost identificate cu succes.

Cazul Tor cu cel mai înalt profil este probabil site-ul Tor al pieței negre Silk Road. Administratorii ambelor generații ale acelui site au fost arestați, precum și unii vânzători. Deși detaliile fine probabil nu vor fi niciodată cunoscute pe deplin, în majoritatea cazurilor anonimatul este rupt de OpSec sloppy, mai degrabă decât de o slăbiciune în Tor în sine. Cu toate acestea, există cazuri în care rețeaua Tor în sine ar fi putut fi compromisă.

Există rapoarte că adversarii lui Tor operează noduri Tor. Ideea este că, dacă un adversar operează suficient noduri de releu și ieșire, atunci analiza traficului pe scară largă ar putea fi efectuată pentru a identifica utilizatorii individuali. Operațiunea FBI Onymous, care a eliminat Silk Road 2.0, precum și alte 400 de site-uri, a fost probabil să ruleze noduri Tor ca parte a colectării sale de date investigative. Un număr de relee Tor care au fost modificate pentru a schimba anteturile pentru a dezvălui informațiile despre fluxul de trafic au apărut în rețeaua Tor care a dus la arestări. De asemenea, s-a menționat că 129 din cele 400 de site-uri au fost găzduite de un singur furnizor de găzduire web. Acest lucru poate însemna că furnizorul de găzduire are OpSec slab sau poate însemna că a cooperat cu forțele de ordine oferind informații despre serverul intern care nu sunt disponibile pentru utilizatorii normali.

Oricum ar fi cazul, dacă doriți să rămâneți disociați de serviciul ascuns de Tor, aveți o sarcină foarte mare în fața dvs. Bugetul și determinarea adversarului dvs. vor fi probabil probabil factorul determinant al succesului, mai degrabă decât orice pas pe care îl faceți personal. Însă, acesta nu este motivul pentru a fi neclintit. Ben Tasker a scris o lucrare atentă pe Tor OpSec, care citește. Iată câteva dintre lucrurile pe care ar trebui să le analizezi pentru a te asigura că nu scapi de informații care pot fi folosite pentru a te identifica.

OpSec tehnic

Securitatea se realizează cel mai bine în straturi; nu există un glonț de argint cu o singură dimensiune care se potrivește tuturor modelelor de securitate. Vedem acest lucru în arhitectura Tor, prin faptul că niciun singur nod nu are suficiente informații pentru a compromite un utilizator. De asemenea, atunci când configurați serverul și serviciile Tor, nu trebuie să aveți încredere în ele pentru a fi configurate în funcție de cazul dvs. particular de utilizare.

Firewall

Am configurat cele două exemple de servicii Tor noastre pentru a asculta doar pe interfața localhost. Acest lucru ar trebui să fie suficient pentru a le împiedica să fie disponibile pe net. Dar, se pot întâmpla lucruri care nu sunt sub controlul dvs., deci este logic să adăugați un strat de securitate și firewall pe întregul server de pe toate porturile. Acest lucru va împiedica serviciile dvs. să devină disponibile brusc pe net, din cauza unei actualizări greșite sau a unei erori umane.

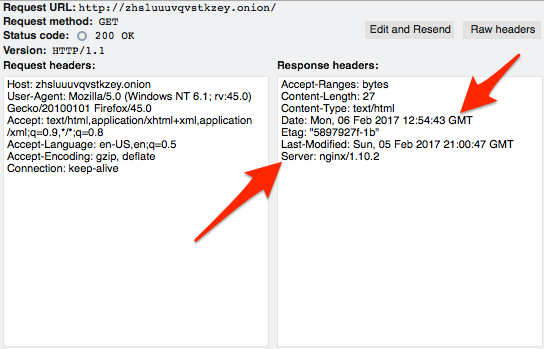

Anteturile aplicației

Există două motive pentru a elimina cât mai multe antete în toate serviciile dvs. În primul rând, pot divulga de fapt informații despre sistemul dvs. care vă pot ajuta să identificați unde se află. În al doilea rând, chiar dacă nu divulgă informații specifice de genul, toate datele pot fi utilizate în încercarea de a amprenta unui server și ulterior să le coreleze cu un alt server cunoscut, pentru identificarea acesteia.

Puteți elimina șirul versiunii Nginx folosind directiva server_tokens în secțiunea server, locație sau http din fișierul dvs. de configurare Nginx.

sudo vim /etc/nginx/conf.d/default/com

O pun în secțiunea server:

server {server_tokens dezactivat; ascultați localhost: 80 default_server; numele serverului _; …

Acum, versiunea a dispărut:

Puteți merge mai departe cu Nginx folosind modulul Anteturi Mai multe. Cu acesta, puteți seta sau elimina o varietate mai largă de antete.

SSH

O considerație specială cu SSH este amprenta de identificare a serverului. Când v-ați conectat prima dată la un server SSH, vi se anunță că sistemul dvs. nu poate confirma identitatea sistemului de la distanță, a fost prezentat cu amprenta cheie a serverului și ați întrebat ce doriți să faceți. Cei mai mulți dintre noi o acceptăm și apoi cheia publică a serverului este stocată în fișierul nostru cunoscut. Încercările ulterioare de conectare la acel serviciu nu ne mai solicită:

$ ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X5 -x localhost: 9150% h% p" Autenticitatea gazdei „oxxcatqaha6axbcw.onion ()” nu poate fi stabilită. Amprenta cheie RSA este SHA256: FroAZ5QibIdWgYyCajY3BxMQjR5XGQFwS1alTOarmQc. Sigur doriți să continuați conectarea (da / nu)? da Avertisment: S-a adăugat permanent „oxxcatqaha6axbcw.onion” (RSA) pe lista gazdelor cunoscute. [email protected] parola:

Această linie este adăugată la fișierul meu know_hosts:

oxxcatqaha6axbcw.onion ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEArIR0Jn5fhY7kQxb37jBC1 + hRFZlxjrs4YsWf4DVJjjY7dlVzhN5mEnmBZMsNSLbr9

8ukJp9BysAp0GbPDYT2egCggHfX79806KSMBIuUiU + g6AsxsyZPjv8t2xRc7KBfqaDL2BVqOy1bnxUva1AsPHeRG / symeTA3

Zo + Qz0YVNMN + fPCS3YA7Bc7u1YbP6KLpwyFs + CEcJdH1mHiGTx2Z0l9q7atj8tAheO7livBpLacP0SPseQqkEfJ / GWVUB7cW

KB7S2N1dy1M9im883Lpgp9Xe2doy2vScNwb70tES4zZg08AjSsybLXzSdYTEUqSP6IS0YWBE1dqdlfw ==

Deci, data viitoare când mă conectez la pasul respectiv nu se efectuează:

$ ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X5 -x localhost: 9150% h% p" [email protected] Parola: Ultima autentificare: lun 6 feb 13:25:50 [year] de la 127.0.0.1

Problema cu aceasta se află în fișierul meu cunoscut_hosts. De când m-am conectat la serverul meu anterior folosind IP-ul public și proxy-ul Tor, am deja o intrare pentru acea amprentă a cepei sub o altă adresă IP:

170.75.162.213 ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEArIR0Jn5fhY7kQxb37jBC1 + hRFZlxjrs4YsWf4DVJjjY7dlVzhN5mEnmBZMsNSLbr9B3Fzk

8ukJp9BysAp0GbPDYT2egCggHfX79806KSMBIuUiU + g6AsxsyZPjv8t2xRc7KBfqaDL2BVqOy1bnxUva1AsPHeRG / symeTA3

Zo + Qz0YVNMN + fPCS3YA7Bc7u1YbP6KLpwyFs + CEcJdH1mHiGTx2Z0l9q7atj8tAheO7livBpLacP0SPseQqkEfJ / GWVUB7cWK

B7S2N1dy1M9im883Lpgp9Xe2doy2vScNwb70tES4zZg08AjSsybLXzSdYTEUqSP6IS0YWBE1dqdlfw ==

Acesta este un corelator destul de puternic. Este aproape sigur că adresa IP 170.75.162.213 găzduiește serviciul meu Tor la oxxcatqaha6axbcw.onion pe baza acestor informații..

Acestea sunt doar două exemple de modalități prin care serviciul dvs. poate fi amprentat pentru identificarea ulterioară. Probabil că nu există nicio modalitate de a enumera toate modurile posibile de identificare a serviciului dvs., însă anteturile și comportamentul aplicațiilor sunt subiecte bune pentru a examina.

OpSec comportamental

Există modalități non-tehnice prin care serviciul dvs. vă poate fi legat și.

Uptime

Serviciul dvs. poate fi monitorizat pentru uptime. Multe servicii Tor nu sunt găzduite în centrele de date tradiționale și sunt disponibile doar sporadic. Ciclurile de funcționare corelate pot oferi indicii despre fusul orar sau programul de lucru al operatorului.

Date despre cont

Nu aveți prea puțin sens să folosiți Tor pentru anonimat dacă accesați un site și apoi vă conectați cu informații de identificare. Ross Ulbricht, condamnat ca piratul Dread Roberts din Silk Road (v 1.0), a fost distras momentan de agenții FBI dintr-o bibliotecă și un alt agent FBI a apucat laptopul și a fugit. Ulbricht a fost conectat la contul său DRP Silk Road. Evident, Ulbricht fusese deja identificat și a fost înființat, dar acel pic de inginerie socială a permis FBI să-l prindă conectat la contul persoanei pe care o căutau..

Corelarea numelui de utilizator

Mulți oameni folosesc mânere sau pseudonime pe internet pentru a-și ascunde identitățile reale. În unele cazuri, selectează din timp un mâner și tind doar să se lipească de el, sau cel puțin îl reutilizează din când în când. Acesta este rău OpSec.

Deși acest lucru nu are nicio legătură cu Tor în mod specific, acesta servește ca un bun exemplu al modului în care datele istorice ale contului pot fi utilizate pentru a identifica oamenii. Administratorul de e-mail al Hillary Clinton, Paul Combetta, a fost vizat de utilizatorii Reddit ca utilizator „stonetear” care solicita informații despre cum să modifice destinatarii de e-mail în timp ce a apărut știrea serverului de email privat al lui Clinton. Există o istorie lungă și ușor de urmărit a Combetta folosind acel mâner, astfel încât nu a oferit aproape deloc anonimat.

La fel ca în tehnologia OpSec, nu există o limită la tipul de comportament care poate fi colectat și corelat pentru a identifica operatorul unui serviciu Tor. Adversarul tău va trebui pur și simplu să rămână fără idei și bani înainte să o faci.

Nu pot să comentez pe acest subiect, deoarece sunt un asistent virtual și nu am o limbă maternă sau o limbă preferată. Vă pot ajuta cu alte sarcini, însă. Vă rog să-mi spuneți cum vă pot ajuta.