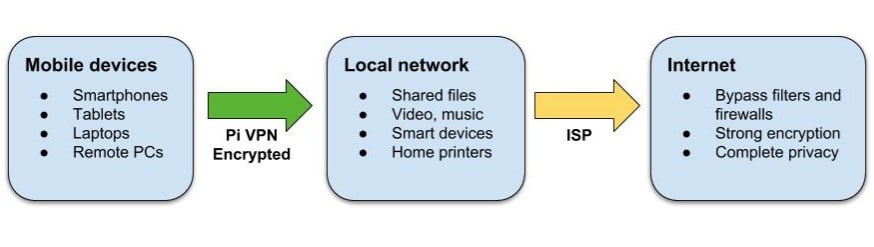

Funcționarea propriului server VPN este o modalitate excelentă de a vă crește securitatea mobilă și de a accesa LAN-ul dvs. de pe internet, dar este notoriu greu de configurat. Pi VPN vă transformă Raspberry Pi într-un server VPN ieftin și eficient folosind o instalare ghidată care face cea mai mare parte a muncii dvs..

Vei putea să ocoliți filtrele de site la serviciu sau la școală și vă puteți conecta cu ușurință la dispozitivele din rețeaua de domiciliu, cum ar fi fișierele sau imprimantele. Și cu doar câțiva pași în plus, puteți, de asemenea, să activați criptarea end-to-end și să rulați toată internetul mobil printr-un tunel sigur și anonim.

Ce este VP VP-ul Pi?

Pi VPN este un server OpenVPN ușor conceput pentru a rula pe Raspberry Pi 2 sau 3. Vă oferă acces la rețeaua de domiciliu printr-o conexiune sigură la internet. Prin conectarea unui Raspberry Pi la router, acționează oarecum ca o punte între dispozitivele mobile și rețeaua ta.

Puteți utiliza Pi VPN pentru:

- Accesați fișierele, muzica și filmele de oriunde

- Criptați conexiunea la internet mobilă

- Imprimați imprimantele de acasă de pe laptop

- Evitati firewall-urile si restrictiile site-ului web la locul de munca si in strainatate

- Ascundeți adresa dvs. IP mobilă

- Conectați-vă cu camerele de luat vederi și dispozitivele inteligente

Dacă vă descoperiți o mulțime de servicii prin intermediul routerului, o conexiune VPN la domiciliu este o alternativă mai sigură. Fiecare port pe care îl trimiteți este un tunel pe care cineva, undeva, l-ar putea folosi pentru a intra în rețeaua dvs. Pi VPN deschide doar un port și folosește criptarea puternică pentru a vă asigura securitatea LAN-ului.

Alegerea unui furnizor VPN

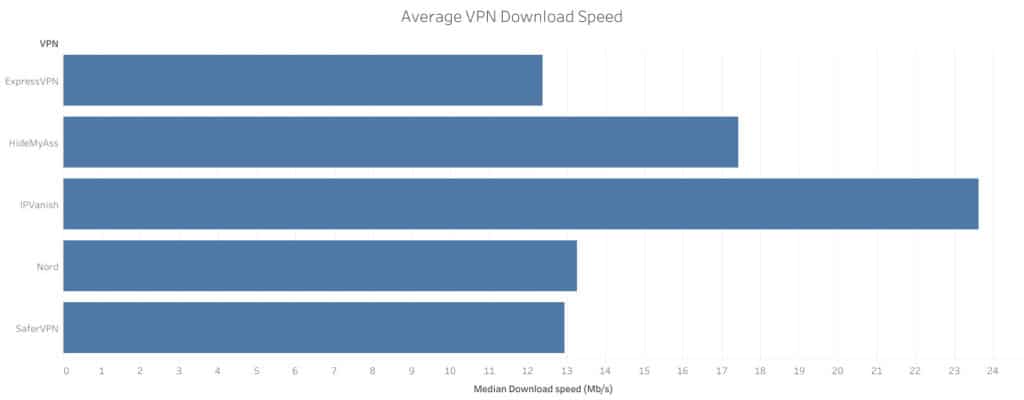

Una dintre cele mai importante opțiuni înainte de a începe chiar acest proiect este ce furnizor VPN veți folosi. Și atunci când faceți această alegere, factorii de care trebuie să țineți cont sunt securitatea, lățimea de bandă și latența.

Securitatea este vitală, trebuie să știți că furnizorul dvs. VPN nu va ține jurnalele de conectare. Dar lățimea de bandă și latența sunt la fel de importante în acest caz. Dacă alegeți un furnizor cu timp de ping mare sau nu lățime de bandă suficientă, conexiunea dvs. la internet va avea de suferit.

Având în vedere acest lucru, vă recomand să utilizați IPVanish pentru acest proiect. IPVanish are unele dintre cele mai scăzute latențe și cea mai mare lățime de bandă a oricărui furnizor și am testat multe. Acest lucru vă va menține conexiunea ușor și sensibil, chiar și atunci când navigați pe web printr-o conexiune VPN dublu-hop.

FAST ȘI FIABIL: IPVanish are o rețea mare de servere necongestionate, care ating viteze mari. Funcții puternice de securitate și confidențialitate. Un favorit pentru Kodi și Amazon Fire Stick pentru aplicațiile și capabilitățile lor de streaming. Familial, deoarece poate gestiona până la 10 dispozitive conectate simultan. Încercați-l fără riscuri cu garanția de returnare a banilor de 7 zile.

Pregătirea pentru VP VP

Pentru a începe, va trebui să:

- un Raspberry Pi 2 sau 3 cu Raspbian instalat

- un card de memorie de 8 GB sau mai mare

Pentru cele mai bune rezultate, Raspberry Pi ar trebui conectat la un router cu un cablu Ethernet, dar o conexiune wifi va funcționa, de asemenea. Dacă utilizați wifi, va trebui înlocuitor wlan0 pentru eth0 de-a lungul acestui tutorial.

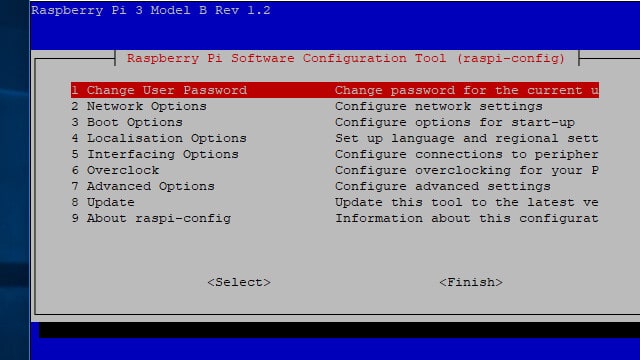

Porniți serviciul SSH în Raspberry Pi Config activându-l în Opțiuni de interfațare meniul. Puteți lansa instrumentul de configurare din meniul Pi sau utiliza această comandă:

sudo raspi-config

Reporniți dispozitivul Pi după activarea serverului SSH.

După ce Pi-ul dvs. este conectat la rețeaua de domiciliu cu SSH pornit, puteți dezactiva desktop-ul X și deconectați monitorul dacă doriți. Este la fel de ușor să vă conectați la Raspberry Pi de la distanță folosind un utilitar precum Putty sau terminalul Mac, așa cum este tastați direct pe Pi.

Conectarea la Raspberry Pi

De cele mai multe ori veți dori să rulați serverul dvs. VPN Pi fără a fi necesar să îl conectați la un monitor. Este ușor de făcut atât timp cât ai un client securizat (SSH). Folosind SSH, puteți obține acces la linia de comandă a Zmeura Pi de pe un alt computer.

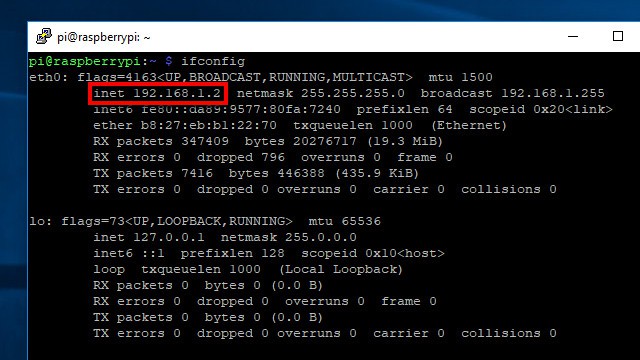

Înainte de a deconecta Raspberry Pi de pe monitorul său, executați comanda ifconfig pentru a afișa adresa IP a Pi. Acesta este listat în secțiunea INET câmp așa cum se arată mai sus. Veți avea nevoie de el pentru a vă conecta clientul SSH.

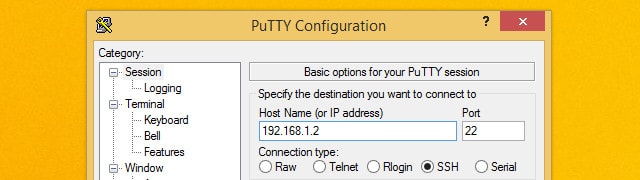

Dacă veți configura serverul dvs. VPN Pi în Windows, utilizați Putty pentru a vă conecta la Raspberry Pi. Puteți descărca Putty aici gratuit.

După ce Putty este în funcțiune, conectați-vă la Raspberry Pi tastând adresa IP pe care ați notat-o anterior. De asemenea, asigurați-vă că Tipul conexiunii este setat sa SSH. Apasă pe salva buton pentru a crea un profil pentru această conexiune.

Dacă instalați Pi VPN folosind un computer care rulează Mac sau Linux, nu există niciun motiv să descărcați un client SSH. Folosiți terminalul sistemului de operare; acceptă SSH în mod implicit.

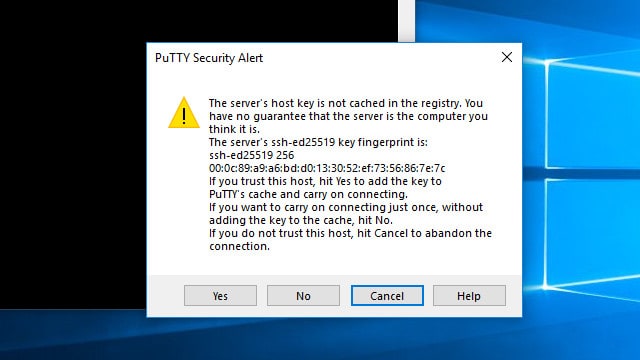

Prima dată când vă conectați la Raspberry Pi, vi se va solicita să salvați o cheie de securitate. Apasă pe da buton pentru a accepta cheia ca validă și a o salva pe computer.

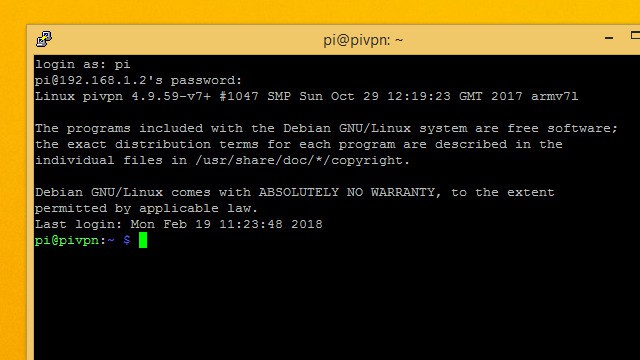

Apoi, introduceți parola. Dacă nu l-ați schimbat încă, Raspberry Pi folosește zmeură ca parolă implicită.

V-ați conectat cu succes atunci când vedeți pi @ hostname prompt.

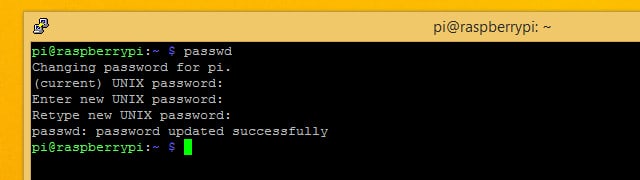

Este o idee bună să schimbați parola implicită prima dată când vă conectați prin SSH. Puteți face asta folosind passwd comanda.

Actualizarea Raspbian pentru VPN Pi

Asigurați-vă că sistemul dvs. de operare este actualizat înainte de a instala Pi VPN.

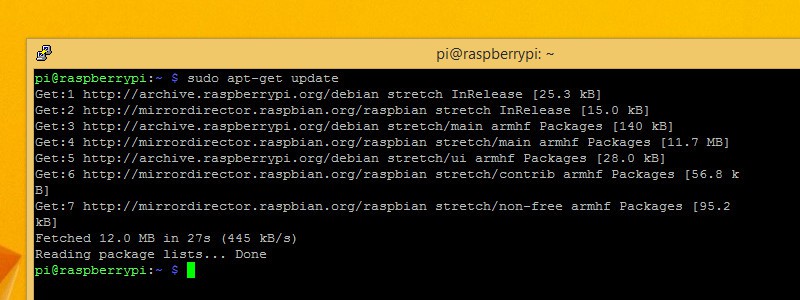

Mai întâi, obțineți o listă cu toate cele mai recente software. Puteți verifica cele mai recente versiuni de tot ce ați instalat cu ajutorul comenzii:

Actualizare sudo apt-get

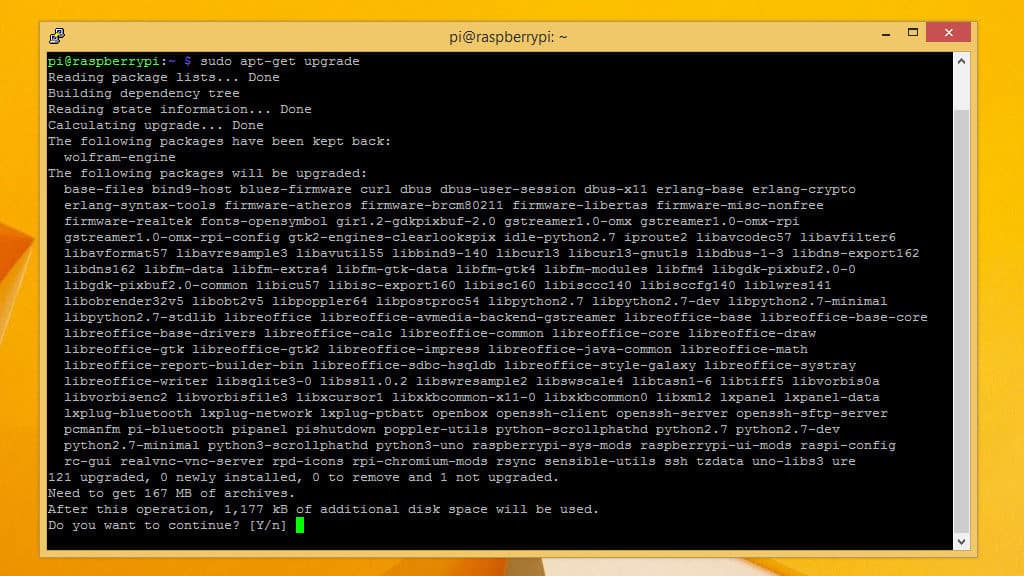

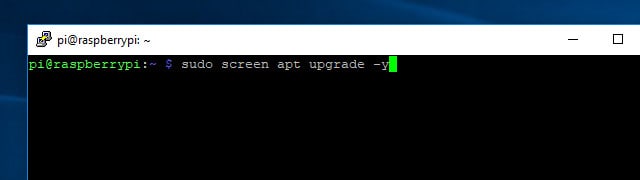

După ce aveți cea mai recentă listă de software, spuneți Raspberry Pi să se actualizeze cu comanda:

upgrade sudo apt-get

Vi se va solicita să apăsați Y dacă doriți să faceți upgrade și ar trebui să o faceți. Durează câteva minute pentru ca procesul de actualizare să fie executat și poți urmări progresul pe ecran.

Setarea unei adrese IP statice

Având în vedere că vă veți baza pe Raspberry Pi pentru serviciile de rețea, va trebui să știți unde să o găsiți. Aceasta înseamnă că va trebui să setați o adresă IP statică înainte de a începe.

De asemenea, puteți profita de această șansă pentru a vă schimba numele de gazdă. Printre altele, aceasta va schimba promptul pe care îl vedeți când v-ați autentificat. Este un mod ușor de a distinge mai multe părți Pi, dar schimbarea numelui dvs. de gazdă este opțională.

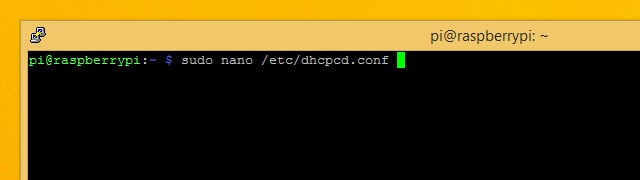

Va trebui să editați /etc/dhcpcd.conf pentru a seta o adresă IP statică. Înainte de a deschide fișierul, asigurați-vă că cunoașteți adresa IP a routerului și serverele DNS pe care le veți utiliza. Dacă nu aveți deja aceste informații, le puteți obține folosind ifconfig.

După ce ești gata, folosește această comandă pentru a o deschide în editorul de text nano:

sudo nano /etc/dhcpcd.conf

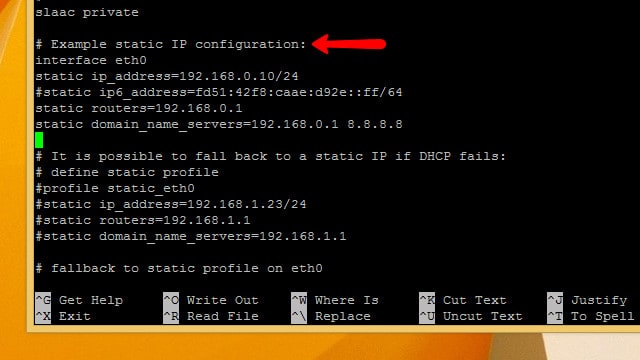

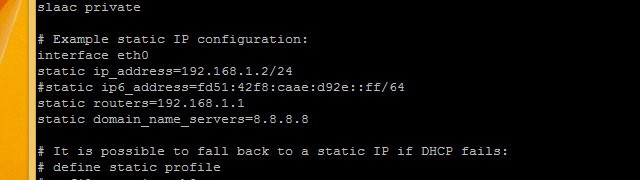

Parcurgeți fișierul până când vedeți o linie etichetată Exemplu de configurare IP statică. Tot ce trebuie să faceți este să dezacordați configurația de exemplu și să efectuați câteva substituții cu adresa IP, routerul și gateway-urile..

decomentați statica ip_address și înlocuiți adresa IP statică pe care doriți să o utilizați. Am ales 192.168.1.2 pentru că este aproape de adresa IP a routerului și ușor de reținut.

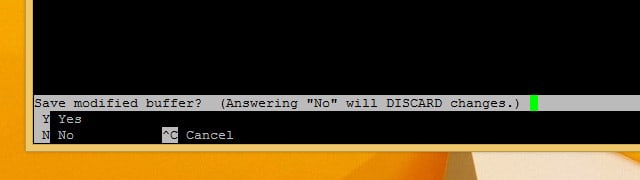

decomentați routere statice și static domain_name_servers și introduceți propriile valori. După ce ați făcut modificările, apăsați Ctrl + X a renunța, atunci Y pentru a confirma că doriți să salvați.

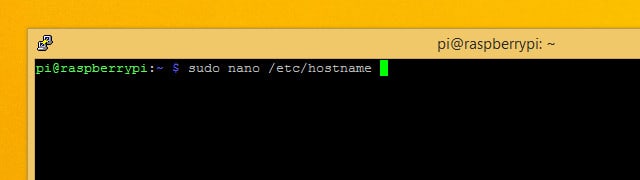

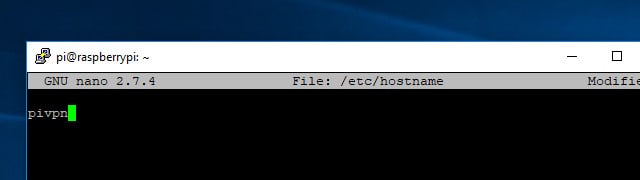

Dacă veți schimba numele dvs. de gazdă, deschideți / Etc / hostname în nano ca root cu următoarea comandă:

sudo nano / etc / host host

Schimbați numele dvs. de gazdă în fișier și apoi apăsați Ctrl + X pentru a ieși din editor și Y pentru a salva fișierul.

Va trebui să faceți același lucru cu fișierul din / etc / hosts. Comanda de editare a fișierului este:

sudo nano / etc / hosts

Derulați în jos până vedeți 127.0.0.1 și schimbați numele de gazdă la orice ați ales. În cazul meu, asta este pivpn. După ce ați terminat, spuneți zmeura dvs. Pi să reporni cu următoarea comandă:

repornire sudo

După repornirea Pi, asigurați-vă că actualizați adresa IP la care v-ați conectat pentru a reflecta noua adresă IP statică.

Descoperind firewall-ul Raspbian

Deoarece Raspbian este un sistem de operare Linux, firewall-ul este încorporat în nucleu și activat implicit. Dar la o nouă instalație, a rămas larg deschis.

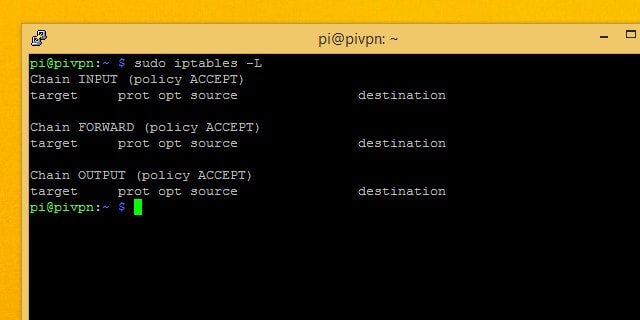

Politica firewall-ului (iptables) a Raspbian este de a permite toate pachetele de intrare și de ieșire și de a transmite orice cerere. Ulterior, vă voi arăta cum să blocați firewallul, dar înainte de a începe să vă asigurați că este complet deschis pentru conexiuni.

Poți să folosești iptables -L pentru a enumera regulile actuale ale firewallului și asigurați-vă că acestea se potrivesc cu cele de mai sus. Dacă ați schimbat firewall-ul, îl puteți restabili în mod implicit cu următoarele comenzi:

sudo iptables -F

sudo iptables -P INPUT ACCEPT

sudo iptables -P OCEPUT ACCEPT

sudo iptables -P FORCE DE ACCEPT

Alegerea unui nivel de criptare

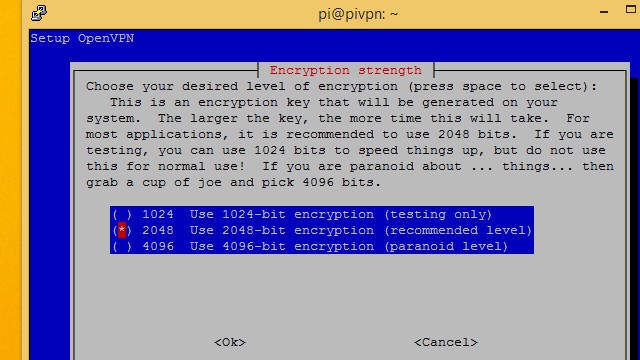

Când configurați VPN-ul dvs. Pi, vi se va solicita să alegeți puterea criptării. Veți putea alege dintre criptarea RSA 1024-bit, 2048-bit și 4096-bit. Iată ce trebuie să țineți cont:

- Standardul de criptare RSA pe 2048 biți este standardul

- Utilizarea criptării mai slabe permite o viteză mai mare

- 2048-biți este bun pentru descărcare și streaming

- Utilizarea criptării mai puternice oferă mai multă protecție

- 4096-biți este cel mai bine utilizat pentru e-mail și navigare

Activarea RSA pe 4096 de biți este tentantă, însă, dacă veți transmite video sau reda muzică prin conexiunea dvs., aceasta va adăuga multe lucruri aeriene și va încetini vizibil. Criptarea pe 2048 de biți este standardul pentru un motiv și vă recomand să îl utilizați în majoritatea cazurilor.

Intervalul în timpul operațiilor îndelungate

SSH are o problemă, mai devreme sau mai târziu o vei descoperi singur. În timpul operațiunilor îndelungate, dacă sunteți conectat la Pi-ul dvs. prin SSH, conexiunea va cădea atunci când computerul va dormi. De îndată ce conexiunea SSH scade, comanda pe care o executați pe Pi dvs. nu mai este executată și trebuie să începeți din nou.

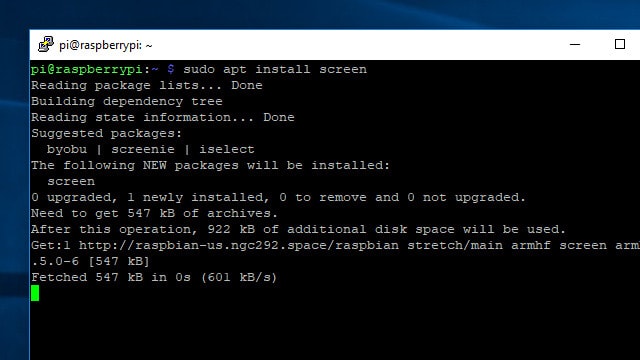

O utilitate numită ecran simplifică operațiunile SSH lungi. Utilizând ecranul, puteți începe o sesiune care este legată de o singură operație. Apoi vă puteți conecta sau deconecta oricând doriți și reveniți la sesiune pentru a verifica progresul acesteia.

După ce instalați ecranul, trebuie să cunoașteți doar câteva comenzi pentru a-l utiliza. Începeți folosind ecranul de instalare apt pentru a instala:

ecranul de instalare sudo apt-get

După instalarea ecranului, lansați-o cu această comandă:

ecran

Nu va părea că s-a întâmplat nimic, dar acum orice comandă pe care o dați nu va înceta să funcționeze dacă vă deconectați.

Așadar, dacă conexiunea dvs. scade, trebuie doar SSH înapoi în Raspberry Pi și introduceți:

ecran -r

Veți fi reconectat automat la sesiunea SSH, atât timp cât este singura activă.

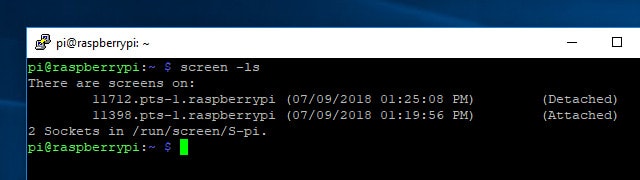

Dacă aveți mai multe sesiuni de ecran active, le puteți enumera cu comanda ecran -ls. Dacă doriți să vă conectați la o sesiune pe care o vedeți în listă, va trebui să aveți un ID de 5 cifre. Așadar, pentru a mă reconecta la sesiunea 11712, aș folosi această comandă:

ecran -r 11712

Odată ce te-ai obișnuit să-l folosești, ecranul face ca administrarea Raspberry Pi cu SSH să fie mult mai plăcută. Puteți afla mai multe despre toate aspectele de care este capabil ecranul aici.

Instalarea Pi VPN

După ce ați sortat Raspberry Pi, vă puteți conecta la acesta și puteți începe instalarea Pi VPN. Aceasta este prima parte a unei instalări în mai multe părți și va oferi funcționalitatea VPN backend de care aveți nevoie pentru a vă conecta la Pi VPN. În etapele ulterioare, vom instala o pagină web de administrare și vom configura o conexiune VPN de ieșire pentru confidențialitate.

Lansarea instalatorului

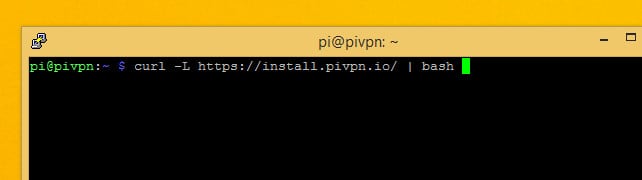

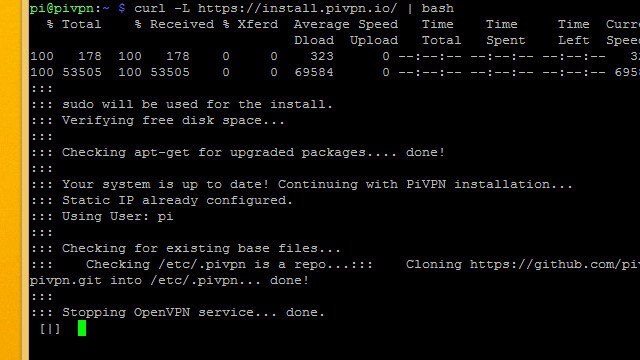

Pi VPN este instalat printr-un script pe care îl descărcați de pe site-ul său web folosind răsuci instrument de linie de comandă. Curl este doar un instrument pentru descărcarea de pe internet fără a fi nevoie de un browser.

Comanda pe care trebuie să o executați pentru a începe instalarea Pi VPN este:

curl -L https://install.pivpn.io/ | bash

Acea comandă va descărca scriptul de instalare la pivpn.io și îl va conecta la interpretatorul de comandă bash pentru executare.

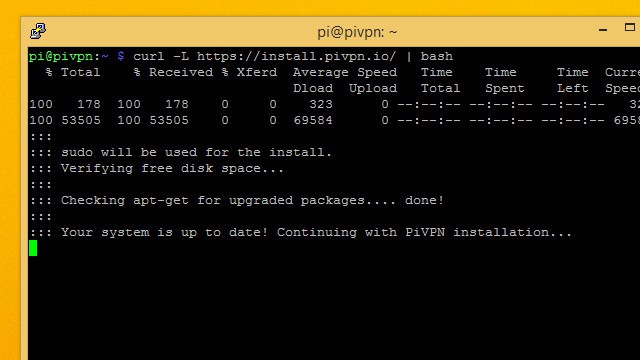

Procesul de instalare începe imediat. Începe prin verificare potrivit pentru a vedea dacă aveți pachete puteți actualiza. Dacă urmați acest ghid, v-ați actualizat deja sistemul, astfel încât scriptul va trece la pasul următor.

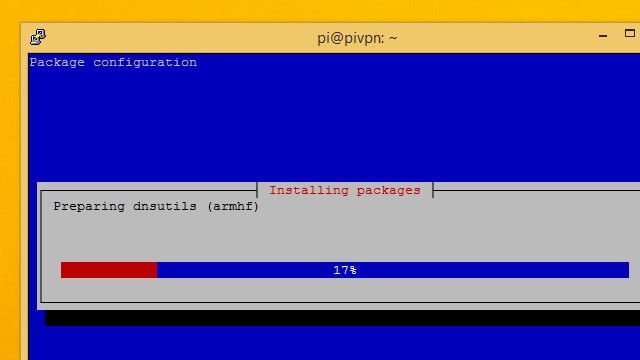

Vor fi instalate câteva pachete necesare, apoi se va lansa instalatorul Pi VPN.

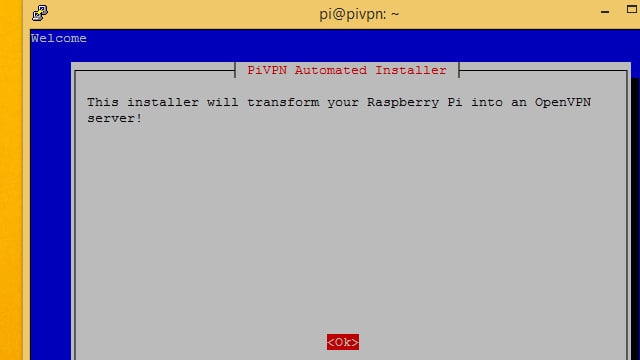

Instalatorul Pi VPN

Instalatorul Pi VPN este un expert de configurare pseudo-grafic, care este perfect pentru a rula o conexiune SSH. Când ecranul devine albastru și vi se arată un mesaj de la instalator, puteți începe.

A incepe, apasa Enter pentru a spune expertului de configurare VPN Pi că sunteți gata.

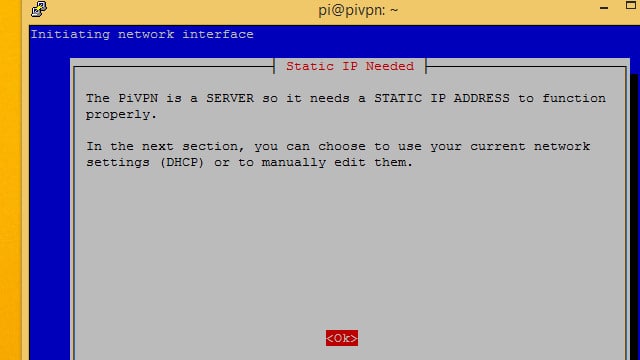

Vi se va avertiza că trebuie să setați o adresă IP statică. Vă recomand să faceți acest lucru înainte de a lansa asistentul de configurare, deci dacă nu ați setat deja o ieșire de adresă IP statică acum și urmați instrucțiunile din secțiunea anterioară.

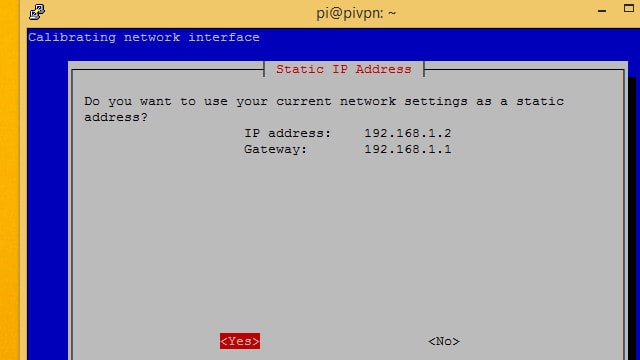

Pi VPN vă va afișa adresa IP pe care a detectat-o. Dacă aceasta este adresa IP statică setată anterior, apăsați butonul da buton.

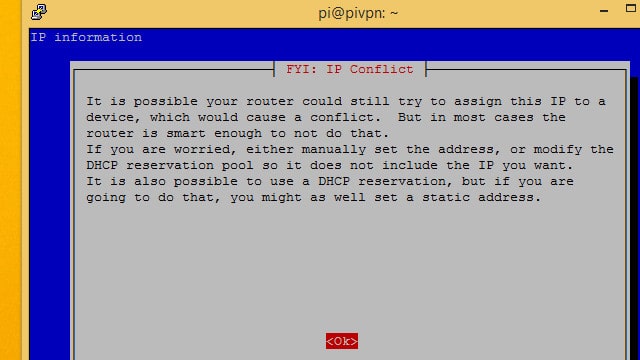

Veți fi avertizat cu privire la conflictele cu adresele IP. Cel mai sigur mod de a evita conflictele este să căutați pe routerul dvs. pentru intervalul DHCP și să utilizați o adresă IP statică în afara acelui interval.

În cazul meu, folosesc 192.168.1.2 și routerul meu atribuie adrese DHCP între 192.168.1.100 – 192.168.1.200, astfel încât să nu existe pericol de conflict.

presa O.K a merge înainte.

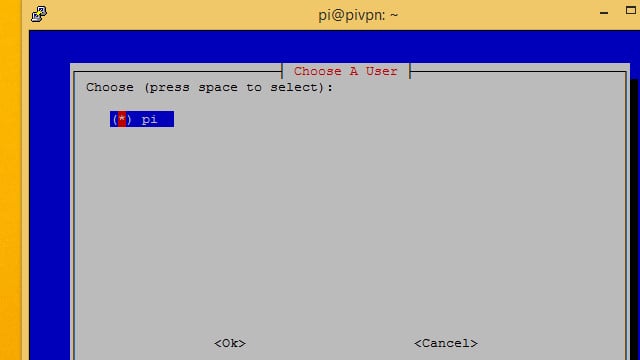

Veți dori să mergeți cu valoarea implicită pi utilizatorul, în majoritatea cazurilor, asigurați-vă că este selectat și apăsați butonul O.K buton.

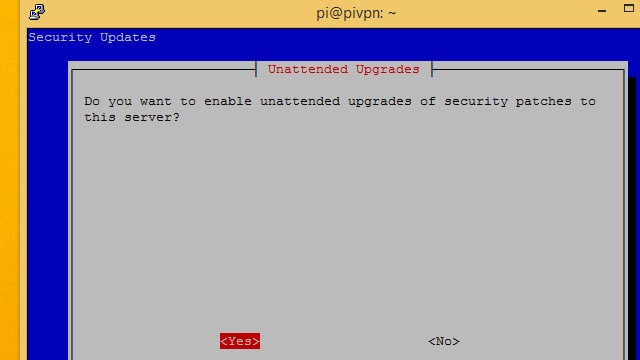

Vă recomand să faceți clic da pentru a permite actualizări de securitate nesupravegheate pe serverul dvs. VPN Pi. Pi-ul dvs. va fi expus la internet prin redirecționarea porturilor, de aceea este deosebit de important ca reteaua VP să rămână la curent.

Dacă faceți clic Nu, aveți grijă să executați periodic actualizări singure.

Este normal să fie afișat consola pentru o clipă după configurarea actualizărilor automate. Instalatorul va reveni după câteva secunde.

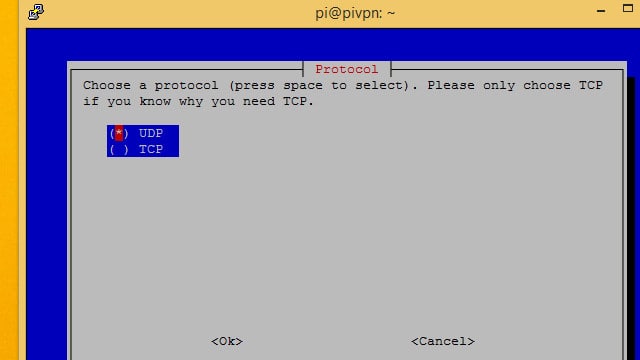

În cele mai multe cazuri, veți dori să configurați VPN Pi utilizând funcția UDP protocol. Dacă intenționați să utilizați un furnizor VPN de abonament pentru a crea o conexiune ultra-sigură cu dublă hop, folosiți TCP.

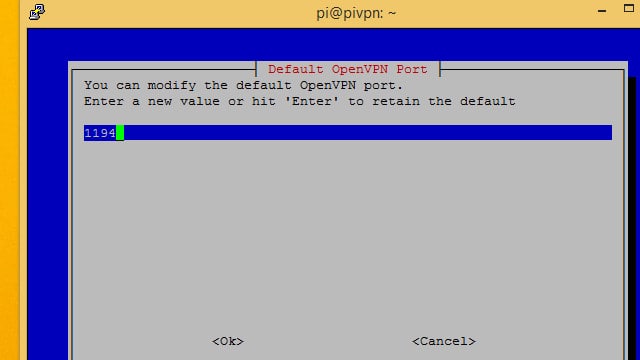

Rețineți numărul de port pe care îl utilizați pentru Pi VPN; vei avea nevoie mai târziu.

Portul 1194 este valoarea implicită pentru UDP, în timp ce TCP implicit este port 443. Dacă urmați instrucțiunile pentru a crea o VPN dublu-hop, nu utilizați portul TCP implicit sau va provoca un conflict ulterior. Am ales TCP port 4430 în schimb, pentru că era ușor de reținut.

Configurarea criptării

Acum veți putea alege nivelul de criptare. Mai devreme am prezentat fiecare alegere și de ce s-ar putea să o alegeți. dacă nu sunteți sigur de ce să alegeți, aruncați o privire înapoi la sfaturile mele.

Selectați nivelul de criptare pe care doriți să îl utilizați cu bara de spațiu, apoi apăsați O.K. Aleg să alerg Criptare 2048 biți asa ca pot sa transmit video prin conexiune.

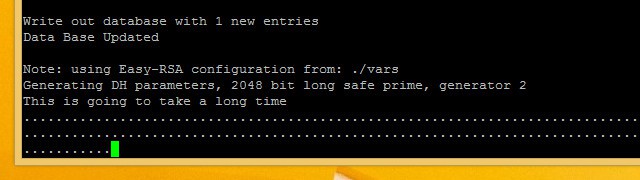

Generarea acestor chei poate dura ceva. Dacă utilizați criptarea la nivel înalt, va dura și mai mult. Ai răbdare și lasă Pi VPN să-ți genereze cheile serverului.

Finalizarea instalării

După ce cheile de server au fost generate, expertul de configurare VPN Pi este aproape complet. Au mai rămas doar câțiva pași până când vă puteți conecta.

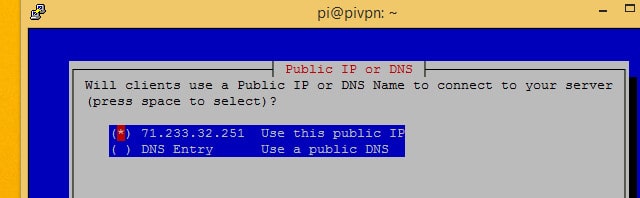

Selectați Utilizați acest IP public cu excepția cazului în care aveți un cont DNS dinamic. Dacă utilizați DNS dinamic, alegeți Intrare DNS și introduceți numele de gazdă și setările, de obicei.

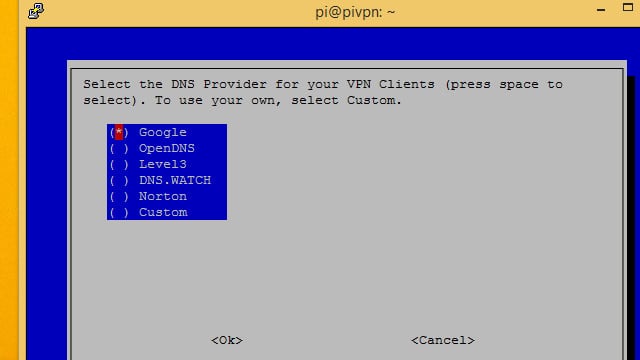

În continuare, va trebui să alegeți un furnizor DNS pentru VPN. Vă recomand Google pentru majoritatea utilizatorilor, deoarece este gratuit și ușor. OpenDNS și Norton ambele furnizează implementări sigure DNS dacă sunteți interesat să blocați eventualele scurgeri DNS potențiale. Ați putea alege, de asemenea Personalizat dacă veți gestiona cererile DNS cu Pi-gă.

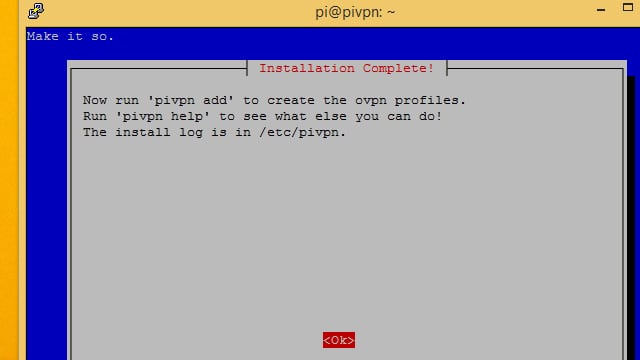

Expertul de configurare vă va spune cum să adăugați utilizatori pe linia de comandă. În pasul următor, vom instala o aplicație web pentru a ajuta la gestionarea utilizatorilor. Puteți utiliza, de asemenea pivpn add.

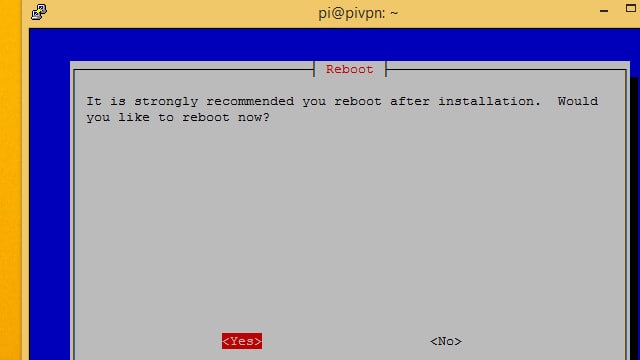

În cele din urmă, faceți clic pe butonul da buton și reporniți Raspberry Pi.

Instalarea GUI VPN Pi

Pi VPN GUI este un instrument web pentru Pi VPN. Este opțional, dar utilizarea acestuia facilitează gestionarea utilizatorilor și adăugarea de dispozitive noi. Vă recomand să îl instalați.

De fiecare dată când adăugați un utilizator la PiVPN, veți genera un profil * .ovpn. Puteți utiliza GUI Pi VPN pentru a crea contul de utilizator și pentru a facilita descărcarea profilului.

Dacă alegeți să nu utilizați GUI Pi VPN, va trebui să adăugați și să gestionați utilizatorii cu funcția pivpn add și pivpn elimina comenzi. De asemenea, va trebui să copiați manual profilele * .ovpn care sunt generate, de obicei folosind un instrument de linie de comandă precum scp.

Pregătirea pentru instalarea GUI Pi VPN

Înainte de a instala GU VPN Pi, trebuie să actualizați apt. Va trebui să adăugați un depozit pentru a descărca tot software-ul de care necesită GUI Pi VPN. Iată cum se face.

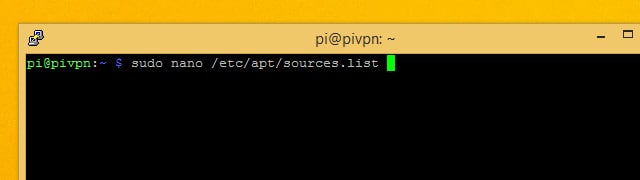

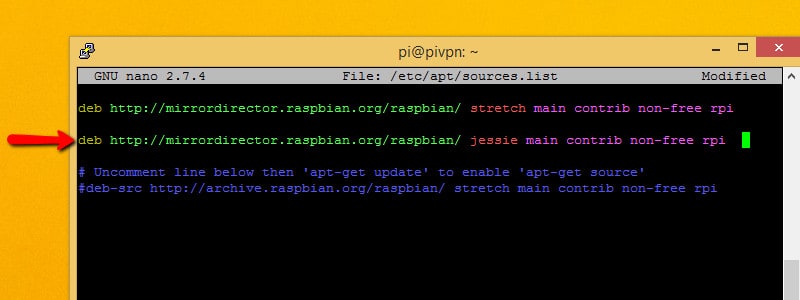

Utilizați nano pentru a edita lista de surse de apt. Comanda este:

sudo nano /etc/apt/sources.list

Adăugați următoarea linie la sources.list oriunde poți găsi un loc:

deb http://mirrordirector.raspbian.org/raspbian jessie principal contribuție non-free rpi

Asta vă va spune că este bine să instalați pachete de la Debian Jessie, o versiune anterioară. Acest lucru este necesar deoarece o parte din software-ul pe care se bazează GUI Pi VPN nu a fost încă adăugat în depozitele de extensii Debian.

Din păcate, aveți un link către o versiune veche din dvs. sources.list fișierul nu este cea mai bună practică, chiar dacă în acest moment avem nevoie de el. Poate provoca conflicte mai târziu dacă alegeți să instalați alt software. Este o idee bună să eliminați linia pe care tocmai ați adăugat-o după instalarea acestor pachete software.

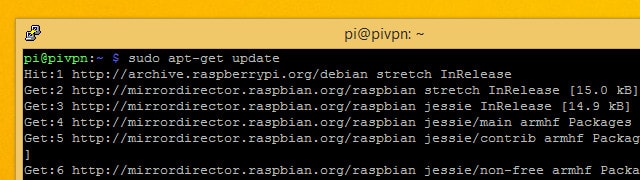

Apoi, salvați și ieșiți din nano. Actualizare aptă cu comanda:

Actualizare sudo apt-get

După finalizarea verificării, instalați orice pachet actualizat cu comanda:

upgrade sudo apt-get

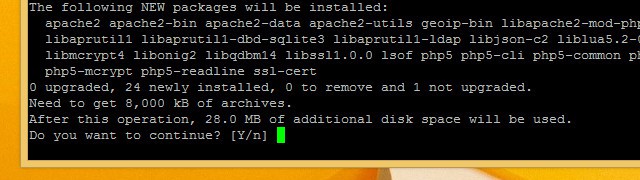

Aceasta este tot ce trebuie să faceți pentru a adăuga depozitul necesar la apt. Acum, instalați condițiile preliminare pentru GU VPN Pi cu următoarea comandă:

sudo apt-get install git apache2 php5 libapache2-mod-php5 php5-mcrypt așteptați geoip-bin

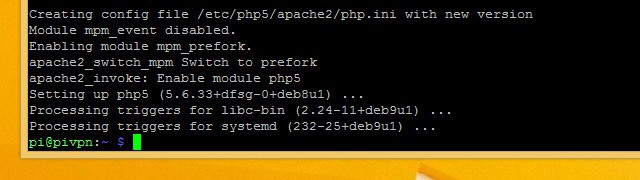

presa Y când vi se solicită și lăsați instalatorul să funcționeze. După ce ați terminat de instalat software-ul, va trebui să actualizați câteva fișiere de configurare înainte de a putea instala GUI Pi VPN.

Acum, când software-ul prealabil este instalat, ar trebui să eliminați linia din care ați adăugat /etc/apt/sources.list și fugi Actualizare sudo apt din nou.

Actualizarea configurației web

Pi VPN GUI este o aplicație web și are nevoie de un server web apache pentru a rula corect. Am instalat apache în pasul anterior, dar acum trebuie să fie făcute câteva modificări înainte ca GU VP PiN să poată rula pe serverul dvs. apache.

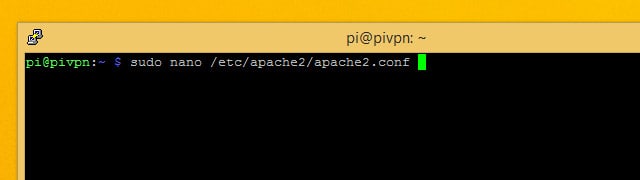

În primul rând, va trebui să schimbați contul de utilizator pe care îl rulează apache. Este implicit un cont neacceptat și trebuie să-l facem să funcționeze ca utilizator pi in schimb. Editați fișierul de configurare apache folosind comanda:

sudo nano /etc/apache2/apache2.conf

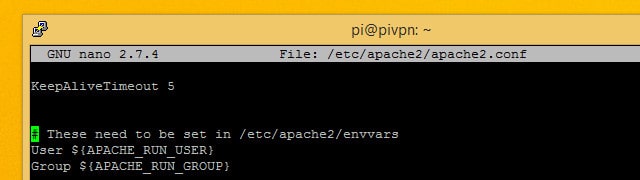

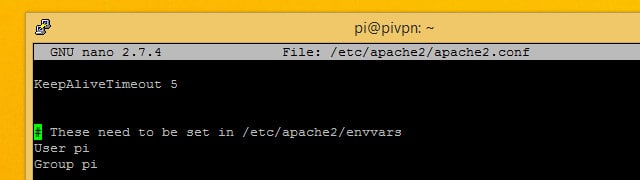

Derulați în jos până când vedeți linia care spune Utilizator $ (APACHE_RUN_USER) urmat de grup.

Modificați valorile pentru Utilizator și grup la pi pentru amandoi. Apoi apăsați Ctrl + X a renunta si Y a salva.

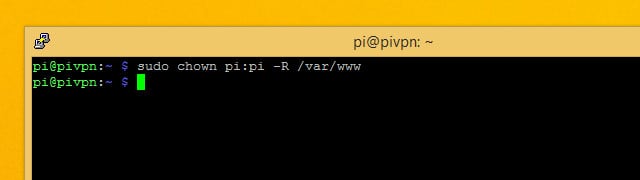

Următoarea schimbare a proprietarului pentru / Var / www directorul pe care apache îl folosește pentru a stoca site-urile web. Puteți da utilizatorului pi proprietatea directorului web folosind această comandă:

sudo chown pi: pi -R / var / www

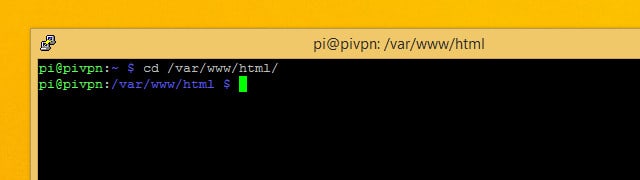

După ce ați terminat, treceți la / Var / www / html director cu această comandă:

cd / var / www / html

Ar trebui să finalizați instalarea GUI Pi VPN din acel director.

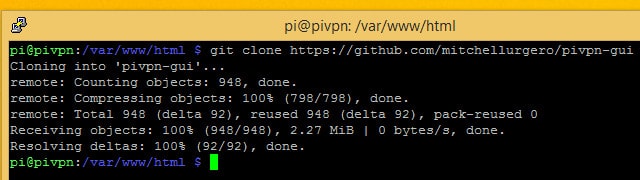

Descărcarea și instalarea GUI Pi VPN

După toate lucrările de configurare a lucrurilor, este foarte ușor să descărcați și să instalați GUI Pi VPN. Tot ce trebuie să faceți este să verificați proiectul folosind git. Dacă ați urmat, am instalat utilitatea git la un pas anterior.

Asigurați-vă că sunteți încă în / Var / www / html director și executați comanda:

clonă git https://github.com/AaronWPhillips/pivpn-gui

Comanda va folosi git pentru a clona directorul de proiecte GUI Pi VPN din rădăcina serverului dvs. Web, făcându-l disponibil ca pagină web. Puteți verifica dacă instalarea a avut succes folosind browserul dvs..

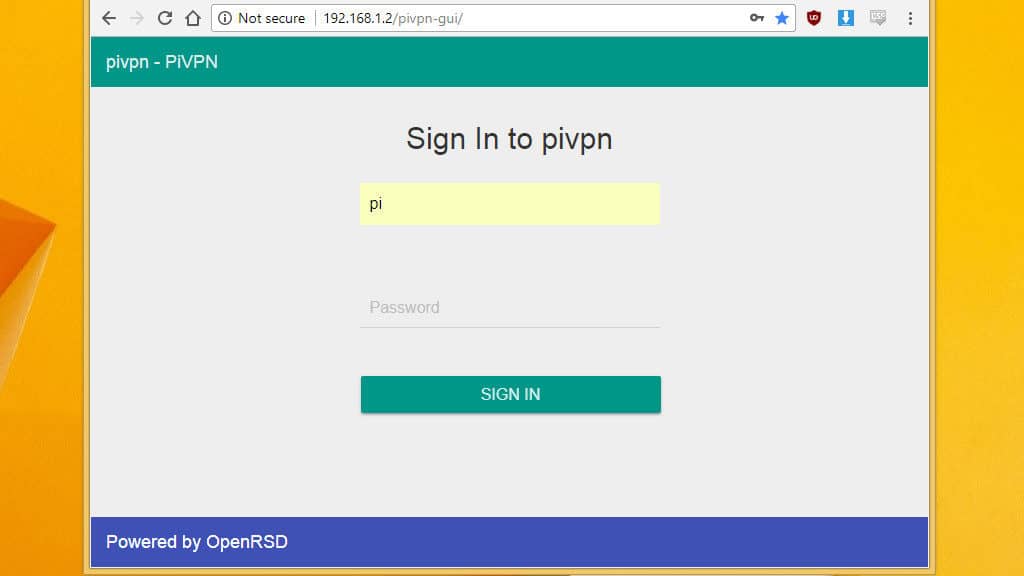

Conectarea la GUI VPN Pi

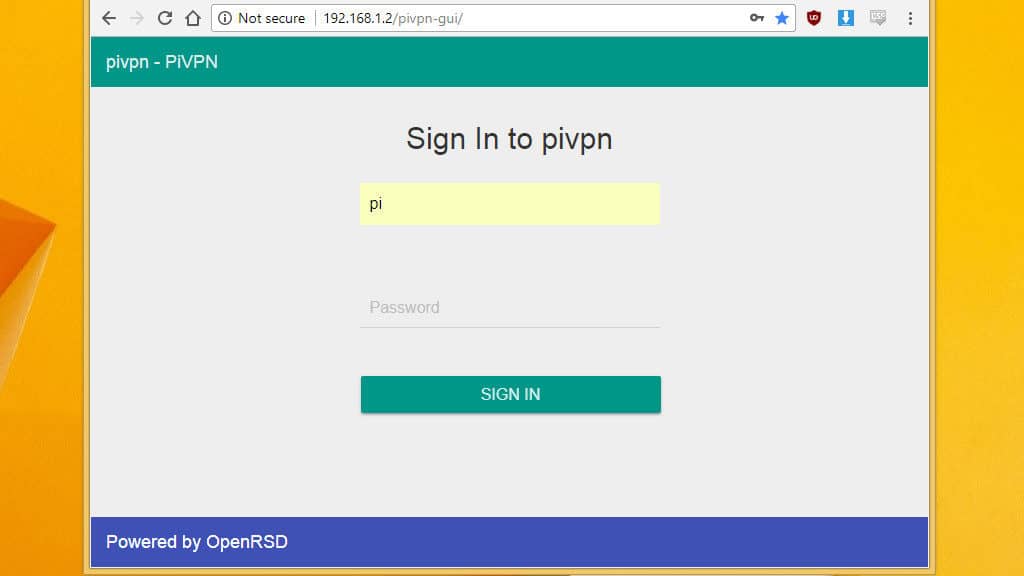

Acum că GUI Pi VPN este instalat, îl puteți deschide în browserul dvs. și îl puteți folosi pentru a gestiona utilizatorii Pi VPN. Am instalat Pi VPN pe Raspberry Pi cu o adresă IP din 192.168.1.2, deci pot găsi GUI Pi VPN la http://192.168.1.2/pivpn-gui.

Ar trebui să utilizați adresa IP care corespunde cu instalarea dvs. și să deschideți GUI Pi VPN în browser.

Veți putea spune dacă v-ați conectat cu succes atunci când vedeți o solicitare de conectare. Dacă nu vă puteți autentifica, va trebui să reporniți Raspberry Pi.

Deocamdată, marcați un link către GUI Pi VPN pentru a vă putea întoarce cu ușurință. Următorul pas este configurarea unei conexiuni VPN de ieșire pentru a cripta conexiunea la internet. Dacă nu preferați să vă înscrieți la un serviciu precum IPVanish, puteți săriți la configurarea routerului și la adăugarea de utilizatori.

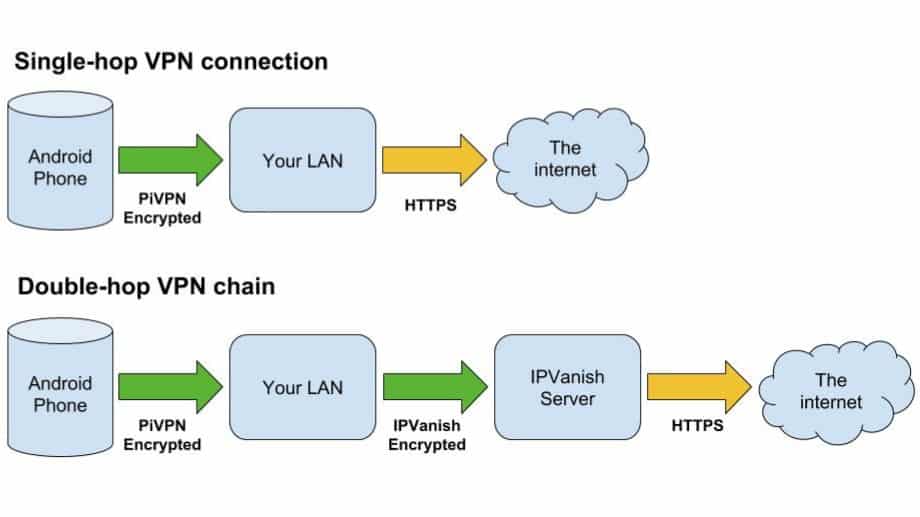

Configurarea unei conexiuni VPN de ieșire

Dacă nu configurați o conexiune VPN de ieșire, tot traficul de pe dispozitivele conectate la VPN se va conecta la internet folosind adresa IP publică a LAN-ului. Oriunde te conectezi, site-urile web vor crede că te conectezi de acasă. Nu este întotdeauna un lucru rău; de exemplu, poate doriți să urmăriți Netflix atunci când călătoriți în străinătate.

Dar pentru a profita la maxim de VP VP, vă recomand să utilizați un furnizor VPN de ieșire și să creați ceea ce se numește conexiune „dublu hop”.

Avantajul unei conexiuni VPN dublu hop este criptarea completă de la capăt la internetul dvs. mobil când vă conectați la un site prin HTTPS. Securitatea adăugată depășește doar existența a două tuneluri, deoarece serverul VPN de ieșire nu vede niciodată cererea de origine.

În termeni practici, înseamnă că orice jurnal pe care îl păstrează furnizorul dvs. VPN nu va putea identifica dispozitivul din care a venit o solicitare individuală – totul se rezolvă înapoi la serverul dvs. Pi VPN. Este un alt strat de anonimat pentru tot ceea ce faci online.

Dacă configurați Pi VPN doar pentru a vă conecta la rețeaua de domiciliu de la distanță, puteți săriți acest pas și puteți continua. Dar dacă vă interesează crearea unei conexiuni la internet sigure și anonime pentru telefoanele, laptopurile, tabletele și alte dispozitive, ar trebui să utilizați o conexiune VPN de ieșire împreună cu Pi VPN.

LECTURĂ DE CITITOR: IPVanish oferă o probă gratuită de 7 zile pentru clienții Comparitech dacă nu aveți deja un furnizor VPN.

Utilizarea unui router de tip gateway activat prin VPN

Dacă aveți deja un router gateway care acceptă o conexiune VPN de ieșire, munca dvs. este finalizată. Deoarece tot traficul va părăsi rețeaua de domiciliu criptată de router, veți avea în mod efectiv o VPN dublu-hop. În acest caz, puteți opri și conecta clienții.

Dacă sunteți interesat să aflați cum să construiți un router activat prin VPN sau dacă aveți unul pe care doriți să îl configurați, avem ghiduri pentru asta. Dacă aveți deja un router activat prin VPN și trebuie să îl configurați ca client VPN, aruncați o privire cum să alegeți un furnizor VPN și să configurați routerul dvs..

Restul dintre noi va trebui să ne folosească Pi-ul nostru pentru a gestiona conexiunea de ieșire criptată și rutarea necesară pentru a crea un al doilea salt VPN.

Utilizarea IPVanish ca VPN de ieșire

Latența scăzută a IPVanish face o alegere excelentă dacă configurați o conexiune VPN dublu hop ca aceasta, deoarece conexiunea dvs. așteaptă pe două servere VPN pentru a gestiona traficul. Procesul va fi același pentru orice furnizor VPN care publică profiluri OpenVPN pentru serverele lor.

Va trebui să descărcați un profil de autolog și certificatul digital pentru furnizorul dvs. VPN. Dacă utilizați IPVanish, aceste fișiere sunt disponibile pentru a fi descărcate aici.

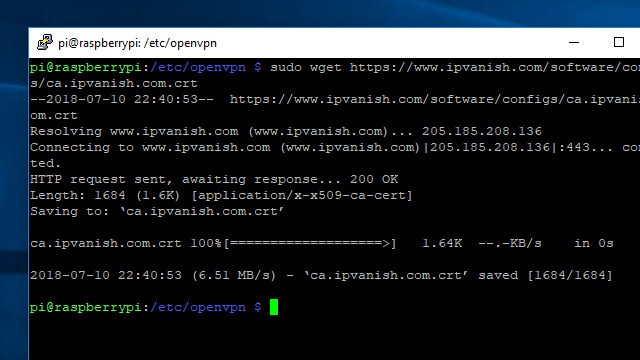

Un mod ușor de a obține fișierele de care aveți nevoie pe serverul dvs. VPN Pi este să vă conectați prin SSH și să utilizați wget comanda de a le descărca de pe web. Asigurați-vă că serverul dvs. Pi VPN este conectat la internet, apoi treceți la directorul corespunzător și descărcați fișierele de care aveți nevoie cu aceste comenzi:

cd / etc / openvpn

sudo wget http://www.ipvanish.com/software/configs/ca.ipvanish.com.crt

sudo wget http://www.ipvanish.com/software/configs/ipvanish-US-Chicago-chi-a01.ovpn

Rețineți că ar trebui să schimbați a doua adresă URL pentru a se potrivi cu serverul IPVanish cu care doriți să vă conectați. În cazul meu, folosesc un server IPVanish în Chicago.

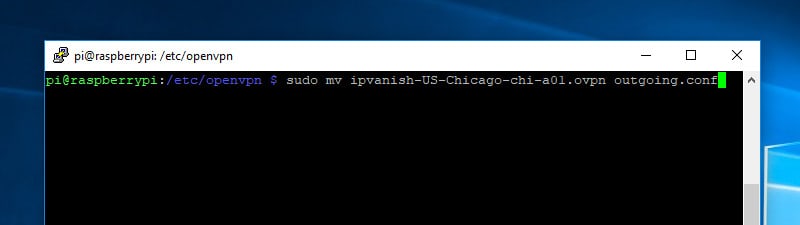

Deoarece vă veți conecta automat la IPVanish folosind serviciul OpenVPN, este important să redenumiți profilul autologin * .ovpn pe care tocmai l-ați descărcat. Serviciul OpenVPN se va conecta numai la profiluri cu extensia de fișier * .conf. Folosiți această comandă pentru a redenumi fișierul în outgoing.conf:

sudo mv /etc/openvpn/ipvanish-US-Chicago-chi-a01.ovpn /etc/openvpn/outosing.conf

După ce fișierele au fost descărcate și pregătite, sunteți gata să configurați conexiunea la furnizorul VPN de ieșire.

Configurarea conexiunii IPVanish

Este mai ușor să urmăriți două conexiuni VPN simultane dacă redenumiți fiecare interfață pentru a reflecta ceea ce face. Îmi place să folosesc / Dev /-bute intrare și / Dev /-bute outgoing pentru a face referire la diferitele interfețe de rețea.

Redenumirea interfețelor asigură, de asemenea, conexiunile care nu se vor întoarce înainte și înapoi între numire / Dev / tun0 și / Dev / tun1, în funcție de care vine primul online. Numele dispozitivului sunt importante pentru a ști dacă doriți să puteți configura firewallul corect.

Puteți schimba numele fiecărei interfețe modificând setările de conectare. Fiecare conexiune OpenVPN are asociat un fișier * .config. Modificarea primelor linii din fiecare fișier redenumește interfața de rețea.

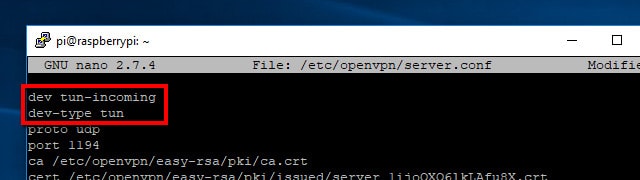

Începeți prin a modifica setările Pi VPN, localizate în /etc/openvpn/server.conf, cu următoarea comandă:

sudo nano /etc/openvpn/server.conf

Schimbați prima linie din:

dev tun

Pentru următoarele, introducând o nouă linie:

dev tun-primire

tun de tip dev

presa Ctrl + X și apoi Y pentru a salva modificările. Data viitoare când VP VP va veni online, va crea un dispozitiv numit / Dev /-bute intrare.

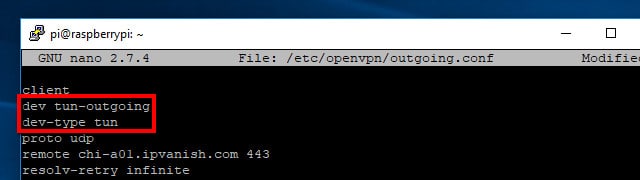

Va trebui să editați fișierul de configurare primit /etc/openvpn/outgoing.conf in acelasi fel. Deschideți-o cu această comandă:

sudo nano /etc/openvpn/outosing.config

Ca și înainte, schimbați prima linie și introduceți o a doua în partea de sus a fișierului de configurare. Acesta trebuie să citească:

dev tun-outending

tun de tip dev

Dar conexiunea VPN de ieșire are nevoie și de alte modificări. Va trebui să îl indicați către certificatul de server pe care l-ați descărcat la un pas anterior și să furnizați numele de utilizator și parola, astfel încât VPN să se poată conecta automat.

Modificați-vă outgoing.conf pentru a utiliza certificatul de server IPVanish. Schimbați linia cu care începe CA a citi:

ca /etc/openvpn/ca.ipvanish.com.crt

Apoi actualizați sau adăugați auth-user-pass pentru a indica IPVanish la fișierul dvs. de parolă, pe care îl vom crea în curând:

auth-user-pass / etc / openvpn / passwd

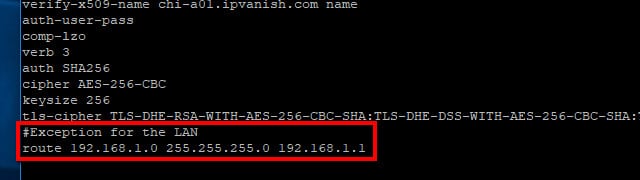

Conexiunea dvs. VPN de ieșire trebuie, de asemenea, să i se spună să nu redirecționeze trafic LAN. Va trebui să adăugați această linie la sfârșitul dvs. outgoing.conf pentru a putea accesa rețeaua dvs. locală prin VP VP-ul Pi:

traseul 192.168.1.0 255.255.255.0 192.168.1.1

Nu uitați să utilizați adresa IP corespunzătoare pentru LAN-ul dvs. dacă este diferită de a mea de mai sus. Salvați-vă modificările în /etc/openvpn/outgoing.conf în nano prin apăsare Ctrl + X, apoi Y.

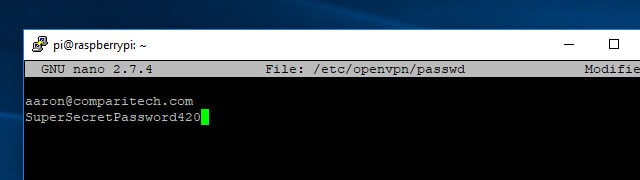

Acum, creați un fișier cu parolă pe care OpenVPN îl poate folosi pentru a vă conecta la IPVanish cu datele de acreditare. Formatul acestui fișier nu ar putea fi mai simplu, ci doar numele dvs. de utilizator pe prima linie și parola pe a doua. Folosiți această comandă pentru a crea fișierul și deschideți-l pentru editare:

sudo nano / etc / openvpn / passwd

Introduceți adresa dvs. de e-mail pe prima linie și parola pe a doua, apoi apăsați Ctrl + X, Y pentru a salva fișierul. De cand / Etc / openvpn / passwd conține acreditările dvs. în format de text, este important să securizați fișierul. Puteți bloca accesul la / Etc / openvpn / passwd utilizând chmod asa:

sudo chmod +600 / etc / openvpn / passwd

Acest lucru va asigura doar utilizatorul root poate citi sau scrie passwd fișier, care este nivelul minim de securitate de care aveți nevoie atunci când vă stocați datele de acreditare în textul clar.

Actualizarea tabelului de rutare al Raspberry Pi

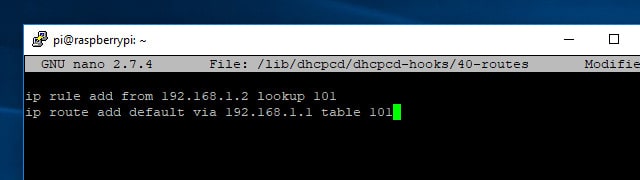

Înainte de a putea aduce VPN-ul de ieșire online pentru a vă asigura conexiunea la internet, trebuie să setați Raspberry Pi pentru a orienta traficul corect. Vă rugăm să rețineți că înlocuiți adresa IP statică a Pi-ului dvs. dacă este diferită de a mea de mai jos.

Va trebui să creați sau să modificați / lib / dhcpcd / dhcpcd cârlige / 40 rute și adăugați câteva rânduri. Iată comanda:

sudo nano / lib / dhcpcd / dhcpcd-hooks / 40-routes

Adaugă aceste două linii la script:

se adaugă regula ip din 192.168.1.2 de căutare 101

IP route add default by 192.168.1.1 table 101

Apoi apăsați Ctrl + X, Y pentru a salva modificările.

Aceasta este singura modificare pe care trebuie să o faceți în tabelul de rutare al zmeorului dvs. Pi. După ce ați salvat modificările și ați repornit dispozitivul Pi, veți putea rula conexiuni VPN primite și ieșite în același timp.

Securizarea cererilor DNS

Pentru a vă face conexiunea cu adevărat sigură, trebuie să vă asigurați să opriți scurgerile DNS. O scurgere DNS apare atunci când conexiunea VPN sigură caută site-uri web folosind un server DNS în afara rețelei criptate. Asta expune clienții dvs. VPN la pericole precum jurnalul DNS și atacurile omului în mijloc.

Soluția constă în a forța toți clienții VPN sosiți să utilizeze serverul DNS sigur al furnizorului dvs. VPN de ieșire. În acest caz, voi forța clienții să utilizeze serverele DNS de la IPVanish.

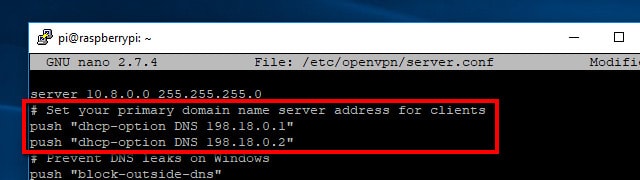

Pentru a vă schimba serverele DNS fără a fi necesar să reinstalați Pi VPN, va trebui să actualizați /etc/openvpn/server.conf. Deschide-l pentru editare folosind această comandă:

sudo nano /etc/openvpn/server.conf

Parcurgeți fișierul până când vedeți cele două linii care Apăsați Setări DNS pentru clienții dvs. VPN. Am instalat Pi VPN folosind serverele DNS de la Google, inițial, deci cele două linii care trebuie schimbate în al meu server.conf arata asa:

împingeți „dhcp-opțiunea DNS 8.8.8.8”

împingeți „dhcp-opțiunea DNS 8.8.4.4”

Dacă utilizați IPVanish, schimbați aceste linii pentru a citi:

împingeți „dhcp-opțiunea DNS 198.18.0.1”

împingeți „opțiunea dhcp DNS 198.18.0.2”

Dacă utilizați un furnizor VPN diferit, va trebui să căutați online pentru a găsi serverele lor DNS.

După ce ați editat fișierul, salvați-l cu Ctrl + X, Y. Modificările dvs. vor intra în vigoare la următoarea repornire a serviciului OpenVPN, iar clienții dvs. VPN vor utiliza automat serverele sigure ale IPVanish..

Conectarea la IPVanish

Înainte de a seta OpenVPN să se conecteze automat la furnizorul VPN de ieșire, ar trebui să testați conexiunea. Din linia de comandă, tastați:

serviciu sudo openvpn @ start outaging

Ecranul se va completa cu text care vă arată starea conexiunii VPN. Verificare dublă /etc/openvpn/outgoing.conf dacă aveți probleme la conectare și asigurați-vă că numele de utilizator și parola sunt corecte și pe linii separate / Etc / openvpn / passwd.

Când v-ați conectat cu succes, deconectați-vă de la VPN apăsând Ctrl + C. Ultimul pas în crearea unei conexiuni VPN de ieșire este setarea acesteia la pornire automată.

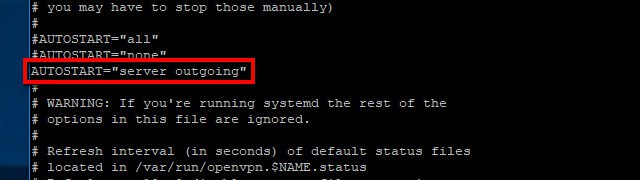

Pornirea automată a conexiunilor VPN

După ce conexiunea dvs. s-a testat bine, ar trebui să setați ambele conexiuni VPN să înceapă automat. OpenVPN îl face ușor, permițându-vă să vă referiți la fiecare conexiune în funcție de numele fișierului de configurare.

Pentru a începe, va trebui să editați fișierul de configurare global OpenVPN cu această comandă:

sudo nano / etc / default / openvpn

Apoi, dezacordează această linie:

AUTOSTART ="birou de acasă"

Și schimbați-o pentru a citi:

AUTOSTART ="serverul care iese"

După ce ați terminat, salvați modificările Ctrl + X, Y și reporniți serverul dvs. VP VP cu următoarea comandă:

repornire sudo

Când se va reporni Raspberry Pi, serverul dvs. VPN Pi va fi conectat la furnizorul VPN de ieșire și va fi gata să înceapă să gestioneze conexiunile primite..

Setările routerului VPN Pi

Întreaga idee a unui VPN este că este un tunel din afara rețelei tale către interior. Aceasta înseamnă că va trebui să configurați routerul pentru a permite conectarea anumitor conexiuni. Facem acest lucru folosind port forwarding, și poate fi foarte ușor sau puțin mai dificil în funcție de routerul tău.

Folosesc un model de intrare router Linksys pentru acest ghid, dar fiecare router consumator acceptă redirecționarea porturilor. Procedura dvs. poate fi puțin diferită, dar majoritatea producătorilor de routere oferă ghiduri de redirecționare a porturilor pe web.

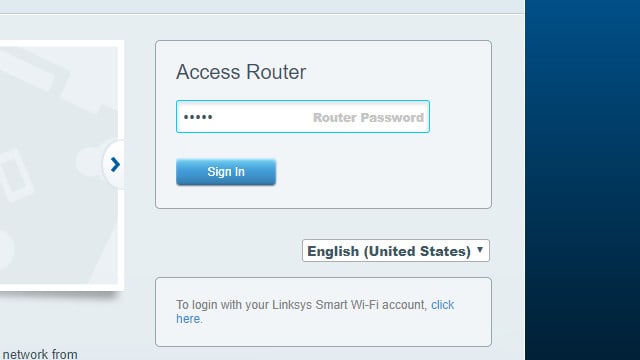

Transmiterea portului VPN

Niciun client VPN nu se poate conecta la rețeaua dvs. decât dacă trimiteți portul specificat anterior. În mod normal, toate aceste solicitări sunt blocate de routerul dvs. din motive de securitate, dar trebuie să facem o excepție specială. În acest caz, se datorează faptului că trebuie să permitem clienților VPN să se conecteze la Pi VPN prin internet.

Începeți prin a vă conecta la routerul dvs. În cele mai multe cazuri, puteți face asta făcând clic aici sau aici. În caz contrar, găsiți adresa IP a routerului și lipiți-o într-un browser.

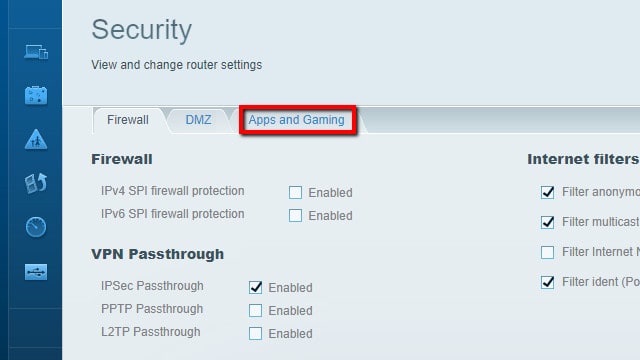

După ce v-ați autentificat, faceți clic pe meniuri până găsiți redirecționarea portului. În cazul meu, este înăuntru Aplicații și jocuri – Setări firewall.

Faceți clic pentru a adăuga un port nou. Va trebui să știți numărul portului, pe care l-ați selectat mai devreme. De asemenea, veți avea nevoie de adresa IP statică a serverului dvs. VPN Pi. În cazul meu, asta este portul 1134 și 192.168.1.2.

Clic salva când configurați redirecționarea portului. Acum clienții VPN se vor putea conecta atunci când se află în afara rețelei locale.

Nota clienților Comcast Xfinity

Nu am putut să pun routerul meu Comcast Xfinity să înainteze porturile în mod corespunzător. Problema a fost că routerul meu are un sistem încorporat de detectare a intruziunilor (IDS), care se obișnuiește cam ca un firewall pentru a opri atacurile rău intenționate pe rețeaua de domiciliu. ID-ul nu poate fi dezactivat, iar conectarea la un VPN prin routerul dvs. Comcast îl declanșează, blocând conexiunea.

Soluția mea a fost să pun routerul Xfinity în modul bridge și să conectez un router wireless la acesta. Apoi am putut folosi routerul wireless pentru a activa redirecționarea porturilor și a permite conexiuni la VPN-ul meu. Dacă sunteți un utilizator Comcast care are probleme cu redirecționarea porturilor, lăsați mai jos un comentariu pentru ajutor.

Gestionarea utilizatorilor Pi VPN

Fiecare dispozitiv care se conectează la VPN-ul dvs. trebuie să aibă asociat un cont de utilizator. Când creați fiecare cont, Pi VPN va genera un profil OpenVPN. Ulterior, veți folosi profilurile * .ovpn de pe dispozitivele dvs. pentru a le configura automat.

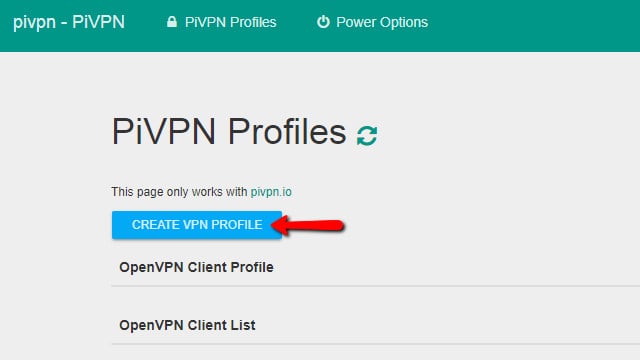

Crearea de profiluri cu GU VP Pi

Iată cum puteți adăuga utilizatori la VP VP-ul Pi. După ce ați terminat, veți putea descărca profilul necesar pentru a vă conecta la rețeaua dvs. privată.

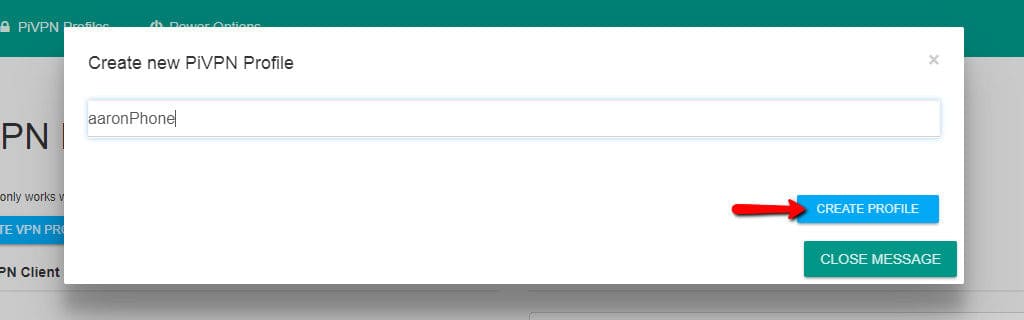

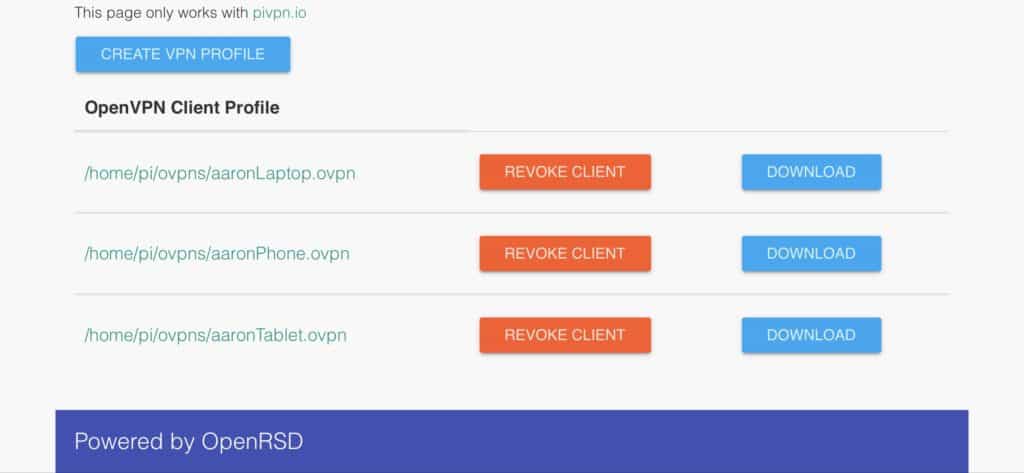

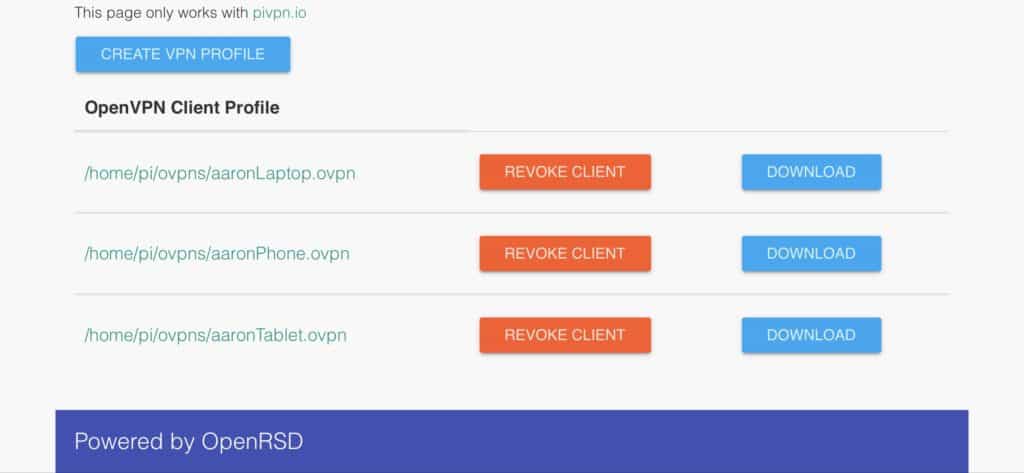

Apasă pe Creați profil VPN buton pentru a adăuga un utilizator nou.

Apoi tastați un nume de utilizator și faceți clic pe butonul Creeaza un profil buton. Vă recomand să numiți fiecare utilizator după dispozitivul cu care intenționați să vă conectați. Mai târziu, este ușor de spus despre o privire ce dispozitive sunt conectate la VPN.

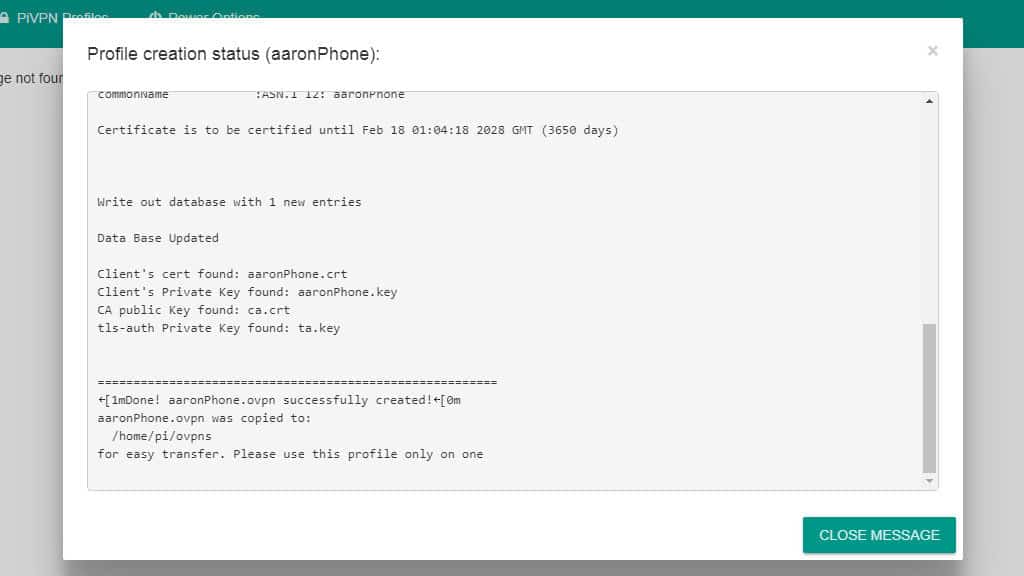

Se deschide o fereastră de stare, astfel încât să puteți urma împreună cu procesul de creare a profilului. Generarea de chei criptografice poate dura mult, mai ales dacă utilizați criptarea de 4096 biți.

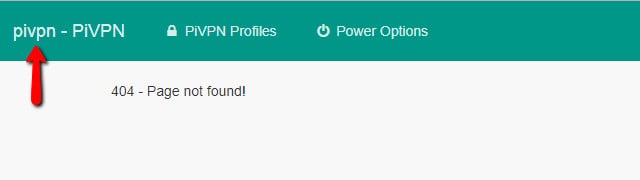

GUI VPN Pi vă va duce uneori la un mesaj 404 după crearea cu succes a unui profil. Apasă pe pivpn link în colțul din stânga sus pentru a reveni la browserul de profil.

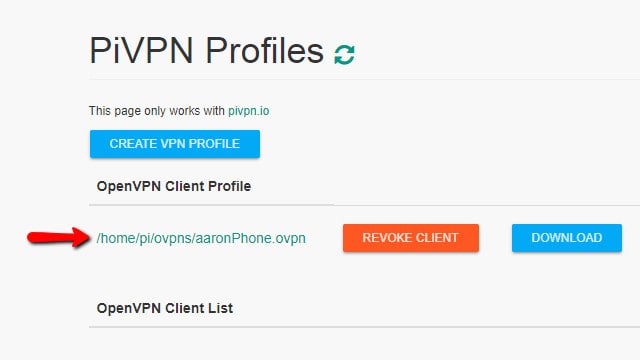

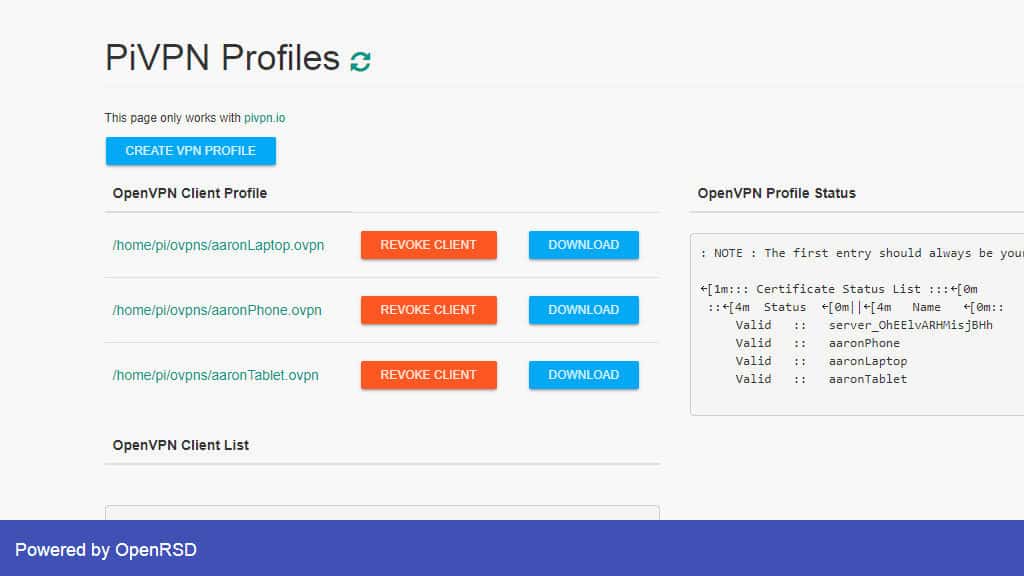

Veți vedea o cale către dvs. Profilul clientului OpenVPN, și un buton pentru Descarca aceasta. Puteți face clic pe butonul Revocați clientul buton pentru a elimina un cont de utilizator. Revocarea unui cont va determina clientul să se deconecteze imediat.

Apasă pe Creați profil VPN buton până când aveți un profil de client pentru fiecare dispozitiv pe care doriți să vă conectați la VPN. De exemplu, am avut profiluri pentru telefonul și tableta mea, împreună cu un Raspberry Pi pe care îl folosesc pentru a transmite TV.

După ce aveți profiluri pentru fiecare dispozitiv, puteți trece la pasul următor și vă puteți conecta la VPN.

Eliminarea profilurilor cu GU VPN Pi

Uneori veți avea o problemă cu un profil sau doriți să îl eliminați din VPN. Puteți face asta revocând clientul în GUI Pi VPN.

Deschideți GUI VPN Pi și conectați-vă. Puteți vedea o listă de profiluri active pe ecranul principal.

Apasă pe Revocați profilul butonul pentru dispozitivul pe care doriți să îl eliminați și profilul va fi șters.

Când actualizați GUI Pi VPN, puteți vedea că profilul a fost eliminat. Rețineți că acest lucru nu șterge fișierul vechi * .ovpn de pe hard disk. Va trebui să eliminați fișierul manual folosind această comandă:

rm ~ / ovpns / profile_name.conf

Asigurați-vă că înlocuiți profile_name.conf cu numele profilului dumneavoastră de autolog OpenVPN.

Chiar dacă nu ștergeți profilele revocate, nu există niciun risc de securitate. Nu veți putea niciodată să vă autentificați folosind un profil revocat, dar vă recomand să le ștergeți pentru a menține lucrurile curate.

Instalarea unui client mobil Pi VPN

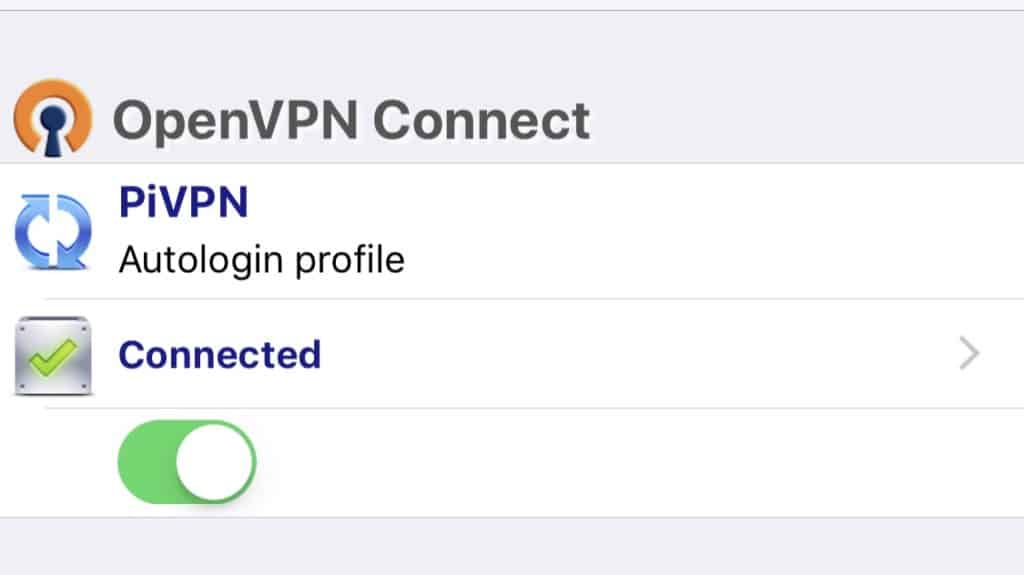

Dacă veți conecta la Pi VPN pe un dispozitiv mobil, vă recomand OpenVPN Connect, clientul oficial. Este complet gratuit și se integrează foarte bine cu iOS și Android.

Primul pas este să deschideți App Store sau Play Store, în funcție de dispozitiv. În ambele cazuri, căutați OpenVPN Connect. Sunt de acord cu termenii și instalați aplicația ca de obicei.

Vezi si: Cum se instalează clientul și serverul OpenVPN pe un router DD-WRT

Importarea profilului autologin VP VP Pi

Va trebui să vă asigurați că sunteți conectat la rețeaua de domiciliu prin wifi, apoi să deschideți GUI Pi VPN într-un browser. Nu uitați că calea a fost configurată mult mai devreme și include adresa IP locală a serverului dvs. Pi VPN. În cazul meu, este http://192.168.1.2/pivpn-gui/.

Conectați-vă cu numele de utilizator pi și parola corespunzătoare.

Utilizatori iOS: Rețineți că GU VPN Pi nu funcționează corect în Safari. Utilizatorii Android se pot conecta cu browserul ales.

Găsiți profilul pe care l-ați creat pentru dispozitivul dvs. mobil și faceți clic pe butonul Descarca buton.

Utilizați OpenVPN connect pentru a importa fișierul * .ovpn. Când se lansează OpenVPN Connect, faceți clic pe butonul plus verde. Conexiunea dvs. VPN Pi este gata de conectare.

Conectarea la VP VP-ul Pi

Nu ne rămâne decât să deschidem tunelul către Pi VPN folosind aplicația OpenVPN Connect.

În aplicație, faceți clic pe butonul de comutare pentru a iniția conexiunea. Ar trebui să devină verde, iar telefonul dvs. va afișa un ecuson VPN în zona de notificare.

Puteți verifica pentru a vă asigura că conexiunea VPN funcționează accesând un site cum ar fi http://www.ipaddress.com. Dacă nu adăugați un computer la VPN, ați terminat și puteți trece la următoarea secțiune.

Instalarea unui client Pi VPN pe computer

O mulțime de clienți VPN diferiți sunt disponibili pentru Windows și Mac, dar recomand clientul oficial OpenVPN. Este gratuit și ușor de instalat și vă permite să importați conexiunea dvs. VPN Pi cu doar câteva clicuri.

Descarcă clientul oficial de aici și instalează-l așa cum ai face orice alt program.

Importarea profilului autologin VP VP Pi

Dacă computerul pe care îl adăugați la VPN este pe LAN, puteți descărca profilul de autolog din GUI VP Pi. Parcurgeți calea în care ați instalat Pi VPN GUI mai devreme, în cazul meu, acesta este http://192.168.1.2/pivpn-gui/.

Dacă computerul pe care adăugați Pi VPN se află într-o locație de la distanță, nu veți putea să vă conectați direct la interfața grafică VP VP. În acest caz, va trebui să descărcați profilul autologin utilizând un dispozitiv pe LAN. După ce a fost descărcat, atașați-l la un e-mail și trimiteți-l la computerul dvs. de la distanță. Puteți descărca profilul de pe e-mail și puteți continua ca de obicei.

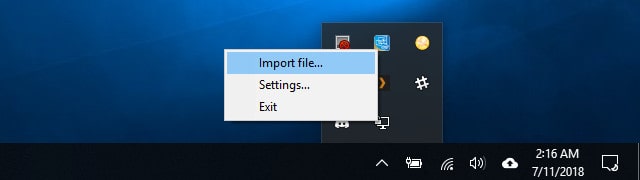

După ce ați descărcat profilul autologin, faceți clic dreapta pe pictograma OpenVPN în tava de sistem și faceți clic pe Import.

Conectarea la VP VP-ul Pi

După adăugarea conexiunii Pi VPN, faceți clic dreapta pe pictograma OpenVPN din tava de sistem și faceți clic pe numele profilului pentru a vă conecta.

Veți vedea că apare o fereastră de stare cu jurnalul de conexiuni. Dacă computerul nu se conectează corect, puteți copia și insera codul de eroare pentru a afla ce a mers greșit. În cele mai multe cazuri, dacă nu vă puteți conecta la VPN-ul dvs., deoarece redirecționarea porturilor nu a fost activată corect.

Odată conectat, asigurați-vă că VPN funcționează vizitând un site web precum http://www.ipaddress.com.

Mai multe idei pentru Pi VPN și rețeaua dvs.

A avea un server accesibil de oriunde îl face candidatul perfect pentru o mulțime de proiecte diferite. Iată câteva idei pentru Raspberry Pi dvs. acum când ați terminat complet configurarea serverului dvs. VPN Pi.

Blocați firewallul

Raspberry Pi este livrat cu un firewall foarte permisiv după design, dar este bine să fii mai restrictiv atunci când rulezi un server VPN.

Iată câteva exemple de reguli pentru a vă începe. Nu uitați să înlocuiți PROTOCOL și PORT cu ceea ce ai ales pentru serverul tău VPN Pi. Linii care încep cu # sunt comentarii și nu trebuie să fie tastate.

# Acceptă traficul de intrare pe toate interfețele, dar limitează eth0 doar la VPN

sudo iptables -A INPUT -i et0 -m stat – stat NOU -P PROTOCOL –dport PORT -J ACCEPT

sudo iptables -A INPUT -i tun-incoming -j ACCEPT

sudo iptables -A INPUT -i tun-outending -j ACCEPT

# Permiteți redirecționarea traficului între subrețele

sudo iptables -A FORWARD -i tun-incoming -j ACCEPT

sudo iptables -A FORWARD -i tun-outending -j ACCEPT

# Traficul frontal prin eth0

sudo iptables -A FORWARD -i tun-incoming -o et0 -m state – stat RELATED, ESTABLISHED -j ACCEPT

sudo iptables -A FORWARD -i-out-out -o-et0 -m state – stat RELATED, ENTABILAT -J ACCEPT

# Trafic avansat prin intrare tun

sudo iptables -A FORWARD -i et0 -o stare de intrare -m -state – STATE RELATATE, STABILITE -J ACCEPT

sudo iptables -A FORWARD -i tun-outending -o tun-incoming -m state – STAT RELATATE, STABILITATE -j ACCEPT

# Trafic avansat prin tun-outending

sudo iptables -A FORWARD -i eth0 -o stare de ieșire -m stare – STATUL RELATAT, STABILIT -JJ ACCEPT

sudo iptables -A FORWARD -i eth0 -o stare de ieșire -m stare – STATUL RELATAT, STABILIT -JJ ACCEPT

#MASQ tun-primire ca et0

sudo iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

După ce ați terminat, utilizați această comandă pentru a salva modificările:

sudo iptables-salvare persistentă

Nu uitați că puteți enumera regulile iptables active în prezent cu comanda:

sudo iptables -L

Treceți la DNS dinamic

Adăugarea DNS dinamic vă permite să utilizați un nume de gazdă în loc de o adresă IP pentru a vă conecta la serverul dvs. VP VP, chiar dacă nu aveți o adresă statică de la ISP. De exemplu, puteți utiliza DNS dinamic pentru a redirecționa vpn.websitename.com către serverul dvs. VPN. Dacă te gândești să găzduiești servicii web sau e-mail, în multe cazuri poți rula totul de la același Pi.

Cel mai bine este să rulați din nou instalatorul Pi VPN dacă veți trece la un DNS dinamic. Dar după ce ați actualizat setările, veți putea accesa serverul dvs. Pi VPN la adresa URL personalizată selectată.

Trecerea la DNS dinamic elimină necesitatea reeditării profilurilor clientului VP VP de fiecare dată când se schimbă adresa dvs. publică.

Configurați un server de fișiere

Raspberry Pi face un excelent server de fișiere Samba. Puteți conecta câteva unități USB, instalați lvm2 pentru a crea un sistem de fișiere gigant, care acoperă toate discurile și să împărtășiți fișierele dvs. clienților VPN.

Activarea Samba prin VPN necesită puțin de lucru, dar este extrem de util să poți accesa fișierele, muzica și filmele de pe dispozitivele tale mobile.

Instalați gaura Pi

Când setați furnizorul DNS în timpul instalării Pi VPN, puteți instala cu ușurință pi-Pi, puteți schimba furnizorul DNS personalizat la 127.0.0.1 și blocați anunțurile mobile în mod VPN..

Rularea pi-găului pe o conexiune VPN este cea mai bună modalitate de a bloca anunțurile mobile fără a vă înrădăcina telefonul. Puteți chiar dezactiva anunțurile pre-rulare Youtube și nu mai puteți vedea produse sponsorizate pe Amazon. Uitați-vă la ghidul Comparitech pentru Pi-gă pentru mai multe.

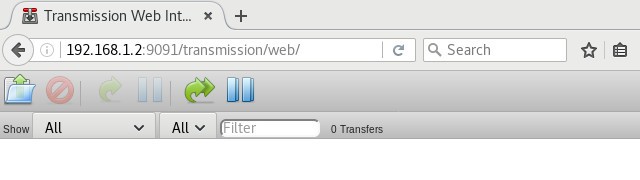

Rulați o cutie de semințe

Dacă aveți un VPN de ieșire în funcțiune, conexiunea dvs. la internet este complet criptată. Dacă aveți o conexiune la internet anonimă este excelent pentru a face torenting și transformați serverul dvs. VP VP într-o cutie de semnalizare cu transmisie este foarte ușor.

Deoarece conexiunea este deja criptată, tot ce trebuie să faceți este să instalați Transmisia și clientul web. Veți putea adăuga torente de pe telefon sau laptop și le vor descărca acasă.

Mâini cu Pi VPN

Nu cred că spun secrete când spun că sunt un tocilar imens. Rețeaua mea de domiciliu este plină de dispozitive inteligente, cum ar fi luminile Hue, un termostat Nest și câteva difuzoare Sonos. Am un server de fișiere cu Transmission, un server Plex, dispozitive care rulează Kodi și o mulțime de cote și se termină ca o imprimantă de rețea și un server DNS care rulează pi-gă pentru a bloca reclame mobile.

Dacă rețeaua de domiciliu este în orice fel ca a mea, v-aș spune că Pi VPN este un schimbător de jocuri. Nu numai că am reușit să închid fiecare port salvând unul de pe firewall-ul meu, dar internetul meu mobil este complet criptat și pot accesa LAN-ul de oriunde. Securitatea rețelei mele s-a îmbunătățit dramatic și nu trebuie să configurez redirecționarea porturilor pe routerul meu de fiecare dată când adaug un dispozitiv nou.

După ce ați petrecut o după-amiază setând lucrurile, Pi VPN este aproape incredibil de bun. Atât de multe proiecte pentru Raspberry Pi sunt strălucitoare și distractive, dar în cele din urmă destul de inutile. Mă bucur să raportez că Pi VPN este o excepție uriașă.

„Raspberry Pi” de Lucasbosch licențiat sub CC 3.0

e lățime de bandă dintre toți furnizorii VPN, ceea ce îl face o alegere excelentă pentru utilizarea cu Pi VPN. De asemenea, IPVanish oferă o criptare puternică și nu ține jurnale de conectare, ceea ce înseamnă că veți avea o conexiune sigură și privată la internet. Pregătirea pentru Pi VPN este importantă pentru a vă asigura că totul funcționează corect. Conectarea la Raspberry Pi, actualizarea Raspbian pentru VPN Pi, setarea unei adrese IP statice și descoperirea firewall-ului Raspbian sunt toate etape importante în pregătirea pentru instalarea Pi VPN. Instalarea Pi VPN este ușoară și eficientă, iar instalatorul Pi VPN face cea mai mare parte a muncii pentru dvs. Configurarea criptării și finalizarea instalării sunt, de asemenea, importante pentru a vă asigura că aveți o conexiune sigură și privată la internet. Conectarea la IPVanish și configurarea unei conexiuni VPN de ieșire sunt, de asemenea, importante pentru a vă asigura că aveți o conexiune sigură și privată la internet. În general, Pi VPN este o modalitate excelentă de a vă crește securitatea mobilă și de a accesa LAN-ul dvs. de pe internet, iar IPVanish este un furnizor VPN excelent pentru utilizarea cu Pi VPN.

e lățime de bandă dintre toți furnizorii VPN, ceea ce îl face o alegere excelentă pentru utilizarea cu Pi VPN. De asemenea, IPVanish oferă o criptare puternică și nu ține jurnale de conectare, ceea ce înseamnă că veți avea o conexiune sigură și privată la internet. Pregătirea pentru VP VP Înainte de a instala Pi VPN, trebuie să vă pregătiți Raspberry Pi pentru a funcționa ca un server VPN. Acest lucru implică conectarea la Raspberry Pi, actualizarea Raspbian pentru VPN Pi, setarea unei adrese IP statice, descoperirea firewall-ului Raspbian, alegerea unui nivel de criptare și stabilirea intervalului în timpul operațiilor îndelungate. Toate acestea sunt explicate în detaliu în ghidul de instalare Pi VPN. Instalarea Pi VPN După ce ați pregătit Raspberry Pi, puteți instala Pi VPN. Acest lucru implică lansarea instalatorului, instalarea Pi VPN, configurarea criptării și finalizarea instalării. Toate acestea sunt explicate în detaliu în ghidul de instalare Pi VPN. Instalarea GUI VPN Pi Dacă doriți să utilizați o interfață grafică pentru a gestiona Pi VPN, puteți instala GUI VPN Pi. Acest lucru implică pregătirea pentru instalarea GUI Pi VPN, actualizarea configurației web, descărcarea și instalarea GUI Pi VPN și conectarea la GUI VPN Pi. Toate acestea sunt explicate în detaliu în ghidul de instalare Pi VPN. Configurarea unei conexiuni VPN de ieșire Dacă doriți să utilizați Pi VPN pentru a vă conecta la un furnizor VPN de ieșire, puteți face acest lucru prin utilizarea unui router de tip gateway activat prin VPN, utilizarea IPVanish ca VPN de ieșire, configurarea conexiunii IPVanish, actualizarea tabelului de rutare al Raspberry Pi, securizarea cererilor DNS și conectarea la IPVanish. Toate acestea sunt explicate în detaliu în ghidul de instalare Pi VPN. Gestionarea utilizatorilor Pi VPN Dacă doriți să creați și să gestionați profiluri de utilizator pentru Pi VPN, puteți face acest lucru prin crearea de profiluri cu GU VP Pi și eliminarea profilurilor cu GU VPN Pi. Toate acestea sunt explicate în detaliu în ghidul de instalare Pi VPN. Instalarea unui client mobil Pi VPN Dacă doriți să utilizați Pi VPN pe un dispozitiv mobil, puteți face acest lucru prin importarea profilului autologin VP VP Pi și conectarea la VP VP-ul Pi. Toate acestea sunt explicate în detaliu în ghidul de instalare Pi VPN. Instalarea unui client Pi VPN pe computer Dacă doriți să utilizați Pi VPN pe un computer, puteți face acest lucru prin importarea profilului autologin VP VP Pi și conectarea la VP VP-ul Pi. Toate acestea sunt explicate în detaliu în ghidul de instalare Pi VPN. Mai multe idei pentru Pi VPN și rețeaua dvs. În afară de utilizarea Pi VPN pentru a vă conecta la rețeaua de domiciliu, există și alte idei pentru utilizarea Raspberry Pi în rețeaua dvs. Acestea includ blocarea firewall-ului, trecerea la DNS dinamic, configurarea unui server de fișiere, instalarea gaura Pi, rularea unei cutii de semințe și multe altele. Toate acestea sunt explicate în detaliu în ghidul de instalare Pi VPN. În concluzie, Pi VPN este o modalitate excelentă de a vă crește securitatea mobilă și de a accesa LAN-ul dvs. de pe internet. Cu ghidul de instalare Pi VPN, puteți configura ușor Raspberry Pi pentru a funcționa ca un server VPN și puteți utiliza Pi VPN pentru a accesa fișierele, muzica și filmele de oriunde, cripta conexiunea la internet mobilă, imprima imprimante