Intoxicația cu Protocolul de Rezoluție a Adreselor (ARP) este un atac care implică trimiterea de mesaje ARP spoofed printr-o rețea locală. Este cunoscut și sub numele de Spargerea ARP, dirijarea otrăvurilor ARP și intoxicația cu cache ARP.

Intoxicația cu Protocolul de Rezoluție a Adreselor (ARP) este un atac care implică trimiterea de mesaje ARP spoofed printr-o rețea locală. Este cunoscut și sub numele de Spargerea ARP, dirijarea otrăvurilor ARP și intoxicația cu cache ARP.

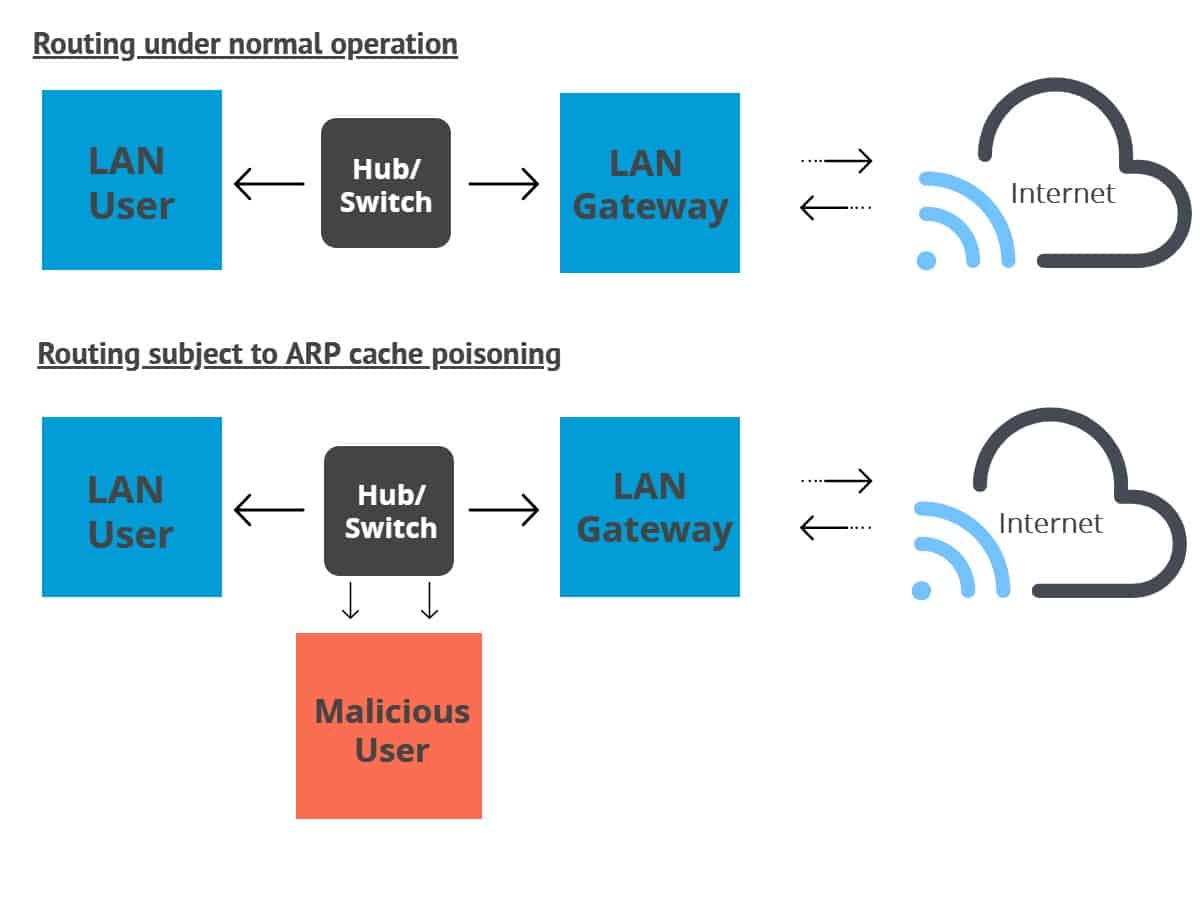

În schimb, aceste atacuri încearcă să devieze traficul de la gazda destinată inițial de la un atacator. Intoxicația ARP face acest lucru prin asocierea adresei MAC Access Media Media (atac acces media) a adresei IP a țintei. Funcționează numai împotriva rețelelor care utilizează ARP.

Intoxicația cu ARP este un tip de atac între om și care poate fi obișnuit opriți traficul de rețea, schimbați-l sau interceptați-l. Tehnica este adesea folosită pentru a iniția ofensive ulterioare, cum ar fi deturnarea de sesiuni sau refuzul de serviciu.

Care este protocolul de rezoluție adresă (ARP)?

ARP este un protocol care asociază o adresă IP dată cu adresa stratului de legătură a mașinii fizice relevante. Deoarece IPv4 este încă cel mai des utilizat protocol de internet, ARP asigură, în general, distanța dintre adresele IPv4 pe 32 de biți și adresele MAC pe 48 de biți. Funcționează în ambele direcții.

Relația dintre o adresă MAC dată și adresa IP este păstrată într-un tabel cunoscut sub numele de cache ARP. Când un pachet care se îndreaptă către o gazdă pe o rețea LAN ajunge la gateway, gateway-ul folosește ARP pentru a asocia MAC sau adresa fizică de gazdă cu adresa IP corelantă.

Gazda apoi efectuează căutări prin cache-ul său ARP. Dacă localizează adresa corespunzătoare, adresa este utilizată pentru a converti formatul și lungimea pachetului. Dacă nu se găsește adresa corectă, ARP va trimite un pachet de solicitare care solicită altor utilaje din rețeaua locală dacă știu adresa corectă. Dacă un aparat răspunde cu adresa, cache-ul ARP este actualizat cu ea, în cazul în care există solicitări viitoare din aceeași sursă.

Ce este intoxicația cu ARP?

Acum că înțelegeți mai multe despre protocolul de bază, putem acoperi intoxicațiile cu ARP mai mult în profunzime. Protocolul ARP a fost dezvoltat pentru a fi eficient, ceea ce a dus la o gravitate lipsa de securitate în proiectarea sa. Acest lucru face relativ ușor pentru cineva să monteze aceste atacuri, atât timp cât poate accesa rețeaua locală a țintei sale.

Intoxicațiile ARP implică trimiterea pachete de răspuns ARP falsificate la un gateway prin rețeaua locală. Atacatorii folosesc de obicei instrumente de spoofing precum Arpspoof sau Arppoison pentru a face munca mai ușoară. Au setat adresa IP a instrumentului pentru a se potrivi cu adresa țintei lor. Instrumentul apoi scanează LAN-ul țintă pentru adresele IP și MAC ale gazdelor sale.

După ce atacatorul are adresele gazdelor, acestea încep să trimită pachete ARP falsificate prin rețeaua locală către gazde. Mesajele frauduloase spun destinatarilor că adresa MAC a atacatorului trebuie să fie conectată la adresa IP a aparatului pe care îl vizează..

Acest lucru duce la faptul că destinatarii își actualizează memoria cache ARP cu adresa atacatorului. Când destinatarii comunică cu ținta în viitor, mesajele lor vor fi de fapt trimise atacatorului.

În acest moment, atacatorul se află în secret în mijlocul comunicațiilor și poate folosi această poziție pentru a citi traficul și a fura date. Atacatorul poate modifica de asemenea mesaje înainte de a ajunge la țintă sau chiar opri complet comunicările.

Atacatorii pot folosi aceste informații pentru a monta atacuri suplimentare, cum ar fi refuzul de serviciu sau deturnarea de sesiuni:

- Denial-of-service – Aceste atacuri pot lega un număr de adrese IP separate la adresa MAC a unei ținte. Dacă destinații de adresă trimit cereri către țintă, aceasta poate deveni supraîncărcată de trafic, ceea ce îi perturbă serviciul și îl face inutilizabil.

- Secțiunea de deturnare – Spargerea ARP poate fi pusă la punct pentru a fura ID-urile sesiunii, pe care hackerii le folosesc pentru a obține intrarea în sisteme și conturi. Odată ce au acces, pot lansa tot felul de devastări împotriva țintelor lor.

Cum să detectați intoxicații cu ARP

Intoxicațiile cu ARP pot fi detectate în mai multe moduri diferite. Puteți utiliza promptul de comandă al Windows, un analizor de pachete open-source, cum ar fi Wireshark, sau opțiuni proprii, cum ar fi XArp.

Comanda promptă

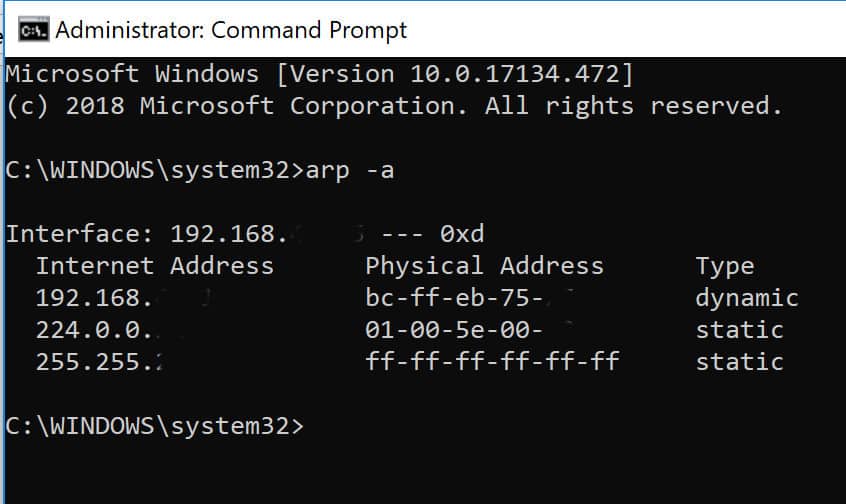

Dacă bănuiți că puteți suferi de un atac de otrăvire ARP, puteți verifica în Prompt Command. În primul rând, deschideți promptul de comandă ca administrator. Cel mai simplu mod este să apăsați pe Cheia Windows pentru a deschide meniul de pornire. Introduceți “cmd”, Apoi apăsați Crtl, Schimb și introduce in acelasi timp.

Aceasta va genera promptul de comandă, deși este posibil să fiți nevoit să faceți clic da pentru a da aplicației permisiunea de a face modificări. În linia de comandă, introduceți:

arp -1

Acest lucru vă va oferi tabelul ARP:

* Adresele din imaginea de mai sus au fost parțial negre din motive de confidențialitate.*

Tabelul arată adresele IP din coloana din stânga, iar adresele MAC la mijloc. Dacă tabelul conține două adrese IP diferite care au aceeași adresă MAC, atunci este posibil să suferiți un atac de intoxicație ARP.

Ca exemplu, să spunem că tabelul ARP conține o serie de adrese diferite. Când scanați cu ajutorul acesteia, puteți observa că două dintre adresele IP au aceeași adresă fizică. S-ar putea să vedeți ceva de genul acesta în tabelul ARP dacă de fapt sunteți otrăvit:

Adresa Internet Adresa fizică

192.168.0.1 00-17-31-dc-39-ab

192.168.0.105 40-d4-48-cr-29-b2

192.168.0.106 00-17-31-dc-39-ab

După cum puteți vedea, prima și a treia adresă MAC se potrivesc. Aceasta indică faptul că proprietarul adresei IP din 192.168.0.106 este cel mai probabil atacatorul.

Alte optiuni

Wireshark poate fi utilizat pentru a detecta intoxicații cu ARP prin analizarea pachetelor, deși pașii sunt în afara domeniului de aplicare a acestui tutorial și probabil cel mai bine lăsat celor care au experiență cu programul.

Detectoarele de intoxicație ARP comerciale, cum ar fi XArp, facilitează procesul. Acestea vă pot oferi alerte când începe intoxicația cu ARP, ceea ce înseamnă că atacurile sunt detectate mai devreme și deteriorarea poate fi minimizată.

Cum se poate preveni intoxicația cu ARP

Puteți utiliza mai multe metode pentru a preveni intoxicația cu ARP, fiecare cu propriile sale pozitive și negative. Acestea includ intrări ARP statice, criptare, VPN-uri și adulmecarea pachetelor.

Intrări statice ARP

Această soluție implică o mulțime de aeriene administrative și este recomandată numai pentru rețele mai mici. Aceasta implică adăugarea unei intrări ARP pentru fiecare aparat din rețea în fiecare computer individual.

Cartografierea utilajelor cu seturi de adrese IP și MAC statice ajută la prevenirea atacurilor de spoofing, deoarece mașinile pot ignora răspunsurile ARP. din pacate, această soluție nu vă poate proteja decât de atacuri mai simple.

Criptarea

Protocoalele precum HTTPS și SSH pot ajuta, de asemenea, la reducerea șanselor unui atac de intoxicație ARP de succes. Când traficul este criptat, atacatorul ar trebui să treacă la pasul suplimentar de a păcăli browser-ul țintei pentru a accepta un certificat nelegitim. in orice caz, orice date transmise în afara acestor protocoale vor fi în continuare vulnerabile.

VPN-uri

Un VPN poate fi o apărare rezonabilă pentru indivizi, dar în general nu sunt potriviți pentru organizații mai mari. Dacă este doar o singură persoană care face o conexiune potențial periculoasă, cum ar fi utilizarea wifi public la un aeroport, atunci VPN va cripta toate datele care călătoresc între client și serverul de ieșire. Acest lucru ajută la păstrarea lor în siguranță, deoarece un atacator nu va putea vedea decât cifrul de text.

Este o soluție mai puțin fezabilă la nivel organizațional, deoarece conexiunile VPN ar trebui să fie în loc între fiecare computer și fiecare server. Nu numai că acest lucru ar fi complex de configurat și întreținut, dar criptarea și decriptarea la această scară ar împiedica și performanța rețelei.

Filtre de pachete

Aceste filtre analizează fiecare pachet care este trimis printr-o rețea. Ei pot filtrează și blochează pachetele rău intenționate, precum și cele ale căror adrese IP sunt suspecte. Filtrele de pachete pot spune, de asemenea, dacă un pachet pretinde că provine dintr-o rețea internă atunci când își are originea în exterior, contribuind la reducerea șanselor unui succes de atac.

Protejarea rețelei de intoxicații cu ARP

Dacă doriți ca rețeaua dvs. să fie protejată de amenințarea intoxicațiilor cu ARP, cel mai bun plan este o combinație dintre instrumentele de prevenire și detecție menționate mai sus.. Metodele de prevenire tind să aibă defecte în anumite situații, deci chiar și cel mai sigur mediu se poate găsi sub atac.

Dacă instrumentele de detectare activă sunt de asemenea în vigoare, atunci veți ști despre intoxicații cu ARP imediat ce începe. Atâta timp cât administratorul de rețea acționează rapid o dată avertizat, în general, puteți opri aceste atacuri înainte de a face multe daune.

Proiectarea imaginii bazată pe ARP Spoofing de 0x55534C sub CC3.0

o singură adresă MAC, ceea ce duce la o supraîncărcare a rețelei și la blocarea traficului.

Deturnarea de sesiuni – Atacatorii pot prelua controlul asupra sesiunilor de autentificare și pot accesa informațiile personale ale utilizatorilor.

Pentru a detecta intoxicațiile cu ARP, există mai multe opțiuni disponibile. Comanda promptă poate fi utilizată pentru a verifica cache-ul ARP și pentru a vedea dacă există adrese MAC neobișnuite asociate cu adrese IP. De asemenea, există instrumente de detectare a intoxicațiilor cu ARP disponibile, cum ar fi ARPwatch și Wireshark.

Pentru a preveni intoxicațiile cu ARP, există mai multe măsuri pe care le puteți lua. Intrările statice ARP pot fi utilizate pentru a asocia manual adresele IP cu adresele MAC, ceea ce face mai dificilă falsificarea acestora. Criptarea și utilizarea VPN-urilor pot ajuta la protejarea traficului împotriva interceptării și modificării. Filtrele de pachete pot fi utilizate pentru a bloca traficul ARP falsificat.

În general, protejarea rețelei de intoxicațiile cu ARP implică o combinație de măsuri de securitate, inclusiv actualizarea regulată a software-ului, utilizarea parolelor puternice și implementarea unor politici stricte de securitate a rețelei. Este important să fiți conștienți de riscurile intoxicațiilor cu ARP și să luați măsuri pentru a vă proteja rețeaua și datele.

comunicare de rețea sau pot bloca complet accesul la internet. Atacatorii pot face acest lucru prin inundarea rețelei cu trafic fals sau prin trimiterea de pachete de date corupte.

Deturnarea de sesiuni – Atacatorii pot folosi intoxicația cu ARP pentru a prelua controlul asupra sesiunilor de autentificare ale utilizatorilor. Acest lucru le permite să acceseze conturile utilizatorilor și să fure informații personale sau financiare.

Pentru a preveni intoxicația cu ARP, există câteva măsuri pe care le puteți lua. Una dintre cele mai simple este să utilizați intrări statice ARP, care vă permit să specificați manual adresele MAC și IP ale gazdelor din rețeaua dvs. Aceasta face mai dificil pentru atacatori să falsifice adresele.

De asemenea, puteți utiliza criptarea pentru a proteja traficul de rețea împotriva interceptării și modificării. VPN-urile sunt o opțiune populară pentru criptarea traficului de rețea și pentru a vă proteja împotriva intoxicației cu ARP.

În plus, puteți utiliza filtre de pachete pentru a bloca traficul ARP falsificat și pentru a detecta atacurile în timp real. Aceste filtre pot fi configurate pe gateway-ul dvs. sau pe dispozitivele individuale din rețea.

În general, este important să fiți conștienți de riscurile intoxicației cu ARP și să luați măsuri pentru a vă proteja rețeaua și datele personale. Prin utilizarea unor tehnici simple de securitate, puteți reduce semnificativ șansele de a fi victima unui astfel de atac.

atacatorului, ceea ce duce la o supraîncărcare a rețelei și la blocarea traficului.

Deturnarea de sesiuni – Atacatorii pot prelua controlul asupra sesiunilor de autentificare ale utilizatorilor și pot accesa informațiile personale ale acestora.

Pentru a detecta intoxicațiile cu ARP, există mai multe opțiuni disponibile. Comanda promptă poate fi utilizată pentru a verifica cache-ul ARP și pentru a identifica adresele MAC suspecte. De asemenea, există instrumente de detectare a intoxicațiilor cu ARP disponibile pe piață.

Pentru a preveni intoxicațiile cu ARP, se pot utiliza intrări statice ARP, criptarea, VPN-uri și filtre de pachete. Intrările statice ARP permit administratorilor să asocieze manual adresele IP cu adresele MAC, ceea ce face mai dificilă falsificarea acestora. Criptarea poate fi utilizată pentru a proteja traficul de rețea împotriva interceptării și modificării. VPN-urile pot fi utilizate pentru a proteja traficul de rețea împotriva interceptării și pentru a asigura o conexiune sigură între utilizatori și rețea. Filtrele de pachete pot fi utilizate pentru a bloca traficul ARP falsificat.

În general, protejarea rețelei de intoxicațiile cu ARP implică o combinație de măsuri de securitate, inclusiv actualizarea regulată a software-ului, utilizarea parolelor puternice și a autentificării cu doi factori, și monitorizarea atentă a traficului de rețea.