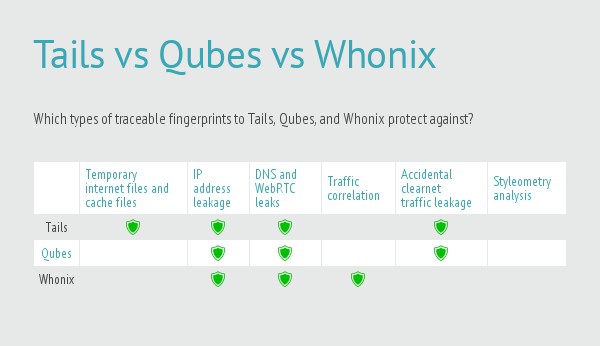

Există o varietate de sisteme de operare axate pe confidențialitate. Majoritatea sunt bazate pe Linux și, la fel ca Linux în sine, poate fi greu să descoperi diferențele dintre o varietate atât de mare de opțiuni. În general, există două tipuri principale de sisteme de operare de securitate / confidențialitate: cele care se concentrează pe furnizarea anonimatului și cele care conțin instrumente de penetrare pentru cercetarea computerizată. Acest articol se concentrează asupra aspectului de confidențialitate și va explora trei moduri principale de realizare a acestui aspect: două care utilizează virtualizarea pentru a crea izolare și vechea metodă încercată de a folosi CD-uri Live.

Un Live CD este un CD de pornire (sau unitate USB) pe care îl lipiți într-un computer înainte de a porni. CD-urile live nu instalează nimic pe sistemul gazdă și nu lasă în urmă documente sau alte urme atunci când este oprit. Acest lucru asigură că niciun malware sau software de urmărire nu poate supraviețui mai multor sesiuni. Vom folosi CD-ul Live TAILS în acest articol.

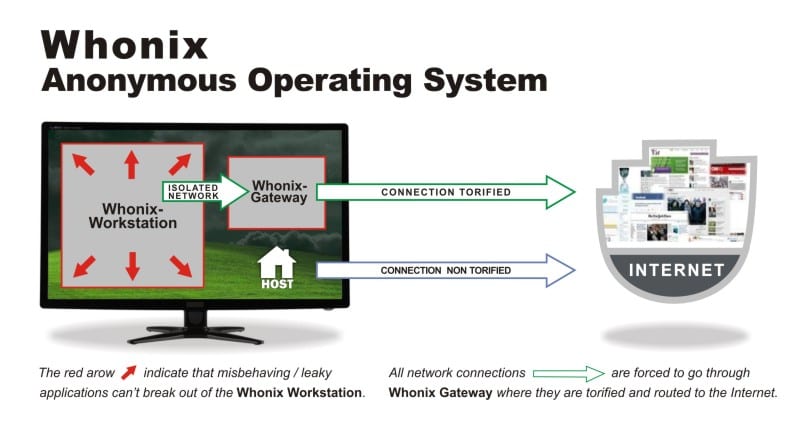

Pentru virtualizare, ne vom uita la Qubes OS și Whonix. Sistemul de operare Qubes creează o serie de mașini virtuale din ce în ce mai de încredere, astfel încât activitățile care se desfășoară într-o mașină virtuală de încredere nu pot afecta aplicațiile din altele. Whonix are un sistem în două părți prin care vă desfășurați toate lucrările într-o stație de lucru pentru mașină virtuală. Rută tot traficul de rețea prin celălalt gateway virtual machine care se conectează la rețeaua Tor.

Toate cele trei metode au pro și contra.

Sistemul de operare Qubes – Un sistem de operare rezonabil securizat

Sistemul de operare Qubes este cel mai bine descris ca o distribuție Xen care rulează domenii Linux virtuale. Xen este un hipervizor de tip 1 de metal gol, foarte stabil și matur. Acest tip de virtualizare este analog cu ceea ce puteți imagina atunci când utilizați un produs precum VirtualBox cu o diferență importantă. Un hipervizor de tip 1 nu are un sistem de operare care să funcționeze sub acesta, care poate fi compromis. Xen este instalat pe metalul gol și poate apoi să creeze și să gestioneze mașini virtuale.

Această arhitectură permite Qubes să creeze mașini virtuale separate (domenii, în limbaj Xen) în care să ruleze aplicații. Acest lucru asigură că aplicațiile riscante nu pot afecta aplicațiile de încredere sau chiar scrie în sistemul de fișiere de bază. Acest grad de separare nu oferă în sine prea mult anonimat, dar oferă un grad semnificativ de protecție împotriva răspândirii malware. Dacă sfârșiți prin a fi infectat cu malware de pe un site web necorespunzător sau căzând pradă unei escrocherii de phishing prin e-mail, ar fi greu ca acest malware să se răspândească în afara domeniului în care se află.

Qubes numește aceste qubes de domenii Xen. Creează un număr de cheburi în care să atribuiți instanțe de aplicație. De exemplu, navigarea pe diverse site-uri web în care nu ai niciun motiv să ai încredere este probabil cel mai bine făcută în testul de încredere. Activitățile legate de lucru pe site-urile web și aplicațiile de încredere se pot desfășura în zona de încredere. Ideea este că fiecare qube are doar potențialul de a afecta aplicațiile din același qube.

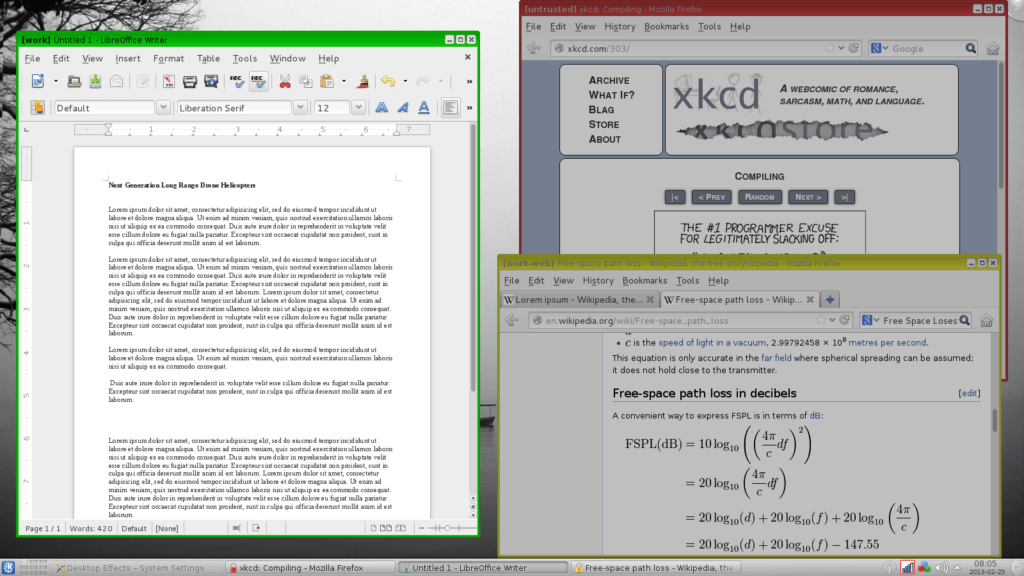

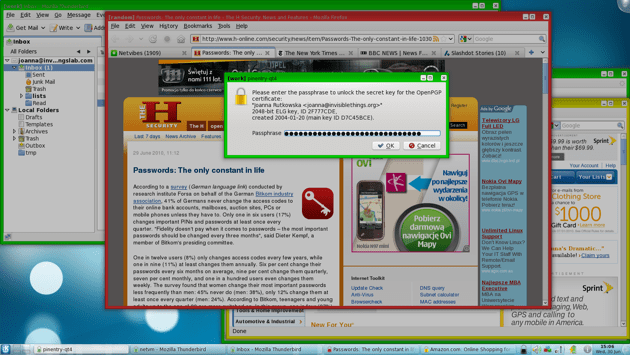

Pentru a face mai ușor să mențineți qubes-urile drepte pe măsură ce le utilizați, fiecare fereastră are un bord de fereastră colorat „neforgeabil” care indică nivelul de securitate al fiecărui qube. Echipa Qubes indică faptul că marginile ferestrei nu pot fi executate, deoarece sunt construite la nivelul domeniului Xen zero (dom0), care este domeniul privilegiat Xen începe la momentul de pornire și gestionează toate celelalte domenii sau qubes în acest caz. Qub-urile nu pot interacționa cu dom0, iar qube-urile nu sunt privilegiate, ceea ce înseamnă că nu pot accesa funcțiile sistemului de nivel scăzut.

Imagine: https://www.qubes-os.org/screenshots/

Imagine: https://www.qubes-os.org/screenshots/

Colorarea marginilor ferestrei oferă un mod destul de instantaneu de a vedea nivelul de încredere al fiecărei ferestre. În această captură de ecran putem vedea marginea ferestrei roșu (neîncredibil), verde (de încredere) și galben (undeva în mijloc). De asemenea, este ușor de observat că promptul de parolă provine dintr-o aplicație din domeniul de încredere (verde), chiar dacă se aplică pe o aplicație neîncredută (roșie). O tehnică foarte frecventă de phishing este să folosești un site web pentru a crea o casetă de autentificare foarte realistă pentru un serviciu și să încerci să-i determine pe oameni să-și înscrie datele de acreditare. Dacă s-ar întâmpla aici, caseta de parolă ar avea un chenar roșu, care ar fi semnalul dvs. că se poate întâmpla ceva riscant.

Imagine: https://www.qubes-os.org/screenshots/

Imagine: https://www.qubes-os.org/screenshots/

Un mod excelent de a aborda un strat de anonimat bun pe modelul de securitate deja robust este să folosești Whonix, discutat mai târziu, cu Qubes. Deoarece Qubes OS rulează fiecare aplicație într-un qube separat, gateway-ul și stația de lucru Whonix vor rula în interogări separate. Acest lucru îi rezumă în continuare unul de celălalt. Dacă gateway-ul sau stația de lucru Whonix sunt rulate în propriul lor qube și sunt cumva compromise, acestea nu ar putea accesa nicio altă aplicație de pe computer. Există instrucțiuni aici despre cum să creați șabloanele necesare pentru sistemul de operare Qubes pentru Whonix.

Profesorii QubesOS

- Separarea aplicațiilor prin utilizarea de mașini virtuale cu sandbox asigură că o aplicație exploatată sau javascript rău intenționat nu poate fi transmisă în alte aplicații sau către sistemul de operare gazdă.

- Utilizarea Whonix în QubesOS oferă un nivel suplimentar de separare de internet, forțând tot traficul dvs. de internet prin gateway-ul Whonix Tor

Contra QubesOS

- Sistemul de operare Qubes este dificil de testat, deoarece nu funcționează bine, sau deloc, într-o mașină virtuală.

- Pe pagina de descărcare există un CD Live neacceptat. Este posibil sau nu să funcționeze pentru sistemul dvs. Și, întrucât nu este compatibil, nu îndeplinește cu adevărat sarcina unui CD Live, permițându-vă să îl utilizați pentru a obține încredere în ceea ce privește modul de funcționare a unei instalări complete. Prin urmare, sunteți destul de blocat cu o instalare completă sau nimic de Qubes pe mașina dvs. pentru a vedea cum merge.

Whonix – anonimatul în două părți

Whonix este conceput special pentru a oferi anonimat în timp ce utilizați internetul. Este format din două mașini virtuale, gateway-ul și stația de lucru. Stația de lucru poate vorbi doar cu gateway-ul, iar gateway-ul se conectează la internet prin Tor. Ambele sunt aparate pentru mașini virtuale VirtualBox, astfel încât să le puteți rula pe orice sistem de operare care rulează VirtualBox.

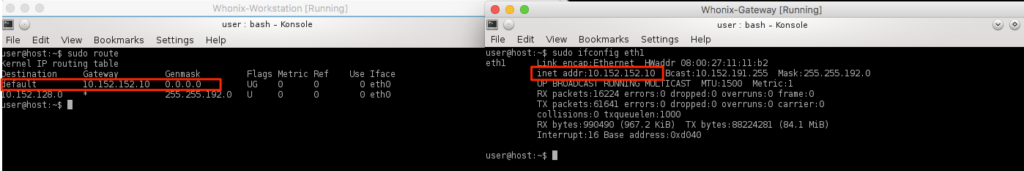

Stația de lucru și gateway-ul Whonix sunt configurate pentru a utiliza o rețea privată pe computerul gazdă. Stația de lucru rutează tot traficul său către gateway, care folosește rețeaua Tor pentru a accesa internetul. Toată activitatea de rețea efectuată pe stația de lucru se face prin Tor.

Mașina gazdă nu participă la rețeaua privată Whonix și, prin urmare, continuă să utilizeze conexiunea sa normală la internet.

Imagine: https://www.whonix.org/

Imagine: https://www.whonix.org/

În plus față de simpla transmitere a tuturor solicitărilor stațiilor de lucru prin Tor, gateway-ul Whonix protejează, de asemenea, împotriva identificării prin utilizarea circuitelor Tor pentru diferite aplicații. Gateway-ul implementează Stream Isolation pentru a vă asigura că diferite aplicații de pe stația de lucru iau căi diferite prin Tor. În timp ce aceasta este configurată în mod implicit, puteți afla mai multe despre izolarea Tor pe wiki Whonix.

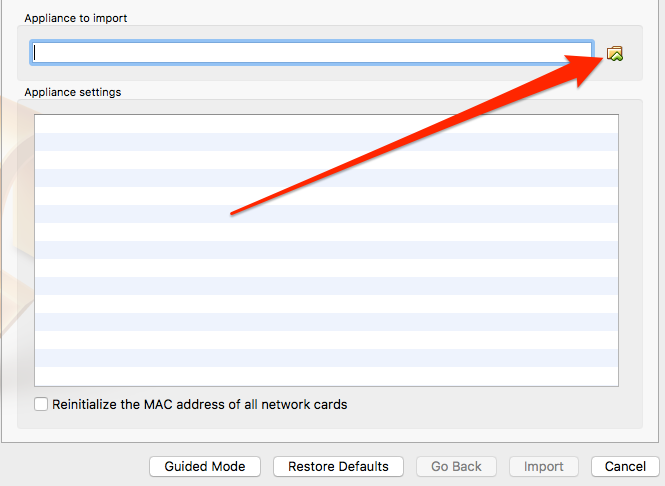

Descărcați aici cele două aparate de pe site-ul Whonix, apoi importați-le unul câte unul în VirtualBox.

Selectați Fișier -> Import aplicație:

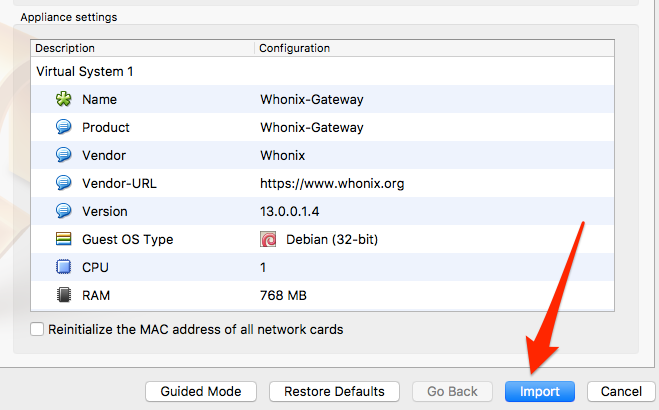

VirtualBox va dura câteva minute pentru a citi aparatul, apoi pentru a afișa setările acestuia. Faceți clic pe butonul Import pentru a-l finaliza, apoi faceți clic pe butonul Start pentru a lansa mașina virtuală gateway.

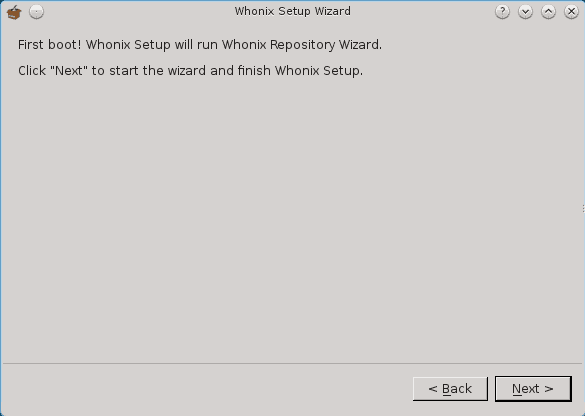

Whonix Gateway

Gateway-ul poate fi rulat de pe linia de comandă. Dacă sistemul dvs. are mai puțin de 2 GB RAM, poate fi dureros să rulați două desktop-uri complet suflate, așa că puteți opta pentru a rula poarta fără cap. Voi folosi desktopul atât pentru stația de lucru, cât și pentru poarta de acces pentru acest articol, deoarece este mai ușor de demonstrat conceptele.

Primul asistent rulat afișează două ecrane pline de avertismente cu privire la modul în care Whonix nu ar trebui să se bazeze pentru a oferi anonimat:

Whonix este un software experimental. Nu te baza pe el pentru un anonimat puternic.

Acest lucru este un lucru neconcertant, deoarece pagina principală a site-ului web Whonix afirmă în mod specific că oferă anonimat sigur:

Acesta face posibilă anonimitatea online prin utilizarea în siguranță a rețelelor Tor, automat și desktop.

Cred că mesajul de bază este aici că există multe moduri în care îți poți trăda identificarea care nu are nicio legătură cu garanțiile tehnice.

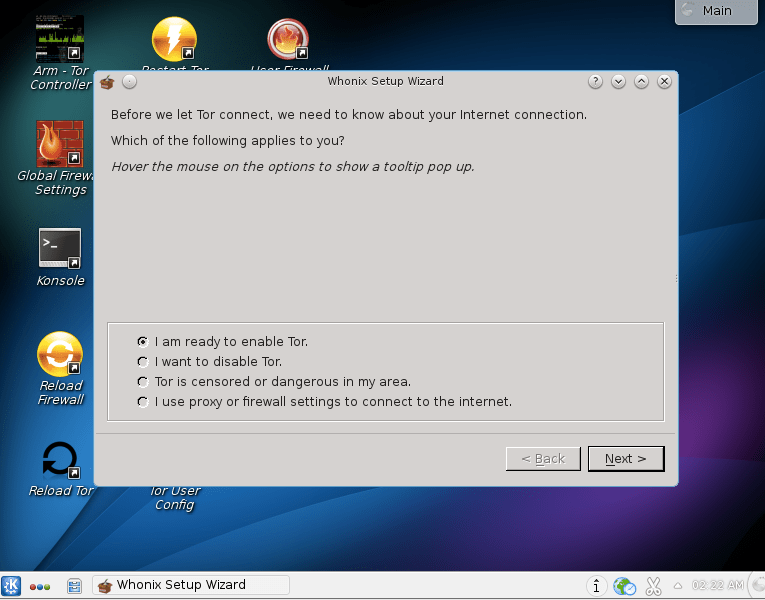

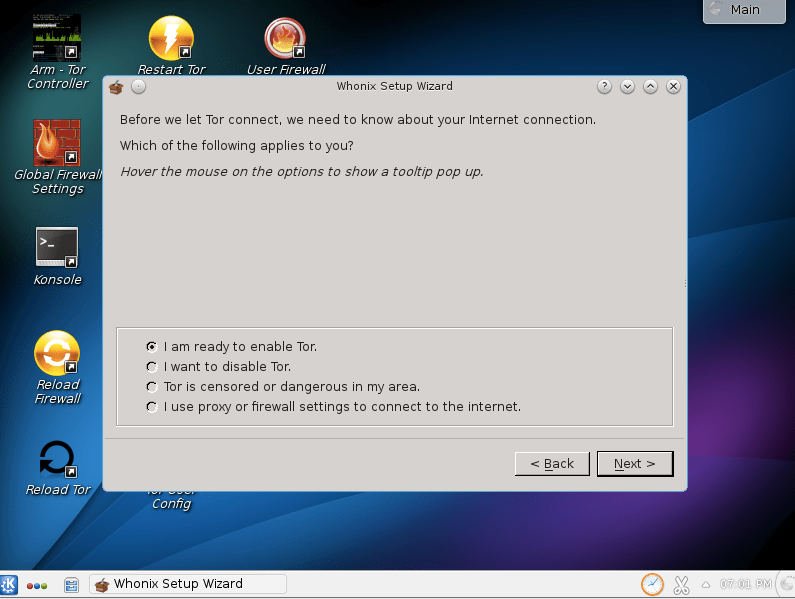

Următorul pas este să configurați modul în care gateway-ul ar trebui să se conecteze la rețeaua Tor. Opțiunile de aici imită opțiunile normale de configurare a Tor privind poduri și proxies. Când treceți peste oricare dintre aceste opțiuni, Whonix va afișa modificările necesare în fișierul dvs. torrc pentru a realiza această modificare. Nu va face nicio modificare automat pentru dvs..

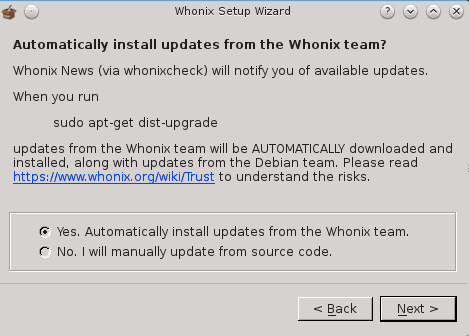

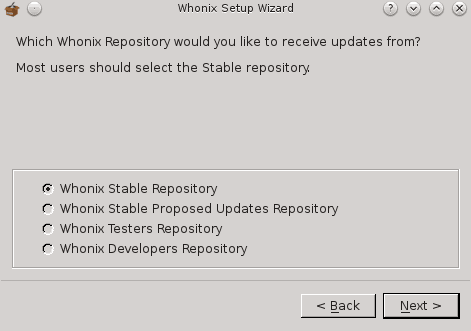

Următorul pas este să configurați modul în care doriți să fie efectuate actualizările.

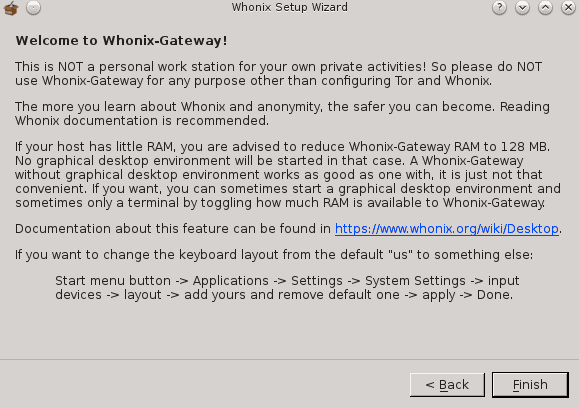

Și în final, o admirație că aceasta este poarta de acces Whonix și nu ar trebui să fie utilizată ca stație de lucru.

Stație de lucru Whonix

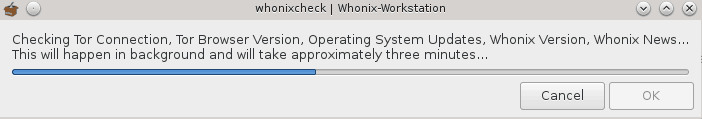

După ce gateway-ul dvs. Whonix este instalat și conectat la Tor, este timpul să lansați stația de lucru. Importați mașina virtuală a stației de lucru așa cum ați făcut gateway-ul și porniți-o. Se afișează aceiași Termeni și condiții doom and gloom. Puteți configura apoi preferințele de actualizare.

Permiteți prima actualizare și stația de lucru este gata de utilizare:

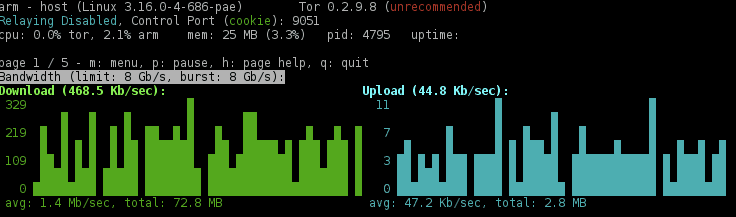

Dacă doriți să vedeți gateway-ul în acțiune, lansați browserul Tor în stația de lucru, apoi lansați Tor Anonymizing Relay Monitor (ARM). Veți vedea traficul de la stația de lucru care trece prin gateway.

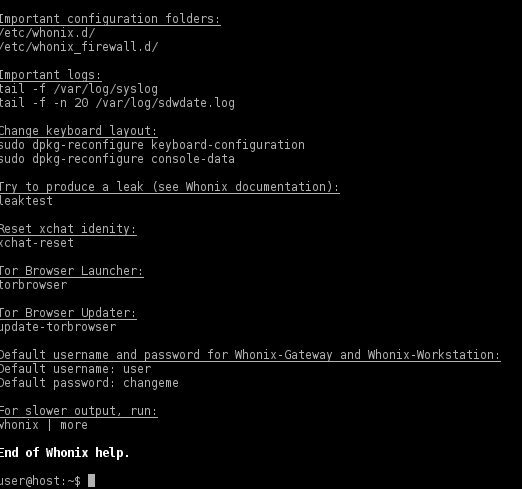

Pentru un ajutor de bază, deschideți o fereastră de terminal și introduceți doar whonix. Va apărea un ecran de ajutor care include datele de identificare implicite ale utilizatorului. Puteți utiliza cele pentru sudo la root pentru a vedea interfețele dvs. de rețea.

O verificare rapidă a interfețelor de rețea arată că stația de lucru folosește o adresă IP privată așa cum era de așteptat și că trece tot traficul său prin gateway.

Oprirea gateway-ului oprește stația de lucru să nu se poată conecta la internet deloc.

Profesorii Whonix

- Utilizarea tehnologiei VirtualBox vă asigură că cea mai largă gamă de oameni pot utiliza Whonix. VirtualBox este disponibil pentru fiecare sistem de operare important și este gratuit.

- Instalarea și utilizarea implicită este extrem de ușoară. Nu este necesară nicio cunoaștere sau configurație specială pentru a ajunge la locul de muncă.

Contra Whonix

- În timp ce stația de lucru Whonix este separată de computerul gazdă, nu există o altă separare. Efectuarea atât a comportamentelor riscante, cât și a celor non-riscante în stația de lucru este la fel de periculoasă ca și ambele pe computerul gazdă.

- Deoarece anonimatul este furnizat doar în mașina virtuală a stației de lucru, poate fi ușor să uitați să o utilizați și să ajungeți din întâmplare cu ajutorul mașinii gazdă.

Cozi – Sistemul Amnesic Incognito Live

Tails este un sistem de operare activ construit pe Debian GNU / Linux. Nu există nici un proces de instalare. Porniți computerul cu acesta și se execută de pe suportul temporar din care ați pornit. Când îl închideți, acesta uită (amnezic) și vă ajută să vă păstrați anonimat în timp ce îl utilizați (incognito).

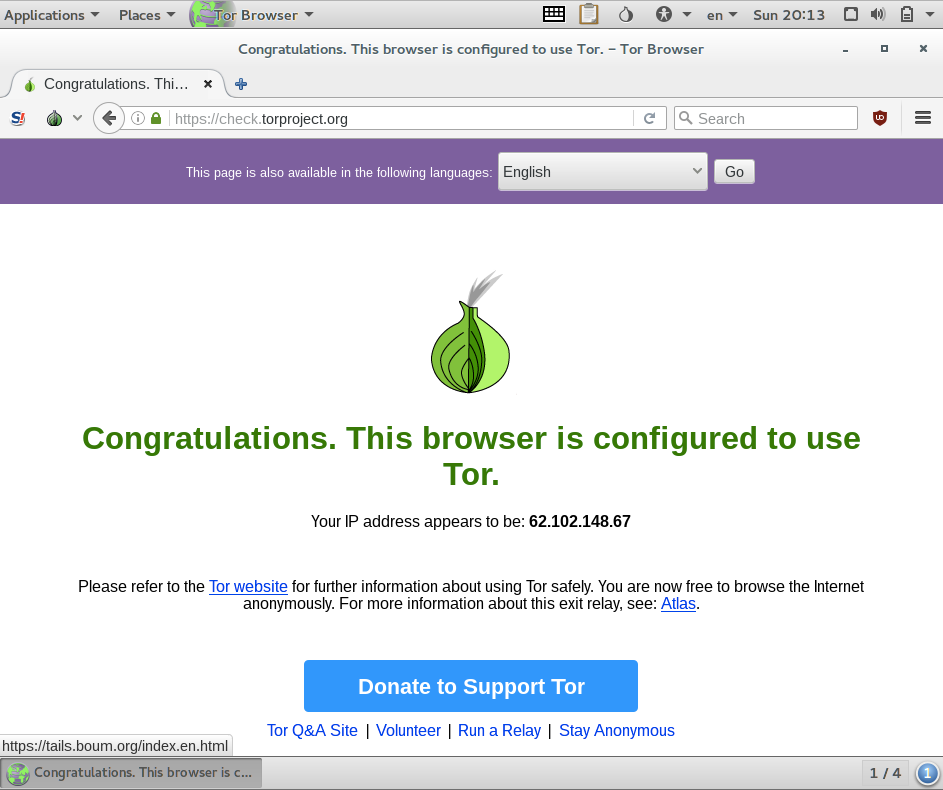

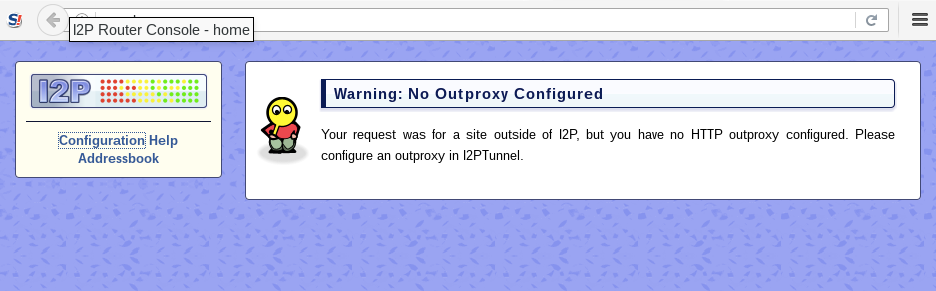

Toate conexiunile de rețea sunt dirijate prin rețeaua Tor și aplicațiile care încearcă să acceseze internet direct sunt blocate. Tor este configurat în mod implicit, dar Tails poate fi configurat și pentru a utiliza rețeaua anonimă I2P.

Începeți aici pentru a începe procesul de descărcare: https://tails.boum.org/install/index.en.html. Instrucțiunile par să fie puțin implicate; Nu sunt sigur de ce includ nevoia de mai multe stick-uri USB sau un telefon mobil pentru a citi instrucțiuni. Am descărcat pur și simplu fișierul ISO Tails și l-am încărcat în VirtualBox așa cum aș face orice altul. Dacă veți utiliza în mod corespunzător Tails, va trebui să ardeți ISO-ul pe anumite suporturi pe care le puteți porni; de obicei un CD / DVD sau un stick USB.

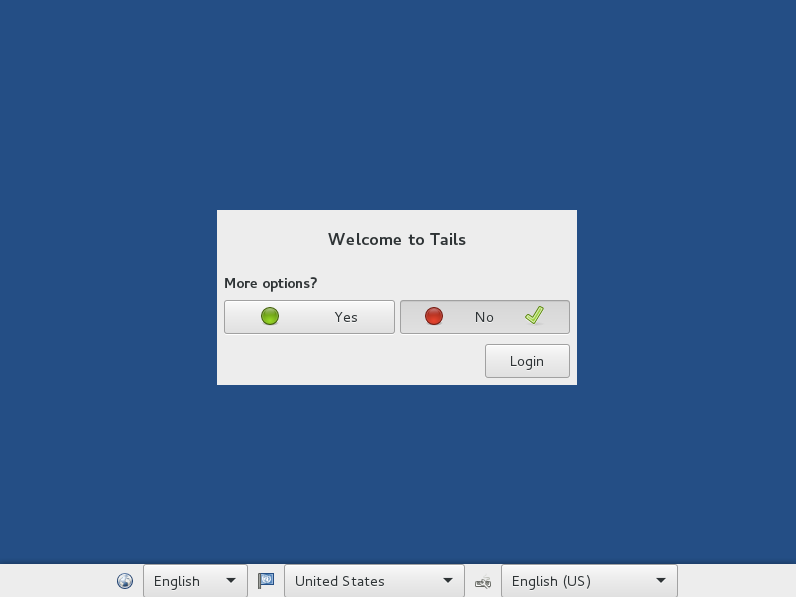

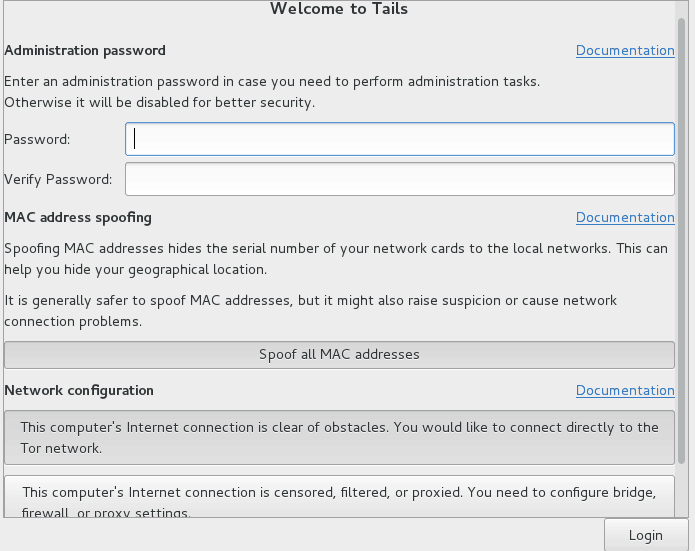

Primul boot va afișa Tails Greeter unde puteți configura opțional unele opțiuni înainte de încărcarea desktopului.

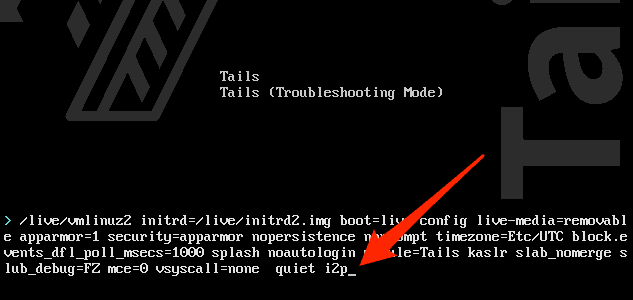

Pentru a utiliza Tails cu I2P în loc de Tor, va trebui să reporniți. Când apare meniul încărcătorului de încărcare, apăsați butonul Tab pentru a afișa opțiunile actuale de pornire. Apăsați Bara de spațiu și apoi adăugați i2p la opțiunile existente. Apăsați Enter pentru a continua pornirea.

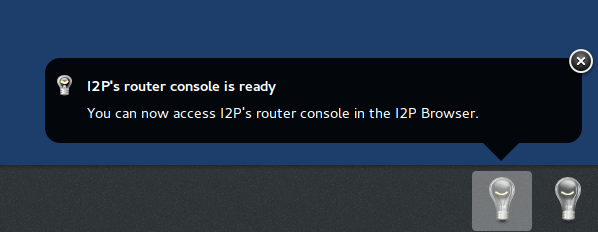

Panoul de notificări din partea de jos a desktopului vă va spune dacă Tor sau I2P sunt configurate:

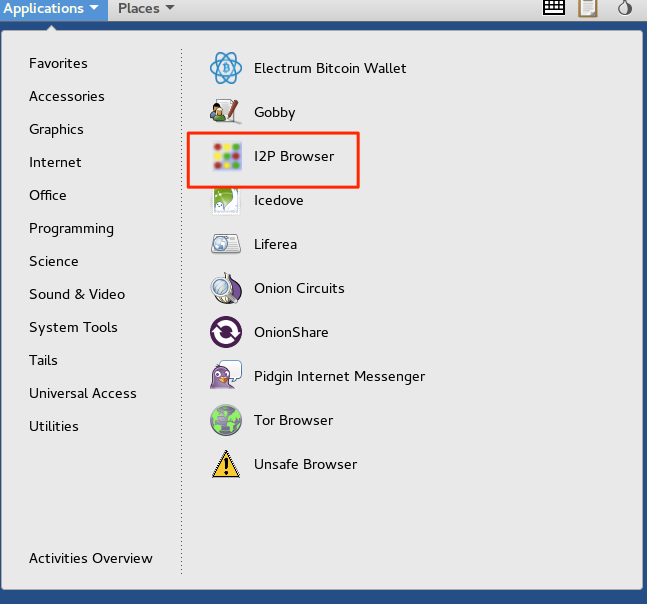

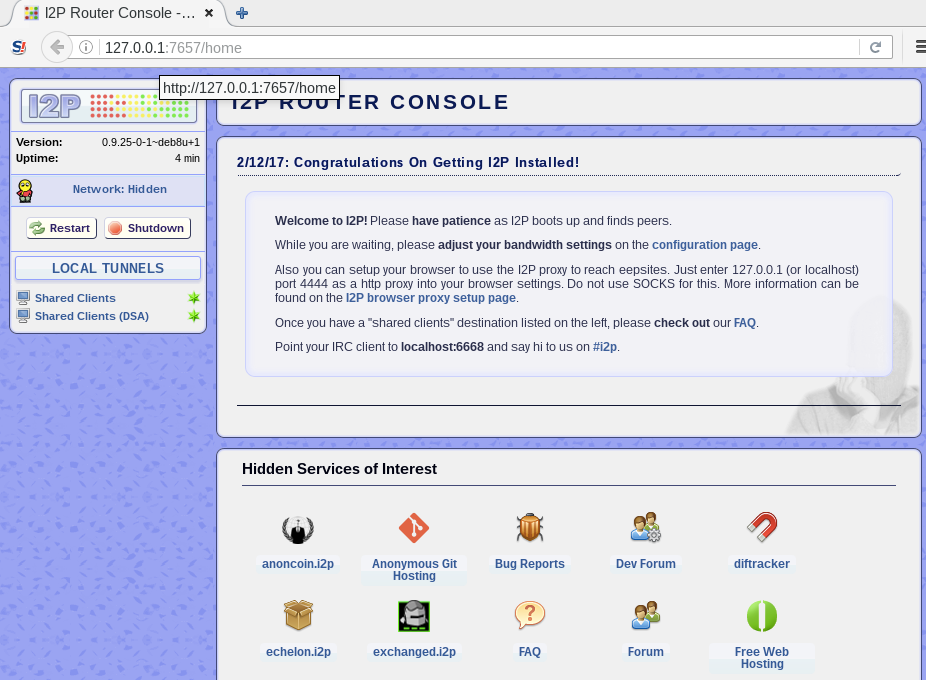

Lansați browserul I2P pentru a vedea starea conexiunii dvs. I2P selectând Aplicația -> Opțiune meniu Internet.

Așteptați în timp ce se încarcă:

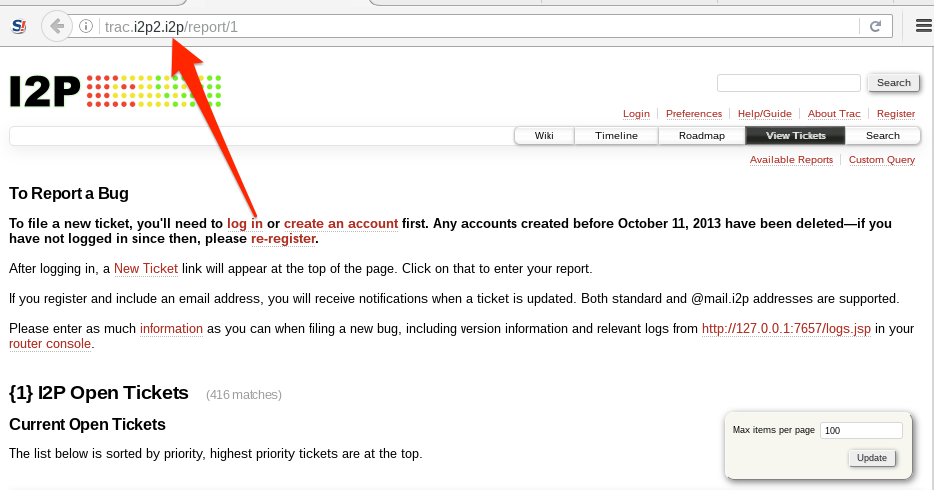

La fel ca Tor are site-uri interne care folosesc extensia .onion, I2P are propriile sale servicii ascunse care folosesc extensia .i2p.

Spre deosebire de Tor, routerul I2P nu vă va permite să accesați în mod implicit site-uri curate net. Va trebui să configurați un Outproxy pentru a accesa site-urile de internet obișnuite în timp ce utilizați I2P.

Există doar HTTP, HTTPS și Outroxies e-mail disponibile. Dacă aveți nevoie de o programă SOCKS cu care să faceți mai multe, atunci ar trebui să vă legați de Tor.

Pro tails

- CD-urile live, în general, sunt foarte ușor de utilizat. Puteți arde o singură dată, utilizați oriunde este foarte util dacă vă aflați pe mai multe calculatoare neîncredere.

- Configurația implicită pentru a utiliza Tor furnizează anonimatul în afara cazului, în măsura în care Tor îl oferă.

Cozi Cons

- Tails nu criptează documentele create în timpul sesiunii sale în mod implicit, dar are o caracteristică de volum persistentă criptată pe care o puteți utiliza pentru această.

- Toate CD-urile live nu abordează problema monolitului; sistemul de operare nu are segregări, astfel încât activitățile riscante dintr-o aplicație pot afecta altele.

Alte distros Live CD

CD-ul Live este privit ca una dintre cele mai ușoare metode de a oferi o anumită securitate și anonimat. Din acest motiv, există o mare varietate de CD-uri live disponibile. Câțiva alții care mi-au atras atenția în timp ce scriam acest articol sunt IprediaOS și TENS.

IprediaOS

Sistemul de operare Ipredia utilizează rețeaua de anonimizare I2P în locul rețelei Tor, care este predominant printre celelalte distros. I2P este disponibil pentru Windows, Linux, macOS și Android. IprediaOS este disponibil ca descărcare Live CD instalabilă folosind desktopul Gnome sau Lightweight X11 Desktop (LXDE).

Anonimatul provine din utilizarea rețelei I2P, precum și din aplicațiile preinstalate. Aplicațiile furnizate acceptă BitTorrent anonim, e-mail, IRC și browser web. La fel ca Tor are site-uri de ceapă interne, I2P are site-uri interne I2P numite eepSites cu extensia .i2p.

Descărcați un CD Live instalabil de pe site-ul Ipredia.

TENS – Securitate de încredere a nodurilor finale

[Securitate de încredere în nodul final [(https://www.spi.dod.mil/lipose.htm). TENS a fost creat de către Departamentul de Apărare al SUA (DoD). Interesant este că DoD din SUA semnează propriile certificate SSL. Navigatorul dvs. cel mai probabil nu are DoD-ul listat ca autoritate de certificare de încredere, astfel încât probabil veți vedea erori SSL atunci când încercați să vizitați site-ul. Pare sigur să faci acest lucru pe baza cercetărilor mele, dar nivelul tău de paranoia ar trebui să-ți guverneze acțiunile.

TENS se lansează în RAM, nu scrie nimic pe disc și creează, prin urmare, un nod final de încredere pe aproape orice computer. Rețineți că scopul TENS este de a crea un nod END de încredere; a fost creat pentru a proteja computerul la care vă conectați; nu este proiectat să te protejeze.

Există câteva versiuni diferite, dintre care două sunt disponibile publicului. Public Deluxe vine cu Libre Office, în timp ce versiunea publică standard nu. Versiunea profesională este disponibilă numai personalului guvernamental din SUA. Departamentele individuale pot solicita construcții personalizate și este singura metodă aprobată pentru a vă conecta la sistemele DoD pe echipamente neguvernamentale.

Vezi si: Care sunt cele mai bune servicii VPN Linux?

ată într-un mod special pentru a preveni orice încercare de a falsifica nivelul de securitate. În plus, Qubes oferă și o serie de instrumente de securitate suplimentare, cum ar fi criptarea discului și protecția împotriva atacurilor de tip DMA (Direct Memory Access).

Whonix – anonimatul în două părți

Whonix este un alt sistem de operare axat pe confidențialitate, dar cu un accent mai mare pe anonimat. Acesta utilizează o abordare în două părți pentru a asigura anonimatul utilizatorului. Prima parte este Whonix Gateway, care este o mașină virtuală care rulează Tor și care gestionează toate conexiunile de rețea. A doua parte este stația de lucru Whonix, care este o altă mașină virtuală care rulează sistemul de operare Whonix și care este conectată la gateway-ul Tor. Toate activitățile de navigare pe web și de lucru cu aplicații se desfășoară în stația de lucru Whonix, care este complet izolată de rețeaua de internet prin intermediul gateway-ului Tor. Acest lucru asigură că toate conexiunile de rețea sunt criptate și anonime, iar adresa IP a utilizatorului este ascunsă.

Cozi – Sistemul Amnesic Incognito Live

Cozi este un alt sistem de operare axat pe confidențialitate, dar cu un accent mai mare pe protecția datelor personale. Acesta utilizează un CD Live sau o unitate USB pentru a porni sistemul de operare, ceea ce înseamnă că nu este necesară nicio instalare pe sistemul gazdă. Cozi este proiectat să fie complet izolat de sistemul gazdă și să nu lase nicio urmă după utilizare. Acest lucru se realizează prin utilizarea unui sistem de operare amnezic, care nu stochează nicio informație pe discul dur al sistemului gazdă. În plus, Cozi utilizează Tor pentru a cripta toate conexiunile de rețea și pentru a asigura anonimatul utilizatorului.

În concluzie, există o varietate de sisteme de operare axate pe confidențialitate, fiecare cu propriile sale avantaje și dezavantaje. Sistemele de operare Qubes, Whonix și Cozi sunt doar câteva exemple de astfel de sisteme, dar există și alte opțiuni disponibile. Înainte de a alege un sistem de operare axat pe confidențialitate, este important să luați în considerare nevoile și preferințele dvs. personale și să faceți cercetări pentru a găsi cel mai bun sistem pentru dvs.

ată într-un mod special pentru a preveni orice încercare de a falsifica nivelul de securitate. În plus, Qubes oferă și o serie de instrumente de securitate suplimentare, cum ar fi criptarea discului și protecția împotriva atacurilor de tip DMA (Direct Memory Access).

Whonix – anonimatul în două părți

Whonix este un alt sistem de operare axat pe confidențialitate, dar cu un accent mai mare pe anonimat. Acesta utilizează o abordare în două părți pentru a asigura anonimatul utilizatorului. Prima parte este Whonix Gateway, care este o mașină virtuală care rulează Tor și care gestionează toate conexiunile de rețea. A doua parte este stația de lucru Whonix, care este o altă mașină virtuală care rulează sistemul de operare Whonix și care este conectată la gateway-ul Tor. Toate activitățile de navigare pe web și de lucru cu aplicații se desfășoară în stația de lucru Whonix, care este complet izolată de rețeaua de internet prin intermediul gateway-ului Tor. Acest lucru asigură că toate conexiunile de rețea sunt criptate și anonime, iar adresa IP a utilizatorului este ascunsă.

Cozi – Sistemul Amnesic Incognito Live

Cozi este un alt sistem de operare axat pe confidențialitate, dar cu un accent mai mare pe protecția datelor personale. Acesta utilizează un CD Live sau o unitate USB pentru a porni sistemul de operare, ceea ce înseamnă că nu este necesară nicio instalare pe sistemul gazdă. Cozi este proiectat să fie complet izolat de sistemul gazdă și să nu lase nicio urmă după utilizare. Acest lucru se realizează prin utilizarea unui sistem de operare amnezic, care nu stochează nicio informație pe discul dur al sistemului gazdă. În plus, Cozi utilizează Tor pentru a cripta toate conexiunile de rețea și pentru a asigura anonimatul utilizatorului.

În concluzie, există o varietate de sisteme de operare axate pe confidențialitate, fiecare cu propriile sale avantaje și dezavantaje. Sistemele de operare Qubes, Whonix și Cozi sunt doar câteva exemple de astfel de sisteme, dar există și alte opțiuni disponibile. Înainte de a alege un sistem de operare axat pe confidențialitate, este important să luați în considerare nevoile și preferințele dvs. personale și să faceți cercetări pentru a găsi cel mai bun sistem pentru dvs.

ată într-un mod special pentru a preveni orice încercare de a falsifica nivelul de securitate. În plus, Qubes oferă și o serie de instrumente de securitate suplimentare, cum ar fi criptarea discului și protecția împotriva atacurilor de tip DMA (Direct Memory Access).

Whonix – anonimatul în două părți

Whonix este un alt sistem de operare axat pe confidențialitate, dar cu un accent mai mare pe anonimat. Acesta utilizează o abordare în două părți pentru a asigura anonimatul utilizatorului. Prima parte este Whonix Gateway, care este o mașină virtuală care rulează Tor și care gestionează toate conexiunile de rețea. A doua parte este stația de lucru Whonix, care este o altă mașină virtuală care rulează sistemul de operare Whonix și care este conectată la gateway-ul Tor. Toate activitățile de navigare pe web și de lucru cu aplicații se desfășoară în stația de lucru Whonix, care este complet izolată de rețeaua de internet prin intermediul gateway-ului Tor. Acest lucru asigură că toate conexiunile de rețea sunt criptate și anonime, iar adresa IP a utilizatorului este ascunsă.

Cozi – Sistemul Amnesic Incognito Live

Cozi este un alt sistem de operare axat pe confidențialitate, dar cu un accent mai mare pe protecția datelor personale. Acesta utilizează un CD Live sau o unitate USB pentru a porni sistemul de operare, ceea ce înseamnă că nu este necesară nicio instalare pe sistemul gazdă. Cozi este proiectat să fie complet izolat de sistemul gazdă și să nu lase nicio urmă după utilizare. Acest lucru se realizează prin utilizarea unui sistem de operare amnezic, care nu stochează nicio informație pe discul dur al sistemului gazdă. În plus, Cozi utilizează Tor pentru a cripta toate conexiunile de rețea și pentru a asigura anonimatul utilizatorului.

În concluzie, există o varietate de sisteme de operare axate pe confidențialitate, fiecare cu propriile sale avantaje și dezavantaje. Sistemul de operare Qubes oferă o protecție excelentă împotriva malware-ului și a altor amenințări de securitate, în timp ce Whonix se concentrează mai mult pe anonimat. Cozi este proiectat să protejeze datele personale și să nu lase nicio urmă după utilizare. În funcție de nevoile și preferințele utilizatorului, fiecare dintre aceste sisteme de operare poate fi o alegere excelentă pentru a asigura confidențialitatea și securitatea datelor personale.