Потребителите на интернет са разглезени за избор, що се отнася до VPN услуги, но те изискват месечен абонамент, не са защитени или са просто бавни. За щастие, съществуват алтернативи. Те изискват малко повече техническо ноу-хау, но ако искате нещо направено правилно, трябва да го направите сами.

За да научите как да направите своя собствена VPN, можете да гледате видеоклипа или да прочетете статията. Обърнете внимание, че статията съдържа някои полезни команди и текст за конфигурация, които можете да копирате и поставите за ваше удобство. Update: видеото използва стара версия на easy-rsa, която вече не е налична. Когато стигнете до 8-минутната маркировка, моля, вижте тази статия за лесно конфигуриране на rsa 3.

Приготвяме се да започнем

Amazon Web Services предлага една година безплатно виртуално сървърно пространство, при условие че използвате по-малко от предварително определени количества на честотна лента, време и пространство. Дори и да надхвърлите този лимит, разходите за изпълнение на сървърно изображение в Elastic Compute Cloud на Amazon вероятно са по-малко, отколкото бихте платили за VPN абонамент.

Тук ще обясним два различни начина да използвате услугата Elastic Cloud на Amazon, наречена също EC2, за да пренасочите връзката си по избрано от вас лично местоположение: SSH тунелиране и OpenVPN. Всяка от тях има предимства и недостатъци, затова използвайте този, който ще намерите по-подходящ за вашите нужди. Независимо кой сте избрали, ще ви е необходимо следното:

- Профил в Amazon Web Services. Това изисква кредитна карта, но ще бъдете таксувани само за това, което използвате, което вероятно няма да е нищо, ако сте разумни за това, което правите.

- PuTTy, ако сте на Windows. OpenSSH чрез Cygwin е друга възможност, но открих, че е болка. Linux и Mac компютрите вече имат вградени SSH подкани в своите кутии и терминали. Ще ви трябва и програма за генериране на ключови сестри на PuTTy, PuttyGen.

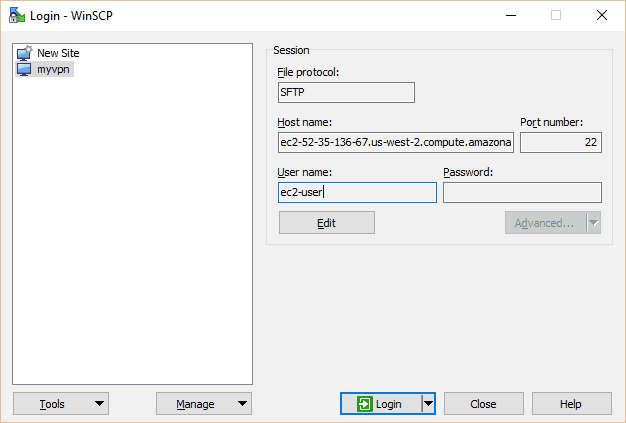

- WinSCP или еквивалентен FTP клиент за преместване на файлове между вашия локален компютър и вашия EC2 инстанция.

- Основните работни познания за командите на Unix и как сървърите работят с клиенти ще бъдат от голяма полза за отстраняване на проблеми, ако нещо не върви точно както е планирано.

- OpenVPN GUI, инсталиран на място по подразбиране и с настройките по подразбиране на вашия компютър

Настройка на AWS

След като се регистрирате за акаунт в Amazon Web Services, ето как да стартирате сървъра, който ще използваме за нашия VPN ::

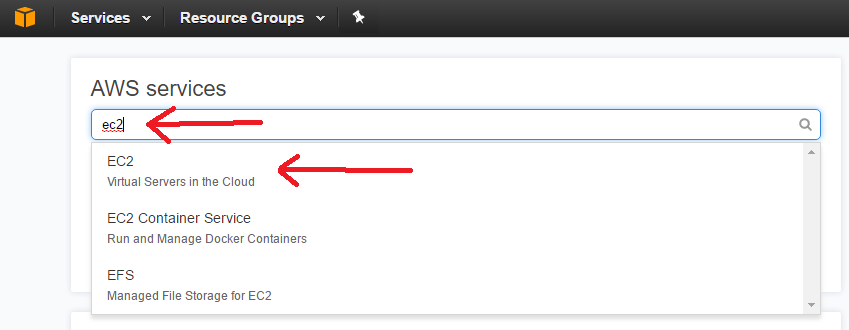

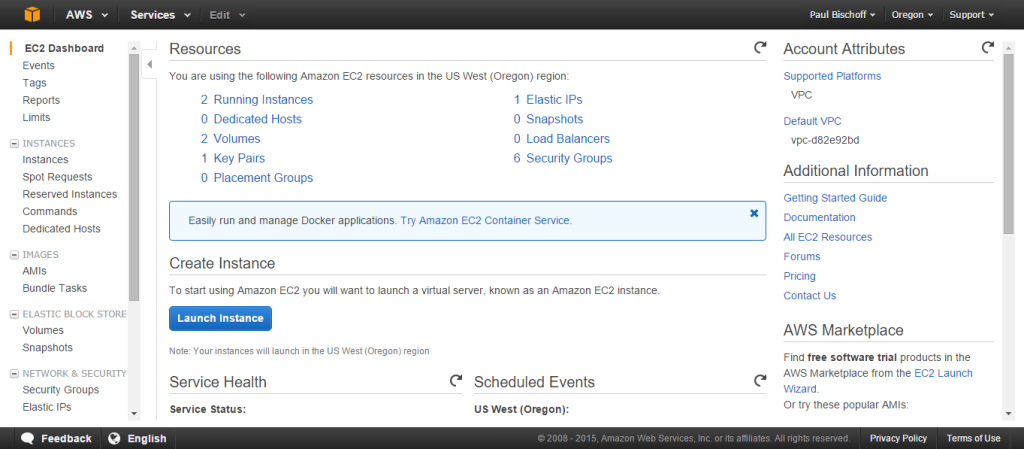

- Влезте в акаунта си в Amazon Web Service и се насочете към таблото за управление на EC2.

- В горния десен ъгъл можете да изберете местоположението, където ще настройваме вашата VPN. Щракнете върху Стартиране на инстанцията.

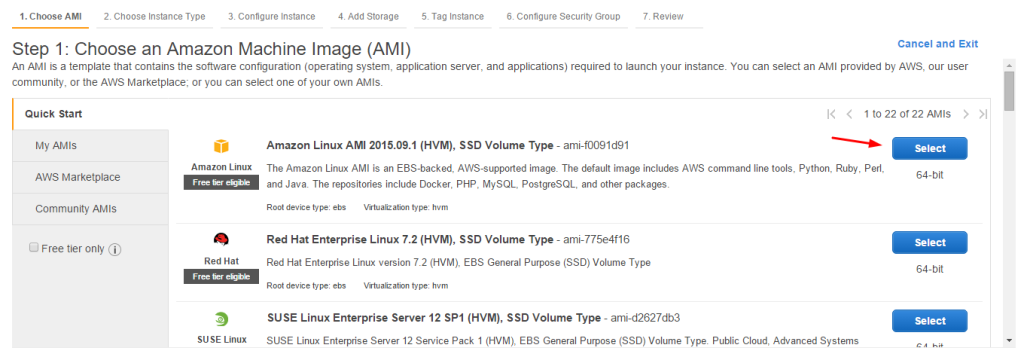

- Изберете каквото Linux AMI да е посочено като „отговарящо на свободния ред“. По време на писането на тази статия това е AMI на Amazon Linux. Преминете към следващата стъпка.

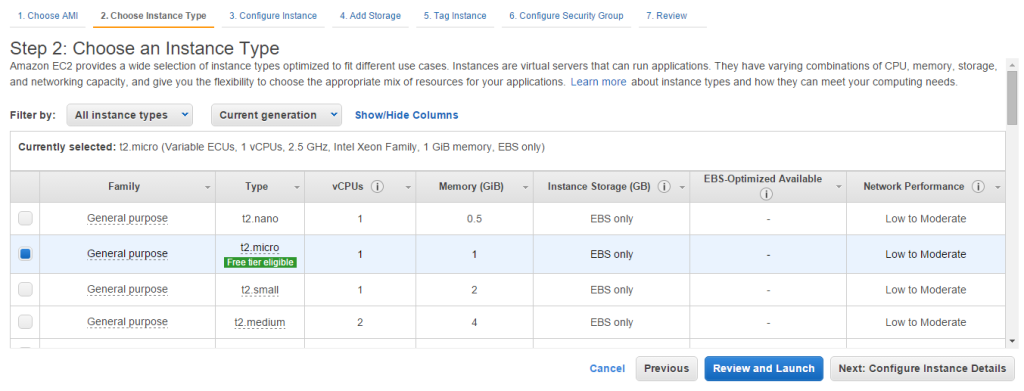

- Тук изберете екземпляр t2.micro, който също отговаря на условията за свободен ред. Кликнете върху „Преглед и стартиране“.

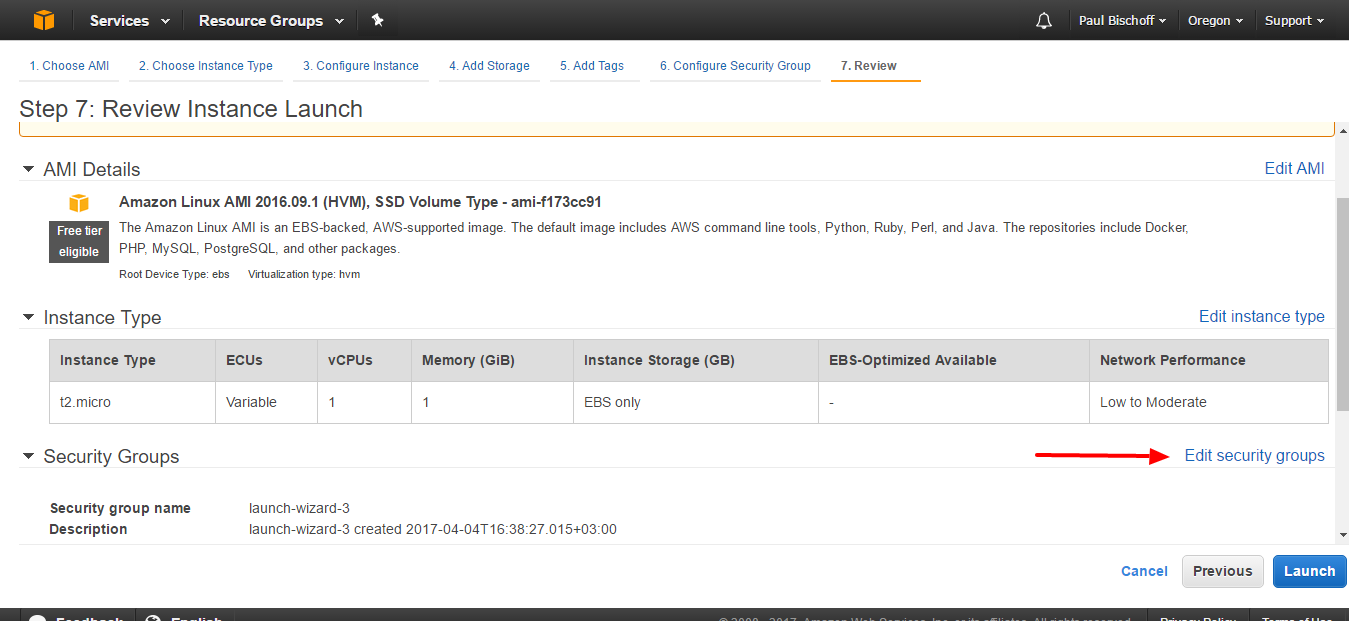

- На следващата страница щракнете Редактиране на групи за сигурност.

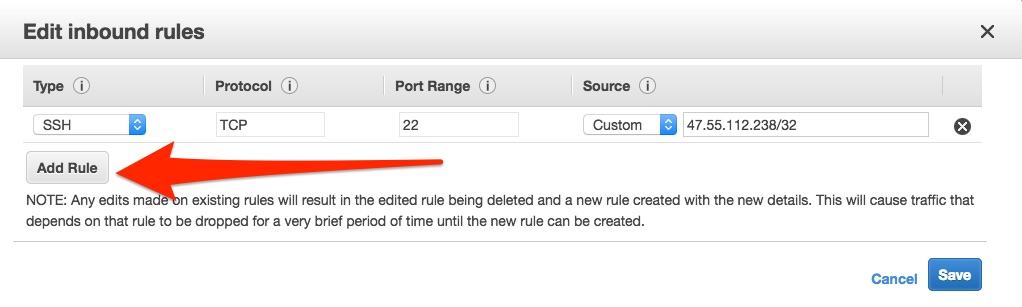

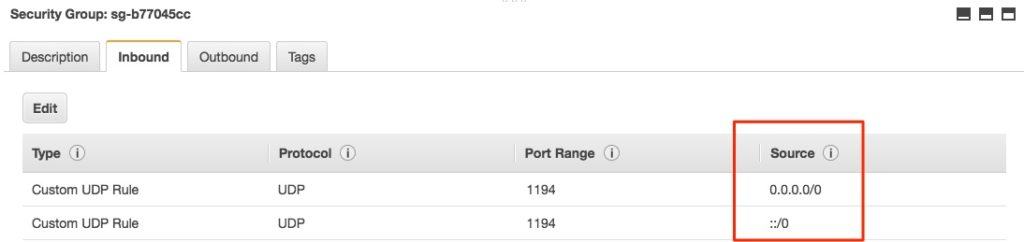

- Ще трябва да редактирате групата за сигурност, за да позволите на трафика само от вашия компютър да има достъп до VPN или прокси. Трябва да имате вече едно правило за свързване към вашия сървър чрез SSH, което ще използваме по-късно. Ще трябва да добавим друга, за да разрешим OpenVPN връзки, които използват порт 1194 по подразбиране. За простота, под Входящ щракнете върху раздела Добавете правило бутон. Нагласи Тип да се Персонализиран UDP, на Обхват на пристанището да се 1194, и източника към Навсякъде.

- Hit Запази.

- Кликнете върху „преглед и стартиране“, след това „стартиране“ на следващата страница.

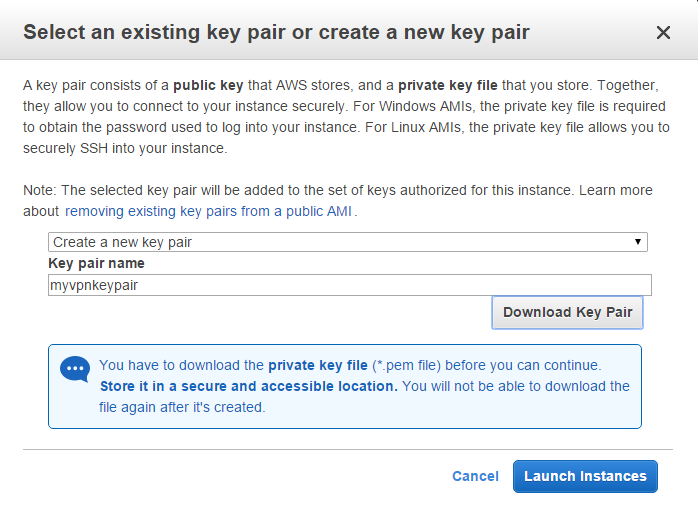

- Сега ще искате да създадете двойка ключове, която работи като парола, която ще използвате за свързване към виртуалния сървър, който създавате. Изберете „създаване на нова двойка ключове“ от падащото меню и го наречете каквото искате. Щракнете върху бутона, за да изтеглите двойката ключове. Съхранявайте го някъде на сигурно място.

- Следващата страница трябва да ви предупреди, че екземплярът се стартира. Превъртете до дъното и натиснете „Преглед на копия.“ Тук ще видите списък на всички инстанции, които сте стартирали, които, ако това е първият ви път, когато използвате EC2, ще бъде само един.

Свържете се със сървъра с PuTTy

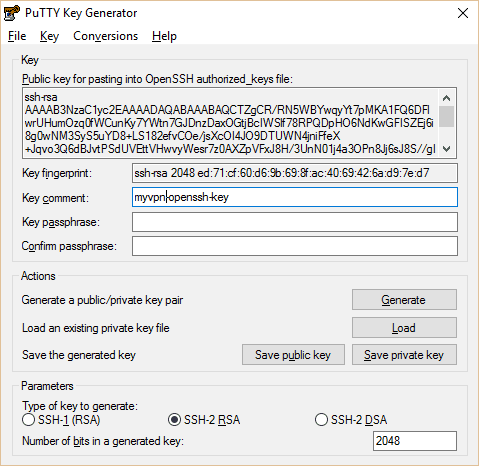

Можем да се свържем с нашия екземпляр EC2 с PuTTy, но първо ще се нуждаем от подходящ файл с ключове, за да се свържем. Когато инсталирате PuTTy, трябва да сте инсталирали и PuTTygen. Върви напред и го пусни сега. PuTTy и PuTTygen идват веднага от кутията като .exe файлове, без да е необходимо да се инсталират.

- Отворете PuTTygen, щракнете върху Зареждане.

- Отворете файла .pem с двойка ключове, който сте изтеглили преди, и го заредите в Puttygen. Ще трябва да изберете опцията за показване на всички типове файлове за .pem клавиша за показване. Натиснете „Запазване на частен ключ“. Името на файла трябва да е идентично с .pem ключа. Можете да създадете парола за частния ключ, ако искате.

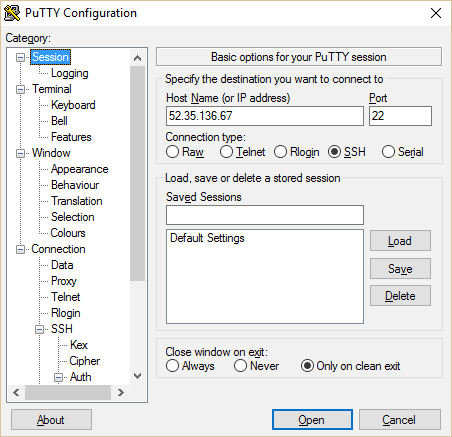

- Сега затворете от PuTTygen и отворете PuTTy. Копирайте публичния IP на вашия потребител от конзолата EC2 в PuTTy. Въведете име за сесията си и натиснете запазване.

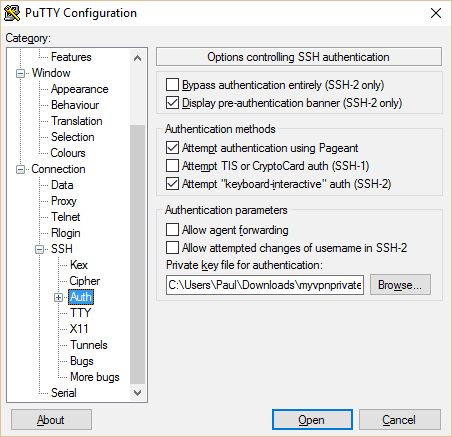

- В левия прозорец отворете „Auth“ под SSH. Кликнете върху бутона за преглед в долната част и отворете частния ключ, който току-що сте генерирали.

- Върнете се на главната страница на сесията, посочете име и запазете профила си за сесия, за да можете бързо да се свържете следващия път, когато използвате PuTTy. След това щракнете върху Отвори.

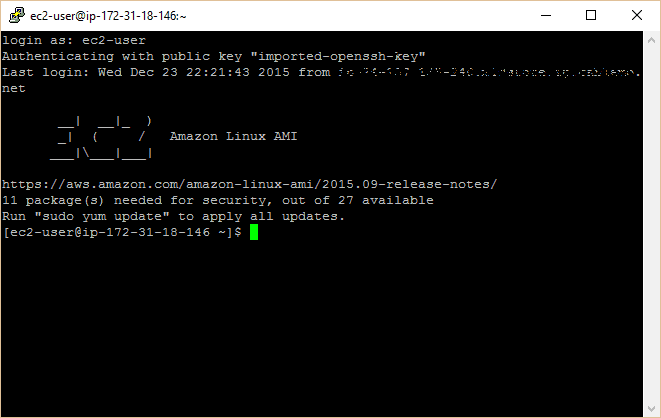

- Ще се появи подкана да ви поиска потребителско име. Това се различава според вида на сървъра, който сте настроили в началото. За Amazon Linux AMI това е „ec2-потребител“.

SSH тунелиране (незадължително)

Като начало, ние просто ще пренасочим уеб трафик чрез инстанцията, която създадохме с помощта на SSH тунелиране и прокси. Това е бърз и мръсен начин за заобикаляне на защитна стена или географско заключване. Той не е много VPN – той е най-добрият за лек уеб трафик и няма да работи с всичко – но е много по-просто да настроите. въпреки това, настройката на SSH тунелиране е напълно незадължителна, така че не се колебайте да преминете към следващия раздел.

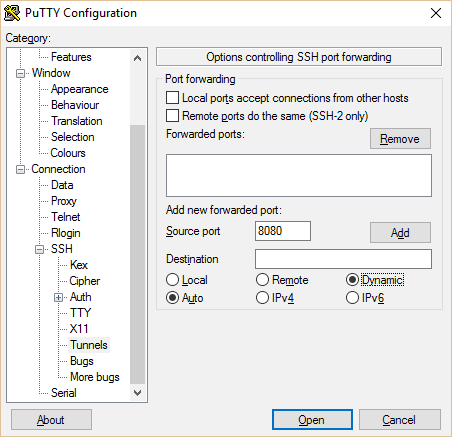

Отворете PuTTy и отидете до Тунели с болка вляво. Добавете порт 8080 с избран Auto и Dynamic. Върнете се на страницата „Сесия“ и натиснете „Запиши отново“, за да не е нужно да правите всичко това отново. След това щракнете върху Отвори.

Сега сте свързани със сървъра си, но все още трябва да насочите трафика на уеб браузъра си през него. Ако използвате Firefox, това може да стане в настройките на вашия браузър. Ако използвате Chrome, изтеглете разширението Proxy Switchy. Ако предпочитате да създадете напълно функциониращ VPN, а не просто прокси за вашия браузър, преминете към следващия раздел сега.

В Firefox:

- Отидете на Инструменти > Настроики > напреднал > мрежа > Връзка > Настройки > Ръчна конфигурация на прокси

- Задайте SOCKS Host като 127.0.0.1 и порта като 8080 (или каквото и да настроите на тунелния порт на PuTTy).

- Щракнете върху OK, за да запазите

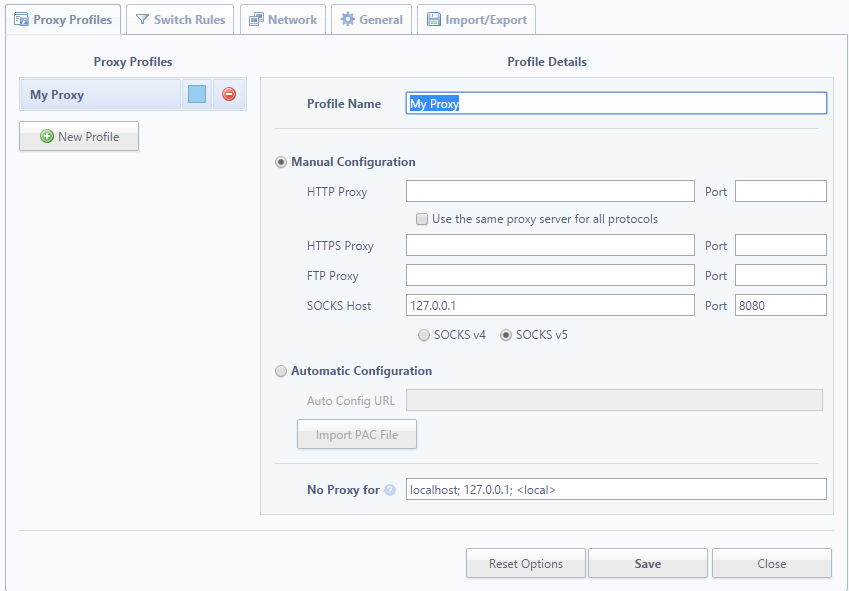

В Chrome Proxy Switchy

- Страница за настройка трябва да се появи веднага след като инсталирате разширението или щракнете върху иконата в горния десен ъгъл на Chrome и щракнете върху Опции.

- Име на профила каквото ви харесва. Под ръчна конфигурация задайте хоста на SOCKS на 127.0.0.1 и порта на 8080 (или каквото настроите порта на тунела в PuTTy. Оставете всичко останало празно.

- Натиснете Save, след което щракнете върху иконата, за да изберете вашия прокси профил.

Voila! Трафикът на вашия браузър вече се изпълнява чрез вашия екземпляр EC2. Това ще работи добре за основното сърфиране, но някои уебсайтове може да се сблъскат с проблеми, а приложения, различни от вашия уеб браузър, все още ще използват директната връзка. За да създадете пълноценен VPN, който пренасочва целия ви интернет трафик, прочетете нататък.

Настройте OpenVPN на сървъра и клиента

OpenVPN е безплатен инструмент с отворен код, който ще ви позволи да стартирате пълноценен VPN чрез вашия екземпляр Amazon EC2. Това означава, че целият ви интернет трафик минава през него, а не само трафика на вашия уеб браузър като проксито по-горе. Настолни програми като Steam или Spotify работят по-добре с този подход.

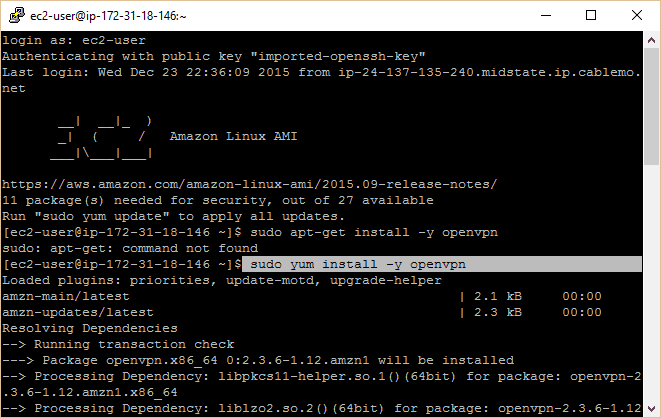

Свържете се с вашия екземпляр EC2 с помощта на PuTTy според инструкциите по-горе. Трябва да имате команден ред пред себе си, който казва Amazon Linux AMI. Изпълнете следните команди (въведете или ги копирайте / поставете и натиснете Enter):

sudo yum install -y openvpn

sudo modprobe iptable_nat

ехо 1 | sudo tee / proc / sys / net / ipv4 / ip_forward

sudo iptables -t nat -A ИЗПЪЛНЕНИЕ -s 10.4.0.1/2 -o eth0 -j MASQUERADE

sudo iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

Само бърза бележка тук. Може би сте забелязали на екрана, че неправилно се опитах да изтегля и инсталирам OpenVPN, използвайки командата „apt-get“ вместо „yum“. Някои други версии на Linux все още използват apt-get, така че ако yum не работи за вас, опитайте вместо това тази команда:

sudo apt-get install -y openvpn

Куп текст ще мига в командния ред, докато инсталира OpenVPN. Останалите три команди създават пренасочване на IP, което е необходимо, за да работи VPN.

Метод №1: Настройка на PKI удостоверяване с easy-rsa (препоръчително)

В оригиналната версия на този урок, ние настроихме OpenVPN със статично криптиране и .ovpn файл. Въпреки че това работи, то позволява само едно устройство да бъде свързано наведнъж и фактът, че използвате някога само един ключ, означава, че е по-малко защитен. Сега препоръчваме на читателите да използват easy-rsa за настройка на автентичността, която е по-сигурна и позволява едновременно свързване на всякакъв брой устройства. Ако обаче искате старата версия със статично криптиране, преминете към нея, като щракнете тук.

Актуализация през май [year] г. Тази статия е актуализирана за използване с easy-rsa 3.

OpenVPN и настройка на сървъра на easyrsa

В идеалния случай бихте генерирали всички нужни ключове и сертификати на отделно устройство от VPN сървъра за максимална сигурност. Това обаче може да бъде доста досадно, така че ние просто ще генерираме както клиентски, така и сървърни идентификационни данни на сървъра, след което ще преместим от там файловете, където ни трябват..

- Easy-rsa не е наличен в списъка с пакети по подразбиране yum, така че ще трябва да разрешим EPEL repo да го инсталира. Въведете следното в терминала PuTTy и натиснете Enter:

- sudo yum инсталирайте easy-rsa -y –enablerepo = epel

- Направете директна директория rsa във вашата директория за инсталиране на OpenVPN. Копирайте файловете от вашата лесна инсталация на rsa (най-новата версия е 3.0.3 от момента на писане) в новата директория:

- sudo mkdir / etc / openvpn / easy-rsa

cd / etc / openvpn / easy-rsa

sudo cp -Rv /usr/share/easy-rsa/3.0.3/*

- sudo mkdir / etc / openvpn / easy-rsa

- Сега сме готови да създадем нашия сертификат. Започнете с инициализиране на нова директория PKI (инфраструктура с публичен ключ), след което изградете ключ за управление на сертификат.

- судо ./easyrsa init-pki

судо ./easyrsa build-ca

- судо ./easyrsa init-pki

- Въведете парола за PEM. Това не е задължително, но се препоръчва. Ако някой се захване за вашия CA по някакъв начин, той няма да може да създаде ключове или да подпише сертификати без паролата.

- Ще бъдете подканени да въведете общо име. Наречете го каквото искате или просто ударете Въведете за да го оставите като стойност по подразбиране.

- След това ще генерираме ключ Diffie-Hellman, който осигурява перфектна секретност напред:

- судо ./easyrsa gen-dh

- Тази команда може да отнеме известно време. Той ще генерира файл, наречен dh.pem. След като приключим, преминаваме към идентификационните данни на сървъра. За удобство няма да защитим тези пароли, но със сигурност сте добре дошли, ако искате още по-строга сигурност.

- sudo ./easyrsa gen-req nopass сървър

- Hit Въведете да оставим общото име като сървър. След като двойката ключове се генерира, подпишете сертификата:

- sudo ./easyrsa sign-req server server

- Тип да за да потвърдите и въведете вашата парола за CA, ако сте я задали по-рано.

- Сега ще настроим клиента. Отново няма да зададем парола за това, но вие сте добре дошли. Обърнете внимание, че ако искате да конфигурирате автоматизирано стартиране на VPN, най-добре е да не задавате парола.

- ./ easyrsa gen-req client nopass

- Hit Въведете да оставим общото име като клиент. Сега го подпишете:

- sudo ./easyrsa sign-req клиент клиент

- Тип да за да потвърдите и въведете вашата парола за CA, ако сте задали такава.

- След това ще генерираме TLS ключ за перфектна секретност напред в OpenVPN, което гарантира, че данните от миналата сесия не могат да бъдат дешифрирани, дори ако нападателят получи власт на нашия частен ключ.

- cd / etc / openvpn

openvpn –genkey –secret pfs.key

- cd / etc / openvpn

- Вече генерирахме всички файлове с идентификационни данни, от които се нуждаем. След това ще създадем конфигурационен файл на сървъра на OpenVPN. Вече имаме написано за вас по-долу, така че всичко, което трябва да направите, е да копирате и поставите, ако сте следвали от самото начало. Започнете, като отворите директорията OpenVPN и създадете нов файл:

- cd / etc / openvpn

sudo nano server.conf

- cd / etc / openvpn

- Вече сте в редактора за нано текст. Копирайте и поставете следната конфигурация, след което натиснете CTRL + O Да запазя, Въведете за потвърждение и CTRL + X за излизане. (Съвет: можете да поставите текст от клипборда си в PuTTy, само като щракнете с десния бутон на мишката)

- порт 1194

прото udp

dev tun

ca /etc/openvpn/easy-rsa/pki/ca.crt

cert /etc/openvpn/easy-rsa/pki/issued/server.crt

ключ /etc/openvpn/easy-rsa/pki/private/server.key

dh /etc/openvpn/easy-rsa/pki/dh.pem

шифър AES-256-CBC

auth SHA512

сървър 10.8.0.0 255.255.255.0

тласък "redirect-gateway def1 bypass-dhcp"

тласък "dhcp-опция DNS 8.8.8.8"

тласък "dhcp-опция DNS 8.8.4.4"

ifconfig-pool-persist ipp.txt

keepalive 10 120

комп-lzo

задържи ключ

задържи-голяма бъчва

статус openvpn-status.log

log-append openvpn.log

глагол 3

TLS-сървър

tls-auth /etc/openvpn/pfs.key

- порт 1194

- Сега сървърът е конфигуриран. Просто трябва да стартираме OpenVPN. Ще го стартираме като услуга, така че дори след като затворите PuTTy, той ще продължи да работи, докато сървърът не бъде изключен или ръчно прекратите услугата.

- sudo услуга openvpn старт

Редактиране: Някои читатели посочиха, че VPN сървърите им спират да работят след рестартиране или поддръжка на сървър. Това се случва от време на време с случаи на микро ниво EC2. За да предотвратим това, в секцията за коментари ще използваме команда и баш скрипт от любезното съдействие на Мат Дойл. Започнете с тази команда:

sudo chkconfig openvpn на

Докато все още сте в etc / openvpn, използвайте nano server.sh за да създадете нов текстов файл и да поставите следното в него:

#! / Хамбар / од

ехо 1 | sudo tee / proc / sys / net / ipv4 / ip_forward

sudo iptables -t nat -A ИЗПЪЛНЕНИЕ -s 10.4.0.1/2 -o eth0 -j MASQUERADE

sudo iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

полза CTRL + O да спаси и CTRL + X за излизане.

Командата ще гарантира, че OpenVPN стартира, когато сървърът се стартира, а скриптът ще гарантира, че необходимите маршрути са настроени в iptables, за да позволят OpenVPN трафик.

OpenVPN и настройка на клиент на easyrsa

Сега, когато сървърът е конфигуриран, трябва да настроим клиента. За целта ще трябва да преместим необходимия сертификат и ключови файлове от нашия сървър на клиентското ни устройство. Тъй като PuTTy все още е отворен и работи като root, първо трябва да променим разрешенията за тези файлове, така че да имаме достъп до тях. Също така ще ги поставим на едно място, за да улесним нещата.

- За достъп до някои от тези файлове ще трябва да бъдем root потребител. За да направите това, въведете:

- судо су

- Това ще ви направи root потребител и ще ви предостави административни привилегии. Сега въведете следните команди. Последната команда понижава необходимите разрешения за достъп до тези файлове. Имайте предвид, че е важно да ги промените обратно, когато приключите.

- cd / etc / openvpn

mkdir ключове

cp клавиши pfs.key

cp /etc/openvpn/easy-rsa/pki/dh.pem ключове

cp /etc/openvpn/easy-rsa/pki/ca.crt ключове

cp /etc/openvpn/easy-rsa/pki/private/ca.key клавиши

cp /etc/openvpn/easy-rsa/pki/private/client.key клавиши

cp /etc/openvpn/easy-rsa/pki/issued/client.crt ключове

chmod 777 *

- cd / etc / openvpn

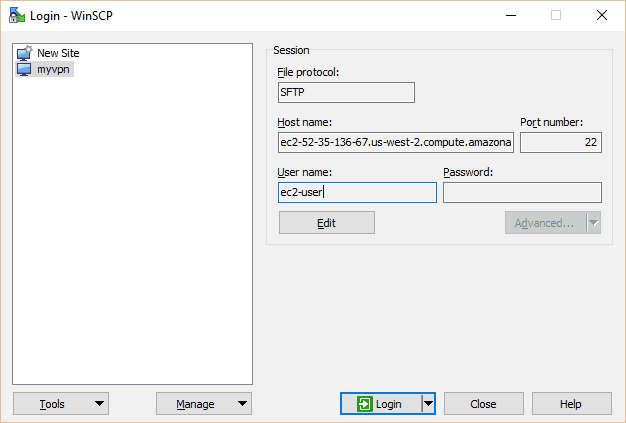

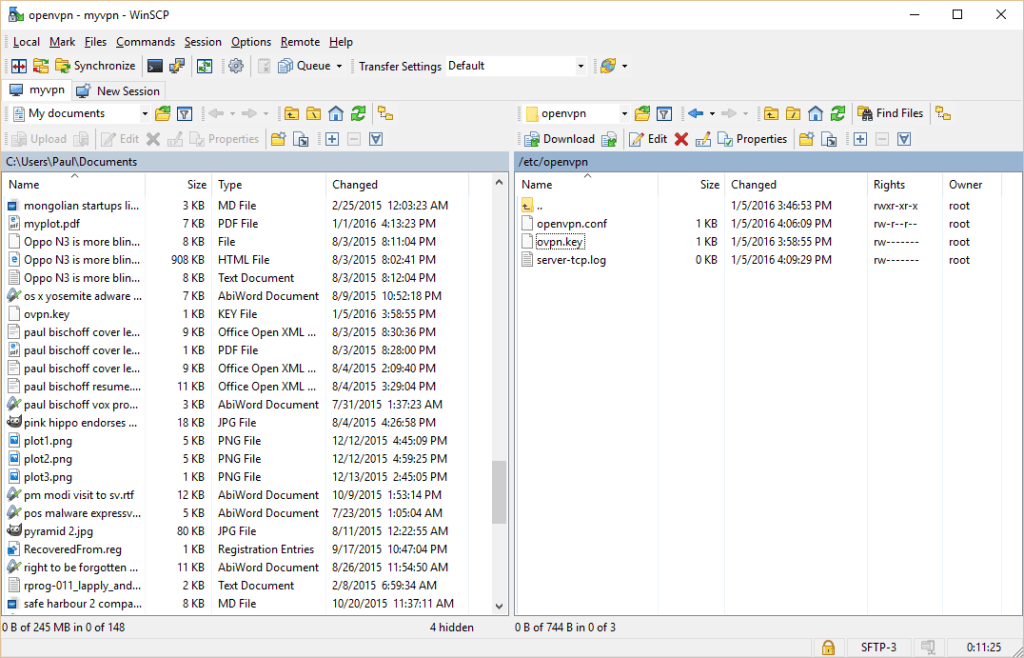

- За да премахнем файловете на нашия сървър и на нашия компютър, ще използваме безплатна програма, наречена WinSCP. Просто използвайте опциите за инсталиране по подразбиране. След като направите това, трябва да се появи прозорец, който да ви подкани да импортирате данните за удостоверяване на вашия сървър от PuTTy. Изберете тази, която направихме по-горе, и продължете.

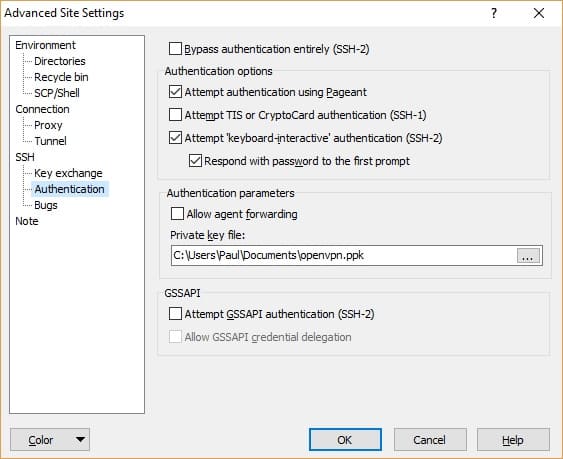

- Изберете myvpn (или каквото сте нарекли вашите) и натиснете бутона Edit. Напишете в EC2 потребител под потребителско име. Кликнете върху Вход.

- Ако това не е първият ви път с WinSCP, можете да зададете .ppk файла, който сте използвали в PuTTy, като щракнете върху редактиране и напреднал. Отиди SSH > заверка > Файл с частен ключ и отидете до вашия PPK файл.

- В полето за име на хост на главната страница можете да въведете IP адрес или домейн на вашия EC2 инстанция. Не забравяйте да запазите настройките си, след което натиснете Влизане.

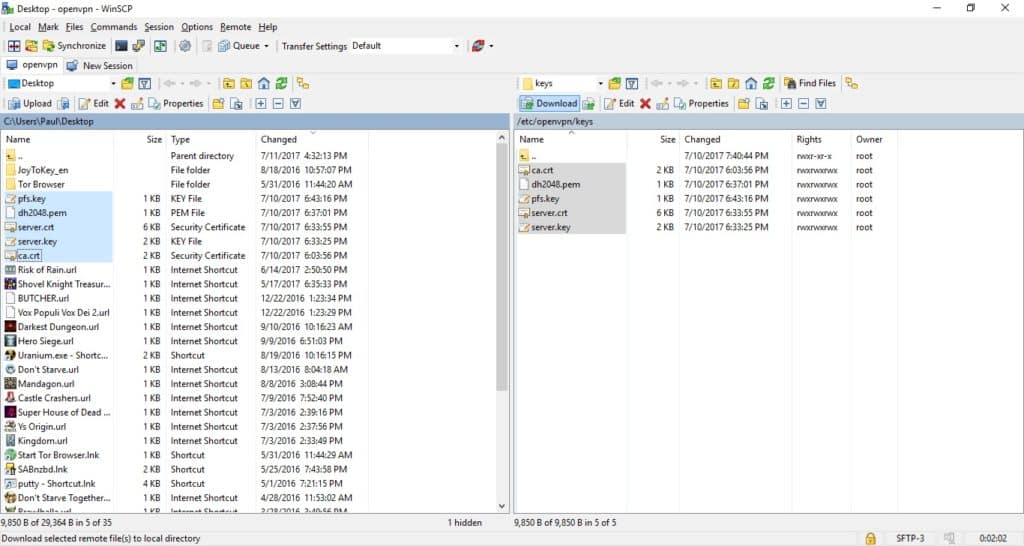

- В десния прозорец отворете директорията, съдържаща вашите ключови файлове, в този случай / и т.н. / OpenVPN / ключове

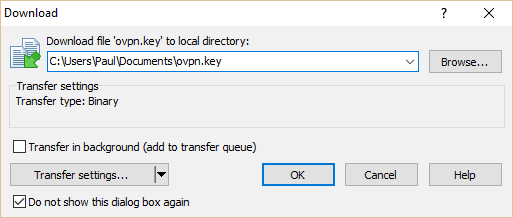

- Маркирайте шестте файла, от които се нуждаете: client.crt, client.key, ca.crt, dh.pem, pfs.key, и ca.key (не се показва поради актуализация на статията). Ударете зеленото Изтегли бутон. Всъщност няма значение къде отиват в левия прозорец, стига да нямате нужда от администраторски права за достъп до него. Поставяме файловете на работния ни плот за простота. Ще искате обаче да съхраните файла ca.key на сигурно място, като например USB устройство.

- Последният свободен край, който трябва да свържем, е премахване на файла ca.key от сървъра. CA или сертификатният орган се използва за подписване на клиентски сертификати и, ако някога е компрометиран, никога повече не можете да се доверите на сертификати, издадени от този CA. Въпреки че не е необходимо VPN да работи, горещо препоръчваме да го направите, особено ако не сте задали парола за СА. Уверете се, че сте всички ключове и сертификати за всяко устройство, което искате да свържете, преди да премахнете файла. Ако искате да добавите още по-късно, ще трябва да преместите файла ca.key обратно на сървъра.

- След като клавишът CA безопасно се съхранява някъде различно от сървъра, отидете в PuTTy и премахнете както оригиналния ca.key, така и копието, което направихме от сървъра:

- sudo rm /etc/openvpn/easy-rsa/pki/private/ca.key

sudo rm /etc/openvpn/keys/ca.key

- sudo rm /etc/openvpn/easy-rsa/pki/private/ca.key

- След като файловете се изтеглят, трябва да възстановим по-строгите им разрешения на сървъра, така че не само всеки да има достъп до тях. Обратно в PuTTy:

- cd / etc / openvpn / клавиши

sudo chmod 600 *

- cd / etc / openvpn / клавиши

- На вашия компютър изрежете и поставете тези пет файла от мястото, където сте ги изтеглили в папката си с конфигурация на OpenVPN. В този случай това е C: // Програмни файлове // OpenVPN // config.

- И накрая, трябва да създадем клиентски конфигурационен файл. Отворете любимия си редактор на обикновени текстове (Notepad работи отлично), като щракнете с десния бутон и изберете Изпълни като администратор и поставете следната конфигурация, замествайки YOUR.EC2.INSTANCE.IP с IP адреса на вашия EC2 инстанция:

- клиент

dev tun

прото udp

дистанционно YOUR.EC2.INSTANCE.IP 1194

ca ca.crt

cert client.crt

ключ client.key

tls-версия-мин 1.2

tls-шифър TLS-ECDHE-RSA-WITH-AES-128-GCM-SHA256: TLS-ECDHE-ECDSA-WITH-AES-128-GCM-SHA256: TLS-ECDHE-RSA-WITH-AES-256-GCM-SHA384 : TLS-DHE-RSA-С-AES-256-CBC-SHA256

шифър AES-256-CBC

auth SHA512

резолюция-повторен безкрайност

auth-retry none

nobind

задържи ключ

задържи-голяма бъчва

ns-cert тип сървър

комп-lzo

глагол 3

TLS-клиент

tls-auth pfs.key

- клиент

- Това е конфигурационен файл на Windows за OpenVPN GUI, така че ще го запишем като client.ovpn. Други клиенти на OpenVPN могат да използват разширението .conf вместо това. Независимо от случая, уверете се, че текстовият редактор не добавя разширението .txt след запазване. Запишете го на същото място като вашия ключ и сертификационни файлове: C: \\ Program Files \\ OpenVPN \\ config

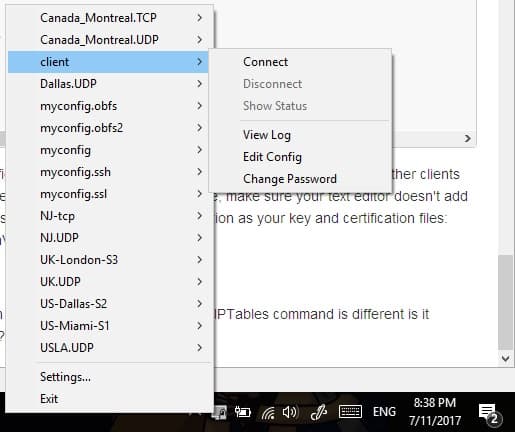

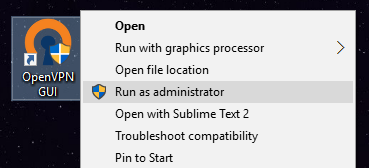

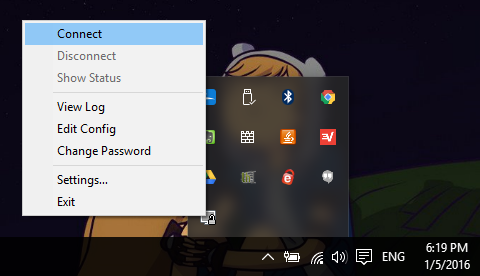

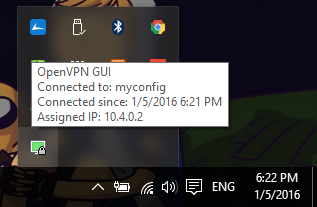

- Сега стартирайте OpenVPN GUI в режим на администратор, като щракнете с десния бутон върху него и изберете Изпълни като администратор. Щракнете с десния бутон върху иконата в системната област и се свържете с клиент конфигурация, която току-що настроихме. Екранът на състоянието с много текст ще мига по екрана и тогава иконата ще стане зелена.

Честито! Вече сте свързани с домашния си VPN.

Метод №2: Статично криптиране (по-лесно, но не се препоръчва)

По този метод ще създадем споделен ключ за удостоверяване. Това е нещо като файл, който действа като парола. По-лесно е да настроите, но позволява само едно устройство да бъде свързано към VPN по всяко време и е по-малко защитено от метода easy-rsa по-горе.

- В PuTTy Type въведете следните команди и натиснете Enter:

- cd / etc / openvpn

sudo openvpn –genkey –secret ovpn.key

- cd / etc / openvpn

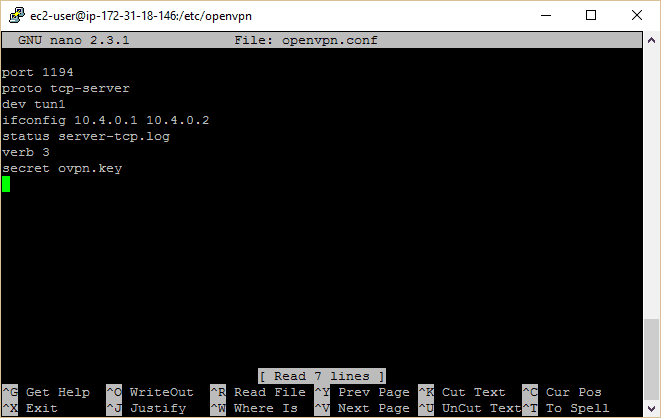

- Сега ще създадем конфигурационен файл на сървъра за нашия VPN. Въведете следната команда, за да създадете празен текстов файл в много основен текстов редактор вътре в терминала:

- sudo nano openvpn.conf

- Въведете следната конфигурация. Можете да намерите още опции на уебсайта на OpenVPN, ако искате да си поиграете с това по-късно, но не забравяйте да знаете какво правите първо.

- порт 1194

proto tcp-сървър dev tun1

ifconfig 10.4.0.1 10.4.0.2

статус сървър-tcp.log

глагол 3

таен ovpn.key

- порт 1194

- Сега натиснете CTRL + O (това е буквата „O“ не е нула) и натиснете Enter, за да запазите файла. След това натиснете CTRL + X, за да излезете от текстовия редактор. Върнете се в командния ред, време е да стартирате OpenVPN:

- sudo услуга openvpn старт

- След това трябва да вземем споделения ключ от сървъра до вашия локален компютър. Първо трябва да променим разрешенията за този файл, за да можем да получим достъп до него със следната команда:

- sudo chmod 777 ovpn.key

- Ако в даден момент случайно затворите PuTTy или той просто се откача, можете да се върнете към вашата отворена директория за инсталиране на VPN, след като се свържете отново с тази команда:

- cd / etc / openvpn

- За да направите това възможно най-лесно, изтеглете и инсталирайте това безплатно приложение, WinSCP (Mac потребителите ще трябва да намерят друг FTP клиент. Не се притеснявайте, има ги много). Просто използвайте опциите за инсталиране по подразбиране. След като направите това, трябва да се появи прозорец, който да ви подкани да импортирате данните за удостоверяване на вашия сървър от PuTTy. Изберете тази, която направихме по-горе, и продължете.

- Изберете myvpn (или каквото сте нарекли вашите) и натиснете бутона Edit. Въведете „ec2-потребител“ под потребителско име. Кликнете върху Вход.

- Сега можете да местите файлове между вашия EC2 сървър на потребител и вашия локален компютър. В панела от дясната страна навигирайте нагоре, доколкото можете, след това отидете на etc / openvpn. Тук ще намерите файла ovpn.key, от който се нуждаем. Щракнете и го плъзнете в папката по ваш избор, но не забравяйте къде сте го поставили, тъй като ние ще искаме да го преместим по-късно.

- Сега, когато имате ключа, трябва да приложим отново старите разрешения, така че не само някой да може да го вземе. Обратно в терминала си PuTTy, въведете:

- sudo chmod 600 ovpn.key

- Време е да изтеглите клиента и графичния интерфейс на OpenVPN за вашия локален компютър. Отидете на страницата за изтегляне на OpenVPN и изберете подходящата версия за вашата операционна система. Инсталирайте го с настройките по подразбиране.

- Стартирайте OpenVPN и той трябва да се появи като икона в системната ви област. Отворете File Explorer и отидете до мястото, където сте инсталирали OpenVPN, вероятно в папката на Program Files. Преместете файла opvn.key, който изтеглихме от сървъра, в папката config, намерена тук (C: / програмни файлове / OpenVPN / config … ако сте използвали инсталационната директория по подразбиране в Windows).

- След това трябва да създадем конфигурационен файл за локалната машина, за да съответства на този, който направихме на нашия сървър. Отворете Notepad и залепете следното, като замените IP адреса след „отдалечен“ с IP на вашата EC2 инстанция (ако сте го забравили, намерете го във вашата конзола AWS под EC2 инстанции). Също така, проверете отново дали пълният път на файла, сочещ вашия ключ, е правилен.

- прото tcp-клиент

отдалечен

порт 1194

dev tun

тайна "C: \\ Program Files \\ OpenVPN \\ config \\ ovpn.key"

пренасочване-шлюз def1

ifconfig 10.4.0.2 10.4.0.1

- прото tcp-клиент

- Запишете го като myconfig.ovpn (уверете се, че текстовият ви редактор не го добави като myconfig.ovpn.txt по грешка) в папката config на вашата инсталация на OpenVPN, на същото място като файла ви opvn.key.

- Щракнете с десния бутон върху иконата OpenVPN в системната област и щракнете върху Изход, за да излезете. Сега го стартирайте отново – или от пряк път на работния плот, или от папката Program Files – но този път използвайте десен бутон и натиснете „Стартирай като администратор“. Ако не стартирате OpenVPN като администратор в Windows, вероятно няма да работи.

- Щракнете с десния бутон върху иконата на системната област и щракнете върху Свързване. OpenVPN GUI трябва да се появи, като ви показва състоянието на връзката. Ако приемем, че работи, иконата на системната лента ще стане зелена. Отидете в Google и напишете „Какъв е IP адресът ми?“ И той трябва да върне IP адреса на вашия потребителски модел Amazon EC2.

Поздравления, току-що направихте собствен VPN!

Допълнителни бележки

Ако искате да защитите вашата VPN от проверка на дълбоки пакети, техника, използвана от цензурни режими в места като Китай и Сирия за блокиране на OpenVPN връзки, вижте нашия урок за настройка на Obfsproxy. Имайте предвид, че този урок е написан като своеобразно продължение на по-стария метод №2 в тази статия, така че ако сте използвали easy-rsa, той ще изисква някаква допълнителна конфигурация.

Не забравяйте да поддържате честотната си лента в границите на свободните нива на Amazon. Най-лесният начин да направите това е да щракнете с десния бутон върху вашия инстанция в конзолата AWS и кликнете върху връзката „Добавяне / редактиране на аларми“. Можете да настроите вашия сървър да спре или дори да прекрати след няколко часа бездействие. Безплатното ниво позволява 750 часа на месец (което обхваща целия месец), така че не е необходимо да го правите. Тези потребители, които са изминали първоначалната си безплатна година на обслужване или правят повече със своя сървър, обаче, могат да предотвратят ненужни такси за неизползвано сървърно време.

Някъде в този урок, вероятно нещо ще се обърка за вас. Ако наистина искате VPN, но не желаете да правите справедлив дял от отстраняването на проблеми, вероятно е най-добре да изберете платна VPN услуга. Те също така ви позволяват да канализирате своя интернет трафик през множество географски местоположения, докато екземплярът EC2 е ограничен до само един. Вижте нашите VPN отзиви тук!

Хардкодиране на DNS сървъри във вашата VPN

Ако трябва да зададете конкретни DNS сървъри, които да се използват с вашата VPN, има няколко възможности.

За да „натиснете“ DNS сървъра към клиента, добавете този ред към конфигурацията на сървъра. Това ще се отрази на всички устройства, които се свързват към вашата VPN (включени са котировки):

тласък "dhcp-опция DNS 45.56.117.118"

Освен това можете да зададете DNS в конфигурация на отделен клиент, като използвате:

dhcp-опция DNS 45.56.117.118

В тези примери използвах обществен DNS сървър на OpenNIC с анонимна регистрация, разположен в САЩ. Можете да намерите OpenNIC сървър в избраната от вас страна и да филтрирате по функции като анонимна регистрация и DNSCrypt тук.

Специални благодарности към блога на Dctr Watson, който се опитах като ресурс при писането на тази статия.

Джон Уотсън (няма връзка, мисля) допринесе за тази статия.

онализирам тази статия за създаване на собствена VPN услуга и смятам, че е много полезна за тези, които искат да се защитят онлайн, но не искат да плащат за месечен абонамент. Въпреки че изисква малко повече техническо ноу-хау, статията предоставя ясни инструкции за създаване на VPN с помощта на Amazon Web Services. Също така, авторът предупреждава за старата версия на easy-rsa във видеото и предлага алтернативен начин за конфигуриране на rsa 3. В крайна сметка, тази статия е много полезен ресурс за онези, които искат да създадат своя собствена VPN услуга.

онализирам тази статия за създаване на собствена VPN услуга и смятам, че е много полезна за тези, които искат да се защитят онлайн, но не искат да плащат за месечен абонамент. Въпреки че изисква малко повече техническо ноу-хау, статията предоставя ясни инструкции за създаване на VPN с помощта на Amazon Web Services. Също така, авторът предупреждава за старата версия на easy-rsa във видеото и предлага алтернативен начин за конфигуриране на rsa 3. В крайна сметка, тази статия е много полезен ресурс за онези, които искат да създадат своя собствена VPN услуга.

онализирам тази статия за създаване на собствена VPN услуга и смятам, че е много полезна за тези, които искат да се защитят онлайн, но не искат да плащат за месечен абонамент. Въпреки че изисква малко повече техническо ноу-хау, статията предоставя ясни инструкции за създаване на VPN с помощта на Amazon Web Services. Също така, авторът предупреждава за стара версия на easy-rsa във видеото и предлага алтернативен метод за конфигуриране на rsa 3. В крайна сметка, тази статия е много полезен ресурс за онези, които искат да създадат своя собствена VPN услуга.