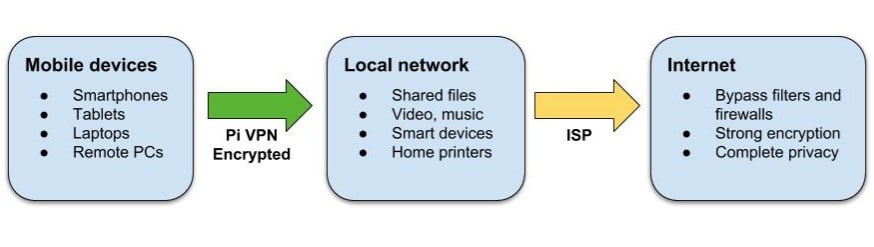

Пускането на собствен VPN сървър е чудесен начин да увеличите мобилната си сигурност и да получите достъп до вашата локална мрежа от интернет, но те са известни трудно за настройване. Pi VPN превръща Raspberry Pi в евтин, ефективен VPN сървър, използвайки ръководство за инсталиране, което върши по-голямата част от тежката работа за вас.

Ще можете да заобиколите филтри за уебсайтове по време на работа или училище и лесно да се свързвате с устройства в домашната си мрежа като файлови сървъри или принтери. И само с няколко допълнителни стъпки можете да активирате криптирането от край до край и да стартирате целия си мобилен интернет чрез защитен и анонимен тунел.

Какво е Pi VPN?

Pi VPN е лек OpenVPN сървър, предназначен да работи на Raspberry Pi 2 или 3. Той ви дава достъп до вашата домашна мрежа чрез защитена връзка през интернет. Като включите Raspberry Pi във вашия рутер, той действа донякъде като мост между мобилните устройства и вашата мрежа.

Можете да използвате Pi VPN за:

- Достъп до вашите файлове, музика и филми отвсякъде

- Шифровайте мобилната си интернет връзка

- Печатайте на домашните си принтери от вашия лаптоп

- Заобикаляйте защитните стени и ограниченията за уебсайтове по време на работа и в чужбина

- Скрийте мобилния си IP адрес

- Свържете се с домашните си камери и смарт устройства

Ако откриете, че препращате много услуги чрез вашия рутер, домашната VPN връзка е по-сигурна алтернатива. Всеки порт, който препращате, е тунел, който някой, някъде би могъл да използва, за да влезе в мрежата ви. Pi VPN отваря само един порт и използва силно криптиране, за да запази вашата LAN защита.

Избор на VPN доставчик

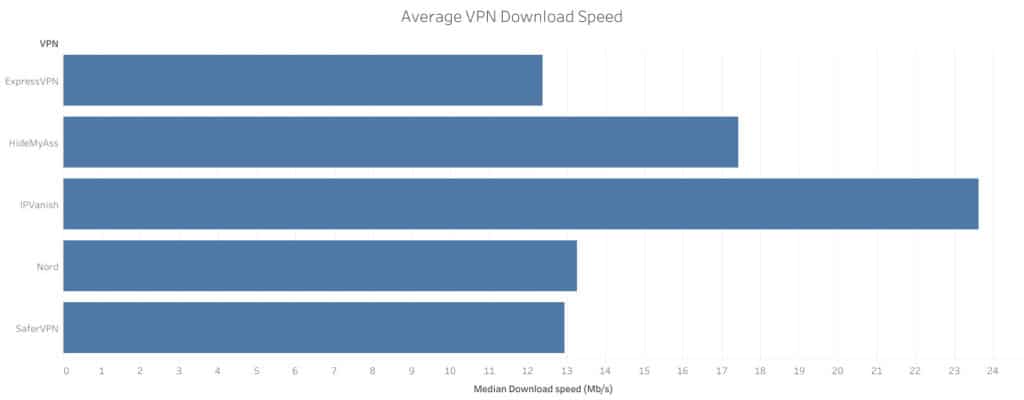

Един от най-важните решения, преди дори да започнете този проект, е кой VPN доставчик ще използвате. И когато правите този избор, факторите, които трябва да имате предвид, са сигурността, честотната лента и закъснението.

Сигурността е жизненоважна, трябва да знаете, че вашият доставчик на VPN няма да поддържа дневници на вашата връзка. Но честотната лента и латентността са също толкова важни в случая. Ако изберете доставчик с високи ping пъти или недостатъчна честотна лента, вашата интернет връзка ще страда.

Имайки това предвид, препоръчвам ви да използвате IPVanish за този проект. IPVanish има някои от най-ниските времена на закъснение и най-високата честотна лента на всеки доставчик и тествахме много. Това ще поддържа връзката ви бърза и отзивчива, дори когато сърфирате в мрежата чрез двоен хоп VPN връзка.

БЪРЗО И НАДЕЖНО: IPVanish има голяма мрежа от непрекъснати сървъри, които достигат големи скорости. Силни функции за сигурност и поверителност. Фаворит за Kodi и Amazon Fire Stick за техните приложения и възможности за стрийминг. Подходящо за семейство, тъй като може да се справи с до 10 едновременно свързани устройства. Опитайте безрисково със 7-дневната гаранция за връщане на парите.

Подготовка за Pi VPN

За да започнете, ще трябва:

- a Raspberry Pi 2 или 3 с инсталиран Raspbian

- 8GB или по-голяма карта с памет

За най-добри резултати, Raspberry Pi трябва да бъде свързан към рутер с ethernet кабел, но WiFi връзка също ще работи. Ако използвате wifi, ще трябва да замести wlan0 за eth0 през целия този урок.

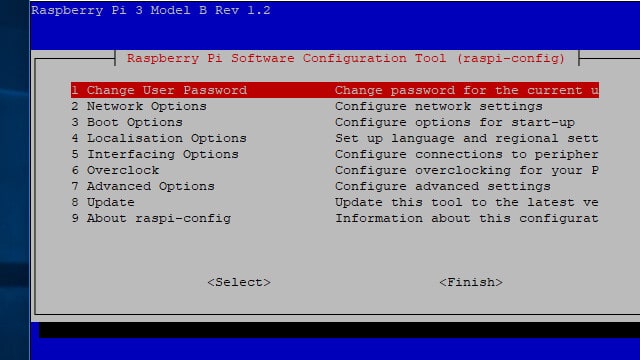

Включете SSH услугата в Raspberry Pi Config, като я активирате в Опции за взаимодействие меню. Можете да стартирате инструмента за конфигуриране от менюто Pi или да използвате тази команда:

sudo raspi-config

Рестартирайте вашия Pi, след като активирате SSH сървъра.

След като Pi е свързан към домашната ви мрежа с включен SSH, можете да деактивирате работния плот X и да изключите монитора си, ако искате. Лесно е да се свържете дистанционно с вашия Raspberry Pi с помощта на помощна програма като Putty или терминала на вашия Mac, тъй като е да пишете директно на Pi.

Свързване с вашия Raspberry Pi

През повечето време ще искате да стартирате вашия Pi VPN сървър, без да е необходимо да го включвате в монитор. Това е лесно да направите, стига да имате клиент със сигурна обвивка (SSH). С помощта на SSH можете да получите достъп до командния ред на Raspberry Pi от друг компютър.

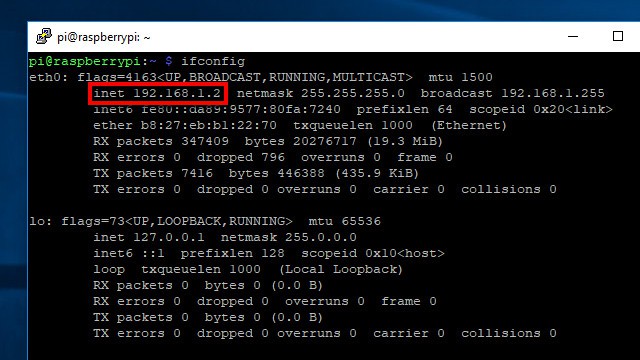

Преди да изключите вашия Raspberry Pi от неговия монитор, изпълнете командата фоп за да покажете IP адреса на вашия Pi. Той е посочен в Инет поле, както е показано по-горе. Ще ви е необходим, за да свържете вашия SSH клиент.

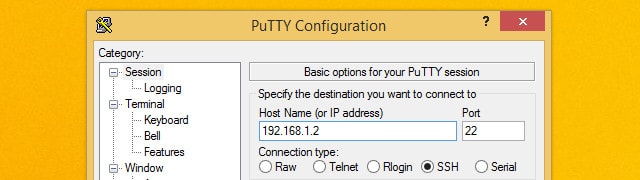

Ако ще настройвате вашия Pi VPN сървър в Windows, използвайте Putty, за да се свържете с вашия Raspberry Pi. Можете да изтеглите Putty тук безплатно.

След като Putty работи и се свържете, свържете се с вашия Raspberry Pi, като въведете IP адреса, който сте отбелязали по-рано. Уверете се също, че Вид на връзката е зададено на SSH. Щракнете върху Запази бутон за създаване на профил за тази връзка.

Ако инсталирате Pi VPN с компютър, работещ под Mac или Linux, няма причина да изтеглите SSH клиент. Просто използвайте терминала на вашата операционна система; той поддържа SSH по подразбиране.

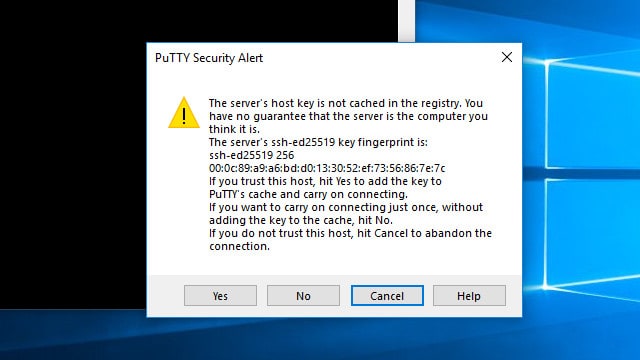

Първият път, когато се свържете с вашия Raspberry Pi, ще бъдете подканени да запазите ключ за защита. Щракнете върху да бутон, за да приемете ключа като валиден и да го запишете на вашия компютър.

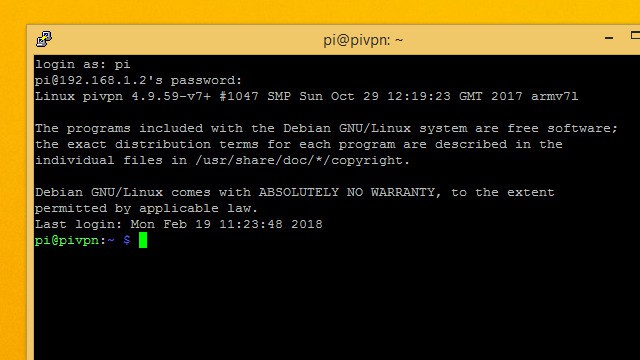

След това въведете вашата парола. Ако все още не сте го променили, използва Raspberry Pi малина като парола по подразбиране.

Влезли сте успешно, когато видите пи @ хост бърз.

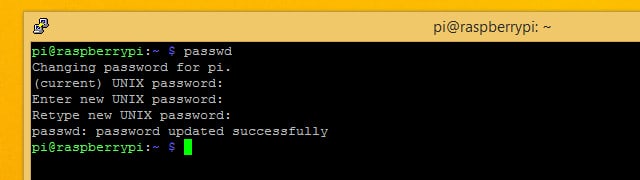

Добре е да промените паролата си по подразбиране при първия път, когато се свържете през SSH. Можете да направите това с помощта на ако съществува команда.

Актуализиране на Raspbian за Pi VPN

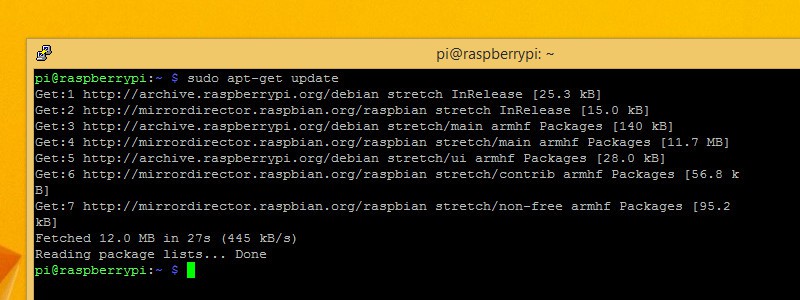

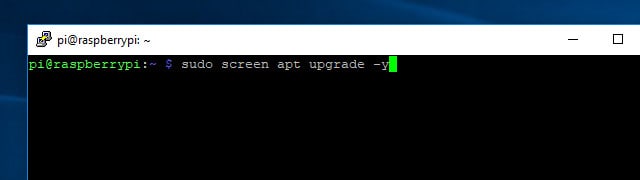

Уверете се, че вашата операционна система е актуална, преди да инсталирате Pi VPN.

Първо, вземете списък с целия най-нов софтуер. Можете да проверите за най-новите версии на всичко, което сте инсталирали с командата:

sudo apt-get update

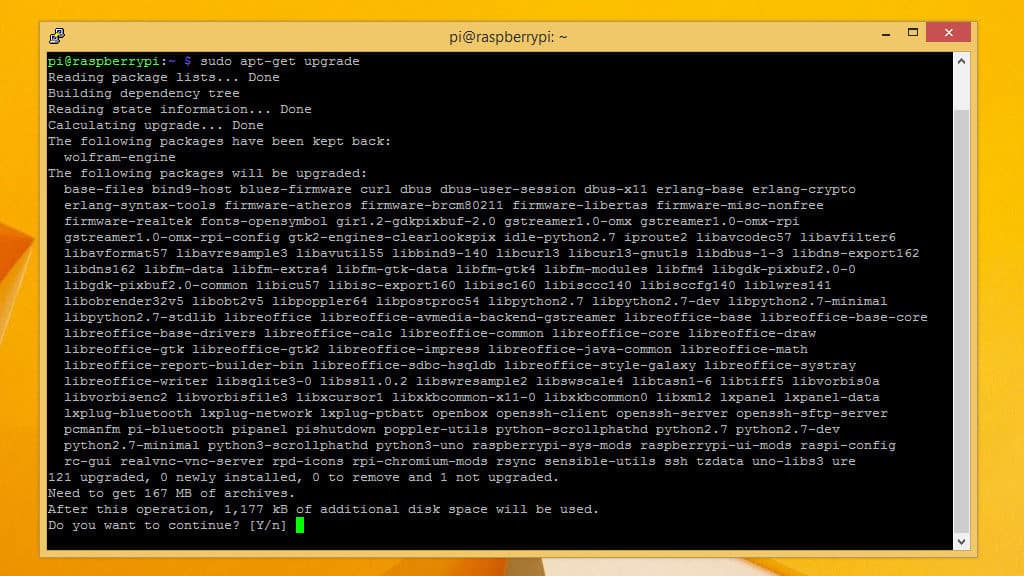

След като имате най-новия списък на софтуера, кажете на Raspberry Pi да се актуализира с командата:

sudo apt-get upgrade

Ще бъдете подканени да натиснете Y ако искате да надстроите и трябва да го направите. Ще отнеме няколко минути, за да протече процеса на надстройка и можете да наблюдавате напредъка на екрана.

Задаване на статичен IP адрес

Тъй като ще разчитате на вашия Raspberry Pi за мрежови услуги, ще трябва да знаете къде да го намерите. Това означава, че ще трябва да зададете статичен IP адрес, преди да започнете.

Можете също да се възползвате от тази възможност да промените името на хоста си. Освен всичко друго, това ще промени подкана, който виждате, когато сте влезли в системата. Това е лесен начин да разберете няколко Pi един от друг, но промяната на името на хоста ви не е задължителна.

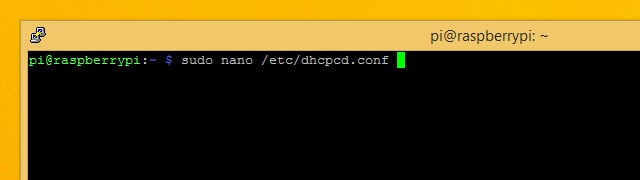

Ще трябва да редактирате /etc/dhcpcd.conf за да зададете статичен IP адрес. Преди да отворите файла, уверете се, че знаете IP адреса на вашия рутер и DNS сървърите, които ще използвате. Ако вече нямате тази информация, можете да я използвате фоп.

След като сте готови, използвайте тази команда, за да я отворите в нано текстовия редактор:

sudo nano /etc/dhcpcd.conf

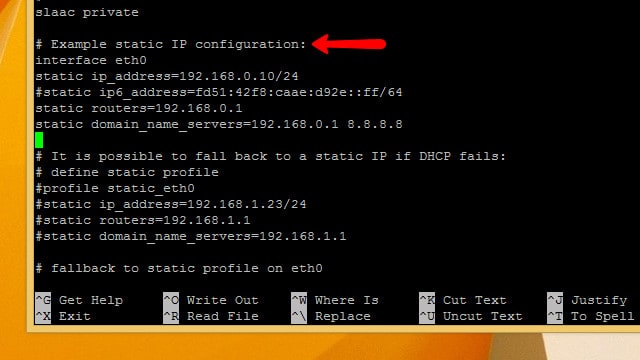

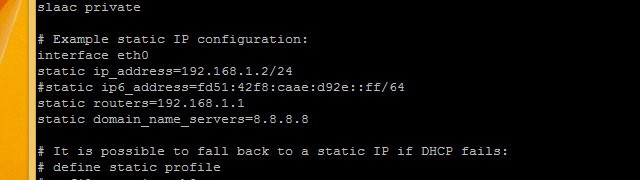

Превъртете през файла, докато видите ред с етикет Примерна статична IP конфигурация. Всичко, което трябва да направите, е да разкомментирате примерната конфигурация и да направите няколко замествания с вашия IP адрес, рутер и шлюзове.

Премахнете статична ip_address и заменете статичния IP адрес, който искате да използвате. Аз съм избрал 192.168.1.2 защото е близо до IP адреса на рутера и лесно се запомня.

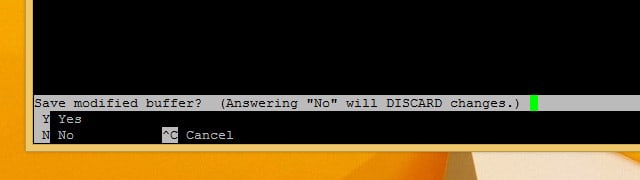

Премахнете статични рутери и статични сървъри на имена на домейни и вмъкнете свои собствени стойности. След като направите промените, натиснете Ctrl + X да се откажа, тогава Y за да потвърдите, че искате да запазите.

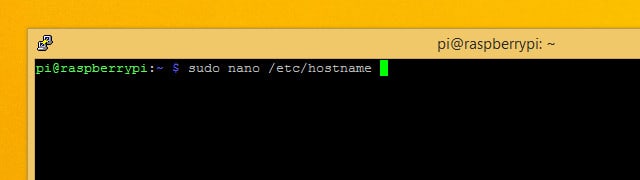

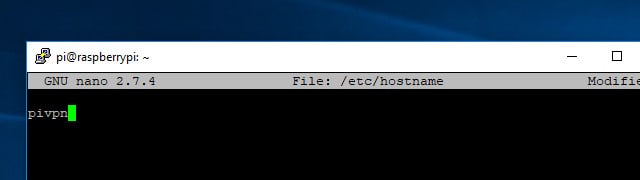

Ако ще промените името на хоста си, отворете / И т.н. / хост в нано като root със следната команда:

sudo nano / etc / име на хост

Променете името на хоста си във файла и натиснете Ctrl + X за да излезете от редактора и Y за да запазите файла.

Ще трябва да направите същото с файла в / и т.н. / домакини. Командата за редактиране на файла е:

sudo nano / etc / домакини

Превъртете надолу, докато видите 127.0.0.1 и променете името на хоста на каквото сте избрали. В моя случай това е pivpn. Когато приключите, кажете на Raspberry Pi да се рестартира със следната команда:

судо рестартиране

След като рестартирате Pi, не забравяйте да актуализирате IP адреса, към който се свързвате, за да отразява новия статичен IP адрес.

Измисляне на защитната стена на Raspbian

Тъй като Raspbian е операционна система Linux, защитната стена е вградена в ядрото и е активирана по подразбиране. Но при нова инсталация тя е широко отворена.

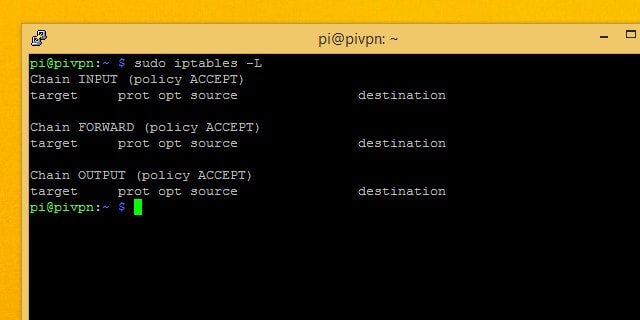

Политиката на защитната стена (iptables) на Raspbian е да разрешава всички входящи и изходящи пакети и да препраща всичко, което поиска. По-късно ще ви покажа как да заключите защитната стена, но преди да започнете, уверете се, че тя е напълно отворена за връзки.

Можеш да използваш iptables -L да изброите текущите си правила за защитна стена и се уверете, че те съответстват на горните. Ако сте променили защитната стена, можете да я възстановите по подразбиране със следните команди:

sudo iptables -F

sudo iptables -P INPUT ACCEPT

sudo iptables -P OUTPUT ACCEPT

sudo iptables -P НАПРЕД ПРИЕМАНЕ

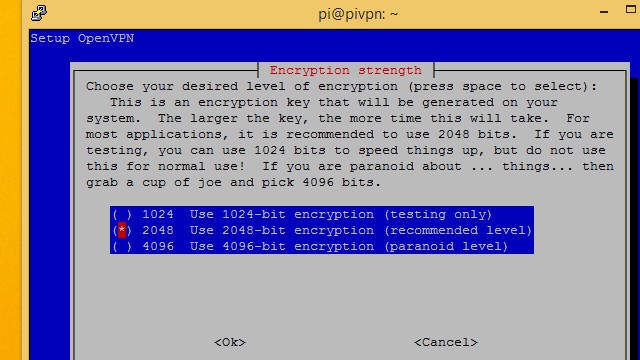

Избор на ниво на криптиране

Когато настройвате своя Pi VPN, ще бъдете помолени да изберете силата на криптирането си. Ще можете да избирате от 1024-битово, 2048-битово и 4096-битово RSA криптиране. Ето какво трябва да имате предвид:

- 2048-битовото RSA криптиране е стандартът

- Използването на по-слабо криптиране позволява по-висока скорост

- 2048-битов е добър за изтегляне и стрийминг

- Използването на по-силно криптиране осигурява повече защита

- 4096-битов е най-добре използван за имейл и сърфиране

Активирането на 4096-битовия RSA е примамливо, но ако ще предавате видео или възпроизвеждате музика през връзката си, това ще добави много режийни и ще забави забележимо нещата. 2048-битовото криптиране е стандартът по причина и ви препоръчвам да го използвате в повечето случаи.

Време изтича по време на дълги операции

SSH има странност и рано или късно ще го откриете сами. По време на дълги операции, ако сте свързани с вашия Pi през SSH, връзката ще спадне, когато компютърът ви спи. Щом SSH връзката падне, командата, която сте изпълнили на вашия Pi, спира да се изпълнява и трябва да започнете отначало.

Помощ, наречена екран прави дългите SSH операции много по-лесни за справяне. С помощта на екрана можете да започнете сесия, която е обвързана с една операция. След това можете да се свържете или прекъснете връзката, когато пожелаете, и да се върнете към сесията, за да проверите нейния напредък.

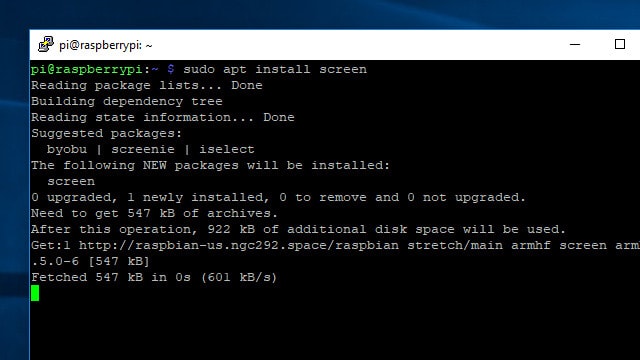

След като инсталирате екрана, трябва да знаете само няколко команди, за да го използвате. Започнете с използването на apt за инсталиране на екрана:

sudo apt-get инсталирате екран

След като екранът е инсталиран, стартирайте го с тази команда:

екран

Няма да изглежда, че се е случило нещо, но сега всички команди, които дадете, няма да спрат да се изпълняват, ако прекъснете връзката.

Така че, ако връзката ви падне, просто SSH обратно във вашия Raspberry Pi и напишете:

екран -r

Вие автоматично ще бъдете отново свързани с SSH сесията, стига тя да е единствената активна.

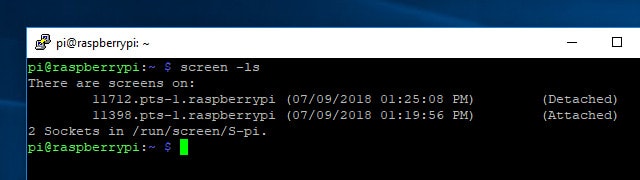

Ако имате повече от една активна екранна сесия, можете да ги изброите с командата екран -лс. Ако искате да се свържете със сесия, която виждате в списъка, ще ви трябва 5-цифрен идентификатор. Така че за да се свържа отново към сесия 11712, бих използвал тази команда:

екран -r 11712

След като свикнете да го използвате, екранът прави управлението на вашия Raspberry Pi със SSH много по-приятно. Можете да научите повече за всички различни неща, на които екранът е способен.

Инсталиране на Pi VPN

След като подредите Raspberry Pi, можете да се свържете с него и да започнете да инсталирате Pi VPN. Това е първата част от инсталирането на много части и ще осигури функционалността на задния VPN, която трябва да се свържете с Pi VPN. В следващите стъпки ще инсталираме уеб страница за управление и ще конфигурираме изходяща VPN връзка за поверителност.

Стартиране на инсталатора

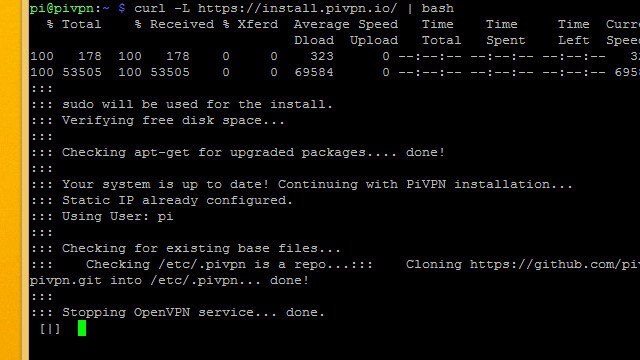

Pi VPN се инсталира чрез скрипт, който изтегляте от неговия уебсайт с помощта на къдрица инструмент за команден ред Curl е просто инструмент за изтегляне от интернет, без да се нуждаете от браузър.

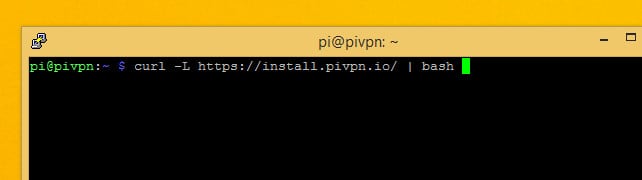

Командата, която трябва да изпълните, за да започнете да инсталирате Pi VPN, е:

къдря -L https://install.pivpn.io/ | удрям

Тази команда ще изтегли инсталационния скрипт на pivpn.io и ще го изпрати към интерпретатора на команда bash за изпълнение.

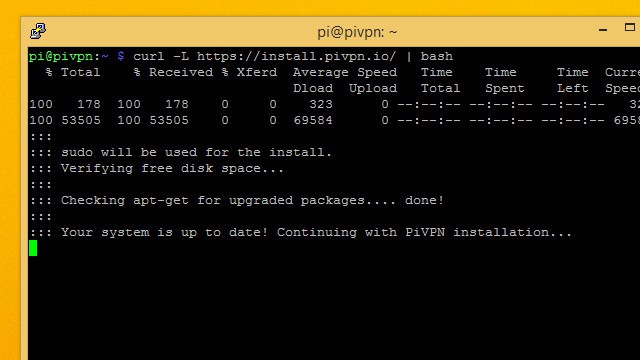

Процесът на инсталиране започва веднага. Започва с проверка подходящ за да видите дали имате пакети, които можете да актуализирате. Ако следвате това ръководство, вече сте актуализирали системата си, така че скриптът ще премине към следващата стъпка.

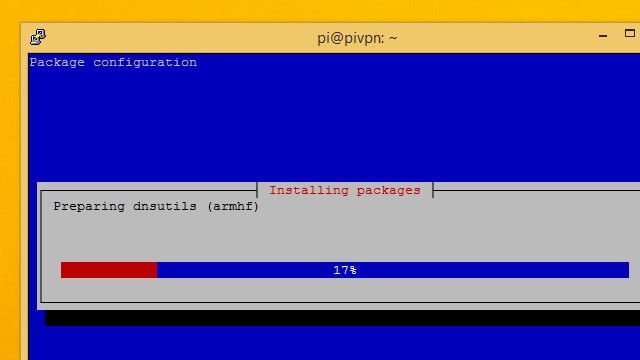

Ще бъдат инсталирани няколко необходими пакета, след което инсталаторът на Pi VPN ще стартира.

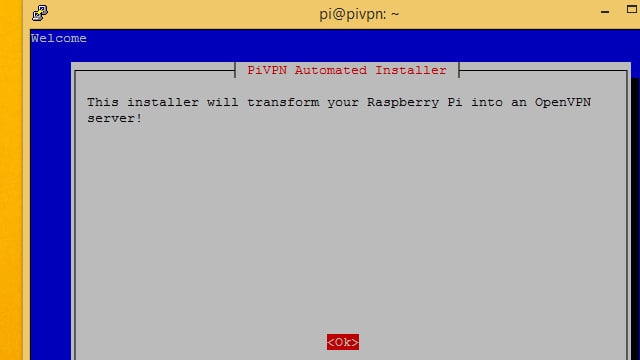

Инсталаторът на Pi VPN

Инсталаторът на Pi VPN е съветник за псевдо-графични настройки, който е перфектен за работа през SSH връзка. Когато екранът ви стане син и се покаже съобщение от инсталатора, можете да започнете.

Да започна, натиснете Enter за да кажете на съветника за настройка на Pi VPN, че сте готови.

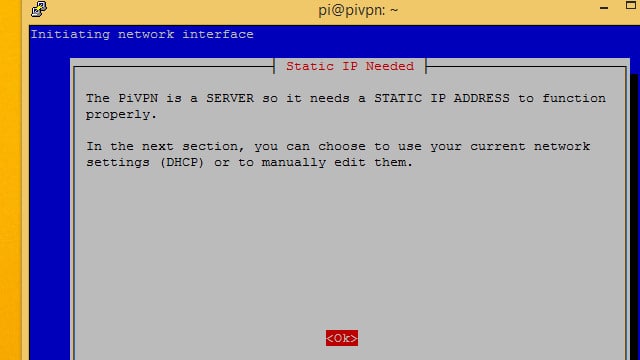

Ще бъдете предупредени, че трябва да зададете статичен IP адрес. Препоръчвам ви да направите това преди да стартирате съветника за настройка, така че ако вече не сте задали статичен изход на IP адрес и следвайте инструкциите в предишния раздел.

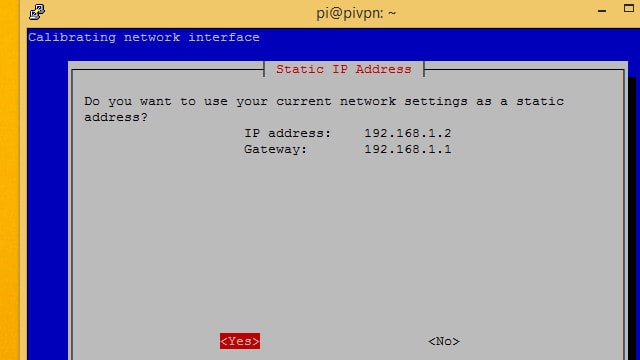

Pi VPN ще ви покаже IP адреса, който е открил. Ако това е статичният IP адрес, който сте задали преди това, натиснете да бутон.

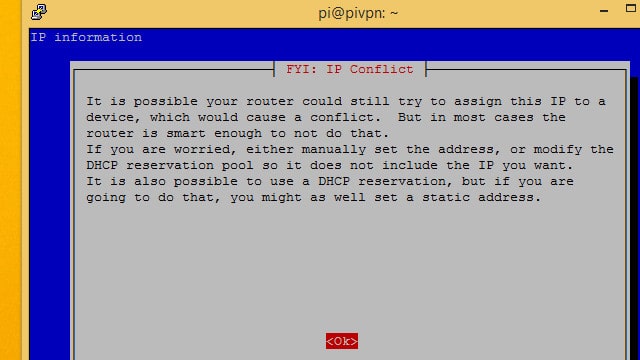

Ще бъдете предупредени за конфликти с IP адреси. Най-сигурният начин за избягване на конфликти е да погледнете на вашия рутер за DHCP обхвата и да използвате статичен IP адрес извън този диапазон.

В моя случай използвам 192.168.1.2 и маршрутизаторът ми назначава DHCP адреси между 192.168.1.100 – 192.168.1.200, така че няма опасност от конфликт.

Натиснете Добре да се движи напред.

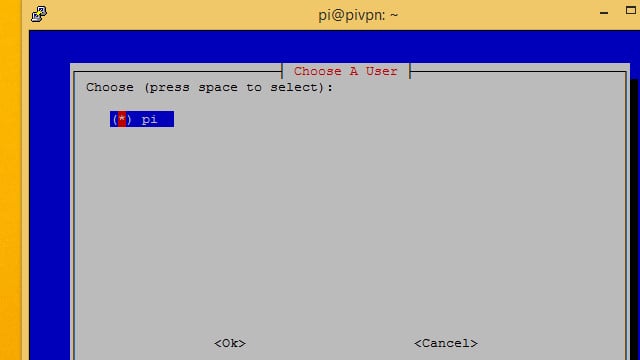

Ще искате да преминете по подразбиране пи потребител в повечето случаи, затова се уверете, че е избран и натиснете Добре бутон.

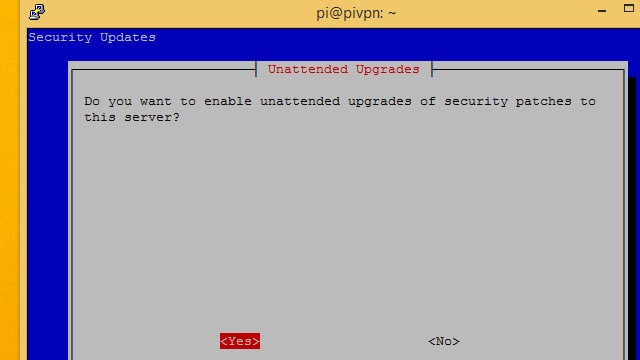

Препоръчвам ви да кликнете да за да разрешите без надзор актуализации за защита на вашия Pi VPN сървър. Вашият Pi ще бъде изложен на интернет чрез пренасочване на порт, така че е особено важно Pi VPN да бъде в крак с времето.

Ако щракнете Не, внимавайте да стартирате редовни актуализации самостоятелно.

Нормално е конзолата да бъде показана за момент след конфигуриране на автоматичните актуализации. Инсталаторът ще се върне след няколко секунди.

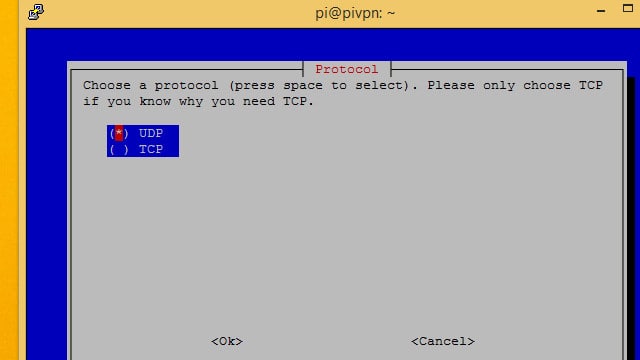

В повечето случаи ще искате да настроите Pi VPN с помощта на UDP протокол. Ако планирате да използвате доставчик на VPN абонамент, за да създадете ултразащитна връзка с двоен хоп, използвайте TCP.

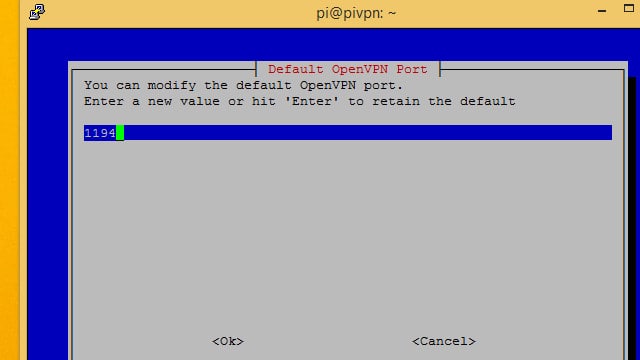

Обърнете внимание кой номер на порт използвате за Pi VPN; ще ви трябва по-късно.

Порт 1194 е по подразбиране за UDP, докато TCP по подразбиране е порт 443. Ако следвате инструкции за създаване на VPN с двойно прескачане, не използвайте TCP порта по подразбиране или това ще доведе до конфликт по-късно. Избрах TCP порт 4430 вместо това, защото беше лесно да се запомни.

Настройка на криптиране

Сега ще можете да изберете нивото си на криптиране. По-рано очертах всеки избор и защо можете да го изберете. ако не сте сигурни какво да изберете, погледнете моите съвети.

Изберете нивото на криптиране, което искате да използвате с интервала, след което натиснете Добре. Избирам да тичам 2048-битово криптиране така че мога да предавам видео по връзката.

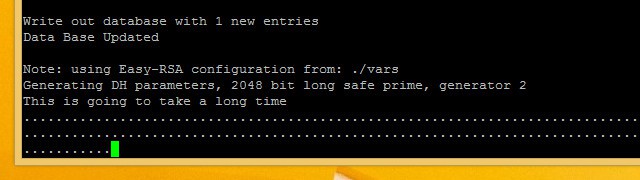

Генерирането на тези ключове може да отнеме известно време. Ако използвате криптиране на високо ниво, ще отнеме още повече време. Бъдете търпеливи и оставете Pi VPN да генерира ключовете на вашия сървър.

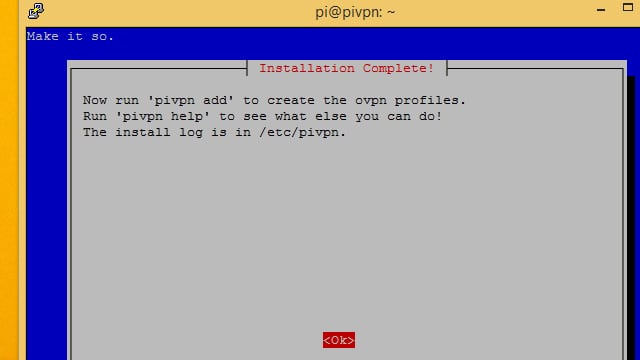

Довършване на инсталацията

След като са генерирани ключовете на сървъра, съветникът за настройка на Pi VPN е почти завършен. Остават само още няколко стъпки, докато можете да се свържете.

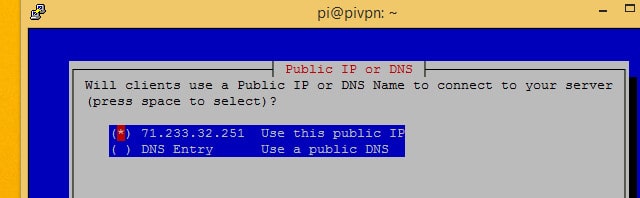

Изберете Използвайте този обществен IP освен ако нямате динамичен DNS акаунт. Ако използвате динамичен DNS, изберете DNS запис и въведете името на хоста си и настройките си както обикновено.

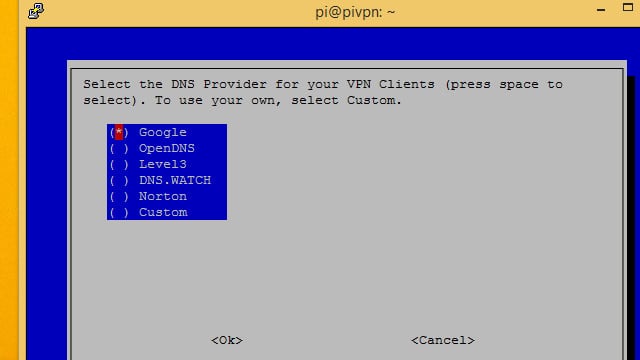

След това ще трябва да изберете доставчик на DNS за вашата VPN. препоръчвам Google за повечето потребители, тъй като е безплатен и лесен. OpenDNS и Norton и двете предоставят сигурни DNS реализации, ако се интересувате от заключване на евентуални течове на DNS. Можете също да изберете Персонализиран ако ще обработвате DNS заявки с Pi-hole.

Съветникът за настройка ще ви каже как да добавите потребители в командния ред. В следващата стъпка ще инсталираме уеб приложение, за да помогнем за управлението на потребителите. Можете също да използвате pivpn добавяне.

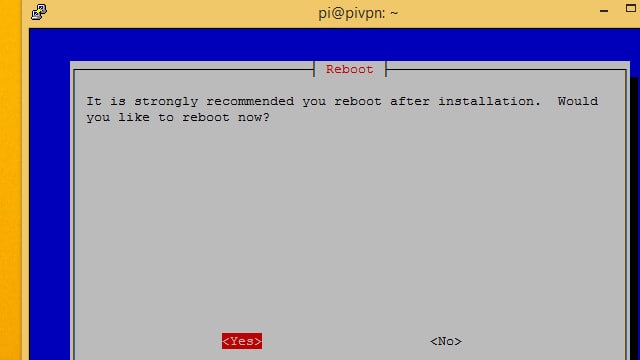

Накрая щракнете върху да бутон и рестартирайте вашия Raspberry Pi.

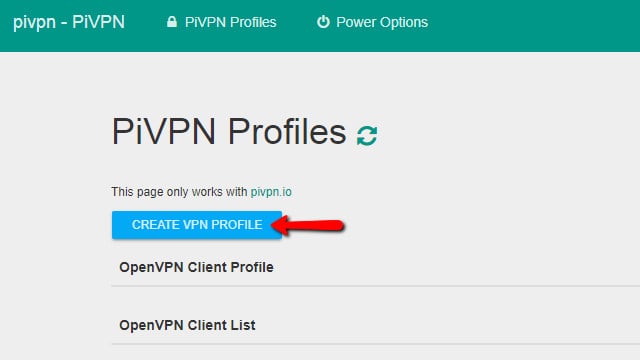

Инсталиране на Pi VPN GUI

Pi VPN GUI е уеб инструмент за Pi VPN. Това не е задължително, но използването му прави управлението на потребителите и добавянето на нови устройства много по-лесно. Препоръчвам ви да го инсталирате.

Всеки път, когато добавите потребител към PiVPN, ще генерирате * .ovpn профил. Можете да използвате Pi VPN GUI както за създаване на потребителския акаунт, така и за лесното изтегляне на профила.

Ако решите да не използвате Pi VPN GUI, ще трябва да добавите и управлявате потребители с pivpn добавяне и pivpn премахване команди. Ще трябва също така да копирате ръчно * .ovpn генерираните профили, обикновено използвайки инструмент от командния ред като scp.

Приготвяне за инсталиране на Pi VPN GUI

Преди да инсталирате Pi VPN GUI, трябва да актуализирате apt. Ще трябва да добавите хранилище, за да изтеглите целия софтуер, от който се нуждае Pi VPN GUI. Ето как да го направите.

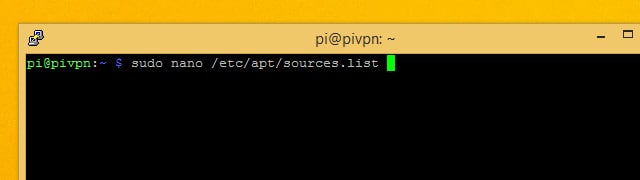

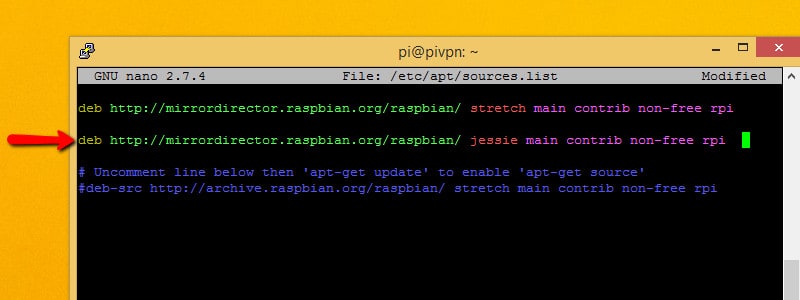

Използвайте nano, за да редактирате apt списъка на източниците. Командата е:

sudo nano /etc/apt/sources.list

Добавете следния ред към sources.list където и да намерите място:

deb http://mirrordirector.raspbian.org/raspbian jessie main contrib non-free rpi

Това ще подскаже, че е добре да инсталирате пакети от Debian Jessie, предишно издание. Това е необходимо, тъй като част от софтуера, на който разчита Pi VPN GUI, все още не е добавен в стрейч хранилищата на Debian.

За съжаление, като имате връзка към старо издание във вашия sources.list файлът не е най-добрата практика, въпреки че той ни е нужен в момента. Това може да доведе до конфликти по-късно, ако решите да инсталирате друг софтуер. Добре е да премахнете линията, която току-що добавихте, след като инсталирате тези софтуерни пакети.

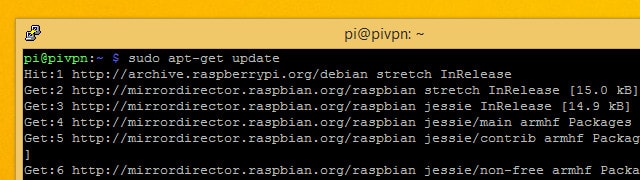

След това запазете и напуснете нано. Актуализирайте apt с командата:

sudo apt-get update

След като проверката приключи, инсталирайте всички актуализирани пакети с командата:

sudo apt-get upgrade

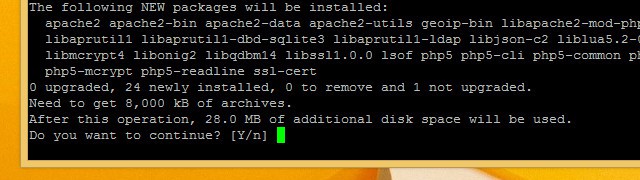

Това е всичко, което трябва да направите, за да добавите необходимото хранилище в apt. Сега инсталирайте предпоставките за Pi VPN GUI със следната команда:

sudo apt-get install git apache2 php5 libapache2-mod-php5 php5-mcrypt очаквайте geoip-bin

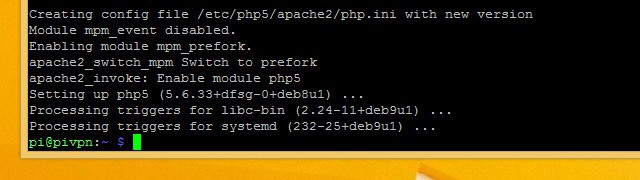

Натиснете Y когато бъдете подканени и оставете инсталатора да работи. Когато приключите с инсталирането на софтуер, ще трябва да актуализирате някои конфигурационни файлове, преди да можете да инсталирате Pi VPN GUI.

Сега, когато задължителният софтуер е инсталиран, трябва да премахнете реда, който сте добавили /etc/apt/sources.list и бягай актуална актуализация на судо отново.

Актуализиране на уеб конфигурацията

Pi VPN GUI е уеб приложение и се нуждае от уеб сървър apache, за да работи правилно. Инсталирахме apache в предишната стъпка, но сега трябва да се направят няколко промени, преди Pi VPN GUI да може да работи на вашия апаш сървър.

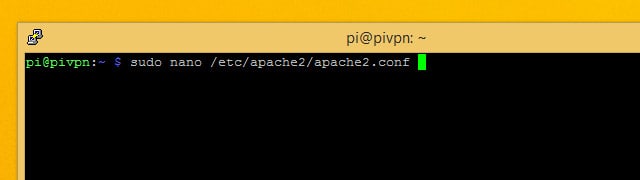

Първо, ще трябва да промените потребителския акаунт, под който работи apache. По подразбиране се поддържа неподдържан акаунт и трябва да го накараме да се изпълнява като потребител пи вместо. Редактирайте конфигурационния файл apache с помощта на командата:

sudo nano /etc/apache2/apache2.conf

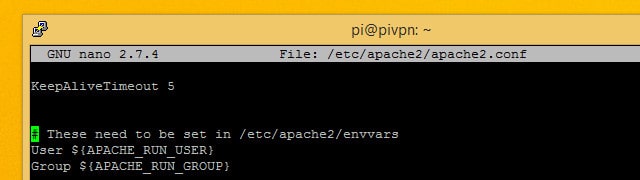

Превъртете надолу, докато видите реда, който казва Потребителски $ (APACHE_RUN_USER) следван от група.

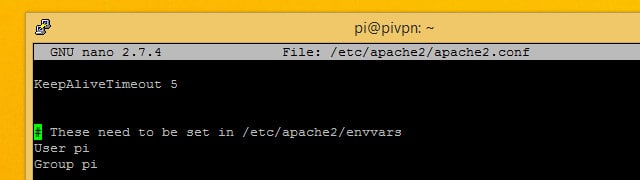

Променете стойностите за потребител и група да се пи за двете. След това натиснете Ctrl + X да се откажа и Y Да запазя.

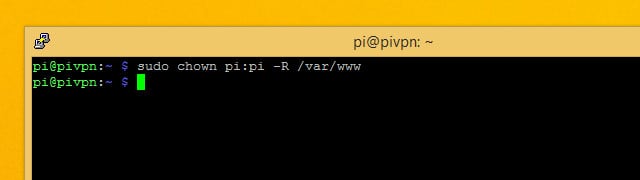

Следваща промяна на собственика за / Var / WWW директория, която apache използва за съхраняване на уебсайтове в. Можете да дадете на потребителя пи собственост върху уеб директория с помощта на тази команда:

sudo chown pi: pi -R / var / www

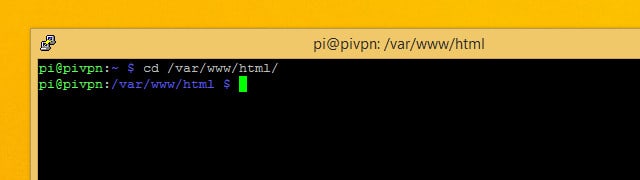

Когато приключите, преминете в / Var / WWW / HTML директория с тази команда:

cd / var / www / html

Трябва да завършите инсталацията на Pi VPN GUI от тази директория.

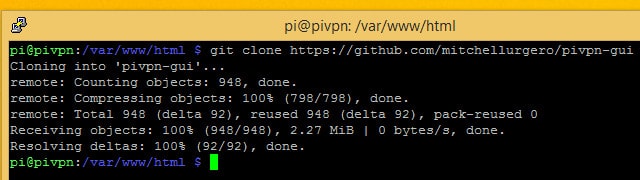

Изтегляне и инсталиране на Pi VPN GUI

След всичко, което работи за настройка на нещата, всъщност е много лесно да изтеглите и инсталирате Pi VPN GUI. Всичко, което трябва да направите, е да проверите проекта с помощта на git. Ако последвате, инсталирахме помощната програма git в предишна стъпка.

Уверете се, че все още сте в / Var / WWW / HTML директория и изпълнете командата:

git clone https://github.com/AaronWPhillips/pivpn-gui

Командата ще използва git, за да клонира директорията за проекти на Pi VPN GUI в корена на вашия уеб сървър, като я прави достъпна като уеб страница. Можете да проверите дали инсталацията е била успешна чрез вашия браузър.

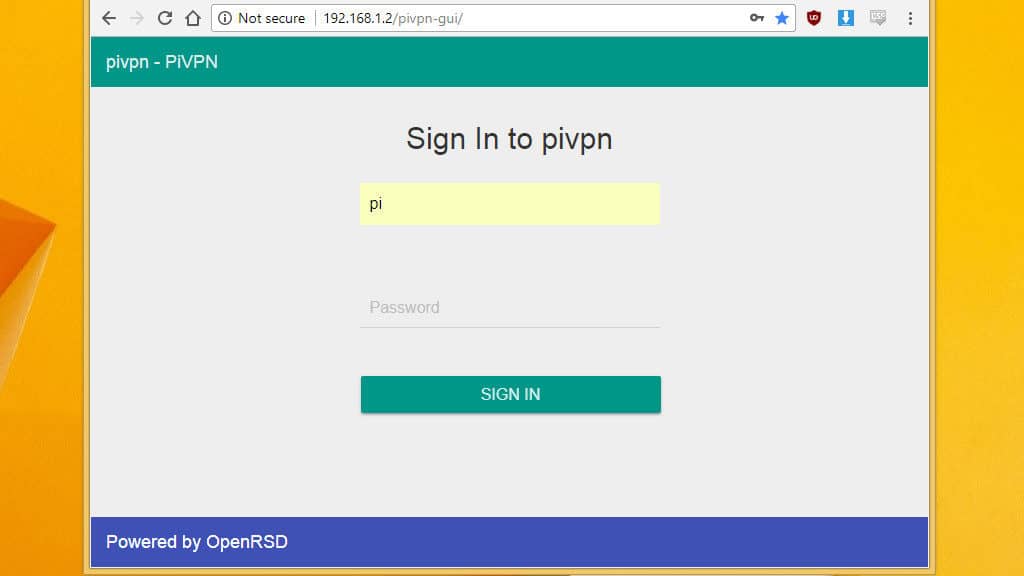

Свързване с Pi VPN GUI

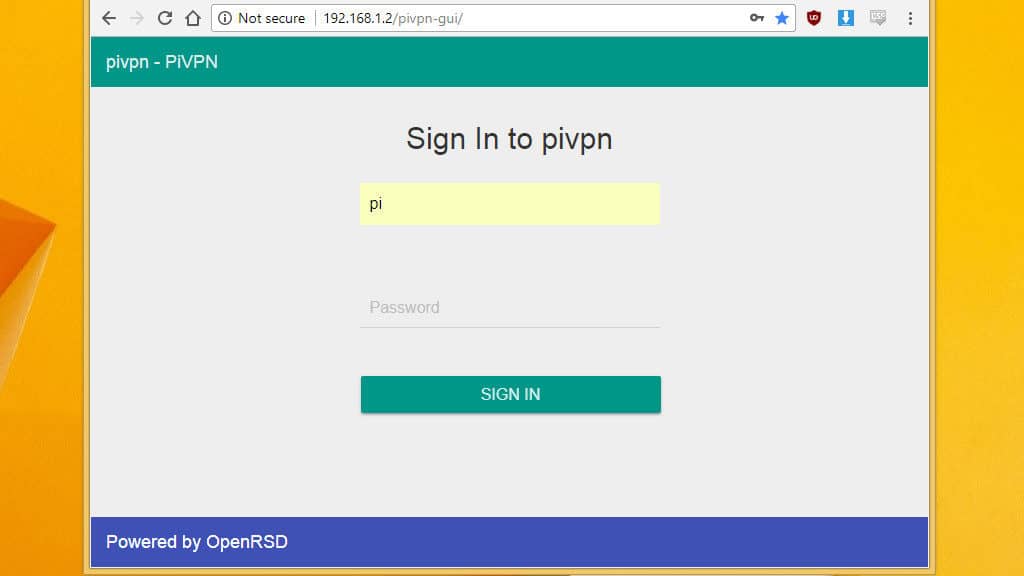

Сега, когато Pi VPN GUI е инсталиран, можете да го отворите във вашия браузър и да го използвате за управление на Pi VPN потребители. Инсталирах Pi VPN на моя Raspberry Pi с IP адрес 192.168.1.2, така че мога да намеря Pi VPN GUI на http://192.168.1.2/pivpn-gui.

Трябва да използвате IP адреса, който съответства на вашата инсталация, и да отворите Pi VPN GUI в браузъра си.

Ще видите дали сте се свързали успешно, когато видите подкана за влизане. Ако не можете да влезете, ще трябва да рестартирате Raspberry Pi.

Засега просто маркирайте връзка към Pi VPN GUI, за да можете лесно да се върнете към нея. Следващата стъпка е настройване на изходяща VPN връзка, за да шифровате вашата интернет връзка. Ако предпочитате да не се регистрирате за услуга като IPVanish, можете да прескочите напред, за да настроите вашия рутер и да добавите потребители.

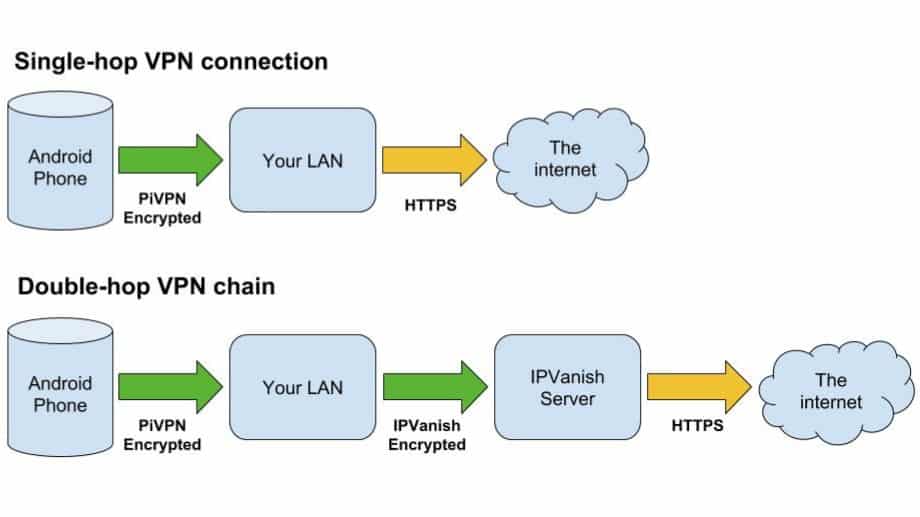

Настройка на изходяща VPN връзка

Ако не настроите изходяща VPN връзка, целият трафик от устройства, свързани към вашата VPN, ще се свърже към интернет, като използвате публичния IP адрес на вашата LAN. Където и да се свържете, уебсайтовете ще смятат, че се свързвате от дома. Това не винаги е нещо лошо; например може да искате да гледате Netflix, когато пътувате в чужбина.

Но за да извлечете максимума от Pi VPN, препоръчвам ви да използвате изходящ VPN доставчик и да създадете това, което се нарича „двойно хоп“ връзка.

Предимството на VPN връзка с двоен хоп е пълното криптиране от край до край за вашия мобилен интернет, когато се свързвате към сайт през HTTPS. Добавената сигурност надхвърля само наличието на два тунела, тъй като изходящият VPN сървър никога не вижда първоначалната заявка.

На практика това означава, че всички регистрационни файлове, които вашият доставчик на VPN поддържа, няма да могат да идентифицират устройството, от което идва всяка отделна заявка – всичко се решава обратно към вашия Pi VPN сървър. Това е друг слой анонимност за всичко, което правите онлайн.

Ако настройвате Pi VPN, за да се свържете дистанционно с домашната си мрежа, можете да пропуснете тази стъпка и да продължите. Но ако се интересувате от създаване на защитена и анонимна интернет връзка за вашите телефони, лаптопи, таблети и други устройства, трябва да използвате изходяща VPN връзка заедно с Pi VPN.

СЪОБРАЖЕНИЕ НА ЧИТАТИ: IPVanish предлага безплатна 7-дневна пробна версия за клиенти на Comparitech, ако нямате доставчик на VPN.

Използване на VPN маршрутизатор с активиран VPN

Ако вече имате маршрутизатор, който поддържа изходяща VPN връзка, вашата работа е свършена. Тъй като целият трафик ще остави домашната ви мрежа криптирана от рутера, вие на практика имате VPN с двойно хоп. В този случай можете да спрете и да свържете клиентите си.

Ако се интересувате да научите как да създадете маршрутизатор с активиран VPN или имате такъв, който искате да настроите, имаме ръководства за това. Ако вече имате маршрутизатор с активиран VPN и трябва да го настроите като VPN клиент, вижте как да изберете доставчик на VPN и да настроите вашия рутер.

Останалите от нас ще трябва да използват нашия Pi, за да се справят с криптирана изходяща връзка и маршрутизация, необходими за създаване на втори VPN хоп.

Използване на IPVanish като изходяща VPN

Ниската латентност на IPVanish прави чудесен избор, ако настройвате двойна VPN връзка като тази, тъй като връзката ви чака на два VPN сървъра за обработка на трафика. Процесът ще бъде същият за всеки VPN доставчик, който публикува OpenVPN профили за своите сървъри.

Ще трябва да изтеглите профил за автоматично влизане и цифровия сертификат за вашия доставчик на VPN. Ако използвате IPVanish, тези файлове са достъпни за изтегляне тук.

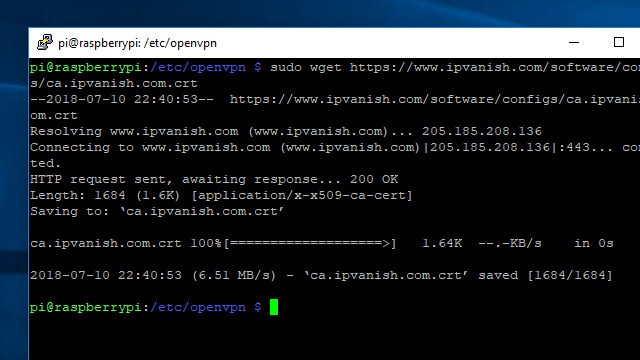

Един лесен начин да получите необходимите файлове на вашия Pi VPN сървър е да се свържете чрез SSH и да използвате Wget команда да ги изтеглите от мрежата. Уверете се, че вашият Pi VPN сървър е свързан към интернет, след това сменете в подходящата директория и изтеглете нужните файлове с тези команди:

cd / etc / openvpn

sudo wget http://www.ipvanish.com/software/configs/ca.ipvanish.com.crt

sudo wget http://www.ipvanish.com/software/configs/ipvanish-US-Chicago-chi-a01.ovpn

Обърнете внимание, че трябва да промените втория URL адрес, за да съответства на IPVanish сървъра, с който искате да се свържете. В моя случай използвам IPVanish сървър в Чикаго.

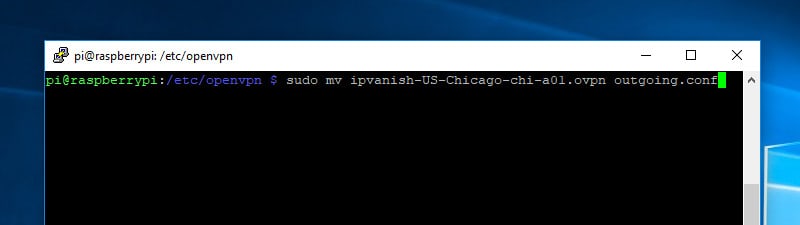

Тъй като ще се свържете с IPVanish автоматично чрез услугата OpenVPN, важно е да преименувате профила за автоматично записване * .ovpn, който току-що изтеглете. Услугата OpenVPN ще се свърже само към профили с разширението на файла * .conf. Използвайте тази команда, за да преименувате файла outgoing.conf:

sudo mv /etc/openvpn/ipvanish-US-Chicago-chi-a01.ovpn /etc/openvpn/outgoing.conf

След като файловете са изтеглени и подготвени, вие сте готови да настроите връзката с вашия изходящ VPN доставчик.

Настройка на IPVanish връзката

По-лесно е да следите две едновременни VPN връзки, ако преименувате всеки интерфейс, за да отразявате какво прави. Обичам да използвам / Ррт / Tun-входящо и / Ррт / Tun-изходящи да се отнасят към различните мрежови интерфейси.

Преименуването на интерфейсите също гарантира, че връзките няма да преминават напред и назад между имената / Сътрудничество / tun0 и / Сътрудничество / tun1, в зависимост от това кой от тях идва онлайн първо. Имената на устройствата са важни, за да знаете дали искате да можете да конфигурирате правилно защитната си стена.

Можете да промените името на всеки интерфейс, като редактирате настройките на връзката. Всяка OpenVPN връзка има * .config файл, свързан с нея. Промяната на първите редове във всеки файл преименува мрежовия интерфейс.

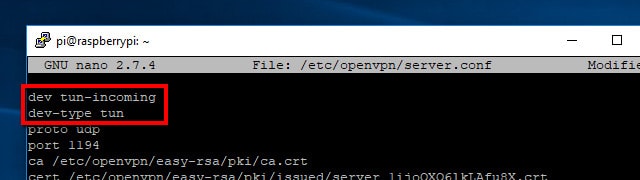

Започнете с редактиране на настройките на Pi VPN, разположени в /etc/openvpn/server.conf, със следната команда:

sudo nano /etc/openvpn/server.conf

Промяна на първия ред от:

dev tun

Към следното, вмъкване на нов ред:

dev tun-ining

dev-тип тун

Натиснете Ctrl + X и тогава Y за да запазите промените си. Следващия път, когато Pi VPN дойде онлайн, той ще създаде устройство, наречено / Ррт / Tun-входящо.

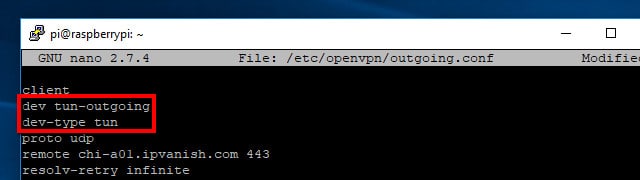

Ще трябва да редактирате входящия конфигурационен файл на адрес /etc/openvpn/outgoing.conf по същия начин. Отворете го с тази команда:

sudo nano /etc/openvpn/outgoing.config

Както преди, променете първия ред и поставете втори в горната част на конфигурационния файл. Този трябва да гласи:

dev tun-outgoing

dev-тип тун

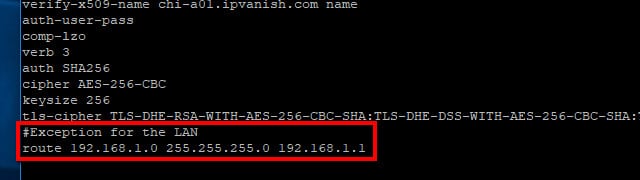

Но изходящата VPN връзка също се нуждае от други промени. Ще трябва да го насочите към сървърния сертификат, който сте изтеглили в предишна стъпка, и да предоставите вашето потребителско име и парола, за да може VPN автоматично да се свърже.

Редактирайте своя outgoing.conf файл, за да използвате сертификата на сървъра IPVanish. Промяна на линията, която започва с ва чета:

ca /etc/openvpn/ca.ipvanish.com.crt

След това актуализирайте или добавете упълномощаване от потребителя пас да насочите IPVanish към вашия файл с парола, който ще създадем скоро:

auth-user-pass / и т.н. / openvpn / passwd

Вашата изходяща VPN връзка също трябва да бъде казана да не препраща LAN трафик. Ще трябва да добавите този ред в края на вашия outgoing.conf файл, за да имате достъп до вашата локална мрежа чрез Pi VPN:

маршрут 192.168.1.0 255.255.255.0 192.168.1.1

Не забравяйте да използвате правилния IP адрес за вашата LAN, ако е различен от моя по-горе. Запазете промените си в /etc/openvpn/outgoing.conf в нано чрез натискане Ctrl + X, тогава Y.

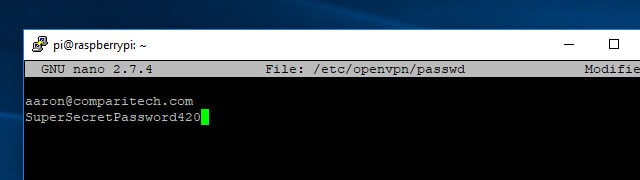

Сега създайте файл с парола, който OpenVPN може да използва за влизане в IPVanish с вашите идентификационни данни. Форматът на този файл не може да бъде по-прост, това е само вашето потребителско име на първия ред и паролата ви на втория. Използвайте тази команда, за да създадете файла и да го отворите за редактиране:

sudo nano / etc / openvpn / passwd

Въведете своя имейл адрес на първия ред и паролата на втория, след което натиснете Ctrl + X, Y за да запазите файла. От / И т.н. / OpenVPN / ако съществува съдържа вашите идентификационни данни в незабележим текст, важно е да защитите файла. Можете да заключите достъпа до / И т.н. / OpenVPN / ако съществува използвайки коригират като този:

sudo chmod +600 / etc / openvpn / passwd

Това ще гарантира, че само root потребител може да чете или записва ако съществува файл, което е минималното ниво на сигурност, от което се нуждаете, когато съхранявате вашите идентификационни данни в незабележим текст.

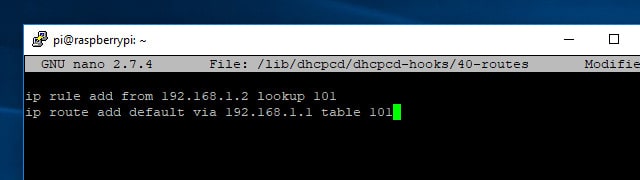

Актуализиране на таблицата за маршрутизиране на Raspberry Pi

Преди да можете да внесете изходящия VPN онлайн, за да осигурите вашата интернет връзка, трябва да настроите вашия Raspberry Pi да маршрутизира правилно трафика. Моля, не забравяйте да замените статичния си IP адрес на Pi, ако е различен от моя по-долу.

Ще трябва да създадете или редактирате / Пб / dhcpcd / dhcpcd-куки / 40-маршрути и добавете няколко реда. Ето и командата:

sudo nano / lib / dhcpcd / dhcpcd-куки / 40-маршрута

Добавете тези два реда към скрипта:

ip правило добавете от 192.168.1.2 търсене 101

ip route добавете по подразбиране чрез 192.168.1.1 таблица 101

След това натиснете Ctrl + X, Y за да запазите промените си.

Това е единствената промяна, която трябва да направите в таблицата за маршрутизиране на Raspberry Pi. След като запазите промените и рестартирате своя Pi, ще можете да стартирате едновременно входящи и изходящи VPN връзки..

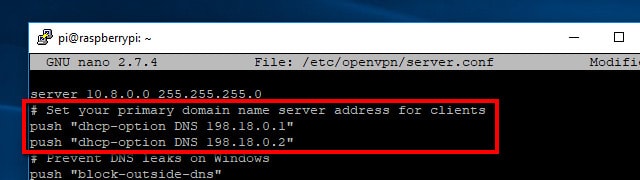

Осигуряване на вашите DNS заявки

За да направите връзката си наистина сигурна, трябва да се уверите, че спрете течовете на DNS. Изтичане на DNS възниква, когато вашата защитена VPN връзка търси уебсайтове, използващи DNS сървър извън шифрованата мрежа. Това излага вашите VPN клиенти на опасности като DNS регистрация и атаки от човек в средата.

Решението е да принудите всички входящи VPN клиенти да използват защитения DNS сървър на вашия изходящ VPN доставчик. В този случай ще принудя клиентите си да използват DNS сървърите на IPVanish.

За да промените вашите DNS сървъри, без да се налага да преинсталирате Pi VPN, ще трябва да актуализирате /etc/openvpn/server.conf. Отворете го за редактиране с помощта на тази команда:

sudo nano /etc/openvpn/server.conf

Превъртете файла, докато видите двата реда, които тласък DNS настройки за вашите VPN клиенти. Инсталирах Pi VPN с помощта на DNS сървърите на Google първоначално, така че двата реда, които трябва да бъдат променени в моя server.conf изглежда така:

натиснете „dhcp-опция DNS 8.8.8.8“

натиснете „dhcp-опция DNS 8.8.4.4“

Ако използвате IPVanish, променете тези редове, за да четете:

натиснете „dhcp-опция DNS 198.18.0.1“

натиснете „dhcp-опция DNS 198.18.0.2“

Ако използвате друг доставчик на VPN, ще трябва да потърсите онлайн, за да намерите техните DNS сървъри.

След като редактирате файла, запазете го с Ctrl + X, Y. Вашите промени ще влязат в сила следващия път, когато услугата OpenVPN се рестартира и вашите VPN клиенти ще използват защитените сървъри на IPVanish автоматично.

Свързване с IPVanish

Преди да настроите OpenVPN да се свързва автоматично с вашия изходящ доставчик на VPN, трябва да тествате връзката. От командния ред напишете:

sudo услуга openvpn @ изходящ старт

Екранът ще се запълни с текст, показващ състоянието на VPN връзката. Двойна проверка /etc/openvpn/outgoing.conf ако имате проблеми със свързването и се уверете, че потребителското име и паролата ви са правилни и на отделни редове в / И т.н. / OpenVPN / ако съществува.

Когато се свържете успешно, прекъснете връзката с VPN, като натиснете Ctrl + C. Последната стъпка в създаването на изходяща VPN връзка е настройването й за автоматично стартиране.

Автоматично стартиране на VPN връзки

След като връзката ви е тествана добре, трябва да настроите и двете си VPN връзки да се стартират автоматично. OpenVPN улеснява, като ви позволява да препращате към всяка връзка според името на конфигурационния файл.

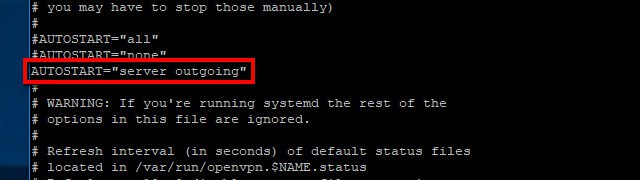

За да започнете, ще трябва да редактирате глобалния конфигурационен файл на OpenVPN с тази команда:

sudo nano / etc / default / openvpn

След това коментирайте този ред:

AUTOSTART ="домашен офис"

И го променете, за да чете:

AUTOSTART ="сървър изходящ"

След като приключите, запазете промените с Ctrl + X, Y и рестартирайте вашия Pi VPN сървър със следната команда:

судо рестартиране

Когато вашият Raspberry Pi се рестартира, вашият Pi VPN сървър ще бъде свързан с изходящия VPN доставчик и готов да започне работа с входящи връзки.

Pi VPN настройки на рутера

Цялата идея на VPN е, че той е тунел отвън на вашата мрежа отвътре. Това означава, че ще трябва да настроите вашия рутер, за да разрешите някои връзки. Правим това с помощта пренасочване на порт, и може да бъде много лесно или малко по-трудно в зависимост от вашия рутер.

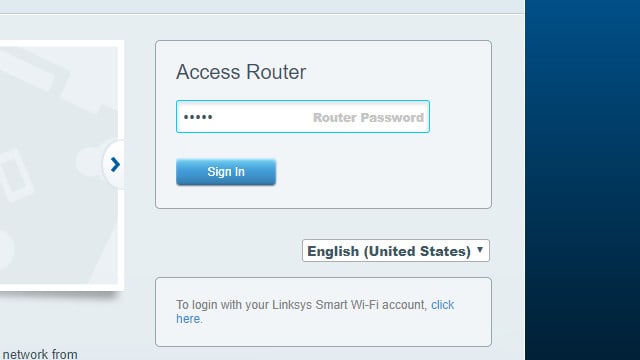

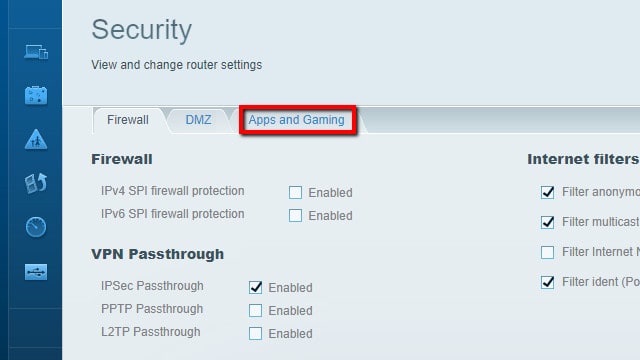

За това ръководство използвам входен модел рутер Linksys, но всеки потребителски рутер поддържа пренасочване на пристанища. Вашата процедура може да е малко по-различна, но повечето производители на маршрутизатори предлагат ръководства за пренасочване на порт в интернет.

Препращане на VPN порта

Нито един VPN клиент не може да се свърже с вашата мрежа, освен ако не препратите порта, който сте посочили по-рано. Обикновено всички тези искания са блокирани от вашия рутер от съображения за сигурност, но трябва да направим специално изключение. В този случай е така, защото трябва да оставим VPN клиентите да се свързват с Pi VPN през интернет.

Започнете, като влезете във вашия рутер. В повечето случаи можете да направите това, като кликнете тук или тук. В противен случай намерете IP адреса на вашия рутер и го поставете в браузър.

След като влезете, кликнете през менютата, докато откриете пренасочване към порт. В моя случай е в Приложения и игри – Настройки на защитната стена.

Кликнете, за да добавите нов порт. Ще трябва да знаете номера на порта, който сте избрали по-рано. Ще ви е необходим и статичният IP адрес на вашия Pi VPN сървър. В моя случай това е порт 1134 и 192.168.1.2.

Кликнете Запази когато пренасочвате порт за настройка Сега VPN клиентите ще могат да влизат, когато са извън локалната мрежа.

Comcast Xfinity бележка

Не успях да накарам маршрутизатора си Comcast Xfinity да препрати портовете правилно. Проблемът беше, че моят маршрутизатор има вградена система за откриване на проникване (IDS), която се използва малко като защитна стена, за да спре злонамерени атаки на вашата домашна мрежа. IDS не може да бъде изключен и свързването към VPN чрез вашия Comcast рутер го задейства, блокирайки връзката.

Моето решение беше да поставя рутера Xfinity в мостов режим и да свържа безжичен рутер към него. Тогава успях да използвам безжичния рутер, за да включа пренасочване на портове и да позволя връзки към моя VPN. Ако сте потребител на Comcast, който има проблеми с пренасочването на порта, оставете коментар по-долу за помощ.

Управление на Pi VPN потребители

Всяко устройство, което се свързва с вашата VPN, трябва да има потребителски акаунт, свързан с него. Когато създавате всеки акаунт, Pi VPN ще генерира OpenVPN профил. По-късно ще използвате тези * .ovpn профили на устройствата си, за да ги настроите автоматично.

Създаване на профили с Pi VPN GUI

Ето как да добавите потребители към Pi VPN. Когато приключите, ще можете да изтеглите потребителския профил, необходим за връзка с вашата частна мрежа.

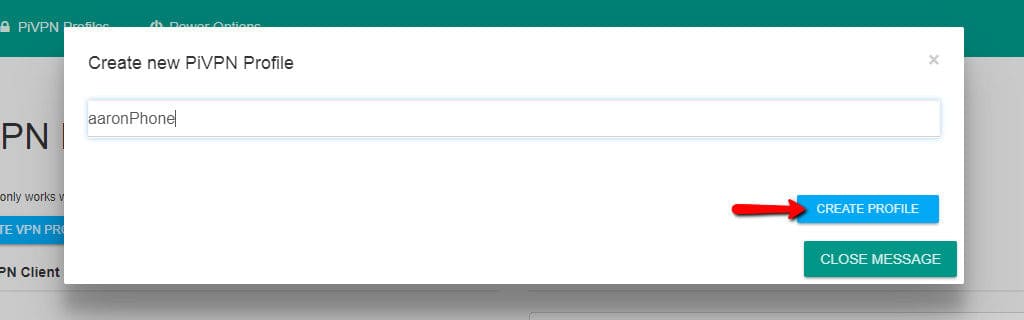

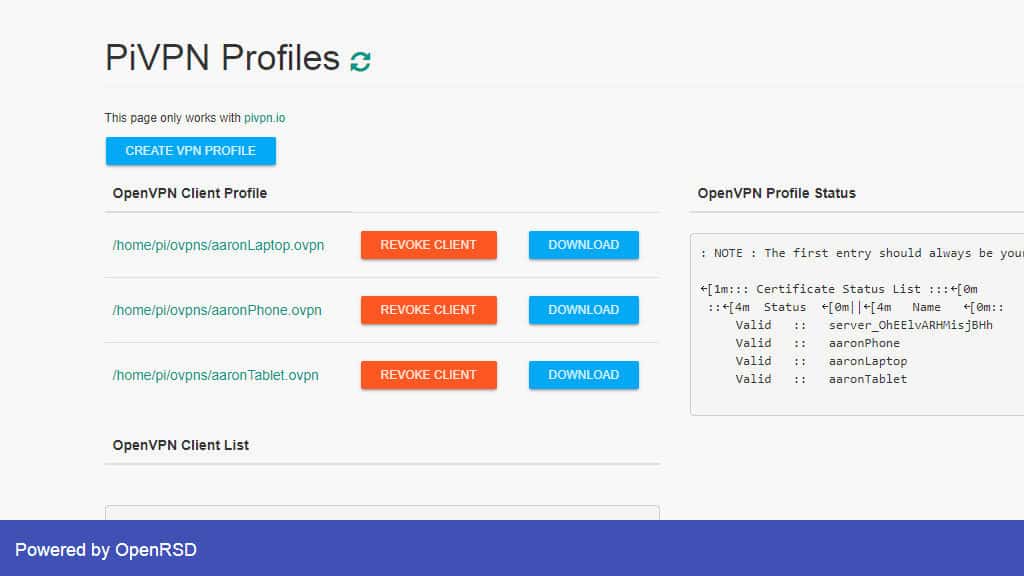

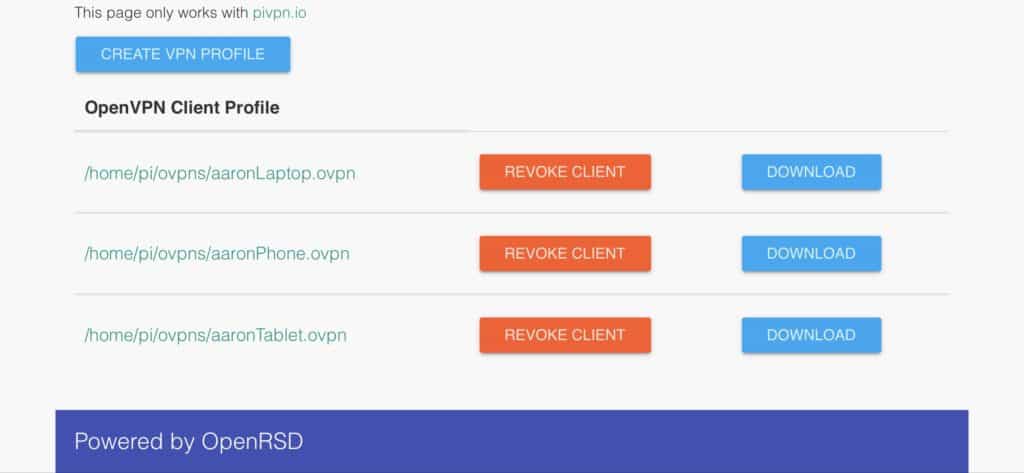

Щракнете върху Създайте VPN профил бутон за добавяне на нов потребител.

След това въведете потребителско име и щракнете върху Създайте профил бутон. Препоръчвам да назовавате всеки потребител след устройството, с което смятате да се свържете. По-късно става лесно да се разбере с един поглед кои устройства са свързани към VPN.

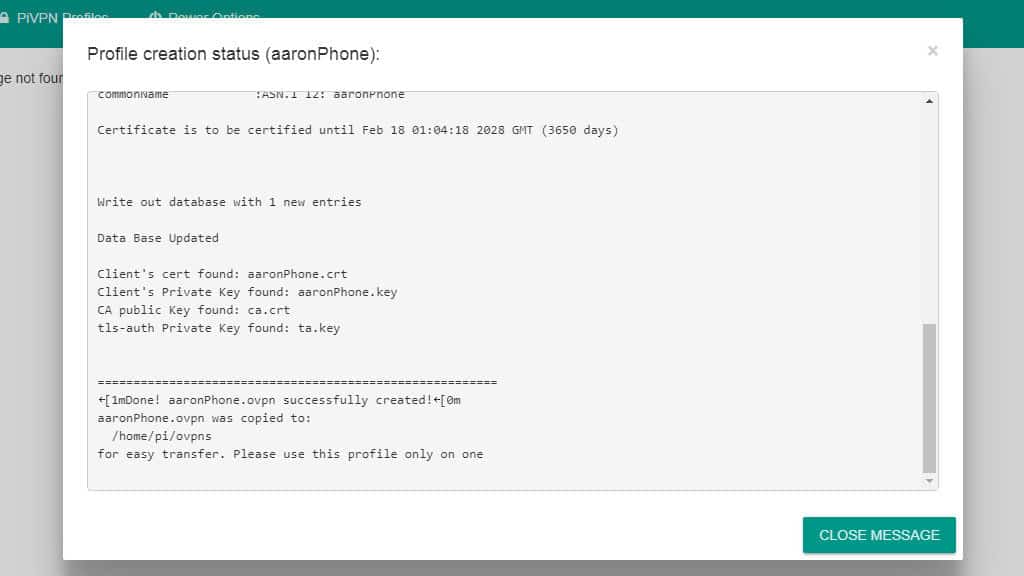

Отваря се прозорец за състояние, за да можете да следвате заедно с процеса на създаване на профил. Генерирането на криптографски ключове може да отнеме много време, особено ако използвате 4096-битово криптиране.

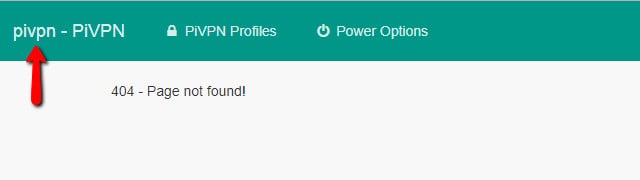

Pi VPN GUI понякога ще ви отведе до съобщение 404 след успешно създаване на профил. Щракнете върху pivpn връзка в горния ляв ъгъл, за да се върнете към браузъра на профила.

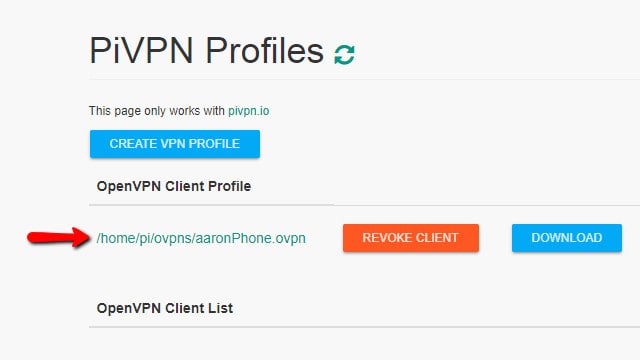

Ще видите път към вашия OpenVPN клиентски профил, и бутон за Изтегли то. Можете да щракнете върху Анулиране на клиента бутон за премахване на потребителски акаунт. При анулиране на акаунт клиентът незабавно ще се прекъсне.

Щракнете върху Създайте VPN профил бутон, докато не имате клиентски профил за всяко устройство, което искате да можете да се свържете с вашата VPN. Например имах профили за моя телефон и таблет, заедно с Raspberry Pi, който използвам за предаване на телевизия.

След като имате профили за всяко устройство, можете да преминете към следващата стъпка и да се свържете с вашата VPN.

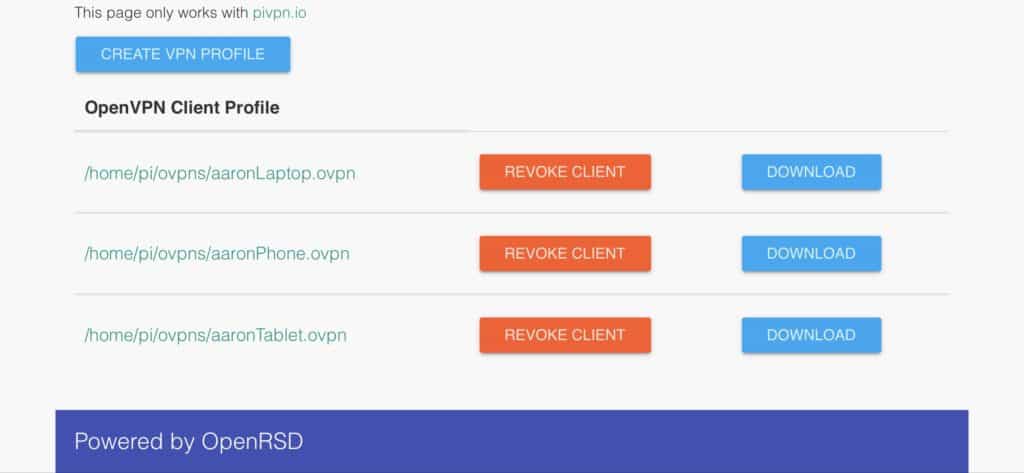

Премахване на профили с Pi VPN GUI

Понякога ще имате проблем с потребителски профил или искате да го премахнете от вашата VPN. Можете да направите това, като оттеглите клиента в Pi VPN GUI.

Отворете Pi VPN GUI и влезте. Можете да видите списък с активни профили на главния екран.

Щракнете върху Отменете профила бутон за устройството, което искате да премахнете и профилът ще бъде изтрит.

Когато опресните Pi VPN GUI, можете да видите, че профилът е премахнат. Имайте предвид, че това не изтрива стария * .ovpn файл от вашия твърд диск. Ще трябва да премахнете файла ръчно с помощта на тази команда:

rm ~ / ovpns / profile_name.conf

Не забравяйте да замените profile_name.conf с името на вашия OpenVPN профил за автоматично влизане.

Дори и да не изтриете отменените профили, няма риск за сигурността. Никога няма да можете да влезете с отменен профил, но препоръчвам да ги изтриете, за да запазите нещата чисти.

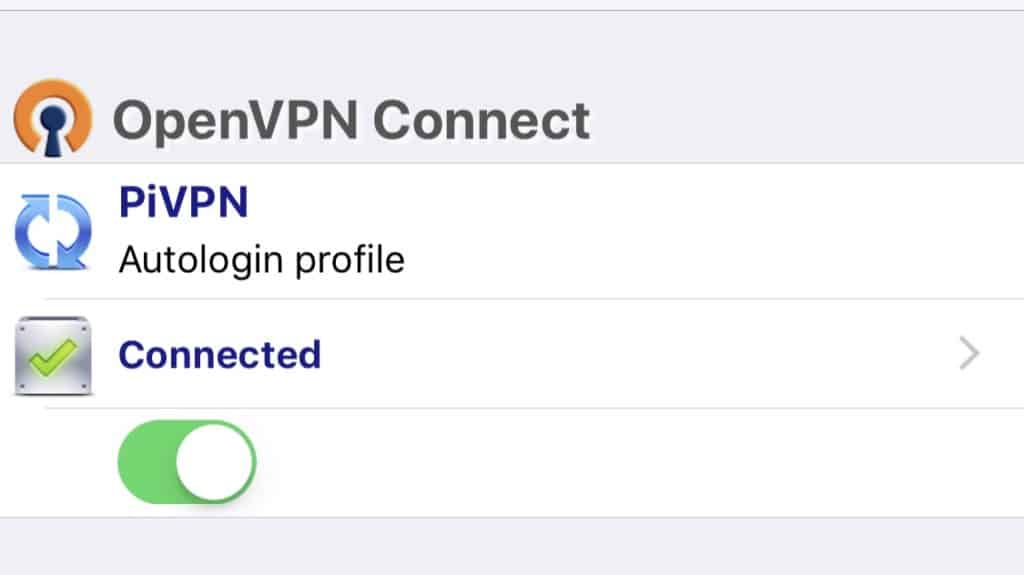

Инсталиране на мобилен Pi VPN клиент

Ако ще се свързвате с Pi VPN на мобилно устройство, препоръчвам OpenVPN Connect, официалния клиент. Той е напълно безплатен и се интегрира много добре с iOS и Android.

Първата стъпка е да отворите App Store или Play Store, в зависимост от вашето устройство. И в двата случая потърсете OpenVPN Connect. Съгласете се с условията и инсталирайте приложението както обикновено.

Вижте също: Как да инсталирате OpenVPN клиент и сървър на DD-WRT рутер

Импортиране на Pi VPN автологичен профил

Ще трябва да се уверите, че сте свързани с домашната си мрежа през wifi, след което отворете Pi VPN GUI в браузър. Не забравяйте, че пътят е зададен много по-рано и включва локалния IP адрес на вашия Pi VPN сървър. В моя случай това е http://192.168.1.2/pivpn-gui/.

Влезте с потребителското име пи и правилната парола.

Потребители на iOS: Имайте предвид, че Pi VPN GUI работи правилно само в Safari. Потребителите на Android могат да се свързват с браузъра по свой избор.

Намерете профила, който сте направили за вашето мобилно устройство и щракнете върху Изтегли бутон.

Използвайте OpenVPN connect, за да импортирате * .ovpn файла. Когато OpenVPN Connect се стартира, щракнете върху зелен плюс. Вашата Pi VPN връзка е готова за свързване.

Свързване с Pi VPN

Остава само да отворите тунела към Pi VPN с помощта на приложението OpenVPN Connect.

В приложението щракнете върху бутона за превключване, за да започнете връзката. Той трябва да стане зелен и телефонът ви ще показва VPN значка в областта за уведомяване.

Можете да проверите дали вашата VPN връзка работи, като посетите сайт като http://www.ipaddress.com. Ако не добавяте компютър към вашата VPN, сте готови и можете да преминете към следващия раздел.

Инсталиране на Pi VPN клиент на вашия компютър

Много различни VPN клиенти са достъпни за Windows и Mac, но препоръчвам официалния OpenVPN клиент. Той е безплатен и лесен за инсталиране и ви позволява да импортирате вашата Pi VPN връзка само с няколко щраквания.

Изтеглете официалния клиент тук и го инсталирайте както бихте направили всяка друга програма.

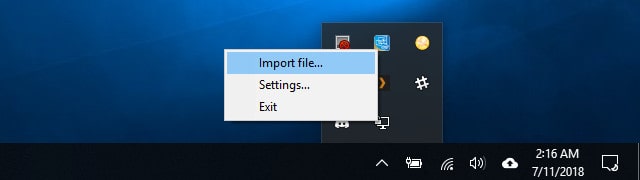

Импортиране на Pi VPN автологичен профил

Ако компютърът, който добавяте към VPN, е във вашата LAN, можете да изтеглите профила за автоматично влизане от Pi VPN GUI. Прегледайте пътя, където сте инсталирали Pi VPN GUI по-рано, в моя случай това е http://192.168.1.2/pivpn-gui/.

Ако компютърът, който добавяте Pi VPN, е на отдалечено място, няма да можете да се свържете директно с Pi VPN GUI. В този случай ще трябва да изтеглите профила за автоматично влизане с устройство в локалната мрежа. След като го изтеглите, прикачете го към имейл и го изпратете на отдалечения си компютър. Можете да изтеглите профила от имейла си и да продължите както обикновено.

След като изтеглите профила за автоматично влизане, щракнете с десния бутон върху иконата OpenVPN в системната област и щракнете върху внос.

Свързване с Pi VPN

След като Pi VPN връзката е добавена, щракнете с десния бутон върху иконата OpenVPN в системната област и щракнете върху името на профила, за да се свържете.

Ще видите прозорец на състоянието с дневника на връзките. Ако компютърът ви не се свърже правилно, можете да копирате и поставите кода за грешка, за да разберете какво се е объркало. В повечето случаи, ако не можете да се свържете с VPN, това е, защото пренасочването към порт не е правилно активирано.

Веднъж свързан, уверете се, че VPN работи, като посетите уебсайт като http://www.ipaddress.com.

Още идеи за Pi VPN и вашата мрежа

Наличието на сървър, който е достъпен отвсякъде, го прави идеален кандидат за много различни проекти. Ето няколко идеи за вашия Raspberry Pi сега, когато сте напълно завършили настройката на вашия Pi VPN сървър.

Заключете защитната стена

Raspberry Pi се доставя с много разрешителна защитна стена по дизайн, но е добра идея да бъдете по-рестриктивни, когато използвате VPN сървър.

Ето няколко примерни правила, за да започнете. Не забравяйте да замените ПРОТОКОЛ и PORT с това, което сте избрали за вашия Pi VPN сървър. Линии, започващи с # са коментари и не е необходимо да се въвеждат.

# Приемете входящия трафик на всички интерфейси, но ограничете eth0 до VPN

sudo iptables -A INPUT -i eth0 -m състояние – състояние НОВ -p ПРОТОКОЛ – доклад за PORT -j ПРИЕМАНЕ

sudo iptables -A INPUT -i tun-incoming -j ACCEPT

sudo iptables -A INPUT -i tun-outgoing -j ACCEPT

#Всичко пренасочване на трафика между подмрежи

sudo iptables -A FORWARD -i tun-incoming -j ACCEPT

sudo iptables -A FORWARD -i tun-outgoing -j ACCEPT

# Напред трафик през eth0

sudo iptables -A FORWARD -i tun-incoming -o eth0 -m състояние – state СВЪРЗАНО, УСТАНОВЕНО -j ПРИЕМАНЕ

sudo iptables -A FORWARD -i tun-out -o eth0 -m състояние – state СВЪРЗАНО, УСТАНОВЕНО -j ПРИЕМАНЕ

# Предаване на трафик чрез тунинг входящи

sudo iptables -A FORWARD -i eth0 -o tun-incoming -m state – state СВЪРЗАНО, УСТАНОВЕНО -j ПРИЕМАНЕ

sudo iptables -A FORWARD -i tun-out -o tun-incoming -m state – state СВЪРЗАНО, УСТАНОВЕНО -j ПРИЕМАНЕ

# Напред трафик чрез тунинг изходящи

sudo iptables -A FORWARD -i eth0 -o tun-outgoing -m state – state СВЪРЗАНО, УСТАНОВЕНО -j ПРИЕМАНЕ

sudo iptables -A FORWARD -i eth0 -o tun-outgoing -m state – state СВЪРЗАНО, УСТАНОВЕНО -j ПРИЕМАНЕ

#MASQ тунинг вход като eth0

sudo iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

След като приключите, използвайте тази команда, за да запазите промените:

устойчиво запазване на iptables на sudo

Не забравяйте, че можете да изброите понастоящем активни правила за iptables с командата:

sudo iptables -L

Превключване към динамичен DNS

Добавянето на динамични DNS ви позволява да използвате име на хост вместо IP адрес, за да се свържете с вашия Pi VPN сървър, дори ако нямате статичен адрес от вашия интернет доставчик. Например, можете да използвате динамичен DNS за пренасочване на vpn.websitename.com към вашия VPN сървър. Ако мислите за хостинг на уеб услуги или имейл, в много случаи можете да стартирате всичко от един и същ Pi.

Най-добре е да стартирате отново инсталатора на Pi VPN, ако ще преминете към динамичен DNS. Но след като актуализирате настройките си, ще имате достъп до вашия Pi VPN сървър на избрания от вас персонализиран URL адрес.

Преминаването към динамичен DNS елиминира необходимостта от преиздаване на Pi VPN клиентски профили всеки път, когато вашият обществен IP адрес се промени.

Настройте файлов сървър

Вашият Raspberry Pi прави страхотен сървър за файлове Samba. Можете да включите няколко USB устройства, да инсталирате lvm2 за да създадете една гигантска файлова система, обхващаща всички дискове, и да споделяте вашите файлове на VPN клиенти.

Активирането на Samba във вашия VPN отнема малко работа, но е изключително полезно да имате достъп до вашите файлове, музика и филми от мобилните си устройства.

Инсталирайте Pi-hole

Когато зададете доставчика на DNS по време на инсталирането на Pi VPN, можете лесно да инсталирате Pi-hole, да промените вашия персонализиран доставчик на DNS на 127.0.0.1 и да блокирате автоматично мобилни реклами през вашата VPN.

Изпълнението на Pi-hole на VPN връзка е най-добрият начин да блокирате мобилните реклами, без да вкоренявате телефона си. Можете дори да изключите рекламите на YouTube преди пускане и да спрете да виждате спонсорирани продукти в Amazon. Вижте ръководството на Comparitech за Pi-hole за повече.

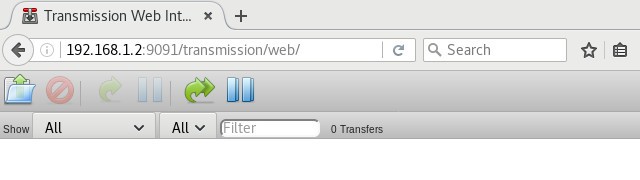

Изпълнете кутия за семена

Ако имате изходяща VPN и работи, вашата интернет връзка е напълно криптирана. Наличието на анонимна интернет връзка е чудесно за торенти, а превръщането на вашия Pi VPN сървър в семенна кутия с предаване е наистина лесно.

Тъй като връзката вече е шифрована, всичко, което трябва да направите, е да инсталирате Transmission и уеб клиента. Ще можете да добавяте торенти от вашия телефон или лаптоп и те ще изтеглят у дома.

Ръцете с Pi VPN

Не мисля, че казвам някакви тайни, когато казвам, че съм огромен глупак. Моята домашна мрежа е пълна с интелигентни устройства като Hue светлини, термостат Nest и няколко високоговорителя Sonos. Имам файлов сървър с Transmission, Plex сървър, устройства, работещи с Kodi, и куп коефициенти и край, като мрежов принтер и DNS сървър, работещ Pi-hole за блокиране на мобилни реклами.

Ако домашната ви мрежа изобщо е като моята, бих ви казала, че Pi VPN е смяна на игри. Не само успях да изключа всеки порт, освен един, запазен от защитната ми стена, но и мобилният ми интернет е напълно криптиран и мога да осъществя достъп до локалната си мрежа отвсякъде. Мрежовата ми сигурност се подобри драстично и не е нужно да конфигурирам пренасочване към порт на моя рутер всеки път, когато добавям ново устройство.

След като прекарате следобед в настройка на нещата, Pi VPN е почти невероятно добър. Толкова много проекти за Raspberry Pi са натрапчиви и забавни, но в крайна сметка доста безполезни. Радвам се да съобщя, че Pi VPN е огромно изключение.

„Raspberry Pi“ от Lucasbosch, лицензиран съгласно CC 3.0

Pi VPN es una excelente manera de aumentar la seguridad móvil y acceder a su red local desde Internet, pero son conocidos por ser difíciles de configurar. Pi VPN convierte Raspberry Pi en un servidor VPN barato y efectivo, utilizando una guía de instalación que hace la mayor parte del trabajo pesado por usted. Podrá evitar los filtros de sitios web durante el trabajo o la escuela y conectarse fácilmente a dispositivos en su red doméstica como servidores de archivos o impresoras. Y con solo unos pocos pasos adicionales, puede activar el cifrado de extremo a extremo y ejecutar todo su Internet móvil a través de un túnel seguro y anónimo.

Pi VPN es una excelente manera de aumentar la seguridad móvil y acceder a su red local desde Internet, pero son conocidos por ser difíciles de configurar. Pi VPN convierte Raspberry Pi en un servidor VPN barato y efectivo, utilizando una guía de instalación que hace la mayor parte del trabajo pesado por usted. Podrá evitar los filtros de sitios web durante el trabajo o la escuela y conectarse fácilmente a dispositivos en su red doméstica como servidores de archivos o impresoras. Y con solo unos pocos pasos adicionales, puede activar el cifrado de extremo a extremo y ejecutar todo su Internet móvil a través de un túnel seguro y anónimo.