DD-WRT е фърмуер с отворен код за широк набор от рутери. Много рутери имат много възможности, до които доставчиците не предоставят достъп чрез административния интерфейс на рутера. Фърмуерът на DD-WRT отключва всичко, на което вашият рутер е способен, включително да стане OpenVPN клиент и / или OpenVPN сървър.

DD-WRT е фърмуер с отворен код за широк набор от рутери. Много рутери имат много възможности, до които доставчиците не предоставят достъп чрез административния интерфейс на рутера. Фърмуерът на DD-WRT отключва всичко, на което вашият рутер е способен, включително да стане OpenVPN клиент и / или OpenVPN сървър.

Вижте също: най-добрите VPN за DD-WRT рутери.

Откъде да взема рутер DD-WRT?

Linkys произведе оригиналните WRT рутери. Днес фърмуерът с отворен код DD-WRT се основава на фърмуера Linksys WRT, разработен за неговата серия от рутери WRT54G. Частта „DD“ на DD-WRT е шапка към кода на регистрационната табела за град Дрезден, Германия, където живее основният поддържащ проект DD-WRT.

Днес е възможно да закупите рутери, които вече работят с DD-WRT от Linksys и други производители на рутери. Възможно е също да инсталирате DD-WRT на много други марки рутери, които се предлагат с инсталиран собствен софтуер. Например моят рутер е TP-Link c1900 ArcherC9, който се доставя с фърмуера на TP-Link. Флашнах го с подходящия фърмуер DD-WRT и сега това е DD-WRT рутер.

Защо да инсталирате OpenVPN на вашия рутер?

Вашият рутер като OpenVPN клиент

Като се има предвид, че има клиентско приложение OpenVPN за почти всеки компютър, таблет и телефон на пазара, не винаги е очевидно защо инсталирането на OpenVPN на вашия рутер може да бъде предимство.

Свързването на вашия рутер директно с вашия доставчик на VPN означава, че не е задължително да стартирате VPN софтуер на което и да е от вашите устройства. Надяваме се, че използвате WPA2 или някакво еквивалентно ниво на криптиране във вашата вътрешна мрежа, така че е разумно да се предполага, че трафикът е донякъде защитен от любопитни очи. Но след като трафикът ви удари рутера, той преминава през мрежата на вашия доставчик на интернет до местоназначението му. Конфигурирането на вашия рутер като VPN клиент гарантира, че трафикът, напускащ вашия рутер, е криптиран, докато преминава през вашия интернет доставчик, докато достигне точката на излизане на VPN към публичния интернет.

Предимствата на стартирането на VPN клиент на вашия рутер включват:

- Необходима е само една връзка с VPN сървъра. Това може да помогне да се избегнат ограниченията за връзка, определени от някои доставчици на VPN.

- Много устройства като Apple TV не разполагат с лесен начин за инсталиране на VPN софтуер. Като поддържате VPN софтуера на вашия рутер, целият трафик от вашата мрежа преминава през VPN безпроблемно.

- VPN е винаги включен, така че не е нужно да помните да го стартирате, когато искате да го използвате.

Вашият рутер като OpenVPN сървър

Превръщането на вашия рутер в OpenVPN сървър означава, че ще имате достъп до домашната си мрежа отвън. Ако сте на път, но трябва да получите достъп до документи или други компютри във вътрешните си мрежи, можете да задействате OpenVPN клиент, да се свържете към OpenVPN сървъра на вашия рутер и сте в.

Как да превърна моя DD-WRT рутер в OpenVPN клиент?

Фърмуерът на DD-WRT прави това много лесно, тъй като поддържа VPN в стила на OpenVPN и PPTP. PPTP е като много несигурен VPN протокол, затова препоръчваме OpenVPN през PPTP.

Вижте също: Нашите VPN протоколи мамят лист.

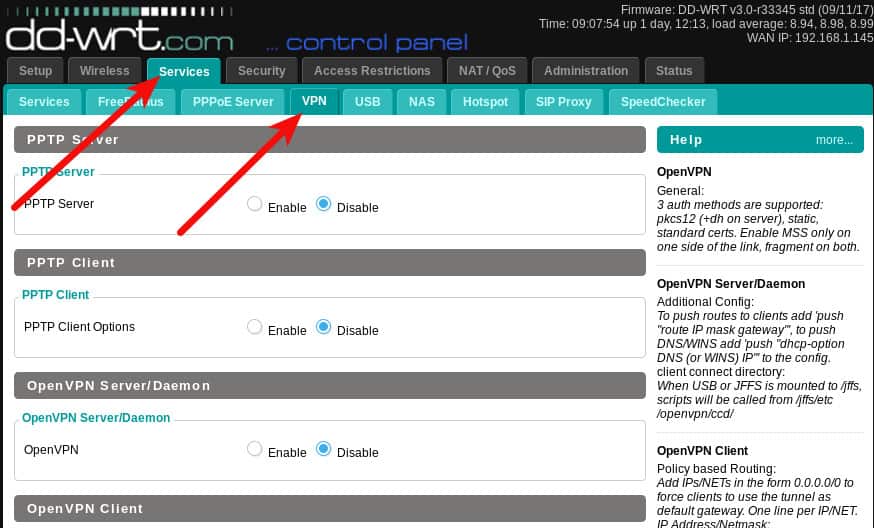

Влезте в своя рутер. Адресът за вход на административния интерфейс DD-WRT обикновено е 192.168.0.1, но може да сте настроили мрежата си по различен начин. След като влезете, отворете Услуги след това до VPN раздел.

Ще конфигурираме OpenVPN клиентската функция на рутера. Първото нещо, от което се нуждаете, е OpenVPN сървър, към който да се свържете. Може да сте изградили свой собствен сървър на OpenVPN или може да използвате доставчик на VPN, който поддържа OpenVPN. Ще използвам ProtonVPN за тази статия, но освен получаване на OpenVPN конфигурация от Proton, не би трябвало да има значителна разлика в създаването на различни доставчици.

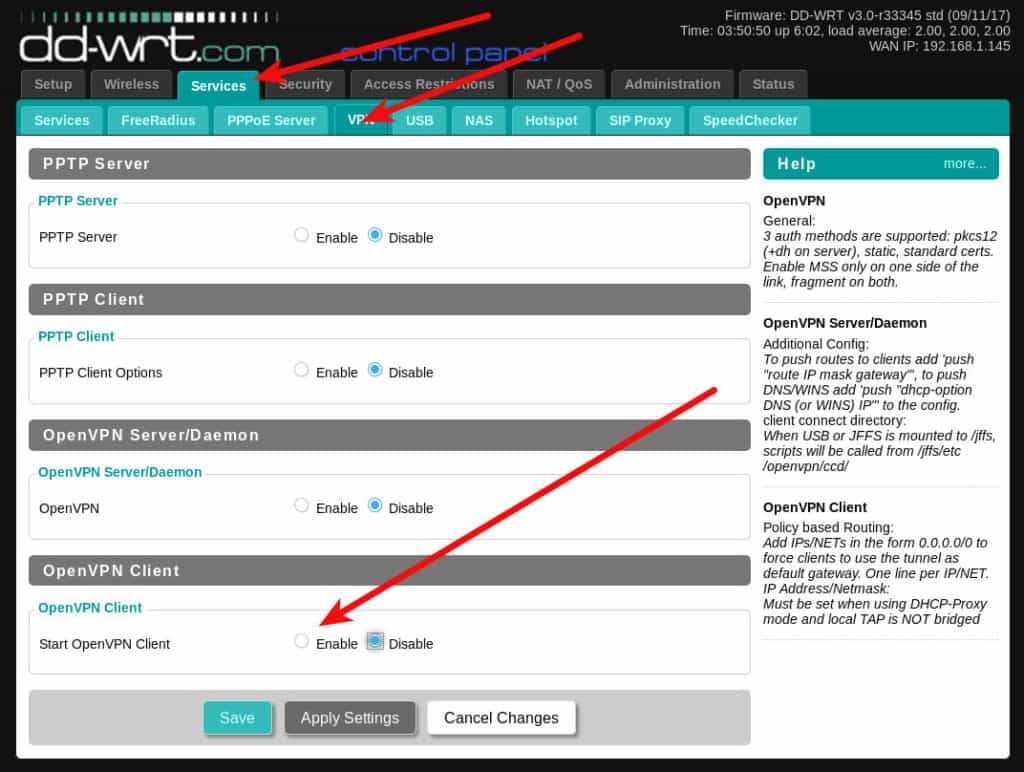

Активирайте настройката на клиента OpenVPN

Щракнете върху Активиране радио бутон за разширяване на настройките на клиента.

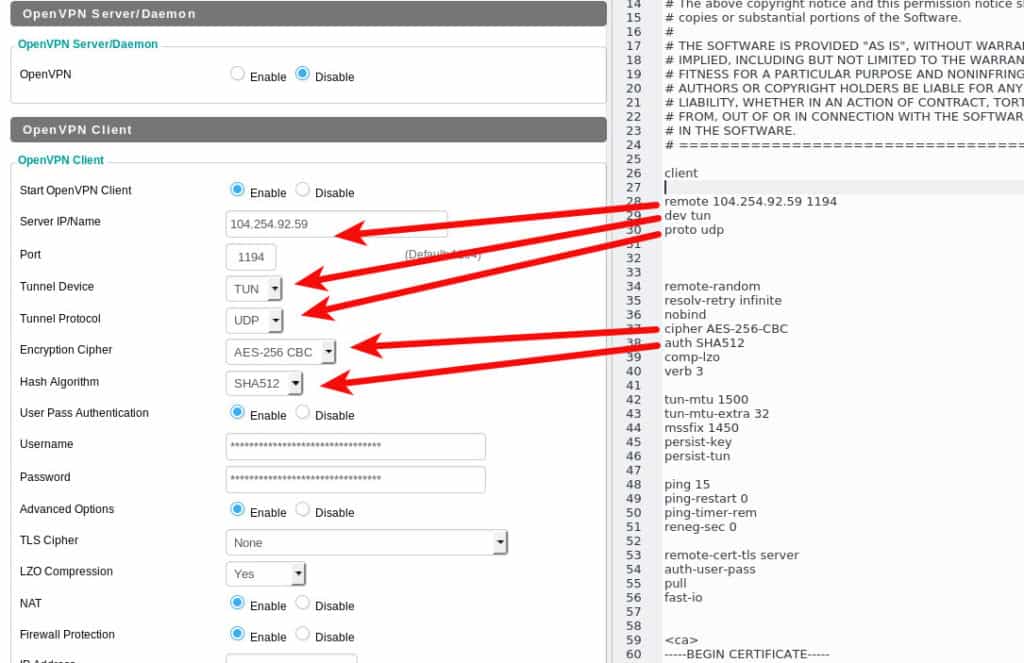

Повечето доставчици на VPN, които използват OpenVPN, ще предоставят конфигурационен файл, който можете да използвате. В някои случаи ще ви трябва и потребителско име и парола. Съдържанието на всеки даден конфигурационен файл на OpenVPN може да се различава. Би било полезно, ако интерфейсът DD-WRT има функция за импортиране, но тъй като не е необходимо да се опитваме да идентифицираме кои части от конфигурационния файл трябва да влязат във всяко поле.

Моят конфигурационен файл ProtonVPN има някои настройки в началото, а след това някои сертификатни файлове в края. Посочих няколко настройки, които ще трябва ръчно да конфигурирате на вашия рутер DD-WRT в тази екранна снимка:

В случая на ProtonVPN също трябва да въведете потребителското си име и парола в съответните полета.

Останалите настройки трябва да бъдат копирани и поставени в полето за допълнително конфигуриране на DD-WRT рутера.

В този момент искаме да запазим нашите настройки, като щракнете върху Запази бутон в долната част на страницата. Хората, които са свързани със сигурността, ще искат да свършат допълнителна работа по настройките на DNS на рутера, преди да активират VPN, поради което аз не избирам да щракнете върху Прилагане на настройките бутон още.

Конфигурирайте вашия DNS

Когато VPN е активен, целият ви трафик преминава през него, криптиран, извън любопитните погледи на вашата локална мрежа и вашия интернет доставчик. За да стигнете до интернет навсякъде, обаче, компютърът ви трябва да извърши DNS търсене. DNS търсене разрешава имена на домейни на сайта, като example.com, до IP адрес, който компютърът може да използва. Въпреки че тези DNS прегледи не съдържат действителна информация за това, което правите в даден сайт, те могат да предоставят на наблюдателя пълен списък на всеки сайт, който компютърът ви е прегледал и вероятно е посетил.

Някои VPN предоставят DNS услуги в допълнение към VPN, но можете също така просто да настроите вашия рутер да използва повече анонимни DNS сървъри, като направите бърза промяна в конфигурацията.

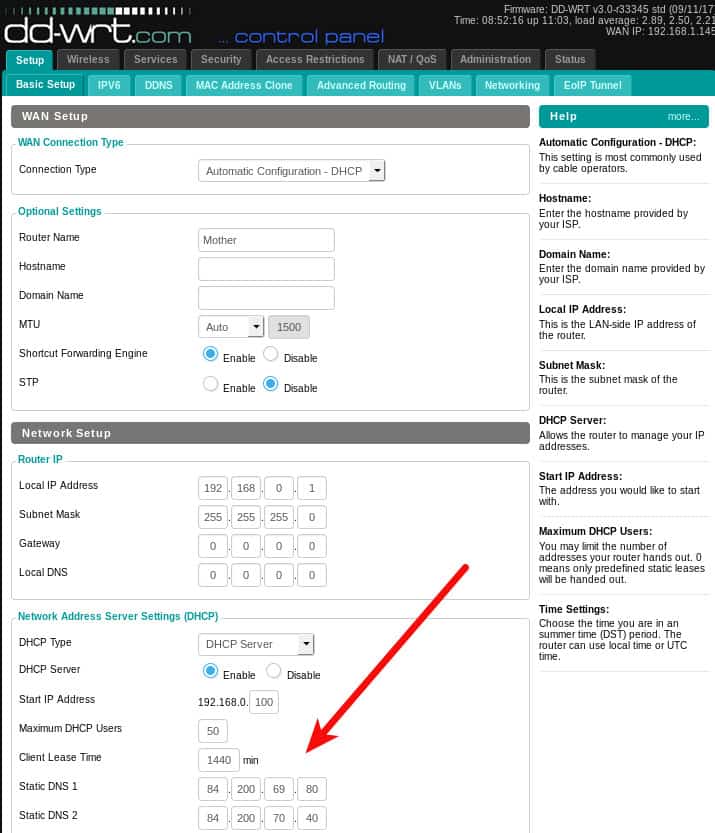

Навигирайте до Настройвам -> Основна настройка и въведете DNS сървърите, които предпочитате да използвате в полетата Static DNS. Този пример показва DNS.WATCH сървърите.

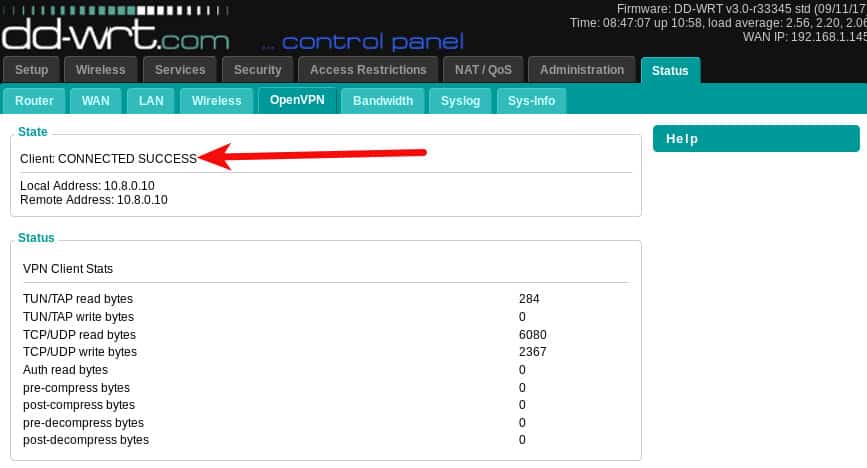

Щракнете върху Прилагане на настройките бутон. Сега можете да стартирате VPN. Върнете се към Услуги -> VPN и щракнете върху Прилагане на настройките бутон. Навигирайте до Статус -> OpenVPN и трябва да видите окуражаващото съобщение Клиент: СВЪРЗАН УСПЕХ в горната част. Обърнете внимание, че разделът за състояние на OpenVPN не съществува, докато услугата OpenVPN не е активирана.

Сега вашият рутер изпраща целия трафик от свързаните му устройства чрез VPN.

Можете да потвърдите, че настройките ви за DNS работят, като използвате нашия тест за изтичане на DNS.

За да деактивирате VPN, върнете се обратно в раздела OpenVPN, щракнете върху Изключване радио бутона и след това щракнете върху Прилагане на настройките бутон в долната част. Прозорецът за настройки на OpenVPN ще се срине, когато го деактивирате, но вашите настройки ще останат в сила за следващия път, когато го активирате.

Как да превърна своя DD-WRT рутер в OpenVPN сървър?

Първата стъпка е да генерирате някои сертификати и ключове за OpenVPN сървъра, който да използвате. Най-лесният начин да направите това е да инсталирате OpenVPN на вашия компютър и да използвате неговите помощни програми за генериране на необходимите файлове. Намерете инструкции как да направите това за Windows системи на сайта на OpenVPN. Потребителите на Linux могат да използват командите по-долу. Ако ви интересува повече информация за цялата настройка, тук имам по-пълна статия за настройка на OpenVPN за Linux. Обърнете внимание, че въпреки че този път всъщност не инсталираме OpenVPN сървър (рутерът ще бъде сървърът), все пак трябва да свършим същата работа, за да генерираме сертификати.

За Ubuntu и други потребители, базирани на Debian, инсталирайте openvpn и пакетите easy-rsa:

sudo apt-get intstall openvpn easy-rsa

Ще трябва да използвате yum или подобен мениджър на пакети за дистрибутори, базирани на RedHat. Имената на пакетите трябва да са еднакви или много сходни.

Създайте директория, в която да работите, викам моя openvpn

mkdir openvpn; cd openvpn

Сега изпълнете командите за генериране на сертификати. Поставете ги точно, включително точките:

/ usr / bin / make-cadir CA

cd CA

източник ./vars

./clean-all

./build-ca

./build-key-server сървър

./build-dh

./build-key клиент

CD клавиши; openvpn –genkey –secret pfs.key

Имайте предвид, че някои от командите ще подканят информация за местоположението да бъде включена в сертификата. Добре е да оставите по подразбиране и може би дори желателно, тъй като тази информация може да бъде прочетена от всеки. Ако искате да го персонализирате по някаква причина, можете да актуализирате файл от редове 64 до 69 CA / vars с информацията за местоположението, която предпочитате да използвате. По подразбиране са:

експортиране KEY_COUNTRY ="НАС"

експортиране KEY_PROVINCE ="CA"

експортиране KEY_CITY ="Сан Франциско"

експортиране KEY_ORG ="Fort-Funston"

експортиране KEY_EMAIL ="[email protected]"

експортиране KEY_OU ="MyOrganizationalUnit"

В края на двете ключови последователности ще бъдете помолени да предоставите парола за предизвикателство. Не предоставяйте това за сървърния ключ, защото това ще попречи на OpenVPN да може да стартира без надзор. Можете също така да искате да оставите клиентския ключ без парола, тъй като някои OpenVPN клиенти нямат начин да го доставите по време на връзка. За да преминете през тези подкани, без да въведете парола, просто натиснете клавиша Enter.

Обърнете внимание, че последната команда е незадължителна, но желателна. Това е ключът, който ще позволи на вашия рутер да осигури перфектна напред секретност (PFS). PFS позволява на вашата VPN връзка периодично да договаря нов статичен ключ по време на вашата сесия. Това осигурява допълнителна сигурност в случай, че личните ви ключове някога са компрометирани. Без PFS всички ваши предишни VPN връзки могат да бъдат дешифрирани от всеки с личния ви ключ. С PFS това не е възможно, защото ключът се променя периодично и замененият клавиш изчезва в пушек.

На този етап вече трябва да имате куп ключови и сертификатни файлове в директорията CA / keys:

$ ls -1 CA / ключове /

01.pem

02.pem

ca.crt

ca.key

client.crt

client.csr

client.key

dh2048.pem

index.txt

index.txt.attr

index.txt.attr.old

index.txt.old

сериен

serial.old

server.crt

server.csr

server.key

pfs.key

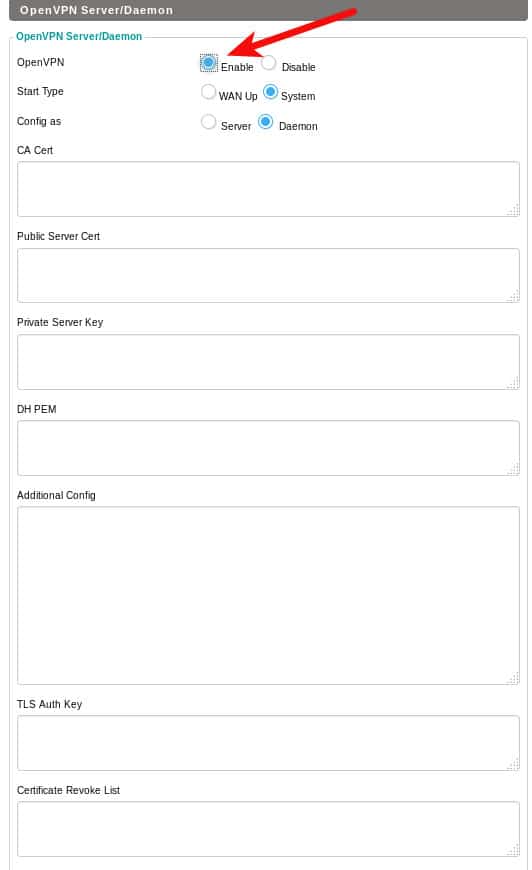

Нужни са ни само няколко от тях. Отворете следните файлове в текстов редактор, като например бележник или vi. Не използвайте какъвто и да е текстов процесор. Копирайте стойностите и ги поставете в съответното поле на страницата DD-WRT OpenVPN Server / Daemon. От интерфейса на администратора на маршрутизатора отворете Услуги -> VPN и щракнете върху радиоактивиращия бутон В раздела OpenVPN Server / Daemon.

- Поставете ca.crt в полето CA Cert

- Поставете server.crt в полето на Public Server Cert

- Поставете server.key в полето за частен сървър

- Поставете dh2048.pem в полето PEM DH

- Поставете pfs.key в TLS Auth Key (при условие че сте създали този ключ)

Ако сте особено параноик, можете да посочите списък за отмяна на сертификат. Това ще каже на OpenVPN сървъра да провери списъка за отмяна, преди да приеме сертификат от свързващ клиент. Настройката и използването на CRL е малко напреднала за тази статия.

Щракнете върху Прилагане на настройките бутонът и вашият VPN сървър трябва да стартира. Можете да посетите Статус-> OpenVPN страница, за да видите състоянието на връзката. Имайте предвид, че този път в съобщението се казва Server: СВЪРЗАН УСПЕХ, а не клиентът: СВЪРЗАН УСПЕХ, който видяхте, когато клиентът работи.

Следващата стъпка е да генерирате клиентски конфигурационен файл, който можете да използвате на устройствата си, за да се свържете с вашия нов OpenVPN сървър. Важно е определени настройки от всяка страна (клиент / сървър) да си правят комплимент. В крайна сметка с клиентска конфигурация изглежда така:

клиент

dev tun

прото udp

дистанционно YOUR_IP_ADDRESS 1194

шифър AES-256-CBC

tls-шифър TLS-DHE-RSA-С-AES-256-CBC-SHA

auth sha256

комп-lzo

link-mtu 1570

—– НАЧАЛО ЧАСТЕН КЛЮЧ —–

Копирайте съдържанието на вашия client.key файл и го поставете тук.

—– КРАЙ ЧАСТЕН КЛЮЧ —–

—– НАЧАЛО СЕРТИФИКАТ —–

Копирайте съдържанието на вашия client.crt файл и го поставете тук.

—– КРАЙ СЕРТИФИКАТ —–

—– НАЧАЛО СЕРТИФИКАТ —–

Копирайте съдържанието на файла си ca.crt и го поставете тук.

—– КРАЙ СЕРТИФИКАТ —–

ключ-насока 1

Копирайте съдържанието на вашия pfs.key файл и го поставете тук

След това стартирах моя openvpn клиент и той се свърза:

$ sudo openvpn –config client-config.ovpn

Sat Sep 23 16:05:05 [year] OpenVPN 2.3.10 x86_64-pc-linux-gnu [SSL OpenSSL)] [LZO] [EPOLL] [PKCS11] [MH] [IPv6] построен на 22 юни [year] г.

Съб септември 23 16:05:05 [year] версии на библиотеката: OpenSSL 1.0.2g 1 март 2016 г., LZO 2.08

Съб Сеп 23, 16:05:05 [year] Проверка на автентичността на контролния канал: tls-auth с помощта на INLINE файл със статичен ключ

Съб Сеп 23, 16:05:05 [year] UDPv4 връзка местна (обвързана): [undef]

Съб. 23 септември 16:05:05 [year] UDPv4 връзка дистанционно: [AF_INET] 192.168.0.1:1194

Съб Сеп 23, 16:05:09 [year] [сървър] Връзката между връстници е инициирана с [AF_INET] 192.168.0.1:1194

Съб Сеп 23 16:05:12 [year] TUN / TAP устройство tun0 отвори

Съб 23 септември 16:05:12 [year] do_ifconfig, tt->ipv6 = 0, tt->did_ifconfig_ipv6_setup = 0

Sat Sep 23 16:05:12 [year] / sbin / ip link set dev tun0 up mtu 1497

Съб Сеп 23 16:05:12 [year] / sbin / ip addr добави dev tun0 10.10.10.2/24 излъчване 10.10.10.255

Съб Сеп 23, 16:05:12 [year] Последователността на инициализацията приключи

Използвам OpenVPN клиента на командния ред на Linux, но този същият конфигурационен файл трябва да работи с всеки клиент на OpenVPN на всяка платформа, опитах го на моя телефон с Android, използвайки OpenVPN Connect и успях да се свържа също.

Забележете отдалечената линия на моята клиентска конфигурация. Можете да използвате външния си IP адрес, но ако вашият интернет доставчик периодично завърта външния ви IP адрес, може да искате да използвате динамично име на хост. Динамичният DNS е процес, при който свързвате статично име на домейн с IP адреса на вашия рутер и това име на хост остава насочено към правилния IP адрес, дори и да се промени. Посетете Настройвам -> DDNS раздела на вашия DD-WRT рутер, за да видите списъка с динамични DNS доставчици, които поддържа.

OpenVPN е надеждно и стабилно VPN решение. Той е широко използван, особено сред VPN доставчиците, които са много защитени с поверителността. Маршрутизаторите, работещи с DD-WRT, правят особено лесно да се защити както изходящият ви трафик чрез конфигурацията на клиента на OpenVPN, така и вашия входящ трафик чрез конфигурацията на сървъра на OpenVPN.

Вижте също: Най-добрите Linux VPN доставчици.

„Linksys WRT54-G Router“ от Webmhamster, лицензиран под CC BY 2.0