DD-WRT je firmver otvorenog koda za široki raspon usmjerivača. Mnogi usmjerivači imaju puno mogućnosti do kojih dobavljači ne pružaju pristup putem administrativnog sučelja rutera. DD-WRT firmware otključava sve što vaš usmjerivač može, uključujući i to da postanu OpenVPN klijent i / ili OpenVPN poslužitelj..

DD-WRT je firmver otvorenog koda za široki raspon usmjerivača. Mnogi usmjerivači imaju puno mogućnosti do kojih dobavljači ne pružaju pristup putem administrativnog sučelja rutera. DD-WRT firmware otključava sve što vaš usmjerivač može, uključujući i to da postanu OpenVPN klijent i / ili OpenVPN poslužitelj..

Vidi također: najbolji VPN-ovi za DD-WRT usmjerivače.

Gdje mogu dobiti DD-WRT usmjerivač?

Linksys je proizveo originalne WRT usmjerivače. Današnji DD-WRT firmware otvorenog koda zasnovan je na softverskom softveru Linksys WRT razvijenom za njegovu seriju usmjerivača WRT54G. ‘DD’ dio DD-WRT je savjet o šifri registarskih tablica za grad Dresden, Njemačka, gdje živi glavni održavač DD-WRT projekta.

Danas je moguće kupiti rutere koji već koriste DD-WRT od Linksysa i drugih proizvođača rutera. Također je moguće instalirati DD-WRT na mnoge druge marke usmjerivača koji dolaze s instaliranim vlastitim firmwareom. Na primjer, moj usmjerivač je TP-Link c1900 ArcherC9 koji se isporučuje s firmwareom TP-Link. Prikazao sam je odgovarajućim DD-WRT firmware-om i sada je to DD-WRT usmjerivač.

Zašto instalirati OpenVPN na usmjerivač?

Vaš usmjerivač kao OpenVPN klijent

S obzirom da na tržištu postoji aplikacija za klijente OpenVPN za gotovo svako računalo, tablet i telefon, nije uvijek očito zašto instaliranje OpenVPN-a na usmjerivač može biti prednost..

Spajanje usmjerivača izravno s davateljem VPN znači da ne morate nužno pokretati VPN softver na bilo kojem svom uređaju. Nadam se da koristite WPA2 ili neku drugu razinu enkripcije na svojoj internoj mreži, tako da je razumno pretpostaviti da je promet pomalo zaštićen od znatiželjnih očiju. Ali jednom kada vaš promet pogodi usmjerivač, on prolazi kroz mrežu vašeg davatelja internetskih usluga do odredišta. Konfiguriranje usmjerivača kao VPN klijenta osigurava da je promet koji napušta vaš usmjerivač šifriran dok prolazi preko vašeg davatelja internetskih usluga dok ne dosegne točku izlaska VPN-a na javni internet.

Prednosti pokretanja VPN klijenta na vašem usmjerivaču uključuju:

- Potrebna je samo jedna veza s VPN serverom. To će vam pomoći izbjeći ograničenja veze koja postavljaju neki davatelji VPN-a.

- Mnogi uređaji poput Apple TV-a nemaju jednostavan način za instaliranje VPN softvera. Nakon što VPN softver radi na vašem usmjerivaču, sav promet iz vaše mreže neprimjetno prolazi kroz VPN.

- VPN je uvijek uključen, pa ga ne morate zapamtiti kad ga želite koristiti.

Vaš usmjerivač kao OpenVPN poslužitelj

Pretvaranje usmjerivača u OpenVPN poslužitelj znači da ćete moći pristupiti svojoj kućnoj mreži izvana. Ako ste na putu, ali morate pristupiti dokumentima ili drugim računalima na vašim internim mrežama, možete zapaliti OpenVPN klijent, povezati se s OpenVPN serverom vašeg usmjerivača i ste u.

Kako da svoj DD-WRT usmjerivač pretvorim u OpenVPN klijent?

DD-WRT firmver ovo čini vrlo jednostavno, jer podržava OpenVPN i PPTP VPN-ove. PPTP je vrlo nesiguran VPN protokol, zato preporučujemo OpenVPN preko PPTP-a.

Vidi također: Naši VPN protokoli varaju.

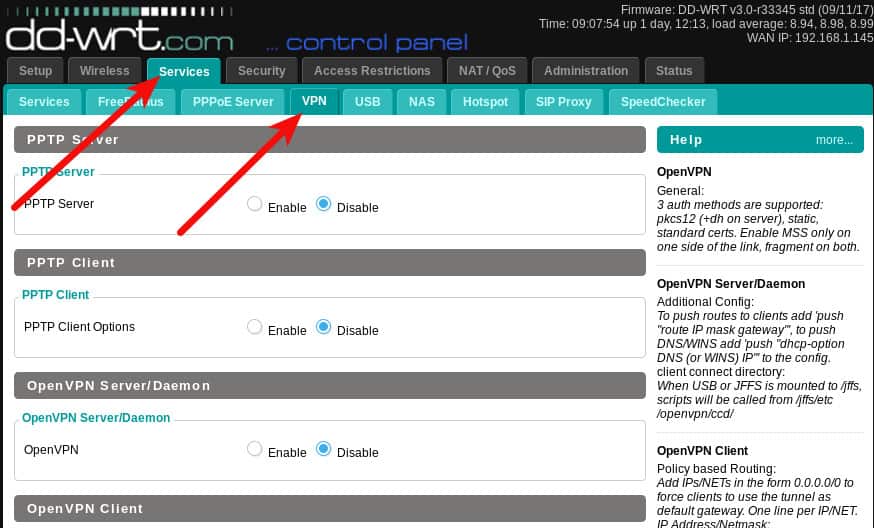

Prijavite se na svoj usmjerivač. Adresa za prijavu administrativnog sučelja DD-WRT obično je 192.168.0.1, ali možda ste drugačije postavili mrežu. Nakon što ste ušli, idite na odjeljak usluge , a zatim na VPN kartica.

Konfigurirat ćemo OpenVPN klijent funkciju usmjerivača. Prvo što će vam trebati je OpenVPN poslužitelj na koji ćete se povezati. Možda ste izgradili vlastiti OpenVPN poslužitelj ili možda koristite VPN davatelja koji podržava OpenVPN. Koristit ću ProtonVPN za ovaj članak, ali osim dobivanja OpenVPN konfiguracije od Protona, ne bi trebalo biti značajne razlike u postavljanju različitih pružatelja usluga.

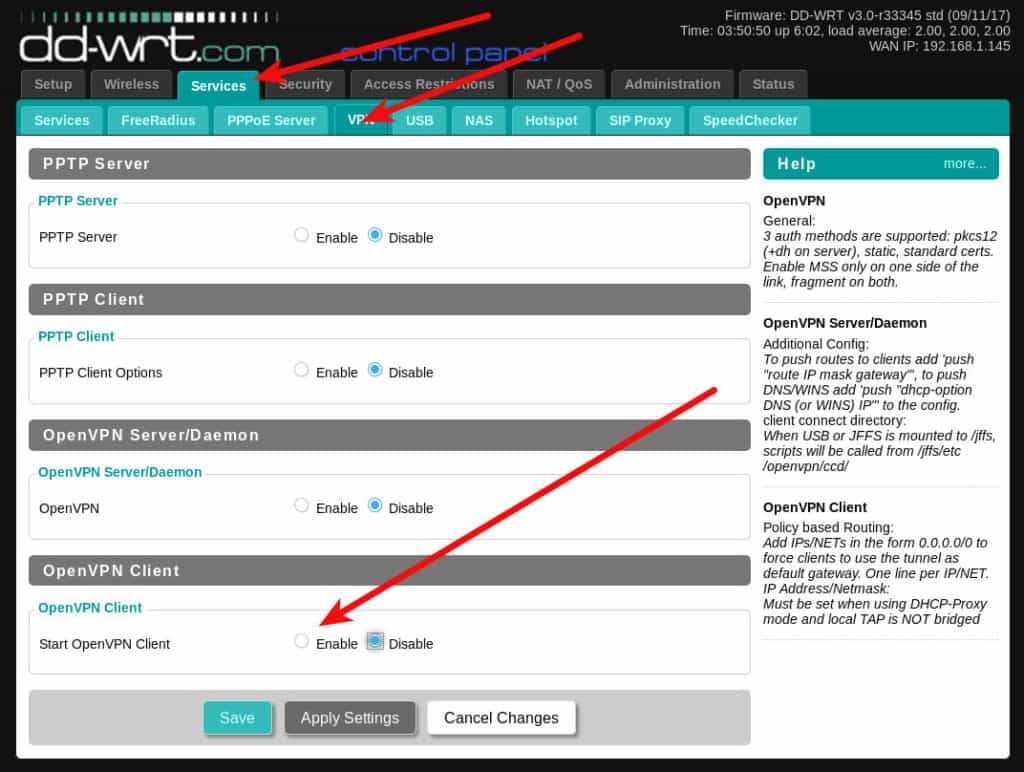

Omogućite postavke klijenta OpenVPN

Kliknite gumb Omogućiti radio gumb za proširenje postavki klijenta.

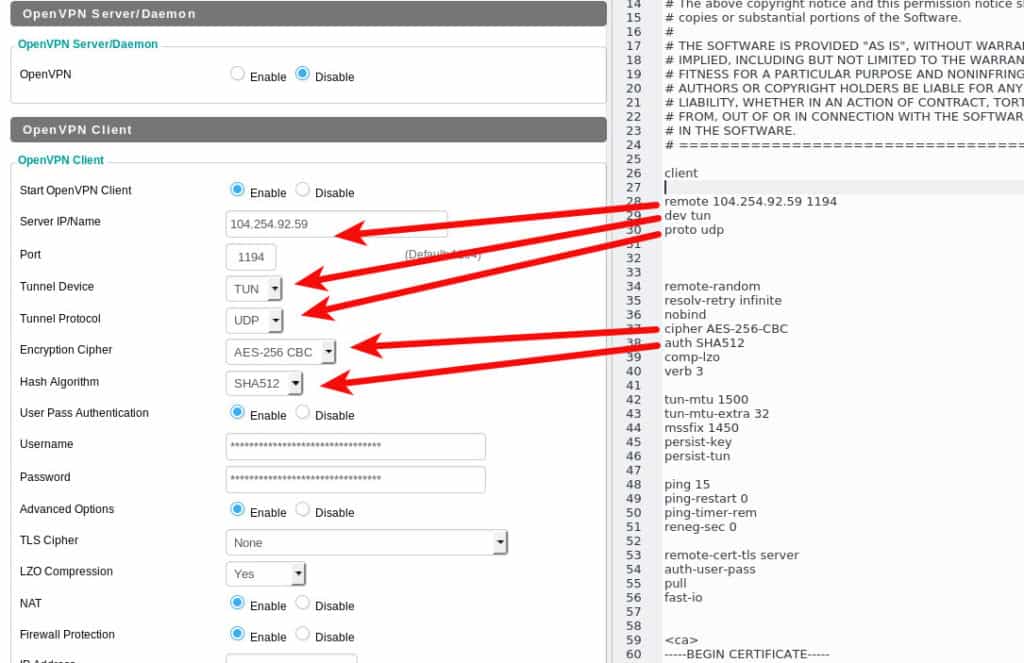

Većina VPN davatelja koji koriste OpenVPN pružit će vam konfiguracijsku datoteku koju koristite. U nekim slučajevima trebat će vam i korisničko ime i zaporka. Sadržaj bilo koje datoteke OpenVPN konfiguracije može se razlikovati. Bilo bi dobro kad bi DD-WRT sučelje imalo funkciju uvoza, ali budući da ne moramo pokušati identificirati koji dijelovi konfiguracijske datoteke trebaju ući u svako polje.

Moja konfiguracijska datoteka ProtonVPN ima neke postavke na početku, a zatim na kraju neke datoteke certifikata. Naveo sam nekoliko postavki koje ćete morati ručno konfigurirati na vašem DD-WRT usmjerivaču na ovom snimku zaslona:

U slučaju ProtonVPN-a trebam također unijeti svoje korisničko ime i lozinku u odgovarajuća polja.

Preostale postavke treba kopirati i zalijepiti u polje Dodatna konfiguracija usmjerivača DD-WRT.

U ovom trenutku želimo spremiti naše postavke klikom na ikonu Uštedjeti gumb na dnu stranice. Ljudi koji svjesno sigurnosti žele još malo raditi na DNS postavkama usmjerivača prije aktiviranja VPN-a, zbog čega ja ne odabirem kliknuti na Primijenite postavke gumb još.

Konfigurirajte svoj DNS

Kada je VPN aktivan, sav vaš promet prolazi kroz njega, šifriran, izvan znatiželjnih očiju vaše lokalne mreže i vašeg davatelja internetskih usluga. No, kako biste se uopće domogli Interneta, vaše računalo mora izvesti DNS pretraživanja. DNS pretraživanja rješavaju nazive domena web mjesta kao što je example.com na IP adresi koju računalo može koristiti. Iako ti pretresi DNS-a ne sadrže nikakve stvarne podatke o tome što radite na bilo kojoj web lokaciji, oni mogu promatraču pružiti potpun popis svih web lokacija koje je vaše računalo pregledalo i vrlo vjerovatno posjećeno.

Neki VPN-ovi pružaju DNS usluge osim njihovih VPN-a, ali možete samo postaviti usmjerivač da koristi više anonimnih DNS poslužitelja tako da brzo promijenite konfiguraciju..

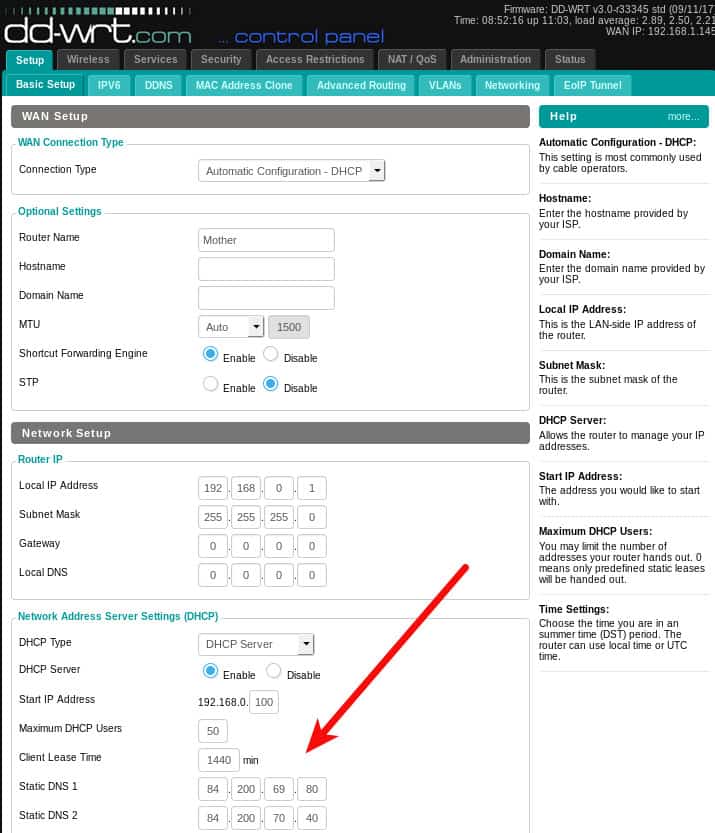

Dođite do odjeljka Postaviti -> Osnovne postavke karticu i unesite DNS poslužitelje koje želite koristiti u polja statičkog DNS-a. Ovaj primjer prikazuje DNS.WATCH poslužitelje.

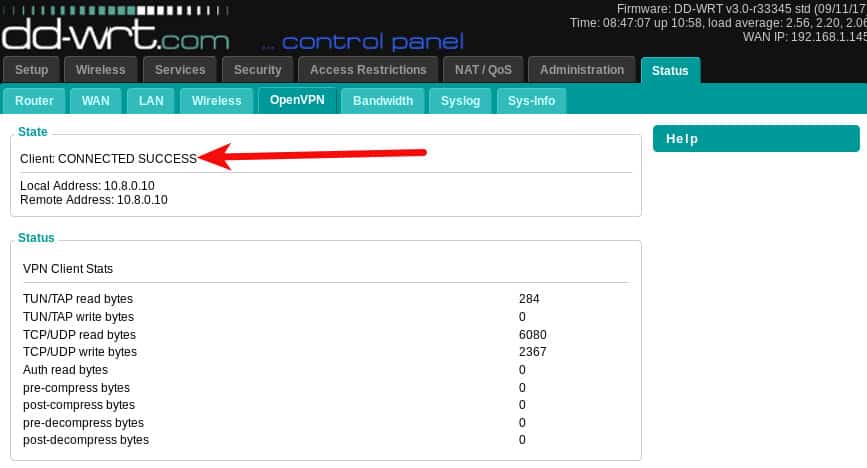

Kliknite gumb Primijenite postavke dugme. Sada možete pokrenuti VPN. Vratite se na usluge -> VPN i kliknite gumb Primijenite postavke dugme. Dođite do odjeljka Status -> OpenVPN na kartici i trebali biste vidjeti ohrabrujuću poruku Klijent: POVEZANI USPJEH na vrhu. Imajte na umu da kartica statusa OpenVPN ne postoji sve dok OpenVPN usluga nije omogućena.

Ruter sada šalje sav promet sa svojih povezanih uređaja putem VPN-a.

Možete potvrditi da vaše DNS postavke rade pomoću našeg DNS testa propuštanja.

Da biste onemogućili VPN, vratite se na karticu OpenVPN i kliknite na Onemogući i pritisnite gumb za odabir Primijenite postavke gumb na dnu. Okno s postavkama OpenVPN srušit će se kada ga onemogućite, ali vaše će postavke ostati na mjestu za sljedeći put kad ga omogućite.

Kako da svoj DD-WRT usmjerivač pretvorim u OpenVPN poslužitelj?

Prvi korak je generiranje nekih certifikata i ključeva za OpenVPN poslužitelj koji se koristi. Najlakši način za to je instalirati OpenVPN na svoje računalo i koristiti njegove uslužne programe za generiranje potrebnih datoteka. Pronađite upute kako to učiniti za Windows sustave na web mjestu OpenVPN. Korisnici Linuxa mogu upotrebljavati naredbe u nastavku. Ako vas zanima više pozadina u cijelom postavljanju, ovdje imam potpuniji članak o postavljanju Linux OpenVPN. Iako trenutno ne instaliramo OpenVPN poslužitelj (usmjerivač će biti poslužitelj), još uvijek trebamo obaviti neki isti posao da bismo generirali certifikate.

Za Ubuntu i ostale korisnike temeljene na Debianu instalirajte openvpn i pakete easy-rsa:

sudo apt-get intstall openvpn easy-rsa

Za distribucije distribucije temeljenih na RedHatu, morat ćete koristiti yum ili sličan upravitelj paketa. Nazivi paketa trebaju biti isti ili vrlo slični.

Napravite direktorij u kojem ću raditi, a zovem se openvpn

mkdir openvpn; cd openvpn

Sada pokrenite naredbe za generiranje certifikata. Zalijepite ih točno uključujući točke:

/ usr / bin / make-cadir CA

cd CA

izvor ./vars

./clean-all

./build-ca

./build-key-server poslužitelja

./build-dh

./build-key klijent

CD tipke; openvpn –genkey –secret pfs.key

Imajte na umu da će neki naredbe zatražiti da se u lokaciju ugrade podaci o lokaciji. U redu je ostaviti zadane, a možda čak i poželjne, jer te podatke može pročitati bilo tko. Ako ga želite iz nekog razloga prilagoditi, možete ažurirati liniju 64 do 69 CA / vars datoteku s podacima o lokaciji koje želite koristiti. Zadani su iznosi:

izvoz KEY_COUNTRY ="NAS"

izvoz KEY_PROVINCE ="CA"

izvoz KEY_CITY ="San Francisco"

izvoz KEY_ORG ="Fort-Funston"

izvoz KEY_EMAIL ="[email protected]"

izvoz KEY_OU ="MyOrganizationalUnit"

Na kraju dviju ključnih generacija slijeda od vas će se tražiti da date lozinku za izazov. Ne dodajte ovo za ključ poslužitelja, jer će spriječiti OpenVPN da se može pokrenuti bez nadzora. Također biste trebali ostaviti klijentski ključ bez zaporke jer neki OpenVPN klijenti nemaju načina da vam dobave to u vrijeme veze. Da biste prošli kroz te upute bez unosa lozinke, samo pritisnite tipku Enter.

Imajte na umu da je zadnja naredba neobvezna, ali poželjna. To je ključ koji će vašem usmjerivaču omogućiti savršenu tajnu unaprijed (PFS). PFS omogućava vašoj VPN vezi periodično pregovaranje o novom statičkom ključu tijekom vaše sesije. To pruža dodatnu sigurnost u slučaju da vaši privatni ključevi ikad budu ugroženi. Bez PFS-a sve vaše prijašnje VPN veze svatko s vašim privatnim ključem može dešifrirati. S PFS-om to nije moguće jer se ključ periodično mijenja, a zamijenjeni ključ nestaje u napuhu.

U ovom trenutku trebali biste imati hrpu datoteka s ključevima i potvrdama u imeniku CA / tipke:

$ ls -1 CA / tipke /

01.pem

02.pem

ca.crt

ca.key

client.crt

client.csr

client.key

dh2048.pem

index.txt

index.txt.attr

index.txt.attr.old

index.txt.old

serijski

serial.old

server.crt

server.csr

server.key

pfs.key

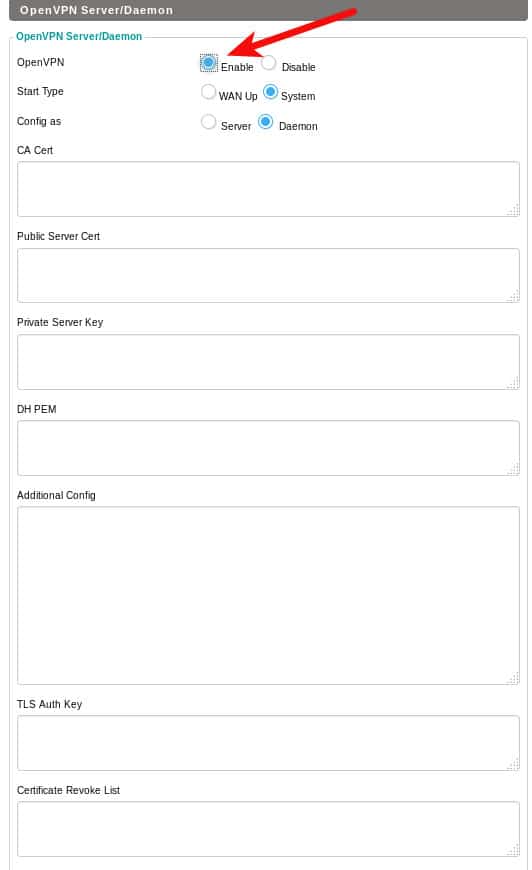

Treba nam samo nekoliko ovih. Otvorite sljedeće datoteke u uređivaču teksta, poput bilježnice ili vi. Nemojte koristiti bilo koji program za obradu teksta. Kopirajte vrijednosti i zalijepite ih u odgovarajuće polje stranice DD-WRT OpenVPN Server / Daemon. Idite na sučelje administratora usmjerivača usluge -> VPN i kliknite radio gumb Omogući u odjeljku OpenVPN Server / Daemon.

- Zalijepite ca.crt u polje CA Cert

- Zalijepite server.crt u polje Public Server Cert

- Zalijepite server.key u polje Privatni ključ poslužitelja

- Zalijepite dh2048.pem u polje DH PEM

- Zalijepite pfs.key u TLS Auth Key (pod pretpostavkom da ste stvorili ovaj ključ)

Ako ste posebno paranoični, možete odrediti Popis opoziva potvrde. To će reći OpenVPN poslužitelju da provjeri popis opoziva prije nego što prihvati bilo koji certifikat od klijenta koji se povezuje. Postavljanje i upotreba CRL-a malo je napredna za ovaj članak.

Kliknite gumb Primijenite postavke gumb i vaš VPN poslužitelj trebao bi se pokrenuti. Možete posjetiti Status-> OpenVPN stranicu da biste vidjeli status veze. Imajte na umu da je ovoga puta u poruci Server: POVEZANI USPJEH, a ne Klijent: POVEZANI USPJEH koji ste vidjeli dok se klijent izvodi.

Sljedeći je korak generiranje konfiguracijske datoteke klijenta koju možete koristiti na svojim uređajima za povezivanje s vašim novim OpenVPN serverom. Važno je da se određene postavke sa svake strane (klijent / poslužitelj) međusobno kompliciraju. Završio sam s konfiguracijom klijenta koja izgleda ovako:

klijent

dev tun

proto udp

daljinski YOUR_IP_ADDRESS 1194

šifra AES-256-CBC

tls-šifra TLS-DHE-RSA-SA-AES-256-CBC-SHA

auth sha256

spoj-lzo

link-mtu 1570

—– POČETI PRIVATNI KLJUČ —–

Kopirajte sadržaj datoteke client.key i zalijepite je ovdje.

—– KRAJ PRIVATNOG KLJUKA —–

—– POČETI SERTIFIKAT —–

Kopirajte sadržaj datoteke client.crt i zalijepite je ovdje.

—– KRAJ CERTIFIKATA —–

—– POČETI SERTIFIKAT —–

Kopirajte sadržaj datoteke ca.crt i zalijepite je ovdje.

—– KRAJ CERTIFIKATA —–

tipka-smjer 1

Kopirajte sadržaj datoteke pfs.key i zalijepite je ovdje

Tada sam pokrenuo svoj openvpn klijent i on se povezao:

$ sudo openvpn –config client-config.ovpn

Sub ruj 23 16:05:05 [year] OpenVPN 2.3.10 x86_64-pc-linux-gnu [SSL OpenSSL)] [LZO] [EPOLL] [PKCS11] [MH] [IPv6] izgrađen 22. lipnja [year].

Sub ruj 23 16:05:05 verzije biblioteke [year]: OpenSSL 1.0.2g 1. ožujka 2016, LZO 2.08

Sub ruj 23 16:05:05 [year] Provjera autentičnosti upravljačkog kanala: tls-auth pomoću INLINE datoteke statičkog ključa

Sub ruj 23 16:05:05 [year] UDPv4 veza lokalna (vezana): [undef]

Sub ruj 23 16:05:05 [year] UDPv4 veza na daljinu: [AF_INET] 192.168.0.1:1194

Sub ruj 23 16:05:09 [year] [server] Peer Connected Initiated with [AF_INET] 192.168.0.1:1194

Sub ruj 23 16:05:12 [year] TUN / TAP uređaj tun0 otvoren

Sub ruj 23 16:05:12 [year] do_ifconfig, tt->ipv6 = 0, tt->did_ifconfig_ipv6_setup = 0

Sub ruj 23 16:05:12 [year] / sbin / ip link set dev tun0 up mtu 1497

Sub ruj 23 16:05:12 [year] / sbin / ip addr dodaj dev tun0 10.10.10.2/24 emitiran 10.10.10.255

Sub ruj 23 16:05:12 [year] Završeno je slijedeće inicijalizacije

Koristim klijenta OpenVPN klijenta naredbenog retka, ali ta ista konf datoteka bi trebala raditi s bilo kojim OpenVPN klijentom na bilo kojoj platformi, isprobao sam je na svom Android telefonu pomoću OpenVPN Connect i mogao se povezati..

Obratite pažnju na udaljenu liniju moje konfiguracije klijenta. Možete koristiti svoju vanjsku IP adresu, ali ako vam davatelj internetskih usluga vrti vanjsku IP adresu s vremena na vrijeme, možda biste željeli koristiti dinamično ime računala. Dinamički DNS proces je kojim pridružite statičko ime domene s IP usmjerivačem i to ime hosta ostaje usmjereno na ispravnu IP adresu čak i ako se promijeni. Posjetiti Postaviti -> DDNS na vašem DD-WRT usmjerivaču da biste vidjeli popis dinamičkih DNS pružatelja usluga koje podržava.

OpenVPN je pouzdano i robusno VPN rješenje. To je u širokoj upotrebi, posebno među VPN davateljima vrlo osviještenih privatnosti. Usmjerivači koji izvode DD-WRT posebno olakšavaju pokretanje i odlaznog prometa putem konfiguracije klijenta OpenVPN, kao i vašeg dolaznog prometa putem konfiguracije OpenVPN poslužitelja..

Vidi također: Najbolji Linux VPN davatelji.

“Linksys WRT54-G Router” tvrtke Webmhamster licenciran pod CC BY 2.0