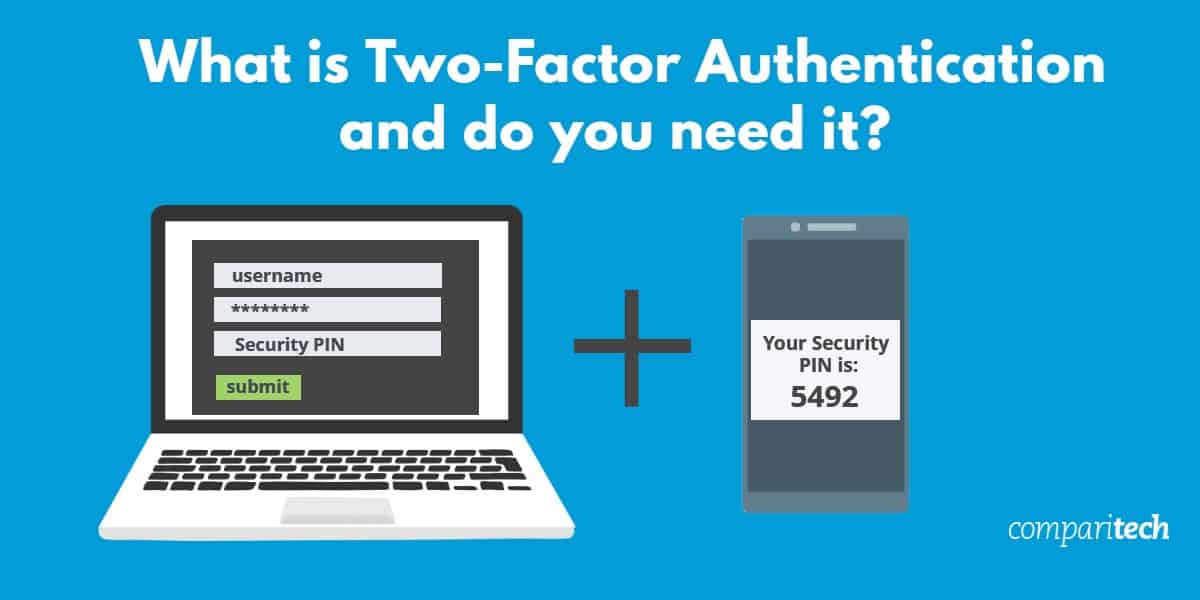

Двофакторна аутентификација (2ФА) односи се на поступак пријаве за који је потребна више од лозинке. Ако је ваша лозинка на неки начин угрожена, 2ФА може спречити нападача да се пријави на ваш налог захтевајући други облик верификације.

Верификација у два корака (2СВ) и мултифакторна аутентификација (МФА) су термини који се често користе наизменично са двофакторном аутентификацијом, мада постоје неке разлике о којима ћемо касније доћи. Можете наићи на 2ФА приликом пријављивања на уређај или рачун, као што су:

- Једнократни ПИН број послан СМС-ом, е-поштом или апликацијом за потврду идентитета попут Гоогле Аутхентицатор или Аутхи

- Уређај за аутентификацију хардвера, као што је УСБ кључ, који се мора уметнути пре пријаве

- Биометријско скенирање, као што је отисак прста или мрежница, поред лозинке

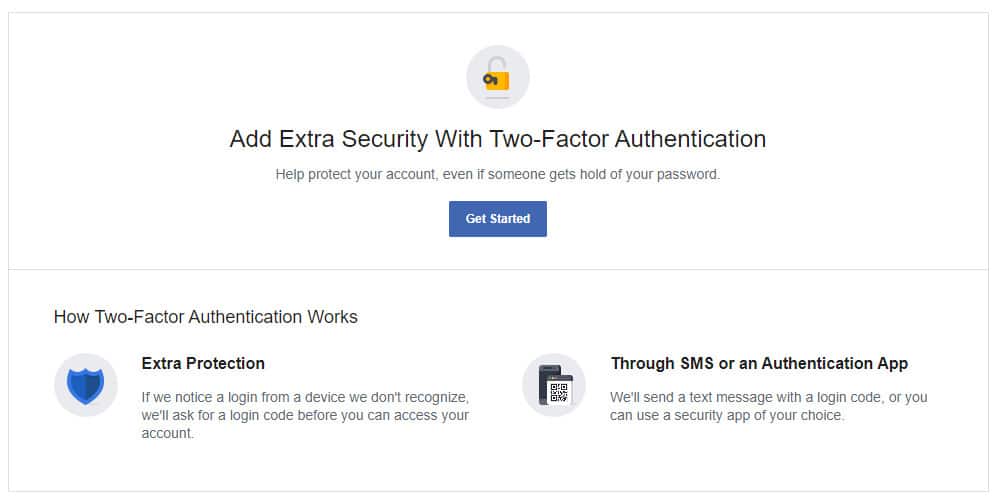

2ФА се може поставити за многе мрежне налоге, и топло препоручујемо. То обично укључује уношење ПИН броја приликом пријаве са новог уређаја или локације или након истека претходне сесије. Ово може изгледати као терет, али 2ФА иде дуг пут у заштити рачуна од хакера.

Како у пракси дјелује двофакторска провјера аутентичности?

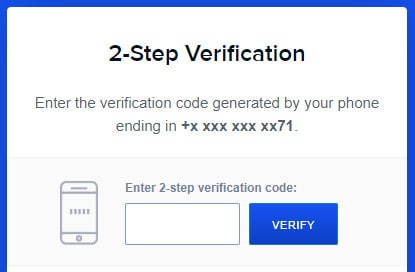

Ако је за ваш налог укључена 2ФА, највероватније ћете је наићи на њу са новог уређаја или са друге локације него раније. Унесите своје корисничко име и лозинку као и обично, а од вас ће се тражити да докажете свој идентитет уношењем другог облика верификације који само ви можете да наведете.

Нису све методе верификације корисника једнаке. Фром најсигурнији до најмање сигурни:

- А уређај за аутентификацију хардвера као што је ИубиКеи или Титан сигурносни кључ. Ово су УСБ уређаји које морате да прикључите на свој уређај да бисте се могли пријавити.

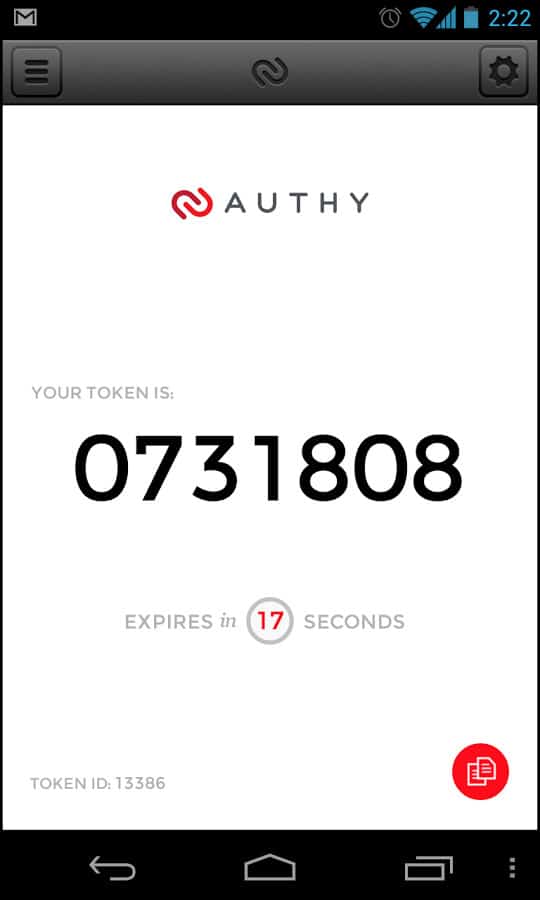

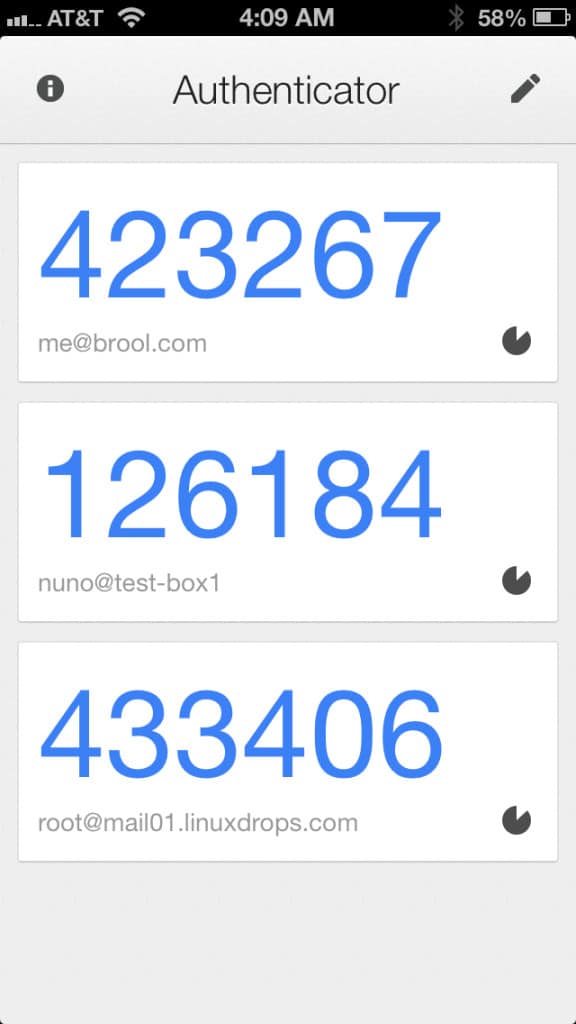

- Ан апликација за аутентификацију као што су Гоогле Аутхентицатор или Аутхи. Ове апликације генерирају привремене ПИН бројеве на вашем паметном телефону.

- А биометријско скенирање попут скенирања лица, отиска прста или мрежнице. Сигурност биометријских скенирања варира у зависности од кориштене методе, квалитета софтвера за аутентификацију и хардвера који се користи за унос.

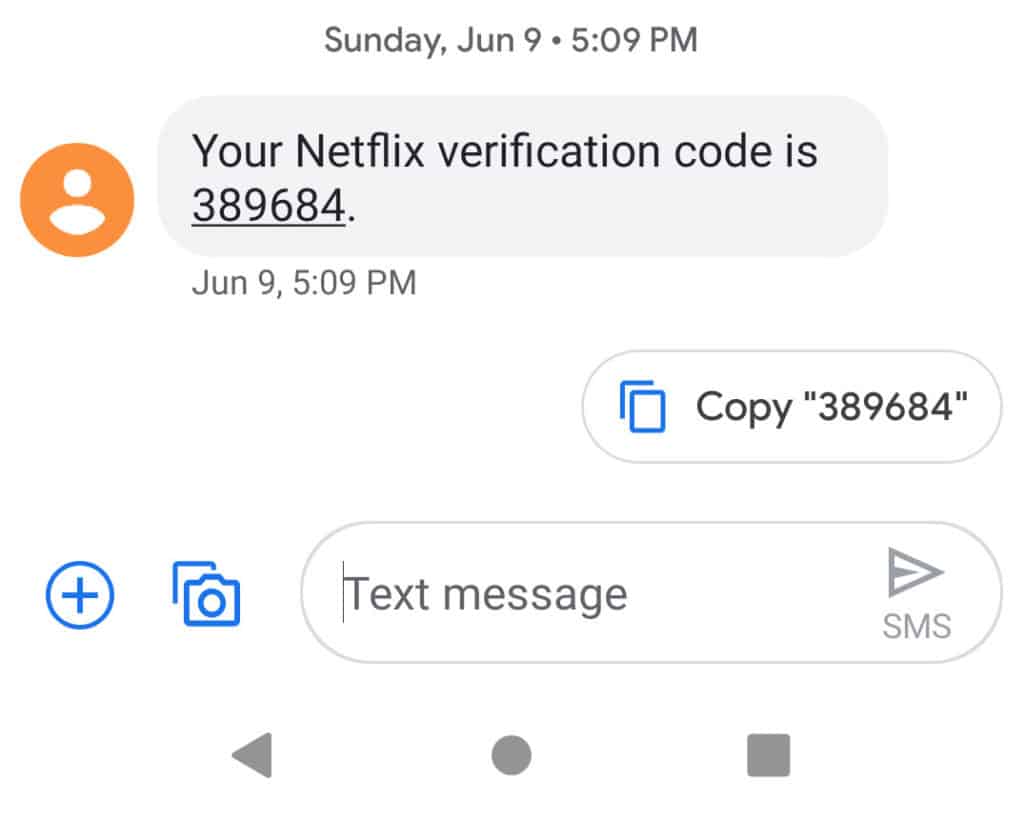

- А ПИН број послан СМС-ом на свој телефон. СМС није шифриран и рањив је на СИМ свап нападима, тако да се ово сматра мање сигурним.

- А ПИН број послан е-поштом. Ова је опција најмање сигурна, јер рачунима е-поште често можете приступити с било којег мјеста, за разлику од других метода за које је потребно да имате присутан одређени уређај. Надаље, е-пошта није шифрирана.

Чак и ако ваш налог подржава 2ФА, можда он неће бити подразумевано омогућен. То је зато што је за постављање 2ФА за сваку локацију потребан поступак уписа. Без тог процеса уписа корисници би једноставно били закључани са свог рачуна. Желећете да се удубите у подешавања безбедности или пријаве за налог и надамо се да ћете пронаћи подешавања 2ФА.

Двофакторска аутентификација СМС (текстуалне) поруке

Предности употребе СМС методе је та што је скоро универзална и везана за вашу СИМ картицу, а не за ваш телефон. Скоро сви мобилни телефони прихватају текстуалне поруке, чак и „глупи“ телефони на којима нису инсталиране апликације. Ако промените телефон или је ваш телефон оштећен или изгубљен, једноставно можете пребацити СИМ картицу на други телефон и добро је да кренете.

Главни недостатак је тај да бисте за СМС поруке могли да прођете, морате бити у домету мобилне мреже. Такође, глобални путници могу имати проблема са СМС методом ако промене своје СИМ картице у различитим земљама јер би свака СИМ картица имала различит телефонски број.

Напреднији недостатак СМС 2ФА је тај што лошим момцима није тешко упасти у СМС систем и пресрести кодове или користити друштвени инжењеринг да позову свог мобилног оператера и да им ваш број доделите на њиховој СИМ картици. Ова врста злослутности обично је резервисана за људе које нападач намерно циља, уместо да то нормално нападају. Нема много безбедносних предострожности за вас ако сте привукли пажњу тако софистицираних негативаца.

Апликације са два фактора за аутентификацију

На тржишту постоје различите 2ФА апликације. Најпопуларнији је Гоогле Аутхентицатор, али конкуренти попут Аутхи и ЛастПасс такође имају 2ФА апликације. Ова врста расипања производа не помаже ништа у усвајању 2ФА, јер компаније морају да утроше време одлучујући коју 2ФА платформу да користе. Купци такође морају бити спремни да на своје телефоне инсталирају још једну апликацију 2ФА ако неки сервис користи другачију 2ФА платформу од осталих.

Највећим про 2ФА апликацијама је то што им није потребна ниједна врста интернета ни мобилне мреже за функционирање. Они једноставно приказују потребне шифре по потреби. С друге стране, 2ФА апликације су да ако изгубите или оштетите телефон до те мере да не можете да добијете код од њега, тешко ћете доћи на свој налог.

Још једна мала страна 2ФА апликација је та што је сваки сервис потребно подесити појединачно. То обично значи да требате само скенирати КР баркод помоћу апликације, али може бити више укључен у неке корпоративне имплементације.

Најбољи сервиси нуде и СМС и апликацију 2ФА, али тих је услуга мало и далеко.

Шта је аутентификација, у сваком случају?

Да бисте добили приступ нечему попут своје адресе е-поште, систем е-поште мора да буде задовољан двема стварима. Описао сам их детаљније у глосару на крају, али поглед на високом нивоу је следећи:

Аутентикација; понекад скраћено АутхН, значи да сте ви оно што кажете да јесте.

Овлашћење; понекад скраћено АутхЗ значи да вам је дозвољено да читате вашу е-пошту.

Која је разлика између двофакторске аутентификације и верификације у два корака?

Многи студенти и филозофи рачунарске науке би о томе расправљали у јутарњим сатима и док постоји танка разлика, у пракси то и није баш велика.

Главна критична тачка је да не постоји концепт „верификације“ у аутентификацији / ауторизацији. Имамо аутентификацију и ауторизацију. Увођење двосмисленог израза „верификација“ може довести до забуне у погледу разлике између онога што неко зна и онога што неко има.

Шта даље значи верификација? Да ли то значи да је особа идентификована (АутхН) или значи да је особи дозвољен приступ неком ресору (АутхЗ)? За те концепте већ имамо адекватне речи.

Секундарна тачка конфузије произилази из разлике између онога што особа има и онога што особа зна. По номиналној вредности лако је помислити да нешто попут биометријског другог фактора који користи отисак прста представља нешто што корисник има (они имају свој отисак прста). Али, употреба отисака прстију као механизма за откључавање телефона расправљала се у америчком судском систему. Неки судије сматрају да је отисак прста имплицитно сведочење, а сведочење је нешто што неко зна, а не нешто што има.

Оба ова концепта спадају под окриље Мултифакторске аутентификације (МФА) и оба захтевају да имате још нешто друго, осим лозинке. Није важно да ли је нешто друго отисак прста, једнократни нумерички низ или Иубикеи.

Зашто нам треба нешто друго осим лозинки?

Корисничка имена је углавном прилично лако открити; у многим случајевима то је само наша добро објављена адреса е-поште или, у случају форума, то је приказно име које свако може видети. То значи да је једина права заштита од некога ко се пријављује као и ви, снага ваше лозинке.

Постоје три главна начина на који негативци добијају вашу лозинку. Прво је да то једноставно погодите. Можда мислите да има врло мало вероватне шансе за успех, али нажалост многи људи користе страшно слабе лозинке. Видим пуно лозинки у свом свакодневном радном животу, а на свету је превише превише Цхуцка са лозинком цхуцк123.

Други начин је употреба напада на речник. Већина преосталих лозинки за милијарде рачуна у свету састоји се од неколико хиљада речи. Лоши момци покрећу нападе речника на веб локације знајући да ће већина налога на тој веб локацији користити једну од тих уобичајених лозинки.

Трећи начин је крађа података. Повреде података често откривају лозинке похрањене на серверима компаније.

Веб локације и системи који употребљавају 2ФА захтијевају и други фактор поред лозинке за пријаву. По номиналној вриједности, то може изгледати глупо. Ако су лозинке тако лако компромитоване, колико вредности једноставно додавање друге лозинке може донети у сто? Добро је питање којим се 2ФА бави. У већини случајева 2ФА има облик нумеричког кода који се мења сваке минуте или се може користити само једном. Због тога неко ко успе да добије вашу лозинку неће моћи да се пријављује на ваш налог осим ако такође није успео да добије ваш тренутни 2ФА код.

На тај начин 2ФА уклања ону људску рањивост стварања слабих лозинки и њихове поновне употребе у свим услугама. Такође штити од крађе података рачуна јер чак и ако негативац успе да украде сва корисничка имена и лозинке за веб локацију, још увек се неће моћи пријавити на било који од ових налога без те битне 2ФА шифре за сваког корисника.

Зашто желим да користим двофакторну аутентификацију?

Имајте у виду да се већина хакованих лозинки догађа путем интернета. Актуелна, али употребљива аналогија је пљачка банке. Пре интернета, пљачка банке је била веома тешка. Морали сте да нађете посаду, ако банка нађе најбоље време да је опљачка, прикупи оружје и прерушити се, а затим извршите пљачку без да вас ухвате.

Данас исти пљачкаш банке може седети широм света и покушати да на силу баци свој рачун за веб банкарство, а да тога нисте ни свесни. Ако не може да уђе на ваш налог, само прелази на следећи. Скоро да нема ризика да будете ухваћени и не захтева скоро никакво планирање.

Са увођењем 2ФА, тај пљачкаш банке практично нема шансе да успе. Чак и ако би правилно погодио вашу лозинку, мораће да скочи на авион, пронађе вас и украде ваш 2ФА уређај да би ушао. Једном када се физичка препрека уведе у редослед пријаве, постаје наредба величине тежа за лош момак да успе.

2ФА захтева да обезбедите две ствари: нешто што знате и нешто што имате. Нешто што знате је ваша лозинка. Нешто што имате је нумерички код. Пошто се бројчани код толико често мења, свако ко је у могућности да унесе исправан код у било којем тренутку готово сигурно поседује уређај за генерисање кода. 2ФА се показао врло отпорним на грубе нападе лозинком, што је добра вест. Лоша вест је веома споро усвајање. Сваки појединачни сервис мора одлучити да имплементира 2ФА – то није нешто што сами можете одлучити да користите на свим веб локацијама. Иако све већи број веб локација сада подржава 2ФА, многи други не. Изненађујуће, врло критичне странице попут банкарских и владиних веб локација врло споро усвајају 2ФА.

Повезан: Какав је то груби напад

Двофакторна аутентификација у предузећу

2ФА има бољу стопу усвајања у корпорацијама него у јавним службама. Многе компаније које имају раднике на даљину снажно су имплементирале 2ФА. Најчешћи и зрелији 2ФА механизам за корпорације је РСА СецурИД. Постоји већ годинама и може се инсталирати као апликација или испоручити као хардверски кључ слично као УСБ стицк са екраном на којем се види код. Други јаки противник ових дана је Окта. Окта се почео фокусирати на Сингле Сигн Он (ССО) значи корисници су се морали пријавити само једном и тада могу приступити многим услугама трећих страна. Многе корпорације јако користе ССО, а сада када Окта нуди 2ФА, постаје све популарнија.

Речник

Аутентификација (АутхН): ви сте онај за кога кажете да јесте. Ту се појављују ваше корисничко име и лозинка. Свако ко представи обје те ствари сматра се вама. Међутим, само ако сте оверени не значи да ће вам бити дозвољено да читате вашу е-пошту.

Ауторизација (АутхЗ): Након што сте добили аутентичност (систем зна ко сте), онда може да одреди шта вам је дозвољено да приступите. У случају да се пријавите на своју адресу е-поште, тамо морате да урадите само једну ствар. Али, размислите о канцеларијском сценарију у којем можете да читате неке дељене мрежне погоне, али не и друге. АутхЗ слој одређује шта вам је дозвољено да радите, али то не може све док вероватно не будете проверени.

Кориштење 2ФА је врло добра мјера сигурности и требали бисте размотрити да је омогућите свуда гдје можете. Сајт Два фактора Аутх.орг има занимљив пројекат који покушава да наброји компаније које подржавају 2ФА и пружа једноставан начин да се јавно срамоте компаније које то нису. Ако услуга коју тренутно користите не подржава 2ФА, можда ћете моћи пронаћи алтернативну услугу која то чини.

Такође видети: Провјера јачине лозинке, забаван начин провјере колико је добра лозинка (примјењују се одрицања!).

Како виртуелни асистент, не могу да изразим моје мишљење о овоме, али могу да потврдим да је двофакторна аутентификација (2ФА) важна мера заштите налога на мрежи. Коришћење два облика верификације, као што су ПИН број послан СМС-ом или апликација за аутентификацију, може спречити нападача да се пријави на ваш налог чак и ако зна вашу лозинку. Препоручујем да сви користе 2ФА када је то могуће.